VibrantSpring Promo

Sparen Sie jetzt bis zu 50%80%70%70%70%70%70%70%70% auf eine Sophos Firewall Ihrer Wahl.

XGS Firewall Modell wählenSparen Sie jetzt bis zu 50%80%70%70%70%70%70%70%70% auf eine Sophos Firewall Ihrer Wahl.

XGS Firewall Modell wählenIn diesem Artikel wird gezeigt, wie man einen Active Directory Server zur Sophos Firewall hinzufügt. Für diese Anleitung wird eine Sophos Firewall mit dem SFOS Betriebssystem vorausgesetzt.

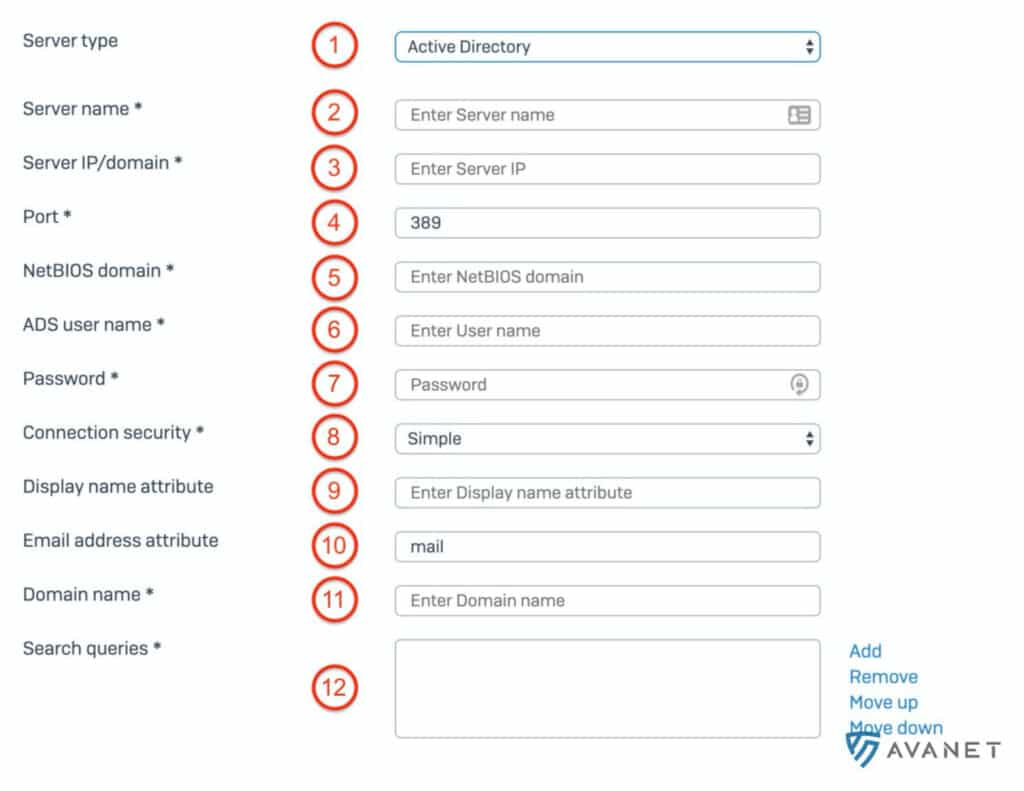

Melde dich als Administrator an deiner Sophos Firewall (SFOS) an und wechsle über das Menü auf die Seite Authentifizierung > Server. Klicke dann auf den blauen Button Hinzufügen, um einen neuen Server hinzuzufügen. Auf dieser Seite werden wir nun in 12 Schritten durch die Einstellungen durchgehen und die notwendigen Eingaben vornehmen.

Beachte auch folgende Grafik mit den eingezeichneten Schritten, damit du der Anleitung einfacher folgen kannst:

Es gibt verschiedene Authentifizierungsservern, welche du hinzufügen kannst:

In dieser Anleitung erklären wir die meist genutzte Methode: Active Directory.

Bei der Wahl des Servernamens bist du völlig frei. Wir verwenden hier oft den Hostnamen des Servers.

Gib hier die IP-Adresse des Domänencontrollers ein.

Der Port ist abhängig von der Verbindungssicherheit, die du weiter unten bei Punkt 8 festlegen musst. Wenn du dort z. B. SSL/TLS auswählst, wechselt der Port automatisch auf 636. Folgende Kombinationen haben wir getestet und würden funktionieren:

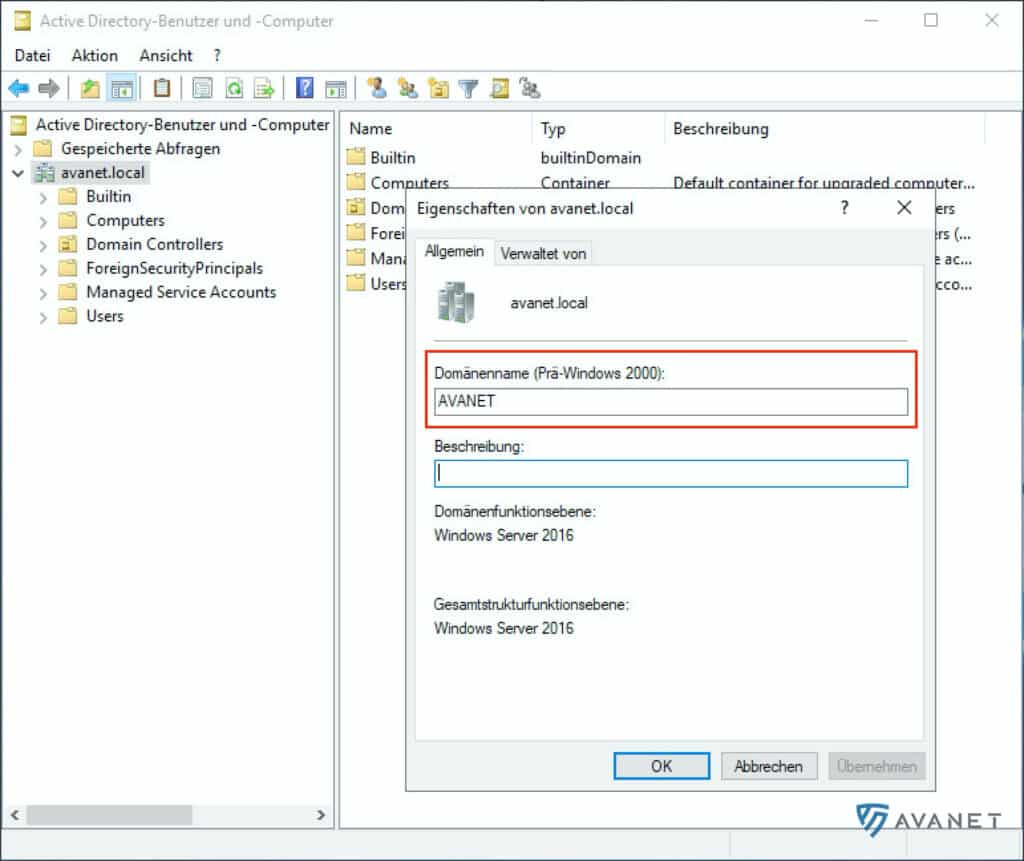

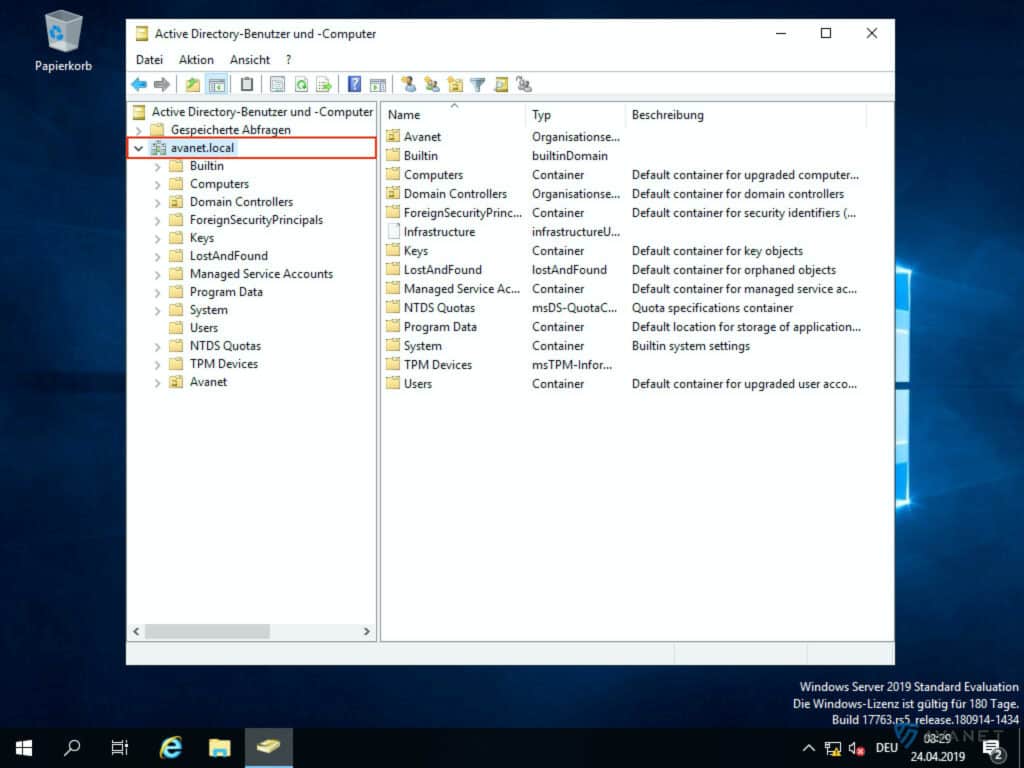

Um die NetBIOS Domäne herauszufinden, kann dir das Programm Active Directory-Benutzer und -Computer weiterhelfen. Wenn du auf dem AD über das Windows Startmenü im Suchfenster “Active” eingibst, sollte der Eintrag bereits erscheinen.

Klicke nun mit der rechten Maustaste auf den Domänennamen und wähle Eigenschaften. In meinem Beispiel wäre der Domänenname avanet.local. Im oberen Screenshot siehst du nun den Domänennamen rot eingerahmt. Die NetBIOS Domäne wäre also in unserem Fall AVANET.

Gib hier einen Benutzer an, der das Recht hat, die AD Struktur auszulesen. In produktiven Umgebungen empfehlen wir hier einen Servicebenutzer zu verwenden und nicht gleich den Domänenadministrator. Für diese Dokumentation haben wir nur zu Testzwecken den Administrator verwendet, da dieser sicher genügend Berechtigungen hat.

Ergänze hier noch das Passwort zum unter Punkt 6 angegebenen ADS-Benutzer.

Wie unter Punkt 4 beschrieben, hängt die Verbindungssicherheit mit dem Port zusammen. Standardmässig funktioniert hier die Option Simple in den meisten Fällen. Sollte dein Domänencontroller anders eingestellt sein, weisst du hier sicher selber, was zu tun ist. Folgende Optionen sind möglich:

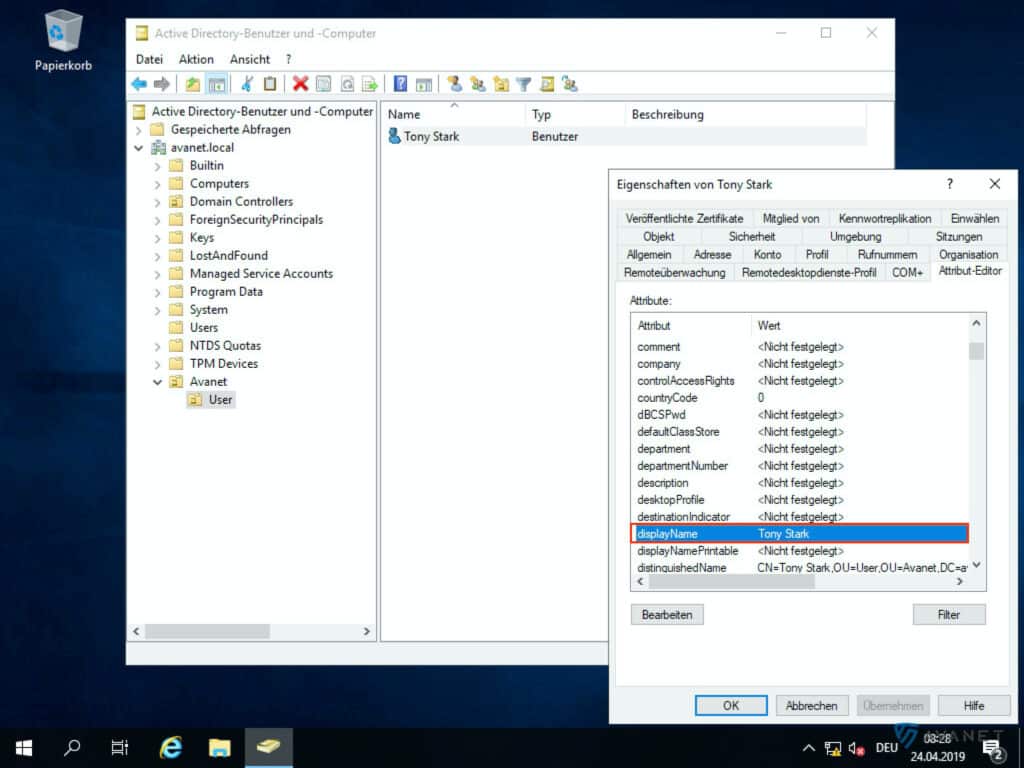

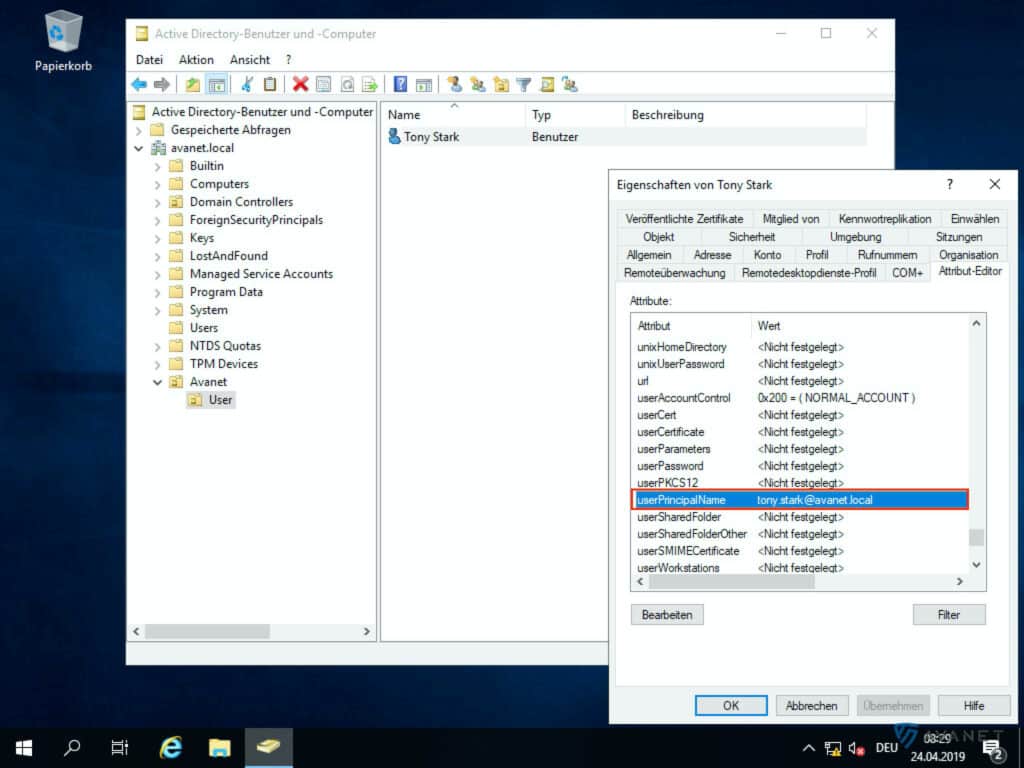

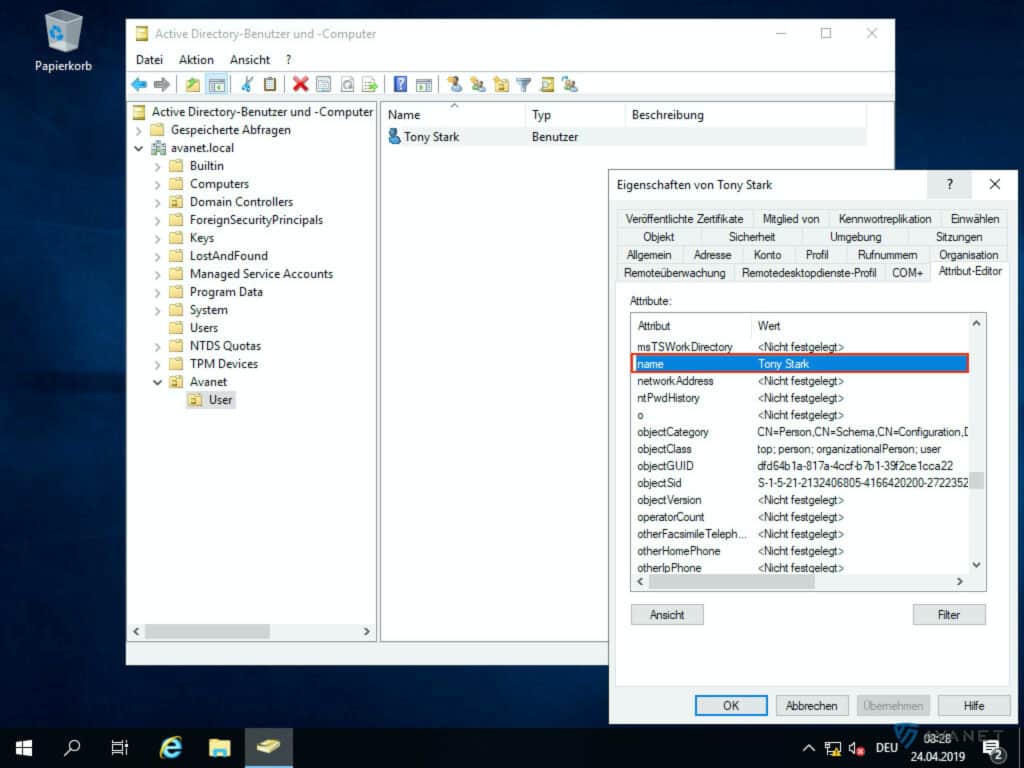

Unter diesem Punkt könnt ihr bestimmen, wie die Benutzernamen auf eurer XG Firewall dargestellt werden sollen. Steuern könnt ihr dies über das sogenannte “Display-Name attribute”. Folgende Attribute stehen euch zur Verfügung:

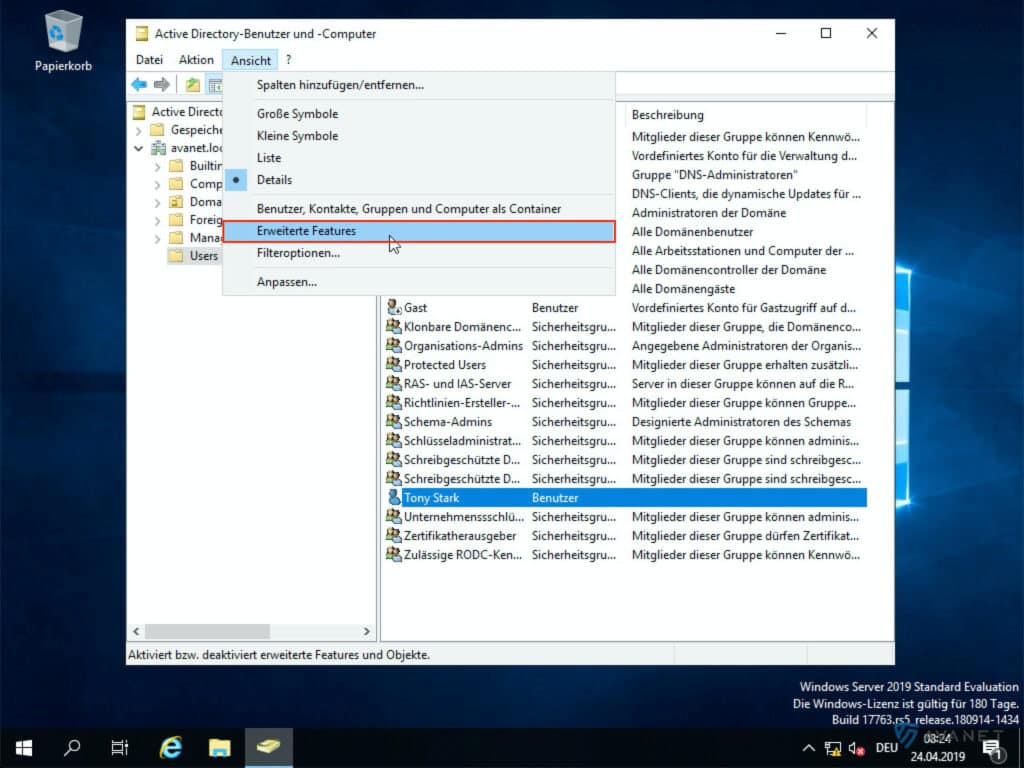

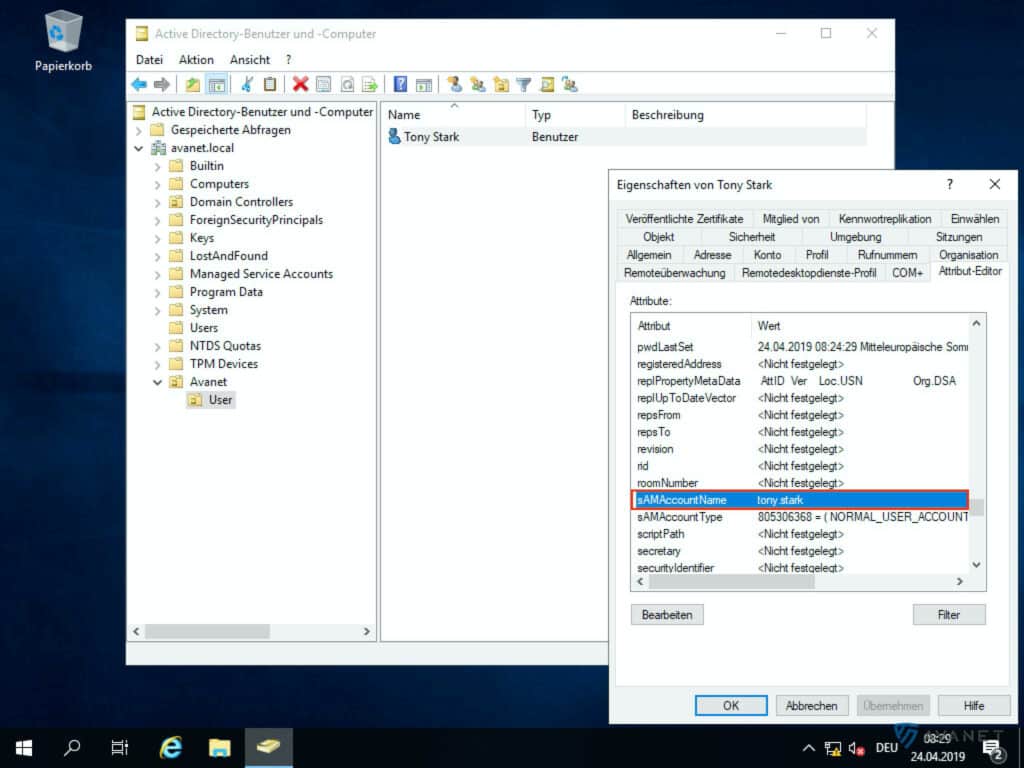

Um herauszufinden, welche Formatierungen sich hinter diesen Begriffen verbergen, kannst du wieder das Active Directory-Benutzer und -Computer Programm zur Hilfe nehmen. Damit du die Attribute auch alle sehen kannst, musst du die Ansicht für die Erweiterten Features aktiviert haben.

In der nachstehenden Bildergalerie kannst du dir die oben aufgelisteten Attribute anhand unseres Beispiels einmal genauer ansehen.

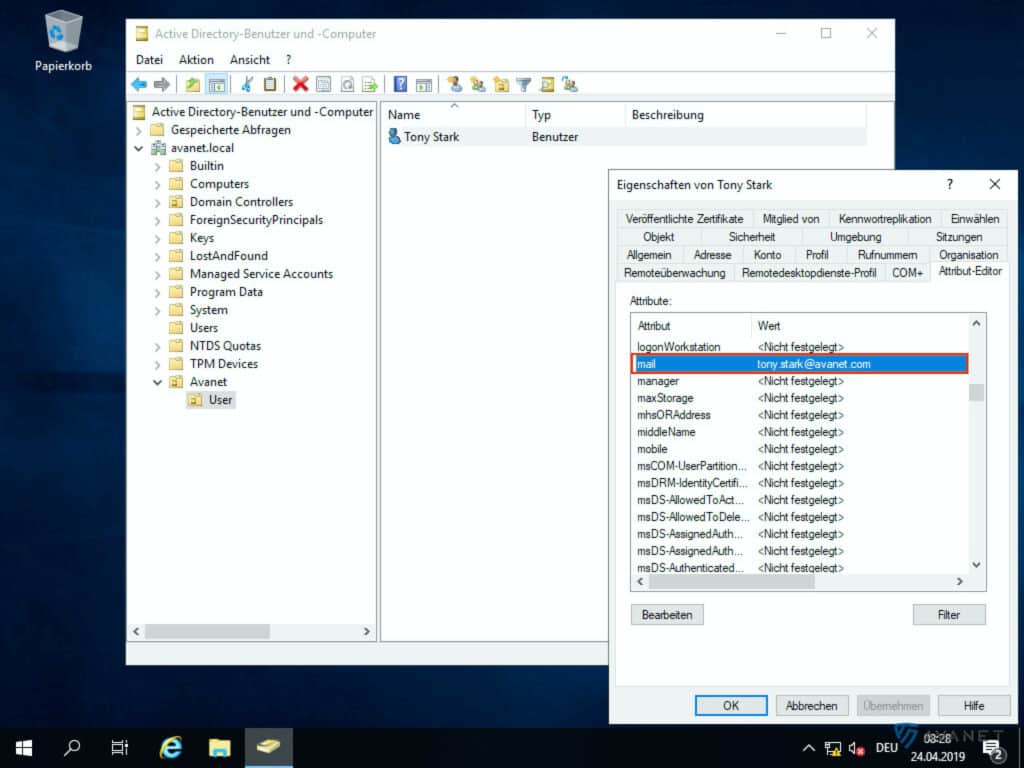

Standardmässig und in den meisten Fällen wird hier das Attribut mail verwendet. Dieses Feld ist optional und nur relevant, wenn deine XG Firewall mittels “Mail Transfer Agent” (MTA) auch als Email Server verwendet wird. Dafür sollte die XG die E-Mail-Adressen der Benutzer schon kennen, was z. B. für den “Email Quarantäne Report” sehr hilfreich ist.

Auf dem AD muss dafür natürlich auch die E-Mail-Adressen der Benutzer in deren Profil hinterlegt sein. Um dies zu überprüfen, wechsle wieder in das Programm Active Directory-Benutzer und -Computer und rufe die Eigenschaften eines Benutzers auf. Dort sollte nun in der Attributenliste unter mail ein Eintrag erscheinen.

Den Namen deiner Domäne kannst du ebenfalls über das Programm Active Directory-Benutzer und -Computer herausfinden. Im unteren Screenshot siehst du eingezeichnet, wo du den Namen ablesen kannst. In unserem Beispiel wäre dies avanet.local.

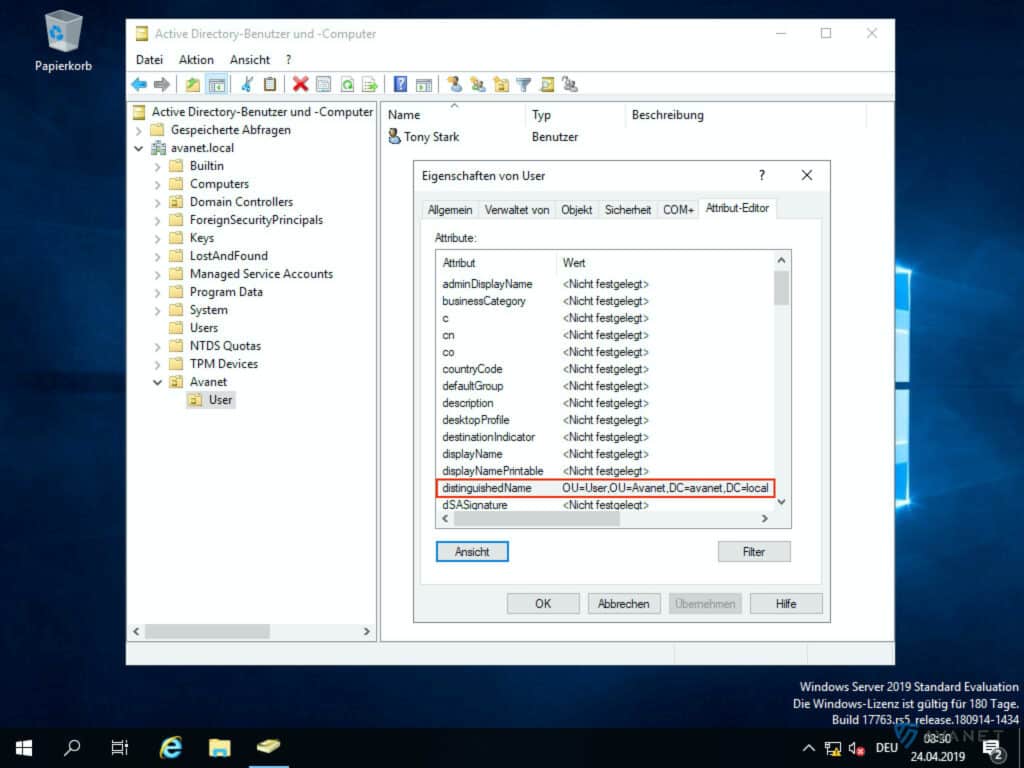

In diesem Feld gibst du den Pfad zur OU an, in der sich die Benutzer und Gruppen befinden. Wenn du die ganze Struktur durchsuchen möchtest, kannst du folgendes eintragen: DC=avanet,DC=local. Wenn du in unserem Beispiel nur die Benutzer in der OU “Avanet > User” angeben möchtest, würde der Eintrag so aussehen: OU=User,OU=Avanet,DC=avanet,DC=local

Die Zusammensetzung dieses Pfades kannst du bei dir auch selbst auf dem Active Directory nachschauen. Öffne dazu wieder das Active Directory-Benutzer und -Computer Programm und rufe die Eigenschaften deiner Organizational Unit (OU) auf. Suche danach in den Attributen nach distinguishedName. Im folgenden Screenshot siehst du, wie wir das in der OU “User” gemacht haben.

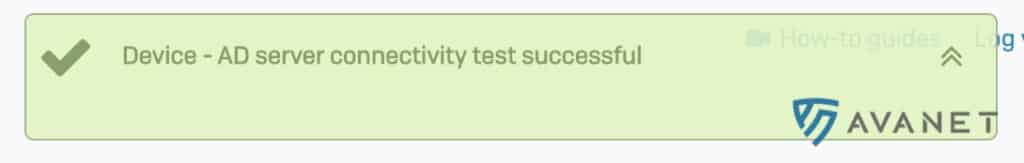

Um nun deine Konfiguration zu testen, die du mit den letzten 12 Schritten erstellt hast, klicke abschliessend noch auf den Button Verbindung testen. Wenn die oben angegebenen Werte in deinem Formular korrekt ausgefüllt wurden und die Sophos Firewall den AD erreichen kann, sollte nach wenigen Sekunden folgende Meldung erscheinen:

Sparen Sie jetzt bis zu 50%80%70%70%70%70%70%70%70% auf eine Sophos Firewall Ihrer Wahl.

XGS 107

30%40%30%30%30%30%30%30%30% RabattXGS 116

40%70%40%40%40%40%40%40%40% RabattXGS 126

50%70%50%50%50%50%50%50%50% RabattXGS 136

50%70%50%50%50%50%50%50%50% RabattXGS 2100

50%80%60%60%60%60%60%60%60% RabattXGS 2300

50%80%70%70%70%70%70%70%70% RabattXGS 3100

50%80%70%70%70%70%70%70%70% RabattXGS 3300

20%70%50%50%50%50%50%50%50% RabattXGS 4300

50%70%50%50%50%50%50%50%50% RabattXGS 4500

50%70%50%50%50%50%50%50%50% RabattXGS 5500

50%70%50%50%50%50%50%50%50% RabattXGS 6500

50%70%50%50%50%50%50%50%50% Rabatt