Sophos Firewall v21.5 MR1: Sicurezza e Stabilità al Centro dell’Attenzione

Sophos Firewall v21.5 MR1 include numerosi miglioramenti in termini di sicurezza, stabilità e affidabilità. A ciò si aggiungono innovazioni mirate come OAuth 2.0 per gli avvisi via e-mail, la messa a punto dell’NDR e l’irrobustimento dell’HA.

Argomenti

Nuove funzioni in SFOS v21.5 MR1

OAuth 2.0 per le notifiche via e-mail

Le notifiche e-mail possono essere protette da Gmail e Microsoft 365 con OAuth 2.0. L’autenticazione tramite password viene gradualmente eliminata. Vantaggi: superficie di attacco ridotta, gestione centralizzata dei token, accesso tracciabile. Implementazione in Amministrazione > Impostazioni di notifica. Per Gmail è necessaria la registrazione dell’app nella Google Cloud Console (Client ID, Client Secret). Il firewall utilizza token di aggiornamento per l’autenticazione permanente. Inoltre, OAuth 2.0 consente l’uso di criteri, l’autenticazione a più fattori e la revoca centralizzata dei token compromessi.

È consigliabile migrare i profili SMTP in una fase iniziale, effettuare un invio di prova e memorizzare un server di posta di riserva; i criteri MFA devono essere controllati e documentati.

Rapporti programmati localizzati

I report PDF pianificati vengono generati nella lingua utilizzata al momento dell’accesso all’amministrazione web. Questo riduce il lavoro di traduzione e facilita il coordinamento con i reparti specializzati. I report sono più coerenti e possono essere utilizzati nelle riunioni di gestione senza ulteriori sforzi.

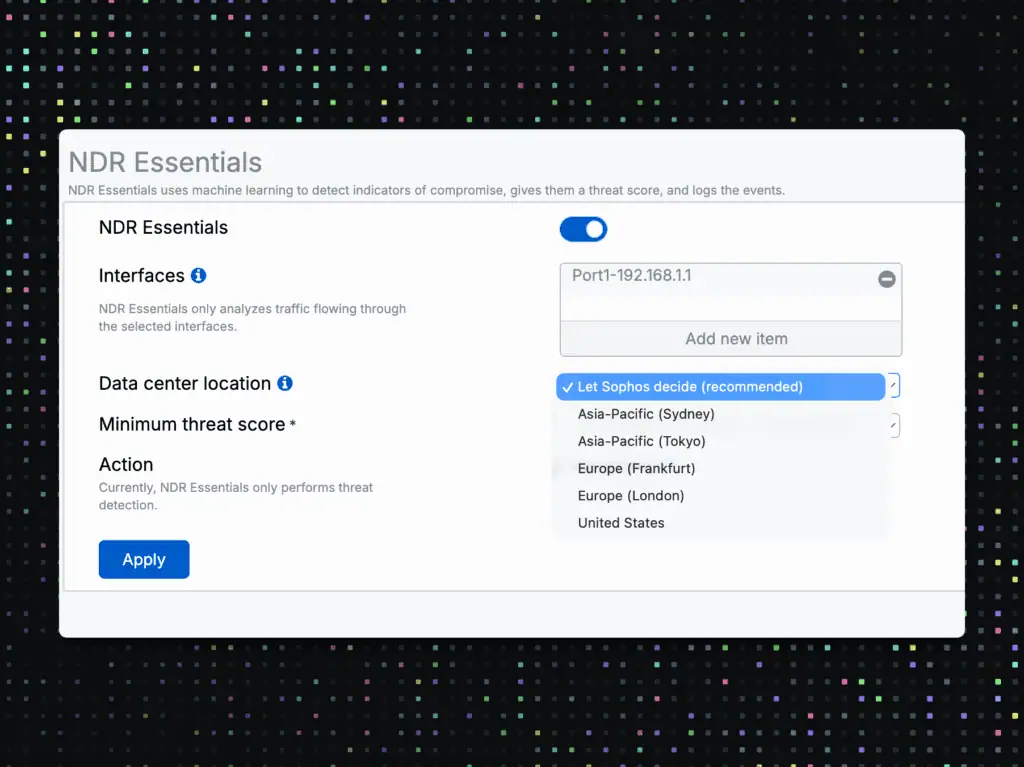

NDR Essentials: Selezione del centro dati

La regione di analisi per NDR Essentials è liberamente selezionabile. La regione con la latenza più bassa è quella predefinita. Questo permette di soddisfare i requisiti di residenza dei dati e di conformità. Con le configurazioni multiregione, la scelta giusta è fondamentale per evitare flussi di dati indesiderati.

È opportuno documentare la regione selezionata, prepararsi a un cambiamento pianificato, adattare il monitoraggio e tenere conto delle linee guida sulla protezione dei dati.

NDR Essentials: Punteggio di minaccia nei registri ATR

Il punteggio della minaccia viene visualizzato nei registri Active Threat Response. Questo facilita la definizione delle priorità, la correlazione e la creazione di rapporti nel SIEM e nell’XDR. Gli allarmi basati sul punteggio consentono una classificazione più dettagliata degli incidenti.

Syslog: nome_dispositivo corrisponde a nome host

Il campo nome_dispositivo contiene il nome host configurato del firewall. Questo permette di assegnare i log in modo più chiaro in ambienti con più dispositivi. Le integrazioni con XDR e SIEM diventano più solide.

Alta disponibilità garantita

Le passphrase forti sono obbligatorie, la generazione automatica è omessa. L’accoppiamento HA verifica anche la chiave host SSH del partner. Questo rende più difficili gli attacchi man-in-the-middle ed evita le commistioni tra i cluster. Un output di errore migliorato supporta la diagnostica.

Modalità LINCE in HA

LINCE è una certificazione di sicurezza del governo spagnolo che definisce i requisiti minimi di crittografia. La modalità LINCE impone una selezione consentita di algoritmi e lunghezze di chiavi sul firewall e influenza le impostazioni SSH e VPN, tra le altre cose. L’attivazione avviene tramite CLI e riavvia il servizio SSH. Negli ambienti HA, la modalità LINCE deve essere identica su entrambi i dispositivi prima della configurazione HA. Quando si ripristinano i backup HA, lo stato LINCE dei dispositivi di destinazione deve corrispondere a quello del backup, altrimenti il ripristino verrà rifiutato o la modalità modificata.

VPN basata sulle rotte: XFRM-MTU automatico

Il firewall calcola automaticamente un MTU personalizzato per le interfacce XFRM deducendo l’overhead di IPsec. L’obiettivo: meno frammentazione e connessioni TCP più stabili. Il valore può essere personalizzato.

Dopo l’aggiornamento, devi controllare l’MTU, se necessario regolarlo per ogni provider e testare le applicazioni critiche.

Colonne della tabella personalizzabili

Molte aree di Sophos Firewall v21.5 MR1 supportano colonne liberamente scalabili, ad esempio Rete, rotte SD-WAN, Gateway o Local Service ACL. Le larghezze vengono salvate nel browser e applicate alle sessioni future.

Buoni hotspot: ordinamento e filtro

I voucher possono essere ordinati in base alla data di creazione e appaiono subito in cima. Questo facilita l’emissione e il controllo.

MIB SNMP: migliorata la conformità RFC

Le MIB sono più strettamente allineate alle RFC per SNMPv1, v2 e v3. Questo migliora la compatibilità con gli strumenti di monitoraggio e riduce gli errori di analisi.

Utenti in carne e ossa: unità di dati standardizzate

I volumi di dati sono standardizzati e visualizzati in KB, MB e GB. Questo facilita i confronti e riduce le incomprensioni.

Importazione di gruppi da AD e Entra ID

L2TP e PPTP non vengono più attivati automaticamente durante l’importazione del gruppo. L’accesso remoto rimane controllabile in modo esplicito. In questo modo si evitano superfici di attacco indesiderate.

Active Directory SSO: Windows Server 2025

Il single sign-on ora supporta Windows Server 2025 tramite NTLM e Kerberos. Questo facilita l’integrazione nei moderni ambienti AD e nelle configurazioni ibride con Azure AD.

Host del sistema RED: corretto /32

Gli oggetti host di sistema per RED ora utilizzano costantemente la maschera di sottorete /32. In precedenza, la maschera poteva discostarsi dalla configurazione impostata al momento della creazione dell’interfaccia. Se un host di sistema RED è utilizzato in regole o oggetti per reti più grandi, il traffico non può più corrispondere dopo l’aggiornamento.

È consigliabile controllare le regole del firewall e gli oggetti host dipendenti e passare a oggetti IP o di rete adeguati se necessario.

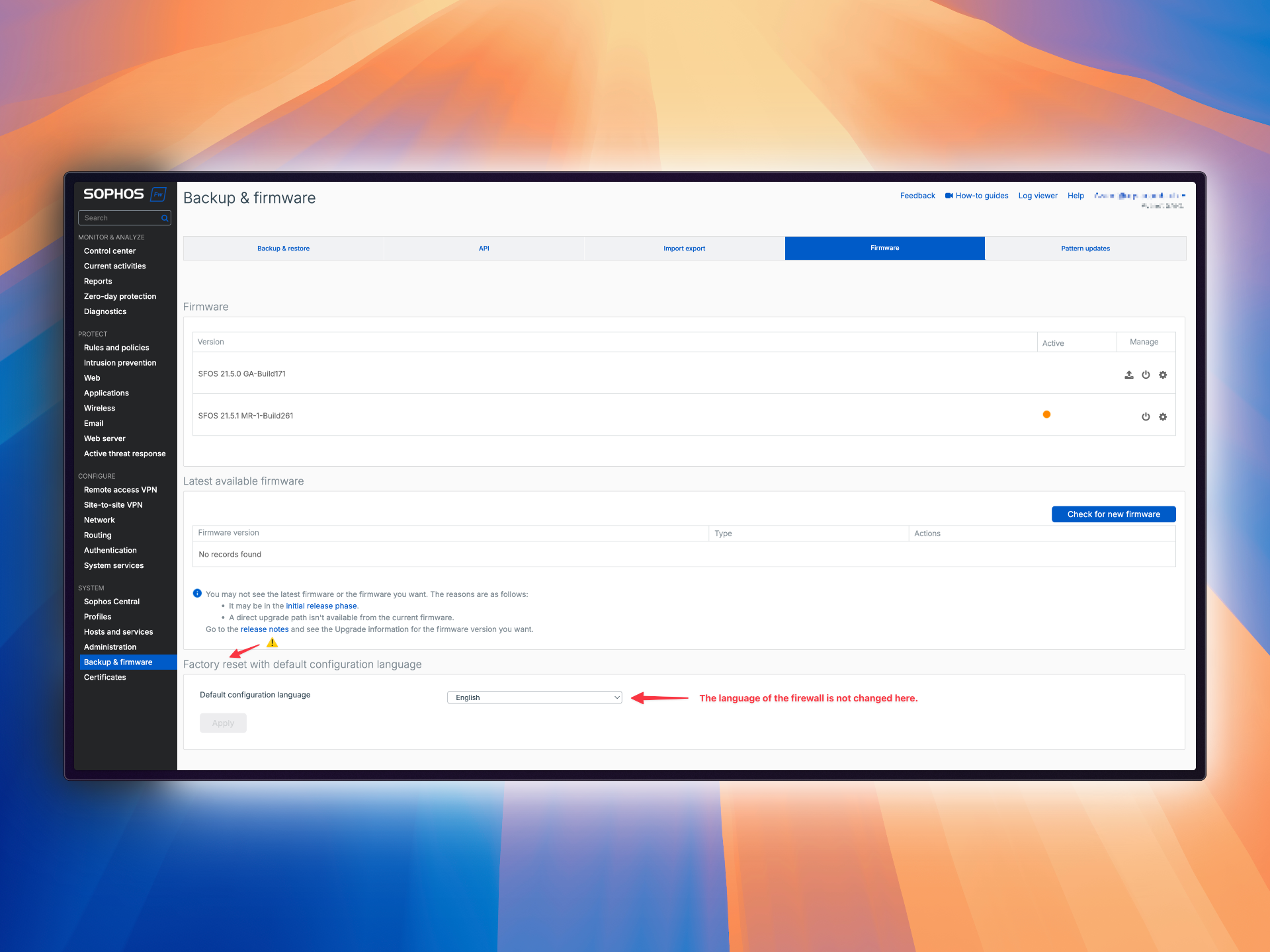

Compatibilità e note

- Compatibilità SSL VPN: Nessun tunnel verso SFOS 18.5 e precedenti, Legacy SSL VPN Client o UTM 9. Alternativa: Aggiornamento, IPsec o RED.

- I tunnel RED site-to-site della vecchia generazione non sono più supportati da SFOS 22. Si consiglia la migrazione a tunnel RED site-to-site o IPsec supportati.

- Percorsi di aggiornamento: segui i percorsi di migrazione ufficiali. Sophos Central può pianificare e controllare gli aggiornamenti.

- Crea un piano completo di backup e rollback prima di ogni aggiornamento.

Conclusione

Sophos Firewall v21.5 MR1 è una release di manutenzione regolare con miglioramenti minori e correzioni di bug. Stabilizza il funzionamento in corso e include correzioni dettagliate. Il passaggio a OAuth 2.0 per le notifiche via e-mail, la selezione della regione NDR e un breve controllo delle impostazioni HA e syslog sono utili. Nel complesso, si tratta di modifiche incrementali per mantenere l’attuale ramo di rilascio. La situazione si farà nuovamente interessante all’inizio di dicembre, quando verrà rilasciato SFOS v22.

Ulteriori link

- Blog Avanet: Sophos Firewall v21.5

- Avanet KB: Aggiornamento del firmware di Sophos Firewall – preparazione e buone pratiche

- Avanet KB: Aggiornamento del firmware di Sophos Firewall (Aggiornamento del firmware)