Sophos Firewall v22: Panoramica e tutte le nuove funzionalità

Sophos Firewall v22 si concentra sull’irrobustimento, sulla visibilità e sulla stabilità dei processi operativi. L’architettura Xstream ammodernata, un kernel rinforzato e nuove funzioni operative contribuiscono a ridurre le superfici di attacco e a semplificare l’amministrazione. Questo articolo illustra tutte le nuove caratteristiche di SFOS v22.

Argomenti

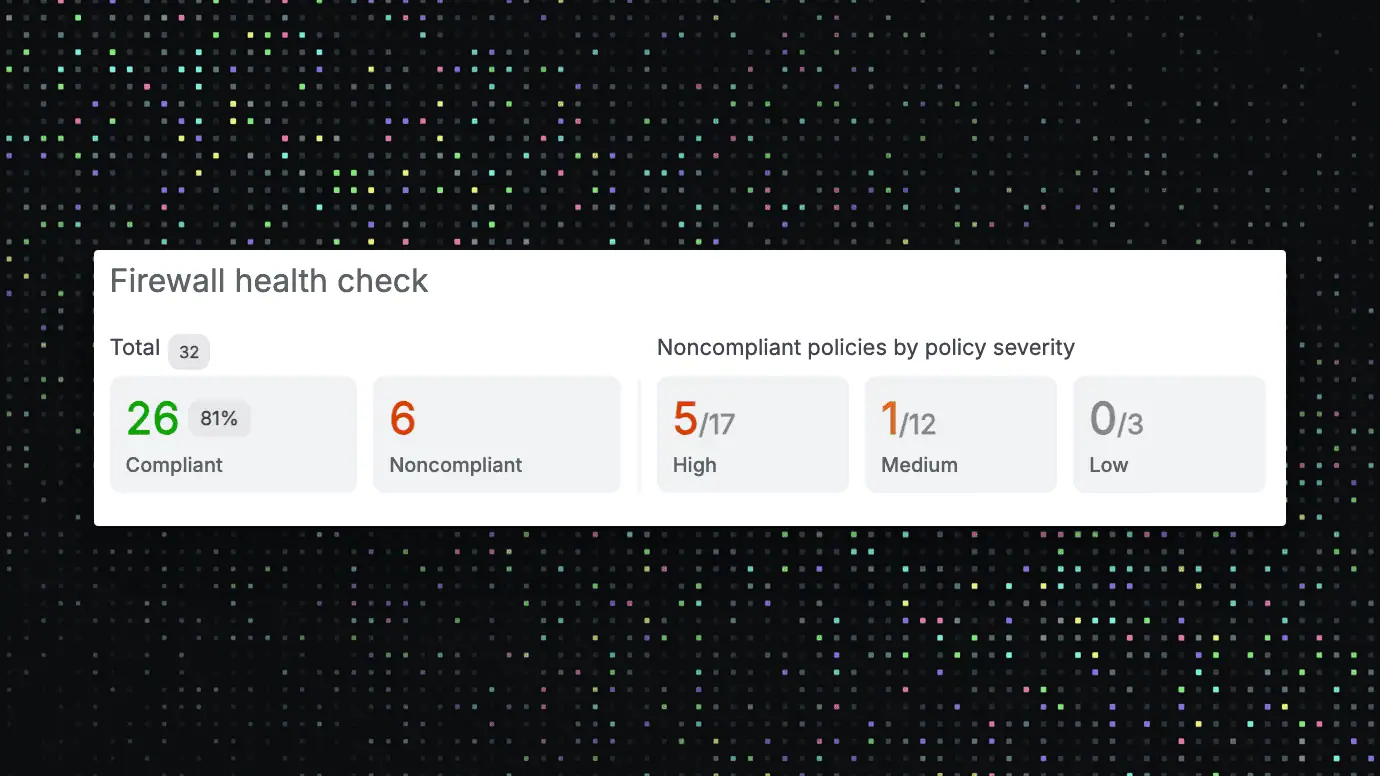

Controllo della salute

L’Health Check è il controllo di configurazione integrato in Sophos Firewall v22, che mira a identificare tempestivamente le configurazioni errate prima che diventino un problema di sicurezza o operativo. Si occupa della crescente situazione di minaccia per le infrastrutture esposte a Internet e segue l’approccio secure-by-design secondo le linee guida CISA. Sophos ha rafforzato il firewall in diverse versioni, semplificando il patching e migliorando il rilevamento degli attacchi. Gli hotfix over-the-air senza tempi di inattività e il monitoraggio attivo della base installata da parte di Sophos per rilevare i primi indicatori di attacco sono punti di forza unici.

A cosa serve il controllo dello stato di salute

Valuta decine di impostazioni rispetto ai benchmark CIS e alle best practice consolidate. I campi di controllo tipici sono i cifrari TLS obsoleti o insicuri, i criteri di amministrazione e utente troppo ampi, le regole inutilizzate o che si sovrappongono, i servizi inutilmente esposti e l’hardening di base come l’orario, l’autenticazione e la registrazione. Sophos Firewall v22 semplifica l’igiene delle policy ed elimina le vulnerabilità indesiderate.

Come funziona il controllo dello stato di salute

Un widget del cruscotto nel Centro di Controllo mostra lo stato. Fai clic per accedere alla vista dettagliata o tramite il menu principale alla voce “Controllo dello stato di salute del firewall”. I risultati sono classificati in ordine di priorità, spiegati e collegati con un drill-down alla schermata delle impostazioni appropriate. In questo modo è possibile correggere gli errori senza effettuare ricerche.

Come utilizzare il controllo dello stato di salute in funzione

Prima del go-live, dopo le modifiche ai criteri, dopo gli aggiornamenti del firmware e su base regolare. Serve come convalida oggettiva nei processi di CAB e fornisce prove di audit sull’igiene dei criteri in corso.

Il controllo dello stato di salute riguarda la qualità della configurazione, non lo stato di salute dell’hardware. Non controlla se i database interni sono coerenti o se la RAM o l’SSD presentano errori di scrittura. Anche in questo caso sarebbe utile una visualizzazione visibile dello stato nella GUI.

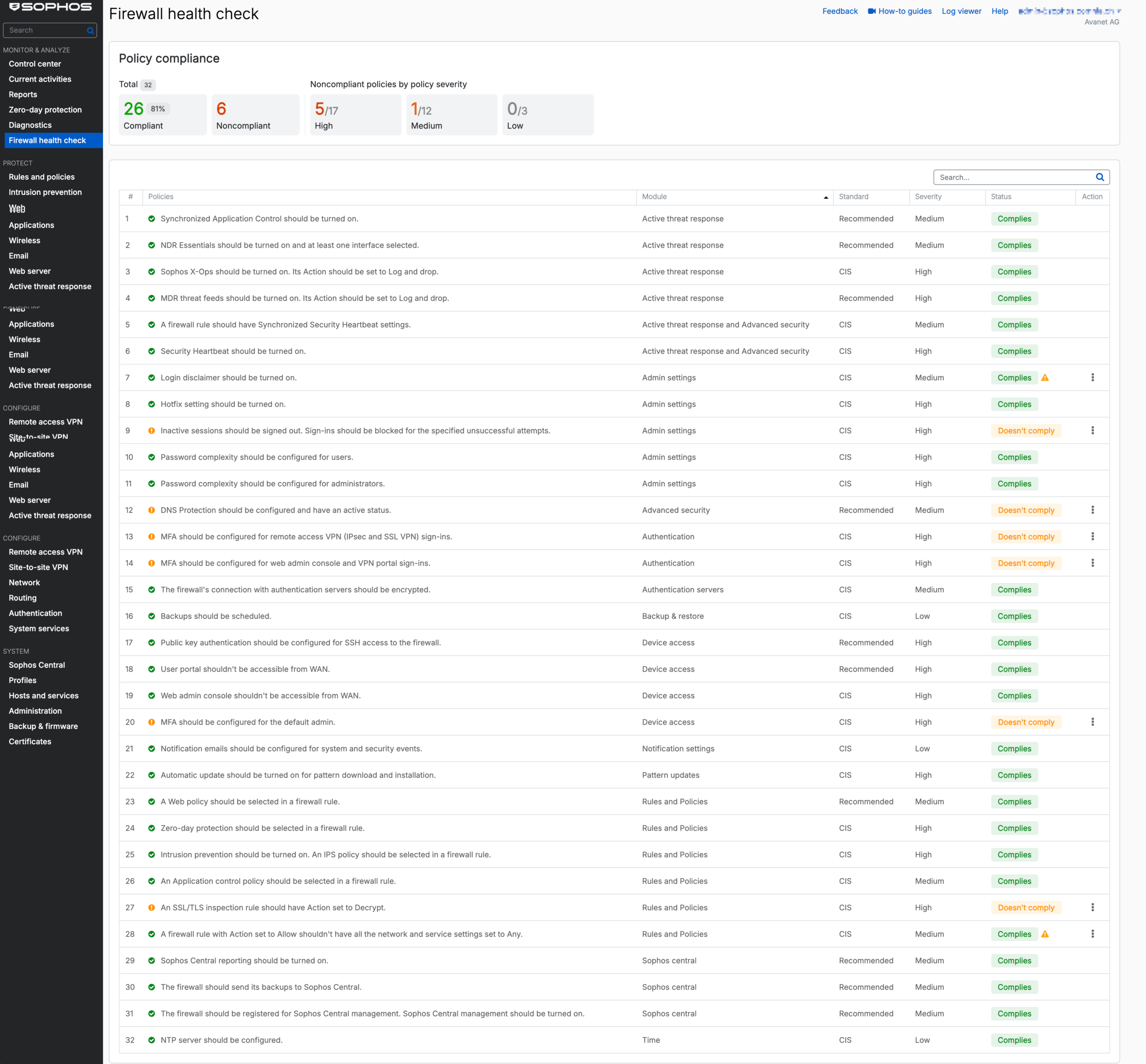

Controllo dello stato di salute: verifica le aree in dettaglio

Il controllo dello stato di salute elenca tutti i punti controllati nel dashboard, in modo simile a un audit di sicurezza. Ogni punto mostra il modulo, lo standard, la gravità, lo stato e un’azione diretta. Questo ti permette di vedere a colpo d’occhio quali configurazioni si discostano dalle migliori pratiche. Una selezione dei controlli più importanti:

- Il controllo sincronizzato delle applicazioni deve essere attivato.

- NDR Essentials deve essere acceso e almeno su un’interfaccia selezionata.

- Sophos X-Ops deve essere attivato. Un’azione deve essere impostata su Log and drop.

- I feed delle minacce MDR devono essere attivati. Un’azione deve essere impostata su Registra e rilascia.

- Una regola del firewall deve avere le impostazioni Synchronized Security Heartbeat.

- Il Security Heartbeat deve essere attivato.

- La clausola di esclusione del login deve essere attivata.

- Le impostazioni dell’hotfix devono essere attivate.

- Le sessioni remote devono essere chiuse. Gli accessi devono essere bloccati per i tentativi non riusciti specificati.

- La complessità della password deve essere configurata per gli utenti.

- La complessità della password deve essere configurata per gli amministratori.

- La protezione DNS deve essere configurata e avere uno stato attivo.

- L’MFA deve essere configurato per i login alle VPN di accesso remoto (IPsec e SSL VPN).

- L’MFA deve essere configurato per gli accessi alla console di amministrazione web e al portale VPN Portal.

- La connessione del firewall con i server di autenticazione deve essere criptata.

- I backup devono essere programmati.

- L’autenticazione a chiave pubblica deve essere configurata per l’accesso SSH al firewall.

- Il portale utente non dovrebbe essere accessibile dalla WAN.

- La console di amministrazione web non dovrebbe essere accessibile dalla WAN.

- L’MFA deve essere configurato per l’amministratore predefinito.

- Le email di notifica devono essere configurate per gli eventi di sistema e di sicurezza.

- L’aggiornamento automatico deve essere attivato per scaricare e installare il modello.

- Un criterio Web deve essere selezionato in una regola del firewall.

- La protezione Zero-Day Protection deve essere selezionata in una regola del firewall.

- La prevenzione delle intrusioni deve essere attivata. Un criterio IPS deve essere selezionato in una regola del firewall.

- In una regola del firewall deve essere selezionato un criterio di controllo delle applicazioni.

- Una regola di ispezione SSL/TLS deve avere l’Azione impostata su Decripta.

- Una regola del firewall con Azione impostata su Consenti non dovrebbe avere tutte le impostazioni di rete e di servizio impostate su Qualsiasi.

- I rapporti di Sophos Central devono essere attivati.

- Il firewall deve inviare i suoi backup a Sophos Central.

- Il firewall deve essere registrato per la gestione di Sophos Central. La gestione di Sophos Central deve essere attivata.

- Il server NTP deve essere configurato.

Questo elenco mostra che l’Health Check copre sia le configurazioni tecniche che le linee guida di sicurezza organizzativa.

Alcuni punti sono indubbiamente sensati, altri possono essere messi in discussione. Ad esempio: “La clausola di esclusione del login dovrebbe essere attivata”. Un disclaimer di questo tipo aumenta la sicurezza solo in misura limitata: nessuno lo legge veramente e in pratica viene semplicemente cliccato. Tuttavia, in alcuni ambienti soddisfa i requisiti legali, ad esempio come clausola di utilizzo o disclaimer. Da un punto di vista puramente di sicurezza, non si tratta di un meccanismo di protezione, ma piuttosto di un punto formale volto a segnalare la consapevolezza della sicurezza.

Puoi sovrascrivere manualmente lo stato dei singoli controlli. In questo modo un elemento può essere contrassegnato come “Conforme”, anche se non è tecnicamente soddisfatto. Tuttavia, il simbolo ⚠️ appare per indicare lo stato sovrascritto. In questo modo si mantiene la trasparenza e la libertà amministrativa.

Si nota anche che alcuni punti di controllo hanno forti collegamenti con Sophos Central, MDR, NDR o DNS Protection. Dal punto di vista di Sophos, questa è ovviamente anche una forma di cross-selling, in quanto enfatizza i vantaggi dell’integrazione del proprio ecosistema. Tuttavia, molte di queste raccomandazioni offrono un reale valore aggiunto, ad esempio grazie all’amministrazione consolidata o agli avvisi automatici.

Piano di controllo Xstream di nuova generazione

Con Sophos Firewall v22, Sophos ha migliorato radicalmente l’architettura Xstream. Sebbene il concetto originale sia stato introdotto nella versione 18 per sfruttare appieno le prestazioni dell’hardware XGS, la nuova generazione non si limita alle prestazioni: sicurezza, stabilità e sostenibilità futura sono al centro dell’attenzione.

Una nuova base per la sicurezza e la scalabilità

Il piano di controllo è stato completamente riprogettato. Invece di un sistema monolitico, Sophos ora si basa su una struttura modulare in cui i servizi centrali come l’IPS, il filtraggio web o l’ispezione SSL funzionano in modo isolato l’uno dall’altro. Ogni servizio è come un’applicazione separata all’interno del firewall e può essere gestito o riavviato in modo indipendente. Ciò significa che le altre funzioni rimangono stabili anche se un modulo reagisce in modo errato o si blocca.

Dal punto di vista di un ingegnere della sicurezza, si tratta di un passo fondamentale: questa architettura minimizza le dipendenze e riduce l’impatto di potenziali exploit sui singoli componenti. Allo stesso tempo, crea le basi per l’isolamento Zero Trust all’interno del sistema, un concetto che in passato era più familiare nelle moderne piattaforme cloud.

Indipendente dall’hardware e dall’ambiente

Uno dei principali vantaggi della nuova architettura Xstream è la sua completa indipendenza dall’hardware proprietario. A differenza di molti altri concorrenti, Sophos Firewall v22 non si basa su ASIC speciali o chip a funzione fissa. L’architettura funziona in modo coerente su hardware fisico, macchine virtuali o ambienti cloud. Questo garantisce un comportamento uniforme su tutte le piattaforme e facilita l’automazione durante il funzionamento.

Alta disponibilità migliorata con l’auto-riparazione

Un’altra novità è la nuova logica di auto-guarigione dei cluster HA. Il piano di controllo monitora continuamente lo stato di entrambi i sistemi e corregge automaticamente le deviazioni. Se vengono rilevate differenze nella configurazione o nello stato di sincronizzazione, il firewall avvia automaticamente una correzione. Questo riduce le situazioni di errore, minimizza gli interventi di manutenzione e migliora sensibilmente la disponibilità. In pratica, questo significa meno riavvii non pianificati e prestazioni del cluster più stabili.

Prospettiva tecnica e futuro

La nuova architettura Xstream pone le basi per funzionalità future come il clustering di n-nodi, servizi di sicurezza completamente containerizzati e una vera e propria API REST per la gestione e l’automazione da remoto. Sophos Firewall v22 si sta quindi chiaramente orientando verso un’architettura di piattaforma che ricorda i principi del cloud moderno: basata sui servizi, dinamica e incentrata sulla sicurezza.

Da un punto di vista professionale, questo aggiornamento è molto più di un semplice aggiornamento tecnico. Sta cambiando il modo in cui i firewall saranno progettati in futuro. Si passa da dispositivi monolitici a un’infrastruttura flessibile e orientata ai servizi, che può essere adattata rapidamente e gestita automaticamente. Per gli operatori con elevate esigenze di uptime, conformità e scalabilità, questo è un passo avanti decisivo.

Sono completamente d’accordo: il riorientamento verso l’elaborazione basata sulla CPU ha perfettamente senso dal punto di vista tecnico. Non tutte le appliance XGS dispongono di una NPU in grado di accelerare il traffico e i firewall virtuali in particolare sono sempre stati svantaggiati in questo senso. Con la nuova architettura, le prestazioni si spostano ancora una volta in modo più deciso verso le moderne CPU, garantendo un comportamento uniforme su tutte le piattaforme. Nei modelli desktop XGS più vecchi, la combinazione di CPU e NPU era molto impegnativa dal punto di vista termico, con conseguenti livelli di rumorosità più elevati. Le nuove generazioni sono significativamente più silenziose grazie all’eliminazione del carico del doppio processore. Chiunque ricordi il confronto capirà perché il ritorno all’ottimizzazione della CPU ha un senso strategico e pratico.

Kernel 6.6+ rinforzato

Sophos Firewall v22 utilizza un kernel Linux modernizzato (v6.6+) per aumentare la sicurezza, le prestazioni e la scalabilità. Gli aspetti chiave sono un isolamento dei processi più rigoroso e mitigazioni complete contro gli attacchi side-channel e le vulnerabilità della CPU come Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed e Downfall. Sono inoltre attivi usercopy, stack canaries e Kernel Address Space Layout Randomisation (KASLR). Questo riduce la sfruttabilità degli errori di memoria, stabilizza il comportamento in fase di esecuzione e rafforza le fondamenta dell’architettura Xstream.

Monitoraggio remoto dell’integrità

Il Remote Integrity Monitoring di SFOS v22 integra l’hardening del kernel monitorando continuamente l’integrità del sistema. In parole povere, controlla in background se sul firewall cambia qualcosa che non dovrebbe esserci. Il sensore Linux integrato per XDR registra gli eventi rilevanti per la sicurezza a livello di sistema e di servizio, ad esempio quando si avvia un processo non conosciuto, quando vengono modificati i file di configurazione o esportate le regole o quando vengono manipolati file critici.

Queste informazioni vengono inviate a Sophos Central insieme all’ora, all’utente e alla fonte. Qui possono essere collegate ad altri dati, ad esempio quelli provenienti dagli endpoint, dai gateway di posta elettronica o dai servizi di identità. In questo modo gli amministratori possono identificare più rapidamente i comportamenti insoliti e reagire in modo mirato prima che diventino un problema grave.

Per la vita quotidiana di un amministratore IT, questo significa che se qualcuno cerca di modificare qualcosa sul firewall o di manipolare un file senza essere notato, questo viene riconosciuto e segnalato. La funzione aiuta quindi a rilevare tempestivamente attacchi silenziosi o configurazioni errate senza dover effettuare continui controlli manuali. Allo stesso tempo, aiuta Sophos a monitorare in modo centralizzato il comportamento dei firewall installati e quindi a identificare modelli o potenziali problemi di sicurezza.

Active Threat Response (feed di minacce per WAF e NAT) e

Con la richiesta di funzionalità SFSW-I-2618, è stato finalmente implementato un comportamento a lungo atteso. I feed delle minacce sono elenchi dinamici di indirizzi IP noti e dannosi che vengono aggiornati continuamente dai fornitori di informazioni sulle minacce come noi(Avanet Threat Feeds). Vengono utilizzati per bloccare in modo proattivo gli attacchi provenienti da Internet prima ancora che si avvicinino a un servizio.

Finora, però, questi feed sono stati utilizzati solo per proteggere i portali Sophos. Le regole NAT e WAF sono rimaste inalterate, il che, da un punto di vista pratico, è sembrato meno una funzionalità mancante e più un bug.

Con Sophos Firewall v22, questa limitazione è stata rimossa. I feed delle minacce vengono ora applicati automaticamente anche alle regole NAT e WAF. Ciò significa che non appena una connessione proveniente da un indirizzo IP viene riconosciuta da un feed, il firewall la blocca automaticamente, anche con regole di inoltro o di server web. Non è quindi più necessario mantenere regole o workaround separati.

Questo cambiamento rappresenta un importante passo avanti perché i feed delle minacce ora proteggono anche i servizi produttivi come i server web e quindi contribuiscono direttamente al rilevamento e alla difesa dagli attacchi. Il firewall reagisce alle minacce attuali in tempo reale, senza bisogno di interventi manuali. Un dettaglio piccolo ma tecnicamente significativo che aumenta ulteriormente il valore della sicurezza di Sophos Firewall v22.

Miglioramenti alla NDR

Per il traffico in uscita, sono supportate le corrispondenze dell’IP sorgente con NDR Essentials e i feed esterni per identificare e bloccare i dispositivi compromessi e non gestiti. Il Threat Score di NDR Essentials viene visualizzato direttamente nei log. Inoltre, a partire da SFOS v21.5 MR1, è possibile selezionare esplicitamente la regione del centro dati NDR Essentials; per impostazione predefinita, viene utilizzata la regione con la latenza più bassa.

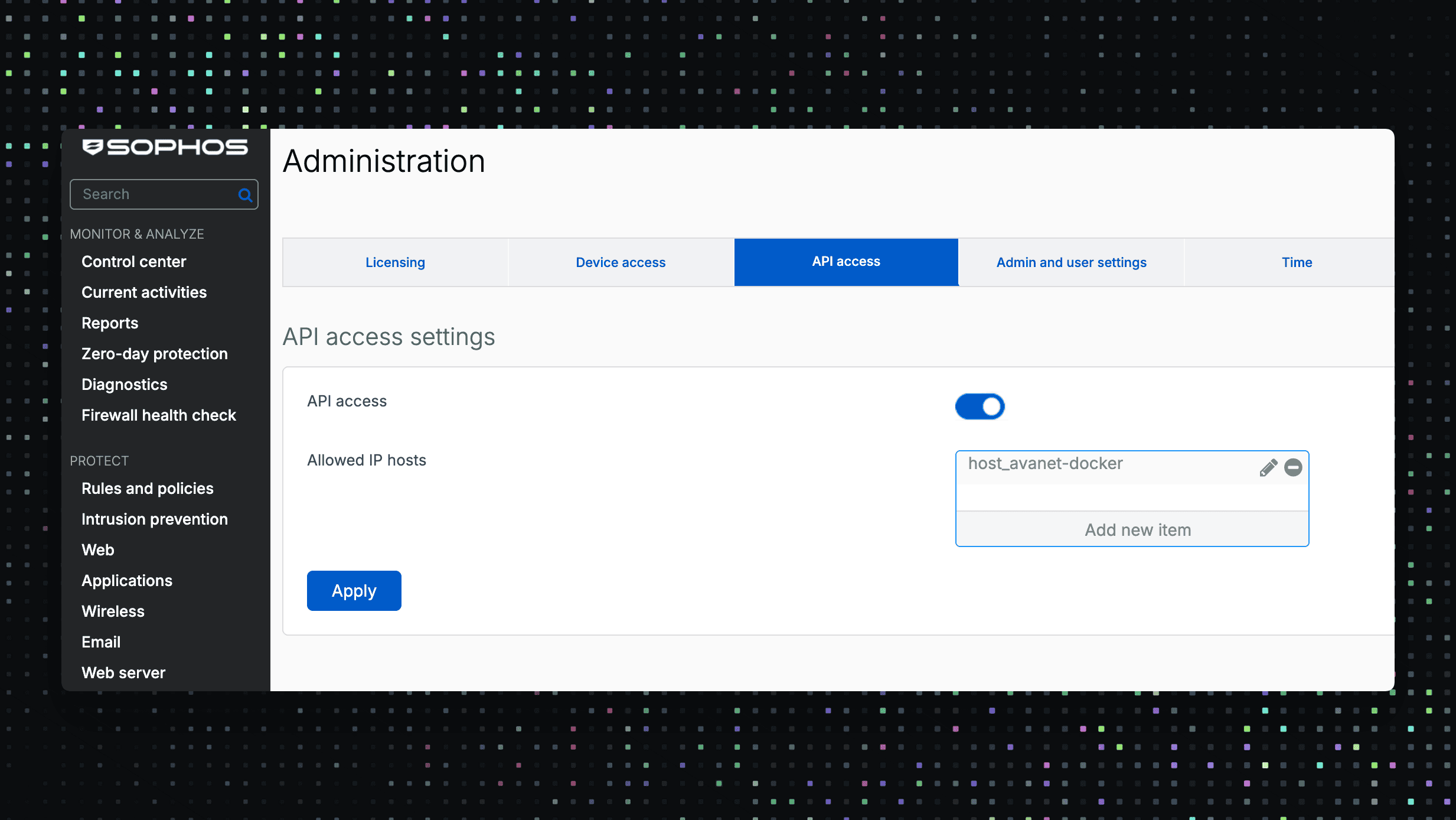

Controllo dell’accesso alle API

L’accesso all’API di gestione può essere limitato a oggetti IP espliciti. Fino a 64 voci consentono una separazione netta tra gli operatori dell’automazione, le reti di gestione e l’accesso di partner esterni. Le finestre di modifica possono essere temporaneamente ampliate e poi nuovamente ridotte. Raccomandazione: consentire l’accesso solo da reti di gestione dedicate, attivare la registrazione e controllare regolarmente l’accesso. La configurazione avviene in SFOS v22 alla voce Amministrazione.

Aggiornamenti del firmware tramite SSL con pinning del certificato

SFOS v22 convalida i server di aggiornamento tramite SSL e certificato pinning. Questo riduce il rischio di manipolazione dell’infrastruttura di aggiornamento. Negli ambienti con politiche di uscita rigorose, i FQDN di destinazione devono essere inclusi nelle allowlist in modo che gli aggiornamenti funzionino in modo affidabile.

HTTP/2 e TLS 1.3 per l’accesso al dispositivo

La Console di amministrazione web, il VPN Portal e il Portale utenti utilizzano ora HTTP/2 e TLS 1.3. Queste due tecnologie garantiscono connessioni più rapide, più stabili e meglio crittografate. La differenza è particolarmente evidente quando si effettua il login e si accede alle pagine dell’interfaccia di amministrazione web, che reagisce in modo sensibilmente più veloce.

HTTP/2 raggruppa diverse richieste in un’unica connessione, il che significa che il firewall ha meno tempo di attesa tra il client e il server. TLS 1.3 garantisce inoltre una crittografia moderna con un handshake più breve e una maggiore sicurezza. In ambienti di rete datati, dove sono ancora in uso vecchi firewall o sistemi proxy, dovresti verificare brevemente se tutto è compatibile prima dell’attivazione.

Monitoraggio con valori hardware sFlow e SNMP

sFlow consente di campionare il traffico verso i collettori centrali per rilevare picchi di volume, flussi inaspettati e anomalie in tempo reale. La frequenza di campionamento predefinita è 400, minima 10. Sono supportati fino a 5 collettori. sFlow può essere attivato su interfacce fisiche, alias e VLAN. Nota: FastPath è disattivato sull’interfaccia di monitoraggio. Inoltre, SFOS v22 fornisce metriche hardware SNMP come la temperatura della CPU e della NPU, la velocità delle ventole, lo stato dell’alimentazione da XGS 2100 e i valori delle prestazioni PoE per tutti i modelli XGS con PoE, tranne XGS 116(w). Un file MIB può essere scaricato direttamente dall’interfaccia utente. Seleziona gli intervalli di campionamento e di polling in modo che i collegamenti principali rimangano visibili senza sovraccaricare il collettore.

Migliori funzioni operative e di ricerca

Con SFOS v22, l’interfaccia utente dovrebbe rispondere molto più velocemente. Quando passi da un menu all’altro e da una scheda all’altra, non dovrai più aspettare che la pagina si ricarichi completamente.

Nei miei test non ho notato alcun miglioramento. Tuttavia, è piacevole vedere che si sta lavorando sulla velocità dell’interfaccia utente. C’è ancora molto potenziale, soprattutto quando si salvano le regole del firewall o si caricano le viste dell’interfaccia, dove ci sono ancora ritardi notevoli.

Le interfacce XFRM possono ora essere filtrate e ricercate direttamente nell’interfaccia. Se le voci sono numerose, vengono automaticamente suddivise in pagine, il che migliora notevolmente la panoramica e la gestione di grandi configurazioni IPsec.

Piccoli miglioramenti si notano anche nell’uso quotidiano: Le impostazioni del server NTP sono ora impostate di default su “Usa server NTP predefinito”.

Funzioni legate all’UTM in SFOS

Per tutti coloro che non sono ancora passati da SG UTM a SFOS, la versione 22 porta con sé alcune funzionalità mancanti. Tra queste, il supporto MFA nel WAF, i moderni algoritmi OTP come SHA-256 e SHA-512 e i log di audit trail con visualizzazione prima/dopo. Questi miglioramenti colmano importanti lacune rispetto al precedente UTM e rendono il passaggio molto più semplice. Quindi, se stai ancora esitando a migrare, SFOS v22 offre quasi tutte le funzionalità a cui sei abituato, con una tecnologia moderna e una migliore integrazione.

I log delle tracce di audit in dettaglio

La Fase 1 registra ogni modifica alle regole, agli oggetti e alle interfacce del firewall. I registri possono essere scaricati dal menu Diagnostica > Registri e mostrano chiaramente cosa è stato modificato, compresi i valori prima e dopo la modifica. Nelle versioni future, queste modifiche saranno visualizzate direttamente nel Log Viewer in modo da poter vedere immediatamente le differenze senza doverle esportare. Questo facilita la tracciabilità e fa risparmiare tempo nell’analisi delle modifiche.

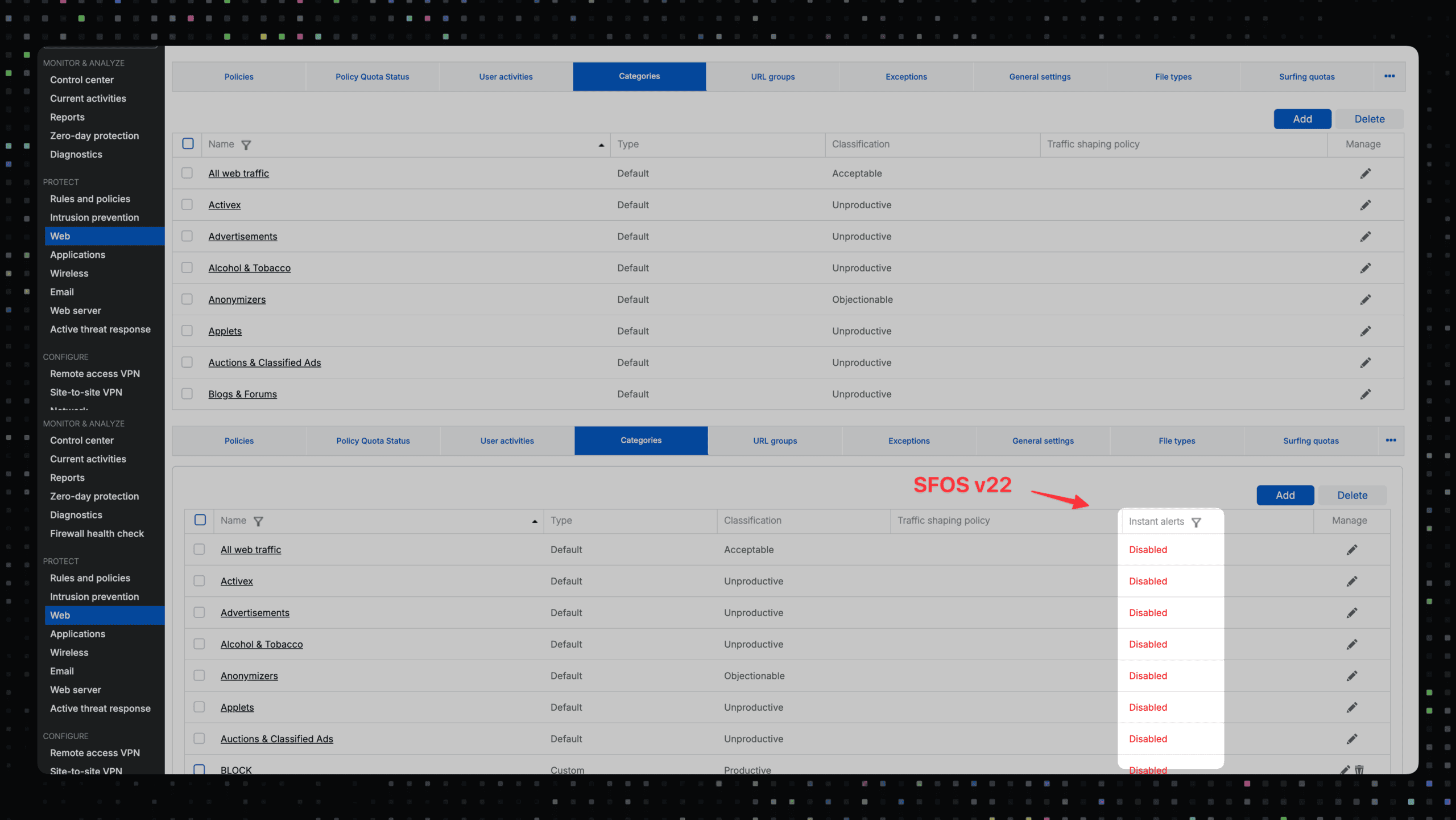

Avvisi istantanei di categoria web

È possibile impostare delle notifiche automatiche per le categorie di siti web vietati. Questi messaggi ti informano a brevi intervalli, ad esempio ogni cinque minuti, sui tentativi di accesso ai siti web bloccati. Ogni messaggio contiene dettagli come l’ora, l’utente, la categoria e il dominio visitato. Questo garantisce una maggiore trasparenza e rende più facile tracciare gli accessi ripetuti a siti non autorizzati. Questa funzione è particolarmente utile in ambienti con linee guida chiare, come scuole o organizzazioni con regole fisse su Internet. Le violazioni vengono documentate automaticamente e possono essere rintracciate se necessario.

Aggiornamento a SFOS v22: percorsi, durata e note

SFOS v22 apporta profonde modifiche all’architettura del sistema. Il firmware richiede un po’ più di spazio nella partizione principale. Per la maggior parte dei dispositivi (circa il 98%), l’aggiornamento viene eseguito automaticamente e senza alcun intervento. I modelli da XGS 2100 in poi hanno già abbastanza memoria e si aggiornano direttamente.

Per i modelli desktop e virtuali XGS con una partizione più piccola (1 GB), la memoria viene aumentata automaticamente durante l’aggiornamento. Questo significa che il processo richiede un po’ più di tempo, di solito tra i due e i dieci minuti. Solo alcuni sistemi – circa il 3% – richiedono una preparazione manuale, come la cancellazione di vecchi report o registri, per creare spazio sufficiente.

I dispositivi con firmware SSD più vecchi devono essere aggiornati prima di poter effettuare l’aggiornamento alla versione 22. Le installazioni virtuali molto vecchie che si basano ancora su dischi rigidi di piccole dimensioni o su versioni di SFOS precedenti (prima della versione 18) richiedono ulteriori passaggi. In alcuni casi, è necessario un aggiornamento intermedio alla versione 21 MR2 prima che l’aggiornamento abbia successo. Se il supporto dati è troppo piccolo, l’unica opzione è una nuova installazione con un disco rigido più grande.

Le informazioni su tutti i passaggi necessari vengono visualizzate automaticamente nell’interfaccia del firewall tramite messaggi nel Centro di Controllo, via e-mail e tramite icone di avviso in Sophos Central. Queste visualizzano anche un codice di riferimento che rimanda direttamente all’articolo della Knowledge Base pertinente. Se la preparazione è andata a buon fine, l’avviso scompare entro un’ora circa. Sono inoltre disponibili ulteriori comandi CLI a scopo diagnostico.

Conclusione

Sophos Firewall v22 convince grazie a una base di sicurezza notevolmente più solida, a una struttura modulare e a un funzionamento più stabile. L’Health Check è uno strumento sofisticato che aiuta a controllare sistematicamente le configurazioni e a rispettare le best practice. Il nuovo Control Plane garantisce aggiornamenti più fluidi e una maggiore affidabilità durante il funzionamento. I protocolli moderni e la telemetria estesa rendono l’analisi e la risoluzione dei problemi molto più efficiente.

Siamo soddisfatti dei chiari progressi di Sophos Firewall v22, ma vorremmo che si lavorasse ancora sulla clonazione e sul raggruppamento delle regole NAT, come avviene per le regole del firewall. Abbiamo raccolto e pubblicato i nostri desideri circa un anno fa. Da allora molto è migliorato, ma riteniamo che manchino ancora alcune funzioni. Speriamo che vengano implementate nelle versioni future.

FAQ

Quando sarà disponibile Sophos Firewall v22 come GA?

La fase di accesso anticipato è iniziata nell’ottobre 2025 e Sophos di solito rilascia la versione GA poche settimane dopo la EAP. In base ai cicli di rilascio precedenti, il rilascio della versione GA è previsto per l’inizio di dicembre 2025.

Cos’è il nuovo Health Check e a cosa serve?

L’Health Check controlla la configurazione del firewall per individuare eventuali vulnerabilità e deviazioni dalle best practice. Valuta impostazioni come la crittografia TLS, la complessità delle password, l’MFA, l’accesso dell’amministratore o lo stato di aggiornamento e le visualizza chiaramente nel dashboard. L’obiettivo è quello di riconoscere e correggere tempestivamente le configurazioni errate prima che diventino problemi di sicurezza.

Cosa è cambiato nell’architettura Xstream?

Il piano di controllo Xstream è stato completamente riorganizzato. I servizi centrali come l’IPS o i filtri web sono ora isolati l’uno dall’altro. Questo aumenta la stabilità, in quanto un modulo difettoso non ha più un impatto sulle altre aree. Allo stesso tempo, l’architettura crea le basi per i servizi container, il controllo API e le future funzioni di scaling.

Perché l’elaborazione basata sulla CPU è ora migliore rispetto alla soluzione NPU della vecchia serie XGS?

Non tutti i firewall hanno una NPU dedicata. La nuova architettura orientata alla CPU garantisce prestazioni costanti su tutte le piattaforme, anche con installazioni virtuali o in cloud. Inoltre, l’eliminazione della NPU riduce lo sviluppo di calore e quindi il rumore di fondo, soprattutto nei modelli più piccoli.

Quali sono i vantaggi del nuovo kernel (versione 6.6+)?

Il kernel Linux aggiornato in Sophos Firewall v22 offre meccanismi di sicurezza migliorati contro attacchi come Spectre, Meltdown e Retbleed. Offre una migliore protezione contro gli errori di memoria e stabilizza il funzionamento con meccanismi di protezione aggiuntivi come Stack Canaries e KASLR.

Quali sono le novità di Threat Feeds?

I feed delle minacce vengono ora applicati anche alle regole NAT e WAF. Ciò significa che il firewall blocca automaticamente gli IP noti degli aggressori prima ancora che raggiungano un servizio interno. Questa funzione aumenta significativamente il livello di protezione in quanto include server produttivi e forwarding.

Come funziona l’aggiornamento a SFOS v22?

L’aggiornamento avviene automaticamente su circa il 98% dei dispositivi. I sistemi con una partizione root piccola (1 GB) la espandono automaticamente durante il processo, che può richiedere qualche minuto in più. Solo le installazioni più vecchie o i dispositivi con firmware SSD obsoleto richiedono una preparazione manuale. Tutti i passaggi vengono visualizzati chiaramente tramite l’interfaccia grafica o via e-mail.

Ci sono nuove funzioni di monitoraggio?

Sì, oltre ai valori hardware SNMP (temperatura, ventole, alimentatori, PoE), Sophos Firewall v22 ora supporta anche sFlow per l’analisi del traffico in tempo reale. Questo permette di riconoscere immediatamente i flussi di dati insoliti o i picchi di carico.

Ulteriori link

- Avanet: feed di informazioni sulle minacce per Sophos Firewall

- Novità Sophos: Sophos Firewall v22 Accesso anticipato

- Comunità Sophos: annunci di SFOS v22 EAP

Fonti

- Le principali novità di Sophos Firewall OS v22

- Sophos Firewall v22 è ora disponibile in accesso anticipato, Notizie Sophos

- Sophos Firewall v22 EAP è ora disponibile, Sophos Community, 15.10.2025,