STAS auf einer Sophos Firewall einrichten (SFOS)

In diesem Artikel wird gezeigt, wie man STAS (Sophos Transparent Authentication Suite) auf einer Sophos Firewall mit dem SFOS einrichtet. In dieser Anleitung wird die STA Suite auf dem Active Directory Server installiert.

Voraussetzungen

- Sophos Firewall mit SFOS 16.5 oder höher

- Lizenz: Base-Firewall

- Modus: Gateway

- Windows Server 2008 R2 oder neuer

Was ist STAS?

STAS heisst ausgeschrieben “Sophos Transparent Authentication Suite”. In dieser Suit sind zwei kleine Tools enthalten, die es deiner Sophos Firewall ermöglichen, Firewallregeln für deine Active Directory Benutzer zu erstellen. Hier eine kurze Beschreibung der zwei enthaltenen Programme:

- STA Agent: Dieser Agent überwacht Benutzerauthentifizierungsanfragen auf einem Active Directory Domain Controller und sendet diese Informationen an den STA Collector.

- STA Collector: Sammelt die Benutzerauthentifizierungsanforderungen vom STA-Agenten und sendet sie dann an die Sophos Firewall.

Wie funktioniert STAS

- Der User “Bruce Banner” meldet sich an seiner Workstation (172.16.33.100) an und der Active Directory erlaubt dies.

- Der Domain Controller erstellt einen Login Event ins Security Audit Eventlog. (ID 4758 oder 672)

- Der STAS Agent überwacht das Log auf diese Events.

- Der STAS Collector informiert die XG Firewall über das Login via Port 6060 UDP.

- Die Sophos Firewall aktualisiert ihre Live User und mappt Traffic von 172.16.33.100 mit dem Benutzer “Bruce Banner”.

1. ADS Einstellungen vornehmen

STAS funktioniert, indem das Log des Active Directory überwacht wird und der Firewall mitgeteilt wird, welche Benutzer sich anmelden oder abmelden. Hierfür ist es wichtig, dass diese Ereignisse auch geloggt werden.

Info: Die folgenden Einstellungen müssen auf jedem Active Directory Server gemacht werden, auf dem der STA Agent installiert wird.

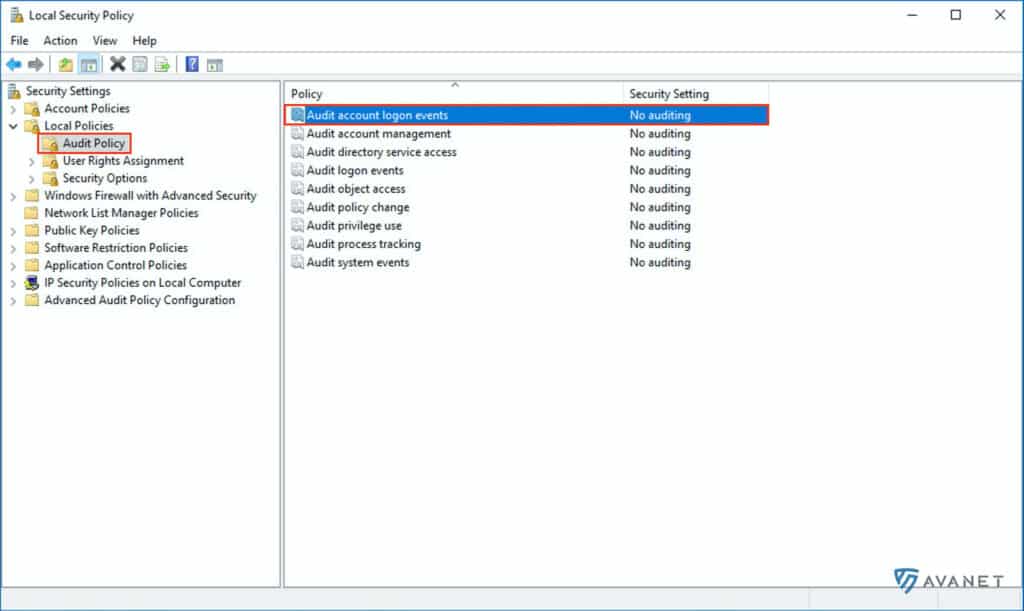

Audit account logon events aktivieren

Öffne auf deinem Active Directory Server das Programm Local Security Policy. Dieses findest du in den Windows Administrative Tools (secpol.msc). Als Nächstes musst du die Audit account logon events öffnen. Wechsle dafür, wie im unteren Screenshot gezeigt, zuerst auf Security Settings > Local Policies > Audit Policy und öffne die Audit account logon events.

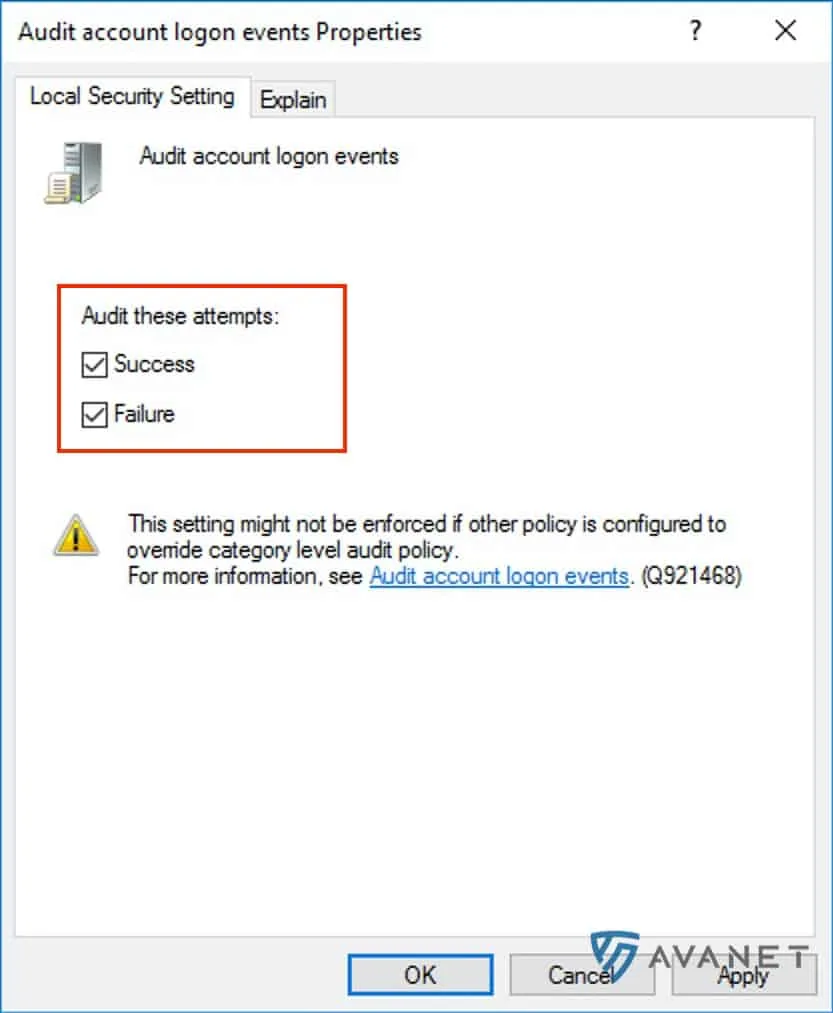

Aktiviere anschliessend die Optionen Success und Failure und bestätige deine Änderungen mit OK.

STAS Service mit eigenem Benutzer starten

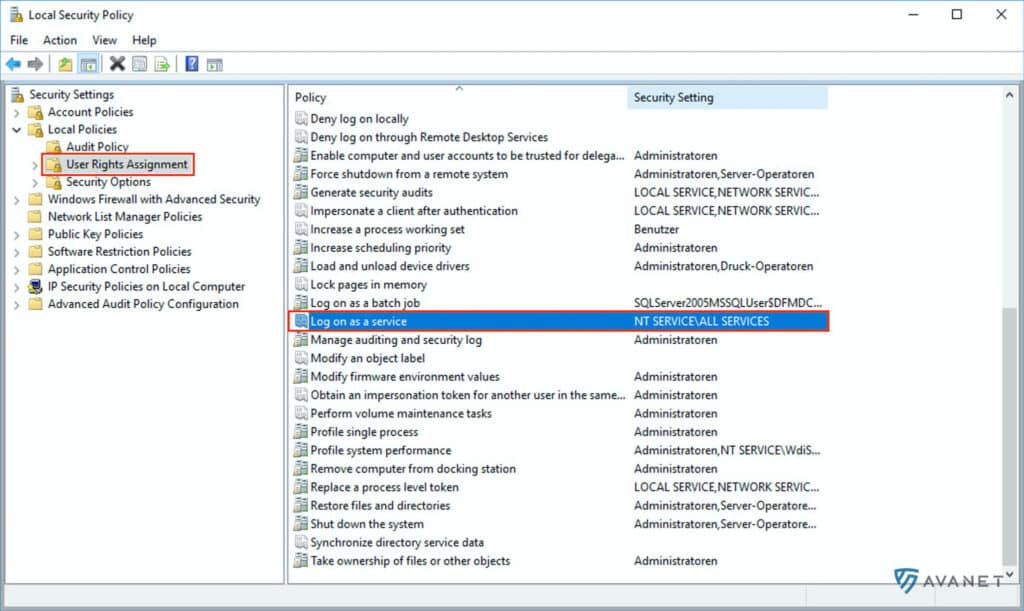

Wenn du den STAS Service mit einem eigenen Benutzer starten möchtest, muss du noch folgende Schritte durchführen. Ansonsten kannst du diesen Schritt überspringen. Wechsle in den Local Security Policy auf folgenden Pfad: Security Settings > Local Policies > User Rights Assignment. Öffne anschliessend die Option Log on as a service.

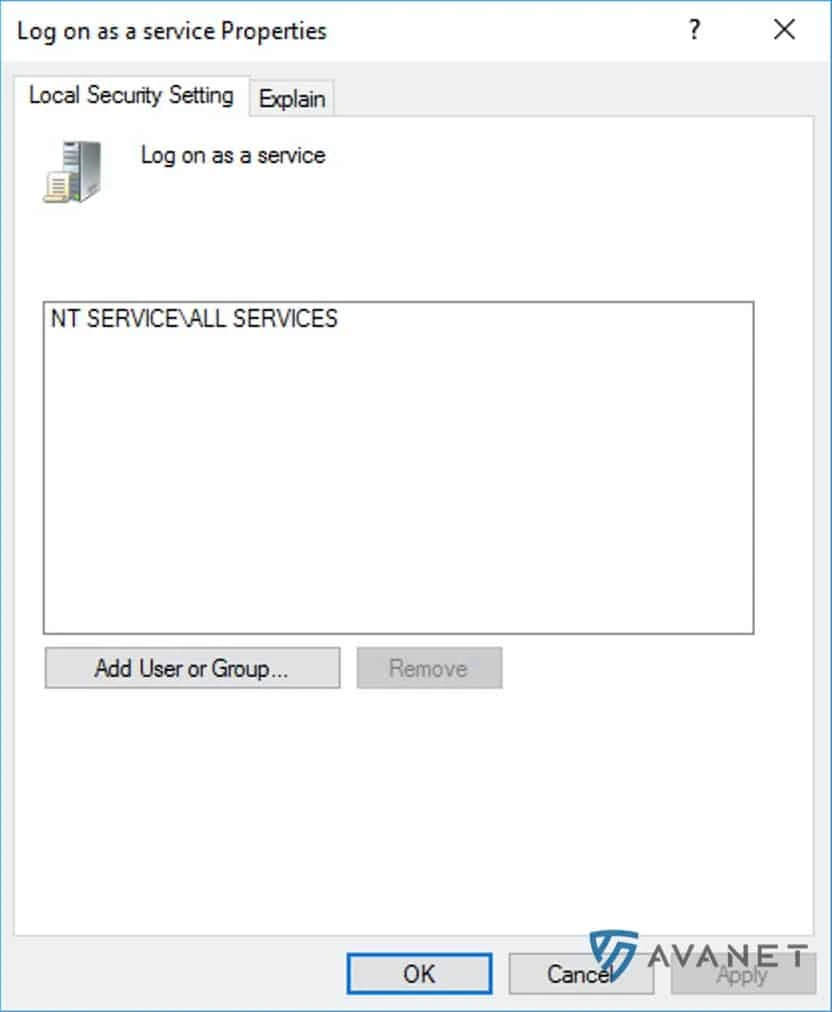

Klicke anschliessend auf Add User or Group und füge deinen Benutzer hinzu.

ADS Ports öffnen

Der Active Directory Server sollte folgende Ports geöffnet haben:

- STA Collector > XG Firewall (UDP 6060)

- XG Firewall > STA Collector (UDP 6677)

- STA Agent > STA Collector (TCP 5566)

Die folgenden Ports musst du nur aktivieren, wenn du diese Methoden auch nutzt:

Workstation Polling Methode (WMI) oder Registry Read Access:

- Ausgehend TCP 135

- Ausgehend TCP 445

Logoff Detection Ping:

- Ausgehend ICMP

STAS Collector Test:

- Eingehend/Ausgehend UDP 50001

STAS Configuration Sync:

- Eingehend/Ausgehend TCP 27015

Hinweis: RPC, RPC locator, DCOM und WMI Services sollten auf den Clients auch aktiviert werden für WMI/Registry Read Access.

2. Active Directory Server auf der Firewall hinzufügen

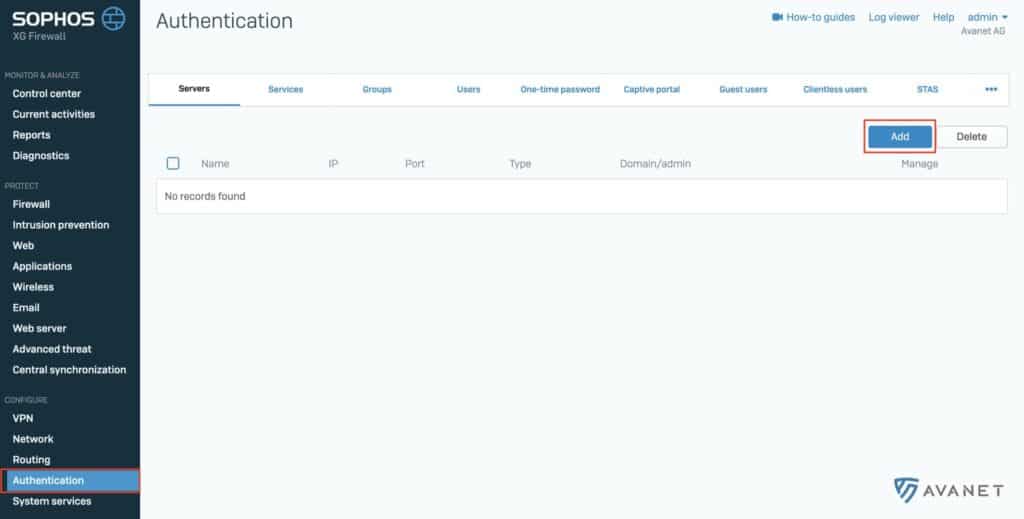

Nach dem du unter Punkt 1 den Active Directory mit ein paar Einstellungen auf STAS vorbereitet hast, ist es nun an der Zeit, den AD auf deiner Sophos Firewall hinzuzufügen. Melde dich dazu als Administrator an deiner Sophos Firewall (SFOS) an und wechsle über das Menü auf die Seite Authentifizierung > Server. Klicke dann auf den blauen Button Hinzufügen, um einen neuen Server hinzuzufügen.

In der folgenden Anleitung führen wir dich Schritt für Schritt durch alle notwendigen Eingaben hindurch: Active Directory zur Sophos Firewall hinzufügen

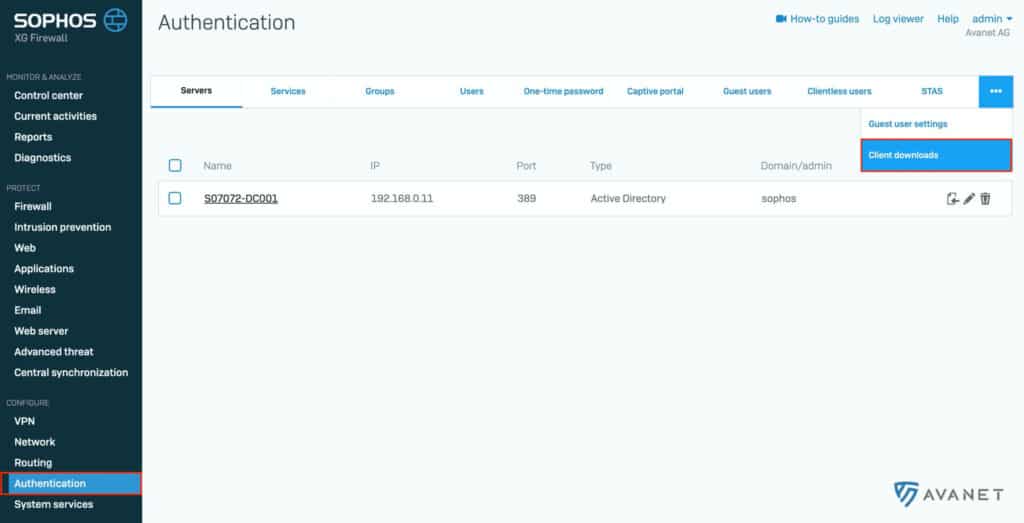

3. STAS Tool herunterladen

Wenden wir uns nun wieder dem Active Directory Server zu. Hier werden wir als Nächstes die STA Suite installieren, die du zuerst von deiner Sophos Firewall herunterladen musst. Melde dich dazu als Administrator an deiner Sophos Firewall (SFOS) an und wechsle über das Menü auf die Seite Authentifizierung. Klicke dann oben rechts in der Tab-Navigation auf die drei Punkte und wähle im Dropdown-Menü Client-Downloads.

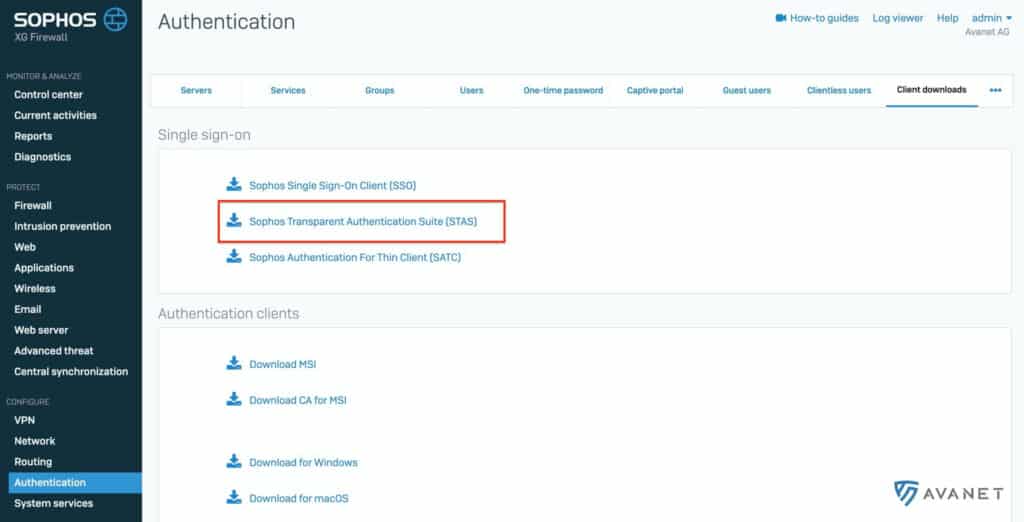

In der Rubrik Single-Sign-On findest du die benötigte Sophos Transparent Authentication Suite (STAS) zum Download.

Info: Du kannst die STA Suite auch direkt von der Sophos Webseite herunterladen: UTM Support Downloads

4. SSO Suite installieren

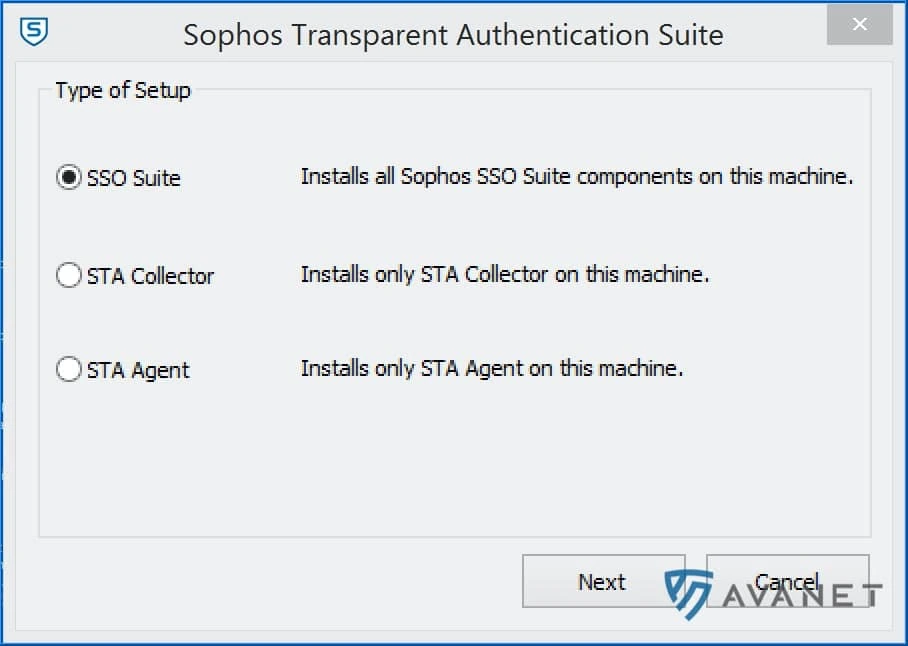

Führe nun die heruntergeladene STAS.exe aus und klicke dich durch den Installer. Während der Installation erscheint folgendes Fenster, wo du zwischen drei verschiedenen Optionen wählen kannst:

Standardmässig kannst du hier SSO Suite ausgewählt lassen, womit alle Komponenten auf dem Active Directory installiert werden. Wenn du aber z. B. den STA Collector oder STA Agent auf zwei verschiedenen Systemen installieren möchtest, dann musst du die Auswahl hier entsprechend anpassen. Solltest du zwei Active Directory Server haben, dann benötigst du jeweils auf beiden Systemen den STA Agent, jedoch nur einen STA Collector. Auch hier je nach Situation die Auswahl einfach anpassen.

Während der Installation musst du auch noch einen Benutzer angeben, mit dem der Service installiert und gestartet werden soll. In dieser Anleitung nehme ich einfach halber den Domänenadministrator, da dieser sicher die nötigen Berechtigungen hat. Für eine produktive Umgebung wäre hier ein spezifischer Benutzer, der dafür angelegt wurde, sicher zu empfehlen.

5. STAS Konfigurieren

Nach der Installation muss nun die STA Suite noch konfiguriert werden. Wir gehen in den folgenden Schritten auf die relevanten Einstellungen ein.

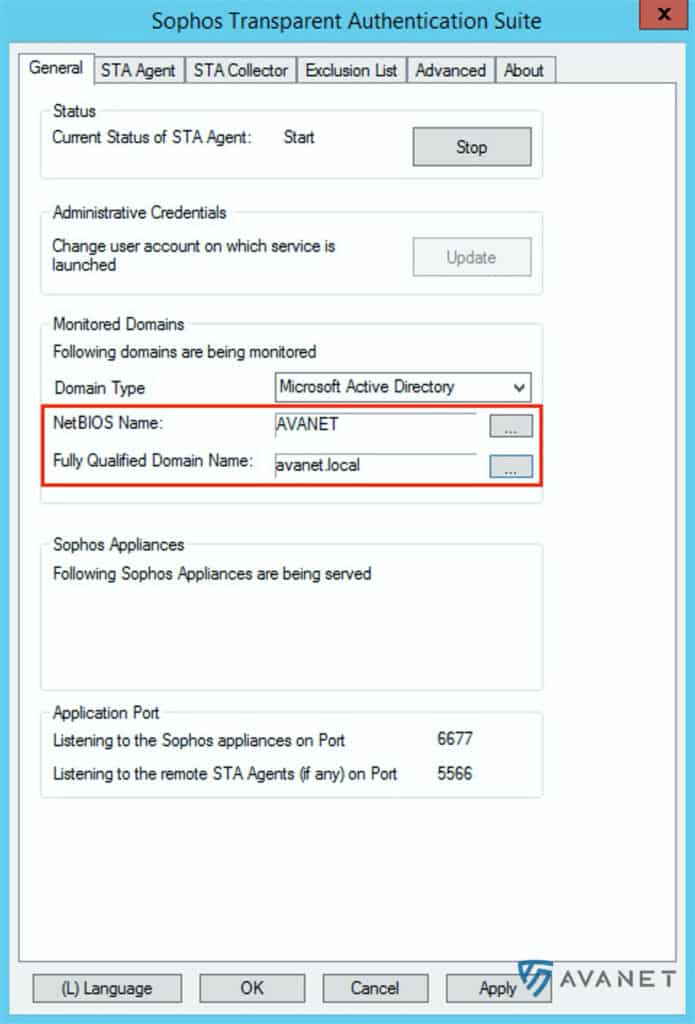

STAS General

Im Tab General kannst du nachträglich noch den Benutzer ändern, mit dem der Service gestartet werden soll. Überprüfe hier aber besonders, dass der korrekte NetBIOS Name und FQDN angegeben werden.

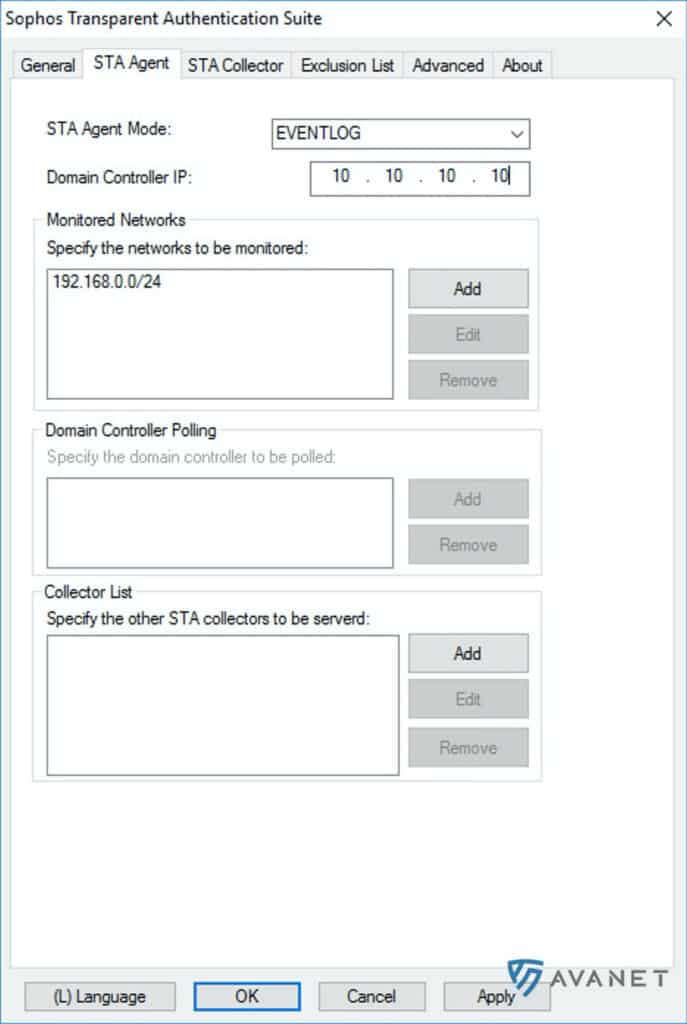

STA Agent

Schauen wir uns an, was du unter dem Tab STA Agent alles beachten musst:

- STA Agent Mode: Für unser Beispiel können wir hier EVENTLOG auswählen, da der STA Collector auf demselben System installiert ist, wie der STA Agent.

- Specify the networks to be monitored: Hier werden alle Netzwerke angegeben, in denen sich die Clients befinden.

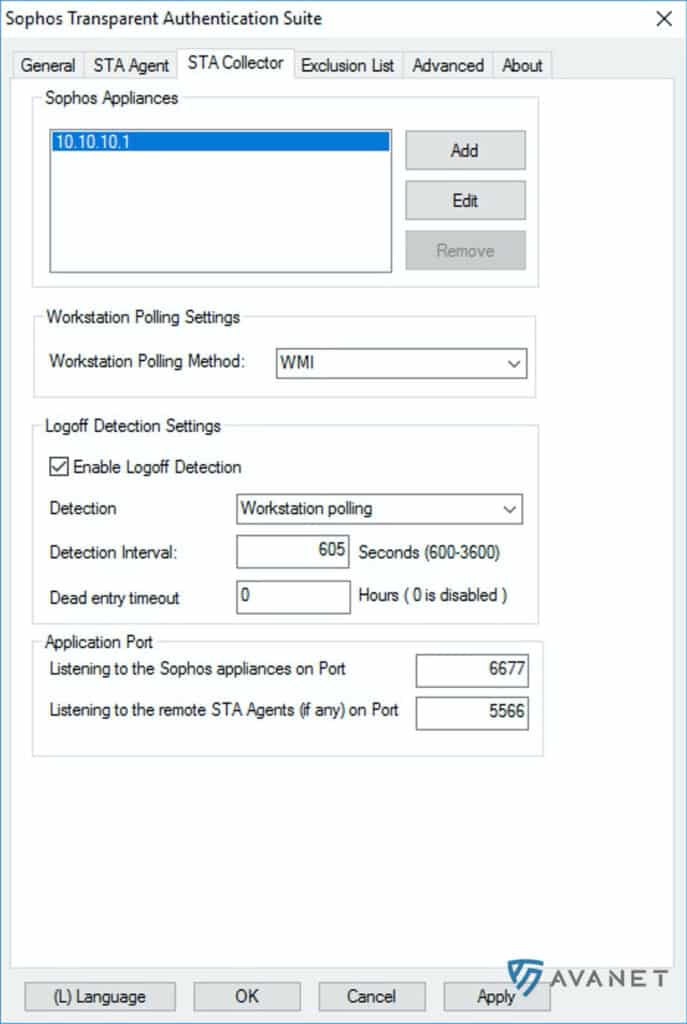

STA Collector

Schauen wir uns an, was du unter dem Tab STA Collector alles beachten musst:

- Sophos Appliance: Hier wird die IP der Sophos Appliance angegeben.

- Dead entry timeout: Dieser Wert ist standardmässig auf 0 Stunden eingestellt. Hier wären durchaus aber auch 12 Stunden angebracht, damit die Clients nach einer gewissen Zeit automatisch abgemeldet werden.

Um angemeldete Benutzer validieren zu können, gibt es unter der Rubrik Workstation Polling Method zwei Optionen. Einerseits die standardmässig ausgewählte WMI-Verifizierung oder alternativ Registry Read Access. In beiden Fällen muss ein Dienst auf dem Client ausgeführt werden.

WMI:

- Remote Procedure Call (RPC)

- Remote Procedure Call (RPC) Locator

Registry Read Access:

- Remote Registry

Der STA Collector muss auf die Clients zugreifen können. Sollte die Windows Firewall auf einem Client aktiv sein, kann man via PowerShell eine Regel erstellen:

New-Netfirewall –DisplayName "Sophos STAS Collector" -Direction inbound –RemoteAddress 10.10.10.10

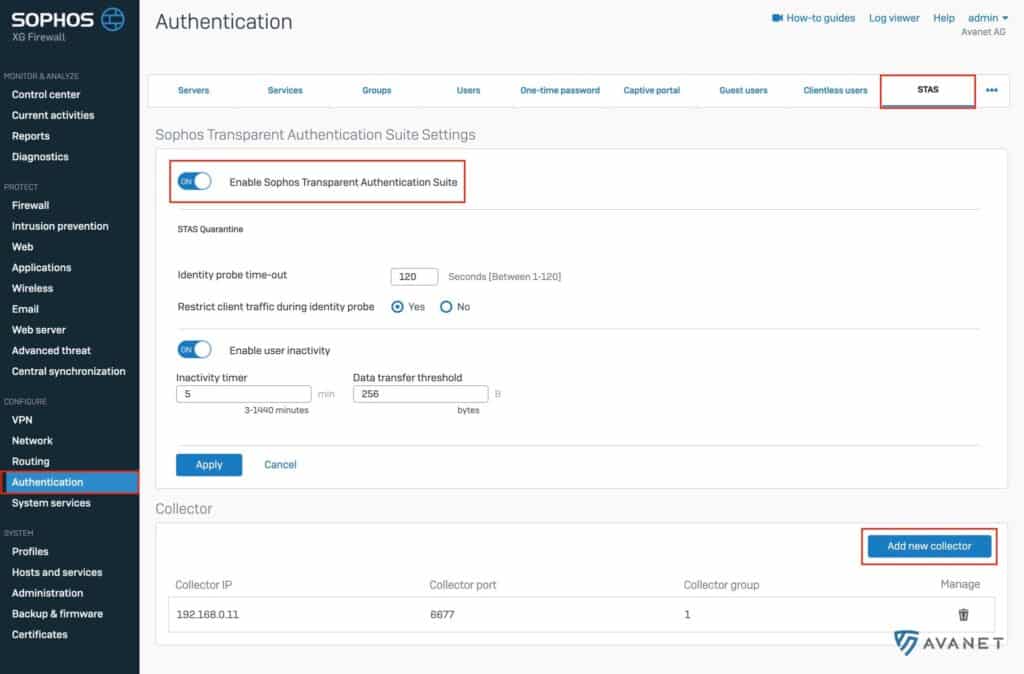

6. STAS auf der Sophos Firewall aktivieren

Wenn du bis hierhin dieser Anleitung gefolgt bist, werden nun bereits Daten vom STA Collector an die Firewall gesendet. Damit die Firewall diese Daten entgegennehmen kann, muss STAS auf der Firewall noch aktiviert werden.

Wechsle dazu auf deiner Sophos Firewall auf die Seite Authentifizierung > STAS und schiebe den obersten Toggle auf ON. Damit die Firewall weiss, von welchem Kollektor sie Daten empfangen kann, musst du abschliessend noch auf den blauen Button Neuen Kollektor hinzufügen klicken und die IP-Adresse des Systems hinterlegen, auf dem du den Kollektor installiert hast.

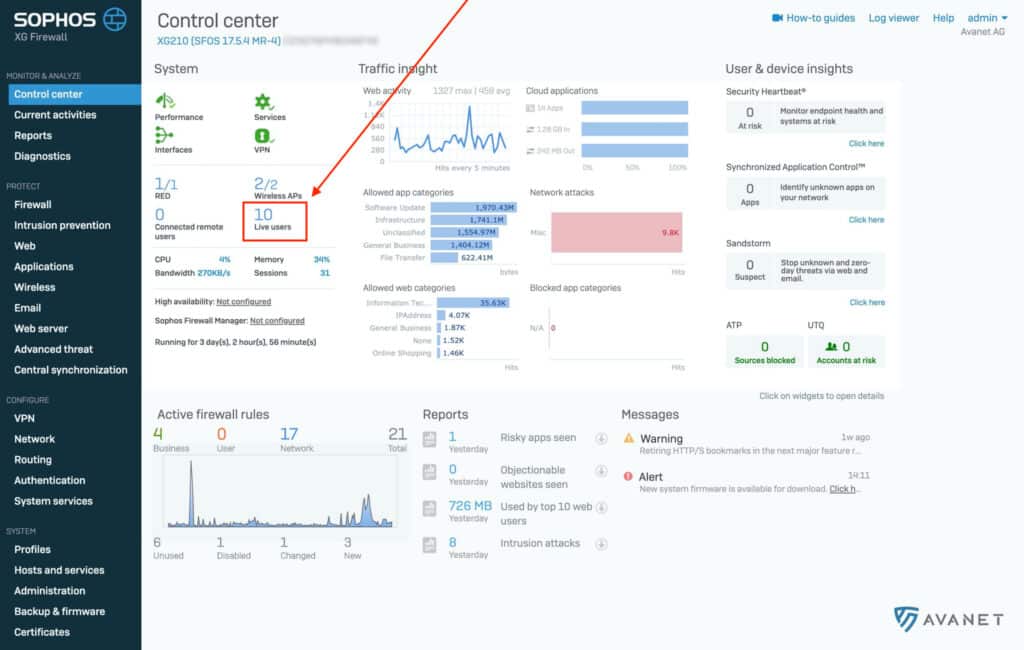

Wenn du nun alles richtig gemacht hast, seihst du im Dashboard deiner Firewall und im Live Viewer unter Authentication die angemeldeten Benutzer von deinem Active Directory Server.

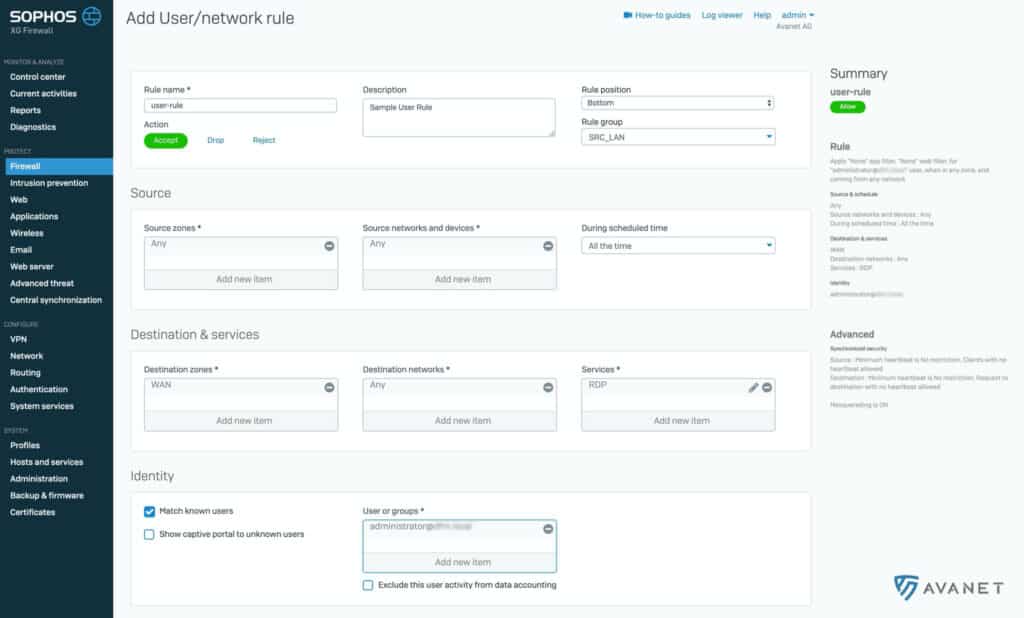

7. Firewall Regel erstellen

Sollten deine Tests alle erfolgreich verlaufen sein, kannst du jetzt damit beginnen, für spezifische Benutzer oder Gruppen, die nun von deinem AD auf die Firewall synchronisiert werden, eigene Firewallregeln zu erstellen. Im unteren Screenshot haben wir beispielsweise eine Regel erstellt, welche es dem Administrator erlaubt, mittels RDP (3389) ins Internet zu gelangen.

Weiterführende Themen

Du hast es nun geschafft und STAS erfolgreich auf deiner Sophos Firewall eingerichtet. Du findest anschliessend noch weitere Informationen, die dich eventuell an diesem Punkt noch interessieren könnten.

Troubleshooting

Es dauert eine Zeit, bis der Active Directory Server die Benutzer an die Firewall übermittelt. Damit die Firewall diesen Traffic zwischenzeitlich nicht einfach blockiert, wird standardmässig unauthentifizierter Traffic für 120 Sekunden erlaubt. Falls du diesen Wert noch manuell anpassen möchtest, kannst du dies über das CLI erledigen:

system auth cta unauth-traffic drop-period <seconds>

Sophos Authentication For Thin Client (SATC)

STAS ist dann gut, wenn du alles einzelne Clients in deinem Netzwerk hast. Sobald du jedoch einen Remote Desktop Server oder Citrix einsetzt, funktioniert dies nicht. Hier benötigt man die Server Protection.

Grössere Umgebungen

In dieser Anleitung haben wir die allgemeine Standardvariante erklärt, wie STAS eingerichtet werden kann. Es gibt aber natürlich auch Spezialfälle, wo vielleicht mit mehreren Active Direcotry Servern, Subnetzen und Domänen gearbeitet wird. In einem solchen Fall bieten wir natürlich sehr gerne unsere Unterstützung an. Melde dich einfach mit einer entsprechenden Anfrage bei uns. 👍