Threat Intelligence Feeds für die Firewall – Angriffe blockieren, bevor sie anklopfen

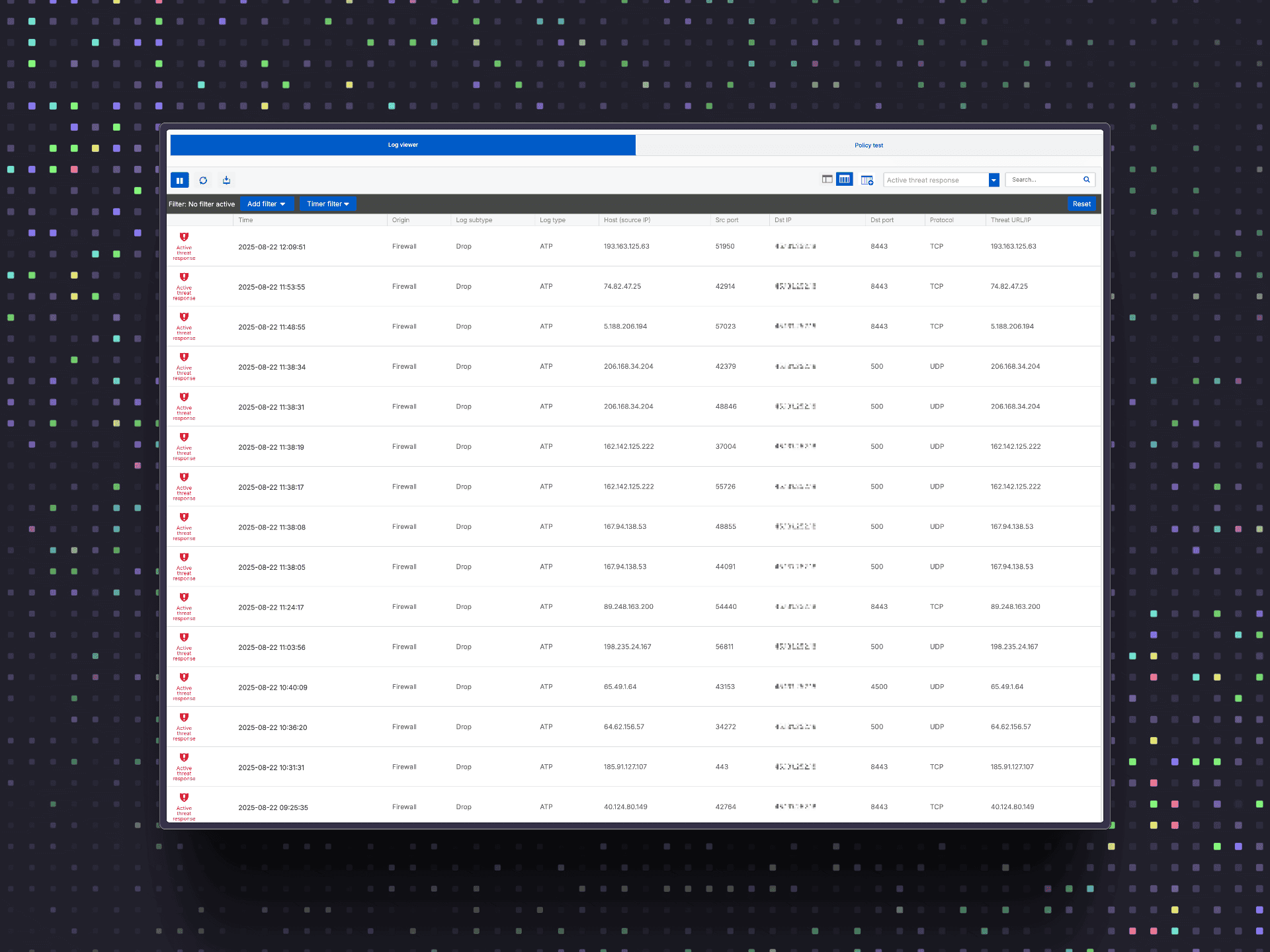

Manche Tage fühlt man sich als IT-Administrator wie im Dauerfeuer: Im Minutentakt versuchen Bots und Cyberkriminelle, Schlupflöcher im Netzwerk zu finden. Ein Blick in die Firewall-Logs zeigt eine Flut verdächtiger Verbindungsversuche aus aller Welt. Wäre es nicht beruhigend, wenn man bekannte Angreifer gar nicht erst bis ans eigene Netzwerk anklopfen liesse? Genau hier kommen Threat Feeds ins Spiel – oft auch Threat Intelligence Feeds oder kurz Threat Intel Feeds genannt. Doch was steckt dahinter, und warum sollte man solche Feeds auf der Firewall einsetzen?

Themen

Warum braucht man Threat Feeds auf der Firewall?

Threat Feeds (auf Deutsch etwa Bedrohungsfeeds) sind im Grunde ständig aktualisierte Listen mit bekannten Indicators of Compromise (IoCs) – zum Beispiel bösartigen IP-Adressen, Domains oder URLs. Diese Feeds werden von spezialisierten Quellen bereitgestellt: Sicherheitsorganisationen, Brancheninitiativen, Open-Source-Communities oder kommerziellen Threat-Intelligence-Anbietern. Eine moderne Firewall kann solche externen Feeds importieren und dadurch Datenverkehr von bekannten Bedrohungen automatisch blockieren, noch bevor ein Angriff wirklich stattfindet.

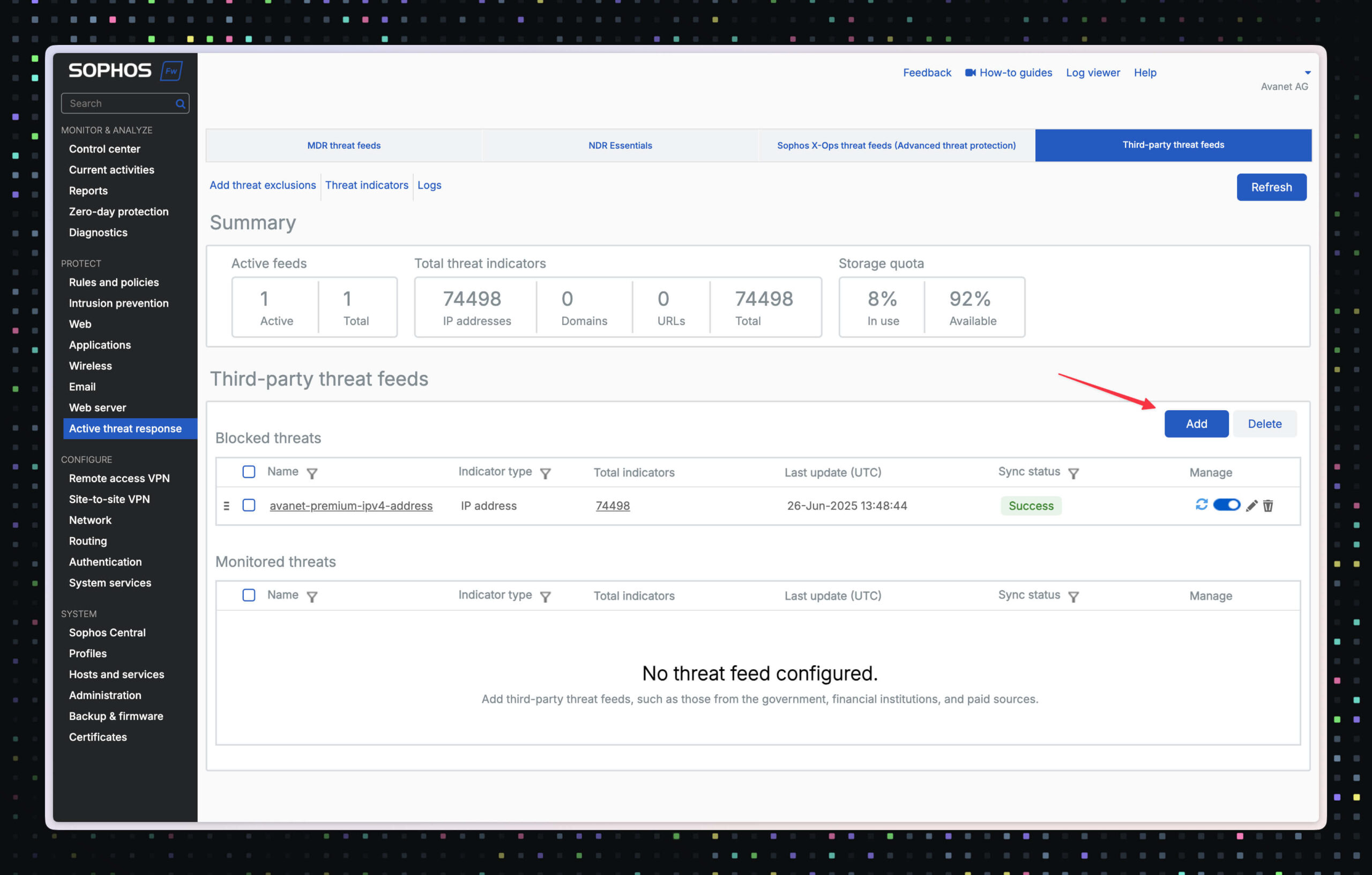

Ständig tauchen neue Bedrohungen auf, und kein Administrator kann manuell alle gefährlichen IPs und Domains im Blick behalten. Hier liefert ein Threat Intelligence Feed der Firewall quasi zusätzliches Wissen: Er informiert sie kontinuierlich darüber, welche Quellen aktuell als gefährlich bekannt sind. So kann die Firewall Verbindungen zu diesen Zielen unterbinden, bevor Malware oder Angreifer überhaupt Schaden anrichten. In neueren Firewall-Modellen (z.B. Sophos ab Version 21 mit Active Threat Response) ist die Unterstützung für solche Drittanbieter-Feeds bereits fest integriert. Aber auch viele andere Hersteller haben ähnliche Funktionen – das Prinzip bleibt gleich.

Die Vorteile eines Threat Feeds auf der Firewall liegen auf der Hand:

- Proaktiver Schutz: Bekannte Bedrohungen werden blockiert, bevor sie das eigene Netzwerk erreichen und Schaden anrichten können.

- Flexibilität: Man kann Feeds aus verschiedenen Quellen nutzen und an die eigenen Anforderungen anpassen – von kostenlosen Community-Feeds bis zu hochspezialisierten Premium-Feeds.

- Automatisierung: Die Firewall aktualisiert und nutzt den Feed automatisch; ständiges manuelles Nachpflegen von Blacklists entfällt, was Admins erheblich entlastet.

Zusammengefasst funktioniert die Firewall mit Threat Feed wie ein Frühwarnsystem, das bekannte böse Absender bereits an der Netzwerkgrenze abfängt. Das erhöht die Sicherheit der Infrastruktur deutlich und reduziert zugleich spürbar den unerwünschten Traffic, der überhaupt bis in interne Systeme vordringt.

Proaktive Abwehr: Bots und Angriffe im Voraus stoppen

Ein praktisches Beispiel für den Mehrwert von Threat Feeds ist die Abwehr von Botnet-basierten Angriffen. Viele Sicherheitsmechanismen (etwa Sperren nach X Fehlversuchen) erkennen Brute-Force-Angriffe, wenn sie von einer einzelnen IP-Adresse ausgehen, relativ zuverlässig. Doch moderne Angreifer verteilen ihre Versuche auf zahlreiche Bots: Jeder einzelne infizierte Host probiert z.B. nur ein oder zwei Login-Versuche, und das in langer zeitlicher Streckung. Keine einzelne IP fällt lokal negativ auf – die Angriffe bleiben unter dem Radar und umgehen herkömmliche Schutzmechanismen wie Fail2Ban oder Login-Limits.

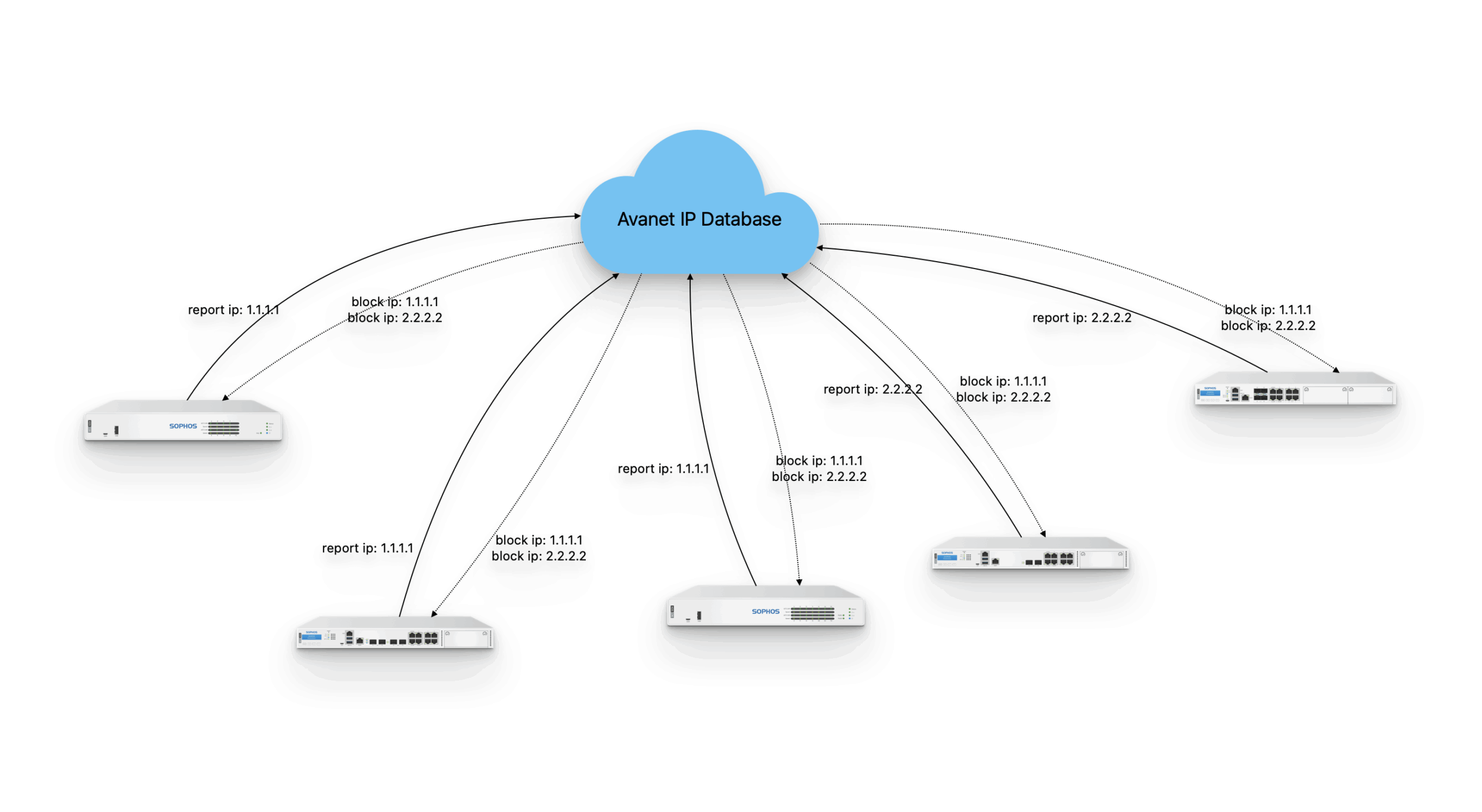

Hier spielt ein breit aufgestellter Threat Intelligence Feed seine Stärke aus. Werden nämlich die Logs vieler Firewalls ausgewertet, lässt sich erkennen, dass bestimmte IP-Adressen verteilt über mehrere Systeme hinweg auffällige Aktivitäten zeigen. Taucht dieselbe IP z.B. in den Anmeldeprotokollen Dutzender unterschiedlicher Unternehmen mit Fehlversuchen auf, so ist dies ein klares Indiz für eine koordinierte Attacke. Solche Adressen werden dann im Threat Feed gekennzeichnet und zentral geblockt. Die eigene Firewall lernt davon: Sobald einer dieser Botnet-Hosts es auch nur einmal bei Ihnen probiert, wird er – dank Feed-Wissens – sofort identifiziert und abgewehrt, ohne dass er überhaupt nennenswerten Schaden anrichten kann.

Abbildung: Das weltweite Firewall-Netzwerk von Avanet dient als sensorisches Frühwarnsystem. Erkennt eine betreute Firewall eine verdächtige IP und meldet sie an die zentrale Cloud-Datenbank, erhalten alle angeschlossenen Teilnehmer diese Information. Die schädliche IP wird im Threat Intelligence Feed markiert und dadurch auf allen Firewalls im Netzwerk blockiert. So profitieren alle von den Erfahrungen der anderen.

Durch diese gemeinsame Threat Intelligence können auch verteilte, schleichende Angriffe proaktiv gestoppt werden. Jede neu erkannte bösartige IP-Adresse landet innerhalb kurzer Zeit im Feed – und damit auf der Blockierliste aller teilnehmenden Firewalls. Im Ergebnis reduziert sich die Anzahl durchkommender Angriffsversuche drastisch. Die Firewall muss weniger „Rauschen“ verarbeiten, und echte Angriffe haben es deutlich schwerer, ungesehen durchzukommen.

Einfache Integration in Sophos, Fortinet, Palo Alto & Co.

Zum Glück ist es unkompliziert, einen Threat Feed in die gängigen Firewall-Plattformen einzubinden. Wir bei Avanet konzentrieren uns zwar hauptsächlich auf die Sophos Firewall, aber unser Feed lässt sich genauso gut in Lösungen anderer Hersteller integrieren. Ob Fortinet FortiGate, Palo Alto Networks, Check Point, OPNsense oder andere – die meisten modernen Firewalls unterstützen externe Blocklisten/Threat Feeds und können eine Liste von IPs/Domains via URL abonnieren.

Am Beispiel Sophos XGS erkennt man, wie einfach es geht: Über die Web-Oberfläche im Menü “Third-Party Threat Feeds” fügt man einen neuen Feed hinzu, gibt einen Namen, die Feed-URL und den Typ (IPv4, Domain oder URL) an, wählt als Aktion Blockieren – fertig. Auch bei Fortinet oder Palo Alto läuft es ähnlich, nur heissen die Funktionen dort etwas anders (etwa External Block List bei FortiGate oder External Dynamic List bei Palo Alto).

Allgemein sind nur wenige Schritte nötig, um unseren Feed einzubinden:

- Feed-URL beziehen: Zunächst erhält man von uns die URL zum gewünschten Threat Feed (z.B. für den Basic Feed oder Premium).

- In Firewall eintragen: In der Firewall-Oberfläche den Bereich für externe/benutzerdefinierte Threat Feeds oder Blocklisten öffnen und dort einen neuen Feed/Connector hinzufügen. Name und Beschreibung können frei gewählt werden. Als Quelle hinterlegt man die erhaltene Feed-URL.

- Filterregeln einstellen: Angeben, welcher Typ von Indikator importiert wird (IPv4-Adressen, Domains, URLs) und was die Firewall damit tun soll – in der Regel blockieren. Dann das Abrufintervall einstellen (z.B. alle 6 Stunden) und die Konfiguration speichern.

Nach diesen Schritten verbindet sich die Firewall automatisch mit dem Feed und lädt die aktuellen Indicators of Compromise. Ab diesem Zeitpunkt läuft die Threat-Intel-Versorgung im Hintergrund: Die Liste bösartiger IPs und Domains wird regelmässig aktualisiert, und die Firewall blockiert alle darin enthaltenen Adressen vollautomatisch. Die Integration dauert also oft nur ein paar Minuten – der Zugewinn an Sicherheit ist jedoch enorm.

Kuratierte Threat Intelligence Feeds von Avanet

Nun gibt es im Internet zahlreiche frei verfügbare Blacklists und Threat Feeds. Warum also einen Feed von Avanet verwenden? Die Herausforderung liegt in der Qualität und Aktualität der Daten. Wir haben einen eigenen Threat Intelligence Feed aufgebaut, der speziell für Firewalls optimiert ist und ständig verfeinert wird. Unser Ansatz kombiniert viele Quellen und filtert sie intelligent, um ein umfassendes und zuverlässiges Ergebnis zu liefern. Dazu nutzen wir unter anderem:

- Öffentliche Community- und OSINT-Listen: z.B. bekannte Blocklisten aus der Security-Community, die aktuelle Bedrohungen sammeln.

- Kommerzielle Threat Intelligence: eingekaufte Datenfeeds von spezialisierten Sicherheitsanbietern, die exklusives Material liefern (z.B. zu neuen Malware-Domains).

- Eigene Honeypots: Wir betreiben Honeypot-Systeme, die im Internet Angreifer anlocken und deren IPs, Domains und Angriffsmuster aufzeichnen.

- Firewall-Netzwerk unserer Kunden: Viele von uns betreute Firewalls senden anonymisierte Angriffs- und Anomalie-Logs an unsere zentrale Datenbank (natürlich nur mit Einwilligung). Diese realen Felddaten zeigen frühzeitig, welche IPs gerade aktiv in der Wildnis attackieren.

Durch die Zusammenführung all dieser Informationen entsteht ein stetig aktualisierter Datenstrom an bösartigen Indikatoren, der weit über einzelne Quellen hinausgeht. Wichtiger noch: Wir kuratieren und überprüfen die Daten, um False Positives (Fehlalarme) weitgehend auszuschliessen. Anstatt einfach alle möglichen Listen unbesehen zusammenzukippen – was leicht legitime Dienste fälschlich sperren könnte – setzen wir auf Qualität vor Quantität. Jede IP oder Domain im Avanet-Feed hat sich tatsächlich als Angriff oder Schadinfrastruktur bemerkbar gemacht, oft auf mehreren unabhängigen Systemen. Dadurch kann man unseren Feeds vertrauen und sie ruhigen Gewissens in der Firewall scharf schalten, ohne Angst haben zu müssen, legitimen Traffic unnötig zu blockieren.

Unser Threat Intelligence Feed ist seit Ende 2024 produktiv im Einsatz und wurde in unterschiedlichen Kundenumgebungen unter realen Bedingungen erprobt. In kontrollierten Rollouts haben wir Kurationslogik, Aktualisierungsintervalle und Qualitätsprüfungen laufend verfeinert. Das Ergebnis ist ein stabiler, praxistauglicher Feed, der ohne Mehraufwand auf der Firewall wirkt und kontinuierlich mit operativem Feedback weiter verbessert wird. So profitieren neue Installationen sofort von den Erkenntnissen aus dem Feld.

Vier Threat-Feed-Pakete für jeden Bedarf

Nicht jede Umgebung braucht dieselbe Tiefe an Threat Intelligence. Daher bieten wir unseren Feed in vier Ausbaustufen an – vom kostenlosen Basispaket bis zur High-End-Lösung. So findet jeder das passende Schutzniveau:

Basic

0 CHF

pro Jahr

Update-Intervall: alle 24 h

IPv4-Feeds: ≈ 30’000 IPs

Standard

179 CHF

pro Jahr

Update-Intervall: alle 6 h

IPv4-Feeds: ≈ 45’000 IPs

Support

100 % Rabatt für Sophos Firewall Abo-Kunden*

Premium

349 CHF

pro Jahr

Update-Intervall: alle 1 h

IPv4-Feeds: ≈ 120’000 IPs

Domain / URL-Feeds

Support

14 % Rabatt für Sophos Firewall Abo-Kunden*

Ultimate

1999 CHF

pro Jahr

Update-Intervall: alle 15 min

IPv4-Feeds: ≈ 180’000 IPs

Domain / URL-Feeds

Support

10 % Rabatt für Sophos Firewall Abo-Kunden*

* Der Rabatt betrifft alle Bestandskunden der Avanet mit einem aktiven Sophos-Firewall-Abo.

- Basic: Kostenloser Grundschutz mit community-basierten Basislisten. Enthält etwa 30’000 bekannte schädliche IP-Adressen und wird alle 24 Stunden aktualisiert. Ideal für kleinere Umgebungen, die kostengünstig eine solide Grundabsicherung wollen.

- Standard: Kuratierter Standard-Feed mit breiterer Abdeckung (ca. 45’000 IPs) und Updates alle 6 Stunden. Bezieht zusätzlich verlässliche Quellen ein, um präzisere Erkennung zu ermöglichen und die Anzahl von False Positives zu reduzieren. Geeignet für Unternehmen, die ihre Sicherheit spürbar erhöhen und gleichzeitig unnötigen Traffic reduzieren möchten.

- Premium: Premium-Feed für hohe Ansprüche, aktualisiert stündlich. Umfasst rund 120’000 bekannte böse IPs sowie – ab Q4/2025 – zusätzlich umfangreiche Domain- und URL-Feeds (über 30 kuratierte Listen). Enthält exklusive Daten aus unseren Honeypots, Partner-Feeds und Echtzeitanalysen. Für Organisationen, die bei der Sicherheit keine Kompromisse eingehen wollen.

- Ultimate: Das Rundum-sorglos-Paket mit maximaler Abdeckung. Enthält alle verfügbaren Datenpunkte (aktuell ~190.000 IPs) und wird alle 15 Minuten aktualisiert – nahezu in Echtzeit. Bietet den höchstmöglichen Schutz und ist besonders für kritische Infrastrukturen oder grössere Unternehmen interessant, die sich gegen jedwede Bedrohung wappnen möchten. (Dieses Paket wird individuell angeboten und richtet sich an sehr anspruchsvolle Umgebungen.)

Alle Varianten unseres Threat Feeds sind voll kompatibel mit der Sophos Firewall (ab v21 mit entsprechendem Xstream Protection Lizenzbundle) und den genannten anderen Systemen. Man kann klein anfangen – zum Beispiel mit dem kostenlosen Basic-Feed – und bei Bedarf zu höheren Stufen wechseln, falls die Sicherheitsanforderungen wachsen. Für Bestandskunden, die bereits unser Sophos Firewall Abo im Einsatz haben, gibt es übrigens Rabatte auf die kostenpflichtigen Feed-Pakete, sodass sich eine Integration doppelt lohnt.

Fazit – Ausprobieren und der Gefahr einen Schritt voraus sein

Angriffe werden täglich raffinierter und zahlreicher – doch man muss ihnen nicht schutzlos gegenüberstehen. Ein Threat Intelligence Feed gibt der Firewall den notwendigen Vorsprung, um bekannte Gefahrenquellen zu blockieren, noch bevor sie an die Tür klopfen. Die Erfahrung zeigt: Hat man einen solchen Feed einmal aktiviert, ist man oft überrascht, wie viele Verbindungsversuche bereits in den ersten Tagen automatisch unterbunden werden. All die Bot-Anfragen, Scanner und dubiosen Login-Versuche, die zuvor mühsam von internen Systemen oder durch separate Regeln abgewehrt werden mussten, prallen nun direkt an der Firewall ab.

Warum also nicht einfach einmal selbst erleben, welchen Unterschied das macht? Mit unserem Avanet Basic Feed kann man kostenlos und unverbindlich testen, wie viel unerwünschter Traffic in der eigenen Umgebung anfällt – und wie viel davon durch den Threat Feed bereits im Keim erstickt wird. Die gewonnenen Erkenntnisse schaffen Vertrauen: Man sieht schwarz auf weiss, welcher Teil des täglichen Traffic tatsächlich böswillig ist und nun gar nicht mehr die Sicherheitsinfrastruktur strapaziert.

Am Ende gilt: “Deine Firewall verdient mehr Wissen.” Ein Threat Feed ist ein effektives Mittel, um dieses Wissen bereitzustellen. Indem man die Schwarmintelligenz aus tausenden Quellen nutzt, bleibt man Angreifern stets einen Schritt voraus. Probieren Sie es aus – Ihre Firewall (und Ihr ruhigerer Schlaf) wird es Ihnen danken.

FAQ

Was ist ein Threat Feed bzw. Threat Intelligence Feed?

Ein kontinuierlich aktualisierter Datenstrom mit Indikatoren für Angriffe wie IPs, Domains oder URLs, die von der Firewall automatisiert blockiert werden können.

Worin unterscheidet sich ein Threat Feed von klassischen Firewall-Regeln oder IPS?

Threat Feeds arbeiten reputationsbasiert und proaktiv, bevor ein Angriff erkennbar wird. Regeln und IPS reagieren meist auf Muster im Verkehr. Beides ergänzt sich.

Welche Lizenzvoraussetzungen gelten bei Sophos?

Für die komfortable Einbindung externer Feeds wird in der Regel Xstream Protection benötigt.

Welche Firewalls werden unterstützt?

Sophos, Fortinet, Palo Alto, Check Point, OPNsense und weitere Plattformen mit Unterstützung für externe Blocklisten bzw. External Dynamic Lists.

Seit wann ist der Avanet Feed im Einsatz?

Seit Ende 2024 produktiv bei mehreren Kunden, kontinuierlich weiterentwickelt auf Basis echter Betriebsdaten.

Wie gross ist das Avanet Threat-Intel-Netzwerk?

Hunderte produktive Firewalls unserer Kunden sowie mehrere weltweit verteilte Honeypot-Server auf fünf Kontinenten liefern kontinuierlich Telemetriedaten. Diese fliessen kuratiert in unseren Threat Feed ein und werden laufend aktualisiert.