Sophos Firewall v21: Neue Funktionen und Verbesserungen

Die Sophos Firewall v21 ist seit dem 17. Oktober offiziell verfügbar und in diesem Artikel beschreiben wir die neuen Funktionen dieser Version.

⚠️ Update auf Sophos Firewall v21

- ✅ XGS Appliances

- ✅ Sophos Firewall VMs oder Software installieren

- ❌ XG Appliances

- ❌ SG Appliances mit Sophos Firewall OS

Das Update auf Sophos Firewall v21 steht ausschliesslich für XGS-Appliances sowie VM- und Software-Firewalls zur Verfügung. XG Appliances und SG Appliances mit SFOS, werden dieses Update nicht mehr erhalten und erreichen am 31. März 2025 das End-of-Life (EOL). Alle, die vom End-of-Life betroffen sind, werden im XG End-of-Life Artikel nochmals über alle Einzelheiten aufgeklärt.

Themen

Let’s Encrypt

Mit der Version 21 der Sophos Firewall kann man Let’s Encrypt nutzen, um SSL/TLS-Zertifikate kostenlos und automatisiert zu beziehen, zu erneuern und zu verwalten. Die Integration von Let’s Encrypt in Sophos Firewall v21 ermöglicht eine einfachere Handhabung von Zertifikaten und stellt sicher, dass diese rechtzeitig vor Ablauf automatisch erneuert werden.

ENDLICH! Seit Jahren ist das wohl eines der meistgewünschten Features und Sophos hat sich hier echt lange Zeit gelassen, obwohl dies die FortiGate seit über einem Jahr auch kann 🫣.

Automatische Zertifikatserstellung

Die Let’s Encrypt-Zertifikate sind für 90 Tage gültig und werden von der Sophos Firewall 30 Tage vor Ablauf automatisch erneuert. Dies reduziert den manuellen Aufwand für die Zertifikatsverwaltung erheblich und sorgt dafür, dass die Firewall stets mit gültigen Zertifikaten arbeitet.

Unterstützte Schnittstellen

Let’s Encrypt-Zertifikate können in der Firewall für verschiedene Webdienste verwendet werden:

- Web Admin Konsole

- Benutzerportal

- Captive Portal

- VPN-Portal

- SPX-Portal

- WAF (Web Application Firewall)

Für folgende Dienste wird Let’s Encrypt jedoch nicht unterstützt:

- Remote Access VPN

- Site-to-Site VPN

- Chromebook SSO

Domainvalidierung über HTTP

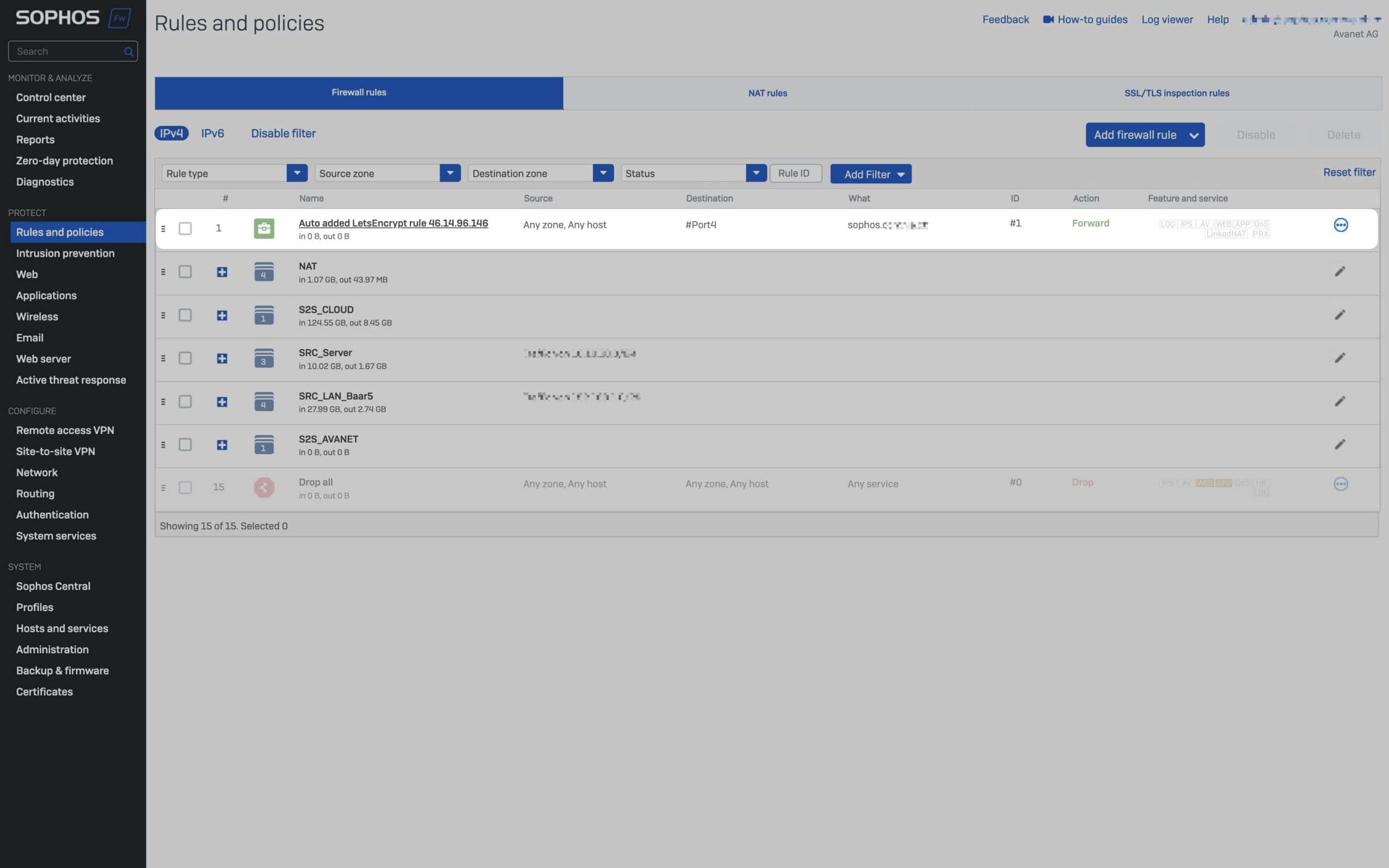

Die Zertifikate werden über den HTTP Challenge-Response-Mechanismus validiert. Hierbei erstellt die Firewall eine temporäre Webserver-Konfiguration sowie eine WAF-Policy, um die Herausforderung zu bewältigen und die Domain zu validieren. Die temporären Firewall-Regeln und der virtuelle Webserver werden nach erfolgreicher Zertifikatsausstellung automatisch wieder entfernt.

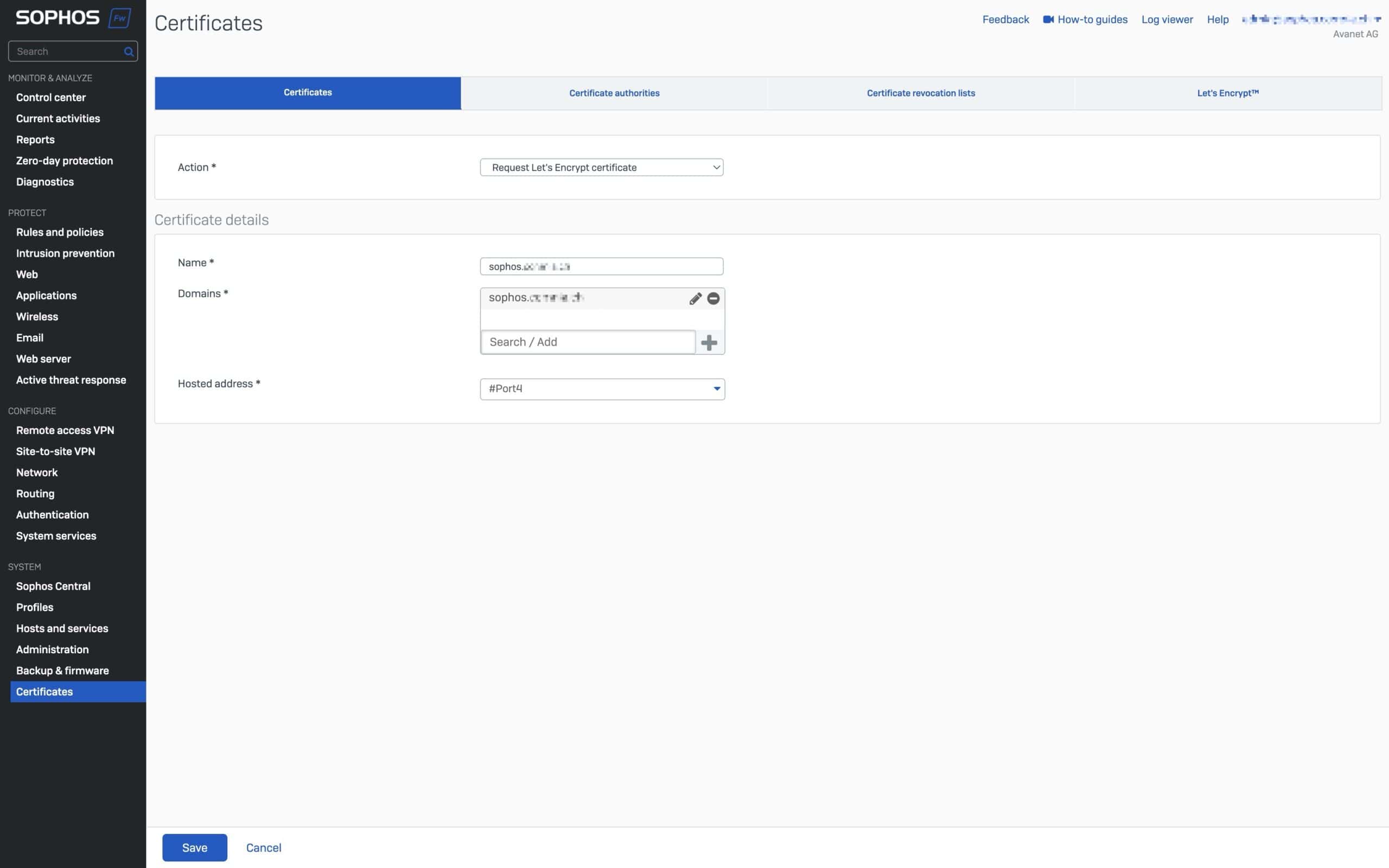

Domainverwaltung

Man kann Zertifikate für bis zu 50 Domains anfordern, wobei nur vollständig qualifizierte Domainnamen (FQDNs) unterstützt werden. Wildcard-Domains und IP-Adressen sind nicht zulässig.

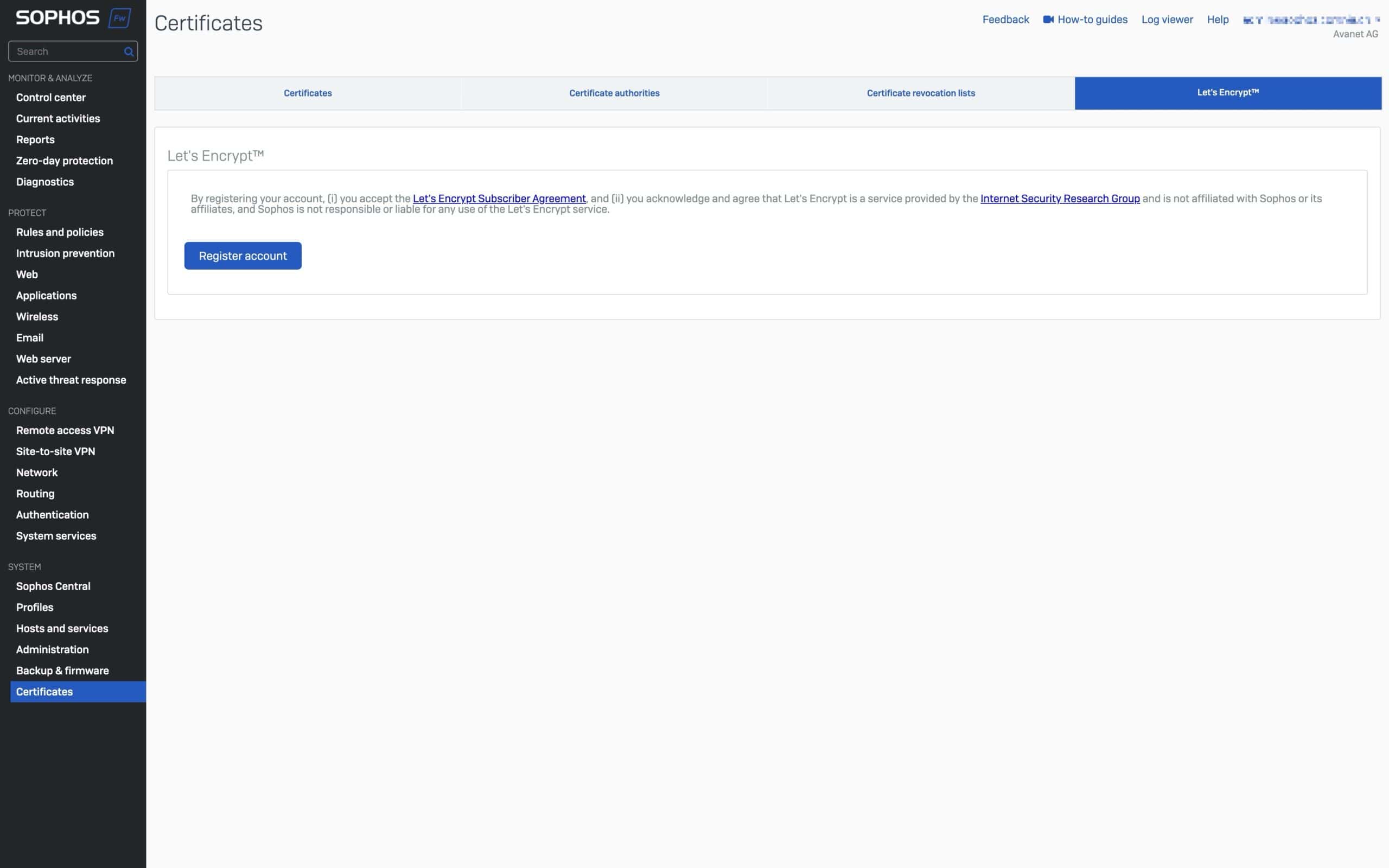

Let’s Encrypt Zertifikate verwenden

Um ein Let’s Encrypt-Zertifikat zu erstellen, registriert man ein Konto bei Let’s Encrypt in der Firewall, fügt die gewünschten Domains hinzu und konfiguriert die WAN-Schnittstelle für die HTTP-Domainvalidierung über Port 80. Wichtig ist, dass die DNS-Einträge auf die öffentliche IP der Firewall zeigen.

Die ausgestellten Zertifikate können dann für die WebAdmin-Konsole, Benutzerportale und die Web Application Firewall (WAF) verwendet werden, um sichere HTTPS-Verbindungen zu gewährleisten.

Eine detaillierte Anleitung gibt es in diesem Video:

UX und UI Verbesserungen

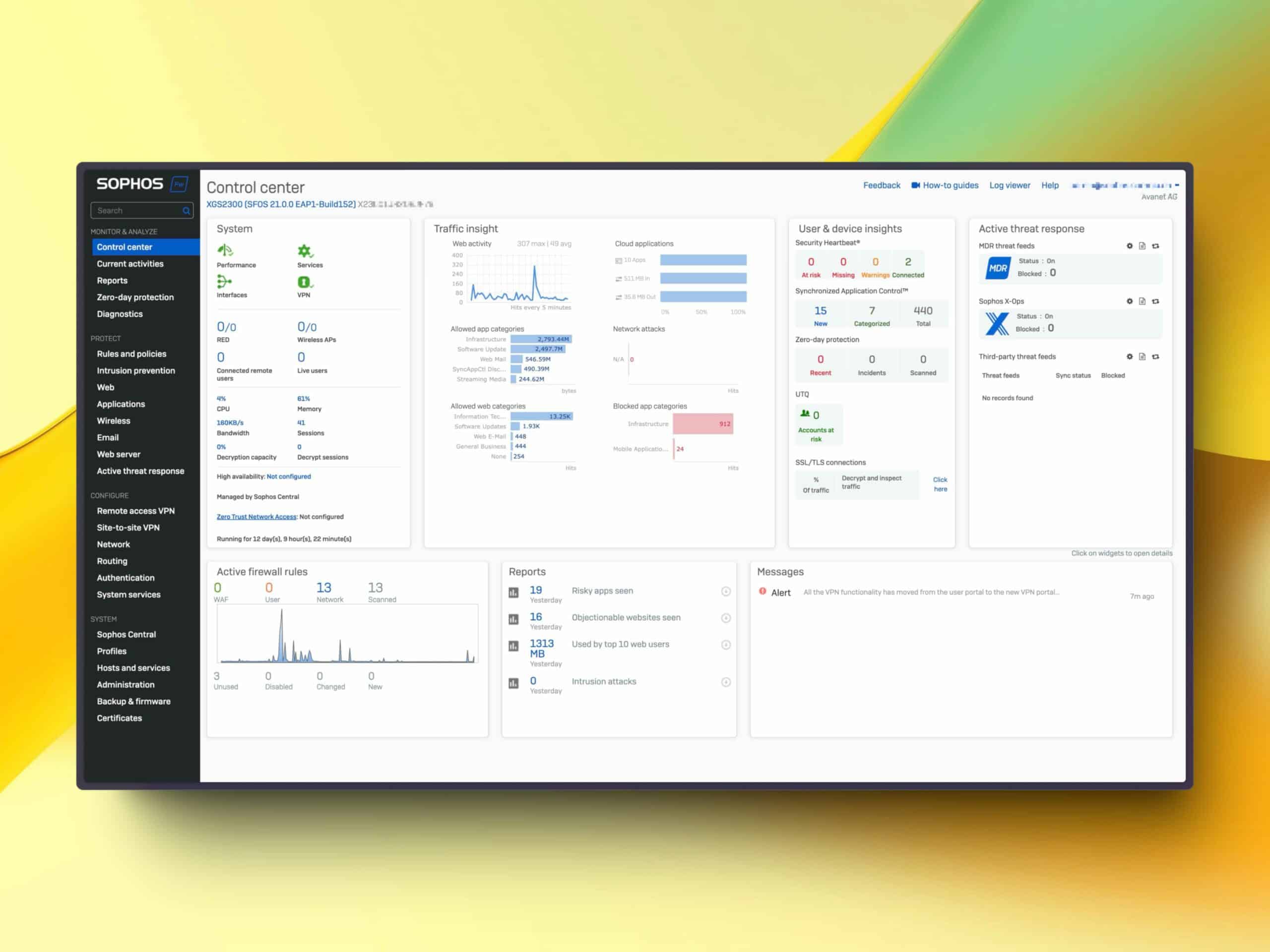

Central UI nun auf Firewall

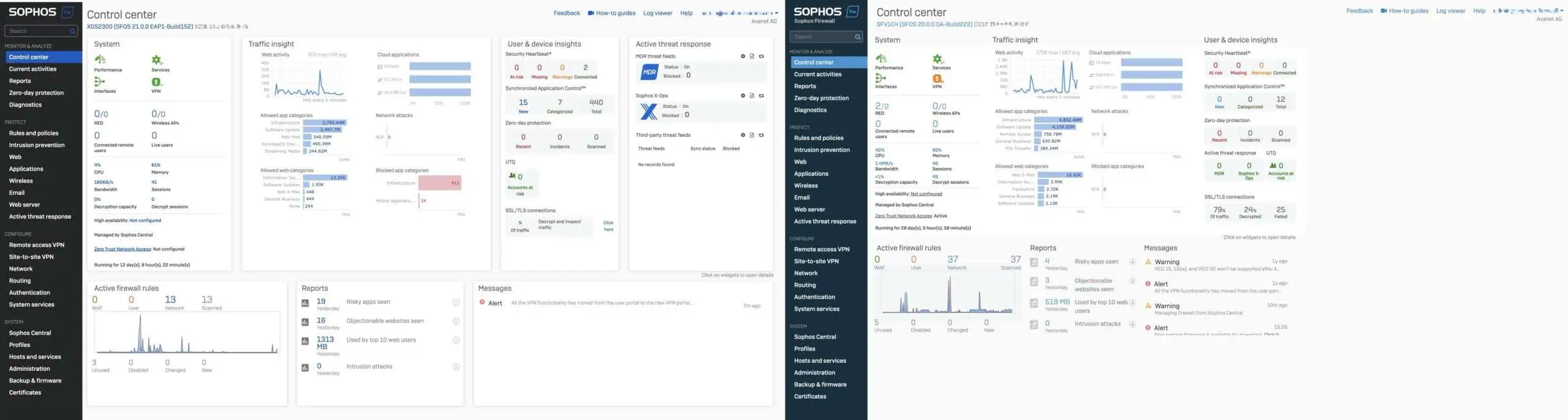

Mit dem Update auf Sophos Firewall v21 wurde die Benutzeroberfläche überarbeitet, um die Navigation und Datenübersicht zu verbessern. Die neue Seitenleiste und das angepasste Farbschema sorgen für eine klarere Struktur. Das Dashboard nutzt jetzt den verfügbaren Bildschirmplatz besser aus, indem es auf eine Breite von bis zu 1920 Pixeln skaliert ist. Dadurch lassen sich mehr Informationen gleichzeitig darstellen, was den Überblick erleichtert.

Die Widgets wurden ebenfalls angepasst, um mehr Informationen auf einen Blick zugänglich zu machen. Durch die Kartendarstellung wird die Trennung der verschiedenen Datenkategorien vereinfacht. Diese Änderungen ermöglichen es, schneller auf sicherheitsrelevante Informationen und Systemstatusmeldungen zuzugreifen.

Insgesamt zielt die überarbeitete Oberfläche darauf ab, die Interaktion mit der Firewall effizienter zu gestalten und es ist natürlich schön zu sehen, dass Sophos in diesem Bereich endlich auch mal wieder etwas tut. Ich hoffe die Themen Warnmeldungen im Dashboard ausblenden und die Backend Performance werden ebenfalls bald angegangen.

Objekt-Referenzierung

Das Objekt-Referenzierung Feature wurde mit der v20 zur Sophos Firewall hinzugekommen.

In Sophos Firewall v21 bieten eine Möglichkeit, die Verwendung von Objekten wie Interfaces, Zonen, Gateways oder SD-WAN-Profilen in der Konfiguration nachzuverfolgen. Änderungen an einem Objekt können durch die Transparenz der Verwendungsorte zielgerichtet vorgenommen werden. Auch die Bereinigung nicht mehr genutzter Objekte wird erleichtert, da man schnell erkennt, ob diese noch in Verwendung sind oder entfernt werden können.

Object Reference API

Die in Sophos Firewall v21 eingeführte Object Reference API ermöglicht es, automatisiert die Verwendungsanzahl von Konfigurationsobjekten abzurufen. Die API kann verwendet werden, um schnell eine Übersicht darüber zu erhalten, wie oft ein Objekt in der Konfiguration genutzt wird. Dies ist besonders nützlich, wenn man eine grössere Anzahl an Hosts oder Interfaces verwalten muss.

Die API ermöglicht eine programmatische Abfrage der Referenzanzahl und unterstützt Filtermöglichkeiten, um gezielt nach bestimmten Objekten zu suchen. Diese Funktionalität bietet eine effiziente Möglichkeit, ungenutzte Objekte zu identifizieren und gegebenenfalls zu entfernen. Die API kann auch in Automatisierungsprozesse integriert werden, was bei wiederkehrenden Aufgaben wie der Systembereinigung Zeit spart.

Drittanbieter Threat Feeds

Mit Sophos Firewall v21 wird die Integration von Third-Party Threat Feeds für die automatische Bedrohungsabwehr unterstützt. Diese Funktion erweitert die bereits vorhandene Threat-Intelligence-Integration von Sophos X-Ops und Sophos MDR um externe Bedrohungsdatenquellen. Die Sophos Firewall kann nun Bedrohungsindikatoren von Drittanbietern, Managed Service Providern (MSPs) oder branchenspezifischen Konsortien automatisch verarbeiten und Bedrohungen in verschiedenen Subsystemen blockieren.

Automatisierte Blockierung

Sobald Bedrohungsindikatoren von einem Drittanbieter-Feed bereitgestellt werden, werden diese automatisch in die Firewall-Regeln integriert. Bedrohungen wie schädliche IP-Adressen, Domains und URLs werden sofort auf allen relevanten Sicherheitsmodulen blockiert – dazu zählen die Firewall selbst, IPS (Intrusion Prevention System), DNS-Blocklisten, Web-Filter und Deep Packet Inspection (DPI).

Polling-Intervall

Die Frequenz, mit der die Firewall die Feeds aktualisiert, ist flexibel einstellbar. Administratoren können das Intervall zwischen einer Stunde und bis zu 30 Tagen festlegen. Dies ermöglicht es, die Aktualisierung der Bedrohungsdaten nach Bedarf zu steuern.

Unterstützung mehrerer Feeds

Sophos Firewall kann bis zu 50 verschiedene Threat-Feed-Quellen verwalten. Diese Feeds müssen in einem bestimmten Format vorliegen – jeder Indikator für Kompromittierung (IOC) wird als einzelne Zeile in einer .txt-Datei über HTTPS übermittelt.

Authentifizierung und Sicherheit

Die Integration externer Bedrohungsfeeds erfordert in der Regel eine Authentifizierung. Sophos Firewall unterstützt verschiedene Authentifizierungsmethoden, einschliesslich Basic Authentication und Token-basierter Authentifizierung. Dies stellt sicher, dass nur autorisierte Bedrohungsdatenquellen verwendet werden.

Durch die Unterstützung externer Feeds wird die Abwehrfähigkeit der Firewall entscheidend verbessert. Bedrohungen aus branchenspezifischen oder regionalen Feeds können so erkannt und blockiert werden, ohne dass zusätzliche Firewall-Regeln manuell erstellt werden müssen.

Threat Feeds Provider

Hier eine kleine Auswahl von Anbietern, die Threat Feeds zur Verfügung stellen.

CrowdSec

CrowdSec ist eine Open-Source-Lösung zur Abwehr von Cyberbedrohungen, die durch Crowd-Intelligenz unterstützt wird. Es bietet automatisierte Blocklisten und Bedrohungsfeeds, die aus einer globalen Community gesammelt werden. CrowdSec hilft, Bedrohungen in Echtzeit zu identifizieren und zu blockieren, indem es Bedrohungsinformationen von vielen Teilnehmern aggregiert.

GreyNoise

GreyNoise konzentriert sich auf die Analyse von „Internet-Rauschen“, indem es globale Netzwerkeingaben untersucht, um zu identifizieren, welche Aktivitäten wahrscheinlich böswillig sind. Es filtert schädliche Netzverkehrsdaten heraus, die keinen direkten Angriff auf die eigene Infrastruktur darstellen, und hilft so bei der Reduzierung von Fehlalarmen und der Priorisierung von echten Bedrohungen.

Cisco Talos

Talos ist die Bedrohungsforschungseinheit von Cisco und bietet einen der grössten kommerziellen Threat-Intelligence-Feeds weltweit. Es umfasst detaillierte Informationen zu globalen Bedrohungen, Schwachstellen und Angreifern. Talos unterstützt mit aktuellen Bedrohungsdaten die Erkennung und Abwehr von Cyberangriffen.

Abuse.ch / URLhaus

Abuse.ch ist eine Plattform, die sich auf das Aufspüren und Blockieren von schädlichen Domains und IP-Adressen spezialisiert hat, insbesondere auf Malware und Botnetze. URLhaus ist ein Projekt von Abuse.ch, das sich auf das Melden und Blockieren von URLs konzentriert, die Malware verbreiten.

Hakk Solutions

Hakk Solutions ist ein Anbieter von Sicherheitsinformationen und -diensten, der sich auf Threat Intelligence und Sicherheitsüberwachung spezialisiert hat. Die Dienste umfassen Bedrohungsdaten, die zur Identifizierung und Abwehr von Cyberangriffen verwendet werden können.

OSINT (Open-source Intelligence) / DigitalSide

DigitalSide bietet Open-Source-Intelligence-Feeds (OSINT), die auf öffentlich zugänglichen Informationen basieren. Diese Feeds beinhalten Daten über bösartige IP-Adressen, URLs und Domains, die aus verschiedenen öffentlich zugänglichen Quellen gesammelt werden.

CINS Score (CINSscore.com)

CINS Score bietet Bedrohungsdaten, die auf der Analyse von Netzwerkverkehr basieren und dabei helfen, schädliche Hosts und Netzwerke zu identifizieren. Es verwendet maschinelles Lernen und heuristische Algorithmen, um potenziell gefährliche IP-Adressen zu bewerten.

EclecticIQ

EclecticIQ liefert Bedrohungsdaten und Analysen für Unternehmen und Sicherheitsoperationen. Der Anbieter bietet umfassende Threat-Intelligence-Dienste, die es ermöglichen, Bedrohungen zu erkennen und darauf zu reagieren.

Feodo Tracker

Feodo Tracker ist ein weiteres Projekt von Abuse.ch, das sich auf die Verfolgung von Botnetzen spezialisiert hat, insbesondere von Feodo, Dridex und Emotet. Es stellt Informationen über die Server zur Verfügung, die diese Botnetze zur Steuerung verwenden, und hilft so bei der Identifizierung und Blockierung bösartiger Aktivitäten.

DigitalSlide Threat Intel

DigitalSide bietet Threat Intelligence Feeds mit einem Schwerpunkt auf Open-Source-Intelligence (OSINT). Es sammelt öffentlich verfügbare Informationen zu bösartigen IP-Adressen, Domains und URLs. Diese Feeds sind besonders nützlich, um Bedrohungen frühzeitig zu identifizieren, da sie auf einem breiten Spektrum öffentlich zugänglicher Datenquellen basieren und regelmäßig aktualisiert werden.

Proofepoint – Emerging Threat Intelligence

Proofpoint bietet umfassende Bedrohungsinformationen durch seinen Emerging Threats Intelligence Feed. Dieser Dienst konzentriert sich auf die Bereitstellung von Echtzeit-Updates zu aufkommenden Bedrohungen, einschliesslich neuer Angriffstechniken und Schwachstellen. Proofpoint nutzt maschinelles Lernen und Expertenanalysen, um detaillierte Einblicke in globale Bedrohungen zu liefern, die Unternehmen helfen, gezielt auf Cyberangriffe zu reagieren.

Endpoint Bedrohungsindikatoren

Sophos Firewall v21 bietet die Möglichkeit, Bedrohungsindikatoren Indicators of Compromise (IoCs) von Endpoints zu integrieren und zu analysieren. Hierbei werden sowohl verwaltete als auch nicht verwaltete Endpoints unterstützt. Sobald ein Endpoint eine bösartige Aktivität entdeckt, wird diese Information an die Firewall übermittelt. Die Firewall analysiert diese IoCs und blockiert verdächtige Aktivitäten.

Diese Funktion ist besonders nützlich, um die Synchronisation zwischen Endpoints und der Firewall zu verbessern. Bedrohungsversuche, die auf den Endpoints erkannt werden, können somit direkt im gesamten Netzwerk gestoppt werden. Diese Echtzeit-Analyse trägt zur schnellen Reaktion auf Bedrohungen und zur Eindämmung von Angriffen bei.

Synchronisierte Telemetrie

Die Firewall ist in der Lage, Bedrohungsversuche von Endpoints zu korrelieren, indem sie Details wie ausgeführte Prozesse und Applikationen einbezieht. Dies verbessert die Bedrohungserkennung und -analyse. Sobald ein Endpoint eine verdächtige Aktivität erkennt, werden diese Informationen automatisch an die Firewall übermittelt, um die Bedrohung über verschiedene Netzwerkschichten hinweg zu blockieren.

Automatische Blockierung von Bedrohungen

Wird ein schädlicher Prozess auf einem verwalteten Endpoint erkannt, blockiert die Firewall automatisch die zugehörige IP-Adresse, Domain oder URL. Dies gilt für Subsysteme wie die Firewall, DNS-Blocklisten, Webfilter und Deep Packet Inspection. Diese nahtlose Integration zwischen Firewall und Endpoints reduziert die Reaktionszeit auf Bedrohungen erheblich.

Ein Beispiel wäre ein nicht verwalteter Endpoint, der versucht, auf eine bösartige URL zuzugreifen. Die Firewall würde sofort eingreifen und den Zugriff blockieren, ohne dass der Endpoint selbst dafür spezielle Konfigurationen benötigt. Dies schützt auch Geräte, die nicht direkt von Sophos Endpoint Security verwaltet werden.

Die Fähigkeit, IoCs von Endpoints zu verarbeiten, bietet Administratoren eine zusätzliche Verteidigungsschicht, da die Firewall nicht nur auf Netzwerkverkehr reagiert, sondern auch auf detaillierte Bedrohungsinformationen von den Endpoints selbst.

Lateral Movement Protection

Lateral Movement Protection wird in Sophos Firewall v21 erneut erwähnt, da in dieser Version wesentliche Verbesserungen und Optimierungen vorgenommen wurden. In v21 wurde insbesondere die Integration und Abstimmung mit anderen Sicherheitsfunktionen wie Synchronized Security und der Active Threat Response (ATR) verbessert. Die Firewall kann nun schneller und effizienter auf Bedrohungen reagieren, indem sie kompromittierte Geräte automatisch isoliert und die Verbreitung von Bedrohungen im Netzwerk blockiert.

Lateral Movement Protection verhindert, dass sich Bedrohungen im Netzwerk ausbreiten, indem kompromittierte Geräte isoliert werden. Sobald ein Endpoint als kompromittiert erkannt wird, wird die Kommunikation mit anderen Geräten im Netzwerk blockiert. Die Firewall teilt diese Informationen auch mit anderen Endpoints, die dann ebenfalls den Netzwerkzugriff des kompromittierten Geräts blockieren.

Diese Funktion erhöht die Sicherheit im gesamten Netzwerk, indem Bedrohungen daran gehindert werden, sich horizontal von einem Gerät zum nächsten zu bewegen. Sie ist besonders in grossen Netzwerken nützlich, wo die schnelle Isolierung von infizierten Geräten entscheidend sein kann, um einen Vorfall zu verhindern.

MAC-Adressen-Blockierung

Wenn ein Endpoint als kompromittiert erkannt wird, teilt die Firewall die MAC-Adresse dieses Geräts mit allen anderen Endpoints im Netzwerk. Die Endpoints blockieren daraufhin den Netzwerkzugriff des infizierten Geräts. Dies sorgt dafür, dass Bedrohungen nicht weiter im Netzwerk verbreitet werden können.

Heartbeat-Status

Die Firewall überwacht kontinuierlich den Heartbeat-Status der Endpoints. Sobald ein Endpoint als kompromittiert identifiziert wird, wechselt der Heartbeat-Status zu rot, was einen sofortigen Blockierungsmechanismus auslöst. Die Kommunikation des kompromittierten Endpoints wird sofort unterbrochen, was eine effektive Eindämmung der Bedrohung ermöglicht.

Ein typisches Szenario wäre ein Endpoint, der versucht, sich lateral im Netzwerk zu bewegen, nachdem er kompromittiert wurde. Durch die aktivierte Lateral Movement Protection wird dieser Endpoint sofort isoliert und seine Kommunikation blockiert. Dies verhindert die Ausbreitung von Malware, wie z.B. Ransomware, die versuchen könnte, weitere Geräte zu infizieren.

Voraussetzung für diese Funktion ist, dass die Firewall und die Sophos Endpoints über Sophos Central verbunden sind. Das ermöglicht eine Synchronisation zwischen den Sicherheitslösungen und sorgt dafür, dass Bedrohungen schnell erkannt und isoliert werden können.

Threats und IoC Reporting

Sophos Firewall v21 bietet wie schon die Vorgängerversionen ein Reporting-Funktionen, die sowohl auf dem Gerät (OnBox) als auch in der Cloud über Sophos Central verfügbar sind. Diese Berichte ermöglichen es, Bedrohungen und Netzwerkaktivitäten detailliert zu analysieren und bieten wertvolle Einblicke in die Sicherheitslage des Netzwerks.

In Sophos Firewall v21 wurden die Reporting-Funktionen durch die Integration von Threat Sources und Threat Events sowie die Unterstützung für Synchronized Indicators of Compromise (IoC) erweitert. Neu ist, dass Berichte jetzt detaillierte Informationen zu den Quellen von Bedrohungen und deren spezifischen Ereignissen liefern. Man kann nun die Bedrohungsversuche genau nachverfolgen, indem man sieht, welche Geräte, IP-Adressen oder Benutzer beteiligt waren und welche Firewall-Module die Bedrohung blockiert haben.

Besonders hervorzuheben ist die Unterstützung für Synchronized IoCs. Dabei werden Bedrohungsdaten von Sophos Central und Sophos Managed Detection and Response (MDR) sowie von Drittanbieter-Feeds synchronisiert. Diese Erweiterung ermöglicht es, tiefere Einblicke in Bedrohungen zu erhalten, indem die betroffenen Prozesse und Endpunkte genauer analysiert werden. Dadurch können Administratoren nicht nur sehen, wo Bedrohungen aufgetreten sind, sondern auch, wie sie sich auf Endpoints und Netzwerkkomponenten auswirken.

In diesem Video wir das Thema der Drittanbieter Threat Feeds nochmals im Detail erklärt:

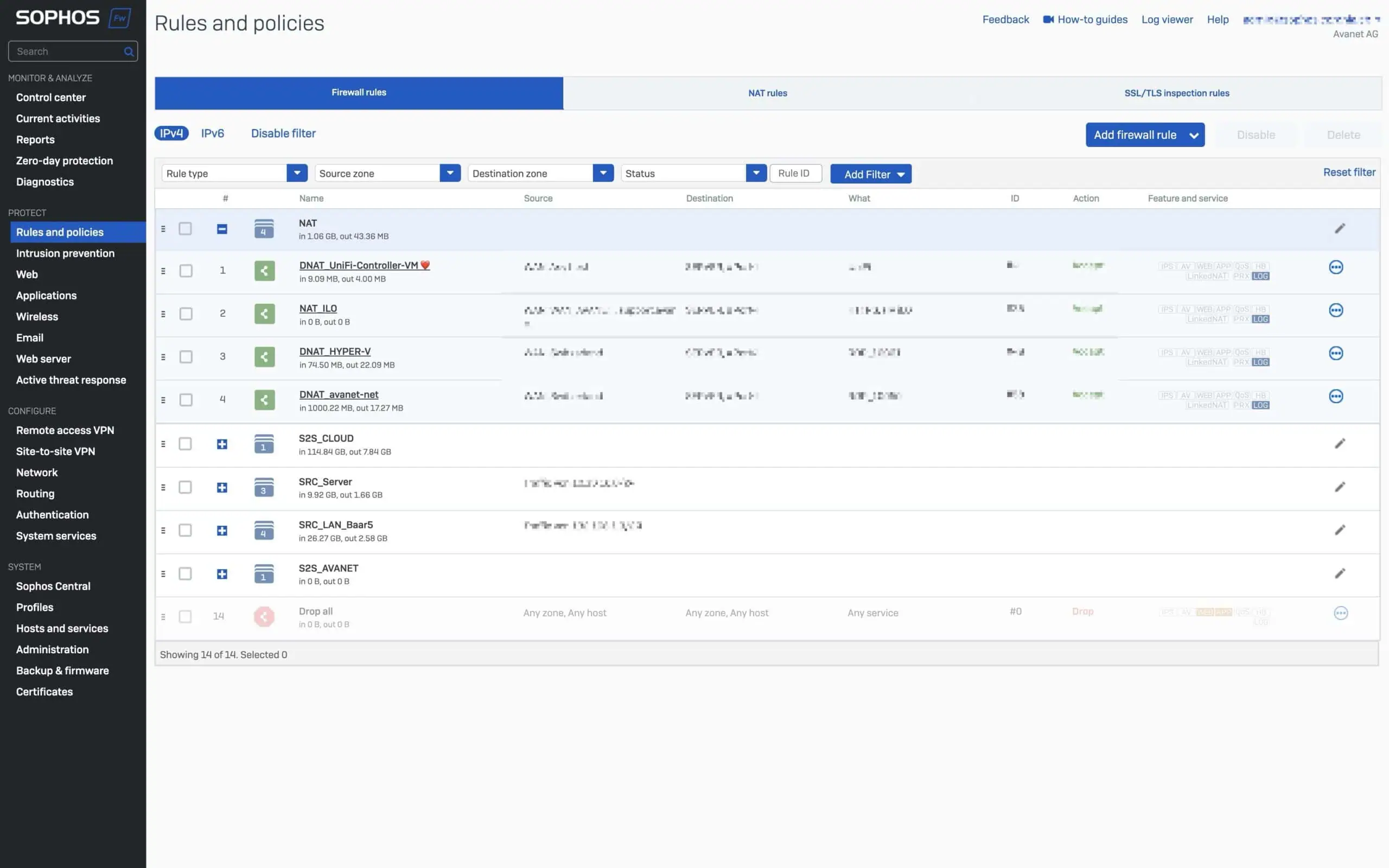

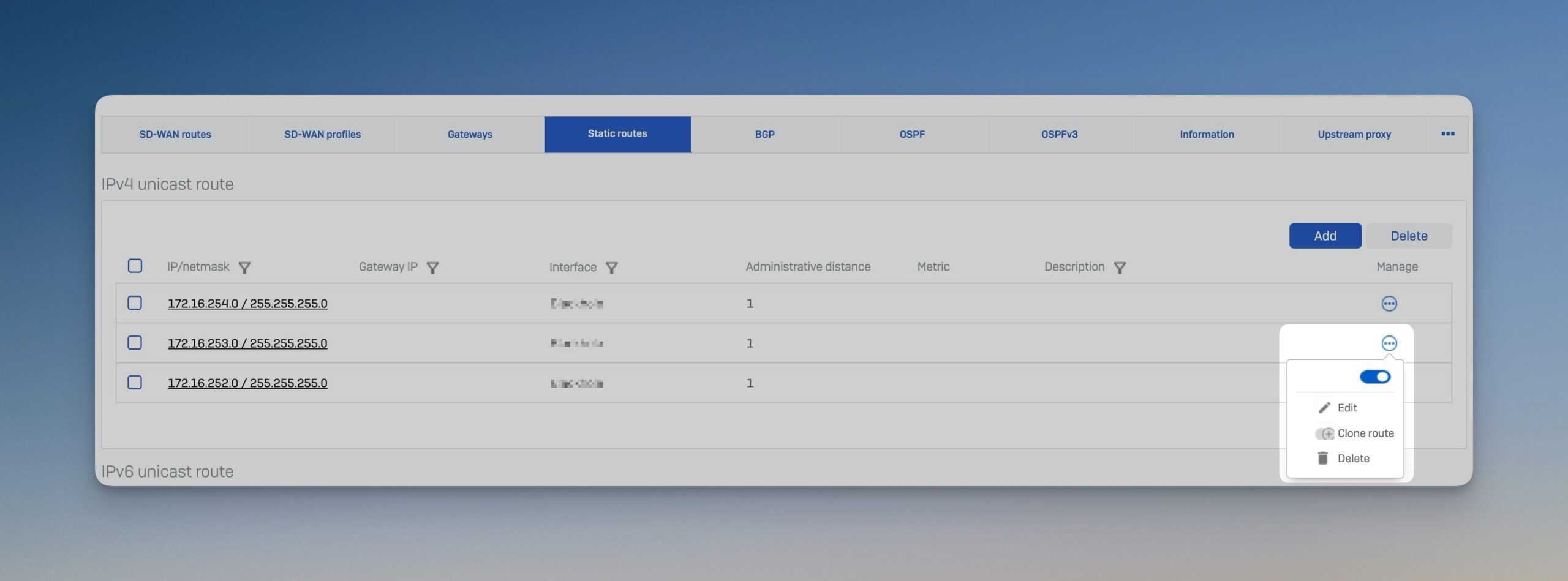

Static Route und VPN Verbesserungen

VPN UX Verbesserungen

Mit der Version 21 der Sophos Firewall wurden mehrere Verbesserungen der Benutzeroberfläche (UX) für das Management von VPN-Verbindungen eingeführt, um die Bedienung effizienter zu gestalten.

Bulk-Aktivierung und -Deaktivierung

Administratoren können jetzt mehrere VPN-Verbindungen gleichzeitig aktivieren oder deaktivieren.

Dies spart erheblich Zeit, insbesondere bei der Verwaltung von grossen Netzwerken mit vielen VPN-Tunneln. Die Deaktivierung erfolgt schnell über eine zentrale Schaltfläche im VPN-Management-Bereich.

Erweiterte Filtermöglichkeiten

Die Übersichtsseite der VPN-Verbindungen verfügt nun über verbesserte Filterfunktionen, die es vereinfacht, durch mehrere Seiten von VPN-Konfigurationen zu navigieren. Diese Filter beinhalten sowohl freie Texteingabe als auch wertbasierte Suchoptionen, was die Verwaltung und Suche nach spezifischen Netzwerken, Subnetzen oder Benutzern für Remote-Access- und Site-to-Site-VPNs erleichtert.

XFRM-Interface-Filter

Eine zusätzliche Filteroption für XFRM-Interfaces wurde hinzugefügt. XFRM-Interfaces, die oft in VPN-Konfigurationen verwendet werden, können jetzt leichter identifiziert und verwaltet werden. Dies ist besonders nützlich, wenn VPNs über VLANs und WAN-Interfaces aufgebaut werden.

Site-to-Site VPN

In Sophos Firewall v21 wurden mehrere Verbesserungen für Site-to-Site VPNs eingeführt, die sich sowohl auf die Benutzerfreundlichkeit als auch auf die Leistung konzentrieren.

DHCP-Relay über XFRM-Tunnel: Eine der wesentlichen neuen Funktionen ist die Unterstützung von DHCP-Relays über XFRM-Tunnel. Dies ermöglicht es, DHCP-Server hinter entfernten Firewalls zu erreichen, was zuvor nur über Policy-basierte VPNs möglich war. Dies ist besonders nützlich in SD-WAN-Umgebungen, in denen dynamische IP-Adressen über Tunnel bereitgestellt werden müssen.

Verbesserte FQDN-Unterstützung: Bei der Konfiguration von Remote-Gateways in IPsec-VPNs können nun sowohl FQDNs (Fully Qualified Domain Names) als auch deren aufgelöste IP-Adressen verwendet werden. Dies verbessert die Skalierbarkeit, insbesondere in Umgebungen mit hoher DNS-Latenz, wo FQDN-Auflösungen die Leistung der VPN-Verbindungen beeinträchtigen könnten. Administratoren können wählen, ob sie FQDNs oder aufgelöste IP-Adressen in der Konfiguration verwenden möchten.

Die neuen Funktionen im Site-to-Site VPN-Bereich sorgen für mehr Flexibilität und verbessern die Skalierbarkeit in grösseren, verteilten Netzwerken. Durch die Optimierung der Schnittstellenwiederherstellungszeit, die bis zu 20 Mal schneller erfolgt, wird auch die Ausfallzeit bei Tunnelabbrüchen, Neustarts oder HA-Failover-Szenarien drastisch reduziert.

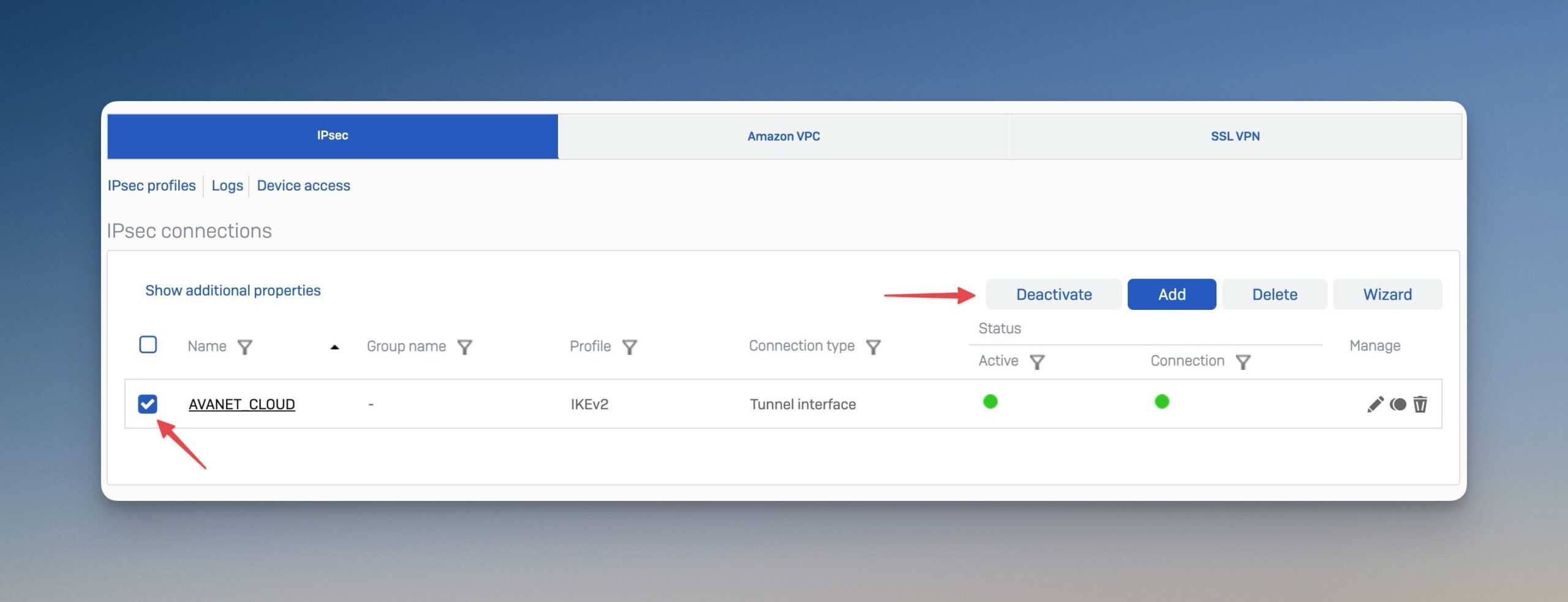

Route Management

Das Routing-Management in Sophos Firewall v21 wurde um neue Funktionen und Verbesserungen erweitert, um die Verwaltung von statischen und dynamischen Routen zu vereinfachen und die Stabilität des Netzwerks zu erhöhen.

Statische Routen

Aktivierung/Deaktivierung von Routen

Administratoren können nun einzelne Routen direkt aktivieren oder deaktivieren, was die Fehlersuche und Verwaltung von Netzwerkverbindungen deutlich erleichtert. Dies ermöglicht eine präzise Kontrolle über das Routing-Verhalten in Echtzeit.

Routen-Klonen

Mit der neuen Funktion zum Klonen von Routen können bestehende Routen einfach dupliziert und angepasst werden. Dies spart Zeit bei der Konfiguration und gewährleistet Konsistenz über verschiedene Netzwerkschnittstellen hinweg. Zudem kann jede Route mit einer Beschreibung versehen werden, um die Übersichtlichkeit zu erhöhen.

Dynamische Routen

Erweiterte Unterstützung für OSPF und BGP

Die Firewall unterstützt jetzt das Weiterleiten von BGP-Routen zu OSPF v3, was die Interoperabilität zwischen verschiedenen Routing-Protokollen verbessert. Dies ist besonders nützlich in komplexen Netzwerken mit mehreren Standorten und Protokollen.

HA-Verbesserungen

Bei Hochverfügbarkeits- (HA) Failover-Szenarien wurde die Stabilität von dynamischen Routen deutlich verbessert. Während es in früheren Versionen zu mehreren Verbindungsabbrüchen während des Failovers kommen konnte, tritt dies nun nur noch einmal auf, was die Zuverlässigkeit der Netzwerkverbindungen erhöht.

Dieses Video fasst die Neuerungen rund um VPN und Routing noch einmal bildlich zusammen:

Google Authentication

Die Unterstützung für Google Authentication wurde in Sophos Firewall v21 erweitert, um die Integration von Google Workspace und Chromebooks zu erleichtern.

LDAP-basierte Integration

Sophos Firewall unterstützt nun die Integration von Google Workspace über einen regulären LDAP-Client. Diese Erweiterung erleichtert es Unternehmen, die auf Google Workspace setzen, ihre Benutzer über Sophos Firewall zu authentifizieren, ohne auf Active Directory angewiesen zu sein. In zukünftigen Versionen wird auch die Unterstützung für Google Workspace SSO (Single Sign-On) folgen.

Chromebook SSO-Unterstützung

Die Firewall bietet jetzt SSO-Funktionalität (Single Sign-On) für Google Chromebooks, die mit LDAP-Servern verbunden sind. Diese Funktionalität war bisher auf Active Directory beschränkt. Dadurch können Google-Nutzer ohne zusätzliche Anmeldeschritte auf gesicherte Ressourcen zugreifen.

Verbesserte SSO-Leistung

Die Authentifizierung wurde verbessert, sodass die Firewall Anfragen von mehreren SSO-Mechanismen (z.B. STAS, RADIUS SSO, Synchronized User ID) effizienter verarbeiten kann. In Umgebungen mit einer hohen Anzahl gleichzeitiger Anfragen kann der Server nun bis zu viermal schneller auf Authentifizierungsanfragen reagieren und doppelte Anfragen verwerfen, sobald ein Benutzer authentifiziert ist.

Letzte Worte

Insgesamt ist Sophos Firewall v21 ein solides Jahresupdate, das sowohl kleine, aber wichtige Verbesserungen in den Bereichen UX und UI mit sich bringt als auch neue Funktionen bietet, die die Netzwerksicherheit weiter erhöhen.

Gerne sammeln wir weiterhin euer Feedback, welche Funktionen ihr aktuell vermisst. Im Post Sophos Firewall Feature Request 2024 haben wir bereits viele Anregungen von euch zusammengefasst und arbeiten schon an der Liste für 2025. Über das Kontaktformular könnt ihr uns gerne weitere Wünsche und Vorschläge zukommen lassen.