Sophos Firewall v20 – Beste Funktionen im neuen SFOS Release

Die Hauptversionen sind mit Abstand die spannendsten im Jahr und mit der Sophos Firewall v20, genauer gesagt SFOS v20 bringt Sophos ein paar echt tolle neue Funktionen. Momentan handelt es sich um die EAP1, also eine Early Access Version. Die finale Version wird voraussichtlich erst Ende des Jahres oder Anfang 2024 erscheinen, wenn Sophos seinem Schema treu bleibt.

Sophos Firewall v20 Funktionen

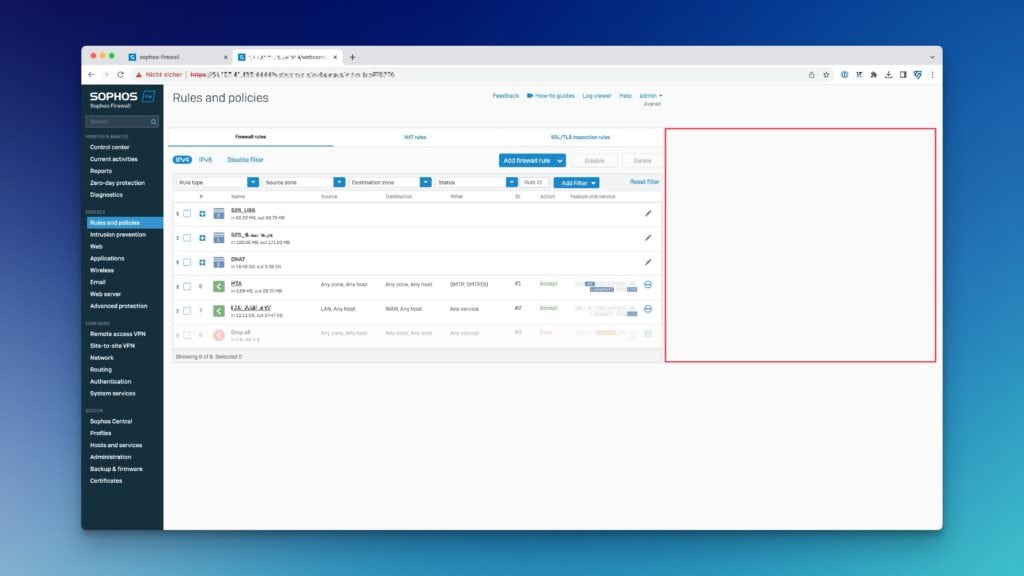

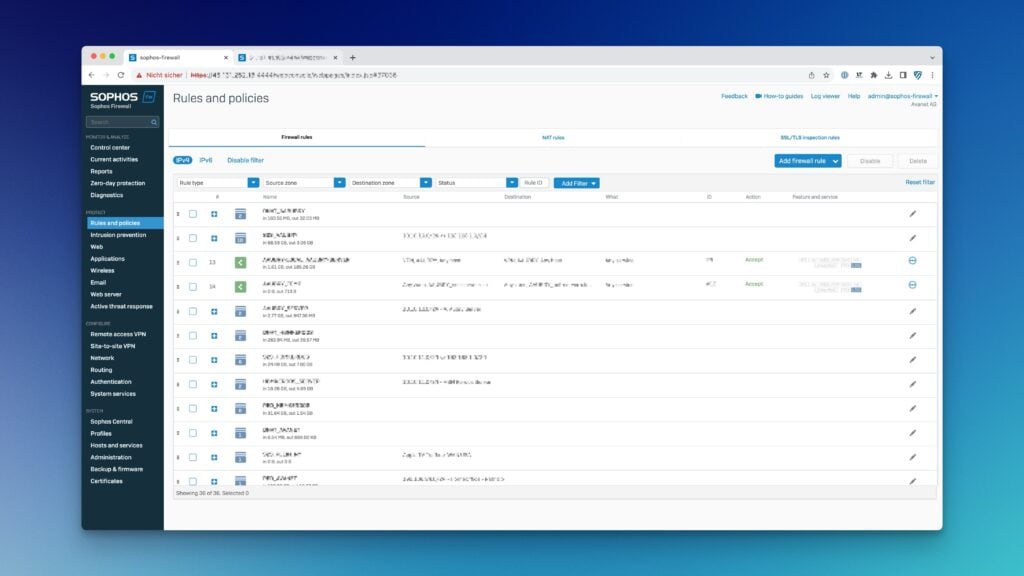

Web Admin für 1920p optimiert

In der Feature-Liste von Sophos steht diese Neuerung ganz unten bei den weniger wichtigen Verbesserungen, die in der neuen Version enthalten sind. Unterstützung für hochauflösende Bildschirme. Die Zahlen von Statista zeigen, dass 1980p-Monitore bereits seit 2018 mehr als Standard sind – diese Funktion ist also längst überfällig. Ich feiere dieses Feature extrem. 🥳 Es war äusserst störend, dass so viel weisser Platz ungenutzt blieb und stattdessen Text abgeschnitten wurde.

Es ist aber bislang nicht alles für 1920p optimiert und an vielen Stellen im GUI braucht es noch etwas Pflege, z. B. im Dashboard. Dies soll aber dies soll mit v20.5 nachgeliefert werden.

Wenn man sich den Unterschied von SFOS v19.5 zu SFOS v20 anschaut, bekommt man nun endlich mehr Platz.

Der Ruhm gehört hier aber nicht Sophos, sondern einigen grossen Sophos Partnern, die dem Hersteller nahegelegt haben, dies umzusetzen. Also an dieser Stelle vielen Dank.

VPN Verbesserungen

Die Sophos Firewall v20 bringt diverse Erneuerungen im Bereich VPN. Beginnen wir mit der wohl grössten Änderung.

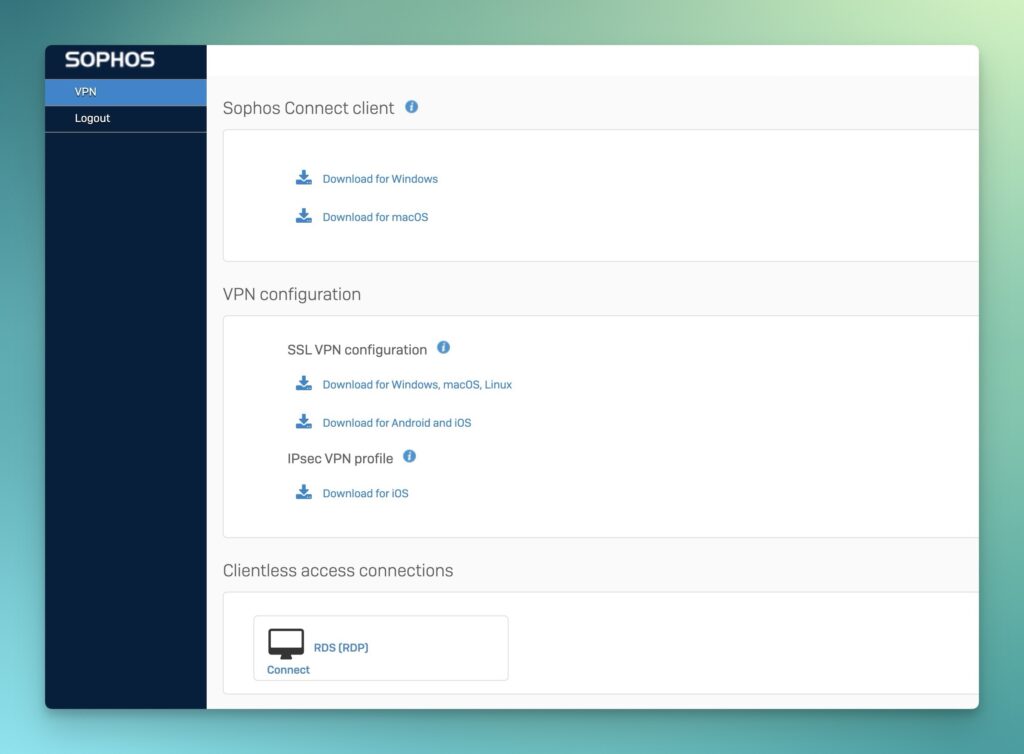

VPN Portal

Mit dem Update auf SFOS v20 werden die VPN Funktionalitäten auf dem User Portal in das neue VPN Portal überführt. Es gibt also zukünftig für den Benutzer zwei Portale, sofern das User Portal tatsächlich noch oft genutzt wird. Dazu am Ende jedoch mehr.

Das neue VPN Portal in SFOS v20 zentralisiert VPN-spezifische Funktionen, die zuvor im User Portal waren.

- Download Sophos Connect Client für Windows und macOS

- Download Konfiguration für Remote SSL VPN und IPsec

- Zugriff auf Clientless Bookmarks

Durch Containerisierung wird der Zugriff auf Kernkomponenten von SFOS minimiert, was die Nutzung über WAN sicherer macht. Funktionen, was die Authentifizierungsmethoden oder MFA betrifft, bleiben wie beim User Portal dieselben.

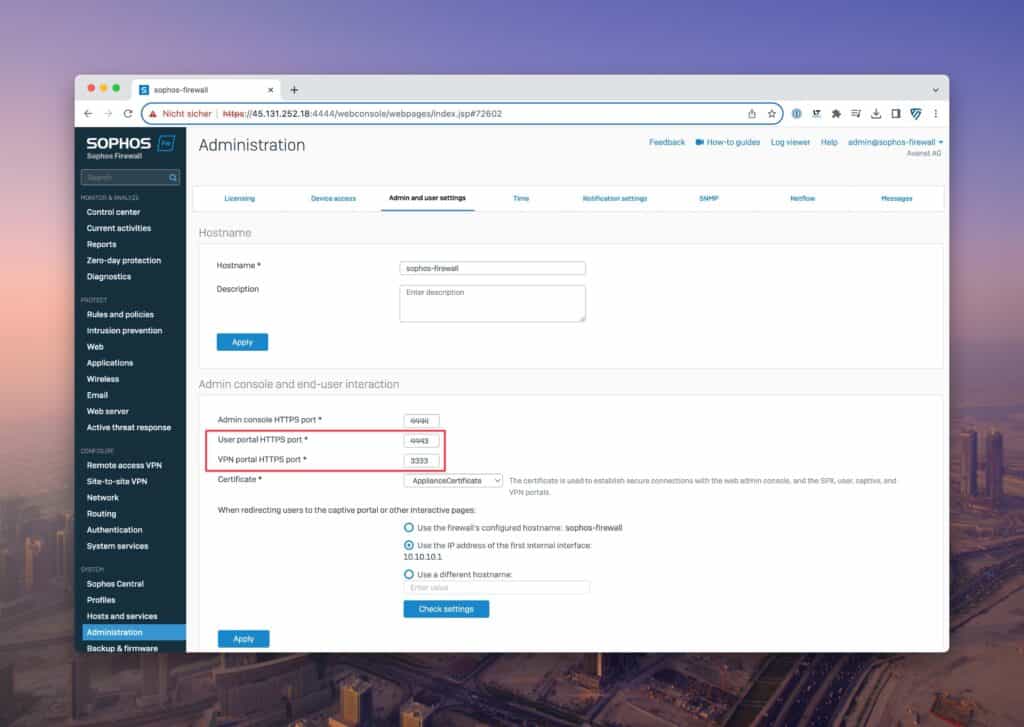

Die Migration auf SFOS 20.0 übernimmt bestehende Benutzerportal-Konfigurationen automatisch ins VPN-Portal, was die Umstellung erleichtert. Es gibt neu allerdings für das User Portal einen neuen Port und das VPN Portal läuft auf dem bisherigen Port.

Was ändert sich für die Portale nach dem Update auf SFOS v20?

| VPN Portal | User Portal |

|---|---|

| Standard Port: 443 Dadurch laufen bestehende Remote Access VPN-Implementierungen weiterhin reibungslos. | Standard Port: 4443 |

| Port kann mit folgenden Services geteilt werden: – WAF – SSL VPN | Port kann für keinen anderen Dienst verwendet werden. |

| Download: – Sophos Connect Client – IPsec und SSL VPN config – iOS VPN config Gastbenutzer haben keinen Zugriff auf das VPN-Portal. | VPN Client und Configs sind nun im VPN Portal. |

| – Auto-Provisioning für Sophos Connect Client – VPN-Konfigurationsabholung via VPN-Portal – Bei Standard-Port 443 laufen bestehende Bereitstellungen unverändert | Verschoben ins VPN-Portal |

| Clientless Zugriff auf Bookmarks | Verschoben ins VPN-Portal |

| – | – Andere Client Downloads – Nutzung des Internets – E-Mail-Quarantäne und Ausnahmen – Überschreiten von Richtlinien – Wireless Hotspots |

In der Sophos KB findet man noch mehr Informationen zum Thema: New VPN portal in SFOS 20.0 and later

Man sieht nun also schön, welche Funktionen im User Portal verbleiben. Bei Betrachtung der Nutzerbasis dieser Funktionen zeigt sich, dass nur eine sehr geringe Anzahl unserer Kunden diese genutzt haben, wodurch das User Portal fortan weniger häufig zum Einsatz kommen wird.

IPsec VPN Stateful HA Failover

In der Sophos Firewall v20 wird das Stateful High Availability (HA) Failover für IPsec VPN-Verbindungen eingeführt. Dieses neue Feature ermöglicht es, dass bei einem Failover die bestehenden IPsec VPN-Verbindungen nahtlos auf den Standby-Node übertragen werden, ohne dass die Sessions unterbrochen werden. Hierbei ist es wichtig zu betonen, welche VPN-Verbindungen von dieser Verbesserung profitieren und welche nicht.

Die Verbesserung betrifft die folgenden VPN-Verbindungen:

- IPsec Site-to-Site VPNs (Route Based und Policy Based)

- IPsec Remote-Access VPNs

Dies bedeutet, dass sowohl Remote-Access VPNs als auch Site-to-Site VPNs bei einem Failover fortgesetzt werden können, ohne die Verbindung neu aufbauen zu müssen.

Im Zusammenhang mit IPsec-VPNs ist diese Funktion besonders nützlich, da sie die Wiederherstellung von Verbindungen im Falle eines Failovers beschleunigt und damit die Ausfallsicherheit des Netzwerks erhöht. Vor allem bei der Wiederherstellung der Verbindung kam es immer wieder zu Problemen und VPN-Verbindungen mussten nach einem Failover manuell oder automatisch mit einer gewissen Verzögerung wiederhergestellt werden. Dies konnte zu Unterbrechungen in den Netzwerkdiensten führen, die wiederum Geschäftsprozesse beeinträchtigten. Neu verliert man höchstens ein paar Pings, aber die Verbindung bleibt bestehen.

Mit der Verbesserung des Stateful HA Failovers in der Sophos Firewall v20 können nun auch grosse Organisationen, die auf eine hohe Verfügbarkeit angewiesen sind, von einer erhöhten Stabilität und einem reibungslosen Betrieb profitieren. Auch die neuen Kommandozeilenoptionen zur Verwaltung der Einstellungen tragen zur Flexibilität und Kontrolle bei, die man im Umgang mit VPN-Verbindungen benötigt.

Andere VPN-Verbindungen wie SSL VPN und Sophos RED Verbindungen sind von dieser speziellen Failover-Verbesserung nicht betroffen, funktionieren erfahrungsgemäss aber auch besser beim Verbindungsaufbau.

FQDN Host Support für SSL VPN

In SFOS v20 wurde die Unterstützung für Fully Qualified Domain Names (FQDN) im Rahmen der SSL VPN-Funktionalität hinzugefügt. Mit dieser Neuerung können nun SSL VPN-Verbindungen auf Basis von Domain-Namen anstatt nur IP-Adressen konfiguriert werden. Dies ist besonders hilfreich in dynamischen Netzwerkumgebungen, in denen sich die IP-Adressen von Endpunkten ändern können, da Änderungen in den Netzwerkadressen nicht mehr manuell in der VPN-Konfiguration aktualisiert werden müssen.

Die FQDN-Unterstützung erleichtert zudem die Integration mit DNS-Diensten, was die Auflösung von Netzwerknamen vereinfacht und die Gesamtperformance der SSL VPN-Verbindungen verbessern kann.

Des Weiteren ermöglicht der FQDN Support eine präzisere Erstellung von Sicherheitsrichtlinien auf Basis von Domain-Namen, was eine Kontrolle des Netzwerkzugriffes ermöglicht.

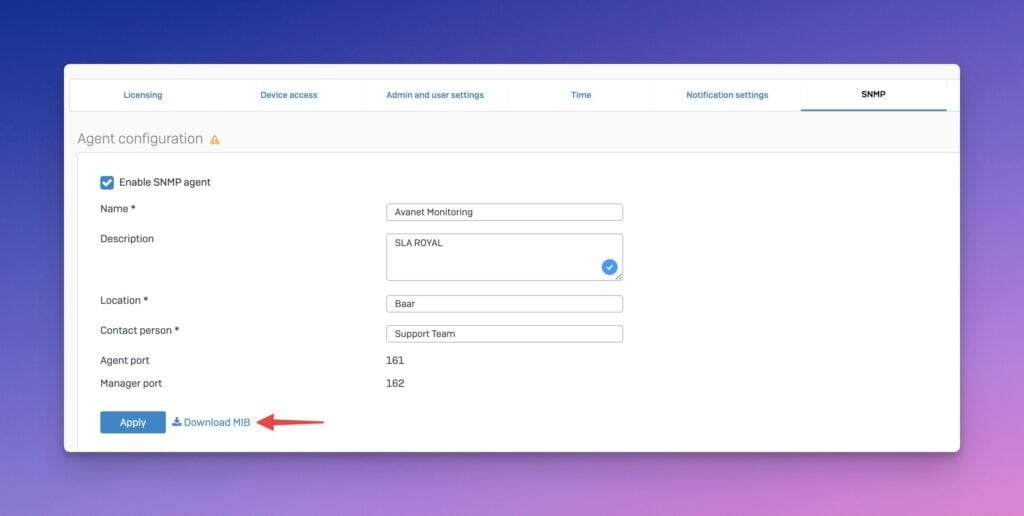

SNMP – Monitor IPsec VPN Tunnel Status

In der SFOS v20 der Sophos Firewall wurde die Funktion hinzugefügt, den Status von IPsec VPN-Tunneln über das Simple Network Management Protokoll (SNMP) zu überwachen. Dies stand ebenfalls schon länger auf unserer Wunschliste und vereinfacht nun die Überwachung weitere Dienste.

Die Kernkomponente dieser Funktion ist die Management Information Base (MIB) Datei, die von der Sophos Firewall bereitgestellt wird. Die MIB-Datei wird im SNMP Tool importiert und ermöglicht den Zugriff auf eine Vielzahl von Datenpunkten, die wichtige Informationen über den Status, die Performance und mögliche Fehler der IPsec VPN-Tunnel liefern. So können die Administratoren eine detaillierte Überwachung und Analyse der Tunnelaktivitäten durchführen.

Alle VPN Erneuerungen werden in diesem Video noch einmal erklärt:

Azure AD – Captive Portal SSO & Gruppen Import

Die Sophos Firewall v20 bringt erweiterte Integrationen mit Azure Active Directory (Azure AD) durch zwei neue Funktionen: Azure AD SSO für Captive Portal und Azure Group Import und RBAC.

Die Funktion Azure AD SSO für Captive Portal ermöglicht es Benutzern, sich mit ihren Azure AD-Anmeldedaten am Captive Portal zu authentifizieren. Dies vereinfacht den Authentifizierungsprozess, indem Benutzer ihre bereits vorhandenen Azure AD-Anmeldedaten verwenden können.

Die zweite Erneuerung, Azure Group Import und RBAC, fügt eine neue Importassistenzfunktion für Azure AD-Gruppen hinzu und ermöglicht eine automatische Beförderung für rollenbasierte Admin-Änderungen. Mit dieser Funktion können Administratoren Azure AD-Gruppen einfach in die Sophos Firewall importieren und sie für die rollenbasierte Zugriffssteuerung (RBAC) nutzen. Die automatische Beförderungsfunktion erleichtert die Verwaltung von Benutzerrollen und -rechten, indem sie Änderungen in der rollenbasierten Admin-Zuweisung automatisch fördert.

Die Erweiterung von Azure AD ist zwar ein Fortschritt, aber leider müssen wir immer noch auf die Nutzung des Azure AD Logins für das VPN Portal, Remote IPsec VPN oder SSL VPN warten. Wir hoffen also auf Updates. 😩

In folgendem Video wird die Erneuerung vom Azure AD genauer erklärt.

Um Azure AD selbst auf der Firewall einzurichten, helfen diese Links:

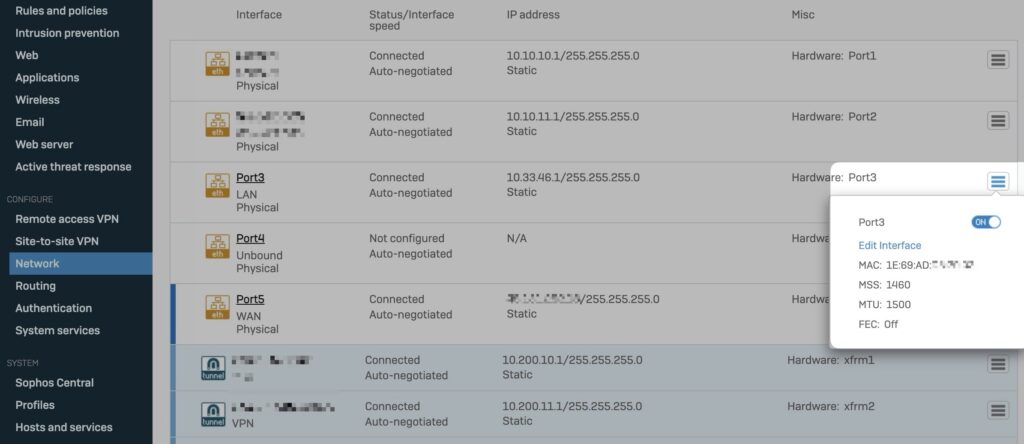

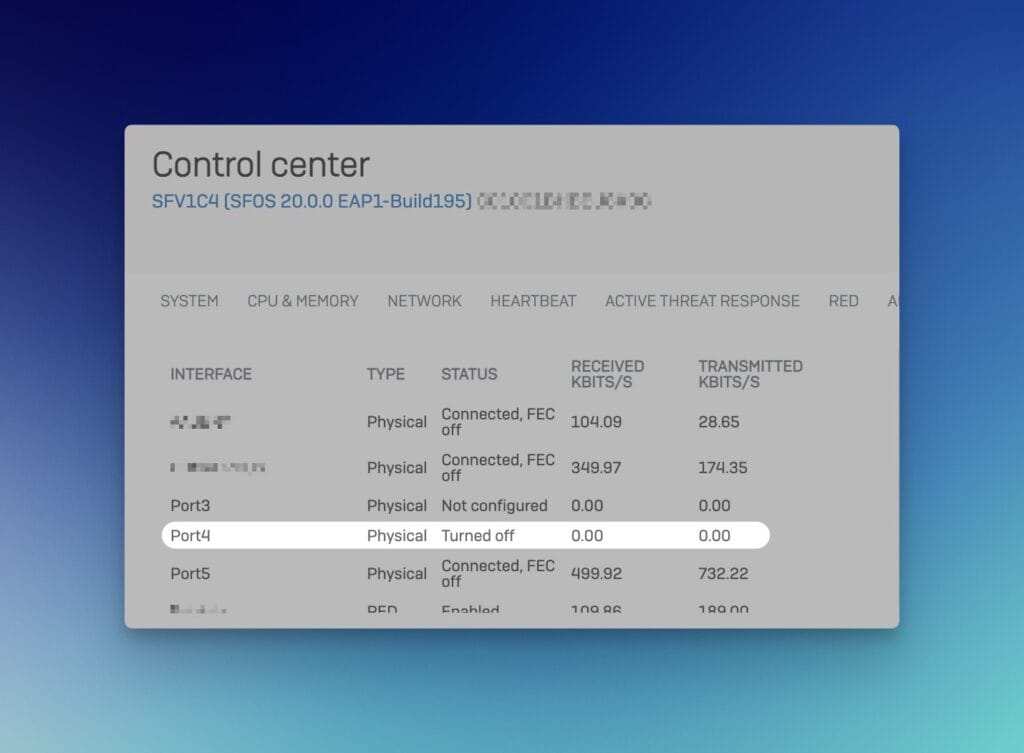

Interfaces aktivieren / deaktivieren

Eine lang erwartete Funktion für Administratoren wurde integriert. Das Aktivieren und Deaktivieren von Schnittstellen. Diese nützliche Funktion war bereits im vorherigen Betriebssystem der Sophos UTM verfügbar und SFOS v20 erfüllt nun den Wunsch der Administratoren, diese Funktionalität wieder zurückzubringen.

Bisher konnte eine Schnittstelle nur komplett deaktiviert werden, was den Verlust der gesamten Konfiguration zur Folge hatte.

Wenn ein Interface nun in den Einstellungen deaktiviert wird, bleibt die gesamte Konfiguration erhalten und das Interface kann bei Bedarf problemlos wieder aktiviert werden.

Im deaktivierten Zustand wird die Zeile des Interfaces ausgegraut dargestellt und im Control Center wird der Status als Ausgeschaltet (Turned off) angezeigt. Diese Verbesserung vereinfacht die Verwaltung der Firewall erheblich und spart Administratoren wertvolle Zeit bei der Konfiguration und Verwaltung der Netzwerkinterfaces.

Es gibt einige Ausnahmen, bei denen die Aktivierung/Deaktivierung von Schnittstellen nicht möglich ist. Beispielsweise können Alias- oder Tunnel-Schnittstellen oder Schnittstellen, die einzelne Mitglieder einer LAG (Link Aggregation Group) oder Bridge sind, nicht deaktiviert werden. Allerdings können die gesamte LAG oder Bridge-Schnittstelle deaktiviert werden.

| Interface Typ | Aktivieren/Deaktivieren Supportet |

|---|---|

| Physisch | Ja |

| VLAN | Ja |

| LAG (Gruppe) | Ja |

| LAG individuelles Mitglied | Nein |

| Bridge | Ja |

| Bridge individuelles Mitglied | Nein |

| Alias | Geplant |

| Wireless LAN | Ja |

| Tunnel Interface (XFRM) | Nein |

| Wi-Fi | Ja |

| RED | Ja |

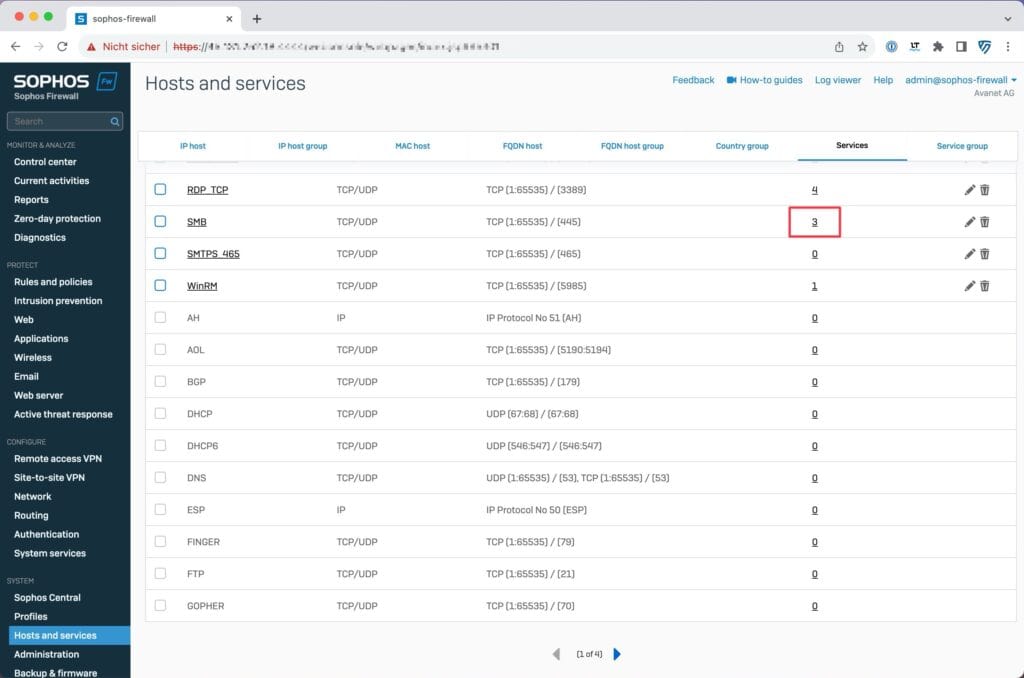

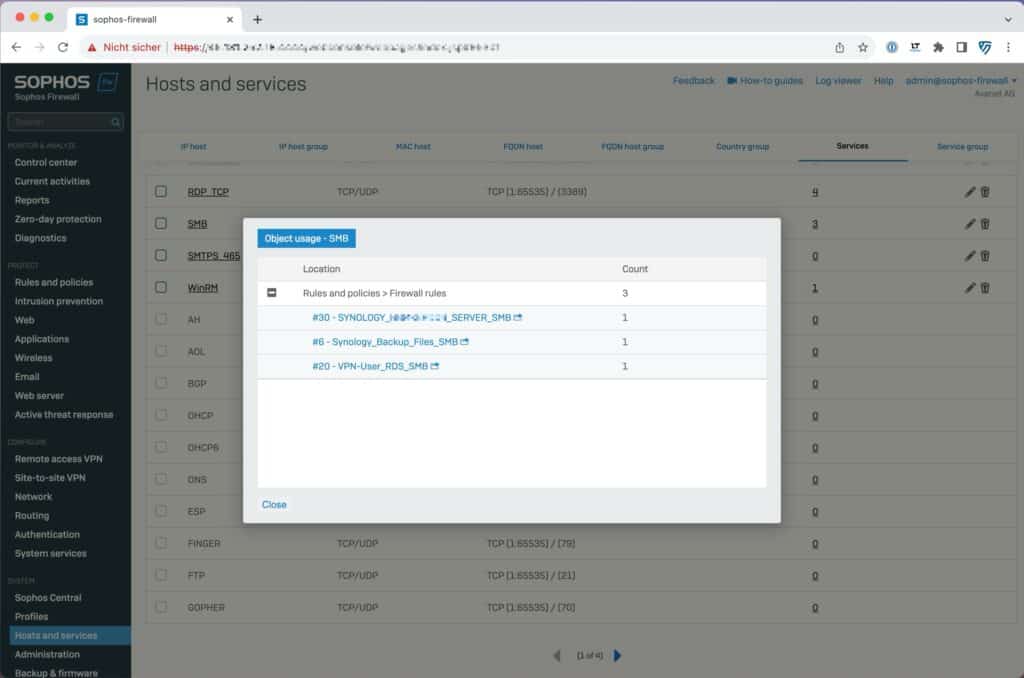

Objekt-Referenzierung

Die Neuerung der „Objekt-Referenzierung“ in der Sophos Firewall Version 20 adressiert eine bisherige Herausforderung in der Verwaltung von Netzwerkobjekten. In den vorherigen Versionen bis 19.5 war es eine mühsame Aufgabe, zu identifizieren, wo ein spezifisches Objekt innerhalb der Konfiguration verwendet wurde, bevor es gelöscht werden konnte. Dies konnte zu Verzögerungen und möglichen Fehlern führen, insbesondere in umfangreichen Netzwerkumgebungen mit einer Vielzahl von Regeln und Policies.

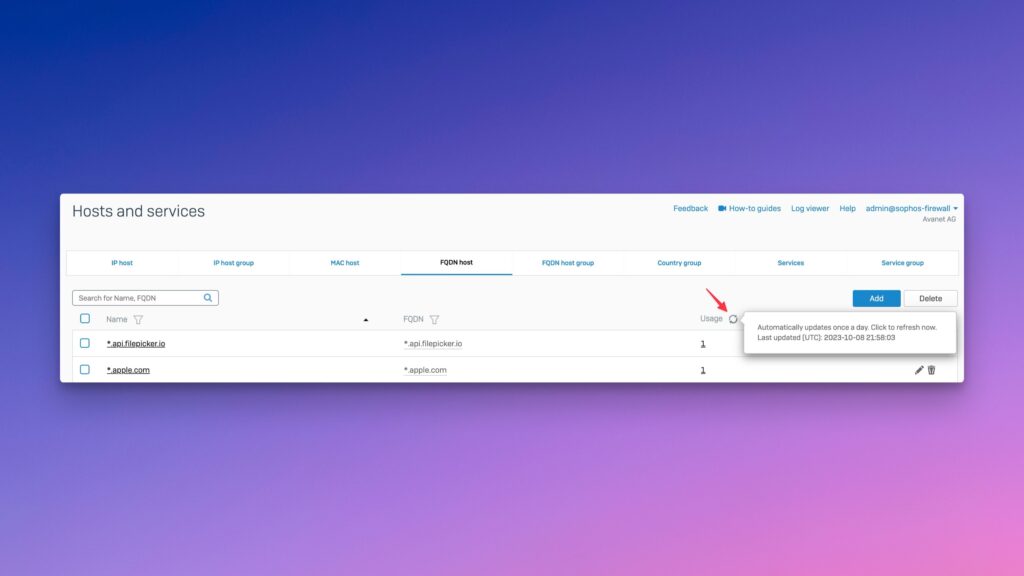

In Version 20 wurde diese Schwachstelle behoben. Bei den Objekten unter dem Menüpunkt „Hosts and services“ sind alle Objekte in Tabs organisiert und mit SFOS v20 zeigt die Sophos Firewall genau an, wo dieses Objekt in Verwendung sind, sei es in einer Firewall-Regel, NAT-Regel, einer VPN-Konfiguration oder ein Service in einer Gruppe. Dies erleichtert die Identifikation von Abhängigkeiten und hilft dabei, die notwendigen Änderungen vor dem Löschvorgang vorzunehmen.

Ein weiteres leistungsstarkes Feature ist die direkte Verlinkung zu den Regeln, in denen das Objekt verwendet wird. Mit einem einzigen Klick kann der Administrator nun direkt zur betreffenden Regel navigieren und die notwendigen Anpassungen vornehmen, ohne Zeit mit der manuellen Suche nach der Regel zu verbringen. Dies verbessert die Effizienz, minimiert die Fehleranfälligkeit und spart wertvolle Zeit, die sonst für die Verwaltung und Überprüfung der Konfiguration aufgewendet werden müsste. Die Objekt Referenzierung in der Sophos Firewall v20 ist somit ein bedeutender Schritt zur Vereinfachung der Verwaltung und zur Vermeidung von Konfigurationsfehlern, was die tägliche Arbeit der Netzwerkadministratoren erheblich erleichtert.

Einmal pro Tag die Referenzierung aktualisiert, kann man dies aber auch manuel ausführen.

Sophos selbst nennt es „Quality of Life Enhancements“. Das ist aber eher so, als würde man auf lang erwartete Kundenwünsche eingehen. In diesem Video werden die Verbesserungen noch einmal zusammengefasst.

IPv6 Dynamic Routing (BGP)

In Sophos Firewall v20 wurde die Unterstützung für dynamisches Routing mit IPv6 im Border Gateway Protocol (BGP) erweitert. Diese Erweiterung ist ein wichtiges Upgrade, da BGP ein zentrales Routing-Protokoll im globalen Internet ist. Im Gegensatz zu anderen Routing-Protokollen benötigt BGP in SFOS keine separaten Prozesse oder Dienste für IPv4 und IPv6, sondern bietet einen standardisierten Dienst, der die Konfiguration und Verwaltung vereinfacht. Die Benutzeroberfläche wurde so erweitert, dass sowohl IPv4 als auch IPv6 auf derselben Seite konfiguriert werden können, wobei für die Routing-Informationen von IPv4 und IPv6 jeweils eigene Abschnitte zur Verfügung stehen.

Im folgenden Video wird die Erneuerung im Bereich BGP noch einmal im Detail vorgestellt:

IPv6 DHCP Prefix Delegation

Mit der Einführung der DHCP Prefix Delegation in der Sophos Firewall SFOS v20 wird die Verwaltung von IPv6-Adressen automatisiert. Diese Funktion erlaubt es, IPv6-Adresspräfixe vom Provider zu beziehen und an das LAN-Netzwerk weiterzuleiten. Bei Empfang einer IPv6-Adresse auf der WAN-Schnittstelle kann diese nun im LAN-Netzwerk genutzt werden. Durch eine DHCPv6 Prefix Delegation-Anfrage an den ISP erhält die Firewall einen IPv6-Adressbereich, welcher dann an die Netzwerkgeräte weitergegeben wird. Diese erhalten durch Router Advertisement (RA) Nachrichten ihre global routbaren IPv6-Adressen.

Die DHCP Prefix Delegation erleichtert die IPv6-Adressverwaltung erheblich und ermöglicht eine reibungslose Anpassung an Änderungen des ISP-Prefix, indem sie automatisch neue Präfixe an alle verbundenen Clients verteilt. Dies verbessert die Netzwerkeffizienz und -sicherheit, reduziert die Komplexität der manuellen Adressverwaltung und fördert eine effizientere Nutzung der IPv6-Adressen im Netzwerk. So können bestimmte Dienste im Netzwerk mit den empfangenen IPv6-Adressen vom Provider angeboten werden.

Im folgenden Video wird die DHCP Prefix Delegation nochmals erklärt.

Active Threat Response

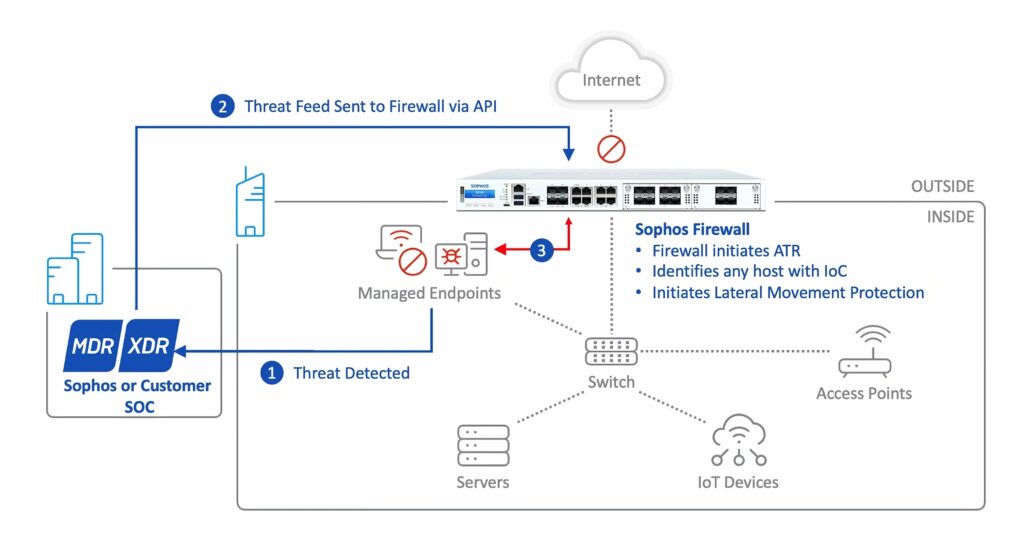

Folgende Verbesserungen ermöglicht eine nahtlose Kommunikation zwischen Sicherheitsanalysten und der Sophos Firewall für eine proaktive Reaktion auf identifizierte Bedrohungen.

Synchronized Security für MDR & XDR

Mit Extended Detection and Response (XDR) stellt die Sophos Firewall v20 einen bedeutenden Fortschritt in der automatisierten Bedrohungsabwehr dar. Diese Funktion stellt eine direkte Informationsverbindung zwischen den Sicherheitsanalysten und der Firewall her und ermöglicht so eine schnelle und automatisierte Reaktion auf aktive Bedrohungen.

Nun können Bedrohungsdaten nahtlos mit der Firewall geteilt werden, ohne dass manuell Firewall-Regeln erstellt werden müssen. Dieser automatisierte Informationsaustausch erlaubt der Firewall, proaktiv auf identifizierte Bedrohungen zu reagieren und entsprechende Abwehrannahmen zu ergreifen.

Vorteile:

- Reduzierter manueller Verwaltungsaufwand

- Erhöhte Reaktionsgeschwindigkeit auf Bedrohungen

- Verbesserte allgemeine Sicherheitslage des Netzwerks

- Automatisierte Reaktion auf Bedrohungen

- Reduzierten Zeitaufwand des Sicherheitsteams für manuelle Konfiguration und Anpassung von Firewall-Regeln

Die Sophos Firewall v20 erweitert die Synchronized Security um Managed Detection and Response (MDR) und Extended Detection and Response (XDR). Diese Erweiterung erlaubt es Sicherheitsanalysten, aktive Bedrohungsdaten direkt mit der Firewall zu teilen. Ein Highlight ist, dass die Firewall in der Lage ist, automatisch auf aktive Bedrohungen zu reagieren, ohne dass separate Firewall-Regeln erstellt werden müssen. Diese Weiterentwicklung stellt einen erheblichen Mehrwert dar, da sie die Reaktionszeit auf Bedrohungen deutlich reduziert und einen proaktiven Schutz ermöglicht.

Dynamische Threat Feeds

Die Einführung von Dynamic Threat Feeds bringt ein neues Threat Feed API Framework, welches auch erweiterbar sein wird. Diese Funktion erleichtert den Austausch von Bedrohungsdaten zwischen dem Sophos X-Ops-Team, anderen Sophos-Produkten wie MDR und XDR, und soll in Zukunft auch Bedrohungsfeeds von Drittanbietern zu integrieren. Durch diese erhöhte Flexibilität werden die Threat Intelligence Fähigkeiten der Firewall stark erweitert, was eine verbesserte Erkennung und Reaktion auf Bedrohungen ermöglicht.

Synchronized Security

Die Synchronized Security wird weiter optimiert, um eine noch effizientere Reaktion durch MDR/XDR identifizierte Bedrohungen zu ermöglichen.

Ein roter Gesundheitsstatus bei einem Endpoint oder Server weist in der Regel auf Probleme wie aktive oder laufende Malware, bösartigen Netzwerkverkehr, Kommunikation mit bekannten schädlichen Hosts, nicht entfernter Malware oder einen nicht korrekt funktionierenden Sophos Endpoint hin. In solchen Fällen sind Massnahmen erforderlich, um die Sicherheitsrisiken zu adressieren.

Der Automatismus (Lateral Movement Protection) bei einem roten Health Status wird nun auf Bedrohungen ausgeweitet, um sicherzustellen, dass sich betroffene Hosts im Falle einer Kompromittierung nicht seitlich im Netzwerk bewegen oder nach aussen kommunizieren können, während wichtige Details wie Host, Benutzer und Prozess für die Nachverfolgung leicht zugänglich sind.

Die Skalierbarkeit von Synchronized Security wurde ebenfalls optimiert, um die Verwaltung in grossen Netzwerkumgebungen zu erleichtern. Fehlalarme aufgrund fehlender Heartbeats bei Geräten im Standby oder Ruhezustand wurden reduziert.

Neue WAF Funktionen

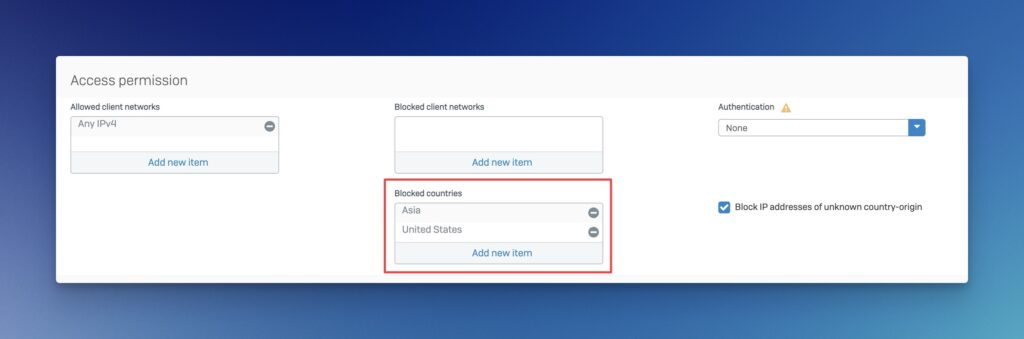

Geo IP Kontrolle (Länder / Regionen blockieren)

Auf der Sophos Firewall gibt es eine Geoip ip2country DB, welche durch die Pattern Updates aktualisiert wird. In den Firewall und NAT Regeln oder Local Service ACL Exception Rules, konnte man dies bereits verwenden. Nach dem Update auf SFOS v20 ist es in der Web Application Firewall (WAF) möglich, den Zugriff auf Server basierend auf der geografischen Lage (IP-Adressen) zu blockieren. Nutzer können nun bestimmte Länder / Regionen oder Kontinente blockieren oder den Zugriff nur aus bestimmten Regionen erlauben. Diese Funktion erhöht die Sicherheit, indem sie den Zugriff von potenziell schädlichen Regionen verhindert, und bietet gleichzeitig eine zusätzliche Ebene der Zugriffskontrolle.

Cipher Konfiguration

Benutzerdefinierte Cipher-Konfiguration und TLS-Versionseinstellungen esmöglichen es nun, dass man stärkere Verschlüsselungen (sicherere Cipher) nutzen und schwächere ausschliessen kann. Dies ermöglicht eine bessere Kontrolle über die Sicherheit der Datenübertragung zwischen den Benutzern und den durch die WAF geschützten Anwendungen.

HSTS und X-Content-Type-Options

Verbesserte Sicherheit durch HSTS und X-Content-Type-Options können nun die Implementierung von HTTP Strict Transport Security (HSTS) erzwingt die Verwendung von HTTPS, was die Sicherheit der Client-Browser verbessert. Die X-Content-Type-Options-Einstellung hilft, MIME-Typ-Sniffing zu deaktivieren, was zusätzlichen Schutz gegen bestimmte Arten von Angriffen bietet.

Integration von Drittanbieter-SD-WAN

Nehmen wir an, ein Unternehmen hat mehrere Standorte mit eigenen Netzwerken, die miteinander verbunden sein müssen, um Daten und Ressourcen effizient zu teilen. Statt der traditionellen, aber kostspieligen und weniger flexiblen MPLS-Lösung, bietet SD-WAN (Software-Defined Wide Area Network) eine agilere und kosteneffiziente Alternative.

Durch die Integration von Drittanbieter-SD-WAN in der Sophos Firewall v20 kann der Traffic nahtlos auf die leistungsstarken Backbone-Netzwerke von Cloudflare, Akamai oder Azure übertragen werden. Beispielsweise kann ein Unternehmen, das eine schnellere und sicherere Verbindung zwischen seinen Standorten benötigt, den Traffic über das Azure Backbone-Netzwerk leiten, um von dessen globaler Reichweite und robusten Sicherheitsdiensten zu profitieren. Dies verbessert die Performance, Sicherheit und Zuverlässigkeit, während gleichzeitig die Netzwerk-Komplexität und Kosten reduziert werden können.

Das Onramping auf Backbone-Netzwerke von Anbietern wie Cloudflare, Akamai oder Azure schafft eine Brücke zwischen dem lokalen Netzwerk und den umfangreichen Netzwerkinfrastrukturen dieser Anbieter. Die Integration von SD-WAN-Lösungen Dritter in der Sophos Firewall v20 vereinfacht diesen Prozess.

ZTNA Gateway

Dieses Feature ist an sich nicht neu, da es bereits mit SFOS 19.5 MR3 in die Firewall integriert wurde, dennoch listet Sophos es erneut unter den Neuerungen in SFOS v20 auf.

Den Artikel zu diesem Thema gibt es hier: Sophos ZTNA Gateway auf der Sophos Firewall