Sophos Firewall v20 – Las mejores funciones de la nueva versión de SFOS

Los lanzamientos más importantes son, con diferencia, los más interesantes del año y con Sophos Firewall v20, o más concretamente SFOS v20, Sophos aporta algunas novedades realmente fantásticas. De momento es la EAP1, es decir, una versión de acceso anticipado. No se espera que la versión final salga a la venta hasta finales de año o principios de 2024 si Sophos se mantiene fiel a su esquema.

Funciones de Sophos Firewall v20

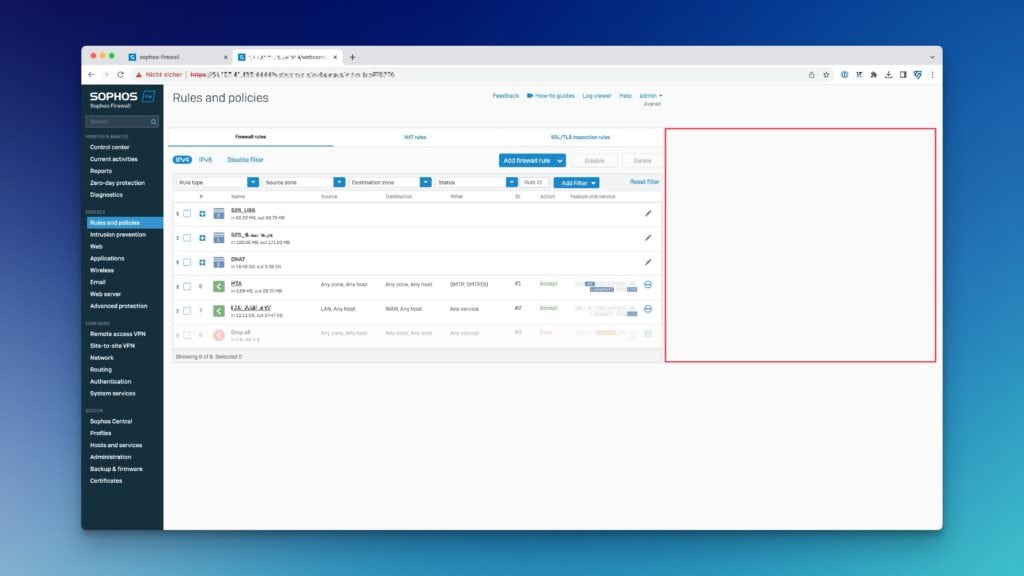

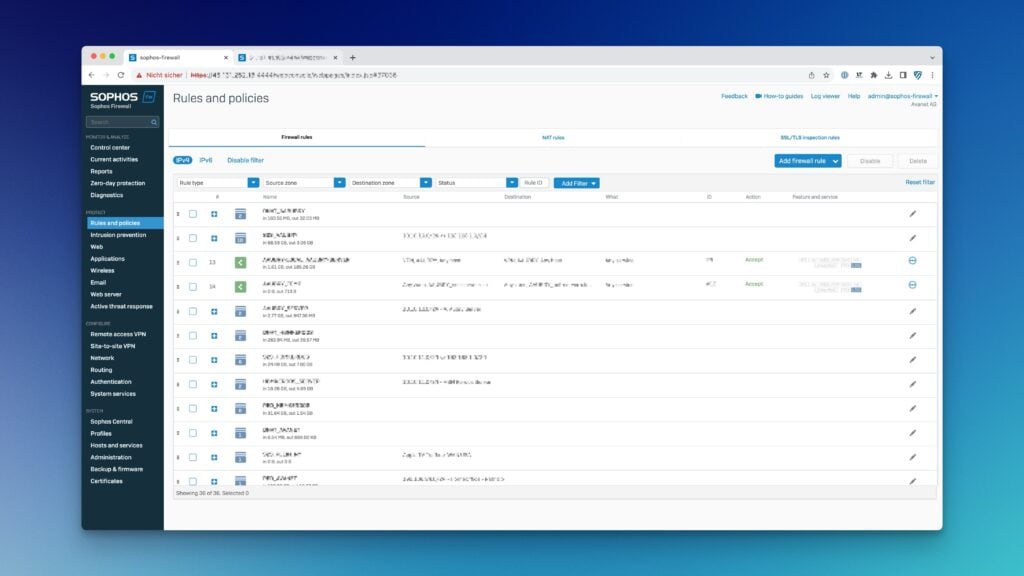

Web Admin optimizada para 1920p

En la lista de funciones de Sophos, esta novedad figura al final de las mejoras menos importantes incluidas en la nueva versión. Compatibilidad con pantallas de alta resolución. Las cifras de Statista muestran que los monitores de 1980p ya han sido más que estándar desde 2018 – por lo que esta característica es largamente esperada. Celebro enormemente esta característica. 🥳 Resultaba sumamente molesto que se dejara tanto espacio en blanco sin utilizar y en su lugar se cortara el texto.

Sin embargo, aún no se ha optimizado todo para 1920p y muchas partes de la interfaz gráfica de usuario aún necesitan cierto mantenimiento, por ejemplo, el salpicadero. Sin embargo, se entregará con la versión 20.5.

Si te fijas en la diferencia de SFOS v19.5 a SFOS v20, por fin tienes más espacio.

Sin embargo, el mérito aquí no es de Sophos, sino de algunos grandes socios de Sophos que han instado al fabricante a ponerlo en práctica. Así que en este punto, muchas gracias.

Mejoras en la VPN

Sophos Firewall v20 aporta varias innovaciones en el ámbito de las VPN. Empecemos probablemente por el mayor cambio.

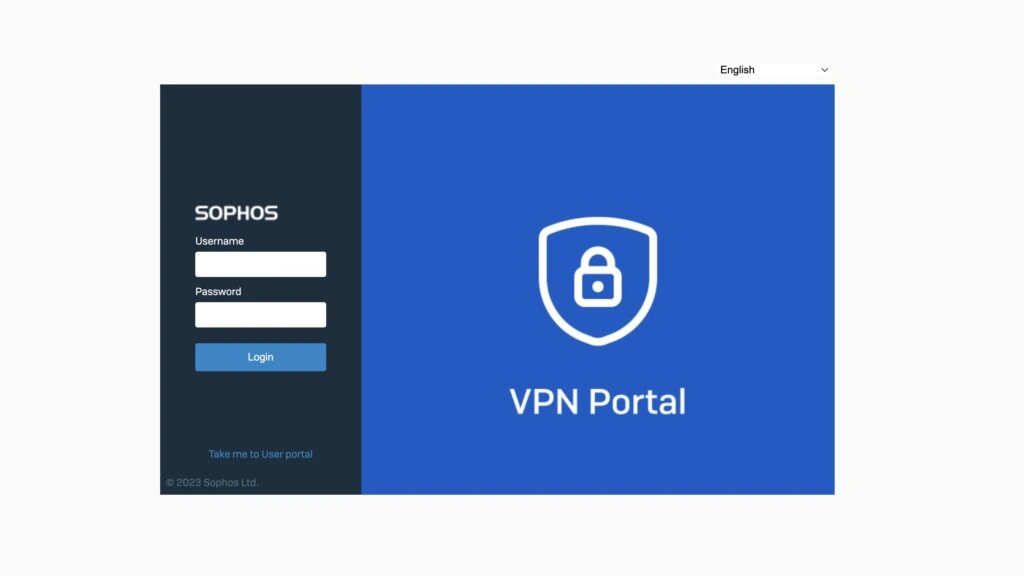

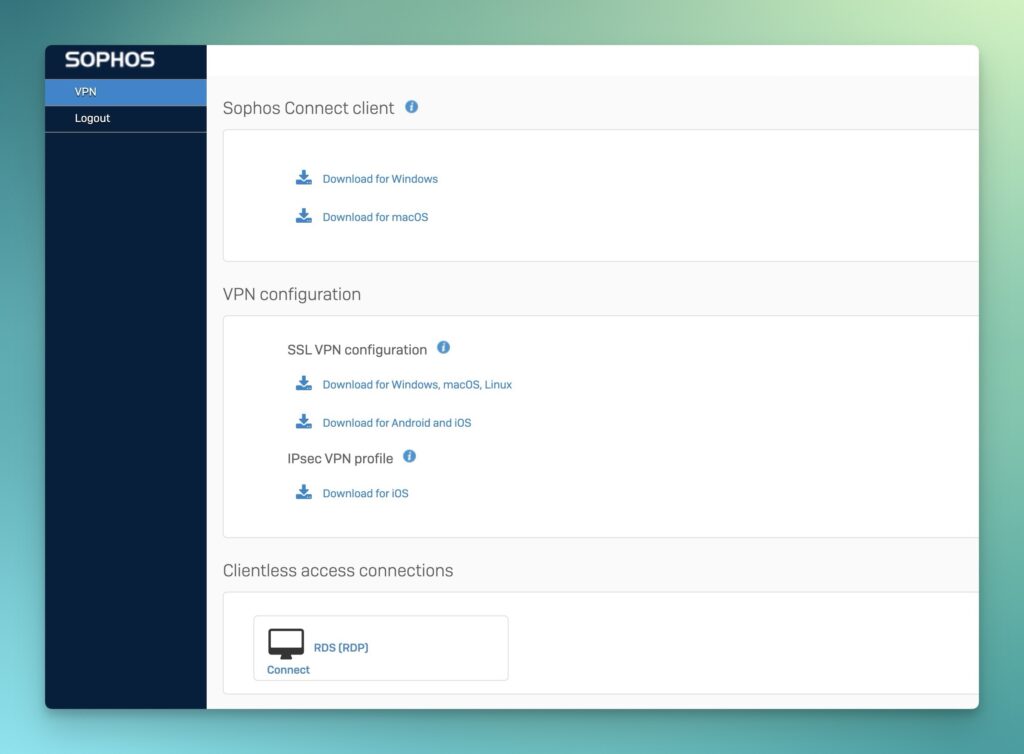

VPN Portal

Con la actualización a SFOS v20, las funcionalidades VPN del Portal del usuario se transfieren al nuevo Portal VPN. Así que en el futuro habrá dos portales para el usuario, siempre que el Portal del Usuario se siga utilizando con frecuencia. Pero más sobre esto al final.

El nuevo Portal VPN de SFOS v20 centraliza las funciones específicas de VPN que antes se encontraban en el Portal del usuario.

- Descargar Sophos Connect Client para Windows y macOS

- Descargar configuración para VPN SSL remota e IPsec

- Acceso a marcadores sin cliente

La contenedorización minimiza el acceso a los componentes principales de SFOS, lo que hace más seguro su uso a través de la WAN. Las funciones relativas a los métodos de autenticación o MFA siguen siendo las mismas que para el Portal de Usuario.

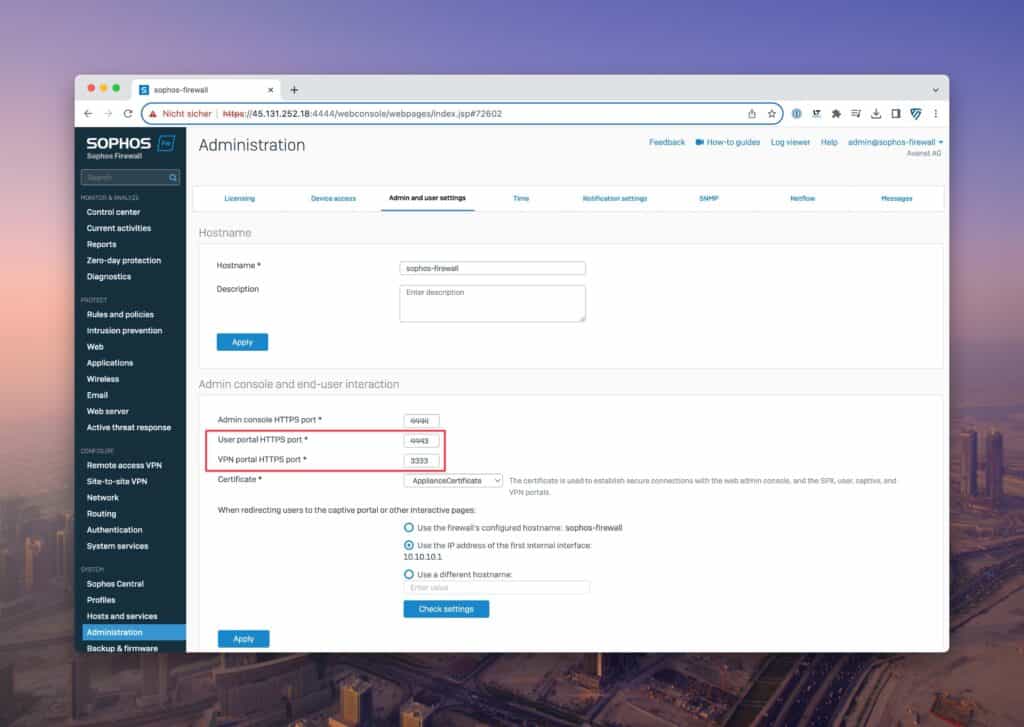

La migración a SFOS 20.0 transfiere automáticamente las configuraciones existentes del portal de usuarios al portal VPN, lo que facilita el cambio. Sin embargo, ahora hay un nuevo puerto para el portal de usuario y el portal VPN funciona en el puerto anterior.

¿Qué cambia en los portales tras la actualización a SFOS v20?

| VPN Portal | Portal del usuario |

|---|---|

Puerto estándar: 443 Esto significa que las implementaciones de VPN de acceso remoto existentes siguen funcionando sin problemas. | Puerto por defecto: 4443 |

El puerto puede compartirse con los siguientes servicios: – WAF – VPN SSL | El puerto no puede utilizarse para ningún otro servicio. |

Descarga: – Cliente Sophos Connect – Configuración VPN IPsec y SSL – Configuración VPN iOS Los usuarios invitados no tienen acceso al VPN Portal. | El Cliente VPN y las Configuraciones están ahora en el Portal VPN. |

– Autoaprovisionamiento para Sophos Connect Client – Recogida de la configuración VPN a través de VPN Portal – Los despliegues existentes funcionan sin cambios en el puerto 443 por defecto | Trasladado al portal VPN |

| Acceso sin clientes a los favoritos | Trasladado al portal VPN |

| – | – Otras descargas de clientes – Uso de Internet – Cuarentena y excepciones del correo electrónico – Superación de las directrices – Puntos de acceso inalámbricos |

En la KB de Sophos encontrará más información sobre este tema: Nuevo VPN Portal en SFOS 20.0 y versiones posteriores

Así que ahora puede ver bien qué funciones permanecen en el Portal del Usuario. Si observamos la base de usuarios de estas funciones, queda claro que sólo un número muy reducido de nuestros clientes las ha utilizado, lo que significa que el Portal del Usuario se utilizará con menos frecuencia a partir de ahora.

IPsec VPN Stateful HA Failover

Sophos Firewall v20 introduce la conmutación por error de alta disponibilidad (HA) con estado para conexiones VPN IPsec. Esta nueva función permite transferir sin problemas las conexiones VPN IPsec existentes al nodo en espera en caso de conmutación por error, sin interrumpir las sesiones. Aquí es importante destacar qué conexiones VPN se benefician de esta mejora y cuáles no.

La mejora afecta a las siguientes conexiones VPN:

- VPN IPsec de sitio a sitio (basadas en rutas y en políticas)

- VPN de acceso remoto IPsec

Esto significa que tanto las VPN de acceso remoto como las VPN de sitio a sitio pueden continuar en caso de fallo sin tener que restablecer la conexión.

En el contexto de las VPN IPsec, esta función es especialmente útil, ya que acelera la recuperación de las conexiones en caso de fallo y aumenta así la resistencia de la red. Especialmente al restablecer la conexión, se producían problemas una y otra vez y las conexiones VPN tenían que restablecerse manual o automáticamente con cierto retraso tras un failover. Esto podía provocar interrupciones en los servicios de red, que a su vez afectaban a los procesos empresariales. Nuevo, como mucho pierdes algunos pings, pero la conexión se mantiene.

Con la mejora de la conmutación por error de HA con estado en Sophos Firewall v20, las grandes organizaciones que dependen de la alta disponibilidad ahora pueden beneficiarse de una mayor estabilidad y un funcionamiento sin problemas. Las nuevas opciones de línea de comandos para gestionar la configuración también aumentan la flexibilidad y el control necesarios cuando se trabaja con conexiones VPN.

Otras conexiones VPN como SSL VPN y Sophos RED no se ven afectadas por esta mejora especial de conmutación por error, pero la experiencia demuestra que también funcionan mejor al establecer una conexión.

Soporte de host FQDN para SSL VPN

En SFOS v20, se ha añadido compatibilidad con nombres de dominio totalmente cualificados (FQDN) como parte de la funcionalidad SSL VPN. Con esta innovación, las conexiones VPN SSL pueden configurarse ahora en función de los nombres de dominio en lugar de sólo de las direcciones IP. Esto es especialmente útil en entornos de red dinámicos en los que las direcciones IP de los extremos pueden cambiar, ya que los cambios en las direcciones de red ya no necesitan actualizarse manualmente en la configuración de la VPN.

La compatibilidad con FQDN también facilita la integración con los servicios DNS, lo que simplifica la resolución de nombres de red y puede mejorar el rendimiento general de las conexiones VPN SSL.

Además, la compatibilidad con FQDN permite crear con mayor precisión políticas de seguridad basadas en nombres de dominio, lo que permite controlar el acceso a la red.

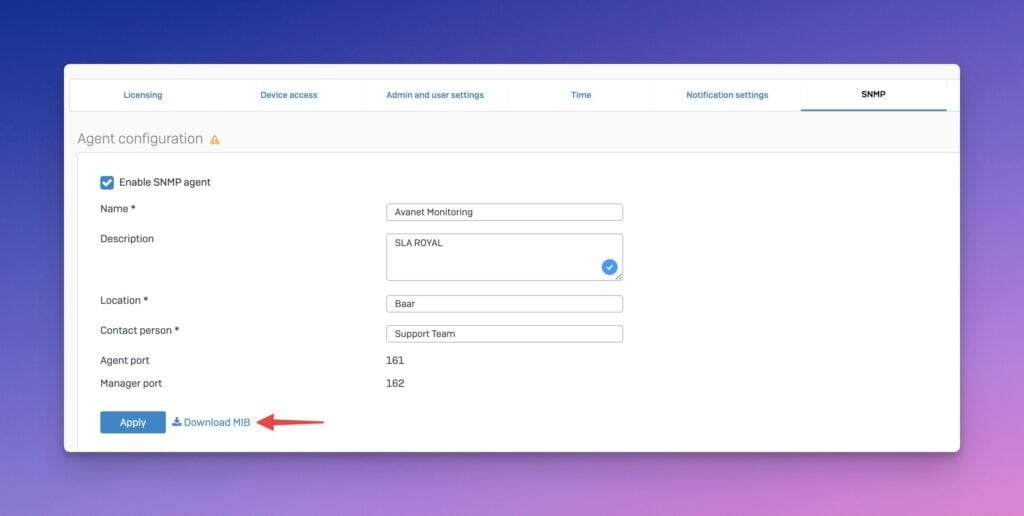

SNMP – Supervisar el estado del túnel VPN IPsec

En el SFOS v20 de Sophos Firewall, se ha añadido la función para supervisar el estado de los túneles VPN IPsec mediante el protocolo simple de gestión de red (SNMP). Esto también ha estado en nuestra lista de deseos durante algún tiempo y ahora simplifica la supervisión de otros servicios.

El componente principal de esta función es el archivo de base de información de gestión (MIB) proporcionado por Sophos Firewall. El archivo MIB se importa en la herramienta SNMP y permite acceder a diversos puntos de datos que proporcionan información importante sobre el estado, el rendimiento y los posibles errores de los túneles VPN IPsec. Esto permite a los administradores realizar un seguimiento y análisis detallados de las actividades del túnel.

Todas las renovaciones de VPN se explican de nuevo en este vídeo:

Azure AD – Portal cautivo SSO e importación de grupos

Sophos Firewall v20 ofrece integraciones avanzadas con Azure Active Directory (Azure AD) a través de dos nuevas funciones: Azure AD SSO para Captive Portal y Azure Group Import y RBAC.

La función Azure AD SSO for Captive Portal permite a los usuarios autenticarse en el portal cautivo utilizando sus credenciales de Azure AD. Esto simplifica el proceso de autenticación al permitir a los usuarios utilizar sus credenciales existentes de Azure AD.

La segunda renovación, Azure Group Import and RBAC, añade una nueva función de ayuda a la importación para grupos de Azure AD y permite la promoción automática para cambios de administrador basados en roles. Con esta función, los administradores pueden importar fácilmente grupos de Azure AD en Sophos Firewall y utilizarlos para el control de acceso basado en funciones (RBAC). La función de promoción automática facilita la gestión de las funciones y los derechos de los usuarios al promover automáticamente los cambios en la asignación de administradores basada en funciones.

La extensión de Azure AD es un progreso, pero lamentablemente todavía tenemos que esperar para el uso del inicio de sesión de Azure AD para el VPN Portal, VPN IPsec remoto o VPN SSL. Así que esperamos actualizaciones. 😩

En el siguiente vídeo se explica con más detalle la renovación de Azure AD.

Para configurar Azure AD en el cortafuegos usted mismo, estos enlaces le ayudarán:

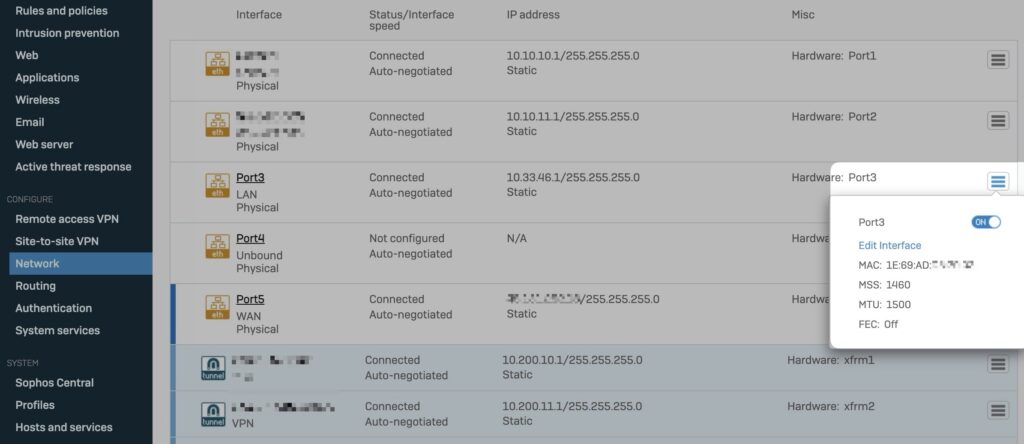

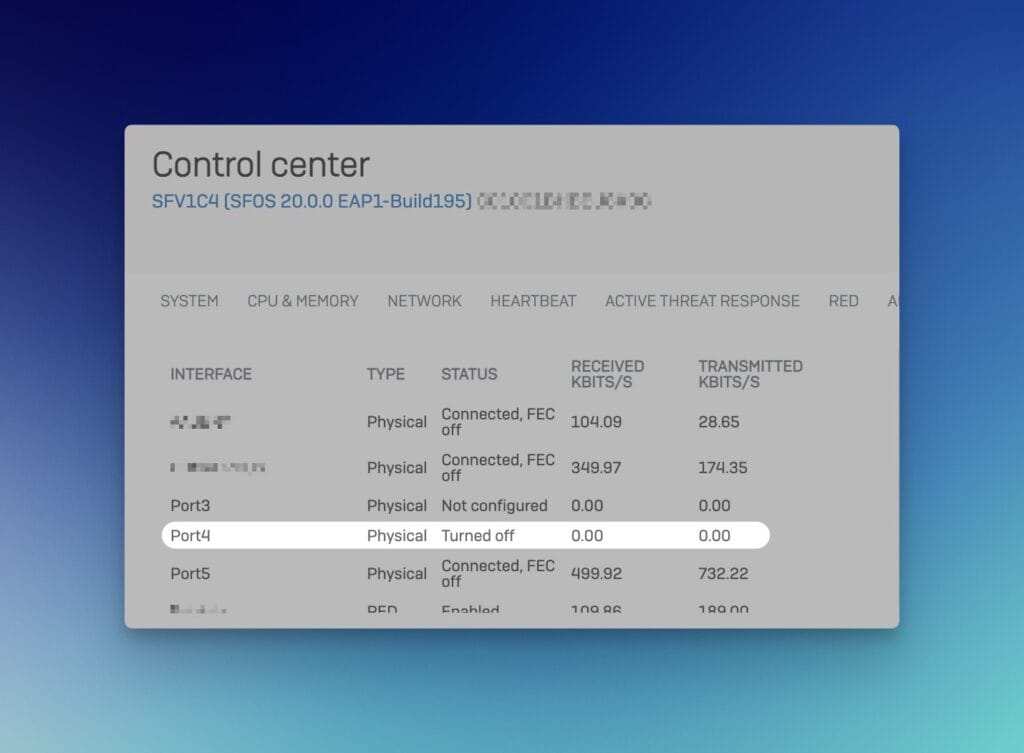

Activar / desactivar interfaces

Se ha integrado una función muy esperada por los administradores. La activación y desactivación de interfaces. Esta útil función ya estaba disponible en el anterior sistema operativo Sophos UTM y SFOS v20 cumple ahora el deseo de los administradores de recuperar esta funcionalidad.

Hasta ahora, sólo se podía desactivar completamente una interfaz, lo que provocaba la pérdida de toda la configuración.

Si ahora se desactiva una interfaz en los ajustes, se conserva toda la configuración y la interfaz puede reactivarse fácilmente si es necesario.

En el estado desactivado, la línea de la interfaz aparece en gris y el estado se muestra como Apagado en el Centro de Control. Esta mejora simplifica enormemente la gestión del cortafuegos y ahorra a los administradores un valioso tiempo en la configuración y gestión de las interfaces de red.

Hay algunas excepciones en las que no es posible activar/desactivar interfaces. Por ejemplo, las interfaces de alias o de túnel o las interfaces que son miembros individuales de un LAG (Link Aggregation Group) o Bridge no se pueden desactivar. Sin embargo, se puede desactivar toda la interfaz LAG o Bridge.

| Tipo de interfaz | Activar/desactivar compatible |

|---|---|

| Físico | Sí |

| VLAN | Sí |

| GAL (Grupo) | Sí |

| Miembro individual del GAL | No |

| Puente | Sí |

| Miembro individual de Bridge | No |

| Alias | Planificado |

| LAN inalámbrica | Sí |

| Interfaz de túnel (XFRM) | No |

| Wi-Fi | Sí |

| RED | Sí |

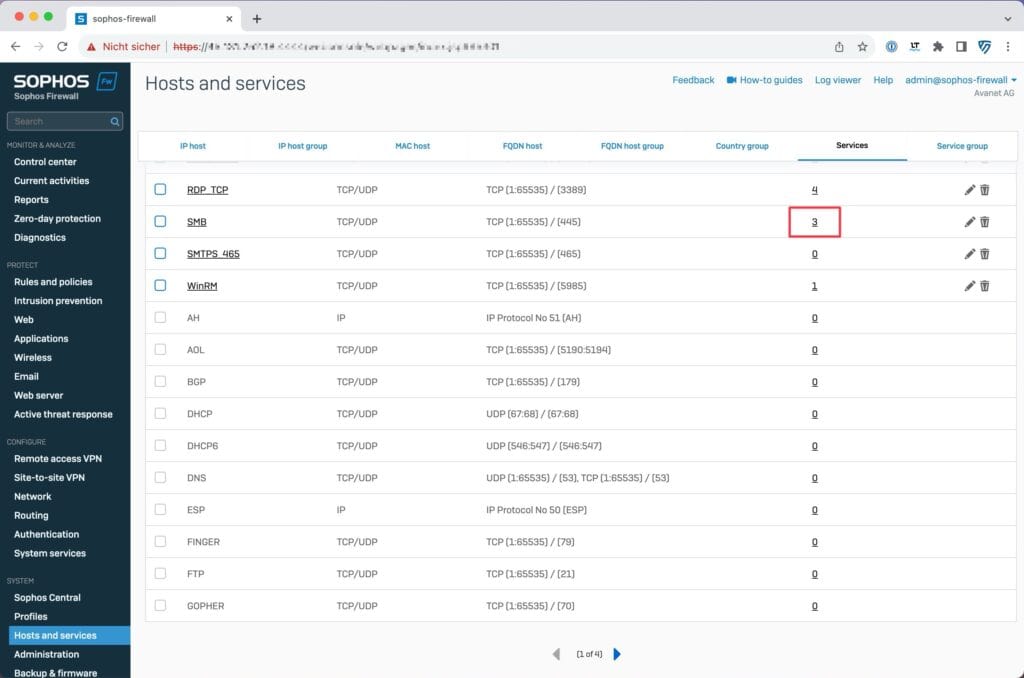

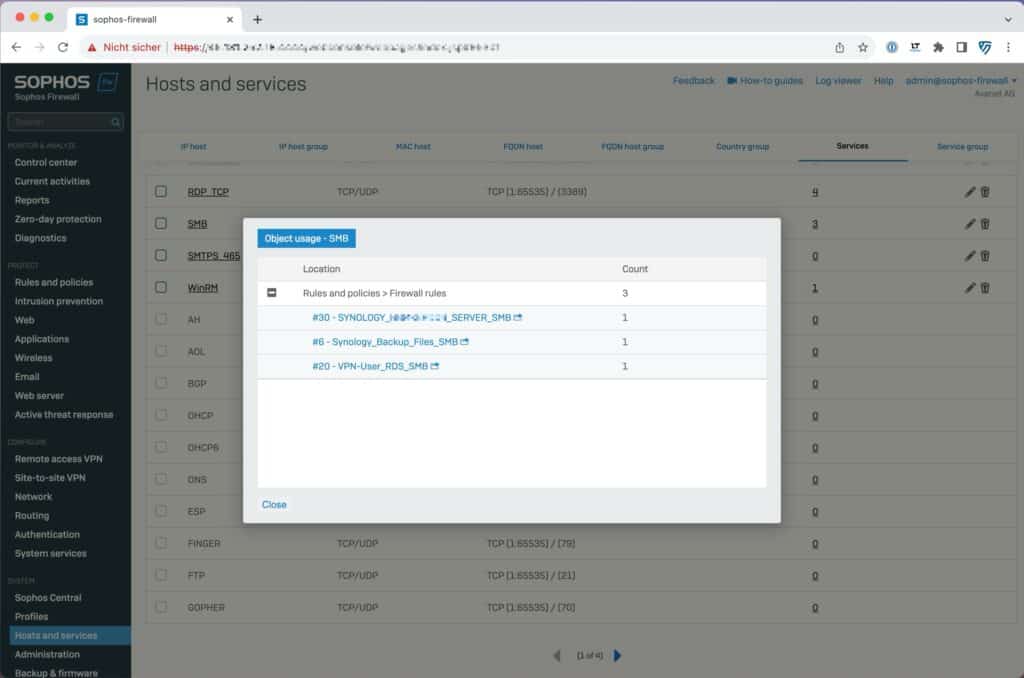

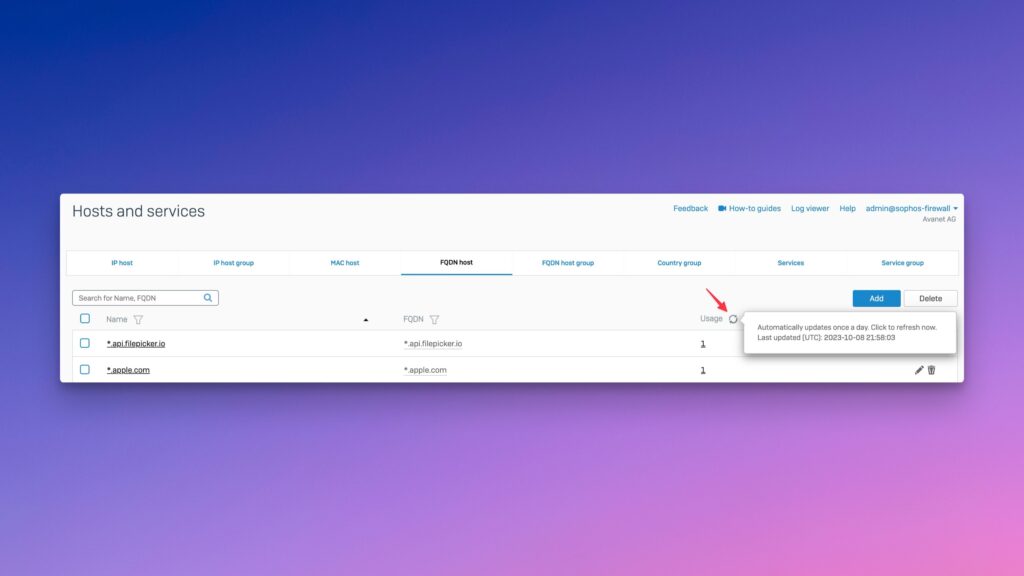

Referencia a objetos

La innovación «referenciación de objetos» de la versión 20 de Sophos Firewall resuelve un problema anterior en la gestión de objetos de red. En versiones anteriores a la 19.5, era una tarea tediosa identificar dónde se utilizaba un objeto específico dentro de la configuración antes de poder eliminarlo. Esto podría provocar retrasos y posibles errores, especialmente en entornos de red de gran tamaño con multitud de reglas y políticas.

Esta vulnerabilidad se solucionó en la versión 20. En el menúHosts y servicios, todos los objetos están organizados en pestañas y, con SFOS v20, Sophos Firewall muestra exactamente dónde está en uso este objeto, ya sea en una regla de cortafuegos, una regla NAT, una configuración VPN o un servicio en un grupo. Esto facilita la identificación de dependencias y ayuda a realizar los cambios necesarios antes del proceso de eliminación.

Otra potente función es el vínculo directo con las normas en las que se utiliza el objeto. Con un solo clic, el administrador puede navegar directamente a la norma en cuestión y hacer los ajustes necesarios sin perder tiempo buscando manualmente la norma. Esto mejora la eficacia, minimiza la propensión a errores y ahorra un tiempo valioso que, de otro modo, se dedicaría a gestionar y comprobar la configuración. La referencia a objetos en Sophos Firewall v20 es, por tanto, un paso importante para simplificar la administración y evitar errores de configuración, facilitando enormemente el trabajo diario de los administradores de red.

La referenciación se actualiza una vez al día, pero también puede hacerse manualmente.

La propia Sophos lo denomina «Mejoras de la calidad de vida». Pero eso es más bien responder a las esperadas peticiones de los clientes. Este vídeo resume de nuevo las mejoras.

Enrutamiento dinámico IPv6 (BGP)

En Sophos Firewall v20, se ha ampliado la compatibilidad con el enrutamiento dinámico con IPv6 en Border Gateway Protocol (BGP). Esta ampliación es una mejora importante, ya que BGP es un protocolo de enrutamiento central en la Internet global. A diferencia de otros protocolos de enrutamiento, BGP en SFOS no requiere procesos o servicios separados para IPv4 e IPv6, sino que proporciona un servicio estandarizado que simplifica la configuración y la gestión. La interfaz de usuario se ha ampliado para poder configurar tanto IPv4 como IPv6 en la misma página, con secciones separadas para la información de enrutamiento IPv4 e IPv6.

En el siguiente vídeo se presenta de nuevo en detalle la renovación en el ámbito de BGP:

Delegación de prefijo DHCP IPv6

La introducción de la delegación de prefijos DHCP en Sophos Firewall SFOS v20 automatiza la gestión de direcciones IPv6. Esta función permite obtener prefijos de direcciones IPv6 del proveedor y reenviarlos a la red LAN. Cuando se recibe una dirección IPv6 en la interfaz WAN, ya se puede utilizar en la red LAN. Mediante una solicitud de delegación de prefijo DHCPv6 al ISP, el cortafuegos recibe un intervalo de direcciones IPv6, que se transmite a los dispositivos de red. Estos reciben sus direcciones IPv6 enrutables globalmente a través de mensajes Router Advertisement (RA).

La Delegación de Prefijos DHCP simplifica enormemente la gestión de direcciones IPv6 y permite una adaptación fluida a los cambios de prefijo del ISP mediante la distribución automática de nuevos prefijos a todos los clientes conectados. Esto mejora la eficiencia y la seguridad de la red, reduce la complejidad de la gestión manual de direcciones y fomenta un uso más eficiente de las direcciones IPv6 en la red. De este modo, el proveedor puede ofrecer determinados servicios en la red con las direcciones IPv6 recibidas.

El siguiente vídeo explica de nuevo la delegación de prefijos DHCP.

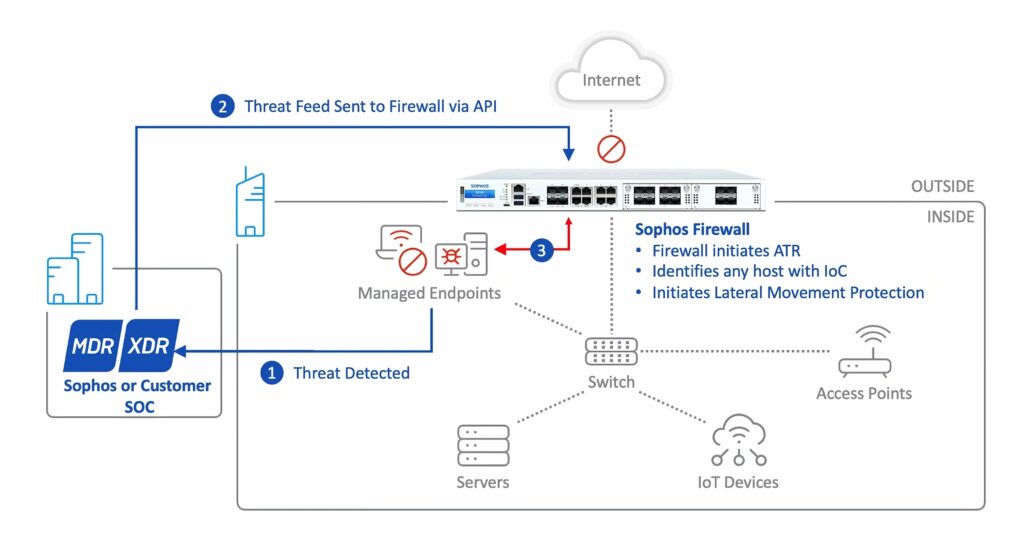

Active Threat Response

Las siguientes mejoras permiten una comunicación perfecta entre los analistas de seguridad y Sophos Firewall para una respuesta proactiva a las amenazas identificadas.

Seguridad sincronizada para MDR y XDR

Con Extended Detection and Response (XDR), Sophos Firewall v20 representa un avance significativo en la prevención automatizada de amenazas. Esta función establece un enlace directo de información entre los analistas de seguridad y el cortafuegos, lo que permite una respuesta rápida y automatizada a las amenazas activas.

Ahora los datos sobre amenazas pueden compartirse sin problemas con el cortafuegos sin necesidad de crear reglas de cortafuegos manualmente. Este intercambio automatizado de información permite al cortafuegos responder de forma proactiva a las amenazas identificadas y tomar las medidas defensivas adecuadas.

Ventajas:

- Reducción del esfuerzo administrativo manual

- Mayor rapidez de respuesta a las amenazas

- Mejora de la seguridad general de la red

- Respuesta automatizada a las amenazas

- Reducción del tiempo dedicado por el equipo de seguridad a la configuración manual y la personalización de las reglas del cortafuegos.

Sophos Firewall v20 amplía Synchronised Security con Managed Detection and Response (MDR) y Extended Detection and Response (XDR). Esta extensión permite a los analistas de seguridad compartir datos sobre amenazas activas directamente con el cortafuegos. Lo más destacado es que el cortafuegos es capaz de responder automáticamente a las amenazas activas sin necesidad de crear reglas de cortafuegos independientes. Este avance representa un considerable valor añadido, ya que reduce significativamente el tiempo de reacción ante las amenazas y permite una protección proactiva.

Dinámico Threat Feeds

La introducción de fuentes dinámicas de amenazas aporta un nuevo marco API de fuentes de amenazas, que también será ampliable. Esta función facilita el intercambio de datos sobre amenazas entre el equipo de Sophos X-Ops y otros productos de Sophos, como MDR y XDR, y se espera que en el futuro integre fuentes de amenazas de terceros. Esta mayor flexibilidad mejora en gran medida las capacidades de inteligencia de amenazas del cortafuegos, lo que permite mejorar la detección de amenazas y la respuesta a las mismas.

Seguridad sincronizada

La Seguridad Sincronizada se optimizará aún más para permitir una respuesta aún más eficaz a las amenazas identificadas por MDR/XDR.

Un estado de salud rojo en un endpoint o servidor suele indicar problemas como programas maliciosos activos o en ejecución, tráfico de red malicioso, comunicación con hosts maliciosos conocidos, programas maliciosos que no se han eliminado o un endpoint de Sophos que no funciona correctamente. En tales casos, se requieren medidas para hacer frente a los riesgos de seguridad.

El automatismo (Protección contra movimientos laterales) en un estado de salud rojo se amplía ahora a las amenazas para garantizar que los hosts afectados no puedan moverse lateralmente en la red ni comunicarse con el exterior en caso de compromiso, mientras que detalles importantes como el host, el usuario y el proceso son fácilmente accesibles para su seguimiento.

La escalabilidad de Synchronised Security también se ha optimizado para facilitar la gestión en entornos de red de gran tamaño. Se han reducido las falsas alarmas por falta de latidos en dispositivos en modo de espera o hibernación.

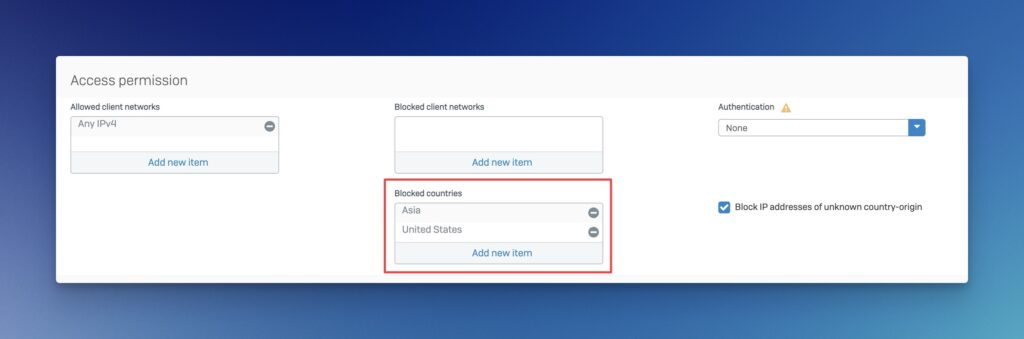

Nuevas funciones WAF

Control geográfico de IP (bloqueo de países/regiones)

En el Sophos Firewall hay una base de datos Geoip ip2country que se actualiza con las actualizaciones de patrones. En el Firewall y Reglas NAT o Reglas de Excepción ACL de Servicio Local, ya podría utilizar esto. Tras la actualización a SFOS v20, es posible en el cortafuegos de aplicaciones web (WAF) bloquear el acceso a servidores en función de la ubicación geográfica (direcciones IP). Los usuarios pueden ahora bloquear determinados países / regiones o continentes o permitir el acceso sólo desde determinadas regiones. Esta función aumenta la seguridad al impedir el acceso desde regiones potencialmente dañinas, al tiempo que proporciona una capa adicional de control de acceso.

Configuración del cifrado

La configuración personalizada del cifrado y de la versión TLS permite ahora utilizar cifrados más potentes (cifrados más seguros) y excluir los más débiles. Esto permite controlar mejor la seguridad de la transmisión de datos entre los usuarios y las aplicaciones protegidas por el WAF.

HSTS y X-Content-Type-Options

La seguridad mejorada mediante HSTS y X-Content-Type-Options ahora puede implementar HTTP Strict Transport Security (HSTS) impone el uso de HTTPS, lo que mejora la seguridad de los navegadores cliente. La opción X-Content-Type-Options ayuda a desactivar el rastreo de tipos MIME, lo que proporciona protección adicional contra ciertos tipos de ataques.

Integración de SD-WAN de terceros

Supongamos que una empresa tiene varias sedes con sus propias redes que deben estar conectadas para compartir datos y recursos de forma eficaz. En lugar de la solución MPLS tradicional pero costosa y menos flexible, SD-WAN (Software-Defined Wide Area Network) ofrece una alternativa más ágil y rentable.

Al integrar SD-WAN de terceros en Sophos Firewall v20, el tráfico puede transferirse sin problemas a las redes troncales de alto rendimiento de Cloudflare, Akamai o Azure. Por ejemplo, una empresa que necesite una conectividad más rápida y segura entre sus sedes puede dirigir el tráfico a través de la red troncal de Azure para beneficiarse de su alcance global y sus sólidos servicios de seguridad. Esto mejora el rendimiento, la seguridad y la fiabilidad, al tiempo que reduce la complejidad y los costes de la red.

La conexión a redes troncales de proveedores como Cloudflare, Akamai o Azure crea un puente entre la red local y las amplias infraestructuras de red de estos proveedores. La integración de soluciones SD-WAN de terceros en Sophos Firewall v20 simplifica este proceso.

ZTNA Gateway

Esta función no es nueva en sí, puesto que ya se integró en el cortafuegos con SFOS 19.5 MR3, pero Sophos vuelve a incluirla entre las innovaciones de SFOS v20.

El artículo sobre este tema se encuentra aquí: Sophos ZTNA Gateway en el Sophos Firewall