Sophos Firewall v20 – Les meilleures fonctionnalités de la nouvelle version de SFOS

Les versions majeures sont de loin les plus excitantes de l’année et avec Sophos Firewall v20, ou plus précisément SFOS v20, Sophos apporte quelques nouvelles fonctionnalités vraiment sympas. Il s’agit pour l’instant de la version EAP1, c’est-à-dire d’une version Early Access. La version finale ne devrait pas être disponible avant la fin de l’année ou le début de l’année 2024, si Sophos reste fidèle à son schéma.

Fonctionnalités de Sophos Firewall v20

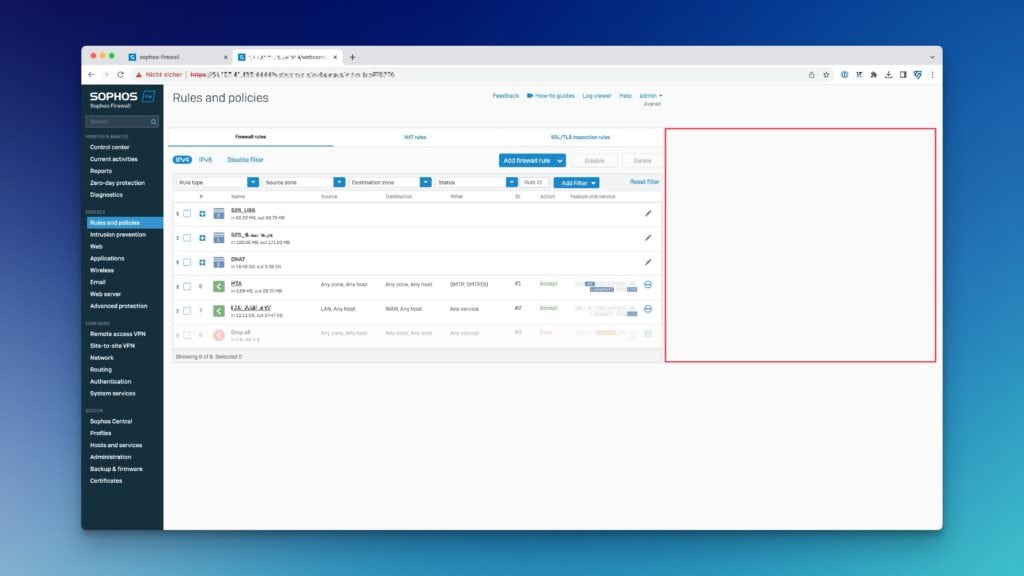

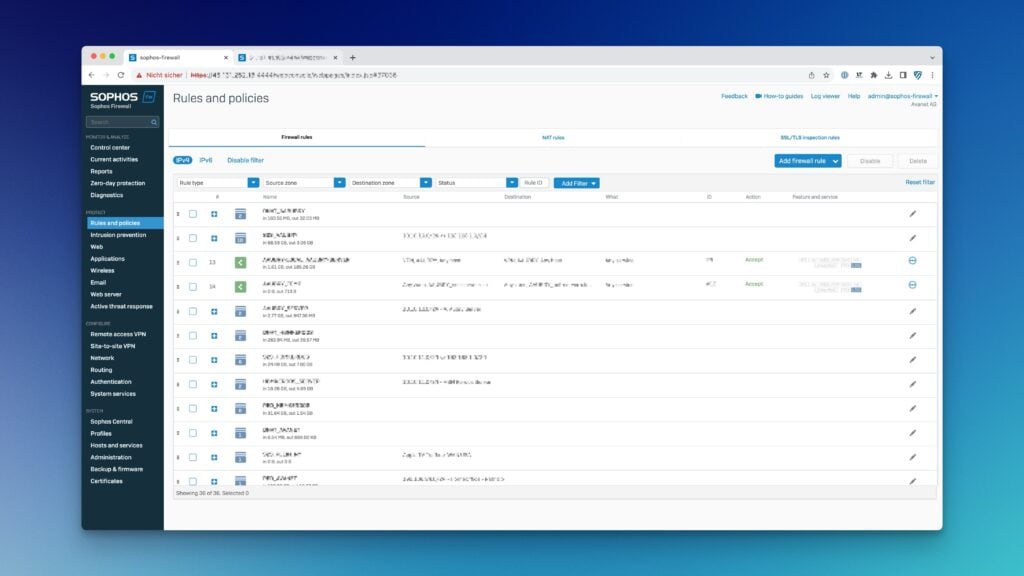

Web Admin optimisé pour 1920p

Dans la liste des fonctionnalités de Sophos, cette nouveauté figure tout en bas de la liste des améliorations moins importantes incluses dans la nouvelle version. Prise en charge des écrans haute résolution. Les chiffres de Statista montrent que les écrans 1980p sont déjà plus que standard depuis 2018, cette fonctionnalité aurait donc dû être mise en place depuis longtemps. Je suis extrêmement content de cette fonctionnalité. 🥳 Il était extrêmement gênant de laisser autant d’espace blanc inutilisé et de couper du texte à la place.

Mais jusqu’à présent, tout n’est pas optimisé pour 1920p et de nombreux endroits de l’interface utilisateur graphique nécessitent encore un peu de soin, par exemple dans le tableau de bord. Mais ceci devrait être livré avec la v20.5.

Mais si l’on regarde la différence entre SFOS v19.5 et SFOS v20, on obtient enfin plus d’espace ici.

La gloire n’appartient toutefois pas à Sophos, mais à quelques grands partenaires de Sophos qui ont suggéré au fabricant de mettre cela en œuvre. Alors, merci beaucoup.

Améliorations VPN

Sophos Firewall v20 apporte diverses innovations dans le domaine du VPN. Commençons par le changement le plus important.

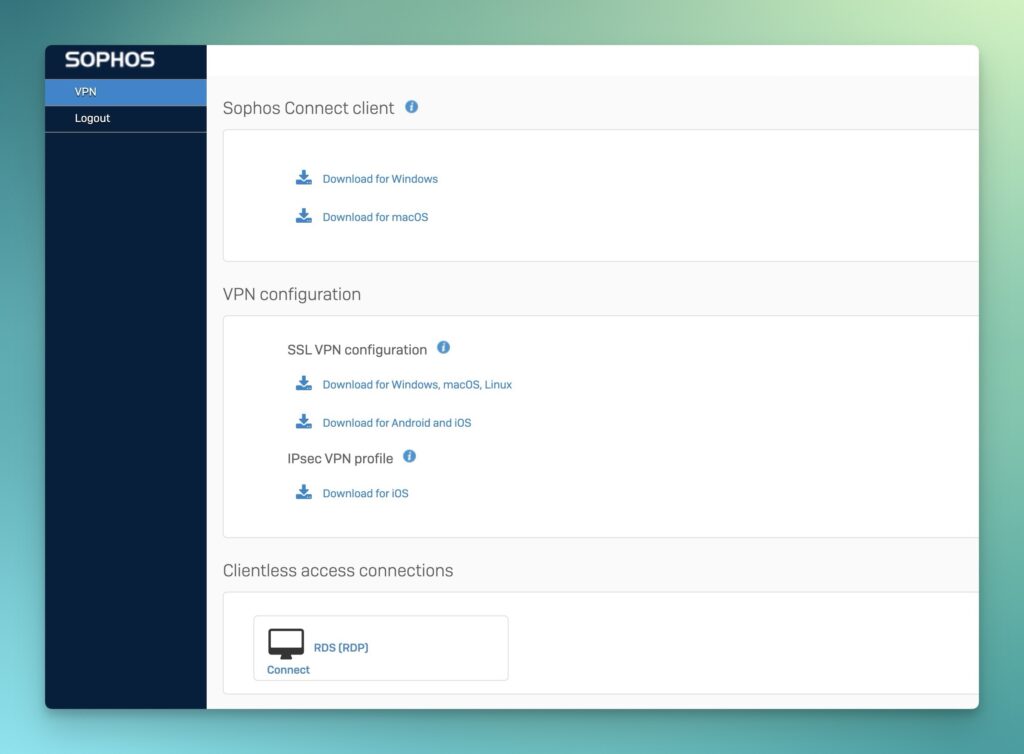

Portail VPN

Avec la mise à jour vers SFOS v20, les fonctionnalités VPN sur le portail utilisateur seront transférées vers le nouveau portail VPN. Il y aura donc à l’avenir deux portails pour l’utilisateur, pour autant que le portail utilisateur soit effectivement encore souvent utilisé. Nous y reviendrons à la fin.

Le nouveau portail VPN de SFOS v20 centralise les fonctions spécifiques au VPN qui se trouvaient auparavant dans le portail utilisateur.

- Télécharger le client Sophos Connect pour Windows et macOS

- Télécharger Configuration pour VPN SSL distant et IPsec

- Accès aux signets sans client

La conteneurisation permet de minimiser l’accès aux composants clés de SFOS, ce qui rend son utilisation plus sûre sur le WAN. Les fonctions concernant les méthodes d’authentification ou le MFA restent les mêmes que pour le portail utilisateur.

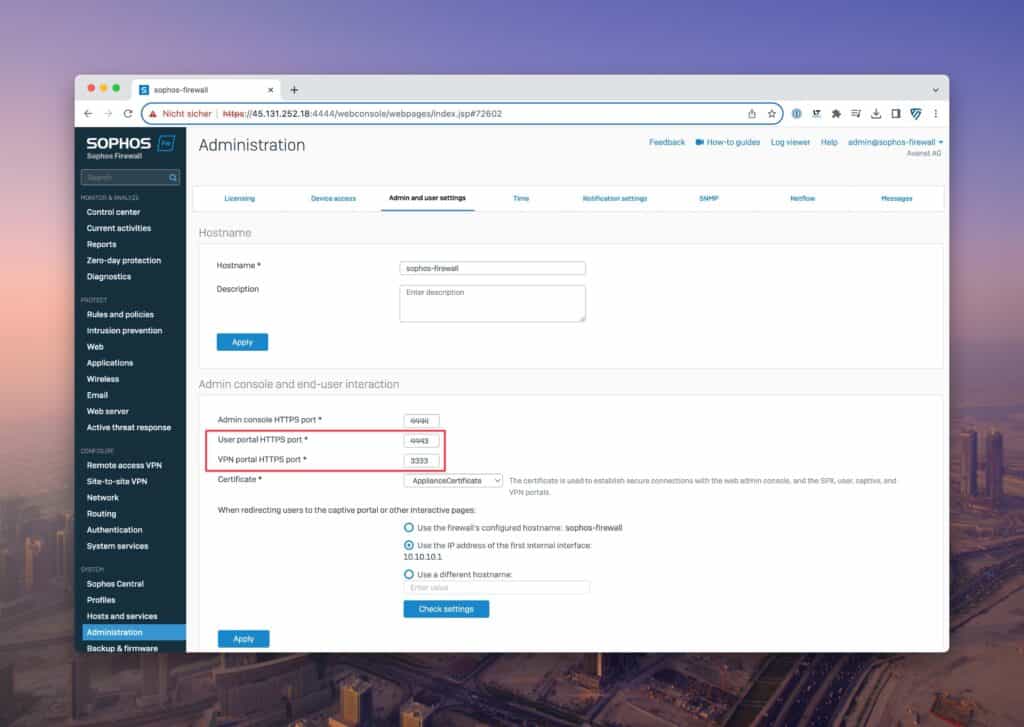

La migration vers SFOS 20.0 reprend automatiquement les configurations de portail utilisateur existantes dans le portail VPN, ce qui facilite la transition. Il existe toutefois désormais un nouveau port pour le portail utilisateur et le portail VPN fonctionne sur le port actuel.

Qu’est-ce qui change pour les portails après la mise à jour vers SFOS v20 ?

| Portail VPN | Portail utilisateur |

|---|---|

| Port par défaut : 443 Cela permet aux implémentations VPN d’accès à distance existantes de continuer à fonctionner sans problème. | Port par défaut : 4443 |

| Le port peut être partagé avec les services suivants : – WAF – SSL VPN | Le port ne peut être utilisé pour aucun autre service |

| Téléchargement : – Client Sophos Connect – Configuration VPN IPsec et SSL – Configuration VPN iOS Les utilisateurs invités n’ont pas accès au portail VPN. | Le client VPN et les configs sont maintenant dans le portail VPN. |

| – Auto-provisionnement pour le client Sophos Connect – Récupération des configurations VPN via le VPN Portal – Avec le port 443 par défaut, les déploiements existants s’exécutent sans modification. | Déplacé vers le portail VPN |

| Accès sans client aux bookmarks | Déplacé vers le portail VPN |

| – | – Autres téléchargements de clients – Utilisation d’Internet – Mise en quarantaine des e-mails et exceptions – Dépassement des politiques – Points d’accès sans fil |

Vous trouverez plus d’informations sur le sujet dans la KB de Sophos : New VPN Portal in SFOS 20.0 and later

On voit donc maintenant clairement quelles fonctions restent dans le portail utilisateur. Si l’on considère la base d’utilisateurs de ces fonctions, il s’avère que seul un très petit nombre de nos clients les ont utilisées, ce qui signifie que le portail utilisateur sera désormais moins utilisé.

Basculement VPN IPsec Stateful HA

Sophos Firewall v20 introduit le basculement à haute disponibilité (HA) pour les connexions VPN IPsec. Cette nouvelle fonctionnalité permet, en cas de basculement, de transférer de manière transparente les connexions VPN IPsec existantes vers le nœud de secours, sans interrompre les sessions. Il est important de souligner ici quelles connexions VPN bénéficient de cette amélioration et lesquelles n’en bénéficient pas.

L’amélioration concerne les connexions VPN suivantes :

- VPNs IPsec site à site (Route Based et Policy Based)

- VPN d’accès à distance IPsec

Cela signifie que les VPN d’accès à distance et les VPN de site à site peuvent se poursuivre en cas de basculement sans avoir à rétablir la connexion.

Dans le contexte des VPN IPsec, cette fonction est particulièrement utile car elle accélère le rétablissement des connexions en cas de basculement et augmente ainsi la résilience du réseau. C’est surtout lors du rétablissement de la connexion que des problèmes se posaient régulièrement et que les connexions VPN devaient être rétablies manuellement ou automatiquement avec un certain retard après un basculement. Cela pouvait entraîner des interruptions dans les services de réseau, qui pouvaient à leur tour affecter les processus commerciaux. Désormais, on perd tout au plus quelques pings, mais la connexion est maintenue.

Grâce à l’amélioration du basculement Stateful HA de Sophos Firewall v20, les grandes organisations qui ont besoin d’une haute disponibilité peuvent désormais bénéficier d’une stabilité accrue et d’un fonctionnement sans faille. Les nouvelles options de ligne de commande pour la gestion des paramètres contribuent également à la flexibilité et au contrôle dont on a besoin pour gérer les connexions VPN.

Les autres connexions VPN, telles que les connexions SSL VPN et Sophos RED, ne sont pas affectées par cette amélioration spéciale du basculement, mais l’expérience montre qu’elles fonctionnent également mieux lors de l’établissement de la connexion.

Support hôte FQDN pour SSL VPN

Dans SFOS v20, la prise en charge des Fully Qualified Domain Names (FQDN) a été ajoutée dans le cadre de la fonctionnalité SSL VPN. Grâce à cette nouveauté, il est désormais possible de configurer des connexions VPN SSL sur la base de noms de domaine et non plus seulement d’adresses IP. Cela est particulièrement utile dans les environnements réseau dynamiques où les adresses IP des points finaux peuvent changer, car les modifications des adresses réseau ne doivent plus être mises à jour manuellement dans la configuration VPN.

La prise en charge de FQDN facilite également l’intégration avec les services DNS, ce qui simplifie la résolution des noms de réseau et peut améliorer les performances globales des connexions VPN SSL.

En outre, le support FQDN permet de créer des politiques de sécurité plus précises sur la base des noms de domaine, ce qui permet de contrôler l’accès au réseau.

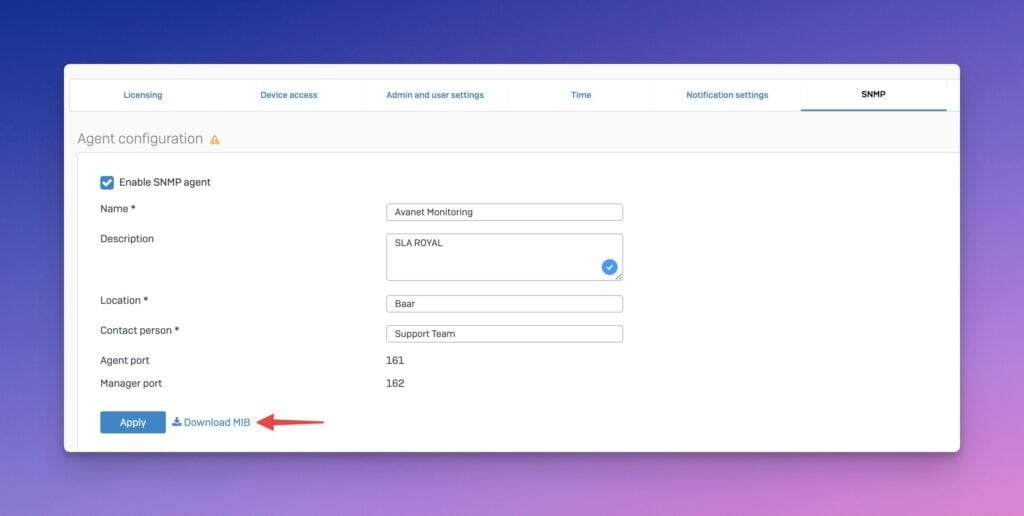

SNMP – Surveillance de l’état du tunnel VPN IPsec

La fonction de surveillance de l’état des tunnels VPN IPsec via le protocole SNMP (Simple Network Management Protocol) a été ajoutée à la version SFOS v20 de Sophos Firewall. Cela figurait également sur notre liste de souhaits depuis longtemps et facilite désormais la surveillance d’autres services.

Le composant principal de cette fonction est le fichier Management Information Base (MIB) fourni par Sophos Firewall. Le fichier MIB est importé dans l’outil SNMP et permet d’accéder à un grand nombre de points de données qui fournissent des informations importantes sur l’état, les performances et les erreurs éventuelles des tunnels VPN IPsec. Les administrateurs peuvent ainsi effectuer une surveillance et une analyse détaillées de l’activité du tunnel.

Toutes les nouveautés VPN sont expliquées une nouvelle fois dans cette vidéo :

Azure AD – SSO de portail captif & importation de groupes

Sophos Firewall v20 apporte des intégrations avancées avec Azure Active Directory (Azure AD) grâce à deux nouvelles fonctionnalités : Azure AD SSO pour Captive Portal et Azure Group Import et RBAC.

La fonction Azure AD SSO pour Captive Portal permet aux utilisateurs de s’authentifier sur Captive Portal avec leurs données d’identification Azure AD. Cela simplifie le processus d’authentification en permettant aux utilisateurs d’utiliser leurs données d’identification Azure AD déjà existantes.

Le deuxième renouvellement, Azure Group Import et RBAC, ajoute une nouvelle fonction d’assistance à l’importation pour les groupes Azure AD et permet une promotion automatique pour les modifications d’admin basées sur les rôles. Cette fonction permet aux administrateurs d’importer facilement des groupes Azure AD dans Sophos Firewall et de les utiliser pour le contrôle d’accès basé sur les rôles (RBAC). La fonction de promotion automatique facilite la gestion des rôles et des droits des utilisateurs en favorisant automatiquement les changements dans l’attribution des admin basée sur les rôles.

L’extension d’Azure AD est certes un progrès, mais nous devons malheureusement toujours attendre l’utilisation du login Azure AD pour le VPN Portal, le VPN IPsec distant ou le VPN SSL. Nous espérons donc des mises à jour. 😩

La vidéo suivante explique plus en détail le renouvellement d’Azure AD.

Pour configurer Azure AD vous-même sur le pare-feu, ces liens vous aideront :

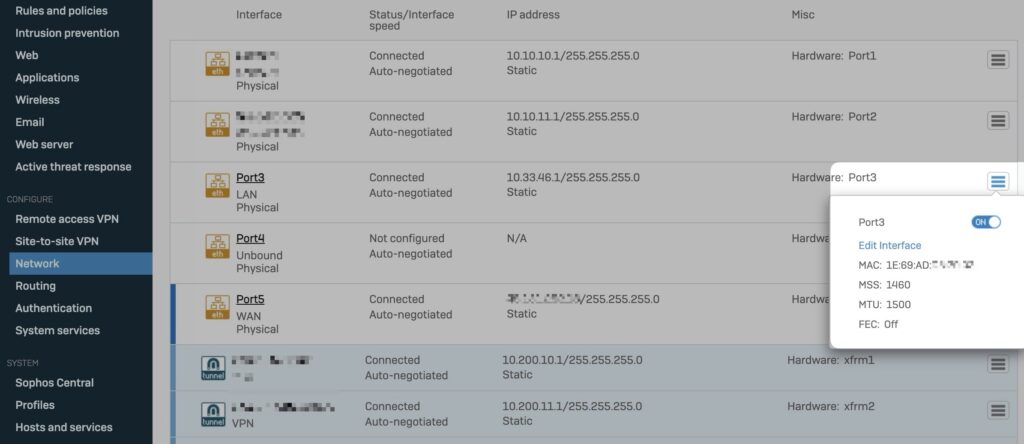

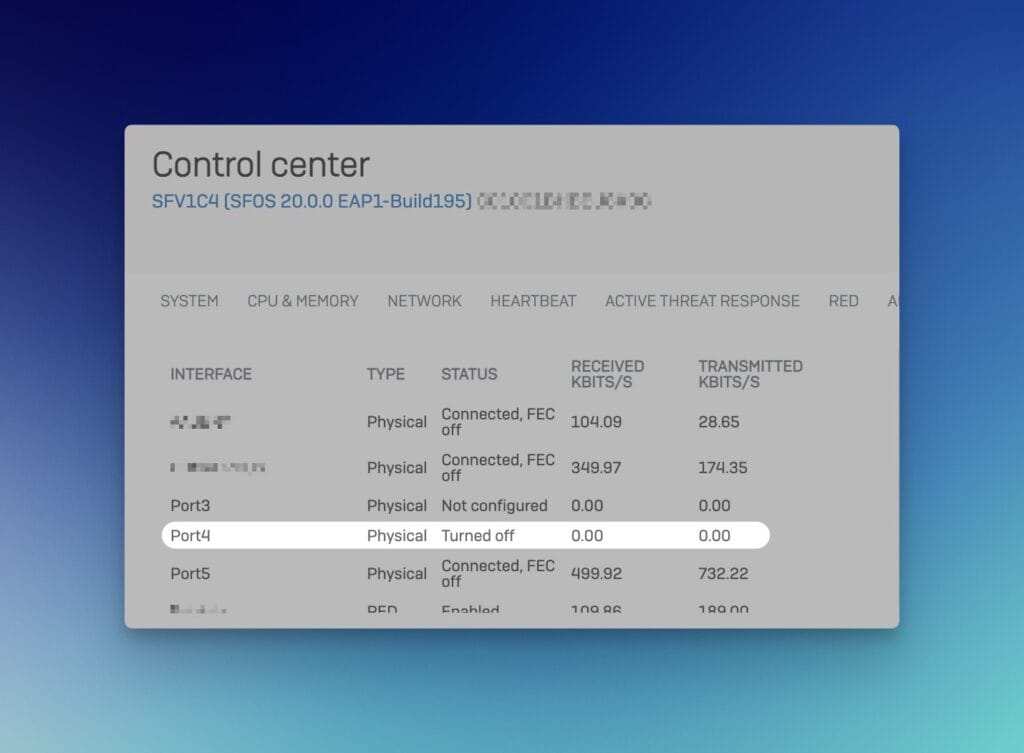

Activer / désactiver les interfaces

Une fonction attendue depuis longtemps pour les administrateurs a été intégrée. L’activation et la désactivation des interfaces. Cette fonction utile était déjà disponible dans le système d’exploitation précédent de Sophos UTM et SFOS v20 répond désormais au souhait des administrateurs de voir cette fonctionnalité revenir.

Jusqu’à présent, une interface ne pouvait être que complètement désactivée, ce qui entraînait la perte de toute la configuration.

Si une interface est maintenant désactivée dans les paramètres, toute la configuration est conservée et l’interface peut être réactivée sans problème si nécessaire.

Lorsqu’elle est désactivée, la ligne de l’interface est grisée et son statut est affiché dans le Control Center comme étant désactivé (Turned off). Cette amélioration simplifie considérablement la gestion du pare-feu et permet aux administrateurs de gagner un temps précieux dans la configuration et la gestion des interfaces réseau.

Il existe quelques exceptions pour lesquelles l’activation/désactivation des interfaces n’est pas possible. Par exemple, les interfaces alias ou tunnel ou les interfaces qui sont des membres individuels d’un LAG (Link Aggregation Group) ou d’un pont ne peuvent pas être désactivées. Cependant, l’ensemble de l’interface LAG ou Bridge peut être désactivé.

| Type d’interface | Activer/Désactiver Supporte |

|---|---|

| Physique | Oui |

| VLAN | Oui |

| LAG (groupe) | Oui |

| LAG membre individuel | Non |

| Pont | Oui |

| Bridge membre individuel | Non |

| Alias | Prévu |

| LAN sans fil | Oui |

| Interface tunnel (XFRM) | Non |

| Wi-Fi | Oui |

| RED | Oui |

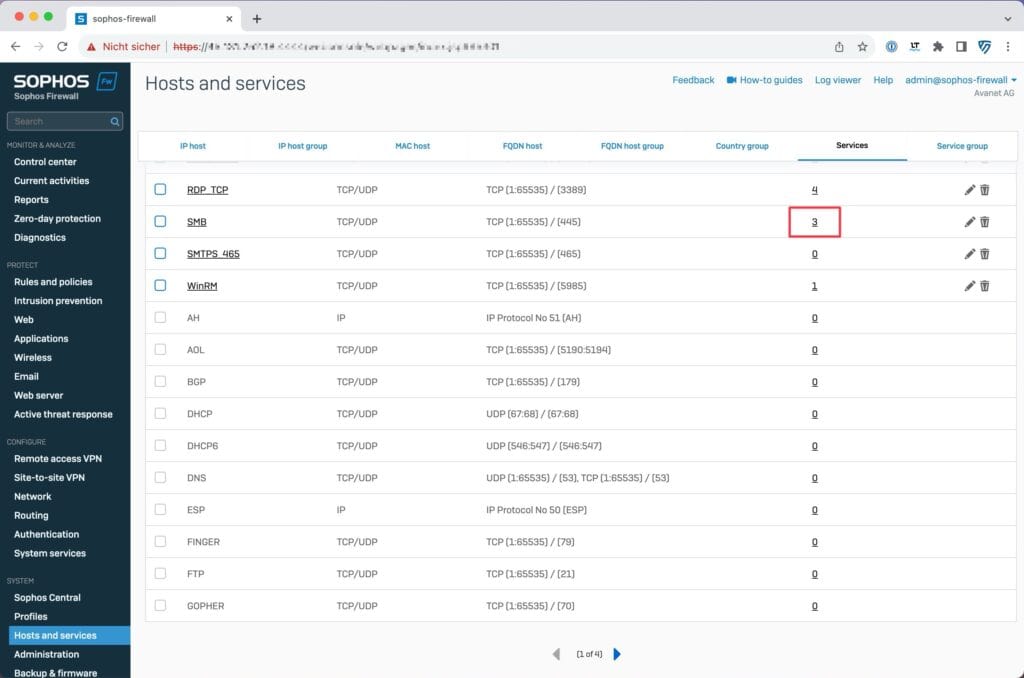

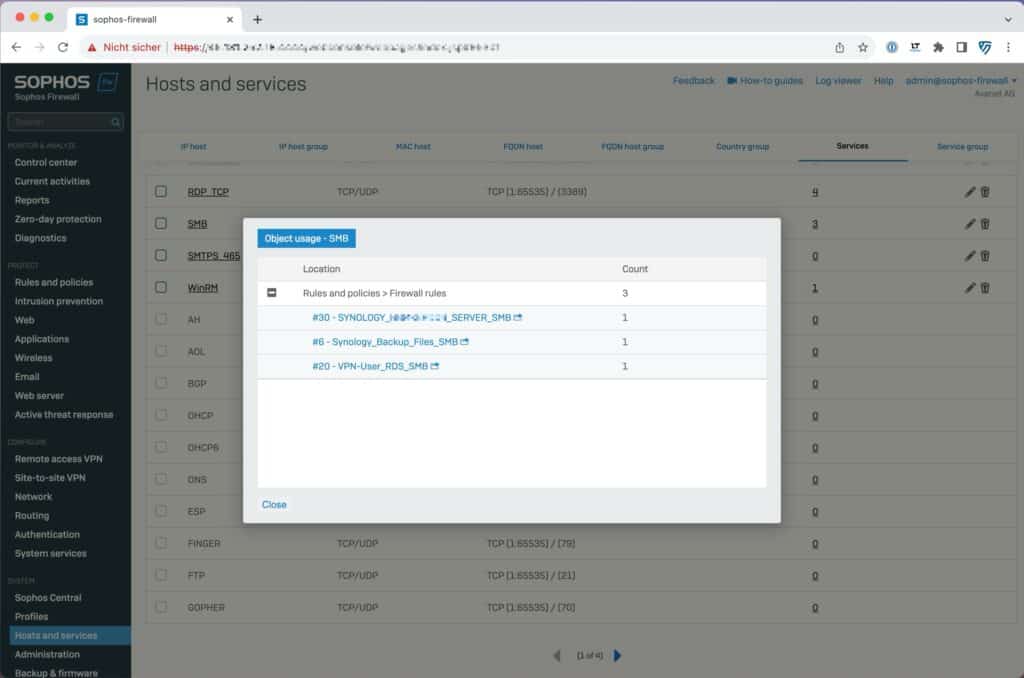

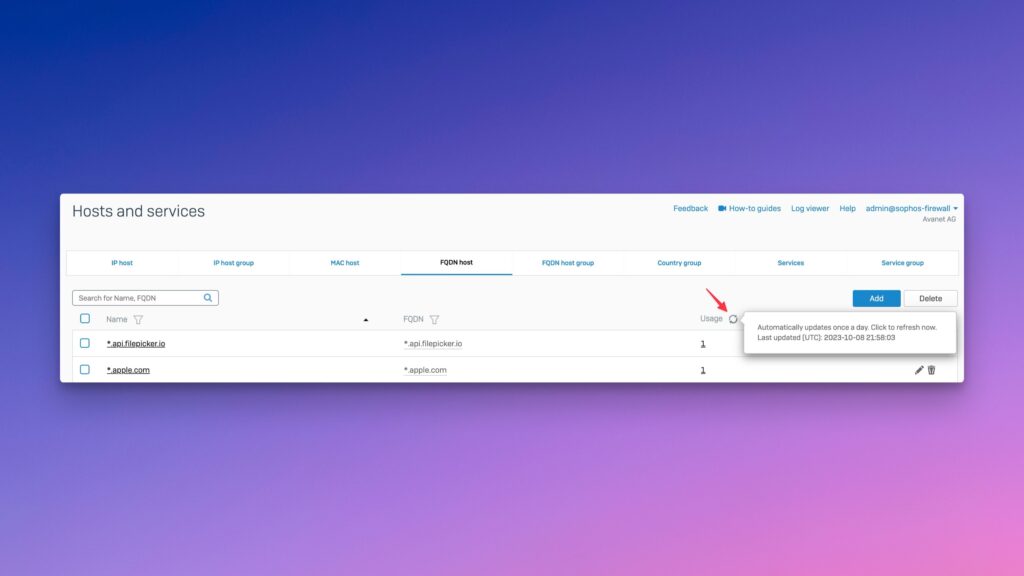

Référencement des objets

La nouveauté du « référencement d’objets » dans la version 20 de Sophos Firewall répond à un défi précédent dans la gestion des objets réseau. Dans les versions précédentes, jusqu’à 19.5, identifier où un objet spécifique était utilisé dans la configuration avant de pouvoir le supprimer était une tâche fastidieuse. Cela pouvait entraîner des retards et des erreurs potentielles, en particulier dans les environnements de réseau étendus avec un grand nombre de règles et de politiques.

Cette vulnérabilité a été corrigée dans la version 20. Dans les objets du menu« Hôtes et services« , tous les objets sont organisés en onglets et avec SFOS v20, Sophos Firewall indique exactement où cet objet est utilisé, que ce soit dans une règle de pare-feu, une règle NAT, une configuration VPN ou un service dans un groupe. Cela facilite l’identification des dépendances et aide à effectuer les modifications nécessaires avant la suppression.

Une autre fonctionnalité puissante est le lien direct vers les règles dans lesquelles l’objet est utilisé. En un seul clic, l’administrateur peut désormais naviguer directement vers la règle en question et effectuer les ajustements nécessaires sans passer du temps à la rechercher manuellement. Cela améliore l’efficacité, minimise les risques d’erreur et permet d’économiser un temps précieux qui devrait autrement être consacré à la gestion et à la vérification de la configuration. Le référencement des objets dans Sophos Firewall v20 est donc une étape importante pour simplifier l’administration et éviter les erreurs de configuration, ce qui facilite considérablement le travail quotidien des administrateurs réseau.

Une fois par jour, le référencement est mis à jour, mais il est également possible de le faire manuellement.

Sophos lui-même l’appelle « Quality of Life Enhancements » (améliorations de la qualité de vie). Mais c’est plutôt comme si l’on répondait à des demandes de clients attendues depuis longtemps. Cette vidéo récapitule les améliorations.

Routage dynamique IPv6 (BGP)

Dans Sophos Firewall v20, la prise en charge du routage dynamique avec IPv6 a été améliorée dans le protocole BGP (Border Gateway Protocol). Cette extension est une mise à niveau importante, car BGP est un protocole de routage central sur l’Internet mondial. Contrairement à d’autres protocoles de routage, BGP dans SFOS ne nécessite pas de processus ou de services séparés pour IPv4 et IPv6, mais offre un service standardisé qui simplifie la configuration et la gestion. L’interface utilisateur a été améliorée afin de permettre la configuration d’IPv4 et d’IPv6 sur la même page, avec des sections distinctes pour les informations de routage d’IPv4 et d’IPv6.

La vidéo suivante présente encore une fois en détail le renouvellement dans le domaine BGP :

Délégation de préfixe DHCP IPv6

L’introduction de la délégation du préfixe DHCP dans Sophos Firewall SFOS v20 permet d’automatiser la gestion des adresses IPv6. Cette fonction permet d’obtenir des préfixes d’adresse IPv6 auprès du fournisseur d’accès et de les transmettre au réseau LAN. Lorsqu’une adresse IPv6 est reçue sur l’interface WAN, elle peut désormais être utilisée sur le réseau LAN. Une demande de délégation de préfixe DHCPv6 au FAI permet au pare-feu d’obtenir une plage d’adresses IPv6, qui est ensuite transmise aux périphériques réseau. Ces derniers reçoivent leurs adresses IPv6 globalement routables par le biais de messages de Router Advertisement (RA).

La délégation de préfixe DHCP facilite considérablement la gestion des adresses IPv6 et permet de s’adapter en douceur aux changements de préfixe du FAI en distribuant automatiquement de nouveaux préfixes à tous les clients connectés. Cela améliore l’efficacité et la sécurité du réseau, réduit la complexité de la gestion manuelle des adresses et favorise une utilisation plus efficace des adresses IPv6 sur le réseau. Ainsi, certains services du réseau peuvent être proposés par le fournisseur d’accès avec les adresses IPv6 reçues.

La vidéo suivante explique à nouveau la délégation de préfixe DHCP.

Active Threat Response

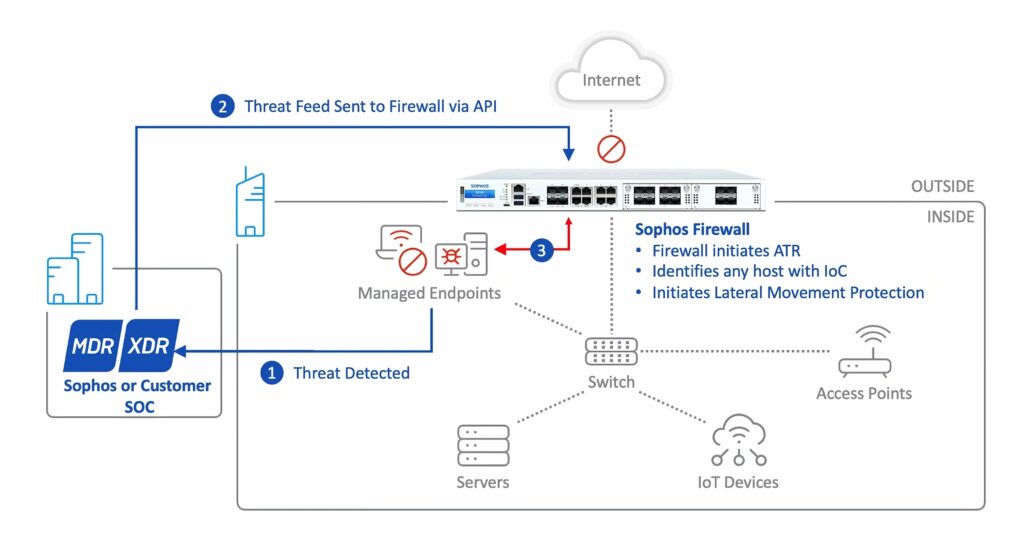

Les améliorations suivantes permettent une communication transparente entre les analystes de sécurité et Sophos Firewall pour une réponse proactive aux menaces identifiées.

Sécurité synchronisée pour MDR & XDR

Avec Extended Detection and Response (XDR), Sophos Firewall v20 représente une avancée majeure dans la lutte automatisée contre les menaces. Cette fonction établit un lien d’information direct entre les analystes de sécurité et le pare-feu, ce qui permet une réaction rapide et automatisée aux menaces actives.

Désormais, les données sur les menaces peuvent être partagées de manière transparente avec le pare-feu, sans qu’il soit nécessaire de créer manuellement des règles de pare-feu. Cet échange automatisé d’informations permet au pare-feu de réagir de manière proactive aux menaces identifiées et de prendre les mesures de défense appropriées.

Avantages :

- Réduction de la charge administrative manuelle

- Augmentation de la vitesse de réaction aux menaces

- Amélioration de la sécurité générale du réseau

- Réaction automatisée aux menaces

- Réduction du temps passé par l’équipe de sécurité à configurer et à adapter manuellement les règles de pare-feu

Sophos Firewall v20 étend la Synchronized Security avec la détection et la réponse gérées (MDR) et la détection et la réponse étendues (XDR). Cette extension permet aux analystes en sécurité de partager des données actives sur les menaces directement avec le pare-feu. L’un des points forts est que le pare-feu est capable de réagir automatiquement aux menaces actives, sans qu’il soit nécessaire de créer des règles de pare-feu séparées. Cette évolution représente une valeur ajoutée considérable, car elle réduit considérablement le temps de réaction aux menaces et permet une protection proactive.

Dynamique Threat Feeds

L’introduction de Dynamic Threat Feeds apporte un nouveau cadre API Threat Feed, qui sera également extensible. Cette fonction facilite l’échange de données sur les menaces entre l’équipe Sophos X-Ops, d’autres produits Sophos comme MDR et XDR, et devrait à l’avenir intégrer des flux de menaces tiers. Grâce à cette flexibilité accrue, les capacités de renseignement sur les menaces du pare-feu sont fortement étendues, ce qui permet d’améliorer la détection et la réaction aux menaces.

Sécurité synchronisée

La Synchronized Security sera encore optimisée afin de permettre une réaction encore plus efficace aux menaces identifiées par MDR/XDR.

Un état de santé rouge sur un système d’extrémité ou un serveur indique généralement des problèmes tels que des malwares actifs ou en cours d’exécution, un trafic réseau malveillant, des communications avec des hôtes malveillants connus, des malwares non supprimés ou un système d’extrémité Sophos qui ne fonctionne pas correctement. Dans de tels cas, des mesures sont nécessaires pour traiter les risques de sécurité.

L’automatisme (Lateral Movement Protection) en cas d’état de santé rouge est désormais étendu aux menaces afin de garantir que les hôtes concernés ne puissent pas se déplacer latéralement dans le réseau ou communiquer avec l’extérieur en cas de compromission, tout en permettant un accès facile aux détails importants tels que l’hôte, l’utilisateur et le processus pour le suivi.

L’évolutivité de Synchronized Security a également été optimisée afin de faciliter la gestion dans les grands environnements réseau. Les fausses alertes dues à l’absence de battements de cœur sur les appareils en veille ou en hibernation ont été réduites.

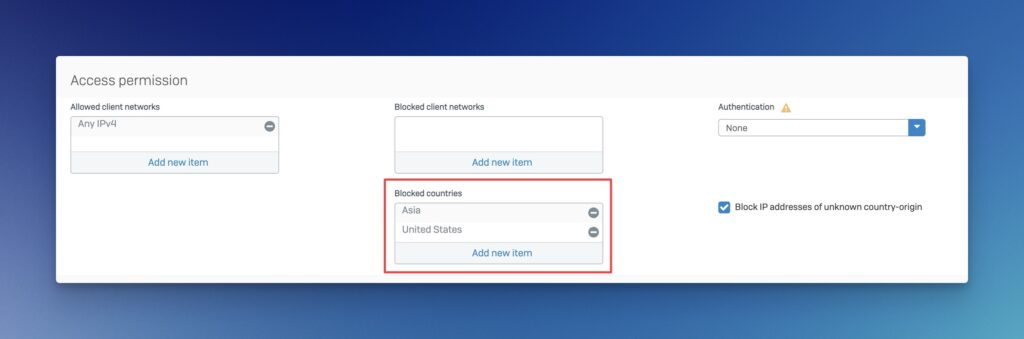

Nouvelles fonctions WAF

Contrôle IP géographique (bloquer les pays / régions)

Sur Sophos Firewall, il existe une base de données Geoip ip2country qui est mise à jour par les mises à jour de patterns. Dans les règles de pare-feu et de NAT ou les règles d’exception ACL de service local, on pouvait déjà l’utiliser. Après la mise à jour de SFOS v20, il est possible dans le Web Application Firewall (WAF) de bloquer l’accès aux serveurs en se basant sur la situation géographique (adresses IP). Les utilisateurs peuvent désormais bloquer certains pays / régions ou continents ou autoriser l’accès uniquement depuis certaines régions. Cette fonction renforce la sécurité en empêchant l’accès de régions potentiellement malveillantes, tout en offrant un niveau supplémentaire de contrôle d’accès.

Configuration du chiffrement

La configuration personnalisée du chiffrement et les paramètres de la version TLS permettent désormais d’utiliser un chiffrement plus fort (chiffrement plus sûr) et d’exclure les chiffrages plus faibles. Cela permet un meilleur contrôle de la sécurité des transferts de données entre les utilisateurs et les applications protégées par le WAF.

Options HSTS et X-Content-Type

Amélioration de la sécurité grâce à HSTS et aux options X-Content-Type peuvent désormais mettre en œuvre HTTP Strict Transport Security (HSTS) forçant l’utilisation de HTTPS, ce qui améliore la sécurité des navigateurs clients. Le paramètre X-Content-Type-Options contribue à désactiver le sniffing de type MIME, ce qui offre une protection supplémentaire contre certains types d’attaques.

Intégration de SD-WAN tiers

Supposons qu’une entreprise possède plusieurs sites avec leurs propres réseaux, qui doivent être connectés entre eux pour partager efficacement les données et les ressources. Au lieu de la solution MPLS traditionnelle, mais coûteuse et moins flexible, le SD-WAN (Software-Defined Wide Area Network) offre une alternative plus agile et plus rentable.

L’intégration de SD-WAN tiers dans Sophos Firewall v20 permet de transférer le trafic de manière transparente vers les puissants réseaux dorsaux de Cloudflare, Akamai ou Azure. Par exemple, une entreprise qui a besoin d’une connexion plus rapide et plus sûre entre ses sites peut faire transiter son trafic par le réseau dorsal Azure afin de bénéficier de sa portée mondiale et de ses services de sécurité robustes. Cela permet d’améliorer les performances, la sécurité et la fiabilité tout en réduisant la complexité du réseau et les coûts.

L’onramping sur les réseaux dorsaux de fournisseurs tels que Cloudflare, Akamai ou Azure crée un pont entre le réseau local et les vastes infrastructures réseau de ces fournisseurs. L’intégration de solutions SD-WAN tierces dans Sophos Firewall v20 simplifie ce processus.

ZTNA Gateway

Cette fonctionnalité n’est pas nouvelle en soi, puisqu’elle a déjà été intégrée au pare-feu dans SFOS 19.5 MR3, mais Sophos la répertorie à nouveau parmi les nouveautés de SFOS v20.

L’article sur ce sujet est disponible ici : Sophos ZTNA Gateway sur le Sophos Firewall