Sophos Firewall v21 : Nouvelles fonctionnalités et améliorations

La version Sophos Firewall v21 est officiellement disponible depuis le 17 octobre et nous décrivons dans cet article les nouvelles fonctionnalités de cette version.

⚠️ Mise à jour vers Sophos Firewall v21

- ✅ Appliances XGS

- ✅ Installer des VM ou des logiciels Sophos Firewall

- ❌ Appliances XG

- ❌ Appliances SG avec Sophos Firewall OS

La mise à jour Sophos Firewall v21 est disponible uniquement pour les appliances XGS et les pare-feux logiciels et VM. Les appliances XG et SG avec SFOS, ne recevront plus cette mise à jour et atteindront End-of-Life (EOL) le 31 mars 2025. Tous ceux qui sont concernés par End-of-Life sont rappelés dans l ‘article XG End-of-Life pour tous les détails.

Thèmes

Let’s Encrypt

Avec la version 21 de Sophos Firewall, il est possible d’utiliser Let’s Encrypt pour obtenir, renouveler et gérer des certificats SSL/TLS gratuitement et de manière automatisée. L’intégration de Let’s Encrypt dans Sophos Firewall v21 permet de gérer plus facilement les certificats et de s’assurer qu’ils sont renouvelés automatiquement en temps voulu avant leur expiration.

ENFIN ! Depuis des années, c’est probablement l’une des fonctionnalités les plus demandées et Sophos a vraiment mis du temps à la mettre en place, même si le FortiGate le fait depuis plus d’un an 🫣.

Création automatique de certificats

Les certificats Let’s Encrypt sont valables 90 jours et sont automatiquement renouvelés par Sophos Firewall 30 jours avant leur expiration. Cela réduit considérablement l’effort manuel de gestion des certificats et garantit que le pare-feu fonctionne toujours avec des certificats valides.

Interfaces prises en charge

Les certificats Let’s Encrypt peuvent être utilisés dans le pare-feu pour différents services Web :

- Console d’administration web

- Portail utilisateur

- Portail captif

- Portail VPN Portal

- Portail SPX

- WAF (pare-feu d’application web)

Cependant, Let’s Encrypt n’est pas pris en charge pour les services suivants :

- Accès à distance VPN

- VPN de site à site

- Chromebook SSO

Validation du domaine via HTTP

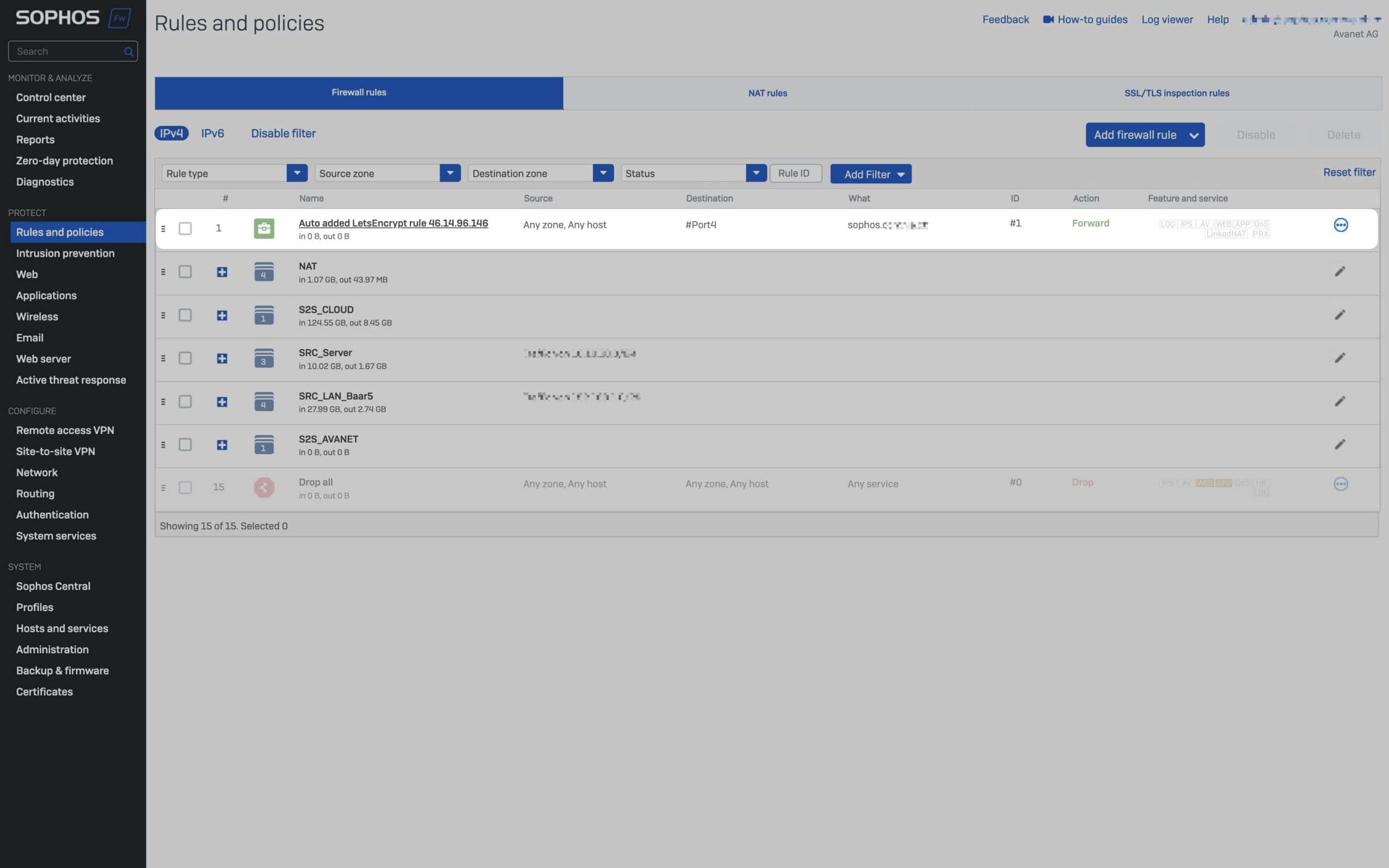

Les certificats sont validés via le mécanisme HTTP Challenge-Response. Dans ce cas, le pare-feu crée une configuration de serveur web temporaire ainsi qu’une politique WAF afin de relever le défi et de valider le domaine. Les règles temporaires du pare-feu et le serveur web virtuel sont automatiquement supprimés après l’émission réussie du certificat.

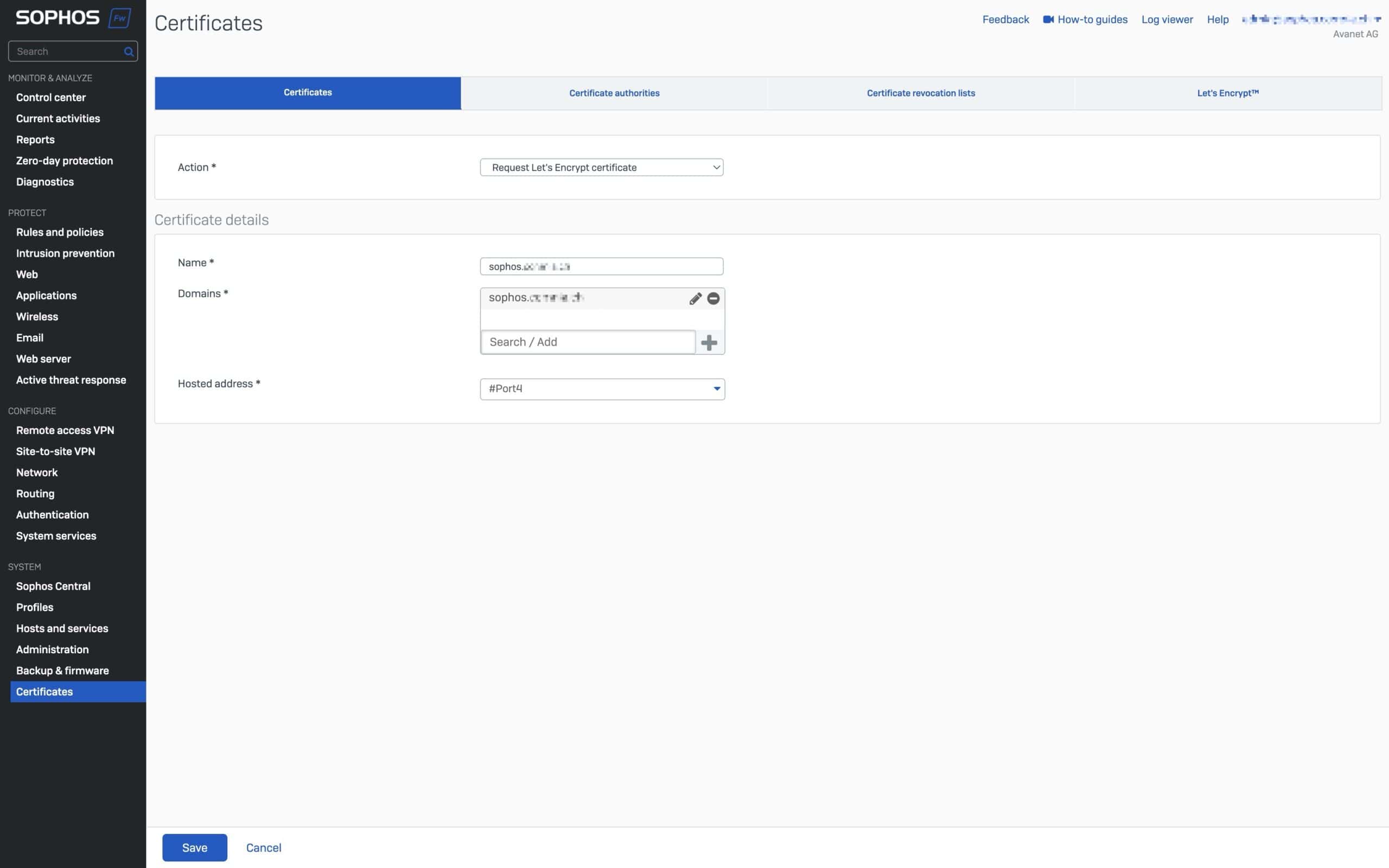

Gestion des domaines

Il est possible de demander des certificats pour un maximum de 50 domaines, et seuls les noms de domaine entièrement qualifiés (FQDN) sont pris en charge. Les domaines joker et les adresses IP ne sont pas autorisés.

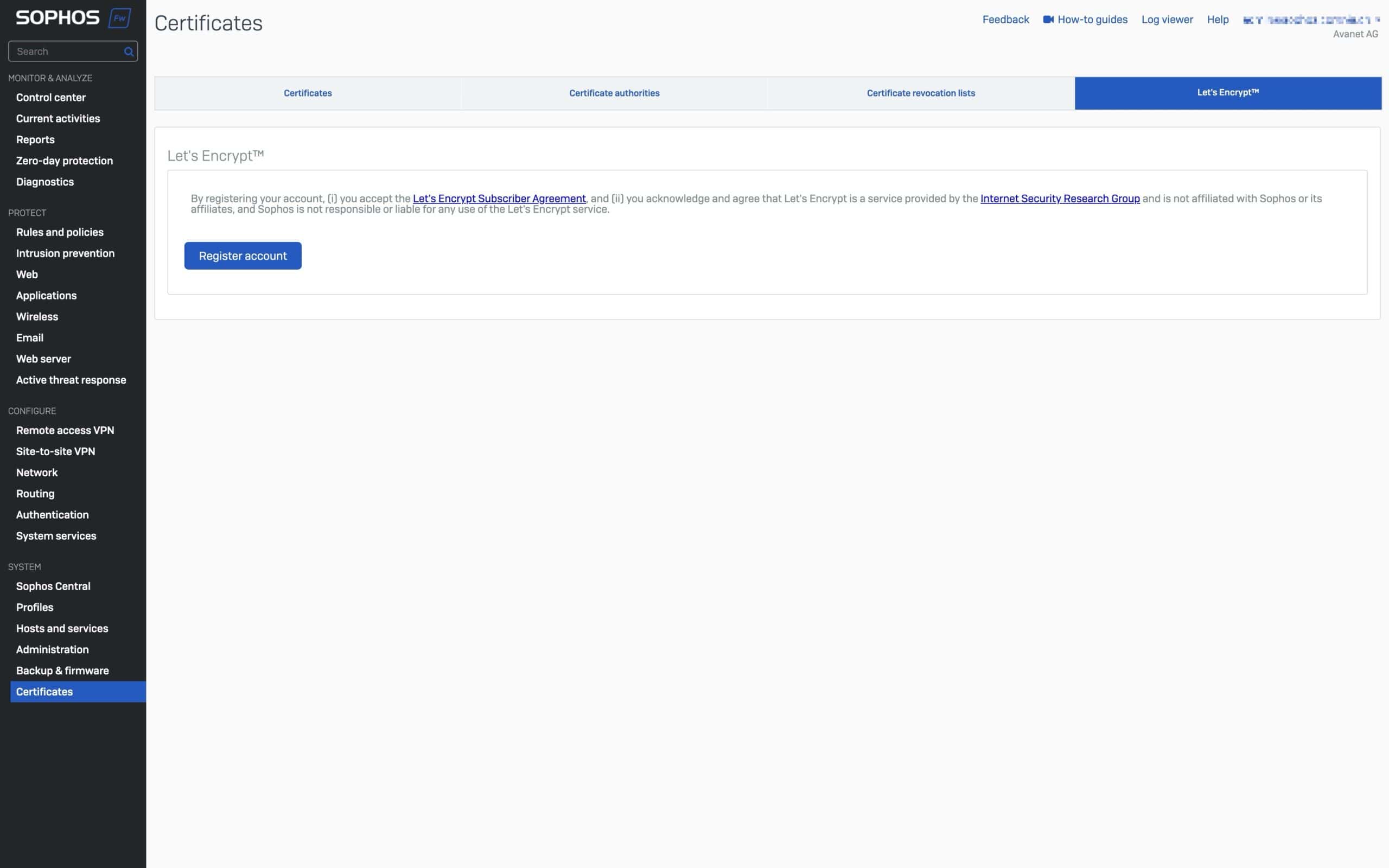

Utiliser des certificats Let’s Encrypt

Pour créer un certificat Let’s Encrypt, il faut enregistrer un compte Let’s Encrypt dans le pare-feu, ajouter les domaines souhaités et configurer l’interface WAN pour la validation de domaine HTTP sur le port 80. Il est important que les enregistrements DNS pointent vers l’IP publique du pare-feu.

Les certificats émis peuvent ensuite être utilisés pour la console WebAdmin, les portails utilisateurs et le pare-feu applicatif Web (WAF) afin de garantir des connexions HTTPS sécurisées.

Vous trouverez des instructions détaillées dans cette vidéo :

Améliorations UX et UI

Central UI désormais sur pare-feu

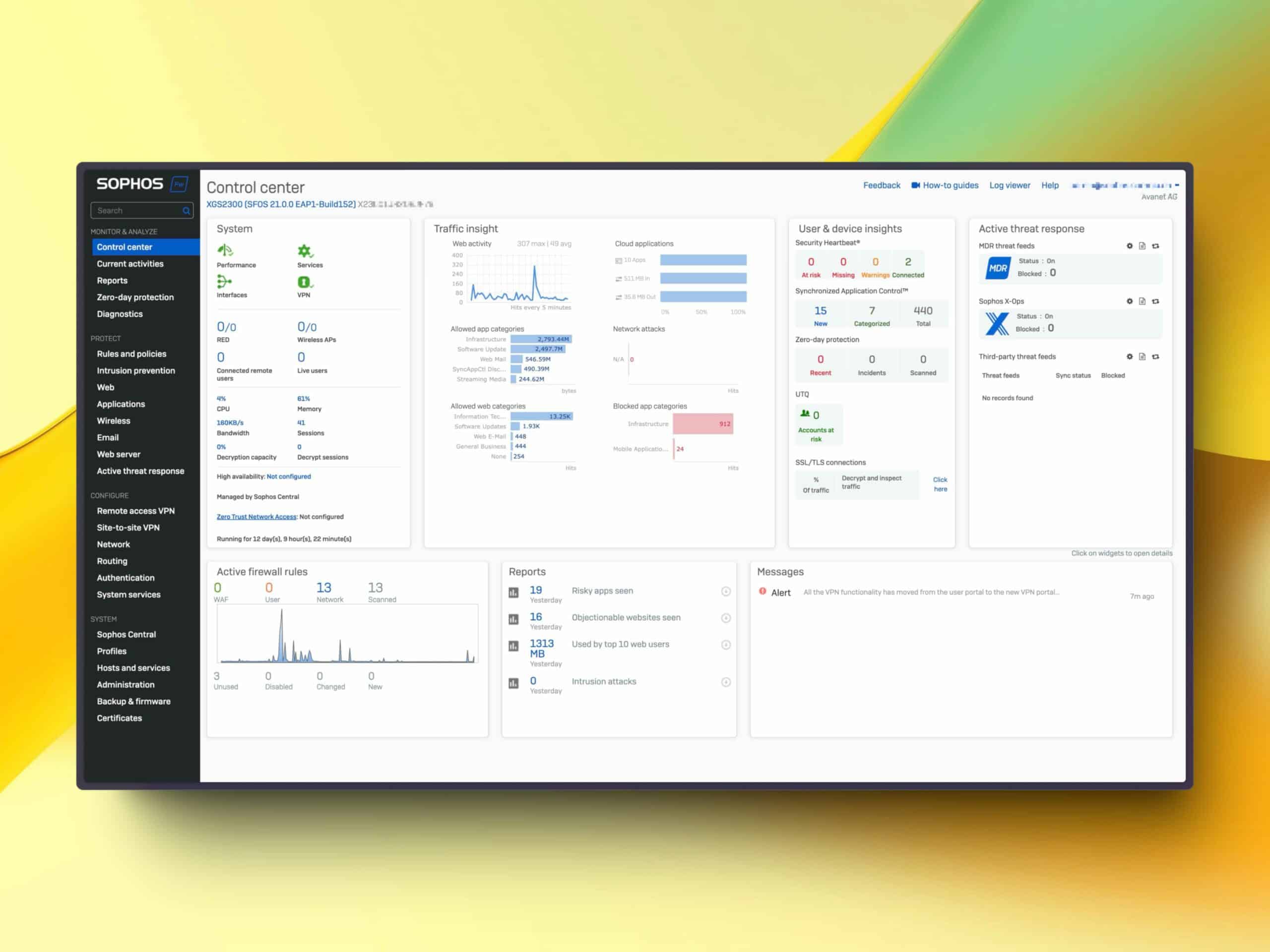

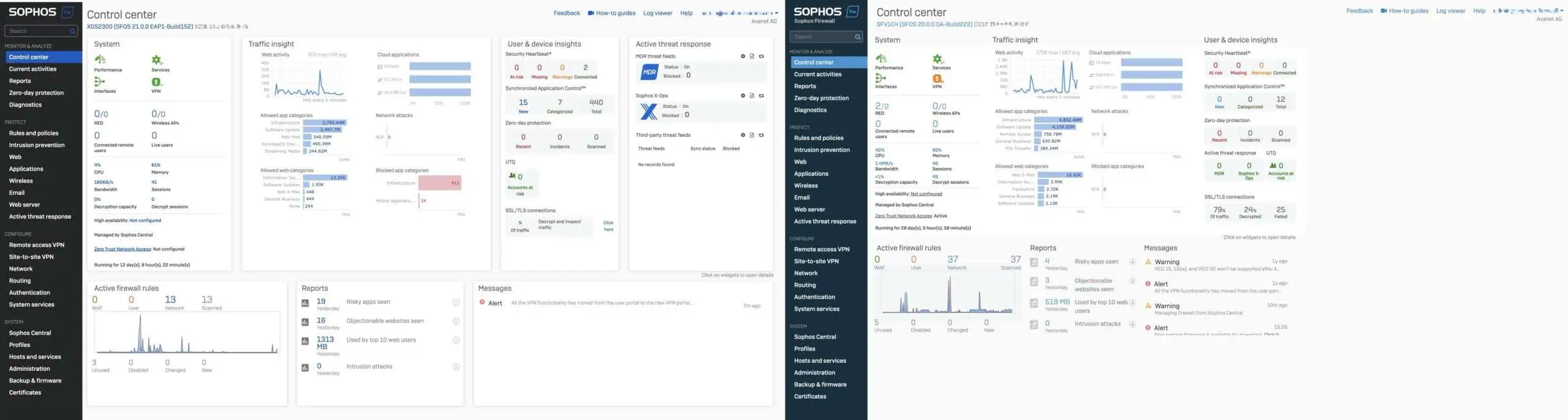

Avec la mise à jour vers Sophos Firewall v21, l’interface utilisateur a été revue afin d’améliorer la navigation et l’aperçu des données. La nouvelle barre latérale et le schéma de couleurs adapté fournissent une structure plus claire. Le tableau de bord utilise désormais mieux l’espace disponible à l’écran en étant redimensionné jusqu’à une largeur de 1920 pixels. Cela permet d’afficher plus d’informations en même temps, ce qui facilite la vue d’ensemble.

Les widgets ont également été adaptés afin de rendre plus d’informations accessibles en un coup d’œil. L’affichage des cartes permet de séparer plus facilement les différentes catégories de données. Ces modifications permettent d’accéder plus rapidement aux informations relatives à la sécurité et aux messages d’état du système.

Dans l’ensemble, l’interface révisée vise à rendre l’interaction avec le pare-feu plus efficace et il est bien sûr agréable de voir que Sophos fait enfin quelque chose dans ce domaine. J’espère que les problèmes de masquage des alertes dans le tableau de bord et de performance du backend seront également abordés prochainement.

Référencement des objets

La fonctionnalité de référencement d’objets a été ajoutée à Sophos Firewall avec la v20.

In Sophos Firewall v21 offrent un moyen de suivre l’utilisation d’objets tels que les interfaces, les zones, les passerelles ou les profils SD-WAN dans la configuration. Les modifications apportées à un objet peuvent être ciblées grâce à la visibilité de son emplacement d’utilisation. Le nettoyage des objets qui ne sont plus utilisés est également facilité, car il est possible de voir rapidement s’ils sont encore utilisés ou s’ils peuvent être supprimés.

API de référence d’objet

L’API Object Reference, introduite dans Sophos Firewall v21, permet de récupérer automatiquement le nombre d’utilisations des objets de configuration. L’API peut être utilisée pour obtenir rapidement un aperçu du nombre de fois qu’un objet est utilisé dans la configuration. Ceci est particulièrement utile lorsqu’on doit gérer un grand nombre d’hôtes ou d’interfaces.

L’API permet une interrogation programmatique du nombre de références et prend en charge les possibilités de filtrage pour rechercher des objets spécifiques de manière ciblée. Cette fonctionnalité offre un moyen efficace d’identifier les objets inutilisés et de les supprimer si nécessaire. L’API peut également être intégrée dans des processus d’automatisation, ce qui permet de gagner du temps pour des tâches répétitives telles que le nettoyage du système.

Flux de menaces tiers

Sophos Firewall v21 prend en charge l’intégration des flux de menaces tierces pour la prévention automatique des menaces. Cette fonctionnalité étend l’intégration du renseignement sur les menaces déjà disponible dans Sophos X-Ops et Sophos MDR aux sources de données sur les menaces externes. Le site Sophos Firewall peut désormais traiter automatiquement les indicateurs de menaces provenant de fournisseurs tiers, de fournisseurs de services gérés (MSP) ou de consortiums spécifiques à un secteur d’activité et bloquer les menaces dans différents sous-systèmes.

Blocage automatisé

Dès que des indicateurs de menaces sont fournis par un flux tiers, ils sont automatiquement intégrés dans les règles du pare-feu. Les menaces telles que les adresses IP, les domaines et les URL malveillants sont immédiatement bloqués sur tous les modules de sécurité concernés, y compris le pare-feu lui-même, le système de prévention des intrusions (IPS), les listes de blocage DNS, le filtrage Web et l’inspection approfondie des paquets (DPI).

Intervalle de polling

La fréquence à laquelle le pare-feu met à jour les flux est réglable de manière flexible. Les administrateurs peuvent définir l’intervalle entre une heure et jusqu’à 30 jours. Cela permet de contrôler la mise à jour des données sur les menaces en fonction des besoins.

Prise en charge de plusieurs flux

Sophos Firewall peut gérer jusqu’à 50 sources de flux de menaces différentes. Ces flux doivent être dans un format spécifique – chaque indicateur de compromission (IOC) est transmis sous forme de ligne unique dans un fichier .txt via HTTPS.

Authentification et sécurité

L’intégration de flux de menaces externes nécessite généralement une authentification. Sophos Firewall prend en charge différentes méthodes d’authentification, y compris l’authentification de base et l’authentification basée sur un jeton. Cela permet de s’assurer que seules les sources de données sur les menaces autorisées sont utilisées.

La prise en charge des flux externes améliore considérablement la capacité de défense du pare-feu. Les menaces provenant de flux spécifiques à un secteur ou à une région peuvent ainsi être détectées et bloquées sans qu’il soit nécessaire de créer manuellement des règles de pare-feu supplémentaires.

Fournisseur de flux de menaces

Voici une petite sélection de fournisseurs qui mettent à disposition des flux de menaces.

CrowdSec

CrowdSec est une solution open source de défense contre les cybermenaces, soutenue par l’intelligence de la foule. Elle fournit des listes de blocage automatisées et des flux de menaces collectés auprès d’une communauté mondiale. CrowdSec aide à identifier et à bloquer les menaces en temps réel en agrégeant les informations sur les menaces provenant de nombreux participants.

GreyNoise

GreyNoise se concentre sur l’analyse du « bruit Internet » en examinant les entrées réseau globales afin d’identifier les activités susceptibles d’être malveillantes. Il filtre les données de trafic réseau malveillantes qui ne constituent pas une attaque directe contre votre infrastructure, ce qui permet de réduire les faux positifs et de donner la priorité aux vraies menaces.

Cisco Talos

Talos est l’unité de recherche sur les menaces de Cisco et fournit l’un des plus grands flux commerciaux de renseignements sur les menaces au monde. Il comprend des informations détaillées sur les menaces mondiales, les vulnérabilités et les attaquants. Talos aide à la détection et à la défense contre les cyber-attaques grâce à des données actualisées sur les menaces.

Abuse.ch / Maison URL

Abuse.ch est une plate-forme spécialisée dans la détection et le blocage de domaines et d’adresses IP malveillants, en particulier les logiciels malveillants et les réseaux de zombies. URLhaus est un projet d’Abuse.ch qui se concentre sur le signalement et le blocage des URL qui diffusent des logiciels malveillants.

Hakk Solutions

Hakk Solutions est un fournisseur de renseignements et de services de sécurité spécialisé dans le renseignement sur les menaces et la surveillance de la sécurité. Ces services comprennent des renseignements sur les menaces qui peuvent être utilisés pour identifier et contrer les cyber-attaques.

OSINT (Open-source Intelligence) / DigitalSide

DigitalSide fournit des flux d’intelligence open source (OSINT) basés sur des informations publiques. Ces flux contiennent des données sur les adresses IP, les URL et les domaines malveillants, collectées à partir de différentes sources publiques.

CINS Score (CINSscore.com)

CINS Score fournit des informations sur les menaces basées sur l’analyse du trafic réseau et aide à identifier les hôtes et les réseaux malveillants. Il utilise l’apprentissage automatique et des algorithmes heuristiques pour évaluer les adresses IP potentiellement dangereuses.

EclecticIQ

EclecticIQ fournit des renseignements et des analyses sur les menaces pour les entreprises et les opérations de sécurité. Le fournisseur propose des services complets de renseignement sur les menaces qui permettent de détecter les menaces et d’y répondre.

Traceur Feodo

Feodo Tracker est un autre projet d’Abuse.ch qui se spécialise dans le suivi des réseaux de zombies, en particulier Feodo, Dridex et Emotet. Il fournit des informations sur les serveurs qui utilisent ces réseaux de zombies pour les contrôler, aidant ainsi à identifier et à bloquer les activités malveillantes.

DigitalSlide Threat Intel

DigitalSide fournit des flux de renseignement sur les menaces avec un accent sur le renseignement open source (OSINT). Il collecte des informations publiquement disponibles sur les adresses IP, les domaines et les URL malveillants. Ces flux sont particulièrement utiles pour identifier les menaces à un stade précoce, car ils sont basés sur un large éventail de sources de données publiques et sont régulièrement mis à jour.

Proofepoint – Intelligence des menaces émergentes

Proofpoint fournit des informations complètes sur les menaces grâce à son Emerging Threats Intelligence Feed. Ce service se concentre sur la fourniture de mises à jour en temps réel sur les menaces émergentes, y compris les nouvelles techniques d’attaque et les vulnérabilités. Proofpoint utilise l’apprentissage automatique et l’analyse d’experts pour fournir des aperçus détaillés des menaces globales qui aident les entreprises à réagir de manière ciblée aux cyber-attaques.

Indicateurs de menaces sur les systèmes d’extrémité

Sophos Firewall La v21 permet d’intégrer et d’analyser les indicateurs de menace Indicators of Compromise (IoCs) des systèmes d’extrémité. Les systèmes d’extrémité gérés et non gérés sont pris en charge. Dès qu’un point d’accès détecte une activité malveillante, cette information est transmise au pare-feu. Le pare-feu analyse ces IoC et bloque les activités suspectes.

Cette fonction est particulièrement utile pour améliorer la synchronisation entre les ordinateurs d’extrémité et le pare-feu. Les tentatives de menaces détectées sur les systèmes d’extrémité peuvent ainsi être directement stoppées sur l’ensemble du réseau. Cette analyse en temps réel contribue à une réponse rapide aux menaces et à la limitation des attaques.

Télémétrie synchronisée

Le pare-feu est capable de corréler les tentatives de menaces des postes de travail en incluant des détails tels que les processus et les applications en cours d’exécution. Cela améliore la détection et l’analyse des menaces. Dès qu’un point d’accès détecte une activité suspecte, ces informations sont automatiquement transmises au pare-feu afin de bloquer la menace à travers les différentes couches du réseau.

Blocage automatique des menaces

Lorsqu’un processus malveillant est détecté sur un point d’accès géré, le pare-feu bloque automatiquement l’adresse IP, le domaine ou l’URL associé. Cela s’applique aux sous-systèmes tels que le pare-feu, les listes de blocage DNS, les filtres web et le filtrage approfondi des paquets. Cette intégration transparente entre le pare-feu et les postes de travail réduit considérablement le temps de réponse aux menaces.

Un exemple serait un point d’accès non géré qui tente d’accéder à une URL malveillante. Le pare-feu interviendrait immédiatement et bloquerait l’accès sans que le poste d’extrémité lui-même n’ait besoin de configurations spéciales. Cela protège également les appareils qui ne sont pas directement administrés par Sophos Endpoint Security.

La capacité à traiter les IoC des terminaux offre aux administrateurs une couche de défense supplémentaire, car le pare-feu ne réagit pas seulement au trafic réseau, mais aussi aux informations détaillées sur les menaces provenant des terminaux eux-mêmes.

Protection des mouvements latéraux

La protection contre les mouvements latéraux est à nouveau mentionnée dans Sophos Firewall v21, car des améliorations et des optimisations importantes ont été apportées dans cette version. Dans la v21, l’intégration et la coordination avec d’autres fonctions de sécurité telles que Synchronized Security et Active Threat Response (ATR) ont été améliorées. Le pare-feu peut désormais réagir plus rapidement et plus efficacement aux menaces en isolant automatiquement les appareils compromis et en bloquant la propagation des menaces sur le réseau.

Lateral Movement Protection empêche les menaces de se propager sur le réseau en isolant les appareils compromis. Dès qu’un point d’accès est identifié comme étant compromis, la communication avec les autres appareils du réseau est bloquée. Le pare-feu partage également ces informations avec d’autres terminaux, qui bloquent également l’accès au réseau du périphérique compromis.

Cette fonction renforce la sécurité sur l’ensemble du réseau en empêchant les menaces de se déplacer horizontalement d’un appareil à l’autre. Elle est particulièrement utile dans les grands réseaux où l’isolement rapide des appareils infectés peut être crucial pour éviter un incident.

Blocage des adresses MAC

Lorsqu’un poste d’extrémité est détecté comme étant compromis, le pare-feu partage l’adresse MAC de cet appareil avec tous les autres postes d’extrémité du réseau. Ces derniers bloquent alors l’accès au réseau de l’appareil infecté. Cela permet d’éviter que les menaces ne se propagent sur le réseau.

État de Heartbeat

Le pare-feu surveille en permanence l’état Heartbeat des ordinateurs d’extrémité. Dès qu’un point d’accès est identifié comme étant compromis, l’état Heartbeat passe au rouge, ce qui déclenche un mécanisme de blocage immédiat. Les communications du point d’accès compromis sont immédiatement interrompues, ce qui permet de contenir efficacement la menace.

Un scénario typique serait un point d’extrémité qui tente de se déplacer latéralement sur le réseau après avoir été compromis. En activant la protection des mouvements latéraux, ce point d’accès est immédiatement isolé et ses communications sont bloquées. Cela empêche la propagation de logiciels malveillants, tels que les ransomwares, qui pourraient tenter d’infecter d’autres appareils.

Pour que cette fonction fonctionne, le pare-feu et les systèmes d’extrémité Sophos doivent être connectés via Sophos Central. Cela permet une synchronisation entre les solutions de sécurité et garantit que les menaces peuvent être rapidement détectées et isolées.

Rapports sur les menaces et l’IoC

Sophos Firewall La v21, comme les versions précédentes, offre des fonctionnalités de reporting disponibles sur le périphérique (OnBox) et dans le cloud via Sophos Central. Ces rapports permettent d’analyser en détail les menaces et l’activité du réseau et offrent un aperçu précieux de l’état de sécurité du réseau.

Dans Sophos Firewall v21, les fonctions de reporting ont été améliorées par l’intégration des sources de menaces et des événements de menaces, ainsi que par la prise en charge des indicateurs de compromission synchronisés (IoC). La nouveauté est que les rapports fournissent désormais des informations détaillées sur les sources des menaces et leurs événements spécifiques. Il est désormais possible de suivre avec précision les tentatives de menaces en voyant quels appareils, adresses IP ou utilisateurs ont été impliqués et quels modules de pare-feu ont bloqué la menace.

La prise en charge des IoC synchronisés est particulièrement intéressante. Elle synchronise les données sur les menaces provenant de Sophos Central et de Sophos Managed Detection and Response (MDR) ainsi que de flux tiers. Cette extension permet d’obtenir des informations plus approfondies sur les menaces en analysant plus précisément les processus et les points de terminaison concernés. Cela permet aux administrateurs de voir non seulement où les menaces se sont produites, mais aussi comment elles affectent les systèmes d’extrémité et les composants du réseau.

Dans cette vidéo, nous expliquons à nouveau en détail le sujet des flux de menaces tiers :

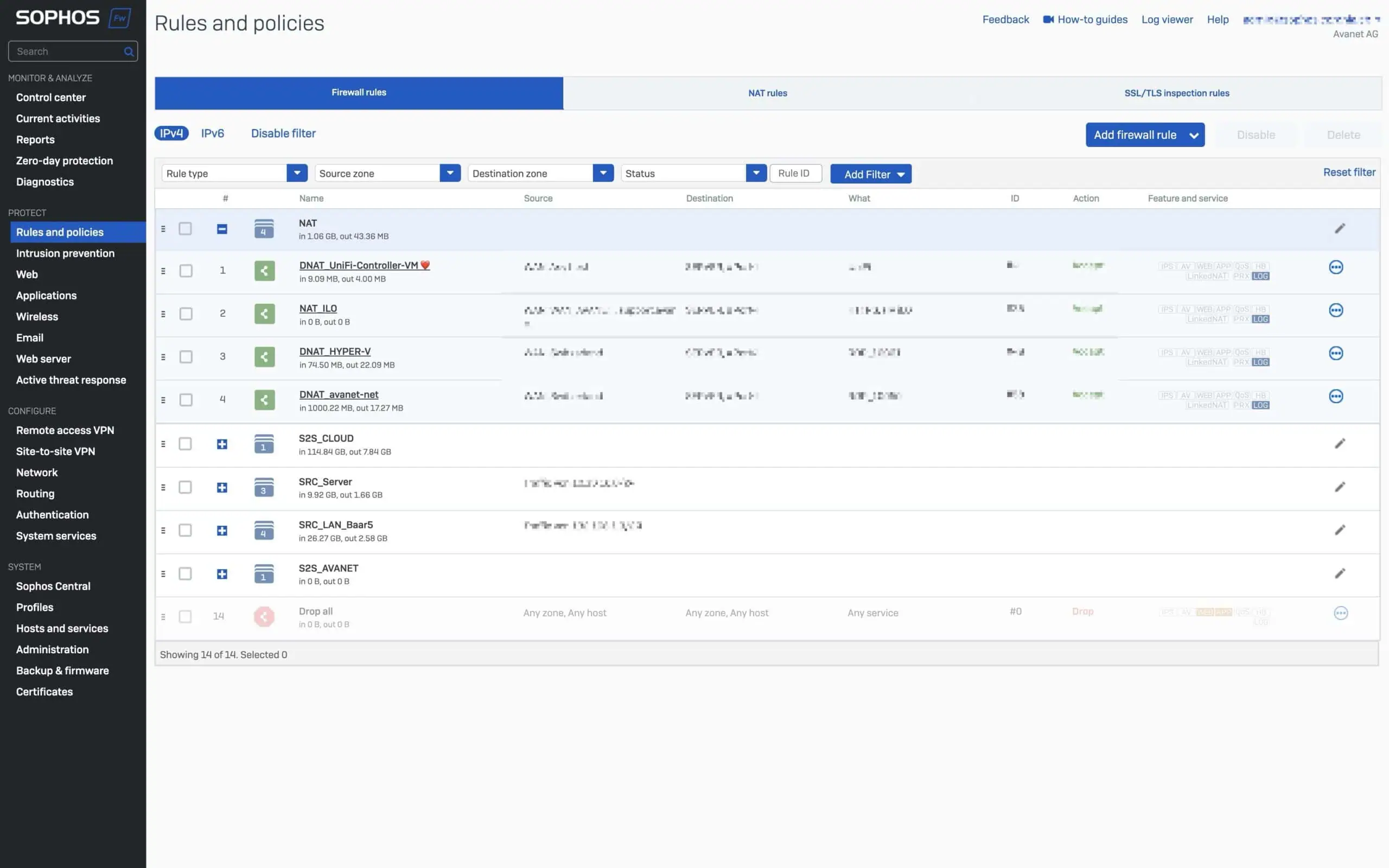

Améliorations de l’itinéraire statique et du VPN

Améliorations VPN UX

La version 21 de Sophos Firewall a introduit plusieurs améliorations de l’interface utilisateur (UX) pour la gestion des connexions VPN afin de rendre son utilisation plus efficace.

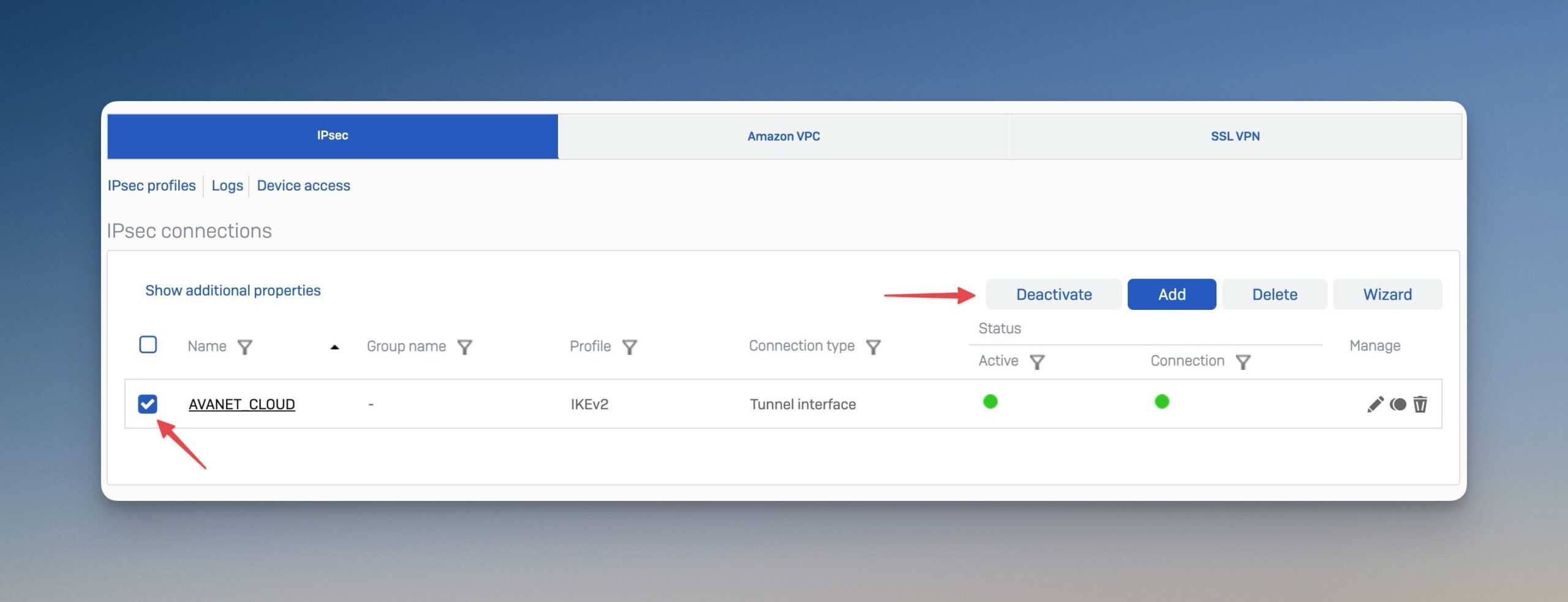

Activation et désactivation en vrac

Les administrateurs peuvent désormais activer ou désactiver plusieurs connexions VPN simultanément.

Cela permet de gagner un temps considérable, notamment lors de la gestion de grands réseaux avec de nombreux tunnels VPN. La désactivation se fait rapidement via un bouton central dans la zone de gestion du VPN.

Options de filtrage avancées

La page de résumé des connexions VPN dispose désormais de fonctions de filtrage améliorées qui facilitent la navigation dans plusieurs pages de configurations VPN. Ces filtres incluent à la fois une saisie de texte libre et des options de recherche basées sur des valeurs, ce qui facilite la gestion et la recherche de réseaux, sous-réseaux ou utilisateurs spécifiques pour les VPN d’accès à distance et de site à site.

Filtre d’interface XFRM

Une option de filtrage supplémentaire a été ajoutée pour les interfaces XFRM. Les interfaces XFRM qui sont souvent utilisées dans les configurations VPN peuvent désormais être identifiées et gérées plus facilement. Cela est particulièrement utile lorsque les VPN sont établis via des VLAN et des interfaces WAN.

VPN de site à site

Plusieurs améliorations pour les VPN site à site ont été introduites dans Sophos Firewall v21, qui se concentrent à la fois sur la facilité d’utilisation et sur les performances.

Relais DHCP via des tunnels XFRM: L’une des principales nouvelles fonctionnalités est la prise en charge des relais DHCP via les tunnels XFRM. Cela permet d’atteindre des serveurs DHCP derrière des pare-feux distants, ce qui n’était auparavant possible que via des VPN basés sur des politiques. Ceci est particulièrement utile dans les environnements SD-WAN où des adresses IP dynamiques doivent être fournies via des tunnels.

Prise en charge améliorée des FQDN: lors de la configuration de passerelles distantes dans des VPN IPsec, il est désormais possible d’utiliser à la fois les FQDN (Fully Qualified Domain Names) et leurs adresses IP résolues. Cela améliore l’évolutivité, en particulier dans les environnements à forte latence DNS, où les résolutions FQDN pourraient affecter les performances des connexions VPN. Les administrateurs peuvent choisir d’utiliser les FQDN ou les adresses IP résolues dans la configuration.

Les nouvelles fonctionnalités dans le domaine du VPN site à site apportent une plus grande flexibilité et améliorent l’évolutivité dans les réseaux distribués de plus grande taille. L’optimisation du temps de récupération de l’interface, jusqu’à 20 fois plus rapide, permet également de réduire considérablement le temps d’arrêt en cas d’interruption du tunnel, de redémarrage ou de scénarios de basculement HA.

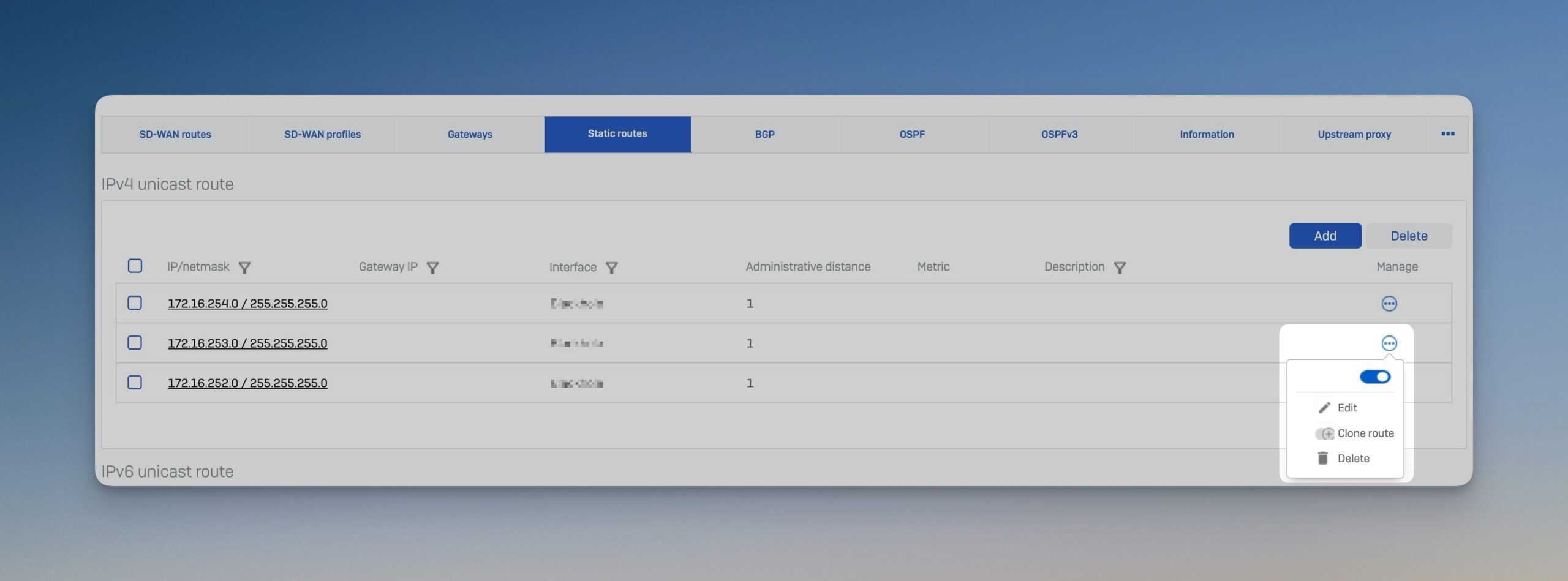

Gestion des itinéraires

De nouvelles fonctionnalités et améliorations ont été apportées à la gestion du routage dans Sophos Firewall v21 afin de simplifier la gestion des routes statiques et dynamiques et d’améliorer la stabilité du réseau.

Itinéraires statiques

Activation/désactivation des itinéraires

Les administrateurs peuvent désormais activer ou désactiver directement des routes individuelles, ce qui facilite considérablement le dépannage et la gestion des connexions réseau. Cela permet un contrôle précis du comportement du routage en temps réel.

Clonage d’itinéraires

La nouvelle fonction de clonage des routes permet de dupliquer et d’adapter facilement les routes existantes. Cela permet de gagner du temps lors de la configuration et garantit la cohérence entre les différentes interfaces réseau. De plus, chaque route peut être accompagnée d’une description pour plus de clarté.

Itinéraires dynamiques

Support étendu pour OSPF et BGP

Le pare-feu prend désormais en charge le routage BGP vers OSPF v3, ce qui améliore l’interopérabilité entre les différents protocoles de routage. Cela est particulièrement utile dans les réseaux complexes avec plusieurs sites et protocoles.

Améliorations HA

Dans les scénarios de basculement haute disponibilité (HA), la stabilité des itinéraires dynamiques a été considérablement améliorée. Alors que dans les versions précédentes, il pouvait y avoir plusieurs déconnexions pendant le basculement, cela ne se produit désormais qu’une seule fois, ce qui améliore la fiabilité des connexions réseau.

Cette vidéo résume encore une fois en images les nouveautés autour du VPN et du routage :

Authentification Google

La prise en charge de Google Authentication a été étendue dans Sophos Firewall v21 afin de faciliter l’intégration de Google Workspace et des Chromebooks.

Intégration basée sur LDAP

Sophos Firewall prend désormais en charge l’intégration de Google Workspace via un client LDAP ordinaire. Cette extension permet aux entreprises qui utilisent Google Workspace d’authentifier plus facilement leurs utilisateurs via Sophos Firewall sans dépendre d’Active Directory. La prise en charge de Google Workspace SSO (Single Sign-On) suivra dans les versions futures.

Prise en charge du SSO pour Chromebook

Le pare-feu offre désormais une fonctionnalité d’authentification unique (SSO) pour les Google Chromebooks connectés à des serveurs LDAP. Cette fonctionnalité était auparavant limitée à Active Directory. Cela permet aux utilisateurs de Google d’accéder aux ressources sécurisées sans étapes de connexion supplémentaires.

Amélioration des performances SSO

L’authentification a été améliorée afin que le pare-feu puisse traiter plus efficacement les requêtes provenant de plusieurs mécanismes SSO (par ex. STAS, RADIUS SSO, Synchronized User ID). Dans les environnements où le nombre de requêtes simultanées est élevé, le serveur peut désormais répondre jusqu’à quatre fois plus rapidement aux requêtes d’authentification et rejeter les requêtes en double dès qu’un utilisateur est authentifié.

Derniers mots

Dans l’ensemble, Sophos Firewall v21 est une mise à jour annuelle solide qui apporte à la fois des améliorations mineures mais importantes au niveau de l’UX et de l’UI, ainsi que de nouvelles fonctionnalités qui renforcent encore la sécurité du réseau.

Nous sommes heureux de continuer à recueillir vos commentaires sur les fonctionnalités qui vous manquent actuellement. Dans le post Sophos Firewall Feature Request 2024, nous avons déjà rassemblé de nombreuses suggestions de votre part et nous travaillons déjà sur la liste pour 2025. N’hésitez pas à nous envoyer d’autres souhaits et suggestions via le formulaire de contact.