Sophos Firewall Feature Request 2024

Wir selbst arbeiten täglich mit der Sophos Firewall und auch unsere Kunden geben uns immer wieder Feedback, welche Sicherheits-, aber auch welche Bedienfunktionen vermisst werden. Aus diesen Erfahrungen und Rückmeldungen haben wir eine detaillierte Liste erstellt. Dieses Feedback fassen wir nun im Sophos Firewall Feature Request zusammen.

Sophos Firewall Feature Request

Let’s Encrypt-Unterstützung

Dies ist das am häufigste gewünschten Feature, auf das viele schon über drei Jahre warten. Mit Version 21, die ca. im Oktober erscheinen soll, wird dieses Feature endlich enthalten sein.

Umbenennen von Objekten

Aktuell ist es leider nicht möglich, gewisse Dinge auf der Firewall umzubenennen, hier ein paar Beispiele:

- Site-to-Site IPsec-Verbindungen

- Zonen

- DHCP Server

- IPS Regeln

Diese Funktion wäre äusserst nützlich, um Konfigurationen klarer und organisierter zu halten.

Möchte man z.B. eine Side-to-Side-VPN-Verbindung umbenennen, muss man diese löschen und neu erstellen, und dies nur um den Namen zu ändern.

Responsive GUI

Mit dem Update auf Version 20 wurde die GUI für Widescreen-Monitore etwas optimiert, um den weissen Raum zu reduzieren. Das war bereits ein sehr häufig gewünschter Sophos Firewall Feature Request.

Dennoch wünschen sich unsere Kunden eine vollständig responsive Oberfläche, die auch auf Tablets und mobilen Geräten gut aussieht. Besonders auf kleinen Monitoren und bei 4K-Auflösung gibt es noch Verbesserungspotenzial.

Backend Performance

Das GUI ist langsam, insbesondere bei den kleineren Firewall-Modellen reagieren die Geräte oft sehr langsam, vor allem beim Speichern von Firewall-Regeln. Hier gibt es noch viel Optimierungspotential, um die Benutzererfahrung zu verbessern.

Ein Beispiel: das Speichern einer Firewall-Regel auf einer XGS 126 mit SFOS v20 dauert zu lange.

Die Ladezeit der Interfaces dauert ähnlich lange und das Dashboard etwa doppelt so lange.

Gruppieren von NAT-Regeln

Es ist möglich, Firewall-Regeln zu gruppieren, um sie besser organisieren zu können. Diese Funktion fehlt jedoch bei den NAT-Regeln. Auch hier wäre eine Gruppierungsoption ein sinnvolles Sophos Firewall Feature Request.

NAT-Regeln klonen

Während die Funktion zum Klonen von Firewall-Regeln bereits vorhanden ist, fehlt diese dienliche Option für NAT-Regeln. Es wäre sehr förderlich, wenn auch NAT-Regeln geklont werden könnten, um Konfigurationen schneller und effizienter zu gestalten. Dies ist ein häufig geäusserter Sophos Firewall Feature Request unserer Kunden.

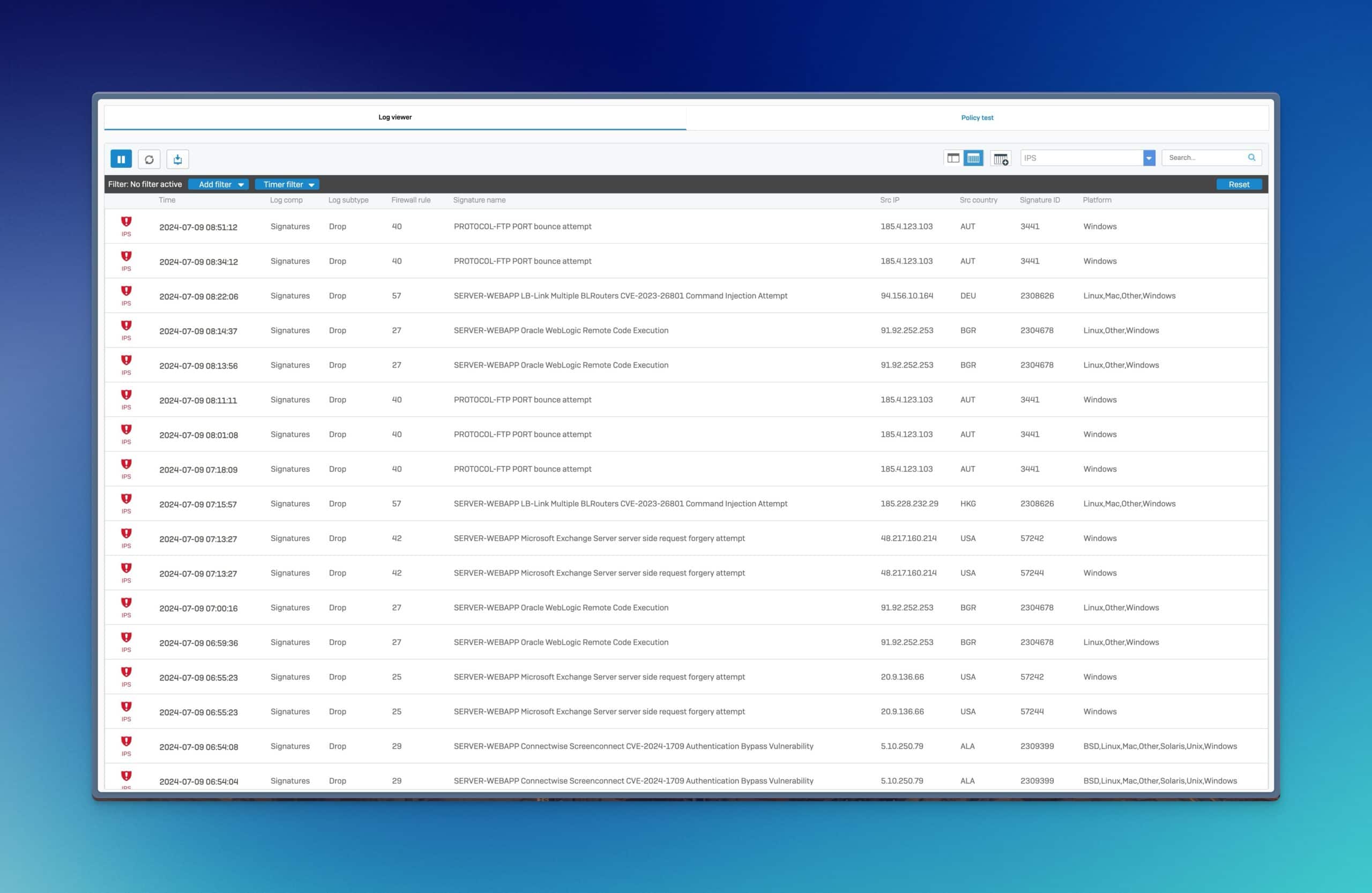

Log-Viewer anpassen und speichern

Der Log-Viewer ermöglicht, Spalten hinzuzufügen oder zu entfernen, um die Logs übersichtlicher darzustellen. Es wäre hilfreich, wenn diese Einstellungen gespeichert werden könnten, sodass man beim nächsten Öffnen des Log-Viewers direkt seine bevorzugten Spaltenansichten hat.

Integrierter Speed-Test

Ein integrierter Speedtest, der direkt über die Firewall ausgeführt werden kann, steht auf der Wunschliste vieler Anwender ganz oben. Andere Hersteller bieten bereits diese Funktionen an, die es ermöglichen, Speedtests über verschiedene Schnittstellen direkt aus der Firewall heraus durchzuführen oder zeitgesteuert zu planen.

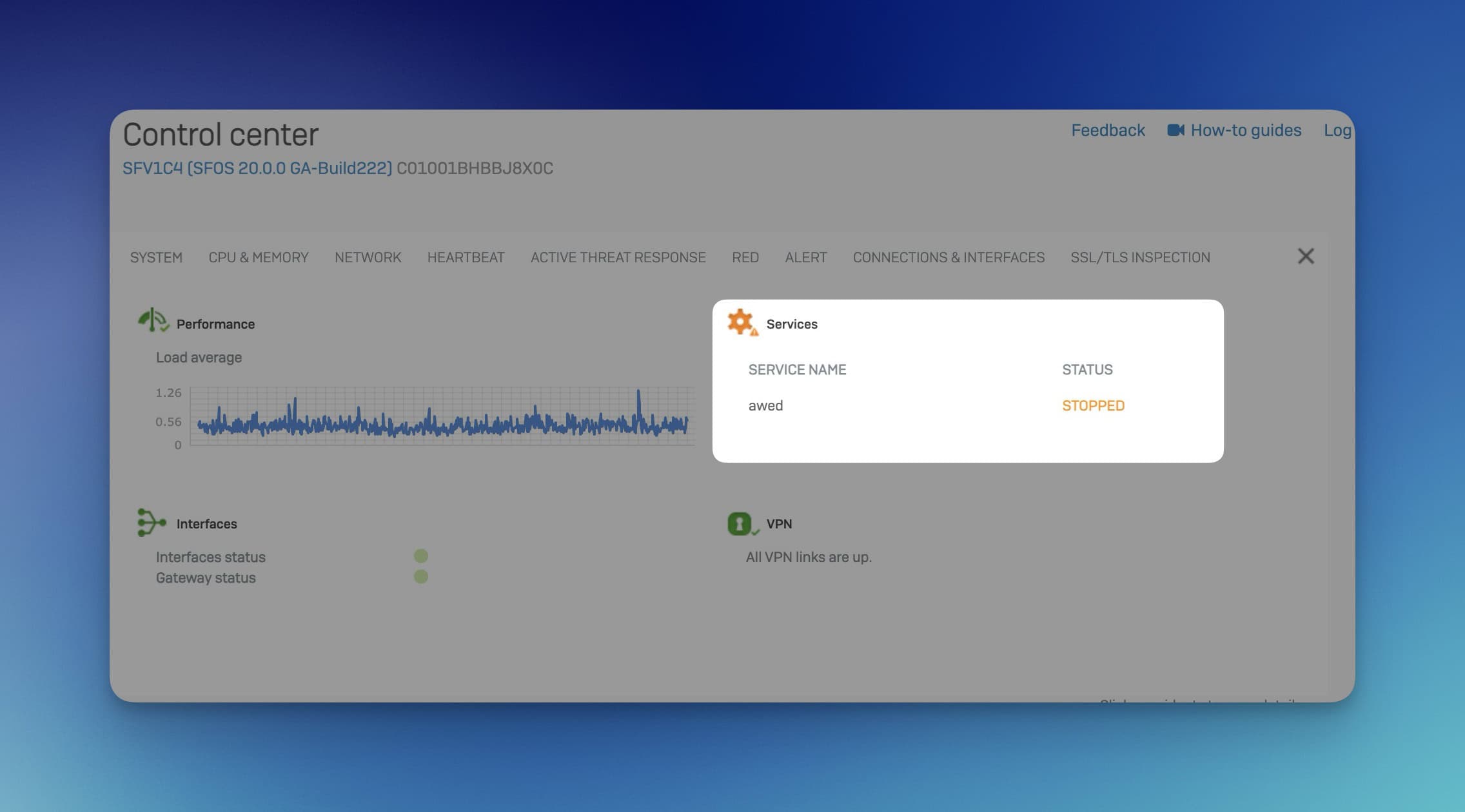

Warnmeldungen im Dashboard ausblenden

Im Dashboard werden Warnmeldungen oder Alarme angezeigt, die jedoch nicht ausgeblendet werden können. Viele Nutzer wünschen sich die Möglichkeit, diese Meldungen als gesehen zu markieren, damit sie nicht dauerhaft angezeigt werden.

Mehrere Objekte gleichzeitig importieren

Die Möglichkeit, mehrere Objekte gleichzeitig zu importieren, wäre eine wertvolle Ergänzung. Aktuell können IP-Listen importiert werden, URL-Listen oder mehrere Netzwerke jedoch nicht. Diese Funktion würde insbesondere für Ausnahmen bei Microsoft-Diensten, bei denen viele Netzwerke oder URLs aufgelistet werden müssen, erheblich zur Effizienz beitragen.

Links zu Firmware-Release-Notes

Bei Firmware-Updates für RED oder Access-Points gibt es aktuell nur einen “Installieren”-Button im Backend, ohne dass detaillierte Informationen zu den Änderungen verfügbar sind. Dies stellt Administratoren vor das Problem, dass sie nicht wissen, welche Änderungen oder Verbesserungen die neue Firmware mit sich bringt. Besonders problematisch ist dies, da es keine Möglichkeit zum Rollback gibt, falls nach der Installation Probleme auftreten.

Ein direkter Link zu den Release-Notes wäre daher ein sehr praktischer Sophos Firewall Feature Request. So kann man die Änderungen vor der Installation prüfen und besser abschätzen, welche Risiken oder Vorteile das Update mit sich bringt. Aktuell muss man in der Sophos Community Details suchen, was nochmals Zeit kostet.

Auto Block attack

Eine verwandte Funktion, die man sich gut vorstellen kann, ist der Passwort-Sicherheitsmechanismus, der bei zu vielen fehlgeschlagenen Anmeldeversuchen eine temporäre Sperrung auslöst. Dieser Mechanismus ist den meisten Administratoren bekannt und wird bereits bei der Sophos Firewall angewendet.

Dieser Mechanismus blockiert den Login nach einer bestimmten Anzahl von fehlgeschlagenen Versuchen und sperrt den Zugang für eine festgelegte Zeitspanne. Eine ähnliche Funktionalität für die Firewall wäre äusserst sinnvoll, um IP-Adressen automatisch zu blockieren, wenn innerhalb kurzer Zeit mehrere verdächtige Aktivitäten festgestellt werden.

Eine ähnliche Methode wird auch von Fail2Ban verwendet, einem Programm, das Logs überprüft und IP-Adressen blockiert, die bestimmte, vordefinierte Muster von Angriffen oder verdächtigen Aktivitäten aufweisen. Fail2Ban schützt somit Systeme vor Brute-Force-Angriffen und anderen Bedrohungen, indem es Angreifer automatisch blockiert.

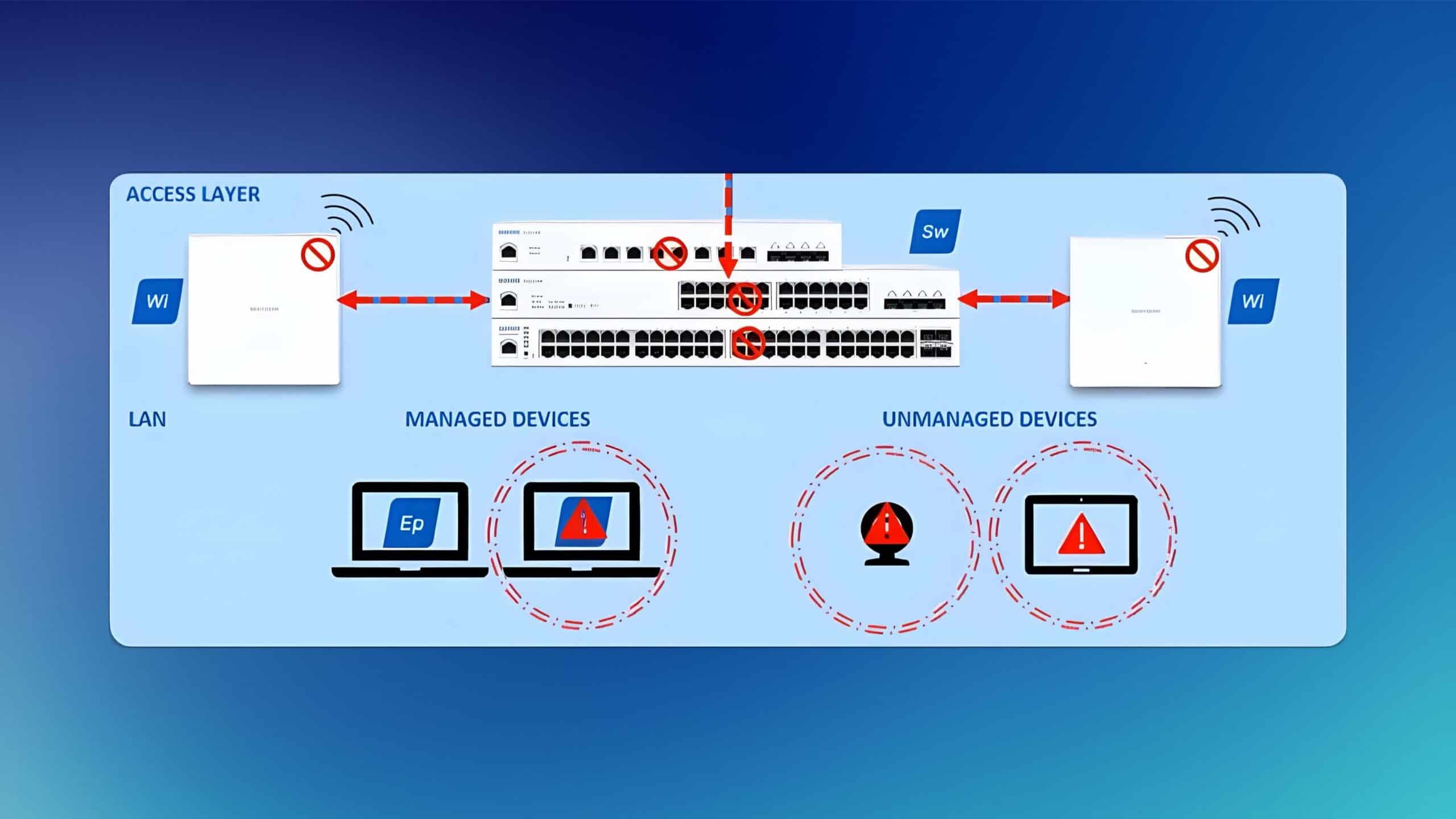

Es liegt auf der Hand, dass eine solche automatische Blockierfunktion auch für die Sophos Firewall äusserst nützlich wäre. Derzeit erkennt das Intrusion Prevention System (IPS) verdächtige Aktivitäten und blockiert diese, doch der Angreifer kann seine Versuche kontinuierlich wiederholen. Jede verdächtige Aktivität löst eine Benachrichtigung aus, und der Administrator muss manuell eingreifen, um die IP-Adresse zu blockieren.

Ein Autoblockmodus, bei dem der Administrator einstellen kann, dass eine IP-Adresse für 15 Minuten, eine Stunde oder sogar länger blockiert wird, würde die Effizienz und Sicherheit erheblich steigern. Wenn die Firewall innerhalb einer Minute mehrere verdächtige Aktivitäten von einer bestimmten IP-Adresse erkennt, wäre es sinnig, diese IP automatisch für eine bestimmte Zeit zu blockieren. Der Administrator könnte dabei die Blacklist jederzeit pflegen und die Adresse bei Bedarf wieder entfernen.

Durch die Einführung eines solchen Autoblockmoduls würde die Firewall noch effektiver gegen wiederholte Angriffe schützen und gleichzeitig den Verwaltungsaufwand für den Administrator verringern.

Dann wäre es wieder ein Kampf Maschine gegen Maschine, denn momentan werden die meisten Angriffsversuche von Bots oder Maschinen durchgeführt. Hinter der Sophos Firewall steht jedoch ein Administrator, der sich gerade solchen Events manuell annehmen muss, um weitere Anfragen zu verhindern.

Bad IP Blocker Feeds

In der kommenden Firewall-Version 21 soll es möglich sein, vordefinierte Listen zu implementieren, um den Zugriff auf gefährliche IP-Adressen zu blockieren. Das bedeutet, dass wenn jemand intern versucht, auf eine bereits bekannte gefährliche IP zuzugreifen, dieser Zugriff automatisch blockiert wird. In zukünftigen Versionen werden diese Listen durch Drittanbieter ergänzt. Leider werden jedoch nur ausgehende Verbindungen gegen diese Listen geprüft.

Eine tolle Erweiterung wäre es, Feeds zur Firewall hinzuzufügen, die IP-Listen enthalten, um insbesondere bekannte gefährliche IPs auch für eingehende Verbindungen zu blockieren. Dies könnte für NAT-Regeln, VPN-Anfragen, User-Portal-Anfragen und andere Dienste gelten.

Bei der Web-Application Firewall gibt es bereits eine ähnliche Funktion namens “Block clients with bad reputation”, welche Folgendes tut:

Sie sperrt Clients, die aufgrund von Echtzeit-Blackhole-Listen (RBLs) und GeoIP-Informationen einen schlechten Ruf haben. Das Überspringen von Remote-Abfragen für Clients mit schlechtem Ruf kann die Leistung verbessern. Für RBLs verwendet die Sophos Firewall die Sophos Extensible List (SXL) und SORBS. Für GeoIP verwendet sie Maxmind. Die Sophos Firewall blockiert Clients, die in die Kategorien A1 (anonyme Proxys oder VPN-Dienste) und A2 (Satelliten-ISPs) fallen.

Der Wunsch wäre also, dass man eigene RBL-Feeds abonnieren könnte, zum Beispiel von namhaften Herstellern oder auch von GitHub.

Eine solche Erweiterung würde die Sicherheit der Firewall und deren Dienste erheblich erhöhen, indem sie nicht nur ausgehende, sondern auch eingehende Verbindungen effektiv gegen bekannte Bedrohungen schützt.

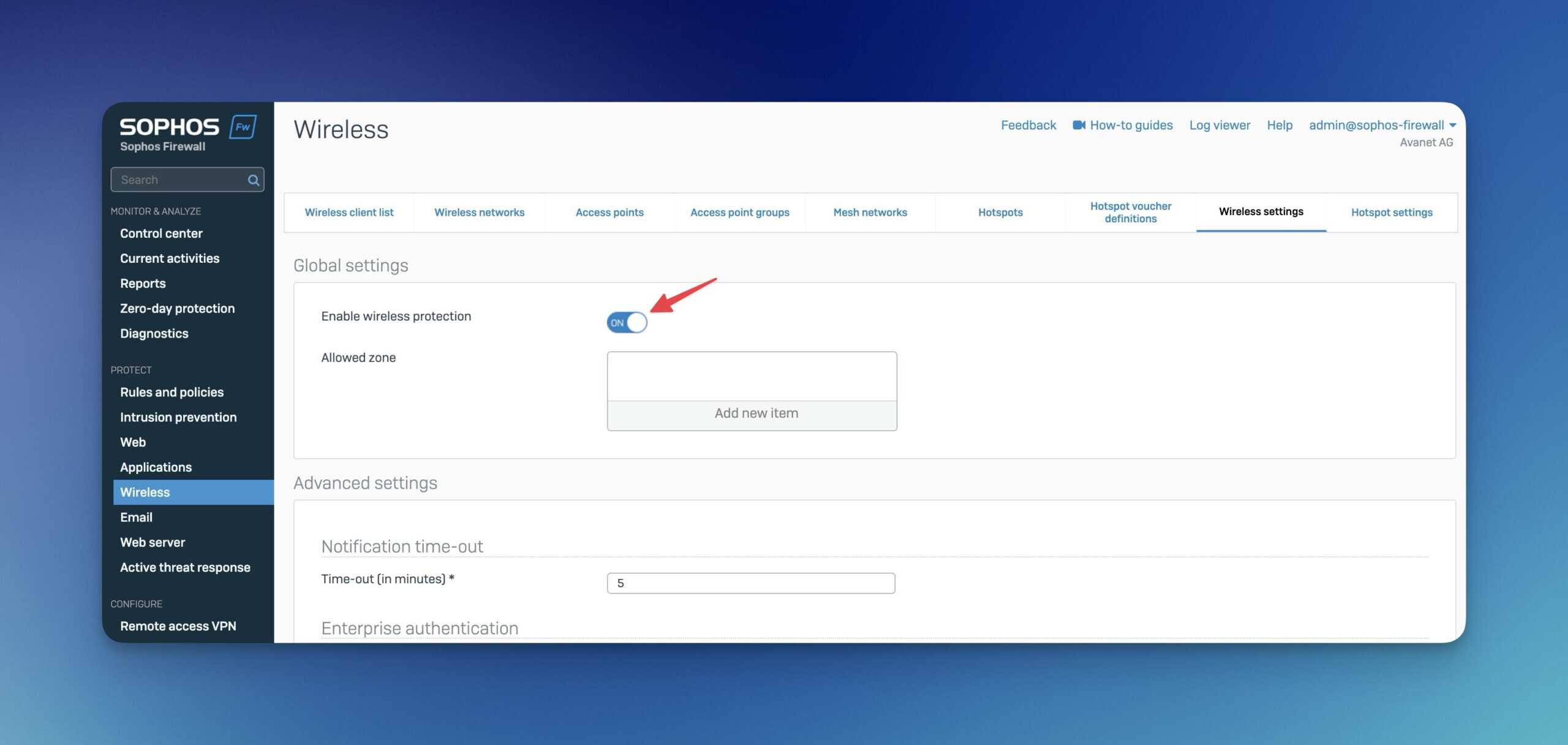

Wireless Service deaktivieren

Obwohl die Option besteht, den Wireless Service zu deaktivieren, wird dies als Fehler angezeigt. Im Dashboard sieht man dann eine Warnmeldung:

Dies bedeutet, dass selbst wenn der Administrator den Service bewusst deaktiviert, um die Ressourcen zu schonen oder aus anderen Gründen, die Firewall dies als Problem interpretiert und eine Fehlermeldung ausgibt. Es wäre daher wünschenswert, eine Möglichkeit zu haben, den Wireless Service zu deaktivieren, ohne dass dies als Fehler im Dashboard erscheint.

Feedback an uns

In diesem Beitrag haben wir die häufigsten Sophos Firewall Feature Requests zusammengetragen, die wir in den letzten Monaten gesammelt haben. Dabei haben wir sowohl die Wünsche unserer Kunden als auch die Funktionen berücksichtigt, die uns helfen würden, die Einrichtung und Wartung der zahlreichen Kundenfirewalls effizienter zu gestalten.

Solltest du jedoch weitere Vorschläge oder Wünsche haben, lasse uns dein Feedback gerne über das Kontaktformular zukommen. Wir werden diesen Blogpost regelmässig aktualisieren, um stets die aktuellsten Bedürfnisse und Anforderungen abzubilden.

Roadmap ist auch keine Garantie

Man sollte nie ein Produkt kaufen, nur weil ein Hersteller verspricht, dass die Funktion, welche man möchte, über ein Update nachgereicht wird.

Bei Sophos ist es nicht anders. Die Roadmap ist etwa so zuverlässig wie die Wettervorhersage, Horoskope oder das Verhalten von Katzen. Da werden Features hinzugefügt und entfernt, Services an der Roadshow vorgestellt oder Dinge in die Produktdatenblätter geschrieben mit dem Verweis (coming soon), das heisst alles noch gar nichts! Über die Ankündigungen von Sophos, aus denen nicht wurde, könnte ich einen eigenen Post schreiben. Plus ist Sophos leider auch nicht einer der Hersteller, welcher auf die Benutzer hört und danach die Funktionen entwickelt, das wäre vollkommen absurd. Besser man rennt dem nächsten Hype nach der Gartner Analysten oder was die Aktionäre hören wollen oder schaut auf die Konkurrenz.

Ich denke, damit sollte alles klar sein und ich habe falsche Hoffnungen bereit im Keim erstickt.