Sophos Firewall Feature Request 2024

Nosotros mismos trabajamos a diario con Sophos Firewall, y nuestros clientes siempre nos dan su opinión sobre qué funciones de seguridad y funcionamiento echan en falta. Hemos elaborado una lista detallada basada en esta experiencia y en las opiniones recibidas. Ahora resumimos estos comentarios en la petición de funciones de Sophos Firewall.

Sophos Firewall Feature Request

Compatible con Let’s Encrypt

Esta es la función más solicitada, que muchos llevan esperando más de tres años. Esta función se incluirá finalmente en la versión 21, que saldrá en octubre.

Renombrar objetos

Por desgracia, actualmente no es posible cambiar el nombre de ciertas cosas en el cortafuegos, aquí tienes algunos ejemplos:

- Conexiones IPsec de sitio a sitio

- Zonas

- Servidor DHCP

- Normas IPS

Esta función sería muy útil para mantener las configuraciones más claras y organizadas.

Si quieres cambiar el nombre de una conexión VPN de lado a lado, por ejemplo, tienes que borrarla y crear una nueva sólo para cambiar el nombre.

Interfaz gráfica responsiva

Con la actualización a la versión 20, la interfaz gráfica de usuario se ha optimizado ligeramente para monitores panorámicos, con el fin de reducir el espacio en blanco. Esta ya era una petición de función de Sophos Firewall solicitada con mucha frecuencia.

Sin embargo, nuestros clientes quieren una interfaz totalmente receptiva que también se vea bien en tabletas y dispositivos móviles. Todavía hay margen de mejora, especialmente en monitores pequeños y con resolución 4K.

Rendimiento del backend

La interfaz gráfica de usuario es lenta, especialmente con los modelos de cortafuegos más pequeños, los dispositivos suelen reaccionar muy lentamente, sobre todo al guardar reglas de cortafuegos. Aquí todavía hay mucho potencial de optimización para mejorar la experiencia del usuario.

Por ejemplo, guardar una regla de cortafuegos en un XGS 126 con SFOS v20 lleva demasiado tiempo.

Las interfaces tardan un tiempo similar en cargarse y el panel de control tarda aproximadamente el doble.

Agrupar reglas NAT

Es posible agrupar reglas de cortafuegos para organizarlas mejor. Sin embargo, esta función falta en las reglas NAT. También en este caso, una opción de agrupación sería una útil petición de función de Sophos Firewall.

Clonar reglas NAT

Mientras que la función para clonar reglas de cortafuegos ya está disponible, falta esta útil opción para las reglas NAT. Sería muy beneficioso que las reglas NAT también pudieran clonarse para que las configuraciones fueran más rápidas y eficaces. Esta es una petición frecuente de nuestros clientes sobre las funciones de Sophos Firewall.

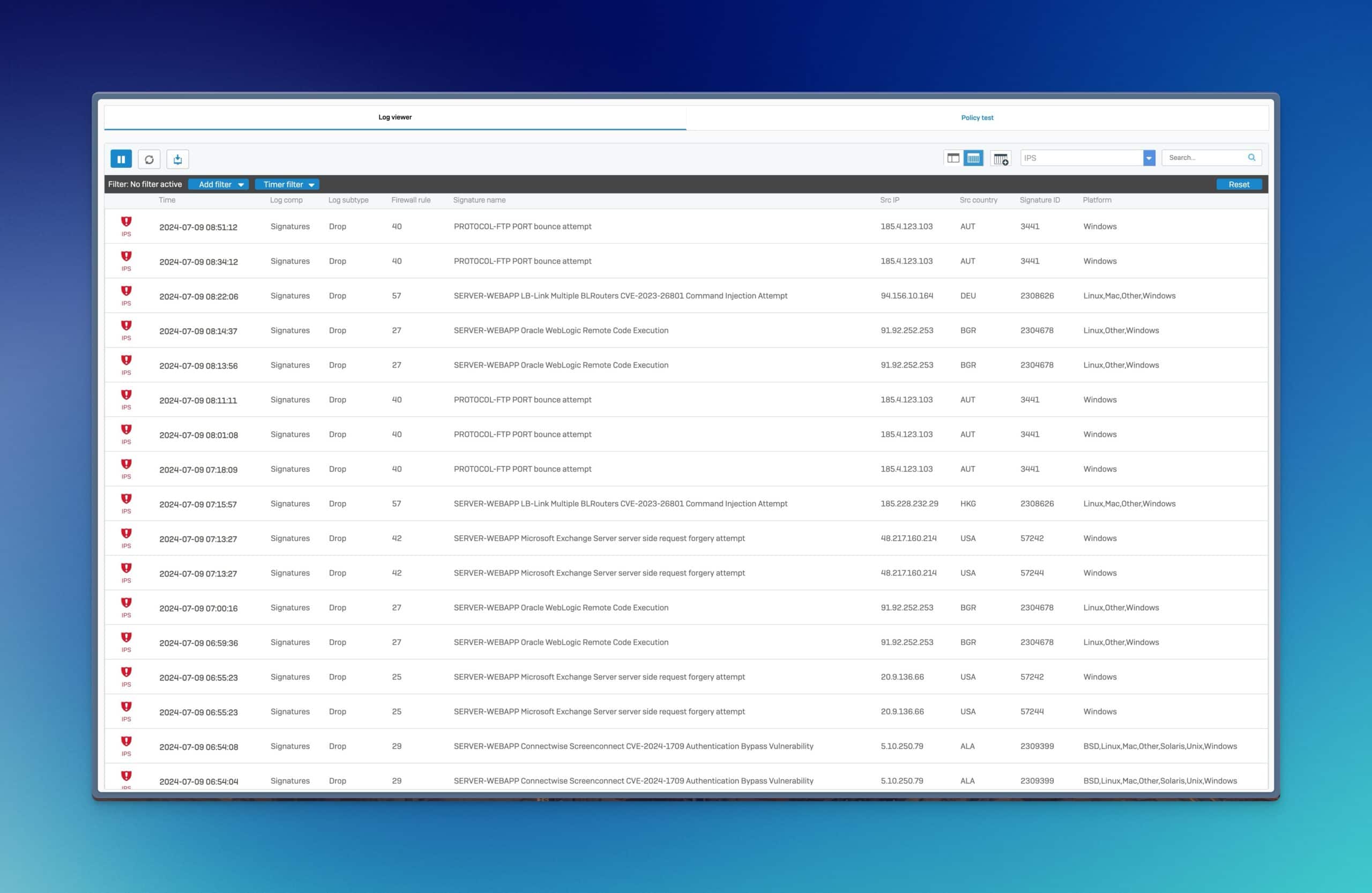

Personaliza y guarda el visor de registros

El visor de registros te permite añadir o eliminar columnas para mostrar los registros con mayor claridad. Sería útil que estos ajustes pudieran guardarse para que tengas tus vistas de columna favoritas la próxima vez que abras el visor de registros.

Prueba de velocidad integrada

Un test de velocidad integrado que pueda realizarse directamente a través del cortafuegos encabeza la lista de deseos de muchos usuarios. Otros fabricantes ya ofrecen estas funciones, que permiten realizar pruebas de velocidad a través de diversas interfaces directamente desde el cortafuegos o programarlas en función del tiempo.

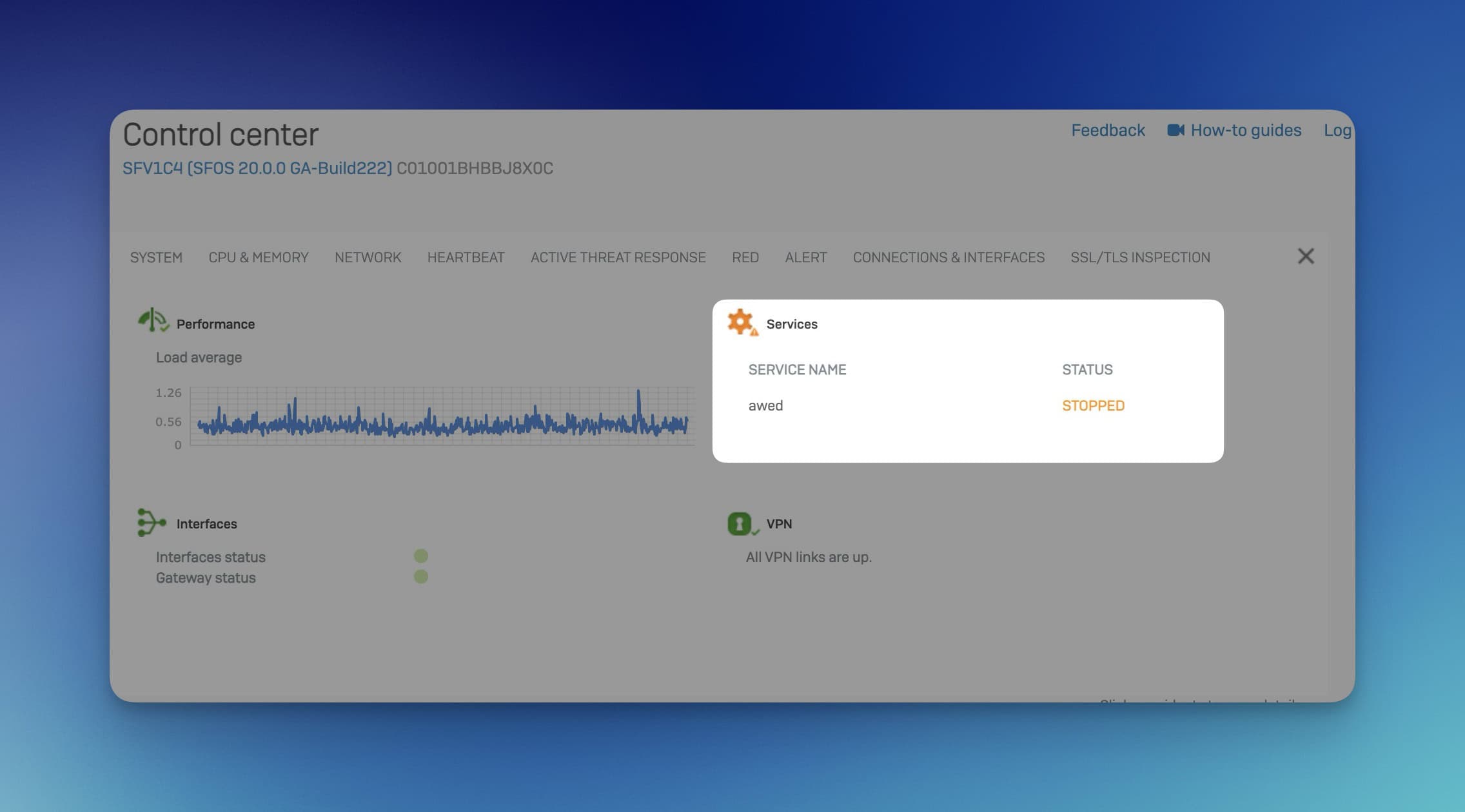

Ocultar los mensajes de advertencia en el panel de control

Los mensajes de advertencia o las alarmas se muestran en el salpicadero, pero no se pueden ocultar. A muchos usuarios les gustaría poder marcar estos mensajes como vistos para que no se muestren permanentemente.

Importar varios objetos a la vez

La posibilidad de importar varios objetos al mismo tiempo sería una valiosa adición. Actualmente se pueden importar listas de IP, pero no listas de URL o redes múltiples. Esta función contribuiría significativamente a la eficacia, especialmente para las excepciones en los servicios de Microsoft en los que hay que enumerar muchas redes o URL.

Enlaces a las notas de la versión del firmware

Para las actualizaciones de firmware de RED o de los Access Points, actualmente sólo hay un botón «Instalar» en el backend, sin información detallada sobre los cambios disponibles. Esto plantea a los administradores el problema de no saber qué cambios o mejoras aportará el nuevo firmware. Esto es especialmente problemático, ya que no hay opción de volver atrás si surgen problemas después de la instalación.

Por lo tanto, un enlace directo a las notas de la versión sería una petición de funcionalidad de Sophos Firewall muy práctica. Esto te permite comprobar los cambios antes de la instalación y evaluar mejor los riesgos o beneficios de la actualización. Actualmente, tienes que buscar los detalles en la Comunidad de Sophos, lo que lleva más tiempo.

Ataque de bloqueo automático

Una función relacionada y fácil de imaginar es el mecanismo de seguridad de contraseñas, que activa un bloqueo temporal si fallan demasiados intentos de inicio de sesión. Este mecanismo es familiar para la mayoría de los administradores y ya se utiliza con el Sophos Firewall.

Este mecanismo bloquea el inicio de sesión tras un cierto número de intentos fallidos y bloquea el acceso durante un periodo de tiempo determinado. Una función similar para el cortafuegos sería extremadamente útil para bloquear automáticamente direcciones IP si se detectan varias actividades sospechosas en un breve periodo de tiempo.

También utiliza un método similar Fail2Ban, un programa que comprueba los registros y bloquea las direcciones IP que muestran determinados patrones predefinidos de ataques o actividad sospechosa. Fail2Ban protege así los sistemas contra los ataques de fuerza bruta y otras amenazas, bloqueando automáticamente a los atacantes.

Es obvio que esta función de bloqueo automático también sería extremadamente útil para el Sophos Firewall. Actualmente, el Sistema de Prevención de Intrusiones (IPS) reconoce las actividades sospechosas y las bloquea, pero el atacante puede repetir continuamente sus intentos. Cualquier actividad sospechosa activa una notificación y el administrador debe intervenir manualmente para bloquear la dirección IP.

Un modo de autobloqueo, en el que el administrador pueda establecer que una dirección IP se bloquee durante 15 minutos, una hora o incluso más, aumentaría significativamente la eficacia y la seguridad. Si el cortafuegos reconoce varias actividades sospechosas procedentes de una determinada dirección IP en un minuto, tendría sentido bloquear automáticamente esta IP durante un determinado periodo de tiempo. El administrador podría actualizar la lista negra en cualquier momento y volver a eliminar la dirección si fuera necesario.

La introducción de un módulo de autobloqueo de este tipo protegería al cortafuegos de forma aún más eficaz contra los ataques repetidos y, al mismo tiempo, reduciría la carga de trabajo administrativo del administrador.

Entonces volvería a ser una batalla de máquina contra máquina, porque en este momento la mayoría de los intentos de ataque los llevan a cabo bots o máquinas. Sin embargo, hay un administrador detrás del Sophos Firewall que tiene que ocuparse manualmente de estos sucesos para evitar más peticiones.

Alimentación de bloqueadores de IP defectuosos

En la próxima versión 21 del cortafuegos, debería ser posible implementar listas predefinidas para bloquear el acceso a direcciones IP peligrosas. Esto significa que si alguien internamente intenta acceder a una IP peligrosa ya conocida, este acceso se bloquea automáticamente. En futuras versiones, estas listas se completarán con proveedores externos. Pero, por desgracia, sólo se comprueban las conexiones salientes con estas listas.

Una gran ampliación sería añadir fuentes al cortafuegos que contengan listas de IP, en particular para bloquear las IP peligrosas conocidas para las conexiones entrantes. Esto podría aplicarse a reglas NAT, solicitudes VPN, solicitudes de portal de usuario y otros servicios.

El cortafuegos de aplicaciones web ya tiene una función similar llamada «Bloquear clientes con mala reputación», que hace lo siguiente:

Bloquea los clientes que tienen mala reputación gracias a las listas de agujeros negros en tiempo real (RBL) y a la información GeoIP. Omitir las consultas remotas a clientes con mala reputación puede mejorar el rendimiento. Para las RBL, Sophos Firewall utiliza la Lista Extensible de Sophos (SXL) y SORBS. Utiliza Maxmind para GeoIP. El Sophos Firewall bloquea los clientes que entran en las categorías A1 (proxies anónimos o servicios VPN) y A2 (ISP por satélite).

Por tanto, lo deseable sería que pudieras suscribirte a tus propios feeds RBL, por ejemplo de fabricantes conocidos o de GitHub.

Esta ampliación aumentaría considerablemente la seguridad del cortafuegos y de sus servicios, al proteger eficazmente no sólo las conexiones salientes, sino también las entrantes, contra las amenazas conocidas.

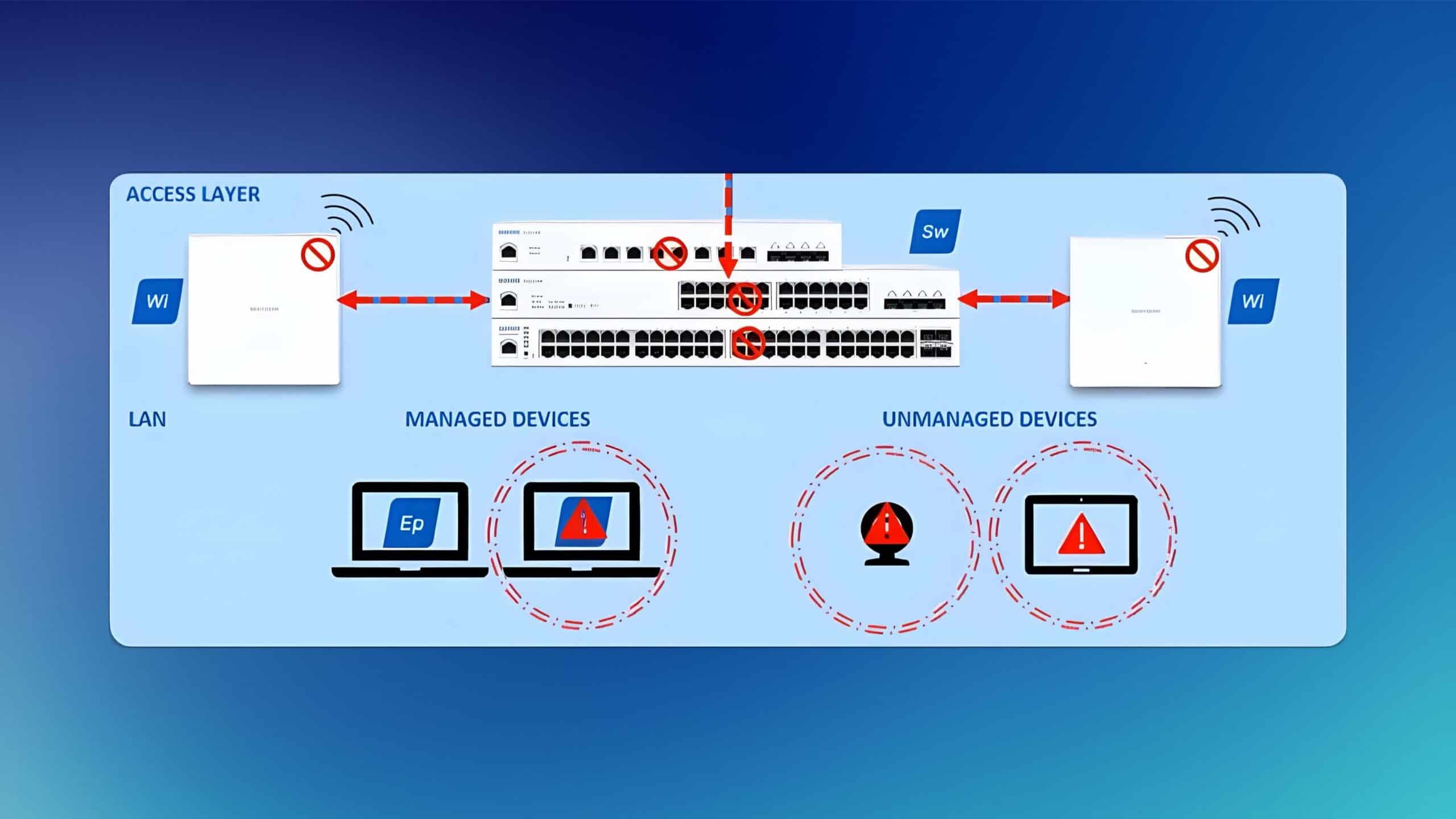

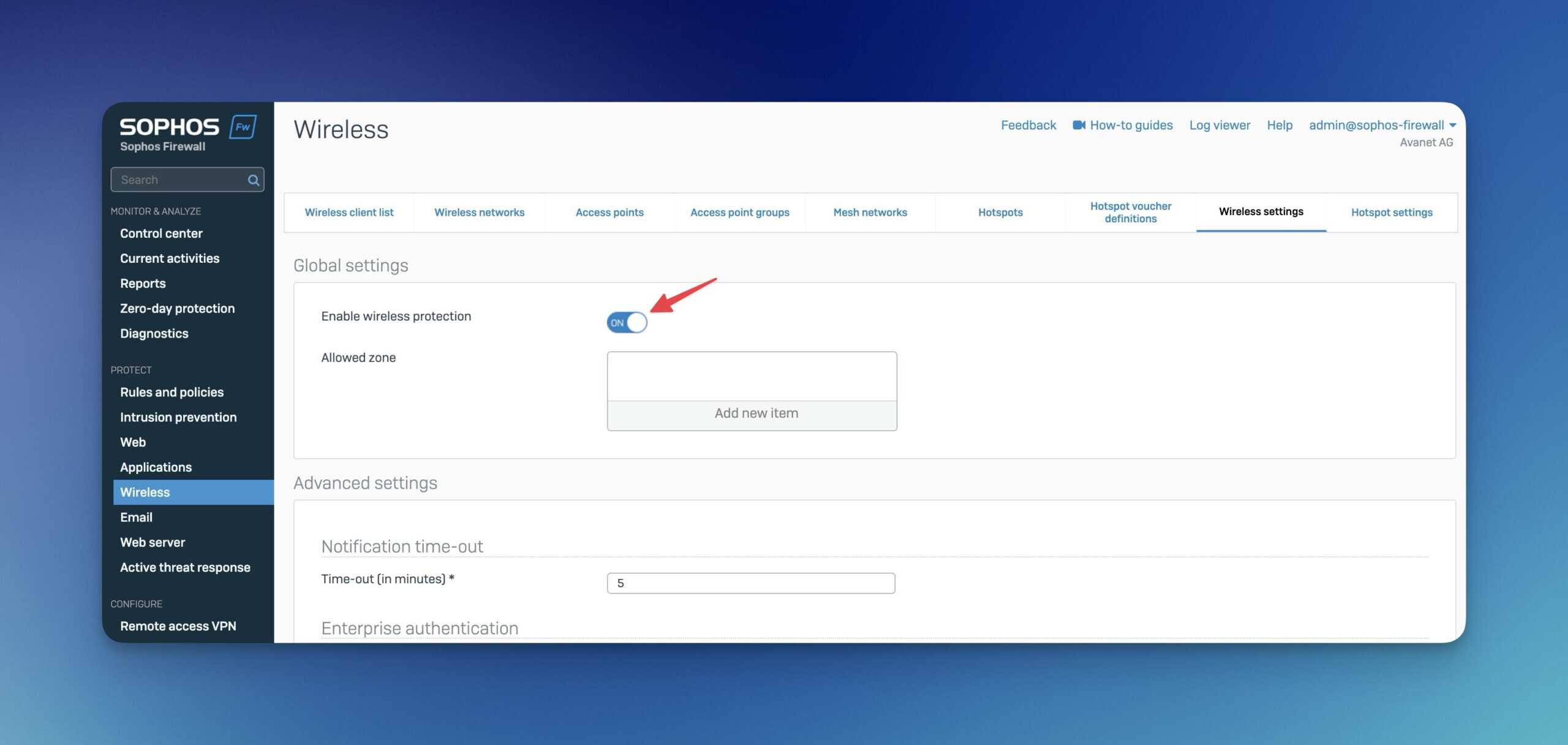

Desactivar el servicio inalámbrico

Aunque existe una opción para desactivar el servicio inalámbrico, se muestra como un error. Entonces verás un mensaje de advertencia en el panel de control:

Esto significa que aunque el administrador desactive deliberadamente el servicio para conservar recursos o por otras razones, el cortafuegos lo interpreta como un problema y emite un mensaje de error. Por tanto, sería deseable disponer de una forma de desactivar el servicio inalámbrico sin que esto apareciera como un error en el panel de control.

Opina sobre nosotros

En este artículo hemos recopilado las peticiones de funciones de Sophos Firewall más frecuentes que hemos recogido en los últimos meses. Para ello, hemos tenido en cuenta tanto los deseos de nuestros clientes como las funciones que nos ayudarían a organizar más eficazmente la configuración y el mantenimiento de los numerosos cortafuegos de los clientes.

No obstante, si tienes alguna otra sugerencia o petición, envíanos tus comentarios mediante el formulario de contacto. Actualizaremos esta entrada del blog regularmente para reflejar las últimas necesidades y requisitos.

La hoja de ruta tampoco es una garantía

Nunca debes comprar un producto sólo porque un fabricante prometa que la función que deseas se añadirá mediante una actualización.

Sophos no es diferente. La hoja de ruta es tan fiable como la previsión meteorológica, los horóscopos o el comportamiento de los gatos. Se añaden y quitan funciones, se presentan servicios en el roadshow o se escriben cosas en las fichas técnicas de los productos con la referencia (próximamente), ¡pero eso aún no significa nada! Podría escribir un post aparte sobre los anuncios de Sophos que no se materializaron. Además, Sophos no es, por desgracia, uno de los fabricantes que escucha a los usuarios y desarrolla las funciones en consecuencia, eso sería completamente absurdo. Es mejor correr tras el próximo bombo de los analistas de Gartner o lo que los accionistas quieren oír, o mirar a la competencia.

Creo que eso debería dejarlo todo claro y ya he cortado de raíz las falsas esperanzas.