Sophos Central Update – Enhanced Protection für Server u.v.m

Sophos hat über die letzten zwei Monate wieder ein paar Neuerungen für die Central-Plattform veröffentlicht, die ich hier kurz zusammenfassen möchte. Beginnen werde ich diesen Artikel allerdings mit einem Hinweis auf das baldige Ende der Unterstützung von Windows 7 und Server 2008 R2.

Baldiges Ende der Unterstützung von Windows 7 und Windows Server 2008 R2

Sowohl für Windows 7, wie auch für Windows Server 2008 R2 hat Microsoft am 14. Januar 2020 den Support nun endgültig eingestellt. Dies hat nun zur Folge, dass auch Sophos diese beiden Betriebssysteme nicht mehr lange unterstützen wird. Die Standard-Unterstützung endet offiziell am 31. Dezember 2021.

Windows 7

- Ende der Standard-Unterstützung: 31. Dezember 2021

- Ende der verlängerten Unterstützung: 31. März 2025

Windows Server 2008 R2

- Ende der Standard-Unterstützung: 31. Dezember 2021

- Ende der verlängerten Unterstützung: 31. März 2025

Info: Die Unterstützung von Windows Server 2008 endet am 31. Juli 2020.

Erwerben einer verlängerten Unterstützung

Sophos bietet Kunden, denen der 31. Dezember 2021 nicht ausreicht, um die vorhandene Hardware zu ersetzen, eine verlängerte Unterstützung an. Dazu müsst ihr eine extra Lizenz kaufen, damit Sophos euch für folgende Produkte noch eine Gnadenfrist bis am 31. März 2025 gewährt:

- Intercept X Advanced/Intercept X Advanced with EDR

- Intercept X Advanced for Server/Intercept X Advanced for Server with EDR

- Central Endpoint Protection/Central Server Protection

- Endpoint Protection Standard/Endpoint Protection Advanced

- Server Protection for Virtualization, Windows und Linux/Server Protection Enterprise

Wenn ihr an so einer verlängerten Unterstützung Interesse habt, schreibt uns einfach per Kontaktformular. Wir erstellen euch dann gerne ein entsprechendes Angebot.

Sophos Intercept X Enhanced Protection (Beta) jetzt für Server verfügbar

Im Oktober 2019 hat Sophos bereits ein Betaprogramm für Intercept X Enhanced Protection gestartet. Ziel dieses Programms ist es, Intercept X weiter aufzubohren und neue Funktionen zur Bekämpfung von aktueller Malware bereitzustellen. Auch 2020 brechen die Ransomware-Angriffe nicht ab und Begriffe wie EMOTET sind in aller Munde. Sophos arbeitet daher weiterhin mit Hochdruck daran, dass sich Kunden mit der Intercept X Technologie weiterhin sicher fühlen können.

In der ersten Version umfasste die Intercept X Enhanced Protection bereits die zwei Funktionen Anti-Malware Scanning Interface (AMSI) und Intrusion Prevention System (IPS).

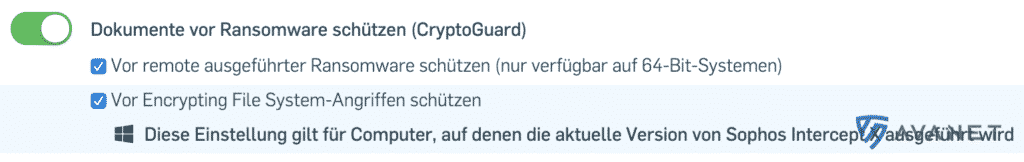

Im Dezember 2019 kamen neue und sehr wichtige Schutzmechanismen für Windows-Systeme hinzu, die nun auch für Windows Server ab der Version 2008 R2 zur Verfügung stehen:

Schutz gegen verschlüsselnde Dateisystem-Angriffe (EFS Guard)

Seit Windows 2000 hat Microsoft in sein Betriebssystem eine Funktion mit dem Namen EFS (Encrypting File System) integriert. Nicht zu verwechseln mit BitLocker, womit eine komplette Festplatte verschlüsselt werden kann, wird EFS zur Verschlüsselung bestimmter Dateien und Ordner verwendet.

Angreifer haben einen Weg gefunden, diese Funktion zu missbrauchen und die Daten ihrer Opfer gleich mit den APIs der Systemeigenen Verschlüsselungsfunktion (EFS) zu verschlüsseln. Praktisch an der ganzen Sache ist, dass sie dafür keine eigene Schadsoftware nachladen müssen. Mit der EFS Guard kann Intercept X nun gegen solche Attacken schützen.

Dynamischer Shellcode-Schutz

Die Erfinder von neuer Malware verwenden immer häufiger sogenannte „Stagers“. Damit sind kleine und unschuldige Programme gemeint, die Malware in den temporären Speicher herunterladen und ausführen. Dadurch werden sie kaum von traditionellen Anti-Malware-Anwendungen entdeckt. Durch eine Verhaltensanalyse von Anwendungen, kann der dynamische Shellcode-Schutz genau vor solcher Malware schützen. Wenn ein Verhalten entdeckt wird, welches dem eines Stagers ähnelt, greift die Erkennung sofort ein und stoppt die Anwendung.

CTF Protocol Caller validieren (CTF Guard)

CTF ist eine Schwachstelle in einer Windows-Komponente, die seit Windows XP vorhanden ist. Diese Sicherheitslücke ermöglicht es einem nicht autorisierten Angreifer jeden Windows-Prozess zu steuern, einschliesslich Anwendungen, die in einer Sandbox laufen. Damit das CTF Protokoll nicht mehr länger ausgenutzt werden kann, hat das Sophos Threat Mitigation-Team die Funktion CTF Guard entwickelt und in die Threat Protection Richtlinie hinzugefügt.

Side-Loading unsicherer Module verhindern (ApiSetGuard)

Die Funktion ApiSetGuard verhindert, dass Anwendungen eine bösartige DLL, die sich als ApiSet Stub-DLL ausgibt, laden können. ApiSet Stub DLLs sind DLLs, die einem Programm dabei helfen, mit neueren Windows-Versionen kompatibel zu sein. Angreifer können bösartige ApiSet Stub-DLLs auf einem System hinterlegen, um Funktionen zu manipulieren. Es könnte also z. B. der Manipulationsschutz vom Sophos ausgehebelt werden, um den Sophos Client zu beenden.

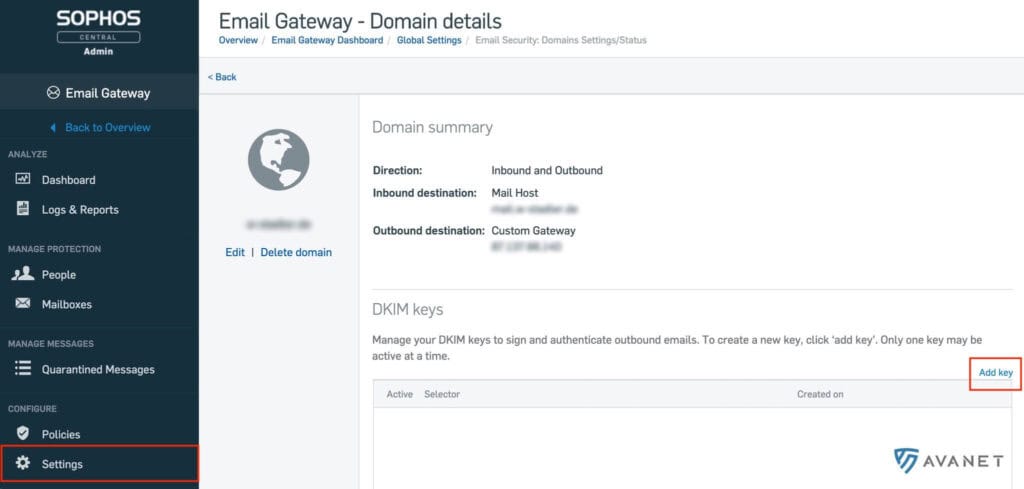

E-Mail-DKIM-Signierung

Wer Sophos Central Email nutzt, um seinen Inbound und Outbound Traffic zu scannen, kann seine E-Mails neu mit einer DKIM-Signatur versehen. Um dies einzurichten, müsst ihr in die „Einstellungen“ von Central Email wechseln und den Menüpunkt „Domäneneinstellungen/Status“ auswählen. Wenn ihr nun auf eine Domäne klickt, die auch den Outbound Traffic scannt, findet ihr unterhalb der Zusammenfassung die Option, einen neuen DKIM Schlüssel anzulegen. Anschliessend erscheint eine kurze Anleitung mit allen nötigen Angaben, um den DKIM-Schlüssel einzurichten.

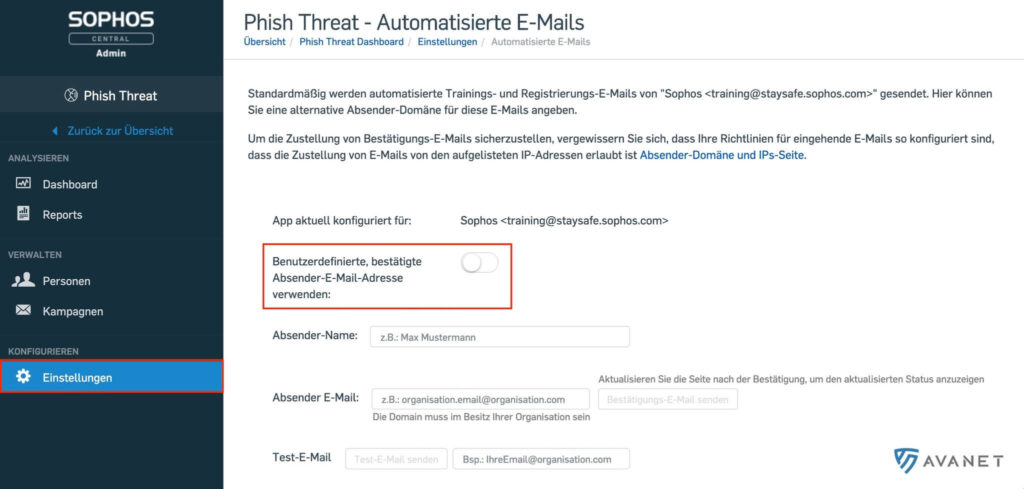

Individuell anpassbare E-Mail-Adresse für Phish Threat Training

Sophos Centrla Phish Threat ist ja eigentlich dazu da, die Mitarbeiter in einem Unternehmen zu trainieren, damit Phishing-E-Mails erkannt werden. Dabei war es bisher nicht wirklich vertrauenswürdig, wenn die automatisierten Trainings- und Registrierung-E-Mails von „Sophos training@staysafe.sophos.com“ gesendet wurden. Manch verunsicherter Mitarbeiter hat sich da wohl schon gefragt, ob er jetzt wirklich auf den Link in dieser E-Mail klicken soll. 😅 Sophos hat darauf nun reagiert und bietet neu die Möglichkeit, für Ertappt-E-Mails, Erinnerung-E-Mails und Registrierung-E-Mails, die an eure Enduser geschickt werden, eure eigene Domain zu hinterlegen.

Dazu müsst ihr einfach in die „Einstellungen“ von Phish Threat gehen und den Menüpinkt „Trainingsanmeldungs- und Erinnerung-E-Mails“ aufrufen. Dort kann nun eine benutzerdefinierte E-Mail-Adresse aktiviert und bestätigt werden. In meinen Tests landete die Verifizierungs-E-Mail, wie auch die anschliessende Test-E-Mail allerdings im Spam-Ordner. 🙄 Diese Einstellungen werden übrigens auf den Central Account angewendet und können nicht pro Kampagne einzeln eingestellt werden.