Sophos Firewall v21.5 MR1: Sicherheit und Stabilität im Fokus

Sophos Firewall v21.5 MR1 bündelt zahlreiche Sicherheits-, Stabilitäts- und Zuverlässigkeitsverbesserungen. Dazu kommen gezielte Neuerungen wie OAuth 2.0 für E-Mail-Alerts, NDR-Feintuning und HA-Härtungen.

Themen

Neue Funktionen in SFOS v21.5 MR1

OAuth 2.0 für E-Mail-Benachrichtigungen

E-Mail-Benachrichtigungen lassen sich mit OAuth 2.0 gegen Gmail und Microsoft 365 absichern. Die Passwort-Authentisierung läuft schrittweise aus. Vorteile: geringere Angriffsfläche, zentrale Token-Verwaltung, nachvollziehbare Zugriffe. Umsetzung unter Administration > Notification settings. Für Gmail ist eine App-Registrierung in der Google Cloud Console nötig (Client ID, Client Secret). Die Firewall nutzt Refresh Token für dauerhafte Authentisierung. Zusätzlich ermöglicht OAuth 2.0 die Verwendung von Richtlinien, Multi-Faktor-Authentifizierung und zentralem Widerruf kompromittierter Tokens.

Es empfiehlt sich, SMTP-Profile frühzeitig zu migrieren, einen Testversand durchzuführen und einen Fallback-Mailserver zu hinterlegen; MFA-Richtlinien sollte man prüfen und dokumentieren.

Lokalisierte geplante Reports

Geplante PDF-Reports werden in der Sprache erzeugt, die beim Login im Webadmin genutzt wurde. Das reduziert Übersetzungsaufwände und erleichtert die Abstimmung mit Fachbereichen. Reports sind konsistenter und lassen sich ohne Zusatzaufwand in Management-Meetings nutzen.

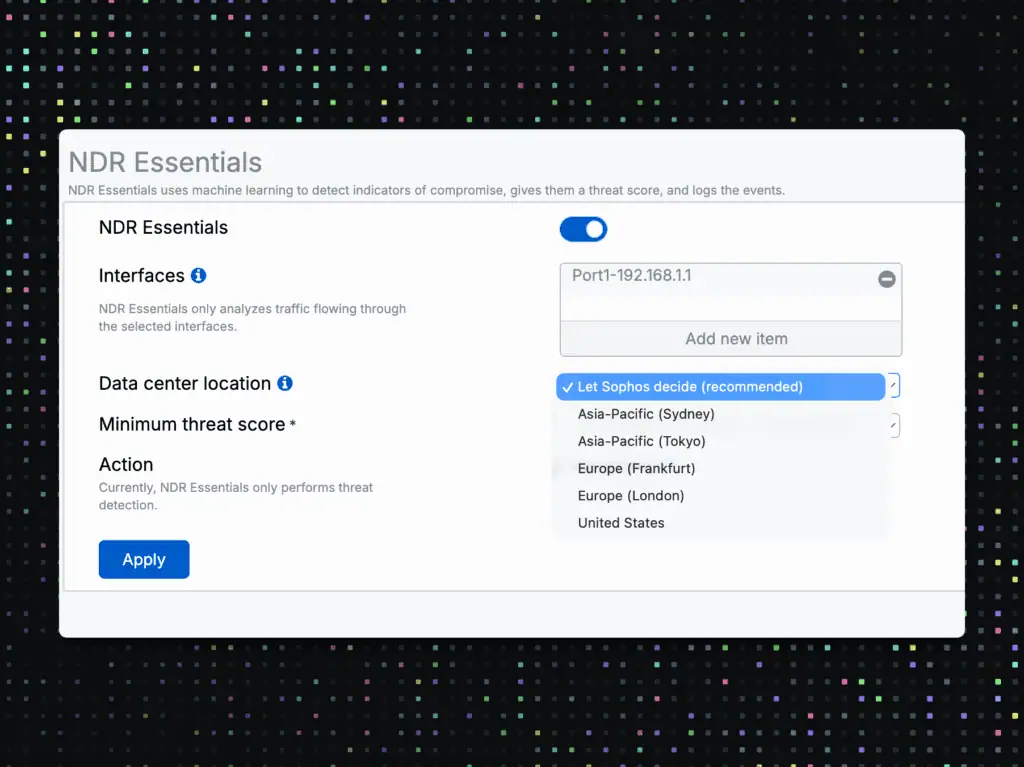

NDR Essentials: Datacenter-Auswahl

Die Analyse-Region für NDR Essentials ist frei wählbar. Standard ist die Region mit der geringsten Latenz. So lassen sich Anforderungen an Datenresidenz und Compliance erfüllen. Bei Multi-Region-Setups ist die richtige Auswahl entscheidend, um ungewollte Datenflüsse zu vermeiden.

Sinnvoll ist, die gewählte Region zu dokumentieren, einen geplanten Wechsel vorzubereiten, das Monitoring anzupassen und die Datenschutzrichtlinien zu berücksichtigen.

NDR Essentials: Threat Score in ATR-Logs

Der Threat Score erscheint in den Active Threat Response Logs. Das erleichtert die Priorisierung, Korrelation und das Reporting in SIEM und XDR. Score-basierte Alarme ermöglichen eine feinere Klassifizierung von Vorfällen.

Syslog: device_name entspricht Hostname

Das Feld device_name enthält den konfigurierten Hostnamen der Firewall. Dadurch lassen sich Logs in Mehrgeräte-Umgebungen klarer zuordnen. Integrationen mit XDR und SIEM werden robuster.

Gesicherte Hochverfügbarkeit

Starke Passphrasen sind Pflicht, automatische Generierung entfällt. Zusätzlich prüft die HA-Kopplung den SSH Host Key des Partners. Das erschwert Man-in-the-Middle-Angriffe und vermeidet Cluster-Verwechslungen. Eine verbesserte Fehlerausgabe unterstützt bei der Diagnose.

LINCE Modus in HA

LINCE ist eine staatliche Sicherheitszertifizierung Spaniens, die kryptografische Mindestanforderungen definiert. Der LINCE-Modus erzwingt auf der Firewall eine zulässige Auswahl an Algorithmen und Schlüssellängen und beeinflusst unter anderem SSH und VPN-Einstellungen. Die Aktivierung erfolgt per CLI und startet den SSH-Dienst neu. In HA-Umgebungen muss der LINCE-Modus vor der HA-Einrichtung auf beiden Geräten identisch sein. Beim Restore von HA-Backups muss der LINCE-Status der Zielgeräte zum Backup passen, sonst wird die Wiederherstellung abgelehnt oder der Modus angepasst.

Route-based VPN: automatische XFRM-MTU

Die Firewall berechnet für XFRM-Interfaces automatisch eine angepasste MTU, indem IPsec-Overhead abgezogen wird. Ziel: weniger Fragmentierung und stabilere TCP-Verbindungen. Der Wert ist anpassbar.

Nach dem Upgrade sollte man die MTU prüfen, bei Bedarf provider-spezifisch feinjustieren und kritische Anwendungen testen.

Anpassbare Tabellenspalten

Viele Bereiche unterstützen in Sophos Firewall v21.5 MR1 frei skalierbare Spalten, z. B. Network, SD-WAN Routen, Gateways oder Local Service ACL. Die Breiten werden im Browser gespeichert und bei künftigen Sitzungen übernommen.

Hotspot-Voucher: Sortieren und Filtern

Vouchers lassen sich nach Erstellungsdatum sortieren und erscheinen sofort oben. Das erleichtert Ausgabe und Kontrolle.

SNMP-MIBs: verbesserte RFC-Konformität

Die MIBs sind enger an die RFCs für SNMPv1, v2 und v3 angepasst. Das verbessert die Kompatibilität mit Monitoring-Tools und reduziert Parsingfehler.

Live Users: einheitliche Dateneinheiten

Datenmengen werden einheitlich in KB, MB und GB angezeigt. Das erleichtert Vergleiche und reduziert Missverständnisse.

Gruppenimport aus AD und Entra ID

Beim Gruppenimport werden L2TP und PPTP nicht mehr automatisch aktiviert. Remote-Access bleibt explizit steuerbar. So werden ungewollte Angriffsflächen vermieden.

Active Directory SSO: Windows Server 2025

Single Sign-On unterstützt neu Windows Server 2025 via NTLM und Kerberos. Das erleichtert die Integration in moderne AD-Umgebungen und Hybrid-Setups mit Azure AD.

RED System-Hosts: korrektes /32

System-Hostobjekte für RED verwenden nun konsequent die Subnetzmaske /32. Zuvor konnte die Maske von der bei der Interface-Erstellung gesetzten Konfiguration abweichen. Wird ein RED System-Host in Regeln oder Objekten für grössere Netze genutzt, kann der Traffic nach dem Update nicht mehr matchen.

Praktisch ist es, abhängige Firewall-Regeln und Hostobjekte zu prüfen und bei Bedarf auf passende IP- oder Netzwerkobjekte umzustellen.

Kompatibilität und Hinweise

- SSL VPN-Kompatibilität: Keine Tunnels zu SFOS 18.5 und älter, Legacy SSL VPN Client oder UTM 9. Alternative: Upgrade, IPsec oder RED.

- Legacy RED Site-to-Site Tunnels der alten Generation sind ab SFOS 22 nicht mehr unterstützt. Migration auf unterstützte RED Site-to-Site oder IPsec Tunnels wird empfohlen.

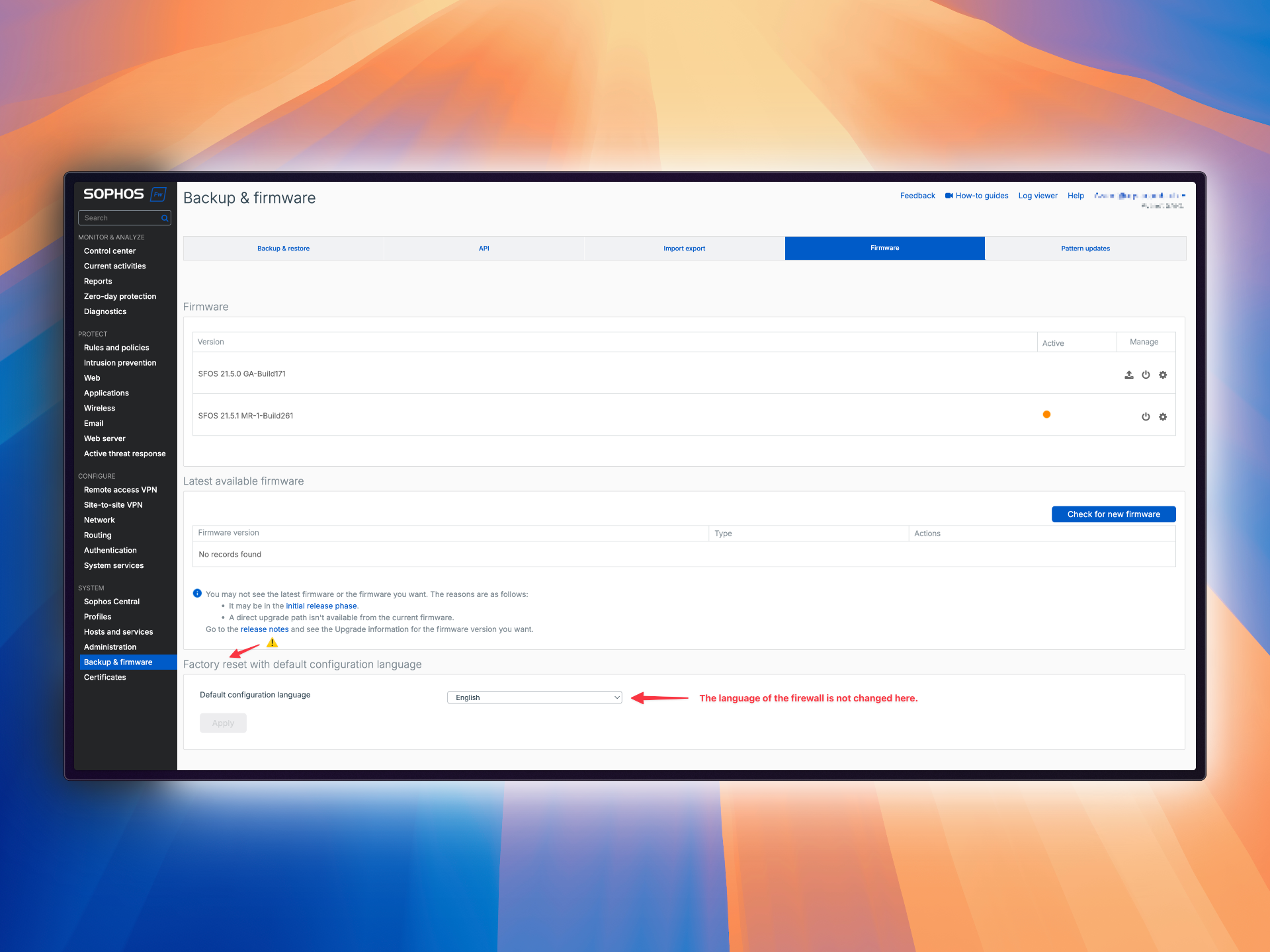

- Upgradepfade: Offizielle Migrationspfade beachten. Sophos Central kann Upgrades planen und steuern.

- Vor jedem Upgrade vollständiges Backup und Rollback-Plan erstellen.

Fazit

Sophos Firewall v21.5 MR1 ist ein reguläres Maintenance-Release mit kleineren Verbesserungen und Fehlerbehebungen. Es stabilisiert den laufenden Betrieb und schliesst Detailkorrekturen ein. Sinnvoll sind die Umstellung auf OAuth 2.0 für E-Mail-Benachrichtigungen, die Auswahl der NDR-Region sowie ein kurzer Check der HA- und Syslog-Einstellungen. Insgesamt handelt es sich um inkrementelle Anpassungen zur Pflege des aktuellen Release-Zweigs. Spannend wird es wieder Anfang Dezember, wenn SFOS v22 erscheinen sollte.

Weiterführende Links

- Avanet Blog: Sophos Firewall v21.5

- Avanet KB: Sophos Firewall Firmware Update – Vorbereitung und Best Practices

- Avanet KB: Aktualisierung der Firmware auf der Sophos Firewall (Firmware Update)