Flux de renseignement sur les menaces pour le pare-feu – Bloquer les attaques avant qu’elles ne frappent

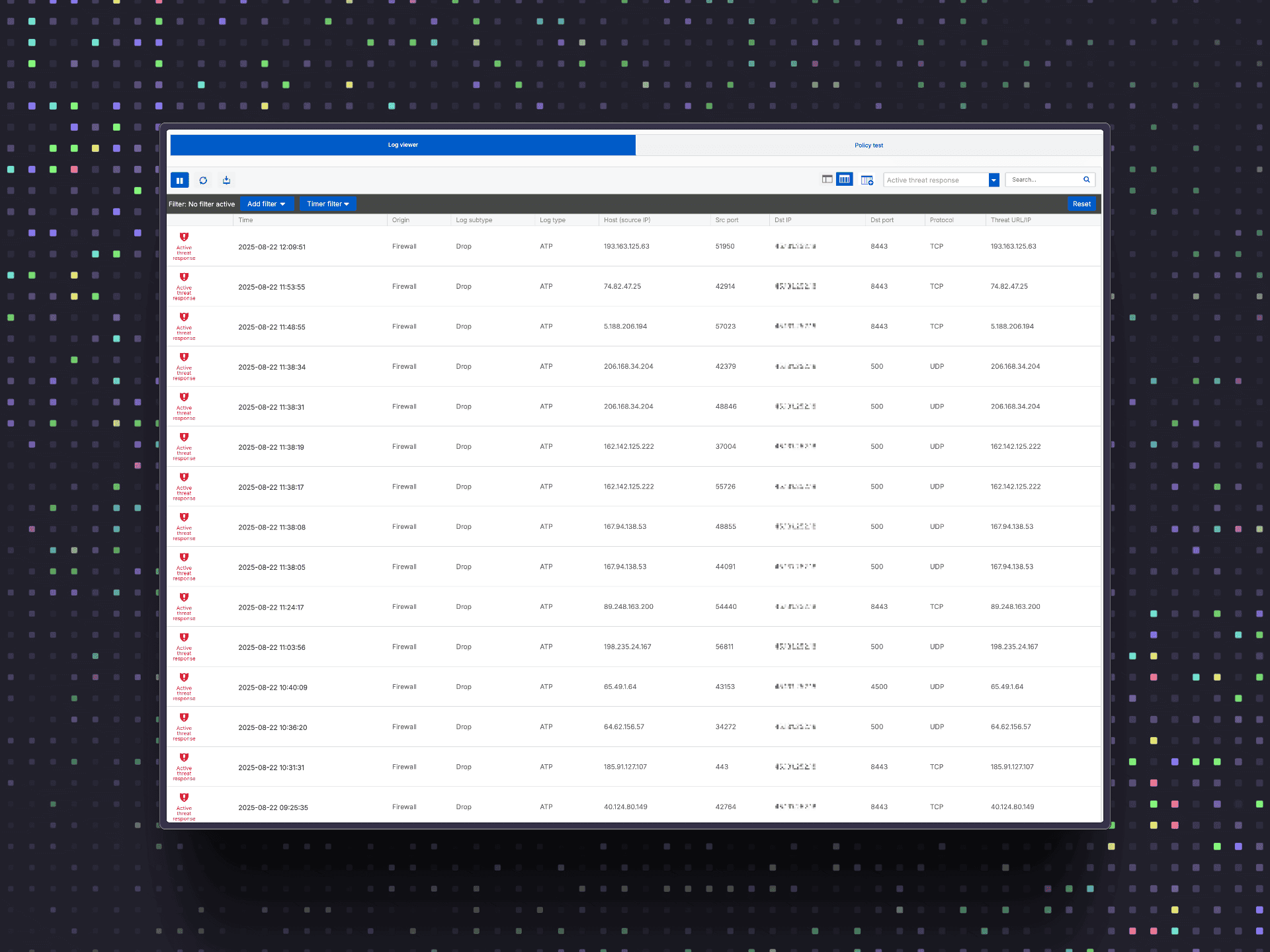

Certains jours, les administrateurs informatiques ont l’impression d’être soumis à des tirs continus : toutes les minutes, les bots et les cybercriminels essaient de trouver des failles dans le réseau. Un coup d’œil dans les journaux de pare-feu révèle un flot de tentatives de connexion suspectes provenant du monde entier. Ne serait-il pas rassurant de ne pas laisser les attaquants connus frapper à la porte de votre réseau ? C’est là qu’interviennent les flux de menaces, souvent appelés flux de renseignements sur les menaces ou flux Threat Intel. Mais qu’est-ce que cela signifie et pourquoi utiliser de tels flux sur le pare-feu ?

Thèmes

Pourquoi a-t-on besoin de flux de menaces sur le pare-feu ?

Les fluxde menaces sont en fait des listes constamment mises à jour d’indicateurs de compromission (IoC) connus, tels que des adresses IP, des domaines ou des URL malveillants. Ces flux sont fournis par des sources spécialisées : Des organisations de sécurité, des initiatives sectorielles, des communautés open source ou des fournisseurs commerciaux de renseignements sur les menaces. Un pare-feu moderne peut importer ces flux externes et ainsi bloquer automatiquement le trafic des menaces connues avant même qu’une attaque ne se produise réellement.

De nouvelles menaces apparaissent constamment et aucun administrateur n’est en mesure de suivre manuellement toutes les IP et tous les domaines dangereux. C’est là qu’un flux de renseignements sur les menaces fournit des connaissances supplémentaires au pare-feu : Il l’informe en permanence des sources actuellement connues comme dangereuses. Le pare-feu peut ainsi bloquer les connexions à ces cibles avant que les logiciels malveillants ou les attaquants ne causent le moindre dommage. Les modèles de pare-feu les plus récents (par exemple, Sophos à partir de la version 21 avec Active Threat Response) prennent déjà en charge ces flux tiers. Mais de nombreux autres éditeurs proposent des fonctions similaires – le principe reste le même.

Les avantages d’un flux de menaces sur le pare-feu sont évidents :

- Protection proactive : les menaces connues sont bloquées avant qu’elles n’atteignent votre réseau et ne causent des dommages.

- Flexibilité : vous pouvez utiliser des flux provenant de différentes sources et les adapter à vos besoins, des flux communautaires gratuits aux flux premium hautement spécialisés.

- Automatisation : le pare-feu met à jour et utilise automatiquement le flux ; la mise à jour manuelle constante des listes noires n’est plus nécessaire, ce qui réduit considérablement la charge de travail des administrateurs.

En résumé, le pare-feu avec Threat Feed fonctionne comme un système d’alerte précoce qui intercepte les expéditeurs malveillants connus à la frontière du réseau. Cela améliore considérablement la sécurité de l’infrastructure tout en réduisant sensiblement le trafic indésirable qui pénètre dans les systèmes internes.

Défense proactive : bloquer les bots et les attaques à l’avance

Un exemple pratique de la valeur ajoutée des flux de menaces est la défense contre les attaques basées sur des botnets. De nombreux mécanismes de sécurité (tels que les blocages après X tentatives infructueuses) détectent de manière relativement fiable les attaques par force brute lorsqu’elles proviennent d’une seule adresse IP. Mais les attaquants modernes répartissent leurs tentatives sur de nombreux bots : chaque hôte infecté n’essaie par exemple qu’une ou deux tentatives de connexion, et ce de manière très étalée dans le temps. Aucune IP individuelle ne se distingue négativement au niveau local – les attaques passent sous le radar et contournent les mécanismes de protection traditionnels tels que Fail2Ban ou les limites de connexion.

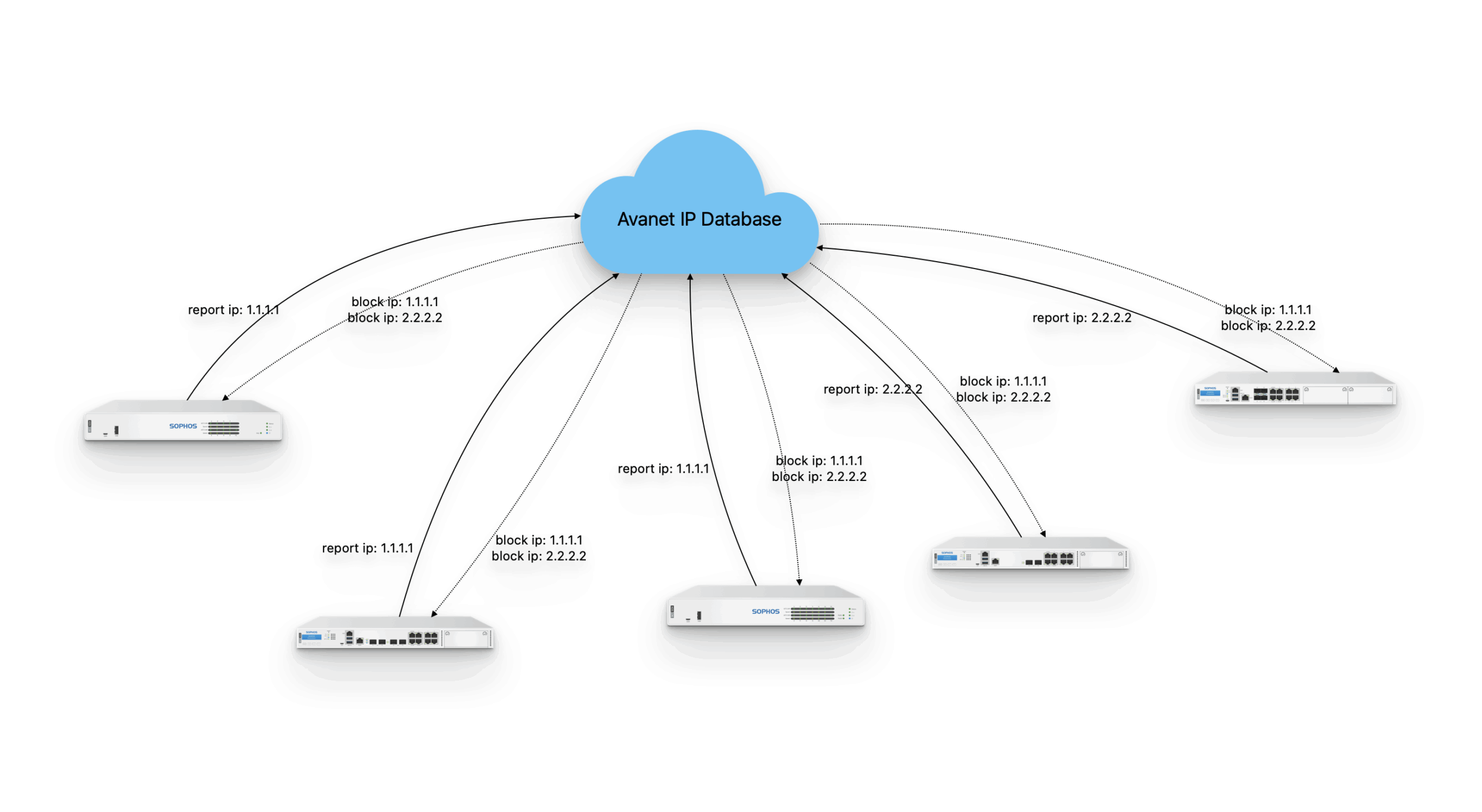

C’est là qu’un flux de renseignements sur les menaces à grande échelle prend tout son sens. En analysant les journaux d’un grand nombre de pare-feux, il est possible de voir que certaines adresses IP, réparties sur plusieurs systèmes, présentent une activité inhabituelle. Par exemple, si la même IP apparaît dans les journaux de connexion de dizaines d’entreprises différentes avec des tentatives infructueuses, c’est un indice clair d’une attaque coordonnée. De telles adresses sont alors marquées dans le Threat Feed et bloquées de manière centralisée. Votre propre pare-feu en tire les leçons : dès qu’un de ces hôtes de botnet essaie de vous atteindre, ne serait-ce qu’une seule fois, il est immédiatement identifié et bloqué – grâce à la connaissance du flux – sans qu’il puisse causer le moindre dommage significatif.

Illustration : Le réseau mondial de pare-feu d’Avanet sert de système d’alerte précoce par capteurs. Si un pare-feu géré détecte une IP suspecte et la signale à la base de données centrale du cloud, tous les participants connectés reçoivent cette information. L’IP malveillante est marquée dans le Threat Intelligence Feed et ainsi bloquée sur tous les pare-feux du réseau. Ainsi, tout le monde profite de l’expérience des autres.

Cette intelligence commune des menaces permet de bloquer de manière proactive les attaques distribuées et insidieuses. Chaque nouvelle adresse IP malveillante détectée est rapidement placée dans le flux – et donc sur la liste de blocage de tous les pare-feux participants. En conséquence, le nombre de tentatives d’attaques qui passent est considérablement réduit. Le pare-feu doit traiter moins de « bruit » et les véritables attaques ont beaucoup plus de mal à passer sans être vues.

Intégration facile avec Sophos, Fortinet, Palo Alto & Co.

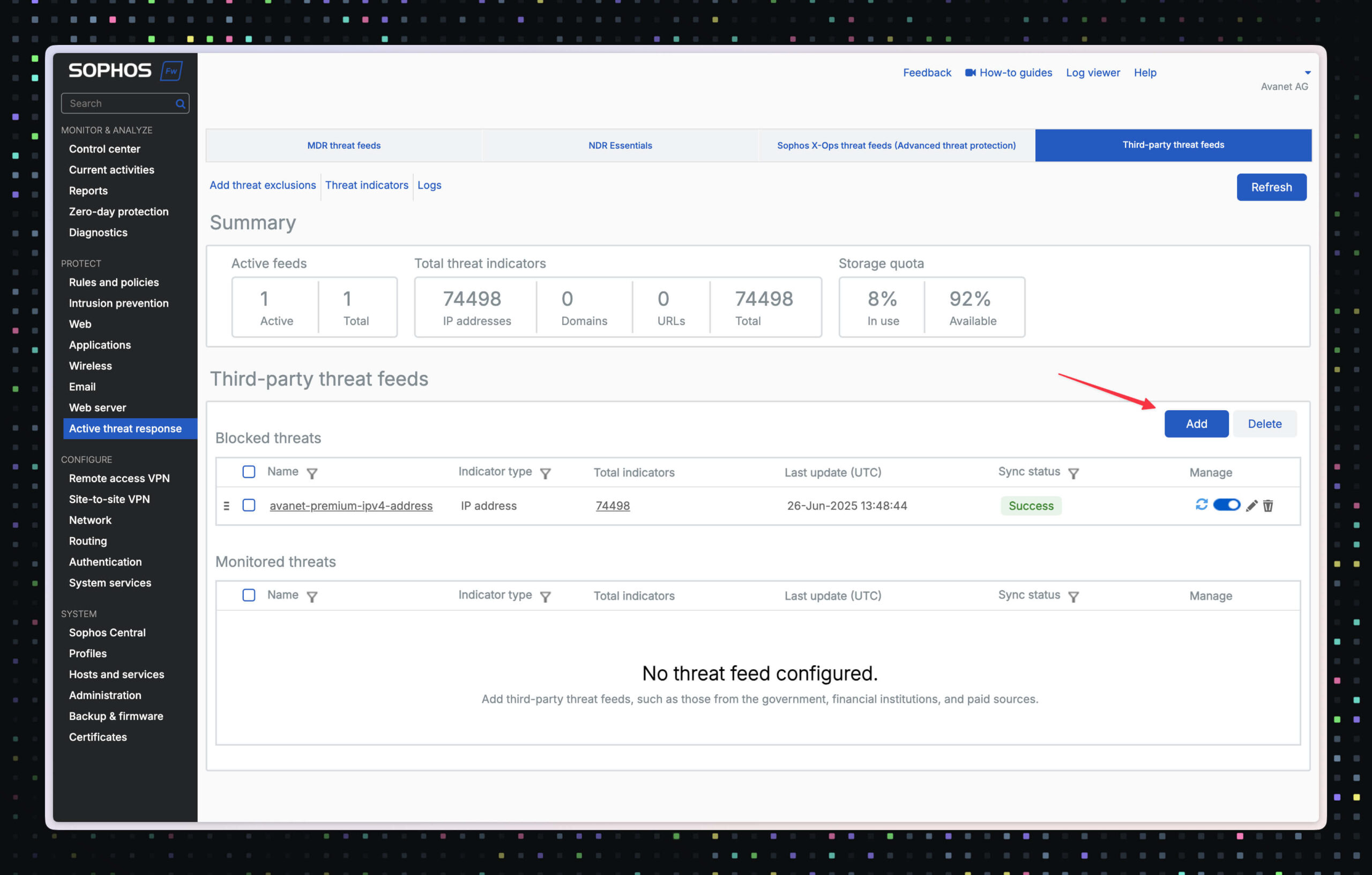

Heureusement, il est facile d’intégrer un flux de menaces dans les plates-formes de pare-feu les plus courantes. Chez Avanet, nous nous concentrons principalement sur Sophos Firewall, mais notre flux s’intègre tout aussi bien aux solutions d’autres fournisseurs. Qu’il s’agisse de Fortinet FortiGate, Palo Alto Networks, Check Point, OPNsense ou d’autres, la plupart des pare-feu modernes prennent en charge les listes de blocage/flux de menaces externes et peuvent s’abonner à une liste d’IP/domaines via URL.

L’exemple de Sophos XGS montre à quel point c’est simple : vous ajoutez un nouveau flux via l’interface web dans le menu « Third-Party Threat Feeds », vous indiquez un nom, l’URL du flux et le type (IPv4, domaine ou URL), vous choisissez Bloquer comme action – et c’est terminé. Fortinet et Palo Alto fonctionnent de la même manière, mais leurs fonctions sont légèrement différentes (par exemple External Block List chez FortiGate ou External Dynamic List chez Palo Alto).

En général, il suffit de quelques étapes pour intégrer notre flux :

- Obtenir l’URL du flux : Tout d’abord, vous recevez de notre part l’URL du flux de menaces souhaité (par exemple pour le flux de base ou le flux Premium).

- Ajouter au pare-feu : dans l’interface du pare-feu, ouvrez la section des flux de menaces externes/personnalisés ou des listes de blocage et ajoutez un nouveau flux/connecteur. Le nom et la description peuvent être choisis librement. Comme source, vous enregistrez l’URL du flux reçu.

- Configurer les règles de filtrage : Indiquer quel type d’indicateur est importé (adresses IPv4, domaines, URL) et ce que le pare-feu doit en faire – en général, le bloquer. Ensuite, définir l’intervalle d’extraction (par exemple, toutes les 6 heures) et enregistrer la configuration.

Après ces étapes, le pare-feu se connecte automatiquement au flux et charge les indicateurs de compromission actuels. A partir de ce moment, l’alimentation de Threat Intel fonctionne en arrière-plan : la liste des IP et des domaines malveillants est régulièrement mise à jour et le pare-feu bloque de manière entièrement automatique toutes les adresses qui y figurent. L’intégration ne prend donc souvent que quelques minutes – mais le gain de sécurité est énorme.

Flux de renseignements sur les menaces cités par Avanet

Or, il existe de nombreuses listes noires et flux de menaces disponibles gratuitement sur Internet. Alors pourquoi utiliser un flux d’Avanet ? Le défi réside dans la qualité et l’actualité des données. Nous avons créé notre propre flux de renseignements sur les menaces, optimisé spécialement pour les pare-feux et constamment affiné. Notre approche combine de nombreuses sources et les filtre intelligemment afin de fournir un résultat complet et fiable. Pour ce faire, nous utilisons notamment

- Listes publiques de la communauté et OSINT : par exemple, des listes de blocage connues de la communauté de sécurité qui rassemblent les menaces actuelles.

- Threat Intelligence commerciale : flux de données achetés auprès de fournisseurs de sécurité spécialisés qui fournissent du matériel exclusif (par exemple, sur les nouveaux domaines de logiciels malveillants).

- Propres pots de miel : Nous exploitons des systèmes de pots de miel qui attirent les attaquants sur Internet et enregistrent leurs IP, domaines et modèles d’attaque.

- réseau de pare-feu de nos clients : De nombreux pare-feux que nous gérons envoient des journaux d’attaques et d’anomalies anonymes à notre base de données centrale (avec leur consentement, bien sûr). Ces données de terrain réelles indiquent très tôt quelles IP sont en train d’attaquer activement dans la nature.

La combinaison de toutes ces informations crée un flux de données constamment mis à jour sur les indicateurs malveillants, qui va bien au-delà des sources individuelles. Plus important encore, nous effectuons un travail de curation et de vérification des données afin d’éliminer le plus possible les faux positifs. Au lieu de simplement mélanger toutes les listes possibles et imaginables – ce qui pourrait facilement bloquer à tort des services légitimes – nous privilégions la qualité à la quantité. Chaque IP ou domaine dans le flux Avanet s’est effectivement manifesté comme une attaque ou une infrastructure malveillante, souvent sur plusieurs systèmes indépendants. Cela permet de faire confiance à nos flux et de les armer en toute tranquillité dans le pare-feu, sans craindre de bloquer inutilement du trafic légitime.

Notre Threat Intelligence Feed est en production depuis fin 2024 et a été testé en conditions réelles dans différents environnements clients. Dans le cadre de déploiements contrôlés, nous avons constamment affiné la logique de curation, les intervalles de mise à jour et les contrôles de qualité. Le résultat est un flux stable et pratique qui agit sur le pare-feu sans effort supplémentaire et qui est continuellement amélioré grâce à un feedback opérationnel. Ainsi, les nouvelles installations bénéficient immédiatement des enseignements tirés du terrain.

Quatre ensembles de flux de menaces pour chaque besoin

Tous les environnements n’ont pas besoin de la même profondeur de Threat Intelligence. C’est pourquoi nous proposons notre Feed en quatre niveaux de développement – du paquet de base gratuit à la solution haut de gamme. Ainsi, chacun peut trouver le niveau de protection qui lui convient :

Basic

0 CHF

par an

Intervalle de mise à jour : toutes les 24 heures

Flux IPv4 : ≈ 30’000 IPs

Standard

179 CHF

par an

Intervalle de mise à jour : toutes les 6 h

Flux IPv4 : ≈ 45’000 IPs

Support

Réduction de 100 % pour les abonnés Sophos Firewall*.

Premium

349 CHF

par an

Intervalle de mise à jour : toutes les 1 h

Flux IPv4 : ≈ 120’000 IPs

Domaine / flux d’URL

Support

14 % de réduction pour les abonnés Sophos Firewall*.

Ultimate

1999 CHF

par an

Intervalle de mise à jour : toutes les 15 min

Flux IPv4 : ≈ 180’000 IPs

Domaine / flux d’URL

Support

10 % de réduction pour les abonnés Sophos Firewall*.

* La remise concerne tous les clients existants d’Avanet ayant un abonnement actif à Sophos Firewall.

- Basic : protection de base gratuite avec des listes de base basées sur la communauté. Contient environ 30 000 adresses IP malveillantes connues et est mise à jour toutes les 24 heures. Idéal pour les petits environnements qui veulent une protection de base solide à moindre coût.

- Standard : flux standard curaté avec une couverture plus large (environ 45 000 IP) et des mises à jour toutes les 6 heures. Inclut également des sources fiables pour permettre une détection plus précise et réduire le nombre de faux positifs. Convient aux entreprises qui souhaitent améliorer sensiblement leur sécurité tout en réduisant le trafic inutile.

- Premium : flux premium pour les exigences élevées, mis à jour toutes les heures. Comprend environ 120 000 IP malveillantes connues et – à partir du 4e trimestre 2025 – des flux supplémentaires complets de domaines et d’URL (plus de 30 listes curatées). Contient des données exclusives provenant de nos honeypots, des flux de nos partenaires et des analyses en temps réel. Pour les organisations qui ne veulent pas faire de compromis sur la sécurité.

- La formule Ultimate : Le package sans souci avec une couverture maximale. Contient tous les points de données disponibles (actuellement ~190.000 IP) et est mis à jour toutes les 15 minutes – presque en temps réel. Offre le plus haut niveau de protection possible et est particulièrement intéressant pour les infrastructures critiques ou les grandes entreprises qui souhaitent se prémunir contre toute menace. (Ce package est proposé individuellement et s’adresse à des environnements très exigeants).

Toutes les variantes de notre flux de menaces sont entièrement compatibles avec Sophos Firewall (à partir de la v21 avec le bundle de licence Xstream Protection correspondant) et les autres systèmes mentionnés. Vous pouvez commencer petit – par exemple avec le flux de base gratuit – et passer à des niveaux supérieurs si nécessaire, au fur et à mesure que vos besoins de sécurité augmentent. Les clients existants qui utilisent déjà notre abonnement Sophos Firewall peuvent bénéficier de remises sur les packs de flux payants, ce qui rend l’intégration doublement avantageuse.

Conclusion – Essayer et garder une longueur d’avance sur le danger

Les attaques sont chaque jour plus sophistiquées et plus nombreuses – mais vous ne devez pas rester sans défense face à elles. Un flux de renseignements sur les menaces donne au pare-feu l’avance nécessaire pour bloquer les sources de danger connues avant même qu ‘elles ne frappent à la porte. L’expérience le montre : Une fois que vous avez activé un tel flux, vous êtes souvent surpris par le nombre de tentatives de connexion qui sont automatiquement bloquées dès les premiers jours. Toutes les requêtes de bots, les scanners et les tentatives de connexion douteuses qui devaient auparavant être péniblement bloquées par des systèmes internes ou par des règles séparées, rebondissent désormais directement sur le pare-feu.

Alors pourquoi ne pas voir par vous-même la différence que cela fait ? Avec notre Avanet Basic Feed, vous pouvez tester gratuitement et sans engagement la quantité de trafic indésirable dans votre environnement – et dans quelle mesure le Threat Feed l’étouffe déjà dans l’œuf. Les informations obtenues inspirent confiance : On voit noir sur blanc quelle partie du trafic quotidien est réellement malveillante et ne met plus du tout à contribution l’infrastructure de sécurité.

Au final, « votre pare-feu mérite plus de connaissances ». Un flux de menaces est un moyen efficace de fournir cette connaissance. En utilisant l’intelligence collective de milliers de sources, vous gardez toujours une longueur d’avance sur les attaquants. Essayez-le – votre pare-feu (et votre sommeil plus tranquille) vous en remerciera.

FAQ

Qu’est-ce qu’un flux de menaces ou un flux de renseignements sur les menaces ?

Un flux de données continuellement mis à jour avec des indicateurs d’attaques tels que les IP, les domaines ou les URL qui peuvent être bloqués de manière automatisée par le pare-feu.

En quoi un flux de menaces diffère-t-il des règles de pare-feu classiques ou de l’IPS ?

Les flux de menaces fonctionnent sur la base de la réputation et de manière proactive, avant qu’une attaque ne soit détectable. Les règles et les IPS réagissent généralement à des modèles dans le trafic. Les deux se complètent.

Quelles sont les exigences en matière de licence pour Sophos ?

Pour une intégration confortable des flux externes, Xstream Protection est généralement nécessaire.

Quels sont les pare-feux pris en charge ?

Sophos, Fortinet, Palo Alto, Check Point, OPNsense et autres plates-formes prenant en charge les listes de blocage externes ou External Dynamic Lists.

Depuis quand le flux Avanet est-il utilisé ?

En production chez plusieurs clients depuis fin 2024, en développement continu sur la base de données opérationnelles réelles.

Quelle est la taille du réseau Avanet Threat-Intel ?

Des centaines de pare-feux de production de nos clients ainsi que plusieurs serveurs de pots de miel répartis sur les cinq continents fournissent en permanence des données de télémétrie. Celles-ci sont intégrées à notre flux de menaces et sont mises à jour en permanence.