Sophos Firewall v21.5 MR1: Sécurité et Stabilité au Centre de l’Attention

Sophos Firewall v21.5 MR1 regroupe de nombreuses améliorations de sécurité, de stabilité et de fiabilité. Il comprend également des nouveautés ciblées telles que OAuth 2.0 pour les alertes e-mail, le réglage fin NDR et le renforcement HA.

Thèmes

Nouvelles fonctionnalités de SFOS v21.5 MR1

OAuth 2.0 pour les notifications par e-mail

Les notifications par e-mail peuvent être sécurisées contre Gmail et Microsoft 365 avec OAuth 2.0. L’authentification par mot de passe est progressivement supprimée. Avantages : surface d’attaque réduite, gestion centralisée des jetons, traçabilité des accès. Mise en œuvre sous Administration > Notification settings. Pour Gmail, l’enregistrement de l’application dans Google Cloud Console est nécessaire (Client ID, Client Secret). Le pare-feu utilise des jetons Refresh pour une authentification permanente. De plus, OAuth 2.0 permet l’utilisation de politiques, l’authentification multi-facteurs et la révocation centralisée des jetons compromis.

Il est recommandé de migrer les profils SMTP à l’avance, d’effectuer un test d’envoi et de définir un serveur de messagerie de secours ; les politiques MFA doivent être vérifiées et documentées.

Rapports planifiés localisés

Les rapports PDF planifiés sont générés dans la langue utilisée lors de la connexion à Webadmin. Cela réduit les efforts de traduction et facilite la coordination avec les départements. Les rapports sont plus cohérents et peuvent être utilisés sans effort supplémentaire lors des réunions de direction.

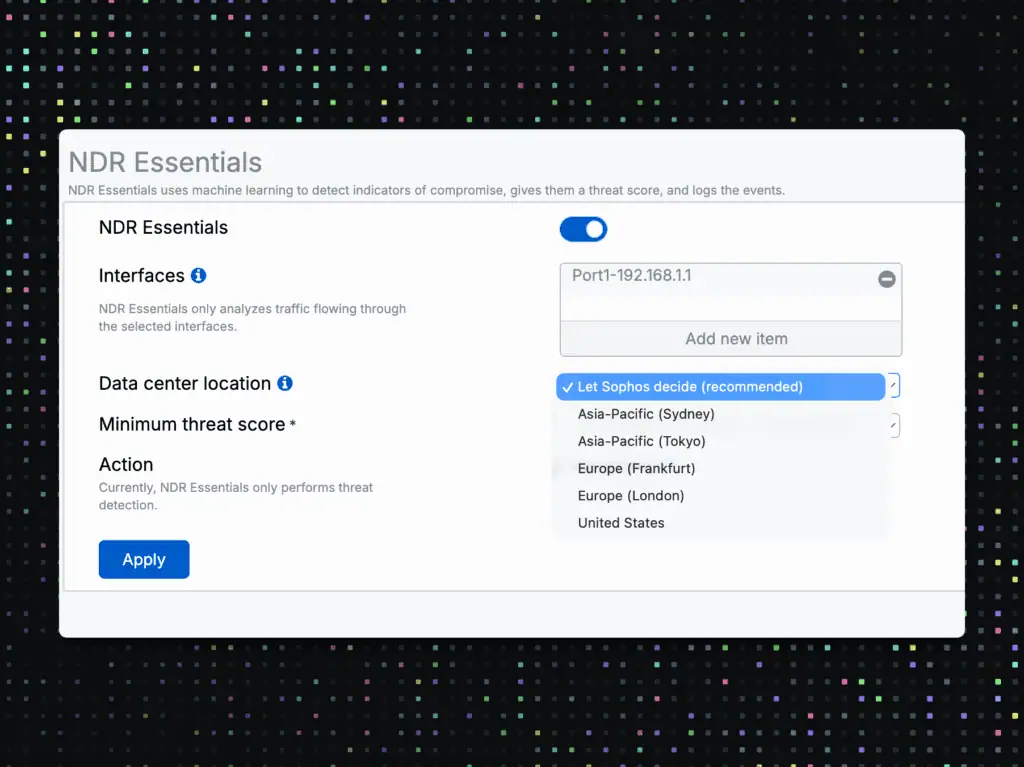

NDR Essentials : Sélection du centre de données

La région d’analyse pour NDR Essentials peut être choisie librement. La région par défaut est celle qui présente la latence la plus faible. Cela permet de répondre aux exigences en matière de résidence des données et de conformité. Pour les configurations multi-régions, il est essentiel de faire le bon choix afin d’éviter les flux de données non souhaités.

Il est judicieux de documenter la région choisie, de préparer un changement planifié, d’adapter la surveillance et de tenir compte des directives de protection des données.

NDR Essentials : Score de menace dans les journaux ATR

Le score de menace apparaît dans les journaux Active Threat Response. Cela facilite la priorisation, la corrélation et le reporting dans SIEM et XDR. Les alertes basées sur le score permettent une classification plus fine des incidents.

Syslog : device_name correspond au nom d’hôte

Le champ device_name contient le nom d’hôte configuré du pare-feu. Cela permet d’attribuer plus clairement les journaux dans les environnements multi-périphériques. Les intégrations avec XDR et SIEM sont plus robustes.

Haute disponibilité sécurisée

Des phrases de passe fortes sont obligatoires, la génération automatique n’est pas nécessaire. De plus, le couplage HA vérifie la clé hôte SSH du partenaire. Cela rend les attaques de type « man-in-the-middle » plus difficiles et évite les confusions de cluster. Une sortie d’erreur améliorée aide au diagnostic.

Mode LINCE en HA

LINCE est une certification de sécurité gouvernementale espagnole qui définit des exigences cryptographiques minimales. Le mode LINCE impose un choix autorisé d’algorithmes et de longueurs de clé sur le pare-feu et affecte, entre autres, les paramètres SSH et VPN. L’activation se fait via CLI et redémarre le service SSH. Dans les environnements HA, le mode LINCE doit être identique sur les deux appareils avant la configuration HA. Lors de la restauration de sauvegardes HA, l’état LINCE des périphériques cibles doit correspondre à la sauvegarde, sinon la restauration sera refusée ou le mode sera ajusté.

VPN basé sur l’itinéraire : XFRM-MTU automatique

Le pare-feu calcule automatiquement une MTU adaptée pour les interfaces XFRM en soustrayant l’overhead IPsec. Objectif : moins de fragmentation et des connexions TCP plus stables. La valeur est ajustable.

Après la mise à niveau, il est conseillé de vérifier le MTU, de l’ajuster finement en fonction du fournisseur si nécessaire et de tester les applications critiques.

Colonnes de tableau personnalisables

De nombreux domaines prennent en charge les colonnes librement modulables dans Sophos Firewall v21.5 MR1, par exemple le réseau, les routes SD-WAN, les passerelles ou les LCA de services locaux. Les largeurs sont enregistrées dans le navigateur et appliquées aux sessions futures.

Voucher Hotspot : Trier et filtrer

Les bons peuvent être triés par date de création et apparaissent immédiatement en haut. Cela facilite l’édition et le contrôle.

MIB SNMP : conformité RFC améliorée

Les MIB sont plus étroitement alignées sur les RFC pour SNMPv1, v2 et v3. Cela améliore la compatibilité avec les outils de surveillance et réduit les erreurs d’analyse syntaxique.

Live Users : unités de données uniformes

Les quantités de données sont affichées de manière cohérente en Ko, Mo et Go. Cela facilite les comparaisons et réduit les malentendus.

Importation de groupes depuis AD et Entra ID

Lors de l’importation de groupes, L2TP et PPTP ne sont plus automatiquement activés. L’accès à distance reste explicitement contrôlable. Cela permet d’éviter les surfaces d’attaque non souhaitées.

Active Directory SSO : Windows Server 2025

L’authentification unique prend désormais en charge Windows Server 2025 via NTLM et Kerberos. Cela facilite l’intégration dans les environnements AD modernes et les configurations hybrides avec Azure AD.

Hôtes système RED : correct /32

Les objets hôtes système pour RED utilisent désormais systématiquement le masque de sous-réseau /32. Auparavant, le masque pouvait être différent de la configuration définie lors de la création de l’interface. Si un hôte système RED est utilisé dans des règles ou des objets pour des réseaux plus importants, le trafic ne peut plus être mis en correspondance après la mise à jour.

Il est pratique de vérifier les règles de pare-feu et les objets hôtes dépendants et de les convertir en objets IP ou réseau appropriés si nécessaire.

Compatibilité et notes

- Compatibilité VPN SSL : pas de tunnels vers SFOS 18.5 et antérieurs, client VPN SSL hérité ou UTM 9. Alternative : mise à niveau, IPsec ou RED.

- Les tunnels RED Site-to-Site hérités de l’ancienne génération ne sont plus supportés à partir de SFOS 22. La migration vers des tunnels RED site à site ou IPsec pris en charge est recommandée.

- Chemins de mise à niveau : suivez les chemins de migration officiels. Sophos Central peut planifier et contrôler les mises à niveau.

- Créer une sauvegarde complète et un plan de rollback avant chaque mise à niveau.

Conclusion

Sophos Firewall v21.5 MR1 est une version de maintenance régulière qui apporte des améliorations mineures et des corrections de bogues. Elle stabilise les opérations en cours et inclut des corrections détaillées. Le passage à OAuth 2.0 pour les notifications par e-mail, la sélection de la région NDR et une vérification rapide des paramètres HA et Syslog sont utiles. Dans l’ensemble, il s’agit d’ajustements incrémentaux pour la maintenance de la branche actuelle de la version. La situation sera à nouveau passionnante début décembre, lorsque SFOS v22 devrait être disponible.

Liens complémentaires

- Le blog Avanet : Sophos Firewall v21.5

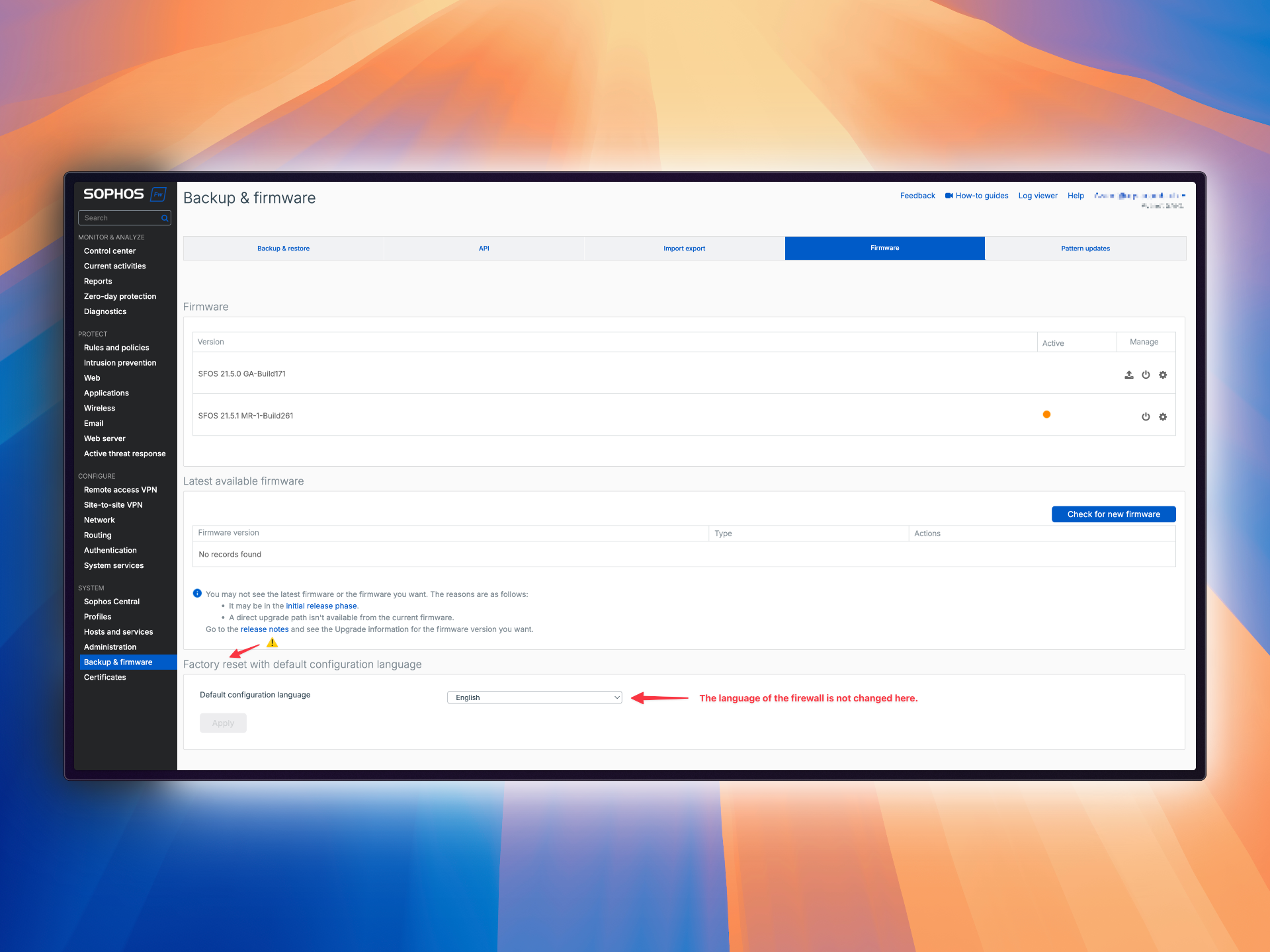

- Avanet KB : mise à jour du firmware Sophos Firewall – préparation et meilleures pratiques

- Avanet KB : Mise à jour du firmware sur Sophos Firewall (mise à jour du firmware)