Sophos Firewall v22 : Présentation et toutes les nouvelles fonctionnalités

Sophos Firewall v22 met l’accent sur le durcissement, la visibilité claire et les processus opérationnels stables. L’architecture Xstream modernisée, un noyau durci et de nouvelles fonctionnalités opérationnelles contribuent à réduire la surface d’attaque et à simplifier l’administration. Cet article explique toutes les nouveautés de SFOS v22.

Thèmes

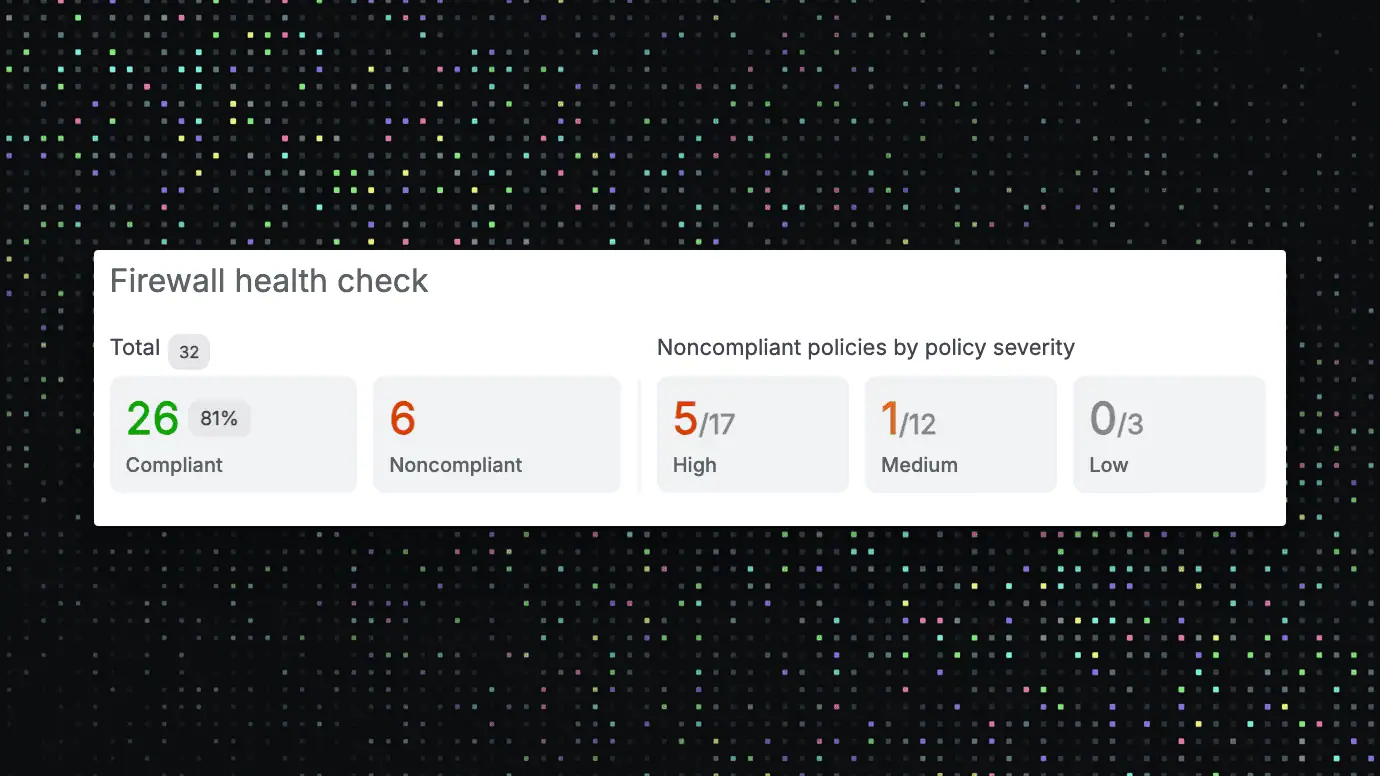

Bilan de santé

Le contrôle d’intégrité est le contrôle de configuration intégré à Sophos Firewall v22. Son objectif est de mettre en évidence les mauvaises configurations à un stade précoce, avant qu’elles ne deviennent un problème de sécurité ou de fonctionnement. Il répond aux menaces croissantes qui pèsent sur l’infrastructure exposée à Internet et suit l’approche de la conception sécurisée par le biais des directives CISA. Sophos a durci le pare-feu au cours de plusieurs versions, simplifié l’application des correctifs et amélioré la détection sous attaque. Les corrections à chaud over-the-air sans temps d’arrêt et la surveillance active de la base installée par Sophos pour détecter les premiers indicateurs d’attaque sont des caractéristiques uniques.

A quoi sert le bilan de santé

Il évalue des dizaines de paramètres par rapport aux références CIS et aux meilleures pratiques établies. Les champs de contrôle typiques sont les chiffrement TLS obsolètes ou non sécurisés, les politiques d’administration et d’utilisation trop larges, les règles inutilisées ou qui se chevauchent, les services inutilement exposés et les durcissements de base comme l’heure, l’authentification et la journalisation. Sophos Firewall v22 facilite ainsi le maintien d’une bonne hygiène des politiques et l’élimination des vulnérabilités non souhaitées.

Comment fonctionne le contrôle de santé

Dans le centre de contrôle, un widget de tableau de bord indique l’état. Un clic permet d’accéder à la vue détaillée ou au menu principal sous « Firewall health check ». Les résultats sont classés par ordre de priorité, expliqués et reliés par un lien descendant au masque de configuration approprié. Cela permet de corriger les anomalies sans avoir à chercher.

Comment utiliser le bilan de santé en entreprise

Avant les mises en service, après les changements de politique, après les mises à jour du micrologiciel et l’exécuter régulièrement. Il sert de validation objective dans les processus CAB et fournit des preuves d’audit sur l’hygiène continue des politiques.

Le bilan de santé couvre la qualité de la configuration, pas la santé du matériel. Il ne vérifie pas si les bases de données internes sont cohérentes ou si la RAM ou le SSD présentent des erreurs d’écriture. Un indicateur d’état visible dans l’interface utilisateur graphique serait également utile dans ce cas.

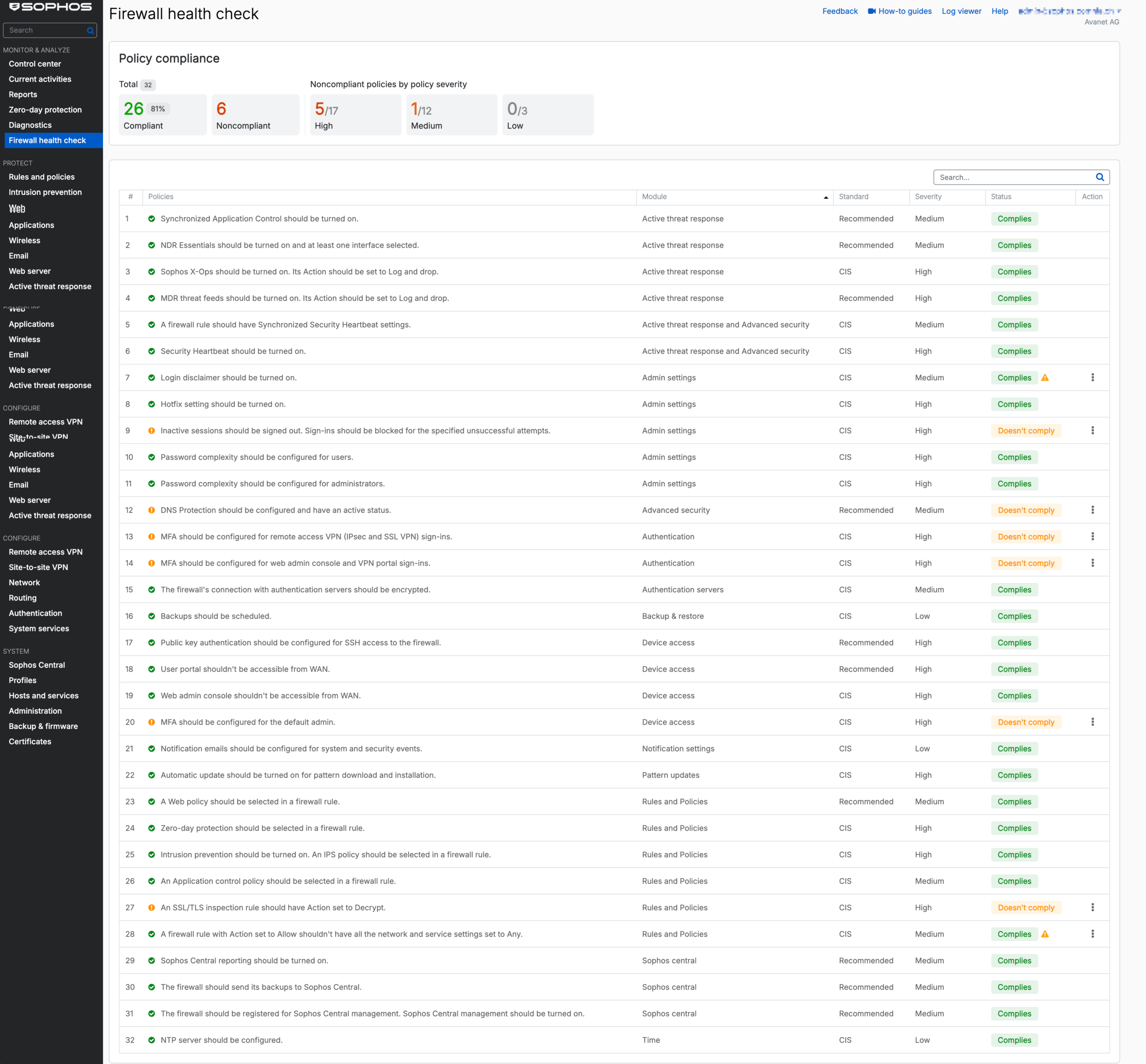

Health Check : les domaines de contrôle en détail

Le Health Check répertorie tous les points vérifiés dans le tableau de bord, à la manière d’un audit de sécurité. Chaque point indique le module, la norme, la gravité, l’état et une action directe. On voit ainsi d’un coup d’œil quelles configurations s’écartent des meilleures pratiques. Une sélection des principaux audits :

- Le contrôle des applications synchronisées doit être activé.

- NDR Essentials doit être activé et sélectionné au moins sur une interface.

- Sophos X-Ops doit être activé. Une action doit être définie sur Log and drop.

- Les flux de menaces MDR doivent être désactivés. Une action doit être définie pour se connecter et se déconnecter.

- Une règle de pare-feu doit avoir des paramètres Synchronized Security Heartbeat.

- Security Heartbeat doit être activé.

- Login disclaimer devrait être activé.

- Les paramètres de correction à chaud doivent être activés.

- Les sessions distantes doivent être signées. Les sign-ins doivent être bloqués pour les tentatives infructueuses spécifiées.

- La complexité des mots de passe doit être configurée pour les utilisateurs.

- La complexité des mots de passe doit être configurée pour les administrateurs.

- La protection DNS doit être configurée et avoir un statut actif.

- MFA doit être configuré pour les signatures VPN d’accès à distance (IPsec et SSL VPN).

- MFA doit être configuré pour les signatures de la console d’administration web et du VPN Portal.

- La connexion du pare-feu aux serveurs d’authentification doit être cryptée.

- Des sauvegardes doivent être programmées.

- L’authentification par clé publique doit être configurée pour l’accès SSH au pare-feu.

- Le portail utilisateur ne devrait pas être accessible depuis le WAN.

- La console d’administration web ne devrait pas être accessible depuis le WAN.

- MFA doit être configuré pour l’admin par défaut.

- Les e-mails de notification doivent être configurés pour les événements système et de sécurité.

- La mise à jour automatique doit être activée pour le téléchargement et l’installation des patrons.

- Une politique web doit être sélectionnée dans une règle de pare-feu.

- Zero-Day Protection doit être sélectionné dans une règle de pare-feu.

- La prévention des intrusions doit être activée. Une politique IPS doit être sélectionnée dans une règle de pare-feu.

- Une politique de contrôle des applications doit être sélectionnée dans une règle de pare-feu.

- Une règle d’inspection SSL/TLS doit avoir l’action définie sur Décrypter.

- Une règle de pare-feu dont l’action est définie sur Autoriser ne devrait pas avoir tous les paramètres de réseau et de service définis sur Tout.

- Le reporting Sophos Central doit être désactivé.

- Le pare-feu doit envoyer ses sauvegardes à Sophos Central.

- Le pare-feu doit être enregistré pour la gestion Sophos Central. La gestion Sophos Central doit être activée.

- Le serveur NTP doit être configuré.

Cette liste montre que le bilan de santé couvre à la fois les configurations techniques et les politiques de sécurité organisationnelles.

Certains points sont sans aucun doute utiles, d’autres peuvent être remis en question. Par exemple : « Login disclaimer should be turned on ». Ce type d’avertissement n’améliore pas vraiment la sécurité – personne ne le lit vraiment et, dans la pratique, il est souvent simplement cliqué. Il répond cependant à des exigences juridiques dans certains environnements, par exemple comme conditions d’utilisation ou clause de non-responsabilité. D’un point de vue purement sécuritaire, il ne s’agit guère d’un mécanisme de protection, mais plutôt d’un point formel destiné à signaler la prise de conscience de la sécurité.

Il est possible d’écraser manuellement le statut des contrôles individuels. Cela permet de marquer un point comme « Complies », même s’il n’est pas techniquement satisfait. Cependant, une icône ⚠️ apparaît alors pour indiquer le statut écrasé. Cela permet de maintenir la transparence tout en conservant une certaine liberté administrative.

Il est également frappant de constater que certains points de contrôle sont fortement liés à Sophos Central, MDR, NDR ou DNS Protection. Du point de vue de Sophos, il s’agit bien sûr d’une forme de vente croisée, puisqu’il s’agit de souligner les avantages de l’intégration de son propre écosystème. Néanmoins, nombre de ces recommandations apportent une réelle valeur ajoutée, par exemple en termes d’administration consolidée ou d’automatisation des alertes.

Plan de contrôle Next-Gen Xstream

Avec Sophos Firewall v22, Sophos a fait évoluer en profondeur l’architecture Xstream. Alors que le concept initial avait été introduit dans la version 18 pour tirer pleinement parti de la puissance du matériel XGS, la nouvelle génération vise bien plus que la simple performance : elle met l’accent sur la sécurité, la stabilité et la pérennité.

Une nouvelle base pour la sécurité et l’évolutivité

Le plan de contrôle révisé a été entièrement repensé. Au lieu d’un système monolithique, Sophos utilise désormais une structure modulaire dans laquelle les services centraux tels que l’IPS, le filtrage Web ou l’inspection SSL fonctionnent isolément les uns des autres. Chaque service est comme une application distincte au sein du pare-feu et peut être géré ou redémarré indépendamment. Ainsi, les autres fonctions restent stables même si un module réagit mal ou tombe en panne.

Du point de vue d’un ingénieur en sécurité, il s’agit d’une étape décisive : cette architecture minimise les dépendances et réduit l’impact des exploits potentiels sur les composants individuels. En même temps, elle jette les bases d’une isolation Zero Trust au sein du système – un concept qui était jusqu’à présent plutôt connu des plateformes de cloud modernes.

Indépendant du matériel et de l’environnement

L’un des grands avantages de la nouvelle architecture Xstream est sa totale indépendance vis-à-vis du matériel propriétaire. Contrairement à de nombreux concurrents, Sophos Firewall v22 ne repose pas sur des ASIC spécifiques ou des puces à fonction fixe. L’architecture fonctionne de manière cohérente sur le matériel physique, les machines virtuelles ou les environnements de cloud. Cela garantit un comportement cohérent sur toutes les plates-formes et facilite l’automatisation des opérations.

Amélioration de la haute disponibilité avec auto-réparation

Une autre nouveauté est la nouvelle logique d’auto-cicatrisation dans les clusters HA. Le plan de contrôle surveille en permanence l’état des deux systèmes et corrige automatiquement les écarts. Si des différences sont détectées dans la configuration ou dans l’état de synchronisation, le pare-feu initie lui-même une correction. Cela réduit les situations d’erreur, diminue la maintenance et améliore sensiblement la disponibilité. En pratique, cela signifie moins de redémarrages imprévus et des performances de cluster plus stables.

Perspective et avenir techniques

La nouvelle architecture Xstream pose les bases de fonctionnalités futures telles que le clustering à n nœuds, des services de sécurité entièrement conteneurisés et une API REST complète pour l’administration à distance et l’automatisation. Sophos Firewall v22 s’oriente ainsi clairement vers une architecture de plate-forme qui rappelle les principes modernes du cloud : basée sur les services, dynamique et centrée sur la sécurité.

D’un point de vue professionnel, cette transformation est plus qu’une simple mise à jour technique. Elle change la façon dont les pare-feu sont conçus à l’avenir. Il s’agit de passer des appliances monolithiques à une infrastructure flexible, orientée services, qui peut être rapidement adaptée et gérée de manière automatisée. Pour les opérateurs qui ont des exigences élevées en matière de temps de fonctionnement, de conformité et d’évolutivité, il s’agit d’une avancée décisive.

Je suis tout à fait d’accord – la réorientation vers le traitement basé sur le CPU est absolument logique d’un point de vue technique. Toutes les appliances XGS ne disposent pas d’un NPU, ce qui a accéléré le trafic, et les pare-feux virtuels en particulier ont toujours été désavantagés dans ce domaine. Avec la nouvelle architecture, la performance est à nouveau plus orientée vers les CPU modernes, ce qui assure un comportement uniforme sur toutes les plates-formes. Dans les anciens modèles de bureau XGS, la combinaison du CPU et du NPU était également exigeante sur le plan thermique, ce qui entraînait une augmentation du volume sonore. Grâce à l’élimination de cette charge de double processeur, les nouvelles générations sont nettement plus silencieuses. Ceux qui se souviennent de cette comparaison comprendront pourquoi le retour à l’optimisation du CPU est à la fois stratégique et pratique.

Noyau durci 6.6+

Sophos Firewall v22 utilise un noyau Linux modernisé (v6.6+) pour une sécurité, des performances et une évolutivité accrues. Les aspects centraux sont une isolation plus stricte des processus et des mitigations complètes contre les attaques par canal latéral et les vulnérabilités du processeur telles que Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed et Downfall. De plus, la copie utilisateur renforcée, les canaris de pile et la randomisation de l’espace d’adresse du noyau (KASLR) sont activés. Cela réduit l’exploitabilité des erreurs de mémoire, stabilise le comportement à l’exécution et renforce les fondations de l’architecture Xstream.

Surveillance de l’intégrité à distance

Le contrôle de l’intégrité à distance dans SFOS v22 complète le durcissement du noyau par une surveillance continue de l’intégrité du système. En termes simples, il vérifie en arrière-plan s’il y a des changements sur le pare-feu qui ne devraient pas avoir lieu. Le capteur Linux intégré pour XDR enregistre les événements liés à la sécurité au niveau du système et des services – par exemple, si un processus inconnu démarre, si des fichiers de configuration sont modifiés ou des règles exportées, ou si des fichiers critiques sont manipulés.

Ces informations, ainsi que l’heure, l’utilisateur et la source, sont envoyées à Sophos Central. Là, elles peuvent être associées à d’autres données, telles que celles des systèmes d’extrémité, des passerelles de messagerie ou des services d’identité. Cela permet aux administrateurs d’identifier plus rapidement les comportements inhabituels et de réagir de manière ciblée avant qu’ils ne deviennent des problèmes plus importants.

Dans la vie quotidienne d’un administrateur informatique, cela signifie que si quelqu’un tente de modifier quelque chose sur le pare-feu ou de manipuler un fichier à son insu, cela sera détecté et signalé. Cette fonction aide donc à détecter rapidement les attaques silencieuses ou les mauvaises configurations sans avoir à vérifier manuellement en permanence. En même temps, elle aide Sophos à surveiller de manière centralisée le comportement des pare-feux installés, ce qui permet d’identifier des modèles ou des problèmes de sécurité potentiels.

Active Threat Response (flux de menaces pour WAF et NAT) et

Sous la Feature-Request SFSW-I-2618, un comportement souhaité depuis longtemps a enfin été mis en œuvre. Les Threat Feeds sont des listes dynamiques d’adresses IP malveillantes connues, mises à jour en permanence par des fournisseurs de Threat Intelligence comme nous(Avanet Threat Feeds). Ils servent à bloquer de manière proactive les attaques provenant d’Internet avant même qu’elles ne s’approchent d’un service.

Jusqu’à présent, ces flux n’étaient utilisés que pour protéger les portails Sophos. Les règles NAT et WAF n’étaient pas affectées, ce qui, d’un point de vue pratique, ressemblait plus à un bug qu’à une fonctionnalité manquante.

Avec Sophos Firewall v22, cette limitation est désormais levée. Les flux de menaces sont désormais automatiquement appliqués aux règles NAT et WAF. Cela signifie que dès qu’une connexion est détectée à partir d’une adresse IP d’un flux, le pare-feu la bloque automatiquement, même pour les règles de redirection ou de serveur Web. Il n’est donc plus nécessaire de gérer des règles séparées ou des solutions de contournement.

Ce changement constitue une avancée majeure, car les flux de menaces protègent désormais les services productifs tels que les serveurs web, contribuant ainsi directement à la détection et à la défense contre les attaques. Le pare-feu réagit ainsi en temps réel aux menaces actuelles, sans qu’il soit nécessaire d’intervenir manuellement. Il s’agit d’un détail mineur mais techniquement important qui augmente clairement la valeur de la sécurité de Sophos Firewall v22.

Améliorations NDR

Pour le trafic sortant, les correspondances IP source avec NDR Essentials et les flux externes sont prises en charge afin d’identifier et de bloquer les périphériques compromis non gérés. Le score de menace NDR Essentials apparaît directement dans les journaux. En outre, depuis SFOS v21.5 MR1, il est possible de choisir explicitement la région du centre de données NDR-Essentials, la région avec la plus faible latence étant utilisée par défaut.

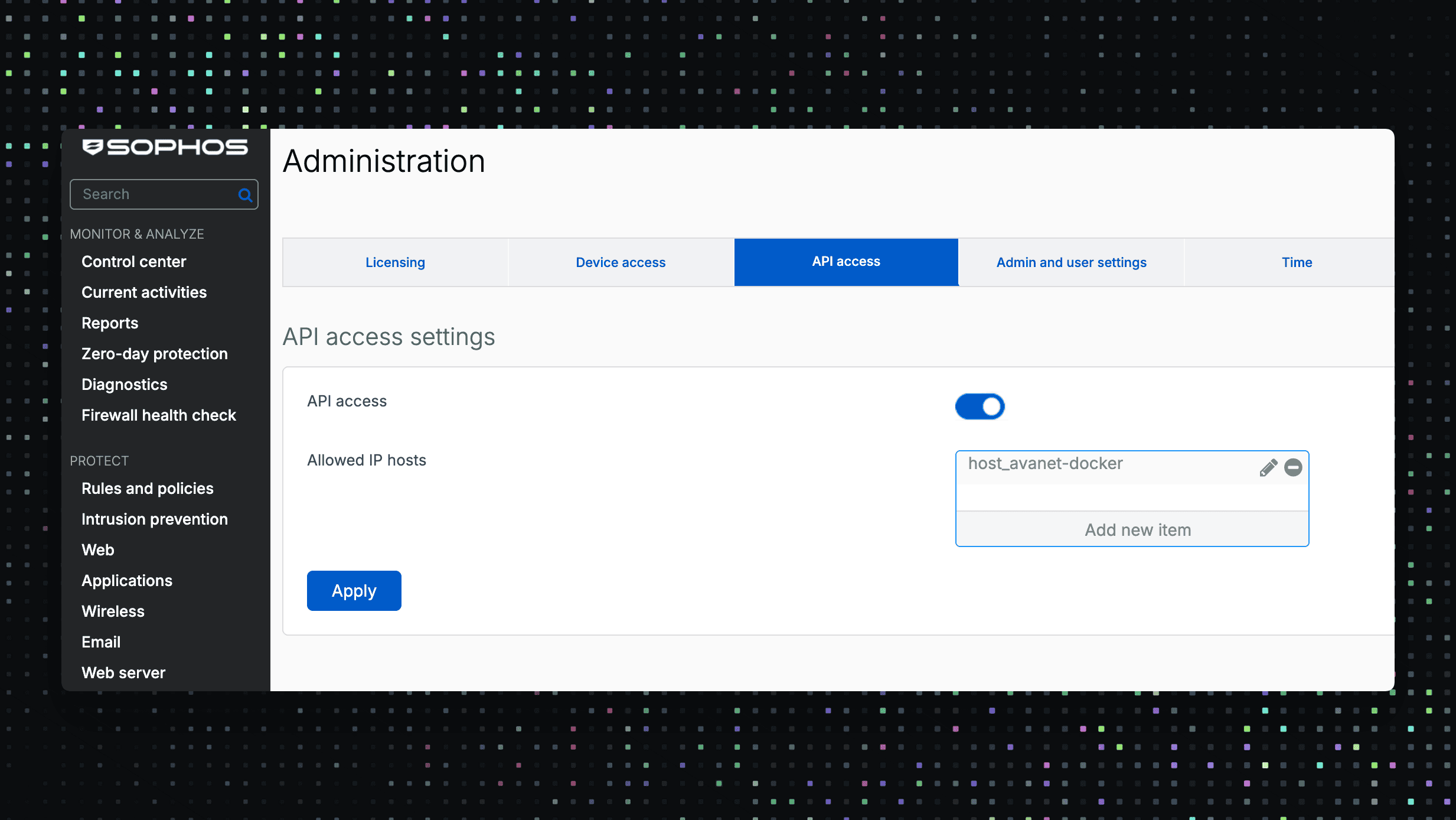

Contrôle d’accès API

L’accès à l’API de gestion peut être limité à des objets IP explicites. Jusqu’à 64 entrées permettent une séparation nette entre les automates, les réseaux de gestion et les accès externes des partenaires. Dans les fenêtres de changement, il est possible d’étendre temporairement, puis de réduire à nouveau. Recommandation : n’autoriser que les réseaux de gestion dédiés, activer la journalisation et vérifier régulièrement les accès. La configuration s’effectue dans SFOS v22 sous Administration.

Mises à jour du firmware via SSL avec épinglage de certificat

SFOS v22 valide les serveurs de mise à jour via SSL et l’épinglage de certificats. Cela réduit le risque de manipulation de l’infrastructure de mise à jour. Dans les environnements avec des politiques de sortie strictes, les FQDNs cibles doivent être inclus dans les listes d’autorisation afin de garantir la fiabilité des mises à jour.

HTTP/2 et TLS 1.3 pour l’accès aux périphériques

La console d’administration Web, le VPN Portal et le portail utilisateur utilisent désormais HTTP/2 et TLS 1.3. Ces deux technologies permettent d’établir les connexions plus rapidement, de les rendre plus stables et de mieux les crypter. La différence est surtout visible lors de la connexion et des appels de page dans l’interface Web Admin, qui sont sensiblement plus rapides.

HTTP/2 regroupe plusieurs requêtes en une seule connexion, ce qui réduit le temps d’attente du pare-feu entre le client et le serveur. TLS 1.3 assure en même temps un cryptage moderne avec un handshake plus court et une sécurité accrue. Dans les environnements réseau plus anciens, où d’anciens pare-feu ou systèmes proxy sont encore utilisés, il est conseillé de vérifier brièvement que tout est compatible avant de l’activer.

Surveillance avec sFlow et valeurs matérielles SNMP

sFlow permet l’échantillonnage du trafic vers des collecteurs centraux afin de détecter les pics de volume, les flux inattendus et les anomalies en temps réel. Le taux d’échantillonnage par défaut est de 400, avec un minimum de 10. Jusqu’à 5 collecteurs sont pris en charge. sFlow peut être activé sur les interfaces physiques, les alias et les interfaces VLAN. Remarque : sur l’interface de surveillance, FastPath est désactivé. En outre, SFOS v22 fournit des métriques matérielles SNMP telles que la température du CPU et du NPU, la vitesse de rotation du ventilateur, l’état de l’alimentation à partir du XGS 2100, ainsi que des valeurs de performance PoE pour tous les modèles XGS avec PoE, sauf le XGS 116(w). Un fichier MIB peut être téléchargé directement dans l’IU. Choisir les intervalles d’échantillonnage et de sondage de manière à ce que les liens du noyau restent visibles sans surcharger le collecteur.

Meilleure utilisation et fonctions de recherche

Avec SFOS v22, l’interface devrait être beaucoup plus réactive. Il n’est plus nécessaire d’attendre que la page soit entièrement rechargée pour passer d’un menu ou d’un onglet à l’autre.

Lors de mes tests, aucune amélioration n’a été ressentie. Néanmoins, il est encourageant de constater que des efforts sont faits pour améliorer la vitesse de l’interface utilisateur. Il y a encore beaucoup de potentiel, en particulier lors de l’enregistrement des règles de pare-feu ou du chargement des vues de l’interface, où il y a encore des retards sensibles.

Les interfaces XFRM peuvent désormais être filtrées et recherchées directement dans l’interface. Si les entrées sont nombreuses, elles sont automatiquement divisées en pages, ce qui améliore considérablement la visibilité et la gestion des grandes configurations IPsec.

Des améliorations mineures se font également sentir au quotidien : Les paramètres du serveur NTP sont désormais définis par défaut sur « Use pre-defined NTP server ».

Fonctions UTM proches dans SFOS

Pour ceux qui ne sont pas encore passés de SG UTM à SFOS, la version 22 apporte une fonctionnalité manquante. Il s’agit notamment du support MFA dans le WAF, des algorithmes OTP modernes tels que SHA-256 et SHA-512 et des journaux de piste d’audit avec représentation Before/After. Ces extensions comblent des lacunes importantes par rapport à l’UTM actuel et facilitent considérablement la transition. Ainsi, ceux qui hésitent encore à migrer trouveront désormais dans SFOS v22 presque toutes les fonctionnalités auxquelles ils sont habitués, avec une technologie moderne et une meilleure intégration.

Les journaux d’audit en détail

La phase 1 enregistre chaque modification apportée aux règles de pare-feu, aux objets et aux interfaces. Les journaux peuvent être téléchargés dans le menu Diagnostics > Logs et montrent clairement ce qui a été modifié exactement – y compris les valeurs avant et après l’ajustement. Dans les versions futures, ces modifications seront affichées directement dans le visualiseur de logs, ce qui permettra de voir immédiatement les différences sans avoir à exporter. Cela facilite la traçabilité et permet de gagner du temps lors de l’analyse des modifications.

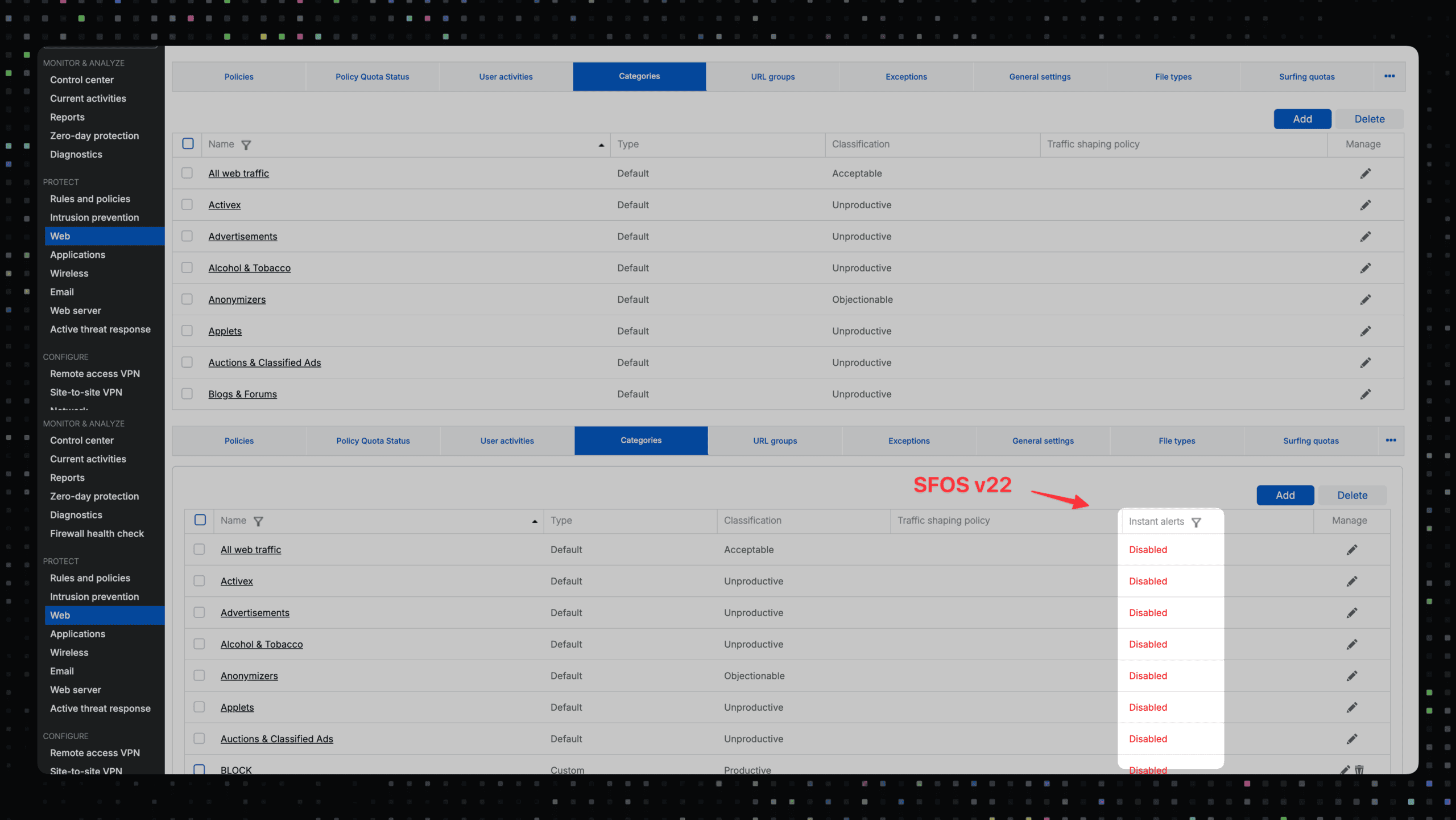

Alertes instantanées de catégories Web

Des notifications automatiques peuvent être configurées pour les catégories de sites web restreints. Ces notifications informent à intervalles rapprochés, par exemple toutes les cinq minutes, des tentatives d’accès aux pages web bloquées. Chaque message contient des détails tels que l’heure, l’utilisateur, la catégorie et le domaine consulté. Cela assure une meilleure transparence et facilite le suivi en cas d’accès répété à des sites non autorisés. Cette fonction est particulièrement utile dans les environnements avec des politiques claires, comme les écoles ou les organisations avec des règles Internet fixes. Les infractions sont automatiquement documentées et peuvent être retracées si nécessaire.

Mise à niveau vers SFOS v22 : chemins d’accès, durée et remarques

SFOS v22 apporte des modifications profondes à l’architecture du système. En revanche, le firmware nécessite un peu plus d’espace disque dans la partition racine. Pour la plupart des appareils (environ 98%), la mise à niveau se fait automatiquement et sans intervention. Les modèles à partir du XGS 2100 disposent déjà de suffisamment de mémoire et effectuent la mise à jour directement.

Pour les modèles de bureau XGS et les modèles virtuels avec une partition plus petite (1 Go), la mémoire est automatiquement augmentée lors de la mise à niveau. De ce fait, le processus prend un peu plus de temps, généralement entre deux et dix minutes. Seuls quelques systèmes – environ 3 % – nécessitent une préparation manuelle, par exemple la suppression d’anciens rapports ou journaux, afin de libérer suffisamment d’espace.

Les périphériques avec un firmware SSD plus ancien doivent d’abord le mettre à jour avant de pouvoir passer à la version 22. Les très anciennes installations virtuelles basées sur de petits disques durs ou d’anciennes versions de SFOS (antérieures à la version 18) nécessitent des étapes supplémentaires. Dans certains cas, une mise à jour intermédiaire vers la version 21 MR2 est d’abord nécessaire avant de réussir la mise à niveau. Si le disque est trop petit, la seule solution est de procéder à une nouvelle installation avec un disque dur plus grand.

Les instructions relatives à toutes les étapes nécessaires apparaissent automatiquement dans l’interface du pare-feu par le biais de messages dans le centre de contrôle, par courriel et par des icônes d’avertissement dans Sophos Central. Celles-ci affichent également un code de référence qui renvoie directement à l’article correspondant de la base de connaissances. Une fois la préparation réussie, l’alerte disparaît en une heure environ. Des commandes CLI supplémentaires sont également disponibles à des fins de diagnostic.

Conclusion

Sophos Firewall v22 offre une base de sécurité sensiblement plus solide, une structure modulaire et un fonctionnement plus stable. Le bilan de santé est un outil sophistiqué qui aide à vérifier systématiquement les configurations et à respecter les meilleures pratiques. Le nouveau plan de contrôle permet des mises à niveau plus fluides et une plus grande fiabilité en cours d’utilisation. Des protocoles modernes et une télémétrie avancée rendent l’analyse et le dépannage beaucoup plus efficaces.

Nous nous réjouissons de la nette progression de Sophos Firewall v22, mais nous souhaitons toujours qu’un travail soit effectué sur le clonage et le regroupement des règles NAT, comme nous le savons pour les règles de pare-feu. Il y a environ un an, nous avons rassemblé et publié nos souhaits. Depuis, de nombreuses améliorations ont été apportées, mais nous pensons qu’il manque encore quelques fonctionnalités. Nous espérons qu’elles seront mises en œuvre dans les prochaines versions.

FAQ

Quand Sophos Firewall v22 sera-t-il disponible en tant que GA ?

La phase d’accès anticipé a débuté en octobre 2025. En général, Sophos publie la version GA quelques semaines après l’EAP. Sur la base des cycles de publication précédents, la version GA devrait être disponible début décembre 2025.

Qu’est-ce que le nouveau bilan de santé et à quoi sert-il ?

Le bilan de santé vérifie la configuration du pare-feu pour détecter les vulnérabilités et les écarts par rapport aux meilleures pratiques. Il évalue des paramètres tels que le cryptage TLS, la complexité des mots de passe, le MFA, les accès admin ou l’état des mises à jour et les affiche clairement dans le tableau de bord. L’objectif est de détecter et de corriger rapidement les mauvaises configurations avant qu’elles ne deviennent des problèmes de sécurité.

Qu’est-ce qui a changé dans l’architecture Xstream ?

Le plan de contrôle Xstream a été entièrement reconstruit. Les services centraux comme IPS ou le filtrage web fonctionnent désormais isolément les uns des autres. Cela augmente la stabilité, car un module défectueux n’a plus d’influence sur d’autres domaines. En même temps, l’architecture crée la base pour les services de conteneurs, le contrôle de l’API et les futures fonctions de mise à l’échelle.

Pourquoi le traitement basé sur le CPU est-il désormais meilleur que la solution NPU de l’ancienne série XGS ?

Tous les pare-feu ne disposent pas d’une NPU dédiée. La nouvelle architecture orientée CPU assure des performances homogènes sur toutes les plates-formes, y compris dans les installations virtuelles ou en nuage. De plus, la suppression du NPU réduit la chaleur et donc le bruit, en particulier sur les petits modèles.

Quels sont les avantages du nouveau noyau (version 6.6+) ?

Le noyau Linux mis à jour dans Sophos Firewall v22 offre des mécanismes de sécurité améliorés contre les attaques telles que Spectre, Meltdown et Retbleed. Il protège mieux contre les erreurs de mémoire et stabilise le fonctionnement grâce à des protections supplémentaires comme Stack Canaries et KASLR.

Quelles sont les nouveautés concernant les flux de menaces ?

Les flux de menaces sont désormais appliqués aux règles NAT et WAF. Cela permet au pare-feu de bloquer automatiquement les IP d’attaquants connus avant même qu’elles n’atteignent un service interne. Cette fonctionnalité augmente considérablement l’efficacité de la protection en incluant les serveurs de production et les redirections.

Comment se déroule la mise à niveau vers SFOS v22 ?

Pour environ 98% des appareils, la mise à niveau se fait automatiquement. Les systèmes disposant d’une petite partition racine (1 Go) l’étendent automatiquement pendant le processus, ce qui peut prendre quelques minutes de plus. Seules les installations plus anciennes ou les appareils avec un firmware SSD obsolète nécessitent une préparation manuelle. Toutes les étapes sont clairement indiquées via l’interface graphique ou par courrier électronique.

Y a-t-il de nouvelles fonctions de surveillance ?

Oui, en plus des valeurs matérielles SNMP (température, ventilateurs, alimentations, PoE), Sophos Firewall v22 prend désormais en charge sFlow pour l’analyse du trafic en temps réel. Cela permet de détecter immédiatement les flux de données inhabituels ou les pics de charge.

Liens complémentaires

- Avanet : flux de renseignements sur les menaces pour Sophos Firewall

- Actualités Sophos : Sophos Firewall v22 Early Access

- Communauté Sophos : annonces SFOS v22 EAP

Sources

- Nouvelles fonctionnalités clés de Sophos Firewall OS v22

- Sophos Firewall v22 est désormais disponible en accès anticipé, Actualités Sophos

- Sophos Firewall v22 EAP est maintenant disponible, Communauté Sophos, 15/10/2025,