Sophos Firewall v22: Überblick und alle neuen Features

Sophos Firewall v22 setzt auf Härtung, klare Sichtbarkeit und stabile Betriebsprozesse. Die modernisierte Xstream-Architektur, ein gehärteter Kernel und neue Betriebsfunktionen helfen, Angriffsflächen zu reduzieren und Administration zu vereinfachen. In diesem Beitrag werden alle Neuerungen von SFOS v22 erklärt.

Themen

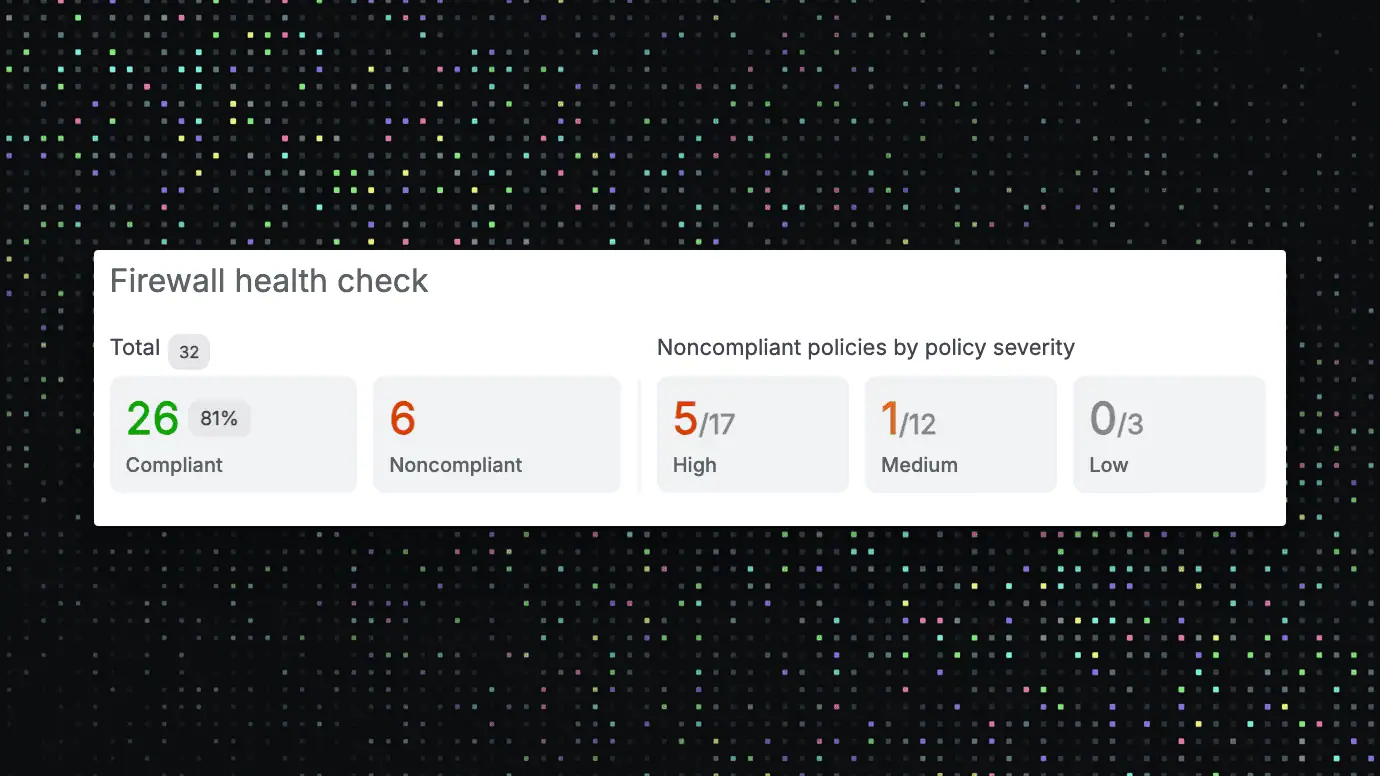

Health Check

Der Health Check ist die integrierte Konfigurationsprüfung in Sophos Firewall v22. Ziel ist es, Fehlkonfigurationen früh sichtbar zu machen, bevor sie zum Sicherheits- oder Betriebsproblem werden. Er adressiert die wachsende Bedrohungslage für Internet-exponierte Infrastruktur und folgt dem Secure-by-Design Ansatz nach CISA Leitlinien. Sophos hat die Firewall über mehrere Releases hinweg gehärtet, das Patching vereinfacht und die Erkennung unter Angriff verbessert. Ein Alleinstellungsmerkmal sind Over-the-Air Hotfixes ohne Downtime sowie die aktive Überwachung der installierten Basis durch Sophos, um frühe Angriffsindikatoren zu erkennen.

Wofür der Health Check gedacht ist

Er bewertet Dutzende Einstellungen gegen CIS Benchmarks und etablierte Best Practices. Typische Prüffelder sind veraltete oder unsichere TLS Cipher, zu breite Admin- und Benutzer-Policies, ungenutzte oder sich überschneidende Regeln, unnötig exponierte Dienste sowie Basishärtungen wie Zeit, Authentisierung und Protokollierung. Damit macht Sophos Firewall v22 es einfacher, die Policy-Hygiene hochzuhalten und ungewollte Schwachstellen zu eliminieren.

Wie der Health Check arbeitet

Im Control Center zeigt ein Dashboard Widget den Status. Per Klick gelangt man in die Detailansicht oder über das Hauptmenü unter „Firewall health check“. Findings sind priorisiert, erläutert und mit Drill-down in die passende Einstellungsmaske verlinkt. So lassen sich Abweichungen ohne Suche beheben.

Wie man den Health Check im Betrieb nutzt

Vor Go-lives, nach Policysänderungen, nach Firmware Updates und regelmässig ausführen. Er dient als objektive Validierung in CAB Prozessen und liefert Auditnachweise über die fortlaufende Policy-Hygiene.

Der Health Check deckt die Konfigurationsqualität ab, nicht die Hardware-Gesundheit. Er prüft nicht, ob interne Datenbanken konsistent sind oder ob RAM bzw. SSD Schreibfehler aufweisen. Eine sichtbare Zustandsanzeige im GUI wäre hier zusätzlich hilfreich.

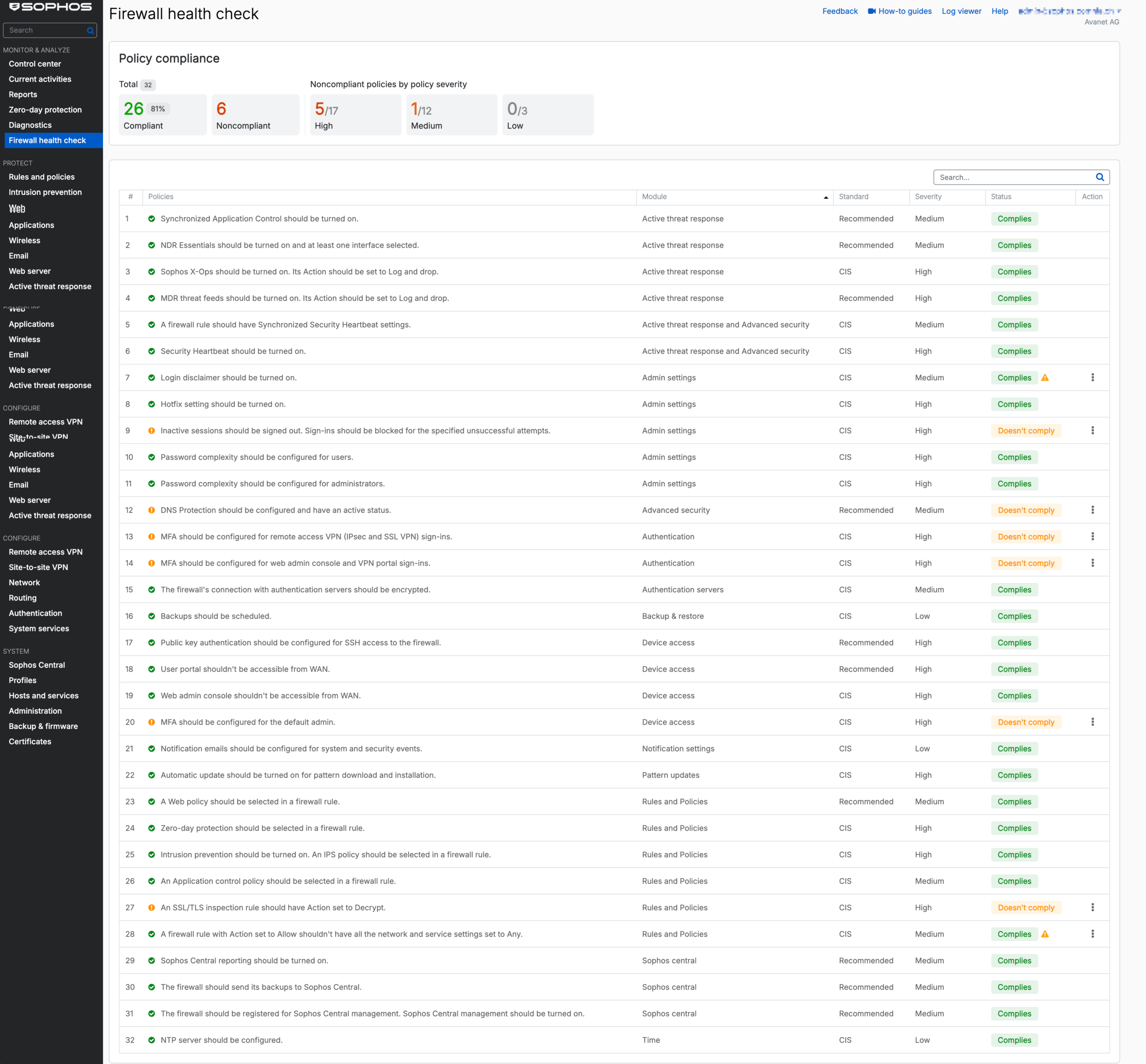

Health Check: Prüfbereiche im Detail

Der Health Check listet im Dashboard alle geprüften Punkte auf, ähnlich wie ein Security Audit. Jeder Punkt zeigt Modul, Standard, Schweregrad, Status und eine direkte Aktion. So sieht man auf einen Blick, welche Konfigurationen von Best Practices abweichen. Eine Auswahl der wichtigsten Prüfungen:

- Synchronized Application Control should be turned on.

- NDR Essentials should be turned on and at least on one interface selected.

- Sophos X-Ops should be turned on. An Action should be set to Log and drop.

- MDR threat feeds should be turned on. An Action should be set to Log and drop.

- A firewall rule should have Synchronized Security Heartbeat settings.

- Security Heartbeat should be turned on.

- Login disclaimer should be turned on.

- Hotfix settings should be turned on.

- Remote sessions should be signed out. Sign-ins should be blocked for the specified unsuccessful attempts.

- Password complexity should be configured for users.

- Password complexity should be configured for administrators.

- DNS Protection should be configured and have an active status.

- MFA should be configured for remote access VPN (IPsec and SSL VPN) sign-ins.

- MFA should be configured for web admin console and VPN portal sign-ins.

- The firewall’s connection with authentication servers should be encrypted.

- Backups should be scheduled.

- Public key authentication should be configured for SSH access to the firewall.

- User portal shouldn’t be accessible from WAN.

- Web admin console shouldn’t be accessible from WAN.

- MFA should be configured for the default admin.

- Notification emails should be configured for system and security events.

- Automatic update should be turned on for pattern download and installation.

- A Web policy should be selected in a firewall rule.

- Zero-day protection should be selected in a firewall rule.

- Intrusion prevention should be turned on. An IPS policy should be selected in a firewall rule.

- An Application control policy should be selected in a firewall rule.

- An SSL/TLS inspection rule should have Action set to Decrypt.

- A firewall rule with Action set to Allow shouldn’t have all the network and service settings set to Any.

- Sophos Central reporting should be turned on.

- The firewall should send its backups to Sophos Central.

- The firewall should be registered for Sophos Central management. Sophos Central management should be turned on.

- NTP server should be configured.

Diese Liste zeigt, dass der Health Check sowohl technische Konfigurationen als auch organisatorische Sicherheitsrichtlinien abdeckt.

Einige Punkte sind ohne Frage sinnvoll, andere kann man hinterfragen. Zum Beispiel: „Login disclaimer should be turned on“. Ein solcher Hinweistext erhöht die Sicherheit nur bedingt – niemand liest ihn wirklich, und in der Praxis wird er meist einfach weggeklickt. Er erfüllt aber juristische Anforderungen in bestimmten Umgebungen, etwa als Nutzungsbedingungen oder Haftungsausschluss. Rein sicherheitstechnisch ist er kaum ein Schutzmechanismus, sondern eher ein formaler Punkt, der das Sicherheitsbewusstsein signalisieren soll.

Man kann den Status einzelner Prüfungen manuell überschreiben. Dadurch lässt sich ein Punkt als „Complies“ markieren, auch wenn er technisch nicht erfüllt ist. Allerdings erscheint dann ein ⚠️-Symbol, das den überschriebenen Status kennzeichnet. So bleibt die Transparenz gewahrt, während man administrative Freiräume behält.

Auffällig ist auch, dass einige Prüfpunkte starke Bezüge zu Sophos Central, MDR, NDR oder DNS Protection haben. Das ist aus Sicht von Sophos natürlich auch eine Form des Cross-Sellings, da man so den Nutzen der eigenen Ökosystem-Integration betont. Dennoch liefern viele dieser Empfehlungen einen realen Mehrwert, etwa durch konsolidierte Verwaltung oder automatisierte Alarmierung.

Next-Gen Xstream Control Plane

Mit Sophos Firewall v22 hat Sophos die Xstream Architecture grundlegend weiterentwickelt. Während das ursprüngliche Konzept in Version 18 eingeführt wurde, um die Leistung der XGS-Hardware voll auszuschöpfen, zielt die neue Generation auf deutlich mehr als nur Performance ab: Sicherheit, Stabilität und Zukunftsfähigkeit stehen im Mittelpunkt.

Ein neues Fundament für Sicherheit und Skalierbarkeit

Das überarbeitete Control Plane wurde komplett neu konzipiert. Statt eines monolithischen Systems setzt Sophos nun auf ein modular aufgebautes Framework, in dem zentrale Dienste wie IPS, Web-Filter oder SSL-Inspection voneinander isoliert laufen. Jeder Dienst ist wie eine eigene App innerhalb der Firewall und kann unabhängig verwaltet oder neu gestartet werden. Dadurch bleiben andere Funktionen selbst dann stabil, wenn ein Modul fehlerhaft reagiert oder abstürzt.

Aus Sicht eines Security Engineers ist das ein entscheidender Schritt: Diese Architektur minimiert Abhängigkeiten und reduziert die Auswirkungen potenzieller Exploits auf einzelne Komponenten. Gleichzeitig schafft sie die Grundlage für eine Zero-Trust-Isolation innerhalb des Systems – ein Konzept, das bisher eher aus modernen Cloud-Plattformen bekannt war.

Unabhängig von Hardware und Umgebung

Ein grosser Vorteil der neuen Xstream Architektur ist ihre völlige Unabhängigkeit von proprietärer Hardware. Anders als bei vielen Mitbewerbern basiert Sophos Firewall v22 nicht auf speziellen ASICs oder Fixed-Function-Chips. Die Architektur läuft konsistent auf physischer Hardware, virtuellen Maschinen oder Cloud-Umgebungen. Das sorgt für einheitliches Verhalten über alle Plattformen hinweg und erleichtert die Automatisierung im Betrieb.

Verbesserte Hochverfügbarkeit mit Selbstheilung

Neu ist auch die neue Selbstheilungslogik in HA-Clustern. Das Control Plane überwacht laufend den Zustand beider Systeme und korrigiert Abweichungen automatisch. Werden Unterschiede in der Konfiguration oder im Sync-Status erkannt, initiiert die Firewall selbstständig eine Korrektur. Das reduziert Fehlersituationen, verringert den Wartungsaufwand und verbessert die Verfügbarkeit spürbar. In der Praxis bedeutet das: weniger ungeplante Neustarts und stabilere Cluster-Performance.

Technische Perspektive und Zukunft

Die neue Xstream Architektur legt den Grundstein für künftige Funktionen wie n-Knoten-Clustering, vollständig containerisierte Sicherheitsdienste und eine vollwertige REST-API für Remote-Management und Automatisierung. Damit bewegt sich Sophos Firewall v22 klar in Richtung einer Plattform-Architektur, die an moderne Cloud-Prinzipien erinnert – servicebasiert, dynamisch und sicherheitszentriert.

Aus professioneller Sicht ist dieser Umbau mehr als ein technisches Update. Er verändert die Art, wie Firewalls künftig konzipiert werden. Weg von monolithischen Appliances, hin zu einer flexiblen, serviceorientierten Infrastruktur, die sich schnell anpassen und automatisiert verwalten lässt. Für Betreiber mit hohen Anforderungen an Uptime, Compliance und Skalierbarkeit ist das ein entscheidender Fortschritt.

Ich stimme vollkommen zu – die Neuausrichtung hin zur CPU-basierten Verarbeitung macht technisch absolut Sinn. Nicht alle XGS-Appliances verfügen über eine NPU, die den Traffic beschleunigt hat, und gerade die virtuellen Firewalls waren hier immer im Nachteil. Mit der neuen Architektur wird die Leistungsfähigkeit wieder stärker auf moderne CPUs verlagert, was für ein einheitliches Verhalten über alle Plattformen sorgt. Bei den älteren XGS-Desktop-Modellen war die Kombination aus CPU und NPU zudem thermisch anspruchsvoll, was zu höherer Lautstärke führte. Die neuen Generationen sind dank des Wegfalls dieser Doppelprozessor-Last deutlich leiser. Wer den Vergleich noch kennt, versteht, warum der Schritt zurück zur CPU-Optimierung strategisch wie praktisch sinnvoll ist.

Gehärteter Kernel 6.6+

Sophos Firewall v22 nutzt einen modernisierten Linux-Kernel (v6.6+) für mehr Sicherheit, Leistung und Skalierbarkeit. Zentrale Aspekte sind eine striktere Prozessisolation und umfassende Mitigations gegen Seitenkanalangriffe sowie CPU-Schwachstellen wie Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed und Downfall. Zusätzlich aktiv sind hardened usercopy, Stack Canaries und Kernel Address Space Layout Randomization (KASLR). Das senkt die Ausnutzbarkeit von Speicherfehlern, stabilisiert das Laufzeitverhalten und stärkt das Fundament der Xstream-Architektur.

Remote Integrity Monitoring

Remote Integrity Monitoring in SFOS v22 ergänzt die Härtung des Kernels durch eine fortlaufende Überwachung der Systemintegrität. Einfach gesagt: Es prüft im Hintergrund, ob sich auf der Firewall etwas verändert, was nicht sein sollte. Der eingebaute Linux-Sensor für XDR registriert sicherheitsrelevante Ereignisse auf System- und Diensteebene – zum Beispiel, wenn ein Prozess startet, der nicht bekannt ist, wenn Konfigurationsdateien verändert oder Regeln exportiert werden, oder wenn kritische Dateien manipuliert werden.

Diese Informationen werden zusammen mit Zeit, Benutzer und Quelle an Sophos Central gesendet. Dort können sie mit anderen Daten – etwa aus Endpoints, E-Mail-Gateways oder Identitätsdiensten – verknüpft werden. Das ermöglicht Administratoren, ungewöhnliches Verhalten schneller zu erkennen und gezielt zu reagieren, bevor daraus ein grösseres Problem entsteht.

Für den Alltag eines IT-Admins bedeutet das: Wenn jemand unbemerkt versucht, auf der Firewall etwas zu verändern oder eine Datei zu manipulieren, wird das erkannt und gemeldet. Die Funktion hilft also, stille Angriffe oder Fehlkonfigurationen frühzeitig zu entdecken, ohne dass man ständig manuell prüfen muss. Gleichzeitig unterstützt sie Sophos dabei, das Verhalten installierter Firewalls zentral zu überwachen und so Muster oder potenzielle Sicherheitsprobleme zu identifizieren.

Active Threat Response (Threat Feeds für WAF und NAT) und

Unter dem Feature-Request SFSW-I-2618 wurde ein seit Langem gewünschtes Verhalten endlich umgesetzt. Threat Feeds sind dynamische Listen mit bekannten bösartigen IP-Adressen, die von Threat-Intelligence-Anbietern wie uns (Avanet Threat Feeds) laufend aktualisiert werden. Sie dienen dazu, Angriffe aus dem Internet proaktiv zu blockieren, bevor sie überhaupt in die Nähe eines Dienstes gelangen.

Bis anhin wurden diese Feeds jedoch ausschliesslich zum Schutz der Sophos-Portale verwendet. NAT- und WAF-Regeln blieben davon unberührt – was aus praktischer Sicht weniger nach einem fehlenden Feature, sondern eher nach einem Bug aussah.

Mit Sophos Firewall v22 ist diese Einschränkung nun behoben. Die Threat Feeds werden jetzt automatisch auch auf NAT- und WAF-Regeln angewendet. Das bedeutet: Sobald eine Verbindung von einer IP-Adresse aus einem Feed erkannt wird, blockiert die Firewall diese automatisch – auch bei Weiterleitungen oder Webserver-Regeln. Man muss also keine separaten Regeln oder Workarounds mehr pflegen.

Diese Änderung ist ein grosser Fortschritt, weil die Threat Feeds nun auch produktive Dienste wie Webserver schützen und so direkt zur Angriffserkennung und -abwehr beitragen. Die Firewall reagiert dadurch in Echtzeit auf aktuelle Bedrohungen, ohne dass manuell eingegriffen werden muss. Ein kleines, aber technisch bedeutsames Detail, das den Sicherheitswert der Sophos Firewall v22 nochmals klar erhöht.

NDR Verbesserungen

Für ausgehenden Traffic werden Quell-IP-Matches mit NDR Essentials und externen Feeds unterstützt, um kompromittierte, nicht gemanagte Geräte zu identifizieren und zu blockieren. Der NDR Essentials Threat Score erscheint direkt in den Logs. Zudem lässt sich seit SFOS v21.5 MR1 die Region des NDR-Essentials Data Centers explizit wählen, standardmässig wird die Region mit der niedrigsten Latenz genutzt.

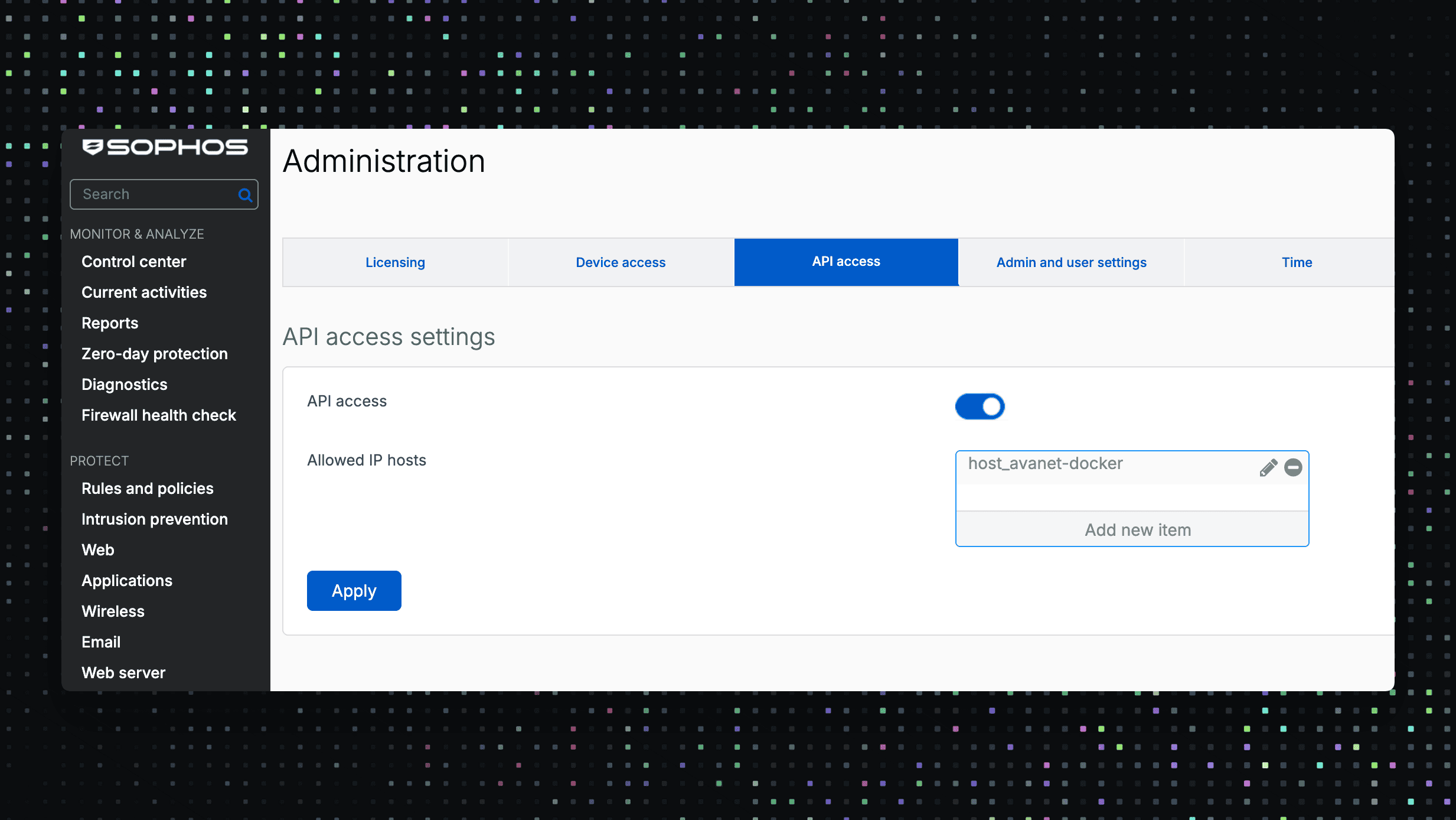

API Access Kontrolle

Der Zugriff auf die Verwaltungs API kann auf explizite IP-Objekte beschränkt werden. Bis zu 64 Einträge erlauben eine saubere Trennung zwischen Automations Workern, Management Netzen und externen Partnerzugängen. In Change Fenstern lässt sich temporär erweitern, danach wieder reduzieren. Empfehlung: Zulassen nur aus dedizierten Management Netzen, Logging aktivieren, Zugriffe regelmässig prüfen. Die Konfiguration erfolgt in SFOS v22 unter Administration.

Firmware-Updates via SSL mit Zertifikat Pinning

SFOS v22 validiert Update-Server über SSL und Zertifikat Pinning. Dadurch sinkt das Risiko manipulierter Update Infrastruktur. In Umgebungen mit strikten Egress Policies sollten die Ziel FQDNs in Allowlists aufgenommen werden, damit Updates zuverlässig funktionieren.

HTTP/2 und TLS 1.3 für Device Access

Die Web Admin Console, das VPN Portal und das User Portal nutzen nun HTTP/2 und TLS 1.3. Diese beiden Technologien sorgen dafür, dass Verbindungen schneller aufgebaut werden, stabiler laufen und besser verschlüsselt sind. Der Unterschied zeigt sich vor allem beim Login und bei Seitenaufrufen im Web-Admin-Interface, die spürbar flotter reagieren.

HTTP/2 bündelt mehrere Anfragen in einer Verbindung, wodurch die Firewall weniger Wartezeiten zwischen Client und Server hat. TLS 1.3 sorgt gleichzeitig für eine moderne Verschlüsselung mit kürzerem Handshake und höherer Sicherheit. In älteren Netzwerkumgebungen, in denen noch alte Firewalls oder Proxy-Systeme im Einsatz sind, sollte man vor der Aktivierung kurz prüfen, ob alles kompatibel ist.

Monitoring mit sFlow und SNMP Hardwarewerten

sFlow ermöglicht Traffic Sampling an zentrale Collector, um Volumenspitzen, unerwartete Flüsse und Anomalien in Echtzeit zu erkennen. Standard Samplingrate ist 400, Minimum 10. Bis zu 5 Collector werden unterstützt. sFlow kann auf physischen Interfaces, Alias und VLAN Interfaces aktiviert werden. Hinweis: Auf dem Monitoring Interface wird der FastPath deaktiviert. Ergänzend liefert SFOS v22 SNMP Hardwaremetriken wie CPU und NPU Temperatur, Lüfterdrehzahlen, Netzteilstatus ab XGS 2100 sowie PoE Leistungswerte für alle XGS Modelle mit PoE, ausser XGS 116(w). Eine MIB Datei kann direkt in der UI heruntergeladen werden. Sampling- und Polling Intervalle so wählen, dass Kernlinks sichtbar bleiben, ohne Collector zu überlasten.

Bessere Bedienung und Suchfunktionen

Mit SFOS v22 soll die Oberfläche deutlich schneller reagieren. Beim Wechsel zwischen Menüs und Tabs muss nicht mehr gewartet werden, bis die Seite vollständig neu geladen ist.

Bei meinen Tests war keine Verbesserung zu spüren. Trotzdem ist es erfreulich, dass an der Geschwindigkeit der Benutzeroberfläche gearbeitet wird. Hier besteht weiterhin viel Potenzial, insbesondere beim Speichern von Firewall-Regeln oder beim Laden der Interface-Ansichten, wo es noch zu spürbaren Verzögerungen kommt.

XFRM-Interfaces lassen sich jetzt direkt in der Oberfläche filtern und durchsuchen. Bei vielen Einträgen werden sie automatisch in Seiten unterteilt, was die Übersicht und Verwaltung grosser IPsec-Setups deutlich verbessert.

Auch kleinere Verbesserungen machen sich im Alltag bemerkbar: Die NTP-Servereinstellungen sind neu standardmässig auf „Use pre-defined NTP server“ gesetzt.

UTM nahe Funktionen in SFOS

Für alle, die noch nicht von der SG UTM auf SFOS gewechselt haben, bringt Version 22 ein fehlendes Feature. Dazu gehören MFA-Unterstützung in der WAF, moderne OTP-Algorithmen wie SHA-256 und SHA-512 sowie Audit-Trail-Logs mit Before-/After-Darstellung. Diese Erweiterungen schliessen wichtige Lücken im Vergleich zur bisherigen UTM und erleichtern den Umstieg deutlich. Wer also noch mit der Migration zögert, findet in SFOS v22 nun fast alle gewohnten Features – mit moderner Technik und besserer Integration.

Audit Trail Logs im Detail

Phase 1 zeichnet jede Änderung an Firewall-Regeln, Objekten und Interfaces auf. Die Protokolle können im Menü Diagnostics > Logs heruntergeladen werden und zeigen klar, was genau verändert wurde – inklusive der Werte vor und nach der Anpassung. In künftigen Versionen werden diese Änderungen direkt im Log Viewer angezeigt, sodass man Unterschiede ohne Export sofort sehen kann. Das erleichtert die Nachvollziehbarkeit und spart Zeit bei der Analyse von Änderungen.

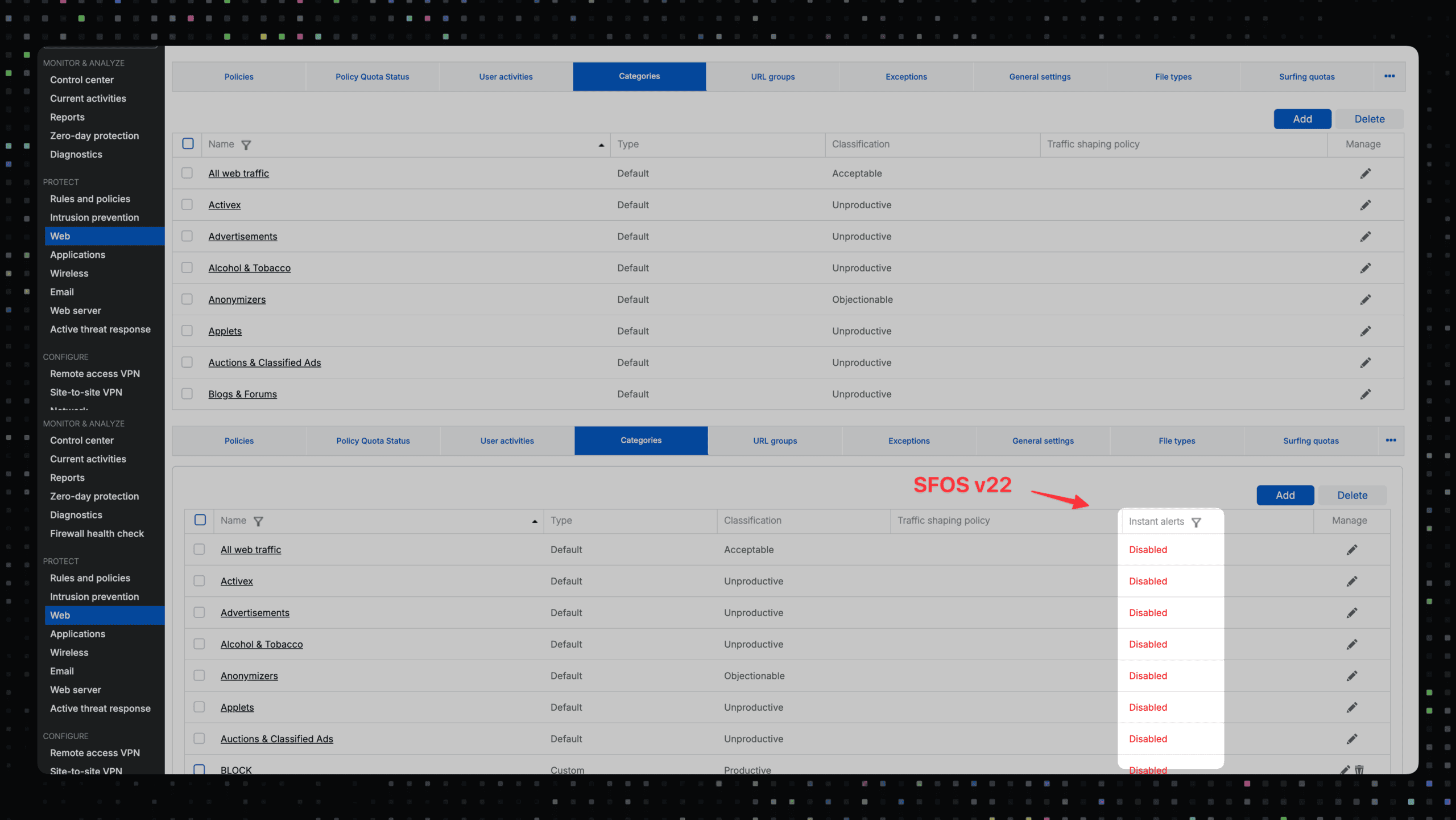

Instant Web Category Alerts

Für eingeschränkte Webkategorien können automatische Benachrichtigungen eingerichtet werden. Diese Meldungen informieren in kurzen Abständen, zum Beispiel alle fünf Minuten, über Zugriffsversuche auf gesperrte Webseiten. Jede Nachricht enthält Details wie Zeitpunkt, Benutzer, Kategorie und aufgerufene Domain. Das sorgt für mehr Transparenz und erleichtert die Nachverfolgung, wenn wiederholt auf unerlaubte Seiten zugegriffen wird. Besonders in Umgebungen mit klaren Richtlinien, etwa in Schulen oder Organisationen mit festen Internetregeln, ist diese Funktion hilfreich. Verstösse werden automatisch dokumentiert und können bei Bedarf nachvollzogen werden.

Upgrade auf SFOS v22: Pfade, Dauer und Hinweise

SFOS v22 bringt tiefgreifende Änderungen an der Systemarchitektur mit sich. Dafür benötigt die Firmware etwas mehr Speicherplatz in der Root-Partition. Bei den meisten Geräten (rund 98 Prozent) läuft das Upgrade automatisch und ohne Eingriff ab. Modelle ab XGS 2100 besitzen bereits genug Speicher und aktualisieren direkt.

Bei XGS-Desktop- und virtuellen Modellen mit einer kleineren Partition (1 GB) wird der Speicher beim Upgrade automatisch vergrössert. Dadurch dauert der Vorgang etwas länger, meist zwischen zwei und zehn Minuten. Nur wenige Systeme – etwa drei Prozent – erfordern manuelle Vorbereitung, beispielsweise das Löschen alter Reports oder Logs, um ausreichend Platz zu schaffen.

Geräte mit älterer SSD-Firmware müssen diese zuerst aktualisieren, bevor das Upgrade auf Version 22 möglich ist. Sehr alte virtuelle Installationen, die noch auf kleinen Festplatten oder älteren SFOS-Versionen (vor Version 18) basieren, benötigen zusätzliche Schritte. In manchen Fällen ist zuerst ein Zwischenupdate auf Version 21 MR2 nötig, bevor das Upgrade gelingt. Wenn der Datenträger zu klein ist, bleibt nur die Neuinstallation mit grösserer Festplatte.

Hinweise zu allen notwendigen Schritten erscheinen automatisch in der Firewall-Oberfläche über Meldungen im Control Center, per E-Mail und durch Warnsymbole in Sophos Central. Diese zeigen auch einen Referenzcode an, der direkt auf den passenden Knowledge-Base-Artikel verlinkt. Nach erfolgreicher Vorbereitung verschwindet die Warnung innerhalb etwa einer Stunde. Für Diagnosezwecke stehen zudem zusätzliche CLI-Befehle zur Verfügung.

Fazit

Sophos Firewall v22 überzeugt mit einer spürbar stärkeren Sicherheitsbasis, modularer Struktur und stabilerem Betrieb. Der Health Check ist ein durchdachtes Werkzeug, das hilft, Konfigurationen systematisch zu überprüfen und Best Practices einzuhalten. Die neue Control Plane sorgt für reibungslosere Upgrades und mehr Zuverlässigkeit im laufenden Betrieb. Moderne Protokolle und erweiterte Telemetrie machen die Analyse und Fehlersuche deutlich effizienter.

Wir freuen uns über den klaren Fortschritt von Sophos Firewall v22, wünschen uns aber weiterhin, dass am Klonen und am Gruppieren von NAT-Regeln gearbeitet wird, so wie man es bei den Firewall-Regeln kennt. Vor rund einem Jahr haben wir unsere Wünsche gesammelt und veröffentlicht. Seitdem hat sich vieles verbessert, doch fehlen aus unserer Sicht noch einige Funktionen. Wir hoffen, dass sie in kommenden Versionen umgesetzt werden.

FAQ

Ab wann ist die Sophos Firewall v22 als GA verfübar?

Die Early-Access-Phase startete im Oktober 2025. In der Regel veröffentlicht Sophos die GA-Version wenige Wochen nach dem EAP. Basierend auf den bisherigen Veröffentlichungszyklen ist mit dem GA-Release Anfang Dezember 2025 zu rechnen.

Was ist der neue Health Check und wofür wird er verwendet?

Der Health Check prüft die Firewall-Konfiguration auf Schwachstellen und Abweichungen von Best Practices. Er bewertet Einstellungen wie TLS-Verschlüsselung, Passwortkomplexität, MFA, Admin-Zugänge oder Update-Status und zeigt diese übersichtlich im Dashboard. Ziel ist es, Fehlkonfigurationen früh zu erkennen und zu beheben, bevor sie zu Sicherheitsproblemen werden.

Was hat sich an der Xstream Architecture geändert?

Die Xstream Control Plane wurde komplett neu aufgebaut. Zentrale Dienste wie IPS oder Web-Filter laufen nun isoliert voneinander. Das erhöht die Stabilität, da ein fehlerhaftes Modul keinen Einfluss mehr auf andere Bereiche hat. Gleichzeitig schafft die Architektur die Basis für Container-Dienste, API-Steuerung und zukünftige Skalierungsfunktionen.

Warum ist die CPU-basierte Verarbeitung jetzt besser als die NPU-Lösung der älteren XGS-Serie?

Nicht alle Firewalls verfügen über eine dedizierte NPU. Die neue CPU-orientierte Architektur sorgt für gleichmässige Leistung über alle Plattformen hinweg – auch bei virtuellen oder Cloud-Installationen. Zudem reduziert der Wegfall der NPU die Wärmeentwicklung und damit die Geräuschkulisse, insbesondere bei kleineren Modellen.

Welche Vorteile bringt der neue Kernel (Version 6.6+)?

Der aktualisierte Linux-Kernel in Sophos Firewall v22 bietet verbesserte Sicherheitsmechanismen gegen Angriffe wie Spectre, Meltdown und Retbleed. Er schützt besser vor Speicherfehlern und stabilisiert den Betrieb durch zusätzliche Schutzmechanismen wie Stack Canaries und KASLR.

Welche Neuerungen gibt es bei Threat Feeds?

Threat Feeds werden jetzt auch auf NAT- und WAF-Regeln angewendet. Damit blockiert die Firewall automatisch bekannte Angreifer-IPs, noch bevor diese einen internen Dienst erreichen. Diese Funktion erhöht die Schutzwirkung deutlich, da sie produktive Server und Weiterleitungen einbezieht.

Wie läuft das Upgrade auf SFOS v22 ab?

Bei rund 98 % der Geräte erfolgt das Upgrade automatisch. Systeme mit kleiner Root-Partition (1 GB) erweitern diese während des Vorgangs selbstständig, was einige Minuten länger dauern kann. Nur ältere Installationen oder Geräte mit veralteter SSD-Firmware erfordern manuelle Vorbereitung. Alle Schritte werden über die GUI oder per E-Mail klar angezeigt.

Gibt es neue Monitoring-Funktionen?

Ja. Neben SNMP-Hardwarewerten (Temperatur, Lüfter, Netzteile, PoE) unterstützt Sophos Firewall v22 jetzt auch sFlow für Traffic-Analysen in Echtzeit. So lassen sich ungewöhnliche Datenflüsse oder Lastspitzen sofort erkennen.

Weiterführende Links

- Avanet: Threat Intelligence Feeds für Sophos Firewall

- Sophos News: Sophos Firewall v22 Early Access

- Sophos Community: SFOS v22 EAP Ankündigungen

Quellen

- Sophos Firewall OS v22 Key New Features

- Sophos Firewall v22 is now available in early access, Sophos News

- Sophos Firewall v22 EAP is Now Available, Sophos Community, 15.10.2025,