Sophos Firewall OS (SFOS) Update v17.5 – MR3 veröffentlicht

Sophos hat die Version 17.5 MR3 für das Sophos Firewall OS (SFOS) veröffentlicht. Die neue Firmware könnt ihr per sofort über das MySophos Portal herunterladen.

In den nächsten Tagen steht die neue Firmware auch automatisch über das WebAdmin der Firewall zur Verfügung und kann mit einem einfachen Klick installiert werden.*

Hinweis: Für weitere Informationen zum Upgrade schaut euch folgenden Post an: Sophos Firewall: How to upgrade the firmware .

*Von dieser etwas bequemeren Variante können aber nur all jene profitieren, die den Enhanced Support von Sophos bezahlt haben. Den Sophos Enhanced Support bekommt ihr zu jedem Bundle automatisch dazu (EnterpriseProtect, EnterpriseGuard, TotalProtect, FullGuard), kann aber auch einzeln erworben werden.

Was ist mit MR2 geschehen?

SFOS 17.5 MR2 wurde als stilles Release, ausschliesslich für NSS Labs, veröffentlicht. NSS Labs hat die XG Firewall noch einmal einigen Tests unterzogen, bevor nun mit der MR3 alle in den Genuss der neuen Features und Bugfixes kommen.

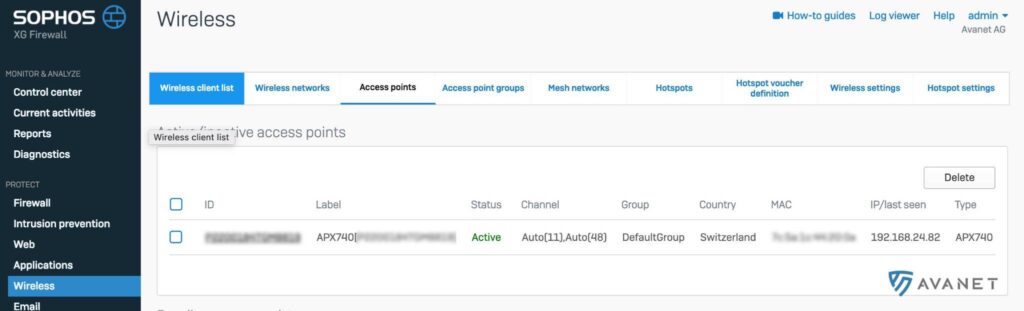

APX Support

Als im Juli 2018 die neue APX Serie der Sophos Access Points erschienen ist, waren diese erst mit Sophos Central Wireless nutzbar. Sophos vermeldete schon damals, dass der Support für die XG Firewall im Dezember 2018 folgen werde. Heute, mit zwei Monaten Verspätung, können die APX Access Points nun auch über die XG Firewall verwaltet werden. 🎉

Wir haben den XG Firewall Support gleich mit unserem APX 740 getestet. Da wir diesen bisher über Central betrieben haben, musste die Verknüpfung zuerst aufgehoben werden. Danach wurde der Access Point auf der XG Firewall aber sofort angezeigt. Die Verknüpfung hat ohne Probleme funktioniert. 😅

Wer eine XG Firewall im Einsatz hat und neue Access Points dafür braucht, empfehlen wir nur noch die APX Serie in Betracht zu ziehen. Für SG Firewalls mit dem UTM-Betriebssystem stehen immer noch die normalen AP-Modelle zur Verfügung.

- Sophos APX 120 (Nur für Sophos Central! XG Support wurde auf Mitte 2019 angesetzt)

- Sophos APX 320

- Sophos APX 530

- Sophos APX 740

Email Recipient verification mittels Active Directory

Da nun auch die Engine der UTM auf der XG Firewall läuft, werden jetzt auch die letzten Features nach und nach auf die XG übernommen. Es ist in SFOS v17.5.3 möglich, dass mittels Active Directory-Lookup eine Empfängerverifizierung gemacht werden kann. Es wird also vorab geprüft, ob das Postfach oder die E-Mail-Adresse auf dem Mailserver existiert, bevor die E-Mail gesendet wird.

Airgap Support

Airgap ist ein Feature, welches bereits mit SFOS 17.5 angekündigt wurde. XG Firewalls lassen sich mit dieser Funktion neu auch offline lizenzieren und aktualisieren. Die Firmware konnte man bis anhin bereits offline aktualisieren, doch die Pattern Update sind erst mit dieser Firmware möglich.

Bridge Interface – DHCP Client Support

Bridge-Schnittstellen können nun IP4 und IP6 IP-Adressen und DNS Informationen über DHCP empfangen.

Fehlerbehebungen

- NC-29354 [API] Response for xmlapi get for SyslogServer is missing some value

- NC-29808 [API] API Authentication should be case insensitive

- NC-35920 [API] Wrong XML is generated for client-less users when username added with capital letter

- NC-30616 [Authentication] Guest username/id and passwords are changed after migration

- NC-33449 [Authentication] Group name showing under “undefined” during AD group import

- NC-35923 [Authentication] XML export of guest users contains wrong information of user validity

- NC-38607 [Authentication] Provide a JSON config download for GSuite in the XG UI

- NC-39026 [Authentication] Chromebook Support port is missing in port validation opcode

- NC-39106 [Authentication] Access_server is restarted due to missing service heartbeat

- NC-30365 [Base System] Fix error message for new firmware check on auxiliary device

- NC-37824 [Base System] SFM/CFM – at device dashboard AV version shows as 0

- NC-38546 [Base System] Fix log message for scheduled backup and update message

- NC-39177 [Base System] Garner – sigsegv_dump: Segmentation Fault

- NC-39179 [Base System] Customization of captive portal not working

- NC-39688 [Base System] Virtual firewall reboots after applying license

- NC-40157 [Base System] Garner service stopped with sigsegv_dump: Segmentation Fault

- NC-40268 [Base System] Not able to access HA device via Central Management

- NC-38469 [Email] Increase csc monitor time for avd service

- NC-38521 [Email] Add support for recipient verification via AD using STARTTLS

- NC-39827 [Email] Improve documentation for mail spool and SMTP policies

- NC-35434 [Firewall] csc worker gets killed causing errors in port forwarding

- NC-35521 [Firewall] Import of exported config does not recreate the device access permissions correctly

- NC-38318 [Firewall] XML change and revert details are not generated for „firewall group“ entity when create firewall rule from SFM device Level

- NC-39316 [Firewall] Group edit fail when user edit existing group and new name have double space

- NC-39605 [Firewall] Modifying one time schedules fails, if timer has already triggered

- NC-40080 [Firewall] Improve UI and help for group creation based on EAP feedback

- NC-29296 [IPsec] Charon doesn’t reconnect in all cases

- NC-29365 [IPsec] IPSec tunnel fails when there are whitespaces at the begin or end of the PSK

- NC-30599 [IPsec] Checkboxes on IPSec UI pages do not work using Safari

- NC-38824 [IPsec] Spelling error in message when IPSec cannot be established

- NC-38946 [IPsec] Child SA going down randomly with Checkpoint IPSec connection

- NC-38603 [nSXLd] Custom URL web category list stopped working after updating to v17.1MR2

- NC-38958 [Reporting] Smart search filter is not working properly for „is not“ filter in log viewer

- NC-39530 [Reporting] Logo is too close to the name of the report page

- NC-39770 [Reporting] ‚Context‘ column getting removed after click on Reset to default for web content policy logs

- NC-39479 [Sandstorm] Dashboard message not correct for Single Scan Avira with Sandstorm

- NC-35750 [SecurityHeartbeat] Heartbeat widget not displayed on slave node when registered

- NC-38778 [SNMP] Unable to fetch the value for particular OID in SNMP server

- NC-35490 [Synchronized App Control] Application are not classified in Synchronized Application Control list

- NC-32342 [UI Framework] Restrict number of connection from particular IP at a particular time

- NC-39078 [UI Framework] Update Apache Commons Collections (CVE-2015-7501, CVE-2015-6420, CVE-2017-15708)

- NC-39081 [UI Framework] Update Apache Commons FileUpload (CVE-2016-3092, CVE-2016-1000031)

- NC-39910 [UI Framework] Policy Tester is not working via Central Management

- NC-38295 [WAF] WAF Rules not working after HA takeover

- NC-31388 [Web] URL Category Lookup doesn’t allow punycode-encoded domain names

- NC-31485 [Web] Skipping sandbox check is not being exported in the XML for WebFilterException

- NC-35585 [Web] Only 10 cloud applications are listed if the screen resolution is 2560*1440 or higher

- NC-36320 [Web] AppPolicy becomes DenyAll if all „characteristics“ and any classification selected