Sophos XG Update v17.5 – Alle Neuerungen im Überblick

Wir haben uns Anfang November die zweite Beta der neuen SFOS 17.5 Firmware installiert und diese einmal genauer unter die Lupe genommen. An der Sophos Roadshow im März 2018 in Dübendorf war zwar noch von einer Version 17.2 und 17.3 die Rede, aber Sophos hat sich entschieden, alle geplanten Features zusammenzupacken und gleich den Sprung auf die Version 17.5 zu wagen.

Eines können wir diesem Bericht schon vorwegnehmen: Das SFOS 17.5 löst bei uns eher gemischte Gefühle aus. Es gibt coole neue Features, die aber aus unserer Sicht nicht immer ganz zu Ende gedacht wurden.

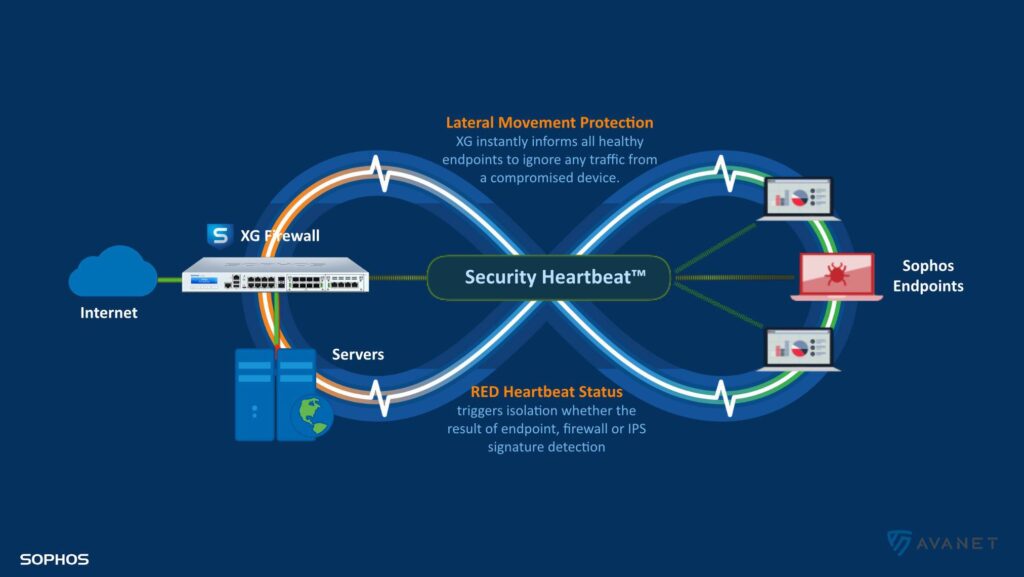

Lateral Movement Protection

Seit der ersten Version von Synchronized Security ist es möglich, dass der Endpoint Client seinen Status mit der Firewall teilt. Dank diesem Feature können wir einer Workstation, die länger keine Updates mehr erhalten hat, oder bereits infiziert ist, beispielsweise den Zugriff auf den Fileserver oder das Internet verwehren, um nicht weitere Systeme zu gefährden.

Eine solche Konfiguration setzte bis anhin aber auch eine gute Netzwerksegmentierung voraus. Wenn alle Geräte in einem Unternehmen am gleichen Switch angeschlossen sind und diese sich im selben Netzwerk befinden, hatte der Security Heartbeat bis jetzt nicht wirklich einen Effekt.

Mit SFOS 17.5 wurde dieses Feature ausgebaut und verbessert. Es ist nun auch möglich, Computer, die von Synchronized Security als „ungesund“ eingestuft wurden, vor anderen Computern in derselben Broadcast-Domäne oder demselben Netzwerk zu isolieren. Die Firewall informiert bei einem Problem mit einem Client automatisch alle anderen Clients. So weiss nun also nicht mehr nur die Firewall, wenn mit einem Client etwas nicht stimmt, sondern auch alle anderen Clients im Netzwerk. Dadurch kann ein infiziertes Gerät noch effektiver isoliert werden, bis das Problem behoben wurde. Sobald der Security Heartbeat Status wieder auf „grün“ wechselt, werden die Verbindung zu anderen Systemen im Netzwerk automatisch wiederhergestellt.

Zusätzlich können IPS-Erkennungen von gefährdeten Endpoints nun auch einen „roten“ Herzschlag auslösen. Dies verbessert den Schutz vor Bedrohungen im Netzwerk weiter.

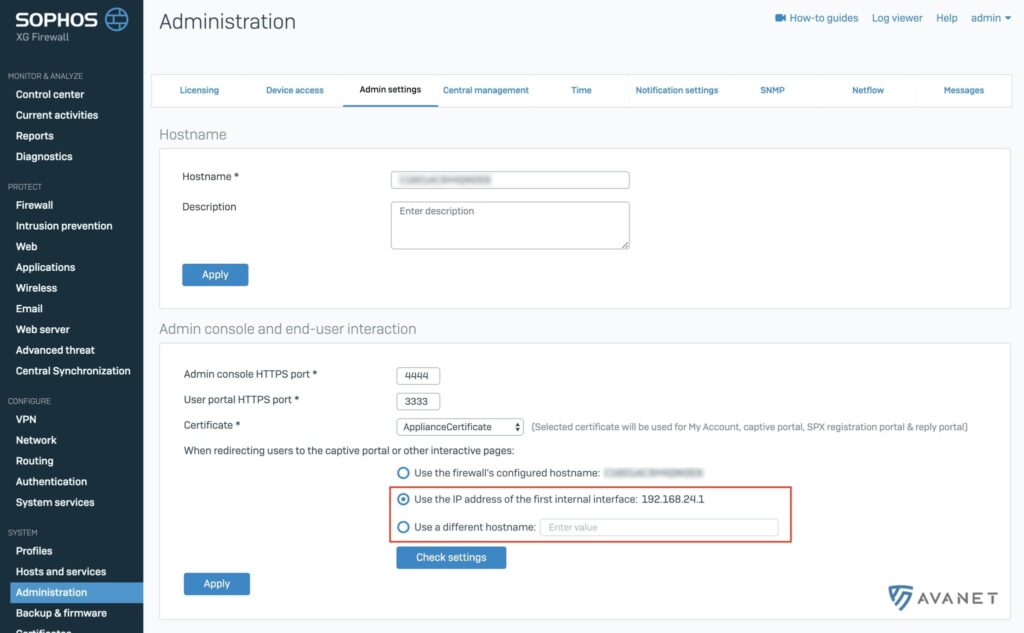

Weiterleitung von Portal URL

Während meiner Tests ist mir eine Funktion aufgefallen, die quasi klammheimlich in die neue Version rein geschmuggelt wurde, denn sie wird nirgends in den Release Notes erwähnt.

Ihr kennt das ja sicher alle. Wenn eine Webseite vom Sophos Web Proxy blockiert wird, erscheint beim Benutzer eine Warnseite. Möchte er die Seite dann trotzdem aufrufen, versteckte sich hinter dem Link bis anhin immer eine IP-Adresse, anstelle einer normalen URL. In der Version 17.1 konnte man dies zumindest über die Konsole umstellen. Mit 17.5 geht das nun auch bequem über die Weboberfläche der XG Firewall. 👍

Von einer IP-Adresse auf eine Web-URL umzustellen klappt aber nur für den Web-Teil! Wenn die XG Firewall bei euch z. B. die E-Mails scannt, ist es üblich, dass die Benutzer von der Firewall einen Quarantäne Report erhalten. In diesem ist dann ersichtlich, welche E-Mails die Sophos Firewall blockiert hat. Mit einem Klick auf einen Link kann man die vermeintliche Spam-Nachricht manuell freigeben. Doch genau dieser Link ist nach wie vor eine IP-Adresse, was zwar technisch funktioniert, aber für den User eine Zertifikatswarnung ausgibt.

Das Umstellen von einer IP-Adresse zu einer Web-URL wurde für den E-Mail-Teil nicht fertig. Von Sophos habe ich das Feedback erhalten, dass es allenfalls mit MR1 oder MR2 nachgeliefert wird und die Entwickler daran arbeiten. Ich würde hier eher auf MR2 tippen, womit wir dann wohl ungefähr im Januar oder Februar damit rechnen können.

Synchronized User ID

Einer der häufigsten Aufgaben, die eine Firewall wahrnehmen muss, ist Traffic von A nach B zu transportieren, sofern dafür eine Firewall-Regel erstellt wurde. Der Traffic kommt und geht jeweils zu einer IP-Adresse. Wir als Administratoren möchten dabei gerne wissen, von welchen Geräten der Traffic erzeugt wird oder noch besser von welchem Benutzer. Das hilft uns, Benutzer-basierte Firewallregeln zu erstellen, Netzwerktransparenz zu erschaffen oder verständlichere Reports zu erzeugen.

Auf dem SFOS gibt es einige Möglichkeiten, den Benutzer zu erkennen. In der Vergangenheit nutzten wir dafür bisher die Verbindung zu einem Active Directory Server, welche die Benutzerinformationen durch einen installierten Agent der XG Firewall weiterleitete. In manchen Umgebungen war der Agent aber keine Option.

Mit SFOS v17.5 können Endgeräte auf einer Active Directory-Domäne nun über den Security Heartbeat die Benutzeridentität mit der Firewall teilen. Dies macht die Benutzeridentifikation nahtlos und einfach, ohne dass ein Agent auf den Domänencontrollern bereitgestellt werden muss. Diese Funktion kann in vielen Situationen sehr hilfreich sein.

Terminalserver oder Linux Hosts werden von dieser Lösung nicht abgedeckt. Bei ersterem ist STAC noch immer die beste Lösung. Die Ausnahmen sind jedoch gross. Mac Clients funktionieren nicht mit einem Active Directory und VPN User melden sich auch nicht daran an.

Von diesem Feature kann man nur profitieren, wenn auf den Clients eines dieser Produkte installiert ist:

Interessant wird es meiner Meinung nach, wenn auch Clients welche nicht in einer Domäne sind, ihre Benutzerdaten mit der XG teilen. Mit dieser Funktion wird nur ein sehr kleines Problem gelöst.

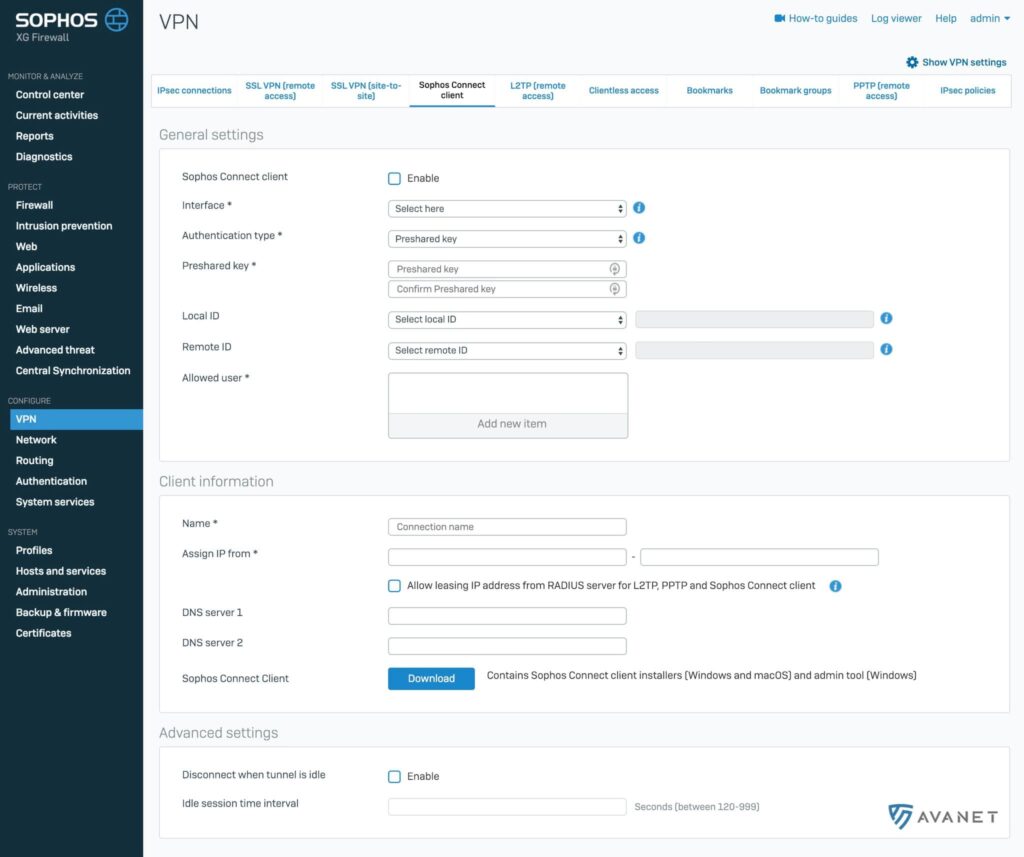

Sophos Connect IPSec VPN Client

Unser Post SSL VPN Client installieren ist einer der beliebtesten Beiträge in unserer Knowledge Base. Dies nicht ohne Grund, denn für viele unserer Kunden war VPN eine der meistgenannten Anforderungen vor dem Kauf der Sophos Firewall.

Wie in dieser Anleitung beschrieben, nutzen wir aktuell sehr oft den SSL VPN Client von Sophos. Dieser kann allerdings nur auf Windows-Computern installiert werden. Für macOS musste man bisher auf Dritthersteller-Tools, wie z. B. „Tunnelblick“ zurückgreifen.

Mit Sophos Connect stellt Sophos nun, wie andere Hersteller dies auch tun, einen eigenen IPsec VPN Client vor. Sophos Connect unterstützt von Haus aus auch Synchronized Security. Dies hat bis anhin zwar auch mit dem SSL VPN Client funktioniert, es musste aber zusätzlich konfiguriert werden.

Hier ein Screenshot, wie die Einstellungen des Sophos Connect IPsec VPN Clients auf der XG Firewall aussehen:

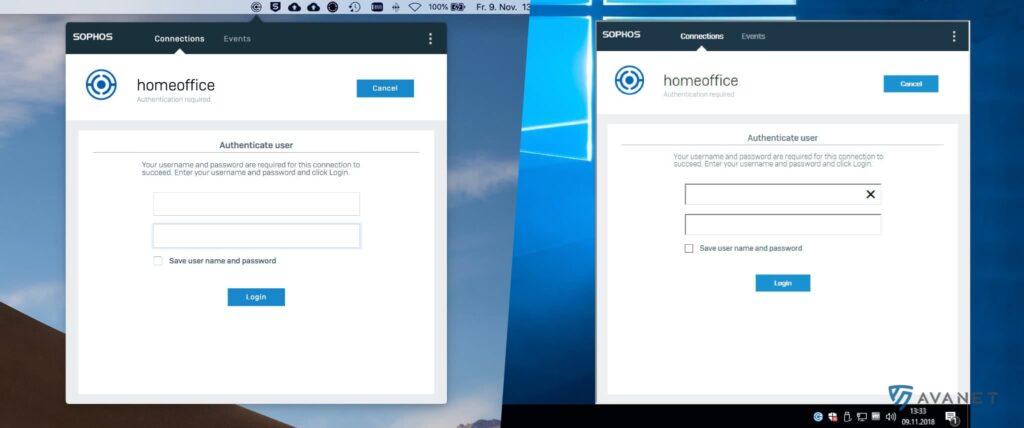

Sophos Connect ist aktuell in einer Beta und der Client ist aktuell für Windows und macOS erhältlich. Hier noch ein Screenshot des Mac- und des Windows-Clients:

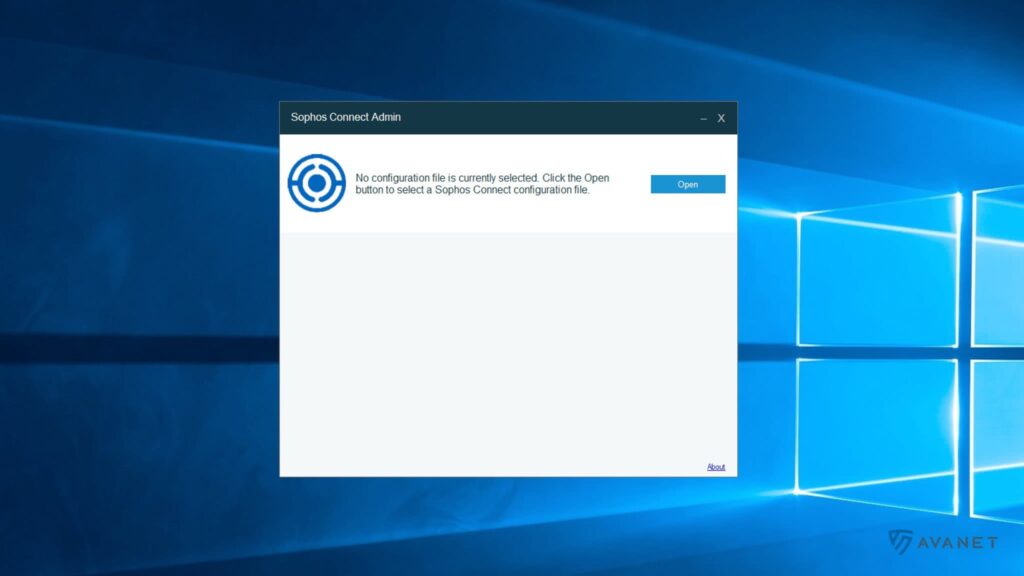

Zum neuen IPsec VPN Client von Sophos gibt es noch „Sophos Connect Admin“ als weiteres Tool dazu. Damit kannst du eine Config-Datei nachträglich bearbeiten und z. B. den Hostnamen anpassen oder 2FA aktivieren.

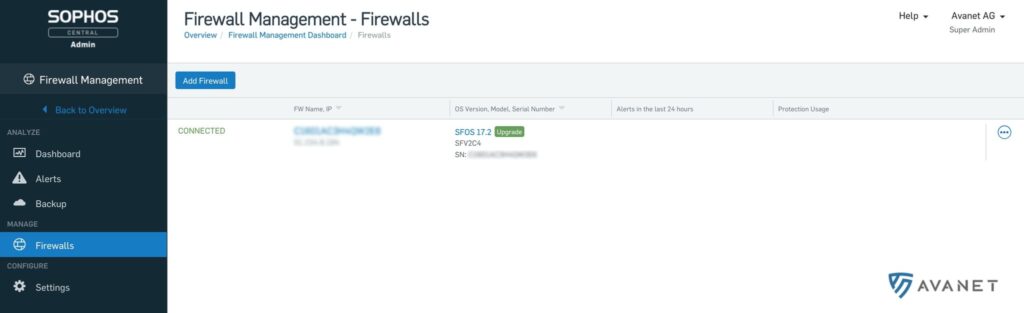

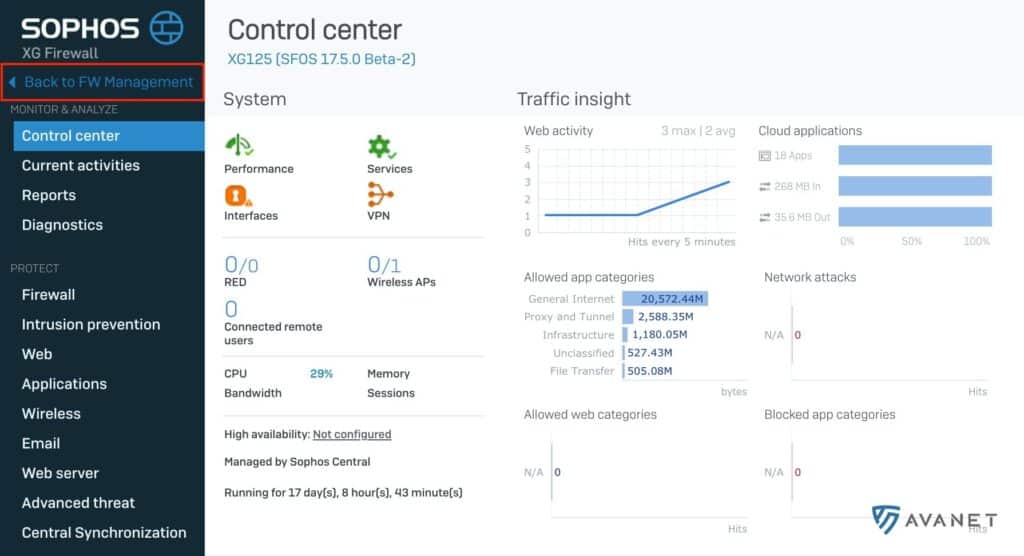

Sophos Central Management

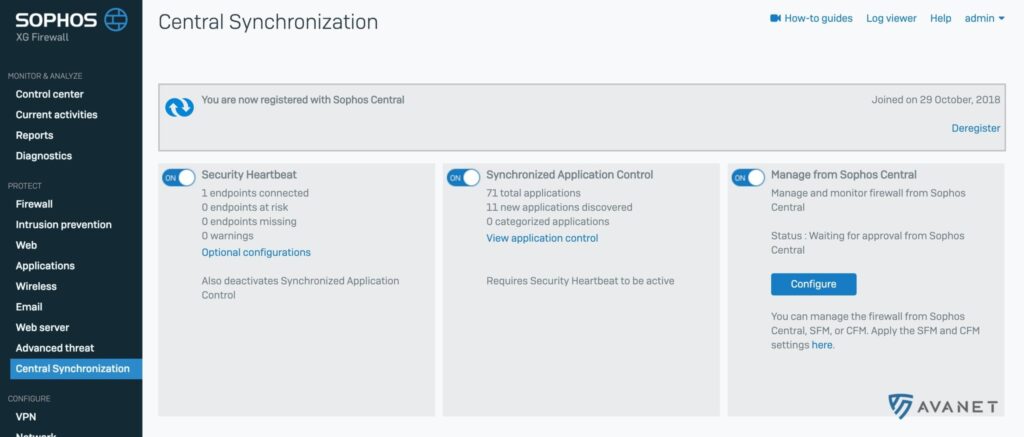

Mit der neuen SFOS 17.5 Firmware wird ein schon lang gemachtes Versprechen nun endlich eingelöst. Über die Sophos Central Plattform lässt sich jetzt neu auch die XG Firewall verwalten. Sicherlich der richtige Schritt, aber die Funktionen halten sich in der ersten Version noch in Grenzen.

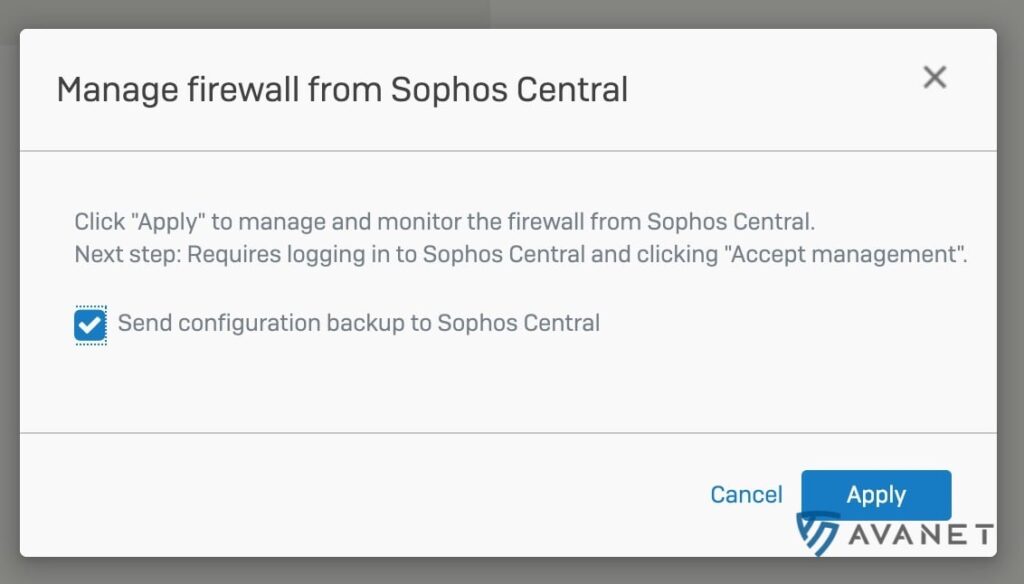

Um euren Central Account mit der Firewall zu verbinden, müsst ihr zuerst auf der XG Firewall das Central Management aktivieren.

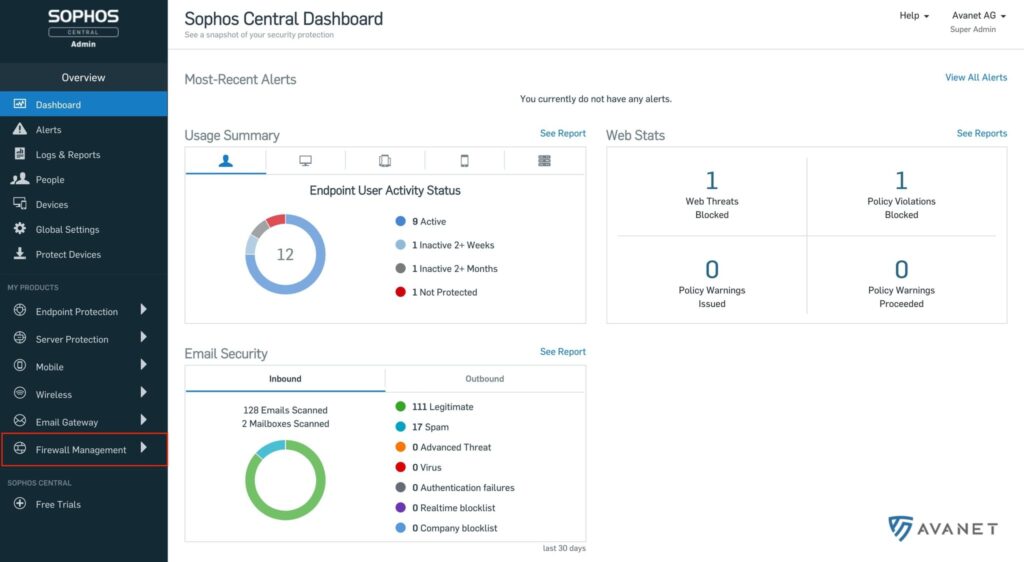

Update 20.11.2018 Sophos Central hat zwischenzeitlich ein Update erhalten, wodurch nun der Menüpunkt „Firewall Management“ ersichtlich ist. Durch das Aktivieren der Funktion „Central Mangement“ auf unserer XG Firewall, konnten wir das Gerät erfolgreich in unseren Sophos Central Account einbinden.

Wenn man sich über Sophos Central mit der Firewall verbindet, ist man anschliessend auf der Firewall als „admin“ angemeldet. Das Unschöne daran ist, dass nun theoretisch auch andere Benutzer, die Zugriff auf Sophos Central Admin haben, auf die Firewalls kommen. Es reicht schon, wenn diese Benutzer über eine ‚Read-Only‘ Berechtigung verfügen. Wir hoffen, dass hier in Zukunft noch etwas genauer gesteuert werden kann, wer genau die Berechtigung hat, sich über Central auf den Firewalls anzumelden.

Firewall Verwaltung via SSO

Wenn ihr auf eurer Firewall die Funktion „Central Management“ aktiviert habt, könnt ihr euch ohne zusätzliches Login direkt von der Central-Oberfläche auf der Sophos XG Firewall anmelden.

Central Backups

Durch das Central Management werden standardmässig auch die Backups eurer Firewall auf Central abgelegt. Wenn du dies nicht möchtest, kannst du diese Funktion auf deiner XG Firewall einfach deaktivieren.

Central Benachrichtigungen

Wurde die Firewall mit Central verknüpft, bekommt ihr auch die Firewall-Meldungen im Central Dashboard angezeigt. Dazu gehören z. B. Interface- oder VPN-Störungen, wie auch die Ressourcenauslastung, Lizenzbenachrichtigungen und Sicherheitswarnungen.

Firmware Update

Aus Sophos Central heraus kann man zukünftig mit nur einem Klick die Firewall Firmware auf den aktuellsten Stand bringen.

Light-Touch Deployment (Zero-Touch-Bereitstellungsoption)

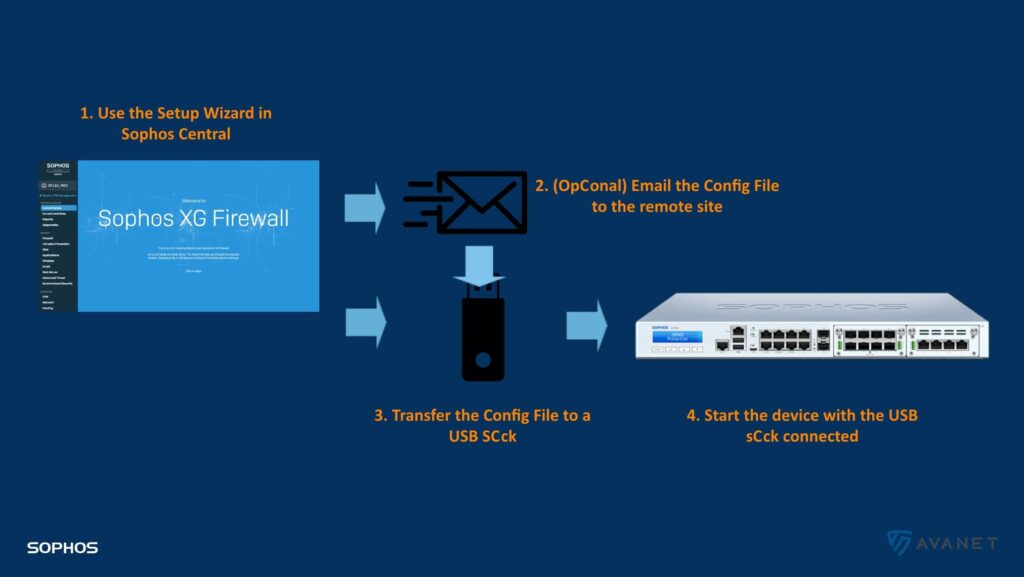

Das „Light-Touch Deployment“ ist eine richtig coole Sache! Es wird zukünftig möglich sein, gleich über Central eine neue XG Firewall zu konfigurieren. Dabei klickt man sich zuerst durch einen kleinen Wizard, der am Schluss ein XG-Config-File ausspuckt. Diese Konfiguration kann man dann herunterladen und auf einen USB-Stick kopieren. Danach muss die neue Firewall mit diesem Stick gestartet werden und die Konfiguration wird dabei übertragen. Hat man alles richtig gemacht, gelangt man über Sophos Central auf die Firewall und kann noch die restlichen Konfigurationen durchführen.

Das „Light-Touch Deployment“ macht es uns zukünftig um einiges leichter, XG Firewalls für unsere Kunden einzurichten. Für unseren Einrichtungs- und Konfigurationsservice lassen wir die Firewalls jeweils zu uns ins Büro liefern und erstellen die Grundkonfiguration direkt auf den Geräten. Danach senden wir diese dem Kunden zu, der die Firewall nur noch ans Netzwerk nehmen muss. Mit dem „Light-Touch Deployment“ können wir uns zukünftig den Versand der Hardware zu uns sparen und sind dadurch mindestens einen Tag schneller. 😎

Da dieser Workflow einen Central Account voraussetzt, werden wir dieses Vorgehen wohl auch nicht bei jedem neuen Kunden so anwenden können.

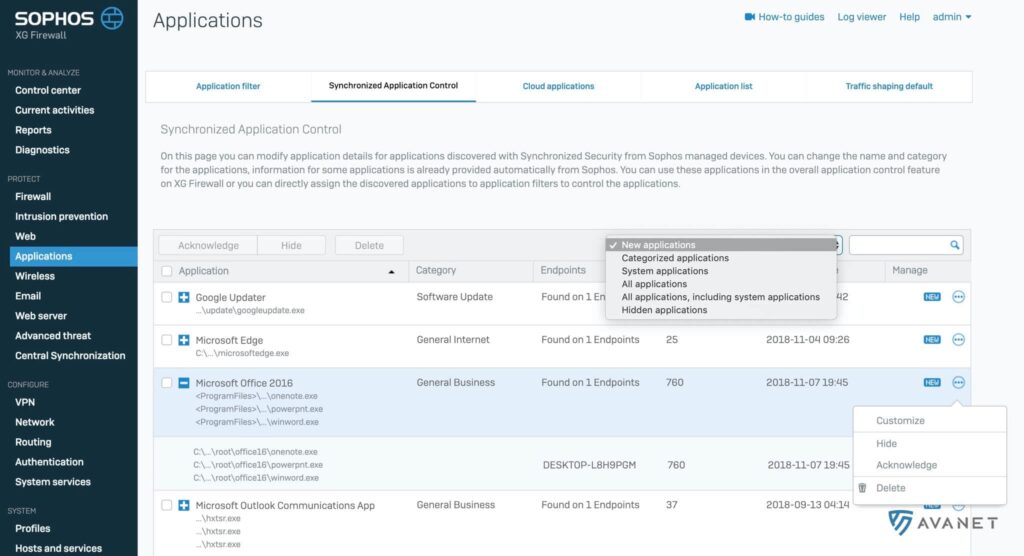

Synchronized Security – Synchronized Application Control Verbesserungen

Synchronized Application Control wurde mit Version 17.0 erstmals vorgestellt und in Version 17.1 weiter verbessert. Mit diesem Feature wollte Sophos eine Lösung für das Grundproblem bieten, dass ein Grossteil des Netzwerkverkehrs nach wie vor schwierig zu kontrollieren ist und selbst mit HTTP/HTTPS Scanning relativ unerkannt durch die Firewall gelangen kann. Mit Synchronized Application Control teilt der Endpoint der Firewall mit, welche Software den Traffic genau verursacht. Somit lässt sich der Netzwerkverkehr viel besser klassifizieren.

Mit v17.5 wurden folgende Verbesserungen umgesetzt:

- Lass dir Windows und Mac Systemanwendungen in einer separaten Liste anzeigen

- Anwendungen ausblenden und dann eine neue Filteroption verwenden, um versteckte Anwendungen anzuzeigen und Anwendungen ein- und auszublenden.

- Es gibt auch eine neue Option, um Anwendungen zu markieren, um sie aus der „neuen“ Liste zu entfernen.

- Verbesserte Darstellung von Pfadnamen

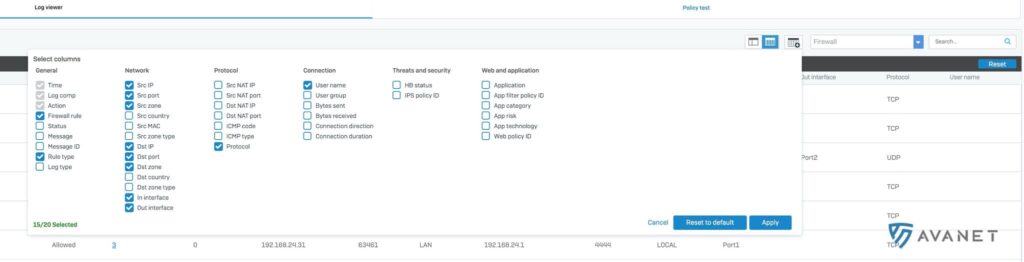

Log Viewer

Der Log Viewer ist eines der Dinge, die ich an der XG sehr zu Schätzen gelernt habe. Ab und an ist er nicht der Schnellste, aber daran wird bestimmt gearbeitet. Mit der Version 17.5 gibt es nun die Möglichkeit, die Ansicht anzupassen (benutzerdefinierte Spaltenauswahl). Man kann nun selbst auswählen, welche Spalten man wirklich benötigt.

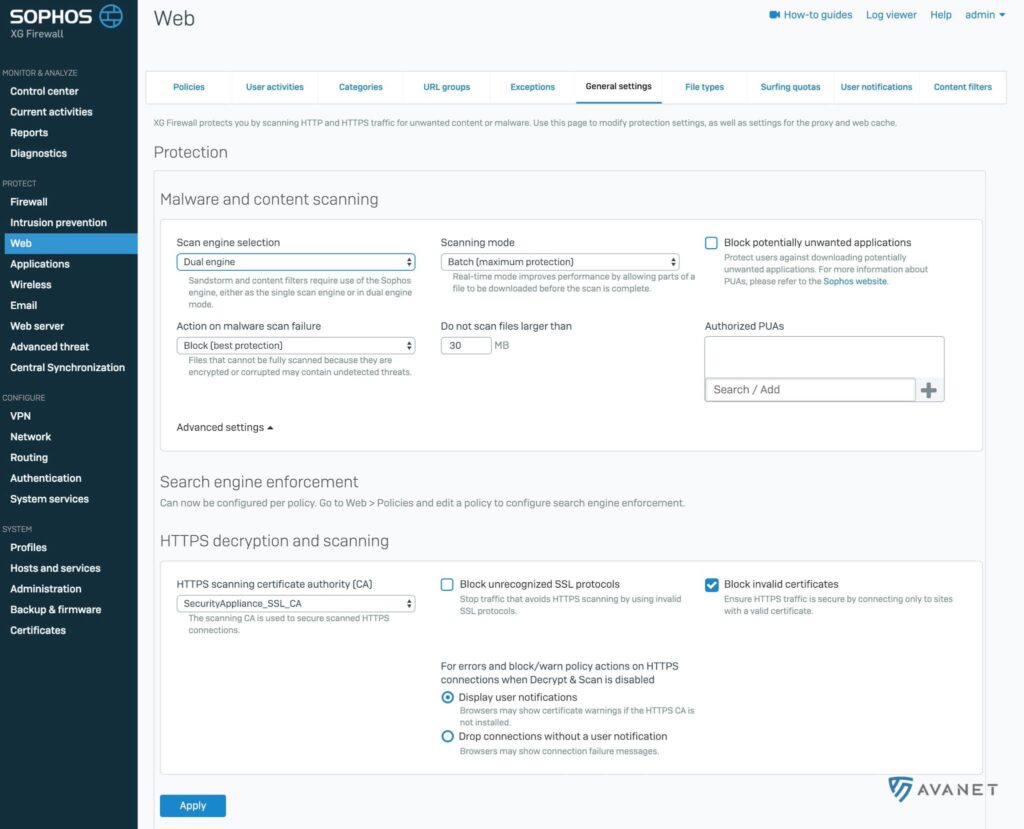

Web Policy Verbesserungen

Stellt euch vor, ein Lehrer arbeitet mit seiner Klasse am Computer und eine benötigte Webseite wird blockiert. In so einer Situation musste bisher immer der Admin gerufen werden, um die Seite freizuschalten. In der SFOS Version 17.5 gibt es nun eine Funktion in den Web-Richtlinien, mit der du autorisierten Benutzern erlauben kannst, blockierte Webseiten trotzdem aufzurufen. Ihr könntet also diesem Lehrer die Möglichkeit geben, diese Webseite, Domain oder Kategorie einfach selbst über das User Portal freizuschalten.

Jede Regel erhält einen Code, welche er dann der Klasse mitteilen kann. Auf der blockierten Seite können die Schüler dann diesen Code eingeben und kommen vorübergehend auf die eigentlich gesperrte Webseite.

Wir als Administratoren sehen dann in einer Liste, welche Codes generiert wurden und können diese auch wieder löschen. Der Admin kann aber auch Standorte oder Kategorien definieren, welche nicht von den Lehrern umgangen werden können.

Hier noch ein paar weitere kleine Neuerungen, die euch in der SFOS Version 17.5 bei den Web-Richtlinien zur Verfügung stehen werden:

- Das Festlegen einer Standard-Suchmaschine

- SafeSearch und YouTube-Beschränkungen

- Begrenzung der Dateigrösse beim Herunterladen

- Domainbeschränkungen von Google App werden alle auf richtlinienspezifischer Basis festgelegt

Chromebook Authentication

Chromebooks werden in der Bildung und in einigen Unternehmensumgebungen immer beliebter (seit die Apple Geräte immer teuerer werden) 😉. Die Benutzeridentifikation bei diesem Betriebssystem ist anders, als bei anderen Systemen und wurde bis anhin von der XG Firewall nicht unterstützt. Mit v17.5 bietet Sophos eine Chromebook-Erweiterung, die Chromebook-Benutzer-IDs mit der Firewall teilt. Damit ist eine Richtliniendurchsetzung und ein Userreporting möglich. Es wird jedoch ein Active Directory Server benötigt, welcher mit Google Gsuite synchronisiert. Die Chrome-Erweiterung wird aus der Gsuite-Verwaltungskonsole heraus gestartet und bietet eine einfache Bereitstellung, die für den Benutzer transparent ist.

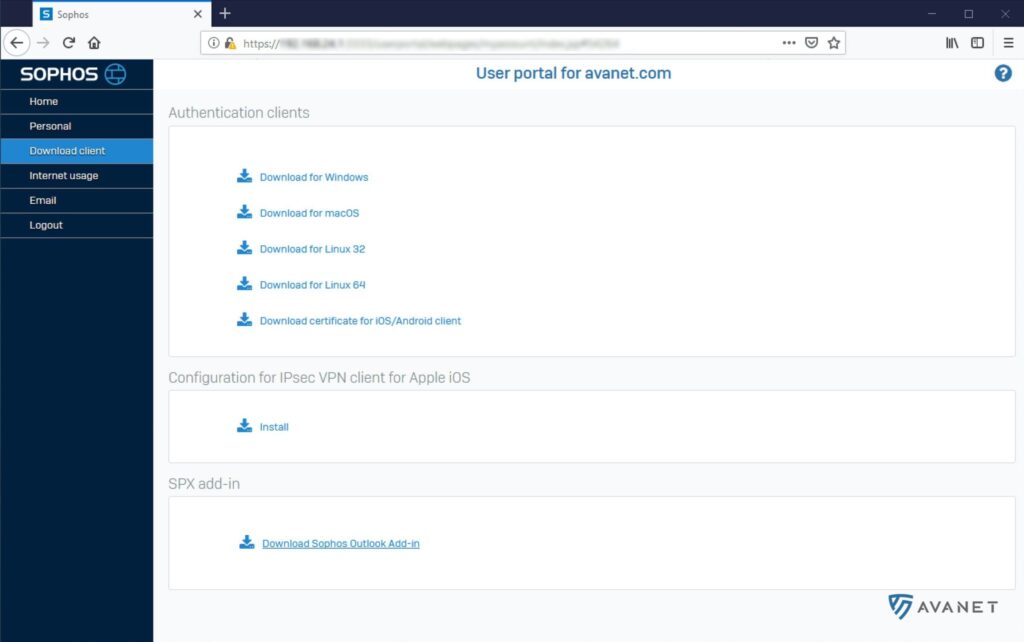

Client Authentication Agent

Der XG Firewall Client Authentication Agent bietet die Möglichkeit, ohne Active Directory der XG Firewall mitzuteilen, welcher User gerade am Computer angemeldet ist. Hierfür muss einfach der Client Authentication Agent auf dem Gerät ausgeführt werden.

Den Client gibt es für Windows, macOS, Linux 32/64 Bit, iOS und Android. Den Download findet ihr im User Portal.

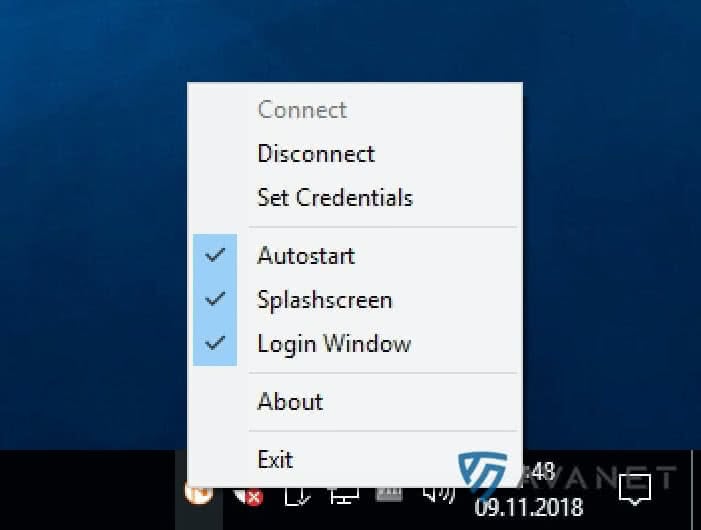

Neu gibt es nun die Unterstützung für

- die Installation pro Maschine (und nicht pro Benutzer)

- eine Option zum Verstecken beim Start

- eine Option für den Benutzer zum expliziten Abmelden

- automatische Wiederverbindung beim Aufwachen aus dem Ruhezustand

- MAC-Adressen-Telemetrie-Sharing zur Unterstützung der MAC-Adressenfilterung

- ein neues Taskleistensymbol

- Windows XP (warum auch immer dies noch gemacht wurde)

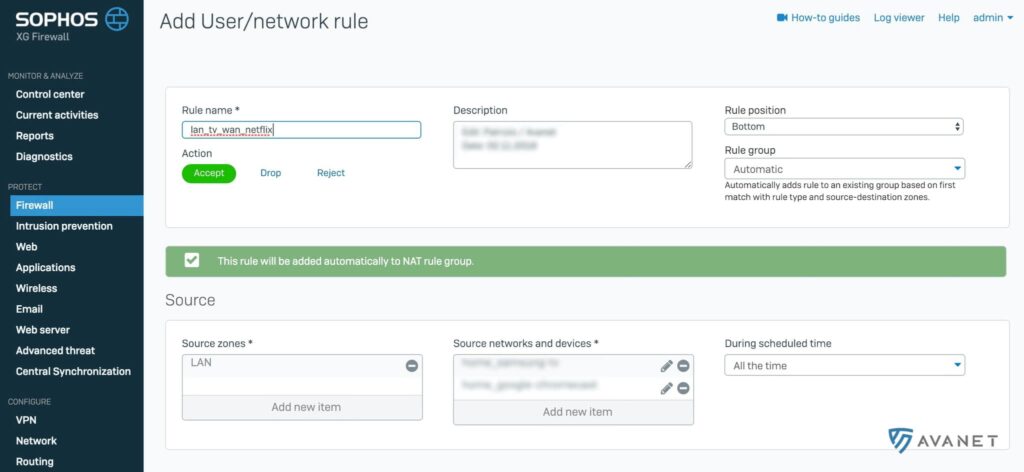

Management Verbesserungen

Wenn man neu eine Firewall Regel erstellt, kann man diese direkt einer Gruppe zuordnen. Es gibt auch neu eine automatische Gruppenzuordnung, obschon diese bei mir nicht wirklich gut funktioniert hat. In meinen Tests wollte die Firewall meine Regel automatisch einer Gruppe zuordnen, in der ich sie aber nicht haben wollte.

Weitere Verbesserungen

- Bei 17.5 wechselt man wieder auf die Exim Engine, die auch auf der UTM zum Einsatz kommt.

- Empfängerprüfung via Active Directory

- Die Web Protection von SFOS ist nun nahezu identisch mit der des UTM Betriebssystems.

- Sender Policy Framework (SPF) Spoofing-Schutz.

IPS Protection

- Mehr Kategorien, um die Regeln noch besser zu optimieren. Sorgt für eine bessere Performance und mehr Schutz.

Wireless

- Unterstützung für Radius-Server-Failover mit mehreren Servern.

IPsec

- SD-WAN Failover und Failback

- IPsec Failover – Redundante Gruppen für IPsec Verbindungen, um bei einem Failover auf einen weiteren WAN Link zu wechseln. Sobald die Hauptverbindung wieder verfügbar ist, kann auch wieder zurückgewechselt werden.

Was kommt in den nächsten Versionen?

In den kommenden Wochen / Monaten erscheinen wie gewohnt Maintenance Releases, welche noch einige Funktionen nachreichen werden.

Sophos Wireless APX Access Point Support

Die neuen APX Access Points von Sophos konnten bisweilen ja nur mit Sophos Central verwendet werden. Die Unterstützung für die XG Firewall wird aber in MR1 erwartet, die ca. 2-4 Wochen nach dem 17.5 Release erscheinen wird. Der APX 120, den es dann für unter 200 CHF zu kaufen geben soll, kommt erst im Januar 2019.

Airgap Support

Es gibt XG Firewalls, die nicht am Internet angeschlossen sind. Eine Lizenzaktivierung war bei diesen Geräten bisher leider nicht möglich. Neu gibt es die Option, dass mittels eines USB Sticks die Lizenz und Updates auf die Firewall geladen werden kann.