Sophos Firewall v22: Visión general y todas las nuevas funciones

Sophos Firewall v22 se centra en el endurecimiento, la visibilidad clara y los procesos operativos estables. La arquitectura Xstream modernizada, un núcleo endurecido y nuevas funciones operativas ayudan a reducir las superficies de ataque y a simplificar la administración. Este artículo explica todas las nuevas funciones de SFOS v22.

Temas

Chequeo de salud

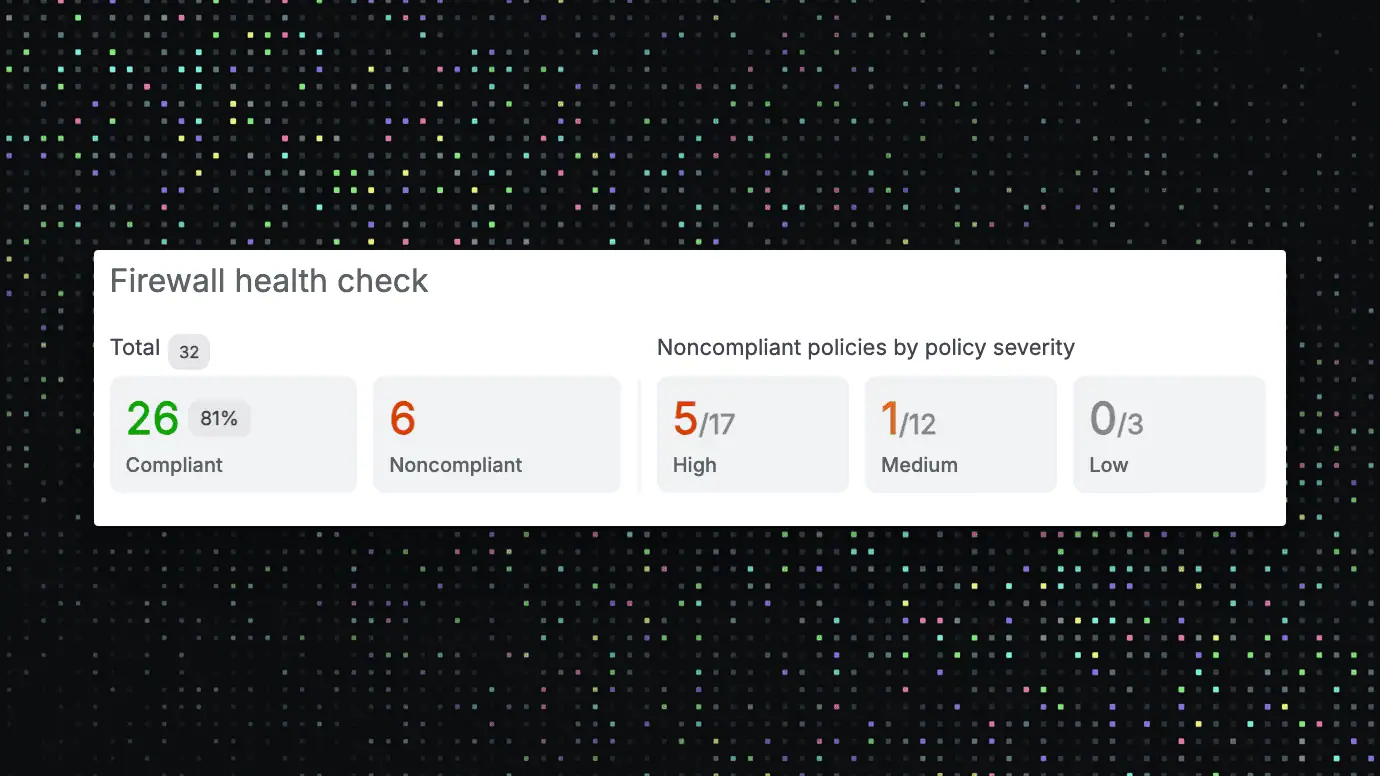

El chequeo de salud es la comprobación de configuración integrada en Sophos Firewall v22, cuyo objetivo es identificar los errores de configuración en una fase temprana, antes de que se conviertan en un problema de seguridad o de funcionamiento. Aborda la creciente situación de amenaza para la infraestructura expuesta a Internet y sigue el enfoque de seguridad por diseño según las directrices CISA. Sophos ha reforzado el cortafuegos en varias versiones, ha simplificado la aplicación de parches y ha mejorado la detección bajo ataque. Las revisiones en caliente sin tiempo de inactividad y la supervisión activa de la base instalada por parte de Sophos para detectar indicadores tempranos de ataque son puntos de venta únicos.

Para qué sirve el chequeo

Evalúa docenas de configuraciones comparándolas con los puntos de referencia del CIS y las mejores prácticas establecidas. Los campos de comprobación típicos son cifrados TLS obsoletos o inseguros, políticas de administrador y usuario demasiado amplias, reglas no utilizadas o que se solapan, servicios expuestos innecesariamente y endurecimiento básico como la hora, la autenticación y el registro. Sophos Firewall v22 facilita el mantenimiento de la higiene de las políticas y la eliminación de vulnerabilidades no deseadas.

Cómo funciona el chequeo

Un widget de panel de control en el Centro de Control muestra el estado. Haz clic para acceder a la vista detallada o a través del menú principal en «Comprobación de la salud del cortafuegos». Los hallazgos se priorizan, se explican y se vinculan con un desglose a la pantalla de configuración adecuada. Esto permite rectificar las desviaciones sin realizar búsquedas.

Cómo utilizar la comprobación de la salud en funcionamiento

Antes de las puestas en marcha, después de los cambios de política, después de las actualizaciones de firmware y de forma periódica. Sirve como validación objetiva en los procesos CAB y proporciona pruebas de auditoría de la higiene de las políticas en curso.

La comprobación de la salud cubre la calidad de la configuración, no la salud del hardware. No comprueba si las bases de datos internas son coherentes o si la RAM o el SSD tienen errores de escritura. Aquí también sería útil una visualización visible del estado en la interfaz gráfica de usuario.

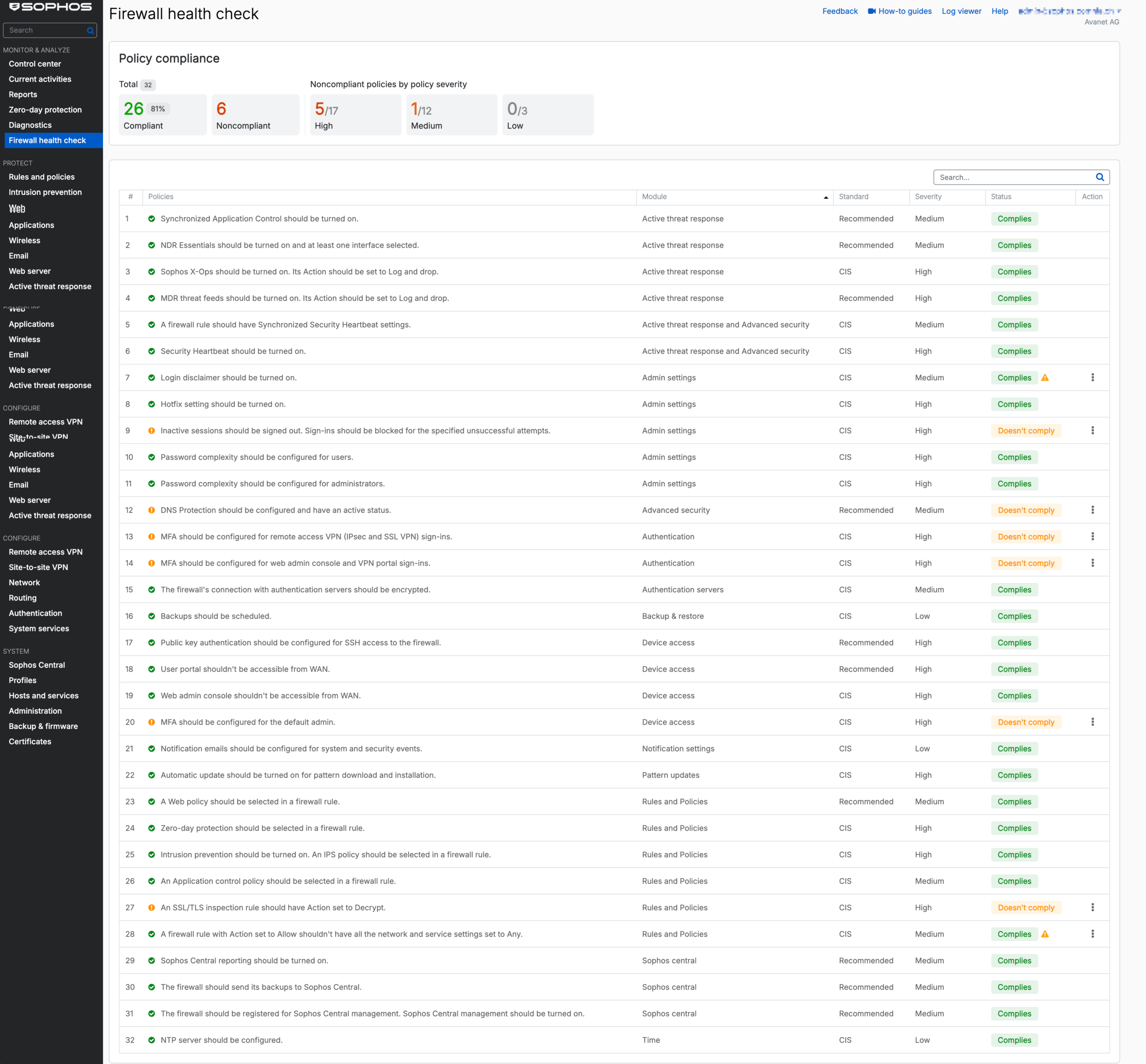

Comprobación de la salud: comprueba las zonas en detalle

El chequeo de salud enumera todos los puntos comprobados en el panel de control, de forma similar a una auditoría de seguridad. Cada punto muestra el módulo, la norma, la gravedad, el estado y una acción directa. Esto te permite ver de un vistazo qué configuraciones se desvían de las mejores prácticas. Una selección de las comprobaciones más importantes:

- El Control Sincronizado de Aplicaciones debe estar activado.

- NDR Essentials debe estar activado y al menos en una interfaz seleccionada.

- Sophos X-Ops debe estar activado. Debe establecerse una Acción para Registrar y soltar.

- Las fuentes de amenazas MDR deben estar activadas. Debe establecerse una Acción para Registrar y soltar.

- Una regla de cortafuegos debe tener la configuración de Synchronized Security Heartbeat.

- El Latido de Seguridad debe estar activado.

- La exención de responsabilidad de inicio de sesión debe estar activada.

- La configuración de la revisión debe estar activada.

- Las sesiones remotas deben cerrarse. Los inicios de sesión deben bloquearse para los intentos fallidos especificados.

- Debe configurarse la complejidad de la contraseña para los usuarios.

- Debe configurarse la complejidad de la contraseña para los administradores.

- La Protección DNS debe estar configurada y tener un estado activo.

- La MFA debe configurarse para los inicios de sesión en VPN de acceso remoto (IPsec y SSL VPN).

- La MFA debe configurarse para los inicios de sesión en la consola de administración web y en el VPN Portal.

- La conexión del cortafuegos con los servidores de autenticación debe estar encriptada.

- Las copias de seguridad deben programarse.

- La autenticación de clave pública debe configurarse para el acceso SSH al cortafuegos.

- El portal de usuario no debe ser accesible desde la WAN.

- La consola de administración web no debe ser accesible desde la WAN.

- MFA debe estar configurado para el administrador por defecto.

- Los correos electrónicos de notificación deben configurarse para los eventos del sistema y de seguridad.

- La actualización automática debe estar activada para la descarga e instalación del patrón.

- Debe seleccionarse una política Web en una regla de cortafuegos.

- Zero-Day Protection debe seleccionarse en una regla de cortafuegos.

- La prevención de intrusiones debe estar activada. Debe seleccionarse una política IPS en una regla del cortafuegos.

- Debe seleccionarse una Política de control de aplicaciones en una regla de cortafuegos.

- Una regla de inspección SSL/TLS debe tener Acción establecida en Descifrar.

- Una regla de cortafuegos con Acción definida como Permitir no debería tener todas las opciones de red y servicio definidas como Cualquiera.

- Los informes de Sophos Central deben estar activados.

- El cortafuegos debe enviar sus copias de seguridad a Sophos Central.

- El cortafuegos debe estar registrado para la gestión de Sophos Central. La gestión de Sophos Central debe estar activada.

- El servidor NTP debe estar configurado.

Esta lista muestra que el chequeo cubre tanto las configuraciones técnicas como las directrices de seguridad de la organización.

Algunos puntos son sin duda útiles, mientras que otros pueden cuestionarse. Por ejemplo: “Login disclaimer should be turned on”. Un mensaje de este tipo aumenta la seguridad solo de forma limitada: en la práctica, casi nadie lo lee y normalmente se cierra con un simple clic. Sin embargo, cumple ciertos requisitos legales en algunos entornos, por ejemplo, como condiciones de uso o cláusula de exención de responsabilidad. Desde un punto de vista puramente técnico, no es un verdadero mecanismo de protección, sino más bien un elemento formal destinado a mostrar una conciencia de seguridad.

Es posible sobrescribir manualmente el estado de determinadas comprobaciones. De este modo, un elemento puede marcarse como “Complies” incluso si técnicamente no cumple con el requisito. Sin embargo, en ese caso aparece un símbolo ⚠️ que indica que el estado ha sido modificado manualmente. Así se mantiene la transparencia, al tiempo que se conservan ciertos márgenes de flexibilidad administrativa.

También llama la atención que algunos puntos de verificación tienen una fuerte relación con Sophos Central, MDR, NDR o DNS Protection. Desde la perspectiva de Sophos, esto es naturalmente una forma de cross-selling, ya que se destaca el valor de la integración dentro de su propio ecosistema. Sin embargo, muchas de estas recomendaciones aportan un valor real, por ejemplo, al facilitar una gestión más unificada o una alerta automatizada ante incidentes.

Plano de control Xstream de nueva generación

Con Sophos Firewall v22, Sophos ha desarrollado de forma fundamental la arquitectura Xstream. Mientras que el concepto original se introdujo en la versión 18 para aprovechar al máximo el rendimiento del hardware XGS, la nueva generación va mucho más allá del simple rendimiento: el enfoque principal ahora está en la seguridad, la estabilidad y la preparación para el futuro.

Una nueva base para la seguridad y la escalabilidad

El plano de control revisado ha sido completamente rediseñado. En lugar de un sistema monolítico, Sophos utiliza ahora una estructura modular en la que servicios centrales como IPS, filtrado web o inspección SSL funcionan de forma aislada entre sí. Cada servicio actúa como una aplicación independiente dentro del firewall y puede gestionarse o reiniciarse sin afectar a los demás. Esto garantiza que las demás funciones se mantengan estables incluso si un módulo presenta errores o falla.

Desde la perspectiva de un ingeniero de seguridad, este es un paso fundamental: esta arquitectura minimiza las dependencias y reduce el impacto de posibles exploits en componentes individuales. Al mismo tiempo, establece la base para una aislación Zero Trust dentro del propio sistema, un concepto que hasta ahora era más común en las plataformas modernas en la nube.

Independiente del hardware y del entorno

Una gran ventaja de la nueva arquitectura Xstream es su total independencia del hardware propietario. A diferencia de muchos competidores, Sophos Firewall v22 no se basa en ASICs específicos ni en chips de función fija. La arquitectura funciona de manera uniforme en hardware físico, máquinas virtuales o entornos en la nube. Esto garantiza un comportamiento coherente en todas las plataformas y facilita la automatización operativa.

Alta disponibilidad mejorada con autorreparación

También es nueva la lógica de autorrecuperación en los clústeres HA. El plano de control supervisa continuamente el estado de ambos sistemas y corrige automáticamente cualquier discrepancia. Si se detectan diferencias en la configuración o en el estado de sincronización, el firewall inicia por sí mismo un proceso de corrección. Esto reduce los errores operativos, disminuye la carga de mantenimiento y mejora notablemente la disponibilidad. En la práctica, significa menos reinicios no planificados y un rendimiento del clúster mucho más estable.

Perspectiva técnica y futuro

La nueva arquitectura Xstream sienta las bases para futuras funciones como el clustering de n nodos, servicios de seguridad completamente contenedorizados y una API REST completa para la gestión remota y la automatización. Con ello, Sophos Firewall v22 avanza claramente hacia una arquitectura de plataforma que recuerda a los principios modernos de la nube: basada en servicios, dinámica y centrada en la seguridad.

Desde una perspectiva profesional, esta transformación es mucho más que una simple actualización técnica. Cambia por completo la forma en que se diseñarán los firewalls en el futuro: se pasa de dispositivos monolíticos a una infraestructura flexible y orientada a servicios, capaz de adaptarse rápidamente y gestionarse de forma automatizada. Para los entornos que exigen alta disponibilidad, cumplimiento normativo y escalabilidad, esto representa un avance decisivo.

Estoy completamente de acuerdo: la reorientación hacia un procesamiento basado en CPU tiene todo el sentido técnico. No todos los dispositivos XGS disponen de una NPU dedicada para acelerar el tráfico, y las versiones virtuales siempre estuvieron en desventaja en ese aspecto. Con la nueva arquitectura, el rendimiento vuelve a centrarse en las CPUs modernas, lo que garantiza un comportamiento uniforme en todas las plataformas. En los antiguos modelos de escritorio XGS, la combinación de CPU y NPU generaba más calor, lo que aumentaba el nivel de ruido. Las nuevas generaciones, al eliminar esta doble carga de procesadores, son considerablemente más silenciosas. Quienes recuerdan la diferencia pueden apreciar por qué este cambio hacia la optimización basada en CPU es una decisión tanto estratégica como práctica.

Núcleo reforzado 6.6+

Sophos Firewall v22 utiliza un kernel de Linux modernizado (v6.6+) que mejora la seguridad, el rendimiento y la escalabilidad. Sus aspectos principales incluyen un aislamiento de procesos más estricto y amplas medidas de mitigación contra ataques por canales laterales y vulnerabilidades de CPU como Spectre, Meltdown, L1TF, MDS, Retbleed, ZenBleed y Downfall. También están activadas funciones de protección adicionales como hardened usercopy, Stack Canaries y Kernel Address Space Layout Randomization (KASLR). Todo ello reduce la posibilidad de explotar errores de memoria, estabiliza el comportamiento del sistema y refuerza los cimientos de la arquitectura Xstream.

Control remoto de la integridad

La función Remote Integrity Monitoring en SFOS v22 complementa el endurecimiento del kernel mediante una supervisión continua de la integridad del sistema. En términos simples, verifica en segundo plano si algo en el firewall ha cambiado cuando no debería hacerlo. El sensor de Linux integrado para XDR detecta eventos relevantes para la seguridad tanto a nivel de sistema como de servicios: por ejemplo, cuando se inicia un proceso desconocido, se modifican archivos de configuración, se exportan reglas o se manipulan archivos críticos.

Esta información se envía a Sophos Central junto con la hora, el usuario y la fuente del evento. Allí puede correlacionarse con otros datos —por ejemplo, de endpoints, pasarelas de correo electrónico o servicios de identidad—. Esto permite detectar comportamientos inusuales con mayor rapidez y responder de forma específica antes de que el incidente se convierta en un problema mayor.

En la práctica, esto significa que si alguien intenta modificar algo en el firewall o manipular un archivo sin ser detectado, el sistema lo reconocerá y lo notificará. La función ayuda a descubrir ataques silenciosos o errores de configuración de forma temprana, sin necesidad de realizar comprobaciones manuales constantes. Al mismo tiempo, permite a Sophos supervisar de manera centralizada el comportamiento de los firewalls instalados, identificando patrones o posibles problemas de seguridad.

Active Threat Response (alimentación de amenazas para WAF y NAT) y

Bajo la petición de función SFSW-I-2618, por fin se ha implementado un comportamiento largamente esperado.Los feeds de amenazas son listas dinámicas de direcciones IP maliciosas conocidas que son actualizadas continuamente por proveedores de inteligencia de amenazas como nosotros(Avanet Threat Feeds). Se utilizan para bloquear proactivamente los ataques procedentes de Internet antes incluso de que se acerquen a un servicio.

Hasta ahora, sin embargo, estas fuentes sólo se utilizaban para proteger los portales de Sophos. Las reglas NAT y WAF no se veían afectadas, lo que, desde un punto de vista práctico, parecía menos una función que faltaba y más un error.

Con Sophos Firewall v22, se ha eliminado esta limitación. Los feeds de amenazas ahora también se aplican automáticamente a las reglas NAT y WAF. Esto significa que en cuanto se reconoce una conexión desde una dirección IP a partir de un feed, el cortafuegos la bloquea automáticamente, incluso con reglas de reenvío o de servidor web. Por tanto, ya no necesitas mantener reglas o soluciones separadas.

Este cambio es un gran paso adelante, porque ahora los feeds de amenazas también protegen servicios productivos como los servidores web y, por tanto, contribuyen directamente a la detección de ataques y a la defensa. El cortafuegos reacciona a las amenazas actuales en tiempo real, sin necesidad de intervención manual. Un detalle pequeño pero técnicamente significativo que aumenta aún más el valor de seguridad de Sophos Firewall v22.

Mejoras en el NDR

Para el tráfico saliente, se admiten coincidencias de IP de origen con NDR Essentials y fuentes externas para identificar y bloquear dispositivos comprometidos y no gestionados. La puntuación de amenazas de NDR Essentials aparece directamente en los registros. Además, desde SFOS v21.5 MR1, se puede seleccionar explícitamente la región del Centro de Datos de NDR Essentials; por defecto, se utiliza la región con menor latencia.

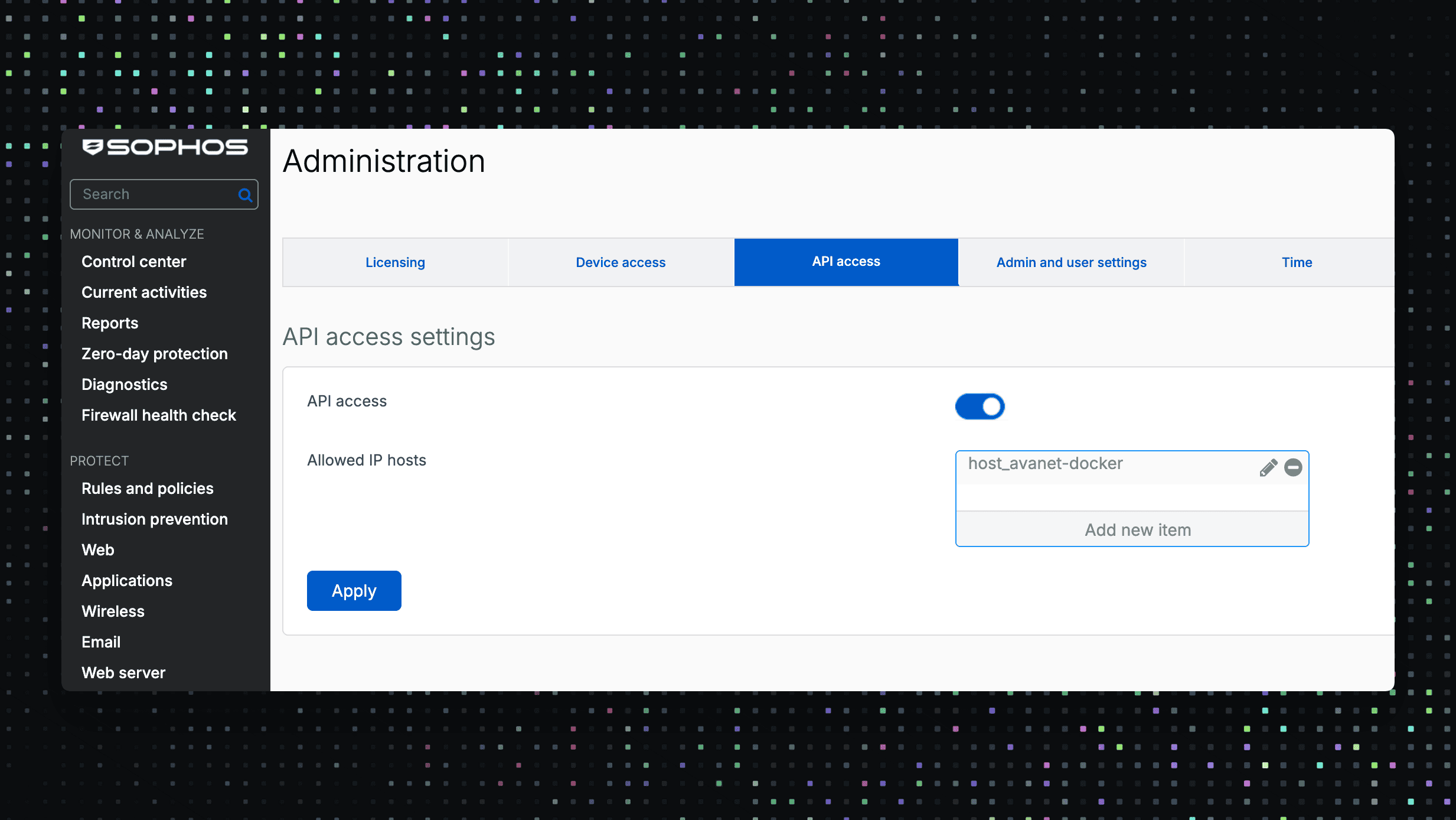

Control de acceso a la API

El acceso a la API de gestión puede restringirse a objetos IP explícitos. Hasta 64 entradas permiten una separación limpia entre los trabajadores de automatización, las redes de gestión y el acceso de socios externos. Las ventanas de modificación pueden ampliarse temporalmente y volver a reducirse. Recomendación: sólo permite el acceso desde redes de gestión dedicadas, activa el registro, comprueba el acceso regularmente. La configuración se realiza en SFOS v22, en Administración.

Actualizaciones de firmware mediante SSL con anclaje de certificado

SFOS v22 valida los servidores de actualización mediante SSL y la fijación de certificados. Esto reduce el riesgo de manipulación de la infraestructura de actualización. En entornos con políticas de salida estrictas, los FQDN de destino deben incluirse en las listas permitidas para que las actualizaciones funcionen de forma fiable.

HTTP/2 y TLS 1.3 para el acceso de dispositivos

La Consola de Administración Web, el VPN Portal y el Portal de Usuario utilizan ahora HTTP/2 y TLS 1.3. Estas dos tecnologías garantizan que las conexiones se establezcan más rápidamente, sean más estables y estén mejor encriptadas. La diferencia se nota especialmente al iniciar sesión y acceder a las páginas de la interfaz de Administración Web, que reaccionan notablemente más rápido.

HTTP/2 agrupa varias peticiones en una conexión, lo que significa que el cortafuegos tiene menos tiempo de espera entre el cliente y el servidor. TLS 1.3 también garantiza un cifrado moderno con un handshake más corto y mayor seguridad. En entornos de red antiguos en los que aún se utilicen viejos cortafuegos o sistemas proxy, debes comprobar brevemente si todo es compatible antes de la activación.

Monitorización con valores de hardware sFlow y SNMP

sFlow permite el muestreo de tráfico a colectores centrales para detectar picos de volumen, flujos inesperados y anomalías en tiempo real. La frecuencia de muestreo por defecto es 400, mínimo 10. sFlow puede activarse en interfaces físicas, alias e interfaces VLAN. Nota: FastPath está desactivado en la interfaz de monitorización. Además, SFOS v22 proporciona métricas de hardware SNMP como la temperatura de la CPU y la NPU, la velocidad de los ventiladores, el estado de la fuente de alimentación del XGS 2100 y valores de rendimiento PoE para todos los modelos XGS con PoE, excepto el XGS 116(w). Se puede descargar un archivo MIB directamente en la interfaz de usuario. Selecciona los intervalos de muestreo y sondeo para que los enlaces principales permanezcan visibles sin sobrecargar el colector.

Mejor funcionamiento y funciones de búsqueda

Con SFOS v22, la interfaz de usuario debería responder mucho más rápido. Al cambiar entre menús y pestañas, ya no tendrás que esperar a que la página se recargue completamente.

En mis pruebas no se apreció ninguna mejora. No obstante, es agradable ver que se está trabajando en la velocidad de la interfaz de usuario. Aún queda mucho potencial, sobre todo al guardar las reglas del cortafuegos o al cargar las vistas de la interfaz, donde sigue habiendo retrasos notables.

Ahora las interfaces XFRM se pueden filtrar y buscar directamente en la interfaz. Si hay muchas entradas, se dividen automáticamente en páginas, lo que mejora significativamente la visión general y la gestión de grandes configuraciones IPsec.

También se aprecian pequeñas mejoras en el uso cotidiano: La configuración del servidor NTP está ahora establecida por defecto en «Usar servidor NTP predefinido».

Funciones relacionadas con UTM en SFOS

Para todos aquellos que aún no se han pasado de SG UTM a SFOS, la versión 22 aporta las funciones que faltaban. Entre ellas se incluyen la compatibilidad con MFA en el WAF, algoritmos OTP modernos como SHA-256 y SHA-512, así como registros de auditoría con visualización antes/después. Estas mejoras cierran importantes lagunas en comparación con el UTM anterior y facilitan mucho el cambio. Así que si todavía estás dudando en migrar, SFOS v22 te ofrece ahora casi todas las funciones a las que estás acostumbrado, con tecnología moderna y mejor integración.

Registros de auditoría en detalle

La Fase 1 registra cada cambio en las reglas, objetos e interfaces del cortafuegos. Los registros pueden descargarse en el menú Diagnóstico > Registros y muestran claramente qué se ha cambiado exactamente, incluidos los valores antes y después del ajuste. En futuras versiones, estos cambios se mostrarán directamente en el Visor de Registros, de modo que las diferencias puedan verse inmediatamente sin necesidad de exportar. Esto facilita la trazabilidad y ahorra tiempo al analizar los cambios.

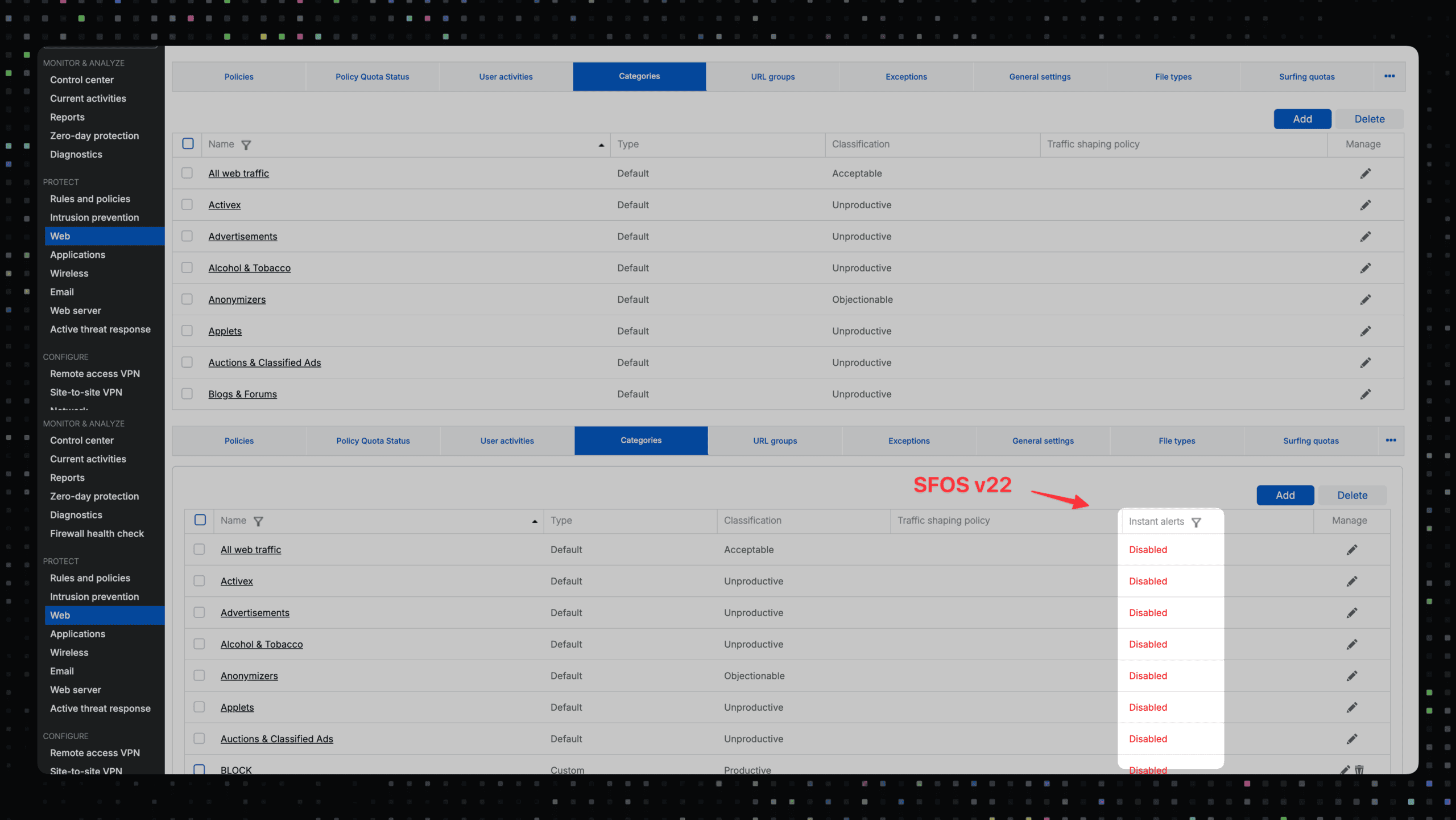

Alertas instantáneas de categoría web

Se pueden configurar notificaciones automáticas para las categorías de webs restringidas. Estos mensajes te informan a intervalos cortos, por ejemplo cada cinco minutos, sobre los intentos de acceder a sitios web bloqueados. Cada mensaje contiene detalles como la hora, el usuario, la categoría y el dominio al que se ha accedido. Esto garantiza una mayor transparencia y facilita el seguimiento de los accesos repetidos a sitios no autorizados. Esta función es especialmente útil en entornos con directrices claras, como colegios u organizaciones con normas fijas sobre Internet. Las infracciones se documentan automáticamente y pueden rastrearse si es necesario.

Actualización a SFOS v22: Vías, duración y notas

SFOS v22 introduce cambios profundos en la arquitectura del sistema. El firmware requiere un poco más de espacio de almacenamiento en la partición raíz. En la mayoría de los dispositivos (alrededor del 98%), la actualización se ejecuta automáticamente y sin intervención. Los modelos a partir del XGS 2100 ya tienen suficiente memoria y se actualizan directamente.

Para los modelos virtuales y de escritorio XGS con una partición más pequeña (1 GB), la memoria se incrementa automáticamente durante la actualización. Esto significa que el proceso dura un poco más, normalmente entre dos y diez minutos. Sólo unos pocos sistemas -alrededor del 3%- requieren una preparación manual, como borrar informes o registros antiguos, para crear espacio suficiente.

Los dispositivos con firmware SSD antiguo deben actualizarse primero antes de que sea posible la actualización a la versión 22. Las instalaciones virtuales muy antiguas que aún se basan en discos duros pequeños o en versiones antiguas del SFOS (anteriores a la versión 18) requieren pasos adicionales. En algunos casos, es necesaria una actualización provisional a la versión 21 MR2 antes de que la actualización pueda realizarse con éxito. Si el soporte de datos es demasiado pequeño, la única opción es una nueva instalación con un disco duro más grande.

La información sobre todos los pasos necesarios aparece automáticamente en la interfaz del cortafuegos mediante mensajes en el Centro de Control, por correo electrónico y mediante iconos de advertencia en Sophos Central. Estos también muestran un código de referencia que enlaza directamente con el artículo pertinente de la base de conocimientos. Tras una preparación satisfactoria, la advertencia desaparece en aproximadamente una hora. También hay disponibles comandos CLI adicionales para fines de diagnóstico.

Conclusión

Sophos Firewall v22 impresiona con una base de seguridad notablemente más sólida, una estructura modular y un funcionamiento más estable. El Health Check es una sofisticada herramienta que ayuda a comprobar sistemáticamente las configuraciones y a respetar las mejores prácticas. El nuevo Plano de Control garantiza actualizaciones más fluidas y mayor fiabilidad durante el funcionamiento. Los protocolos modernos y la telemetría ampliada hacen que el análisis y la resolución de problemas sean mucho más eficaces.

Estamos satisfechos con el claro progreso de Sophos Firewall v22, pero aún nos gustaría que se trabajara en la clonación y agrupación de reglas NAT, como ocurre con las reglas de cortafuegos. Recopilamos y publicamos nuestros deseos hace aproximadamente un año. Mucho ha mejorado desde entonces, pero seguimos pensando que faltan algunas funciones. Esperamos que se implementen en futuras versiones.

FAQ

¿Cuándo estará disponible Sophos Firewall v22 como GA?

La fase de acceso anticipado comenzó en octubre de 2025 y Sophos suele lanzar la versión GA unas semanas después de la EAP. Según los ciclos de lanzamiento anteriores, la versión GA se espera para principios de diciembre de 2025.

¿Qué es el nuevo chequeo médico y para qué sirve?

El chequeo comprueba la configuración del cortafuegos en busca de vulnerabilidades y desviaciones de las mejores prácticas. Evalúa ajustes como el cifrado TLS, la complejidad de la contraseña, MFA, el acceso de administrador o el estado de actualización, y los muestra claramente en el panel de control. El objetivo es reconocer y rectificar los errores de configuración en una fase temprana, antes de que se conviertan en problemas de seguridad.

¿Qué ha cambiado en la Arquitectura Xstream?

El Plano de Control de Xstream se ha reorganizado por completo. Los servicios centrales, como el IPS o los filtros web, funcionan ahora aislados unos de otros. Esto aumenta la estabilidad, ya que un módulo defectuoso ya no repercute en otras áreas. Al mismo tiempo, la arquitectura crea la base para servicios de contenedor, control de API y futuras funciones de escalado.

¿Por qué el procesamiento basado en la CPU es ahora mejor que la solución NPU de la antigua serie XGS?

No todos los cortafuegos tienen una NPU dedicada. La nueva arquitectura orientada a la CPU garantiza un rendimiento constante en todas las plataformas, incluso con instalaciones virtuales o en la nube. Además, la eliminación de la NPU reduce el desarrollo de calor y, por tanto, el ruido de fondo, especialmente en los modelos más pequeños.

¿Cuáles son las ventajas del nuevo núcleo (versión 6.6+)?

El núcleo Linux actualizado de Sophos Firewall v22 ofrece mecanismos de seguridad mejorados contra ataques como Spectre, Meltdown y Retbleed. Ofrece mejor protección contra errores de memoria y estabiliza el funcionamiento con mecanismos de protección adicionales, como Stack Canaries y KASLR.

¿Qué hay de nuevo en las Fuentes de Amenazas?

Las fuentes de amenazas ahora también se aplican a las reglas NAT y WAF. Esto significa que el cortafuegos bloquea automáticamente las IP de atacantes conocidos, incluso antes de que lleguen a un servicio interno. Esta función aumenta significativamente el nivel de protección, ya que incluye servidores productivos y de reenvío.

¿Cómo funciona la actualización a SFOS v22?

La actualización se realiza automáticamente en alrededor del 98% de los dispositivos. Los sistemas con una partición raíz pequeña (1 GB) la amplían automáticamente durante el proceso, que puede durar unos minutos más. Sólo las instalaciones antiguas o los dispositivos con firmware SSD obsoleto requieren una preparación manual. Todos los pasos se muestran claramente a través de la GUI o por correo electrónico.

¿Hay nuevas funciones de vigilancia?

Sí, además de los valores de hardware SNMP (temperatura, ventiladores, fuentes de alimentación, PoE), Sophos Firewall v22 ahora también es compatible con sFlow para analizar el tráfico en tiempo real. Esto permite reconocer inmediatamente flujos de datos inusuales o picos de carga.

Otros enlaces

- Avanet: Feeds de Inteligencia de Amenazas para Sophos Firewall

- Sophos News: Acceso anticipado a Sophos Firewall v22

- Comunidad Sophos: Anuncios de SFOS v22 EAP

Fuentes

- Nuevas funciones clave de Sophos Firewall OS v22

- Sophos Firewall v22 ya está disponible en acceso anticipado, Noticias Sophos

- Ya está disponible Sophos Firewall v22 EAP, Sophos Community, 15.10.2025,