Chiusa la vulnerabilità SQL injection di Sophos SFOS

Esisteva una vulnerabilità di sicurezza nel sistema operativo Sophos Firewall, che è stata sfruttata attivamente. Sophos ha già distribuito l’hotfix, ma gli amministratori del firewall dovranno modificare tutte le password locali.

Che cosa è successo?

Certo, per l’utente normale è un po’ confuso quando un firewall che dovrebbe proteggere l’infrastruttura IT è a sua volta insicuro. In effetti, ogni dispositivo che esegue software presenta vulnerabilità di sicurezza. Spesso non sono ancora stati trovati.

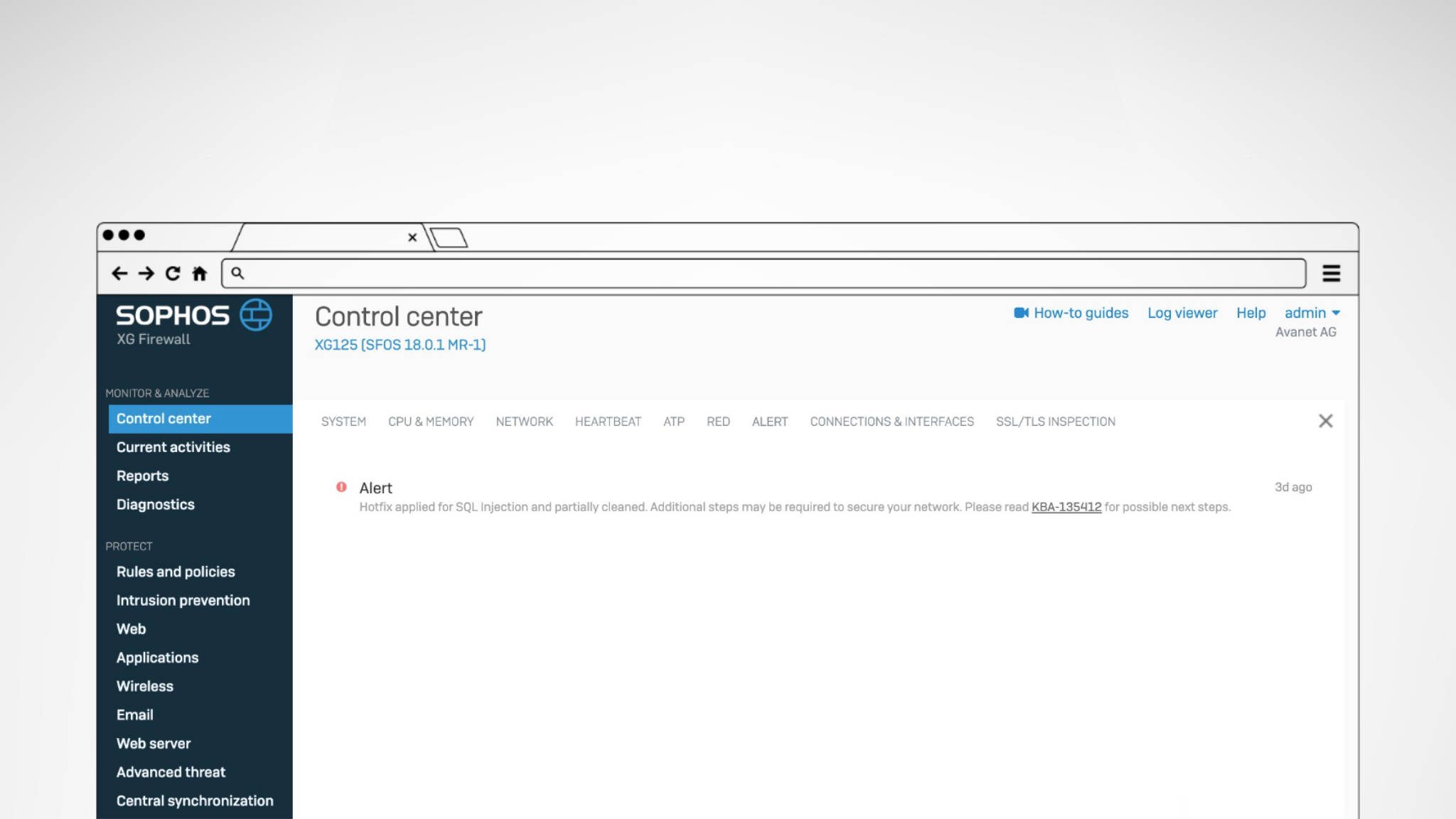

Sophos è stata informata di una vulnerabilità zero-day da un utente alle 20:29 del 22 aprile 2020. A quel punto l’attacco era in corso da 5 ore. L’utente se n’è accorto perché era visibile nel portale di amministrazione. La segnalazione a Sophos di questa vulnerabilità ha avuto effetto alle 22:00, quando i primi domini sono stati bloccati. Parallelamente, è stata individuata la causa e si è lavorato per trovare una soluzione. Il 25 aprile 2020 alle 07:00, 63 ore dopo i primi attacchi, è stato possibile distribuire un hotfix a tutti i firewall con SFOS.

Questa vulnerabilità consentiva agli aggressori di accedere a tutti i nomi utente locali con gli hash delle password tramite Internet. Quindi, nel peggiore dei casi, qualcuno potrebbe aver avuto accesso al firewall. Tuttavia, sarebbe stato necessario ricostruire prima l’hash della password. Questo incidente dimostra ancora una volta che è essenziale utilizzare password complesse, lunghe e sicure!

Chi è interessato?

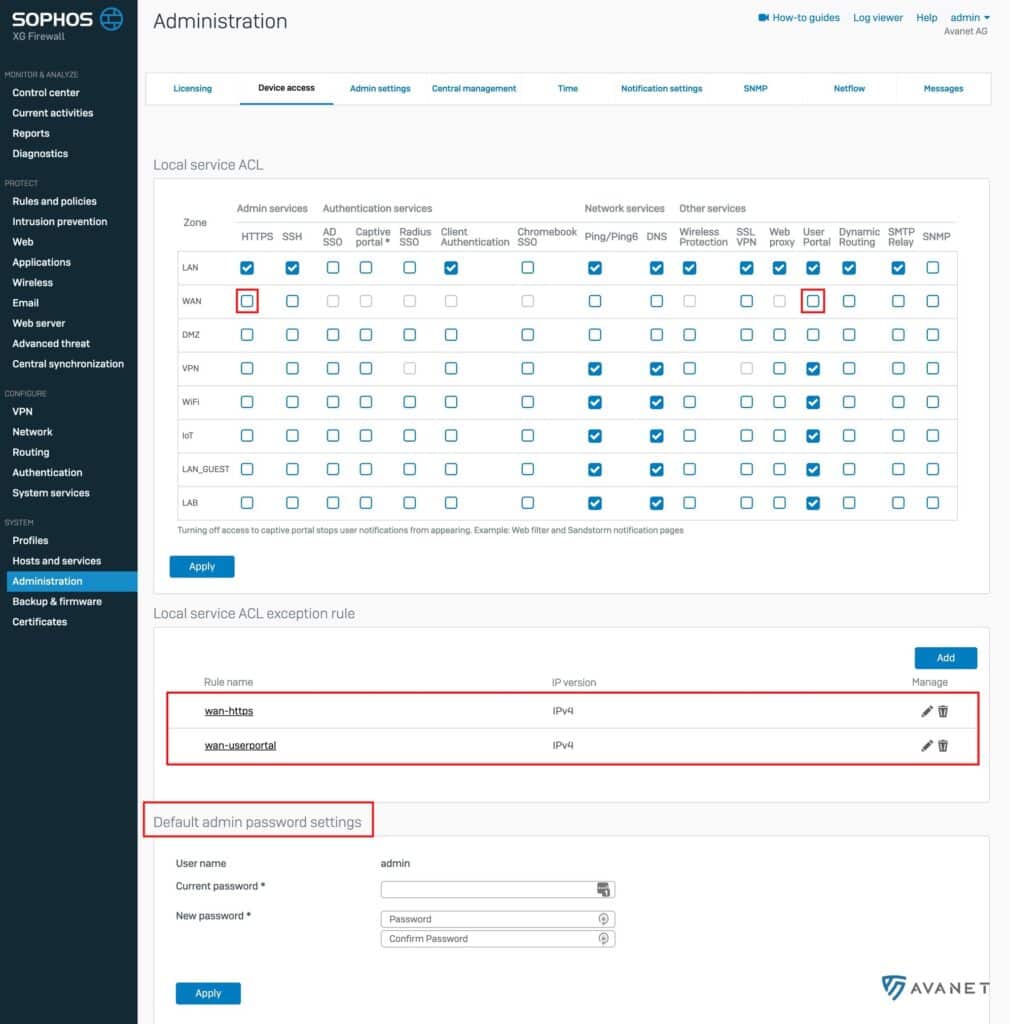

Tutti i sistemi su cui è stato installato Sophos Firewall OS (SFOS). Possono essere appliance SG, firewall XG o macchine virtuali. Questi sistemi sono compromessi, ma ciò non significa che siate stati violati. I firewall accessibili da Internet tramite il servizio di amministrazione HTTPS o il portale utente erano a rischio (vedere la schermata seguente). Se un amministratore ha modificato l’impostazione predefinita in modo che un servizio firewall come SSL VPN ascolti sulla stessa porta dei due portali, anche questo firewall sarà interessato.

Cosa bisogna fare?

Il trojan denominato Asnarök sfruttava una vulnerabilità pre-auth SQL injection precedentemente sconosciuta (zero-day). Sophos Firewall consiglia di modificare tutte le password locali del firewall. Si tratta della password di amministrazione e di tutte le altre password degli utenti create sul firewall stesso. Gli utenti caricati sul firewall da una ActiveDirctory, ad esempio, non sono interessati.

- Cambiare la password di amministrazione (password di superamministratore del firewall)

- Riavviare il firewall

- Modificare tutte le altre password locali

Per i clienti con contratto di manutenzione, ci siamo già assicurati che siano state prese tutte le misure necessarie.

- La schermata mostra quali caselle di controllo non devono essere attivate. Questo apre l’accesso da Internet al firewall.

- Più avanti, è possibile definire regole manuali in modo che l’accesso al firewall sia possibile solo da un IP, ad esempio, il che rende l’accesso molto più sicuro.

- In fondo, si può vedere dove la password di amministrazione deve essere modificata.

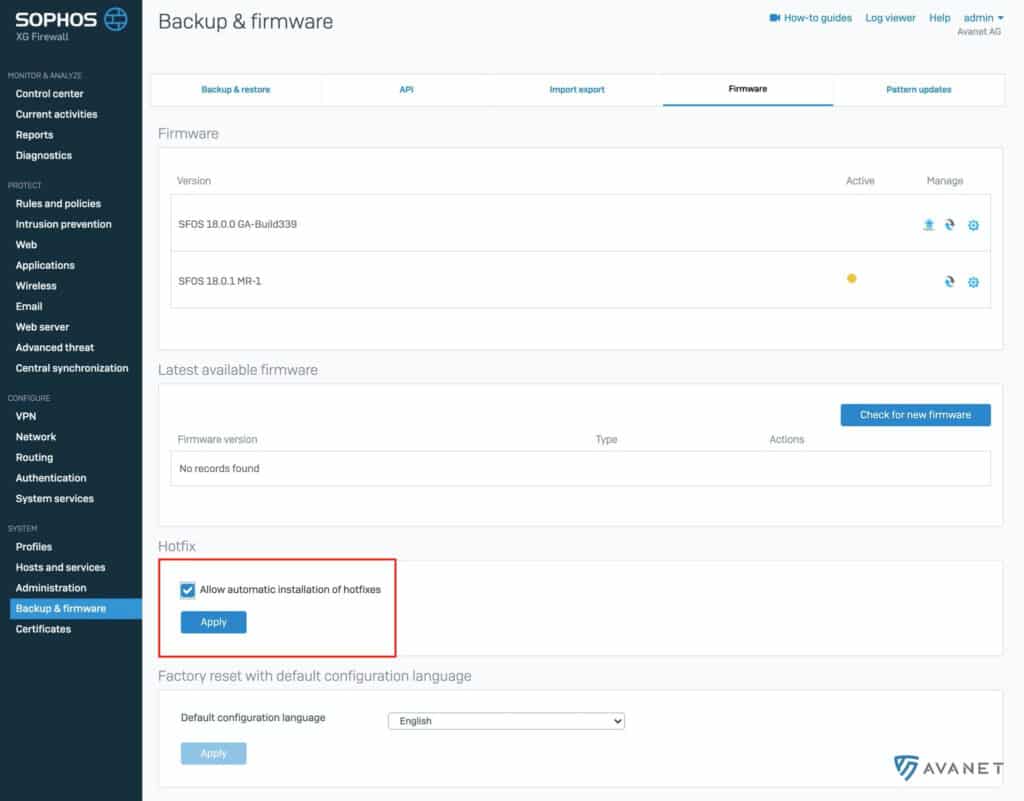

Correzione a caldo

Sophos ha distribuito l’hotfix che chiude la vulnerabilità tramite aggiornamento automatico. La funzione di installazione automatica degli aggiornamenti è attivata per impostazione predefinita.

Tutti i firewall con SFOS 17.x o superiore hanno ricevuto la patch. Se il vostro firewall è ancora in esecuzione con la versione 15 o 16, anche questo è interessato e deve essere aggiornato.

Ulteriori informazioni

Se leggete spesso il nostro blog, sapete che tutto il giorno non facciamo altro che occuparci dei prodotti Sophos e guadagnare con servizi e assistenza. Anche se, come dice il proverbio, non bisogna mai mordere la mano che ci nutre, cerchiamo di non vedere sempre tutto con gli occhiali rosa. Scriviamo sempre quello che pensiamo e che, ovviamente, può essere anche una parola critica. Quindi, senza indorare la pillola, come sempre, un feedback onesto:

A nostro avviso, Sophos ha fornito informazioni in modo molto rapido e trasparente. Molti altri produttori spesso mantengono un profilo molto basso e non si scopre mai cosa succede.

Sophos, invece, ha informato la comunità in breve tempo con una KB e un post sul blog, e anche noi partner di Sophos abbiamo ricevuto un’e-mail domenica (anche in 8 copie). Pertanto, le informazioni sono state pubblicate per la prima volta dal produttore stesso e non da siti di notizie, il che non è la norma.

Nella knowledge base si ottengono tutte le informazioni su cosa è successo esattamente e su come procedere. Qui nel blog sono riportate solo le informazioni più importanti, che dovrebbero essere già sufficienti per molti.