Sophos SFOS SQL Injection Lücke geschlossen

Im Sophos Firewall OS gab es eine Sicherheitslücke, welche auch aktiv ausgenutzt wurde. Sophos hat den Hotfix bereits verteilt, jedoch müssen die Firewall-Administratoren alle lokalen Passwörter ändern.

Was ist passiert?

Zugegeben, es ist für den normalen Benutzer schon etwas verwirrend, wenn eine Firewall, welche die IT-Infrastruktur schützen sollte, selber unsicher ist. Tatsächlich ist es so, dass jedes Gerät, auf dem eine Software läuft, Sicherheitslücken hat. Oft wurden diese einfach noch nicht gefunden.

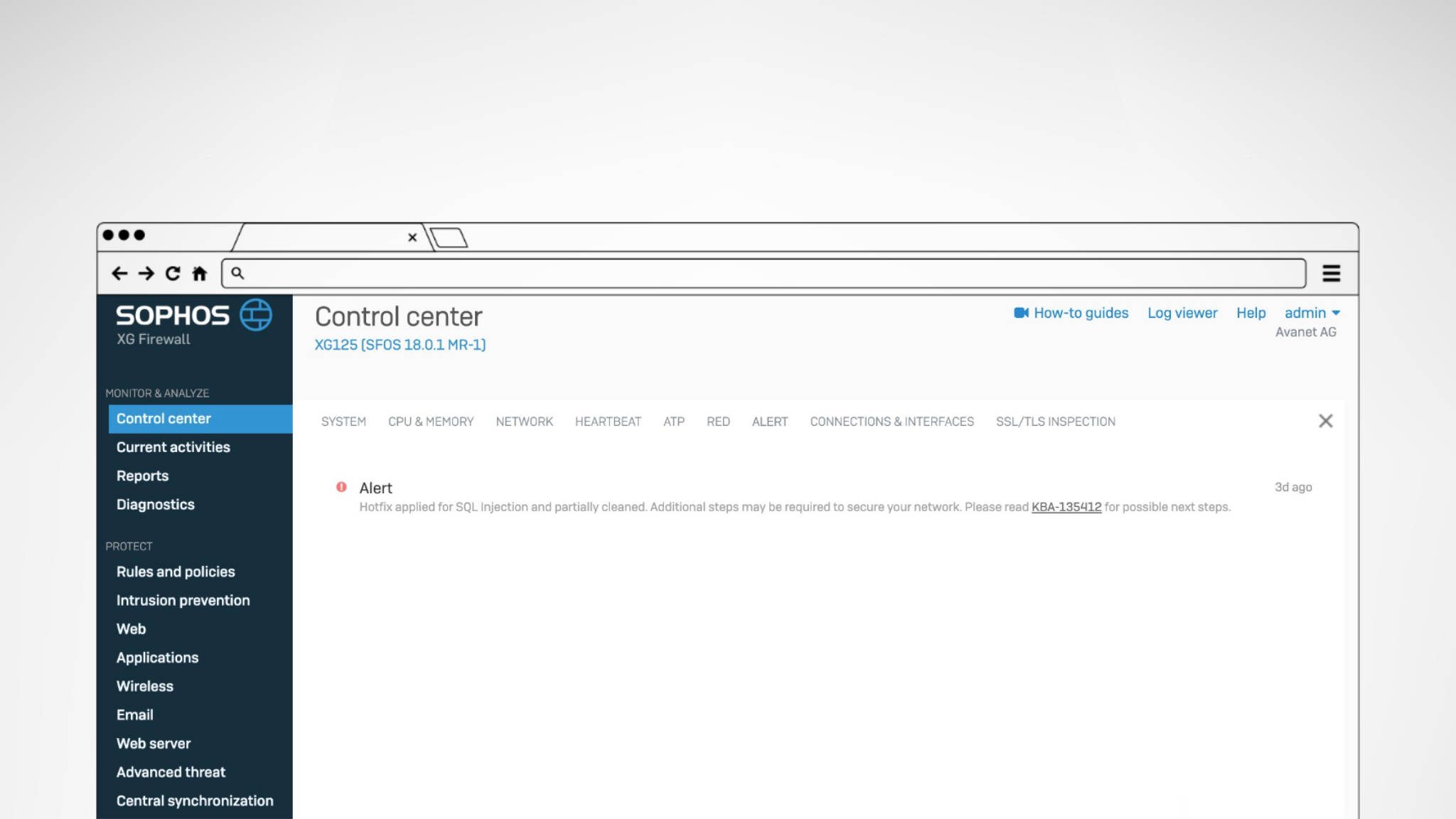

Sophos wurde am 22. April 2020 um 20:29 Uhr von einem Benutzer eine Zero-Day Sicherheitslücke gemeldet. Die Attacke lief zu diesem Zeitpunkt bereits seit 5 Stunden. Dem Benutzer ist es aufgefallen, da dies im Admin Portal ersichtlich war. Die Meldung an Sophos bezügich dieser Sicherheitslücke, zeigte um 22 Uhr seine Wirkung, als die ersten Domains blockiert wurden. Parallel dazu konnte die Ursache gefunden werden und die Arbeiten an einer Lösung war im Gange. Am 25. April 2020 um 07:00 Uhr, also 63 Stunden nach den ersten Angriffen, konnte ein Hotfix auf alle Firewalls mit SFOS verteilt werden.

Durch diese Sicherheitslücke war es Angreifern möglich, über das Internet alle lokalen Benutzernamen mit den Passwort-Hashes abzugreifen. Im schlimmsten Fall hätte sich also jemand Zugriff auf die Firewall verschaffen können. Allerdings hätte man vorher noch den Passwort-Hash rekonstruieren müssen. Anhand dieses Vorfalls zeigt sich wieder, dass es unerlässlich ist, komplexe, lange und sichere Passwörter zu verwenden!

Wer ist betroffen?

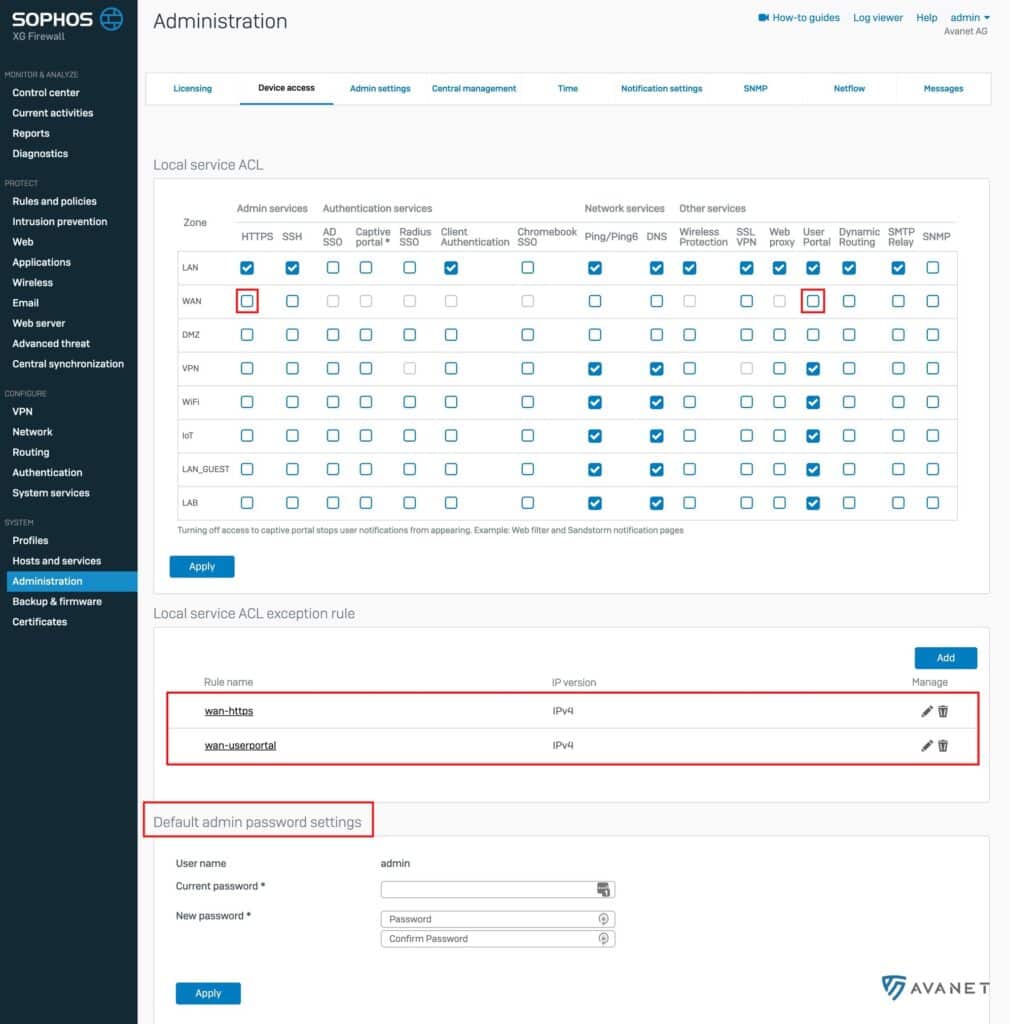

Alle Systeme, auf denen das Sophos Firewall OS (SFOS) installiert wurde. Dies können sowohl SG Appliances, XG Firewalls oder auch VMs sein. Diese Systeme sind gefährdet, heisst aber noch nicht, dass man gehackt wurde. Gefährdet waren die Firewalls, welche über den HTTPS Admin Service oder das User Portal vom Internet her erreichbar waren (Schaut euch dazu den Screenshot weiter unten an). Sollte ein Admin die Standardeinstellung geändert haben, sodass ein Firewall Service wie z. B. SSL-VPN auf den selben Port hört, wie die beiden Portale, ist auch diese Firewall davon betroffen.

Was muss gemacht werden?

Der Trojaner namens Asnarök nutzte eine zuvor unbekannte (Zero-Day) Pre-Auth-SQL-Injection-Schwachstelle. Sophos empfiehlt alle lokalen Passwörter auf der Firewall zu ändern. Das bedeutet das Admin Passwort und alle weiteren Passwörter von Benutzern, welche auf der Firewall selber erstellt wurden. Benutzer, welche von z. B. einem ActiveDirctory auf die Firewall geladen werden, sind nicht betroffen.

- Admin Passwort ändern (Superadmin Passwort der Firewall)

- Firewall neu starten

- Alle anderen lokalen Passwörter ändern

Bei Kunden mit einem Wartungsvertrag haben wir bereits sichergestellt, dass alle notwendigen Schritte unternommen wurden.

- Auf dem Screenshot sieht man, welche Checkboxen nicht aktiviert sein sollten. Damit öffnet man den Zugriff vom Internet her auf die Firewall.

- Weiter unten kann man manuelle Regeln definieren, damit der Zugriff auf die Firewall z. B. nur von einer IP möglich ist, was den Zugriff schon um einiges sicherer macht.

- Zuunterst, sieht man dann, wo das Admin Passwort geändert werden muss.

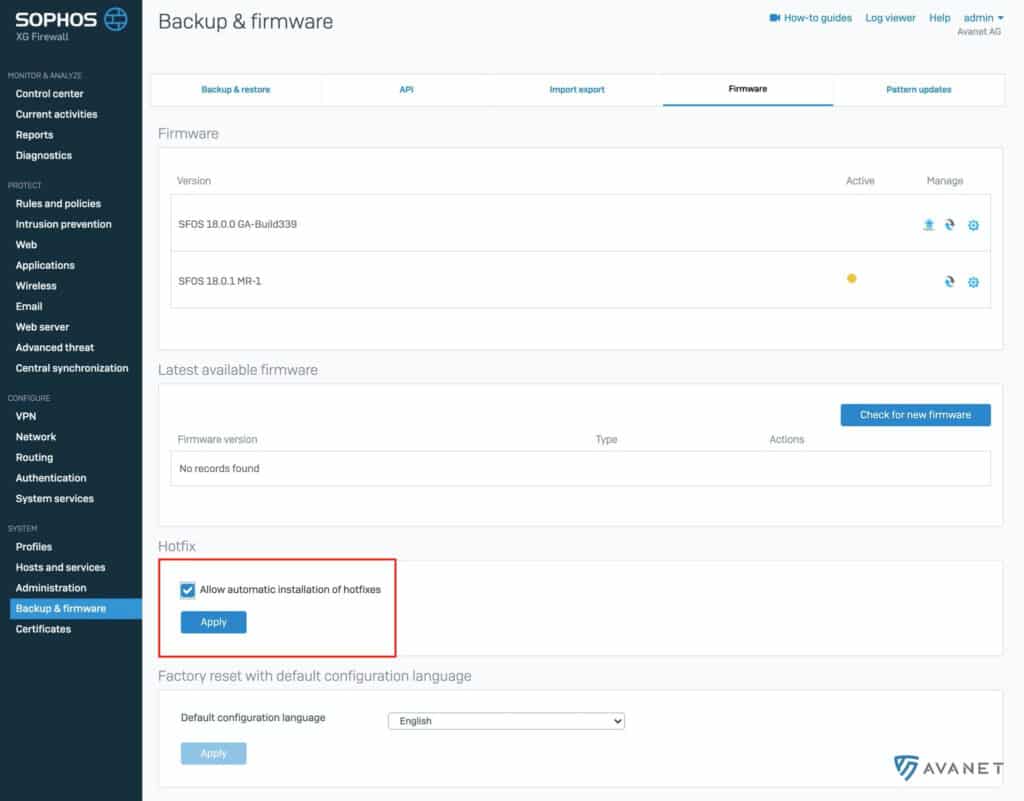

Hotfix

Sophos hat den Hotfix, welcher die Sicherheitslücke schliesst, via Autoupdate ausgerollt. Das Feature, dass Update automatisch installiert werden, ist standardmässig aktiviert.

Den Patch haben alle Firewalls mit SFOS 17.x oder höher erhalten. Sollte eure Firewall noch mit Version 15 oder 16 betrieben werden, ist diese auch betroffen und muss unbedingt aktualisiert werden.

Mehr Informationen

Wer unseren Blog des Öfteren liest, weiss, dass wir den lieben langen Tag nichts anderes machen, als uns mit den Produkten von Sophos zu befassen und mit Dienstleistungen und Support unser Geld verdienen. Obwohl man nach einem Sprichwort die Hand, die einen füttert, niemals beissen sollte, geben wir uns grosse Mühe, nicht immer alles durch eine rosarote Brille zu sehen. Wir schreiben immer, was wir denken und das können selbstverständlich auch einmal kritische Worte sein. Also ohne nun etwas schönzureden, wie immer ein ehrliches Feedback:

Sophos hat hier aus unserer Sicht sehr schnell und transparent informiert. Viele andere Hersteller halten sich oft sehr bedeckt und man erfährt nie wirklich, was passiert.

Sophos hingegen hat innert kurzer Zeit die Community mit einem KB- und Blogpost informiert und wir als Sophos Partner haben am Sonntag auch eine E-Mail erhalten (sogar in 8-facher Ausführung). Somit sind die Informationen zuerst vom Hersteller selber veröffentlicht worden und nicht von Newsseiten, was auch nicht die Norm ist.

In der Knowledge Base bekommt man alle Informationen darüber, was genau passiert ist und wie vorgegangen werden muss. Hier im Blog sind nur die wichtigsten Informationen, welche vielen bereits ausreichen sollten.