Cerrada la vulnerabilidad de inyección SQL de Sophos SFOS

Había una vulnerabilidad de seguridad en el sistema operativo Sophos Firewall, que también fue explotada activamente. Sophos ya ha distribuido la revisión, pero los administradores de cortafuegos tendrán que cambiar todas las contraseñas locales.

¿Qué ha pasado?

Hay que reconocer que resulta algo confuso para el usuario normal que un cortafuegos que debería proteger la infraestructura informática sea a su vez inseguro. De hecho, todos los dispositivos que ejecutan software tienen vulnerabilidades de seguridad. A menudo, simplemente no se han encontrado todavía.

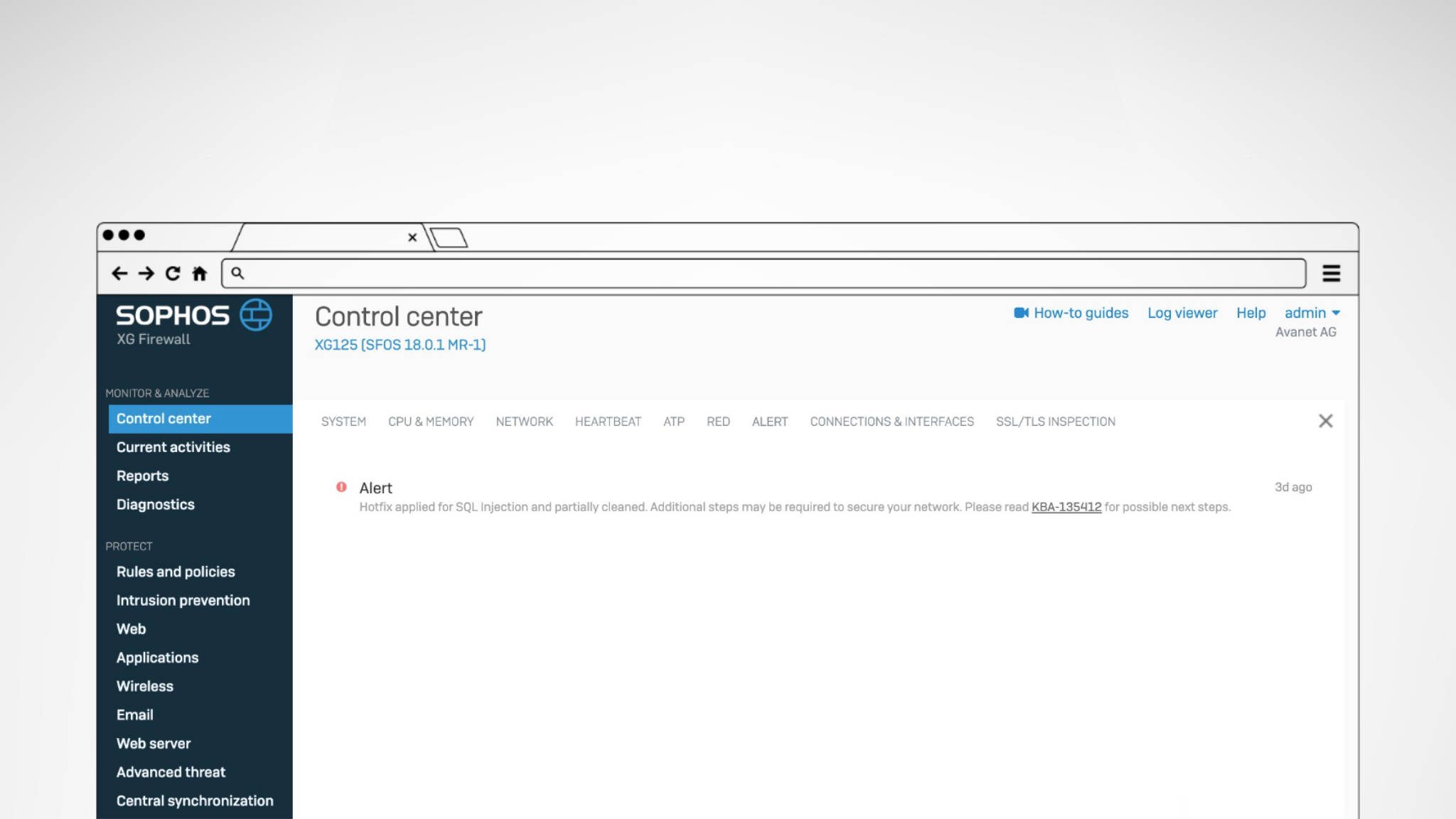

Un usuario notificó a Sophos una vulnerabilidad de día cero a las 20:29 del 22 de abril de 2020. El ataque había durado 5 horas en ese momento. El usuario se dio cuenta porque estaba visible en el Portal de Administración. El informe a Sophos sobre esta vulnerabilidad tuvo efecto a las 10 de la noche, cuando se bloquearon los primeros dominios. Paralelamente, se encontró la causa y se empezó a trabajar en una solución. El 25 de abril de 2020 a las 07:00, 63 horas después de los primeros ataques, se pudo distribuir un hotfix a todos los cortafuegos con SFOS.

Esta vulnerabilidad permitía a los atacantes acceder a todos los nombres de usuario locales con los hashes de las contraseñas a través de Internet. Así que, en el peor de los casos, alguien podría haber accedido al cortafuegos. Sin embargo, primero habría que reconstruir el hash de la contraseña. Este incidente demuestra una vez más que es esencial utilizar contraseñas complejas, largas y seguras.

¿A quién afecta?

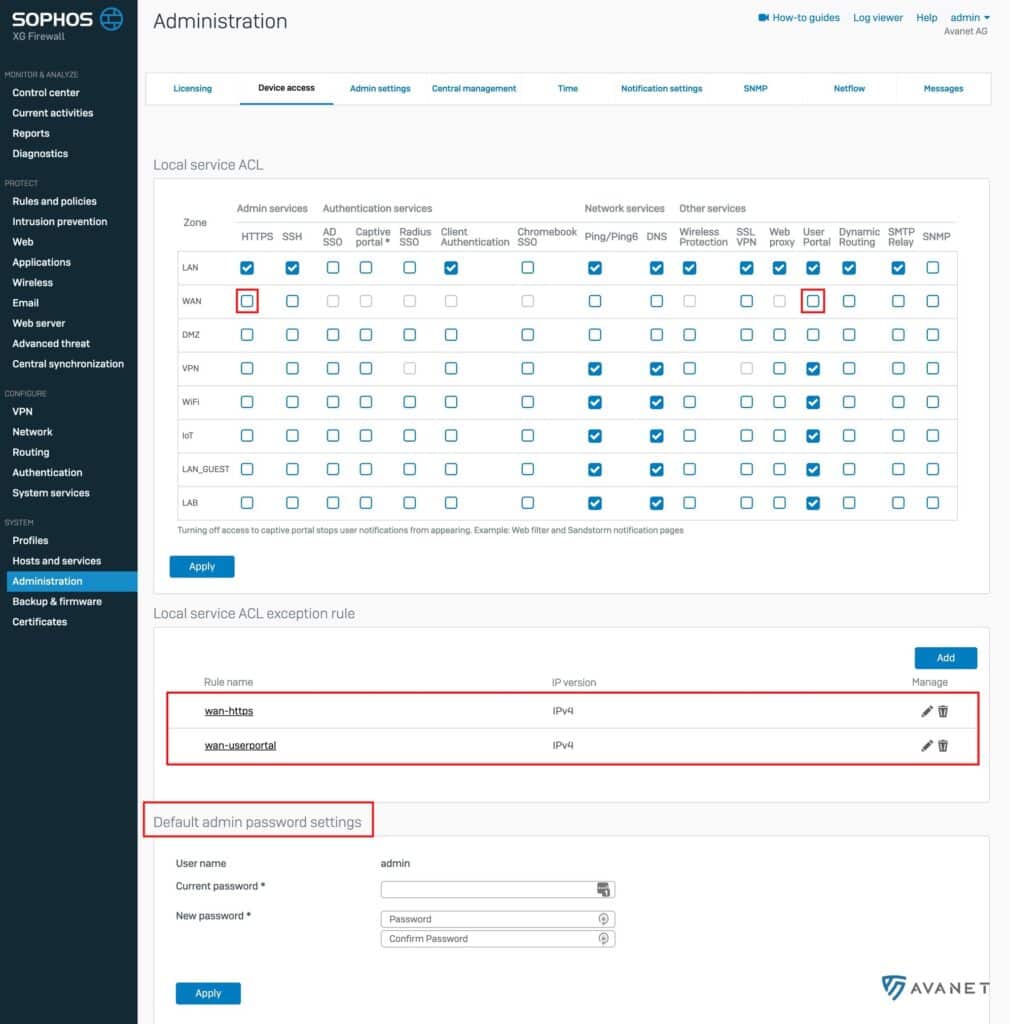

Todos los sistemas en los que se ha instalado el Sophos Firewall OS (SFOS). Pueden ser dispositivos SG, cortafuegos XG o máquinas virtuales. Estos sistemas están comprometidos, pero eso no significa que usted haya sido pirateado. Los cortafuegos a los que se podía acceder desde Internet a través del Servicio de administración HTTPS o el Portal del usuario estaban en peligro (véase la captura de pantalla siguiente). Si un administrador ha cambiado la configuración predeterminada para que un servicio de cortafuegos como SSL VPN escuche en el mismo puerto que los dos portales, este cortafuegos también se verá afectado.

¿Qué hay que hacer?

El troyano llamado Asnarök explotaba una vulnerabilidad de inyección SQL pre-auth desconocida hasta entonces (día cero). Sophos recomienda cambiar todas las contraseñas locales del cortafuegos. Es decir, la contraseña de administrador y todas las demás contraseñas de los usuarios creados en el propio cortafuegos. Los usuarios que se cargan en el cortafuegos desde un ActiveDirctory, por ejemplo, no se ven afectados.

- Cambiar la contraseña de administrador (contraseña de superadministrador del cortafuegos)

- Reiniciar el cortafuegos

- Cambiar el resto de contraseñas locales

En el caso de los clientes con contrato de mantenimiento, ya nos hemos asegurado de que se han tomado todas las medidas necesarias.

- La captura de pantalla muestra las casillas que no deben activarse. Esto abre el acceso desde Internet al cortafuegos.

- Más abajo, puedes definir reglas manuales para que el acceso al cortafuegos sólo sea posible desde una IP, por ejemplo, lo que hace que el acceso sea mucho más seguro.

- En la parte inferior, puede ver dónde hay que cambiar la contraseña de administrador.

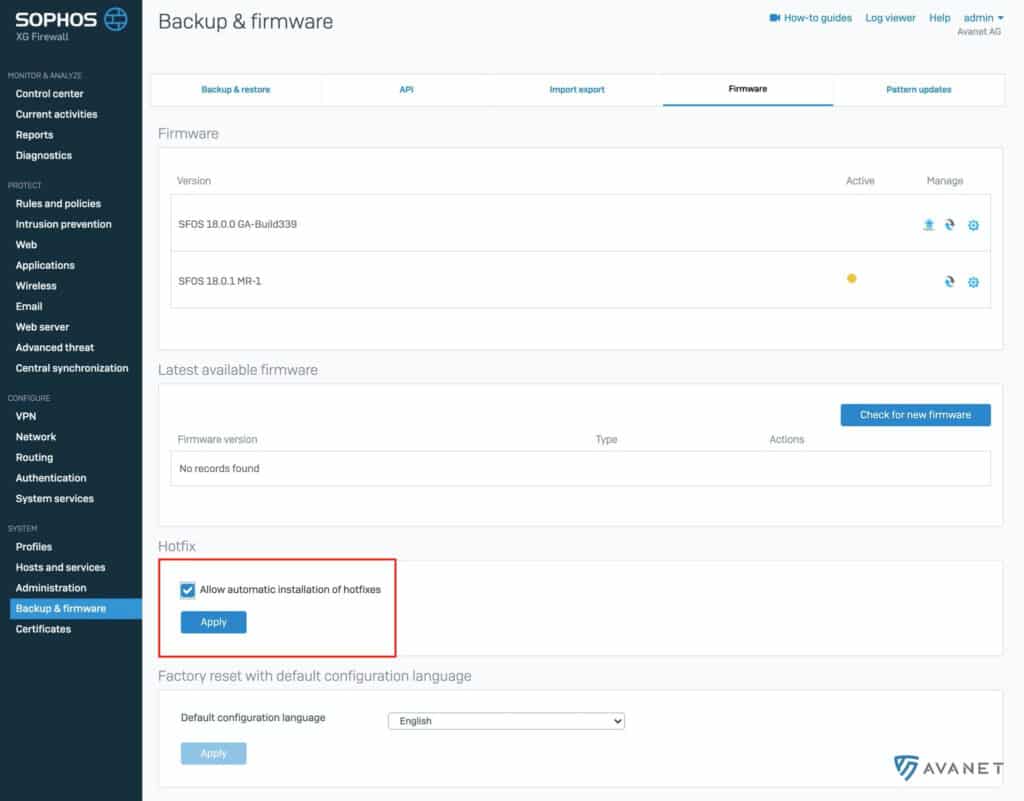

Hotfix

Sophos ha desplegado la revisión que cierra la vulnerabilidad mediante actualización automática. La función de que las actualizaciones se instalen automáticamente está activada por defecto.

Todos los cortafuegos con SFOS 17.x o superior han recibido el parche. Si su cortafuegos sigue ejecutando la versión 15 o 16, también se verá afectado y deberá actualizarse.

Más información

Los que leéis nuestro blog a menudo sabéis que no hacemos otra cosa en todo el día que tratar con los productos de Sophos y ganar nuestro dinero con servicios y soporte. Aunque, como dice el refrán, nunca hay que morder la mano que te da de comer, nos esforzamos por no verlo todo siempre de color de rosa. Siempre escribimos lo que pensamos y eso, por supuesto, también pueden ser palabras críticas. Así que sin endulzar nada, como siempre, comentarios sinceros:

En nuestra opinión, Sophos proporcionó información de forma muy rápida y transparente. Muchos otros fabricantes suelen mantener un perfil muy bajo y nunca se sabe realmente lo que ocurre.

Sophos, por su parte, informó a la comunidad en poco tiempo con una KB y una entrada en el blog, y nosotros, como socios de Sophos, también recibimos un correo electrónico el domingo (incluso en 8 copias). Así pues, la información fue publicada en primer lugar por el propio fabricante y no por sitios de noticias, lo que tampoco es habitual.

En la base de conocimientos obtendrá toda la información sobre lo que ha ocurrido exactamente y cómo proceder. Aquí en el blog es sólo la información más importante, que ya debería ser suficiente para muchos.