Sophos Connect Client auf der Sophos Firewall (SFOS) konfigurieren

In dieser Anleitung zeigen wir dir, wie du als Sophos Firewall Administrator für deine Mitarbeiter den Sophos Connect Client einrichten kannst. Dabei wird das SFOS 17.5 oder neuer vorausgesetzt.

Sophos Connect Client – Serie

Dieser Artikel ist Teil einer Serie, die dir alles nötige Wissen vermittelt, um mit dem Sophos Connect Client durchzustarten.

- Vergleich: Sophos Connect Client oder SSL VPN Client?

- Sophos Connect Client auf der XG Firewall (SFOS) konfigurieren

- Sophos Connect Client auf Windows installieren

- Sophos Connect Client auf macOS installieren

Vorbereitung

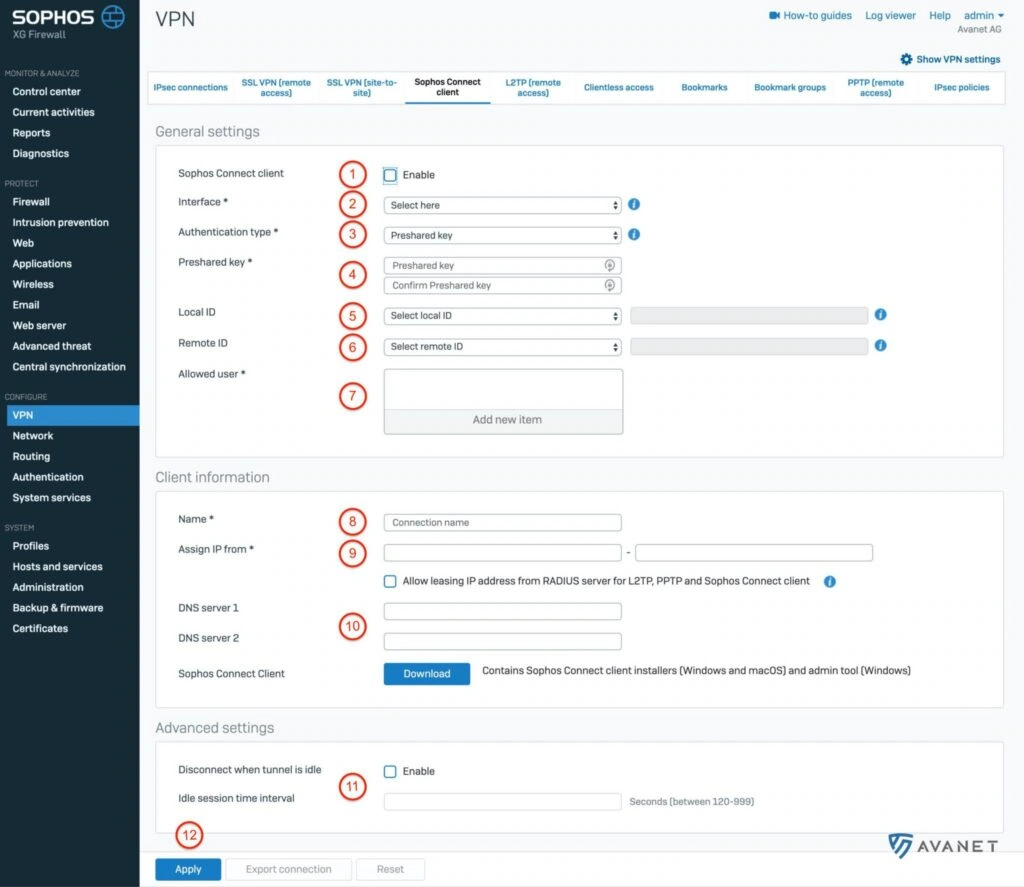

Melde dich als Administrator an deiner XG Firewall an und wechsle über das Menü auf die Seite VPN > Sophos Connect Client. Auf dieser Seite werden wir nun in 12 Schritten durch die Einstellungen durchgehen und die notwendigen Eingaben vornehmen.

Beachte auch die folgende Grafik mit den eingezeichneten Schritten, damit du der Anleitung einfacher folgen kannst:

Allgemeine Einstellungen

1. Connect Client aktivieren

Der Anfang ist ganz leicht. Setze bei der Checkbox den Haken, um den Sophos Connect Client zu aktivieren.

2. Schnittstelle wählen

In diesem Schritt musst du die Schnittstelle wählen, auf welcher der Datenverkehr auf der Sophos ankommen soll. Üblicherweise ist dies ein WAN-Interface mit einer öffentlichen IP-Adresse. Solltest du mehrere WAN-Schnittstellen haben, da du mehr als einen Internetprovider hast, wähle entweder den schnelleren, den zuverlässigeren oder jenen, über den weniger Datenverkehr läuft. Entscheide hier selbst, welches Kriterium dir am wichtigsten ist.

3. Authentifizierung-Typ

Du kannst hier zwei Optionen wählen:

- Verteilter Schlüssel – Definiere selbst ein Passwort.

- Digitales Zertifikat – Wähle bei dieser Option ein Zertifikat aus.

4. Verteilter Schlüssel definieren

Für diese Anleitung haben wir uns für die Methode Verteilter Schlüssel entschieden, der nun an dieser Stelle definiert werden muss. Solltest du die Methode Digitales Zertifikat gewählt haben, kannst du an dieser Stelle dann ein Zertifikat von deiner Appliance auswählen.

5. Lokale ID (optional)

Wenn du mehrere Tunnels hast, kannst du hier eine lokale Identifikation definieren, damit der korrekte Tunnel identifiziert werden kann. Es gibt hier folgende Optionen:

- DNS

- IP-Adresse

- Zertifikat (falls du bei Punkt 3 das Zertifikat gewählt hast)

6. Entfernte ID (optional)

Hier kannst du dieselbe Auswahl treffen wie bei Punkt 5.

7. Zugelassene Benutzer

Wenn du bereits Benutzer auf deiner XG erfasst hast, oder allenfalls den ganzen Active Directory synchronisiert hast, kannst du hier die Benutzer/Gruppen auswählen, welche den Sophos Connect Client verwenden dürfen.

Clientdaten

8. Name

Definiere hier einen Namen für diese IPsec Verbindung. In unserem Beispiel haben wir die Verbindung homeoffice genannt.

9. IP zuweisen von

Die Firewall vergibt allen Benutzern, die sich über den Sophos Connect Client verbinden, eine IP-Adresse per DHCP. In diesem Schritt kannst du den IP-Bereich definieren, der vergeben werden soll. Wähle hier einen Bereich aus, der auf der Firewall bisher noch nicht verwendet wird.

10. DNS-Server

Oft ist es so, dass VPN-Benutzer auf interne Server verbinden möchten. Dafür bietet es sich an, wie im Unternehmensnetzwerk mit den FQDNs zu arbeiten. Trage hier deinen internen DNS-Server ein.

Solltest du keinen internen DNS-Server haben oder diese Funktion nicht benötigen, kannst du auch einen externen DNS-Server angeben, wie beispielsweise:

- Cloudflare: 1.1.1.1 und 1.0.0.1

- Google: 8.8.8.8 und 8.8.4.4

- Quad9: 9.9.9.9 und 149.112.112.112

- OpenDNS: 208.67.222.222 und 208.67.220.220

Erweiterte Einstellungen

11. Session Timeout

Die Erfahrung zeigt, dass Benutzer nicht immer konsequent eine VPN-Verbindung trennen, wenn diese nicht mehr gebraucht wird. Du kannst hier selbst entscheiden, wie du mit offenen Verbindungen umgehen möchtest. Der Sophos Connect Client bietet dir hier die Möglichkeit, die Verbindung automatisch zu deaktivieren, wenn nach einer gewissen Zeit kein Traffic mehr durchgelaufen ist. In unserem Beispiel haben wir folgendes konfiguriert:

- Verbindung abbrechen, wenn Tunnel inaktiv ist: aktiviert

- Zeitlimit bei inaktiver Sitzung: 120 Sekunden

Somit wird die Verbindung von der Sophos Firewall automatisch geschlossen, wenn 2 Minuten lang kein Datenverkehr mehr vom Client registriert wurde.

12. Speichern

Um deine Einstellungen nun zu speichern, brauchst du abschliessend nur noch auf Übernehmen zu klicken.

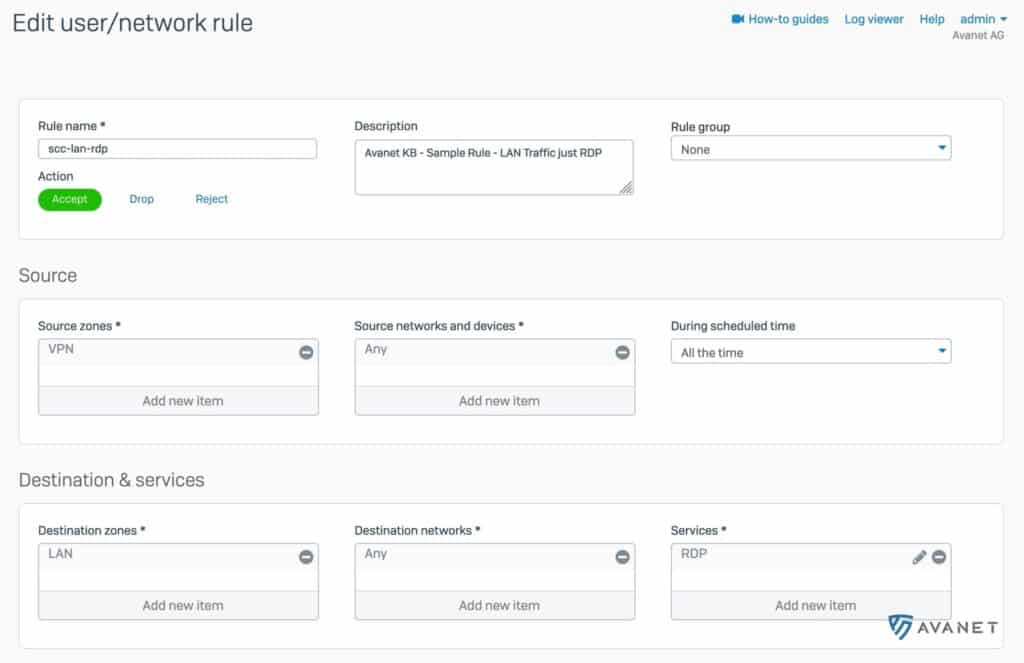

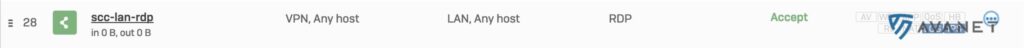

Firewall-Regel einrichten

Damit die Firewall nun auch den Datenverkehr von VPN-Benutzern erlaubt, muss dafür noch eine Firewall-Regel eingerichtet werden. Wechsle dafür über das Menü auf die Seite Firewall und klicke auf Firewall-Regel hinzufügen > Benutzer-/Netzwerkregel. Schau dir den folgenden Screenshot an und versuche, bei dir die Regeln genau so zu setzen.

- Source Zone: VPN

- Destination Zone: LAN

Standardmässig leitet der Sophos Connect Client den gesamten Datenverkehr durch den IPsec Tunnel. Das bedeutet, dass auch der Internetverkehr durch den Tunnel geschickt wird. Dies müssen wir auf der Firewall erst erlauben und erstellen dazu noch eine weitere Regel.

- Source Zone: VPN

- Destination Zone: WAN

Weiterführende Informationen

Nachdem du mit dieser Anleitung den Sophos Connect Client auf deiner XG Firewall konfiguriert hast, möchtest du vielleicht gleich weitermachen und als Nächstes den Connect Client für Windows oder macOS herunterladen und installieren.