Crear Sophos ZTNA Gateway

Esta guía explica cómo ejecutar ZTNA Gateway en un hipervisor.

Los diferentes modos de despliegue de Sophos ZTNA

Sophos ofrece dos modos de despliegue diferentes para Zero Trust Network Access (ZTNA): la puerta de enlace local y Sophos Cloud Gateway. Ambos modos tienen sus propias ventajas e inconvenientes y pueden seleccionarse en función de las necesidades de la empresa.

Pasarela local

Cuando se utiliza una pasarela in situ, las pasarelas se instalan en el propio centro de datos de la empresa o en un hipervisor proporcionado por la propia empresa. Esto significa que tienes que gestionar tú mismo las pasarelas que están conectadas a la Internet pública. Por tanto, es necesario abrir los puertos del cortafuegos y crear reglas NAT para gestionar la red. Este modo ofrece un control directo sobre la infraestructura, pero también requiere un mayor esfuerzo administrativo. Sin embargo, la conexión de datos es más directa, rápida y sin restricciones.

Sophos Cloud Gateway

En cambio, Sophos Cloud Gateway permite acceder a los recursos internos a través de una nube de plano de datos protegida por Sophos. Este modo aísla los despliegues de red de la exposición directa a Internet y reduce la superficie de ataque. Una gran ventaja de este método de despliegue es la posibilidad de conectar fácilmente a los usuarios con las aplicaciones sin tener que abrir puertos de cortafuegos ni crear reglas NAT. Sophos se encarga de gestionar los planes de datos dentro de Sophos Cloud, manteniendo la infraestructura de la organización oculta de Internet. También se puede seleccionar el punto de acceso más cercano para minimizar los tiempos de latencia, y la disponibilidad está garantizada al 99,999%.

Limitación: Existe un límite de tráfico de 15 GB por usuario y mes para el Cloud Gateway. Con 10 usuarios, esto suma 150 GB para todos los usuarios. Esto puede escasear rápidamente para las empresas que deseen utilizar ZTNA para unidades de red.

Los dos modos son intercambiables y las organizaciones pueden cambiar fácilmente de un modo de pasarela a otro en función de lo que mejor se adapte a sus necesidades actuales. Esto ofrece una solución flexible que puede adaptarse a las necesidades cambiantes de una empresa.

Requisitos

Para configurar ZTNA Gateway, necesita lo siguiente.

- Hipervisor, nube o Sophos Firewall

- Acceso al DNS público

- Certificado comodín

- Dirección IP fija

- Acceso al cortafuegos para crear la regla DNAT

Soporte de plataformas

Se admiten las siguientes plataformas:

- VMware ESXi

- Microsoft Hyper-V 2016 o superior

- Nube de Amazon AWS

- Sophos Firewall (ZTNA Cloud Gateway)

Recomendamos asignar 2 núcleos y 4 GB de RAM a la máquina virtual. Esto es suficiente para 10.000 clientes. Si esto no es suficiente para una empresa, también es posible agrupar varias pasarelas para aumentar el número a 90’000 clientes mediante un clúster de 9 pasarelas.

Subred para pasarela

La pasarela ZTNA debe funcionar en su propia subred y no utilizarse en la red del cliente o del servidor.

No utilice ninguna de estas redes para la pasarela:

- 10.42.0.0/16

- 10.43.0.0/16

- 10.108.0.0/16

Un nombre DNS, por ejemplo ztna.dominio.com, apunta a la dirección IP pública, que reenvía a la pasarela ZTNA a través del reenvío de puertos (puerto 443).

Por un lado, la pasarela ZTNA requiere acceso a Internet y a las respectivas VLAN de las aplicaciones que se proporcionan, con los puertos correspondientes.

ZTNA Gateway Descargar

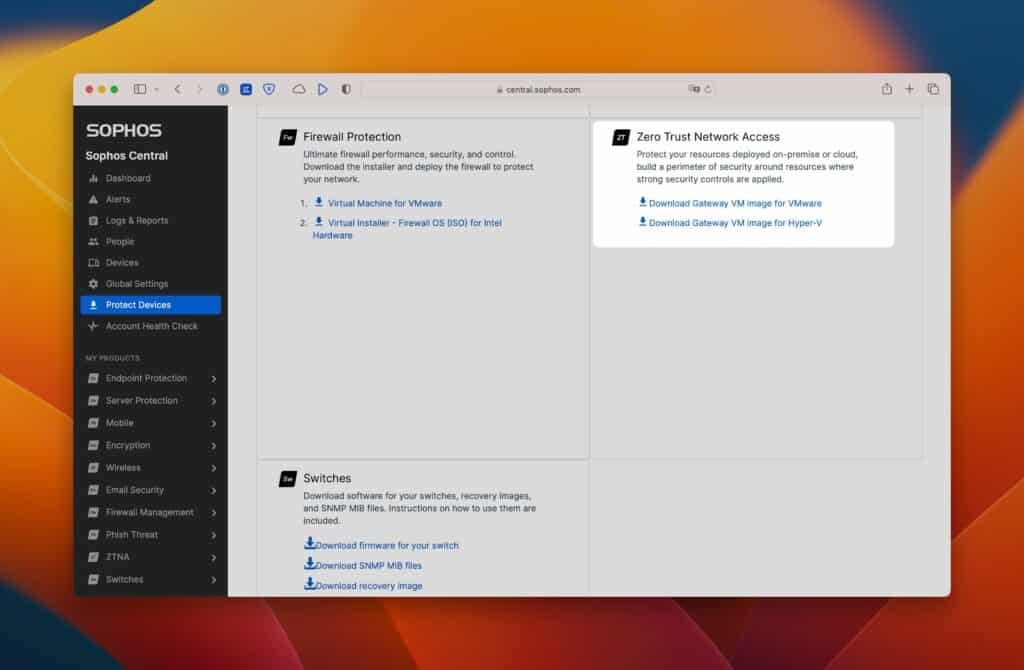

Los archivos de la máquina virtual se pueden descargar desde Sophos Central en el menú principal, en Proteger dispositivos.

Despliegue de la máquina virtual en Hyper-V o ESXi

Cree una nueva máquina virtual con la siguiente configuración:

Generación 1 (para Hyper-V)

Procesadores virtuales: 2

RAM: 4 GB

Red: Preferiblemente VLAN propia

Disco duro para Hyper-V: archivos .vhdx, que se descargaron previamente.

ESXi: Utiliza el archivo OVA.

Antes de iniciar la VM, tienes que crear la ISO con la configuración.

Configuración de la pasarela

La máquina virtual se ha creado, pero todavía no tiene ninguna configuración ni referencia a la cuenta central.

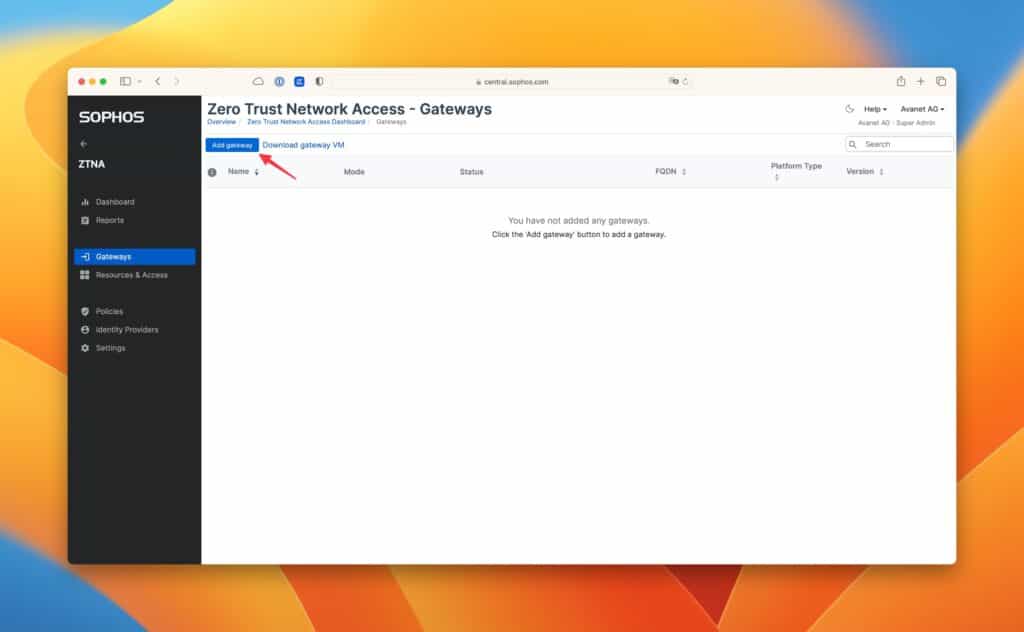

Esto se consigue añadiendo una pasarela y realizando los ajustes.

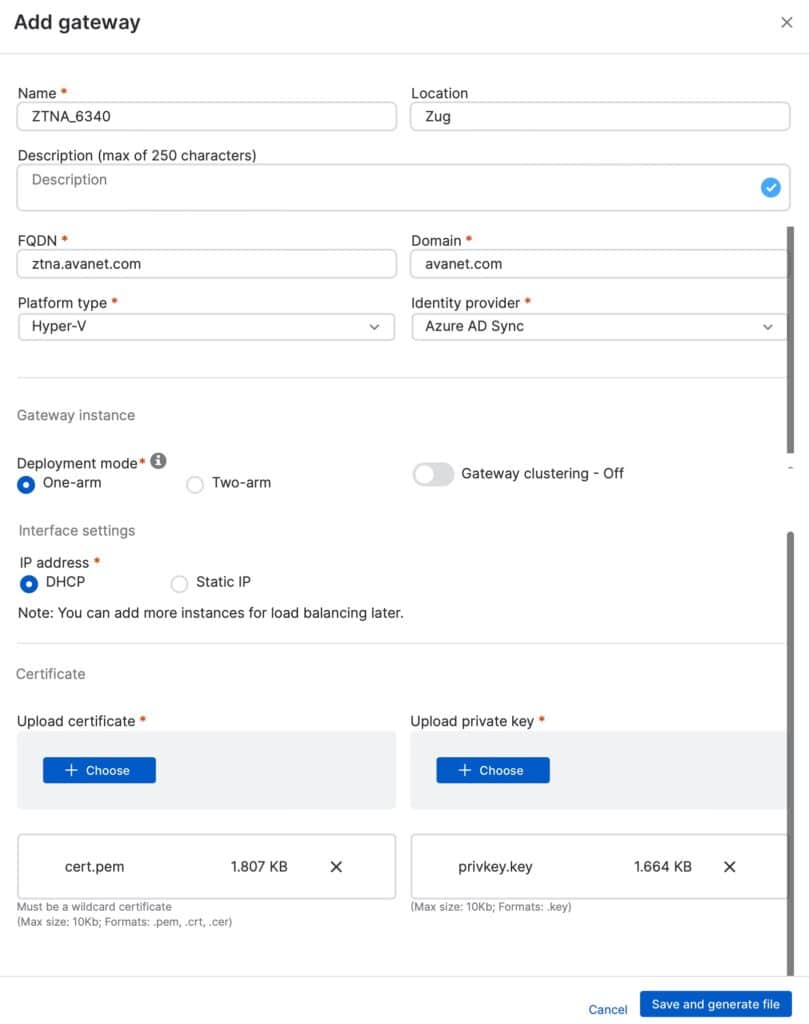

Modo: pasarela local o pasarela en la nube. En mi caso, utilizo la pasarela local. ZTNA Cloud Gateway está destinado a ZTNA como servicio de Sophos. Aquí no se utiliza ninguna regla DNAT para dirigir el tráfico a la pasarela; en su lugar, la pasarela Cloud informa a Central.

Nombre: simplemente un nombre, por ejemplo, con la ubicación o el nombre de host de la pasarela.

Ubicación: Si tiene varias ubicaciones, puede almacenar esto de forma opcional.

FQDN: Nombre DNS que apunta a la IP pública del cortafuegos, que a su vez proporciona una regla DNAT (https / 443) en la pasarela ZTNA.

Dominio: Resultado del nombre de dominio que se utiliza.

Tipo de plataforma: Aquí puede elegir entre VMware ESXi, Hyper-V y Amazon Web Services (AWS).

Proveedor de identidad: Seleccione el proveedor previamente añadido, en mi caso Azure AD.

Modo de despliegue de la instancia de pasarela: Se utiliza un brazo si se crea una regla DNAT posteriormente, dos brazos si la pasarela ZTNA tiene una interfaz tanto en la LAN como en la WAN.

Dirección IP: Esto debería ser autoexplicativo.

Aquí utilizo DHCP y reservo una IP en el DHCP para la pasarela ZTNA.

Certificado: Certificado comodín del dominio especificado anteriormente.

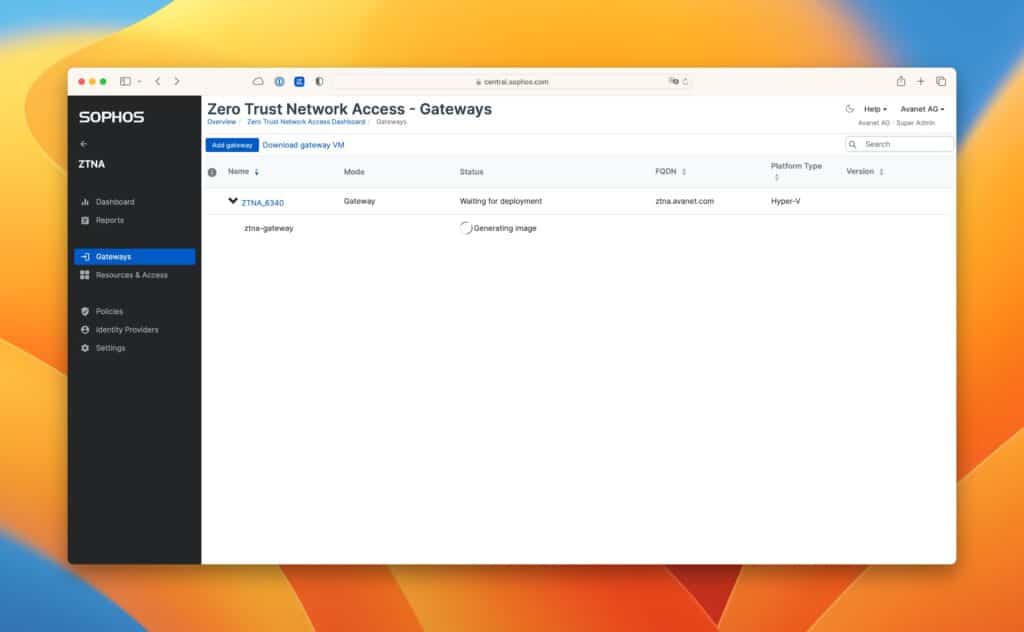

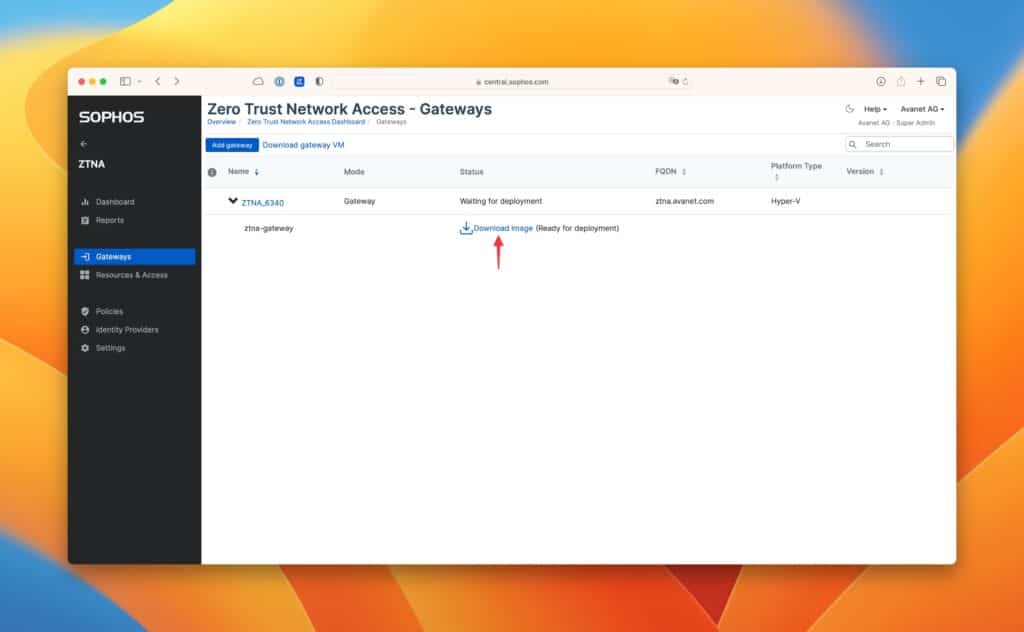

Después de guardar, se crea una imagen ISO con la información almacenada, que se puede descargar como se muestra en las capturas de pantalla. Esta imagen ISO se utiliza ahora como ISO de arranque para la VM.

Dependiendo del rendimiento del host, el primer inicio y registro con Central tarda hasta 30 minutos. En cuanto la pasarela informe a Central, podrá aceptarla y este paso también se habrá completado.

Más información en la KB de Sophos: Configurar una pasarela