Sophos ZTNA Gateway erstellen

In dieser Anleitung wird erklärt, wie man den ZTNA Gateway auf einem Hypervisor betreiben kann.

Die verschiedenen Deployment-Modi von Sophos ZTNA

Sophos bietet zwei verschiedene Deployment-Modi für das Zero Trust Network Access (ZTNA) an: den On-premise Gateway und den Sophos Cloud Gateway. Beide Modi haben ihre eigenen Vor- und Nachteile und können je nach den Anforderungen des Unternehmens ausgewählt werden.

On-Premise Gateway

Bei der Verwendung eines On-Premise-Gateways werden die Gateways im eigenen Rechenzentrum oder auf einem bereitgestellten Hypervisor im Unternehmen selbst installiert. Das bedeutet, dass man die Gateways, die mit dem öffentlichen Internet verbunden sind, selbst verwalten muss. Daher ist es notwendig, Firewall-Ports zu öffnen und NAT-Regeln zu erstellen, um das Netzwerk zu verwalten. Dieser Modus bietet eine direkte Kontrolle über die Infrastruktur, erfordert aber auch einen höheren Verwaltungsaufwand. Die Datenverbindung ist jedoch direkter, schneller und ohne Einschränkungen.

Sophos Cloud Gateway

Im Gegensatz dazu ermöglicht der Sophos Cloud Gateway den Zugriff auf interne Ressourcen über eine von Sophos geschützte Datenplane-Cloud. Dieser Modus isoliert Netzwerkbereitstellungen von der direkten Internet-Exposition und reduziert die Angriffsfläche. Ein wesentlicher Vorteil dieser Deployment-Methode ist die Möglichkeit, Benutzer einfach mit Anwendungen zu verbinden, ohne dass Firewall-Ports geöffnet und NAT-Regeln erstellt werden müssen. Die Verwaltung der Datenpläne innerhalb der Sophos Cloud liegt in der Verantwortung von Sophos, wodurch die Infrastruktur des Unternehmens vor dem Internet verborgen bleibt. Ebenso kann der nächstgelegene Zugangspunkt ausgewählt werden, um Latenzzeiten zu minimieren, und die Verfügbarkeit wird mit 99,999 % garantiert.

Limitierung: Für das Cloud Gateway gibt es ein Traffic-Limit von 15 GB pro Nutzer und Monat. Bei 10 Benutzern summiert sich das auf 150 GB für alle Benutzer. Das kann für Unternehmen, die ZTNA für Netzlaufwerke nutzen wollen, schnell knapp werden.

Die beiden Modi sind austauschbar, und Unternehmen können leicht von einem Gateway-Modus zum anderen wechseln, je nachdem, was ihren aktuellen Anforderungen am besten entspricht. Dies bietet eine flexible Lösung, die sich an die sich ändernden Bedürfnisse eines Unternehmens anpassen kann.

Voraussetzungen

Um den ZTNA Gateway zu konfigurieren, benötigt man folgende Dinge.

- Hypervisor, Cloud oder Sophos Firewall

- Zugriff auf Public DNS

- Wildcard Zertifikat

- Fixe IP-Adresse

- Zugriff auf Firewall um DNAT Regel zu erstellen

Plattform Support

Folgende Plattformen werden unterstützt:

- VMware ESXi

- Microsoft Hyper-V 2016 oder höher

- Amazon Cloud AWS

- Sophos Firewall (ZTNA Cloud Gateway)

Wir empfehlen, der VM 2 Cores und 4 GB RAM zuzuweisen. Dies genügt für 10’000 Clients. Sollte dies einem Unternehmen nicht genug sein, ist es auch möglich mehrere Gateways zu Clustern um die Anzahl auf 90’000 Clients zu erhöhen durch ein Cluster von 9 Gateways.

Subnetz für Gateway

Der ZTNA-Gateway sollte in einem eigenen Subnetz betrieben und nicht im Client oder Servernetz verwendet werden.

Verwenden Sie keines dieser Netzwerke für das Gateway:

- 10.42.0.0/16

- 10.43.0.0/16

- 10.108.0.0/16

Ein DNS Name z.B. ztna.domain.com weist auf die Public-IP-Adresse, welche mittels Port Forwarding (Port 443) auf den ZTNA Gateway weiterleitet.

Der ZTNA Gateway benötigt einerseits Zugriff ins Internet und in die jeweiligen VLANs der Anwendungen, welche bereitgestellt werden, mit den entsprechenden Ports.

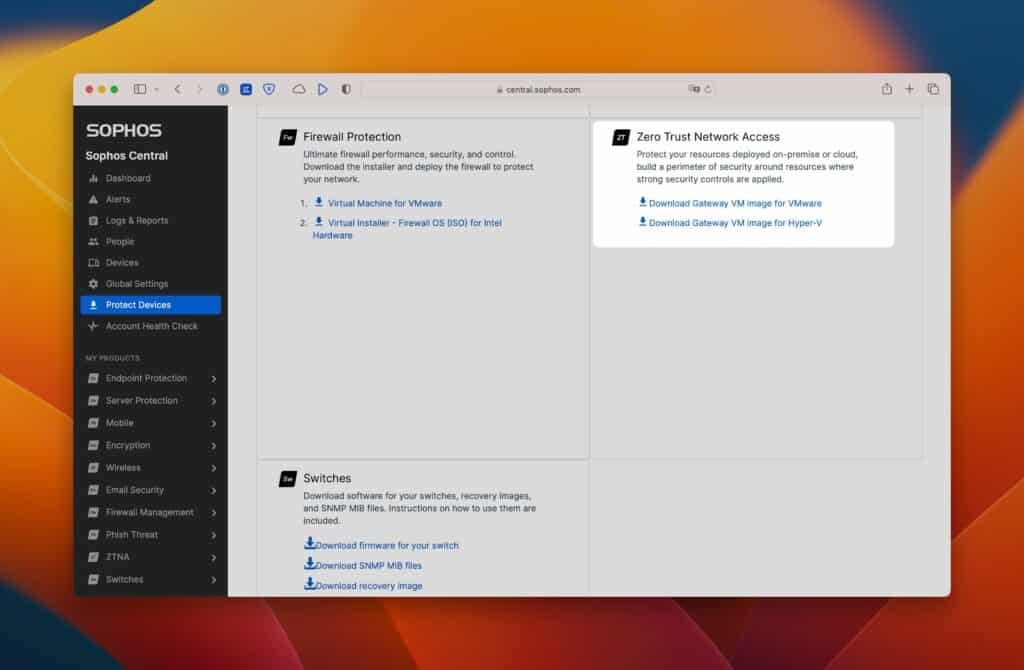

ZTNA Gateway Herunterladen

Auf Sophos Central im Hauptmenü unter Protect Devices, lassen sich die Dateien für die virtuelle Maschine herunterladen.

Bereitstellen der VM auf Hyper-V oder ESXi

Erstelle eine neue virtuelle Maschine mit folgenden Einstellungen:

Generation 1 (für Hyper-V)

Virtuelle Prozessoren: 2

RAM: 4 GB

Netzwerk: Vorzugsweise eigenes VLAN

Festplatte für Hyper-V: .vhdx Dateien, welche zuvor heruntergeladen wurden.

ESXi: Verwendet die OVA Datei.

Bevor man die VM startet, muss man noch die ISO mit den Einstellungen erstellen.

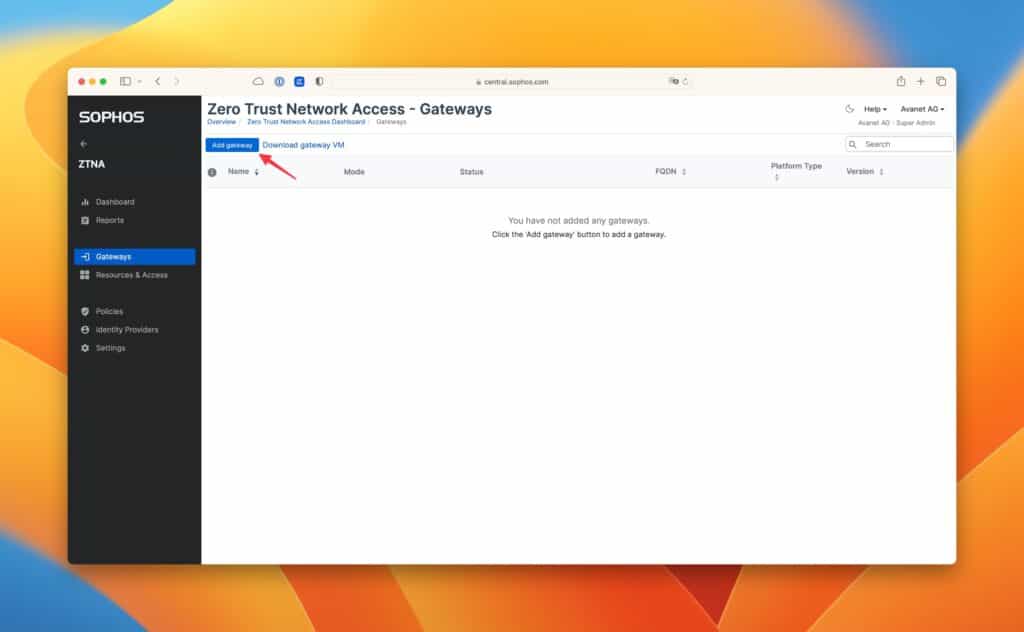

Gateway Einstellungen

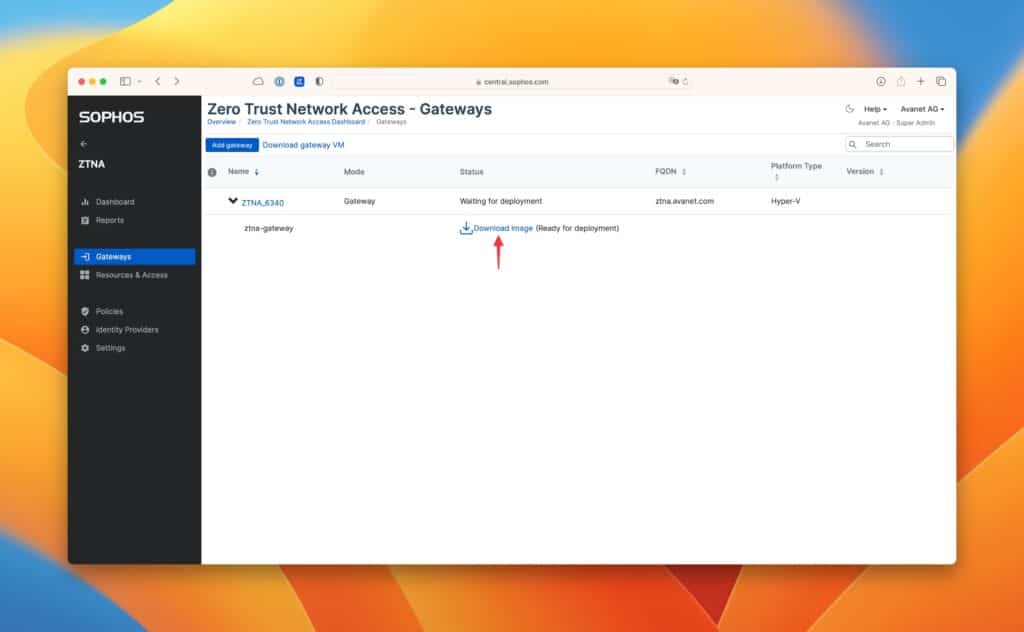

Es wurde nun zwar die VM erstellt, aber diese hat noch keinerlei Einstellungen und Bezug auf den Central Account. Diese gibt man nun mit, indem man ein Gateway hinzufügt und die Einstellungen vornimmt.

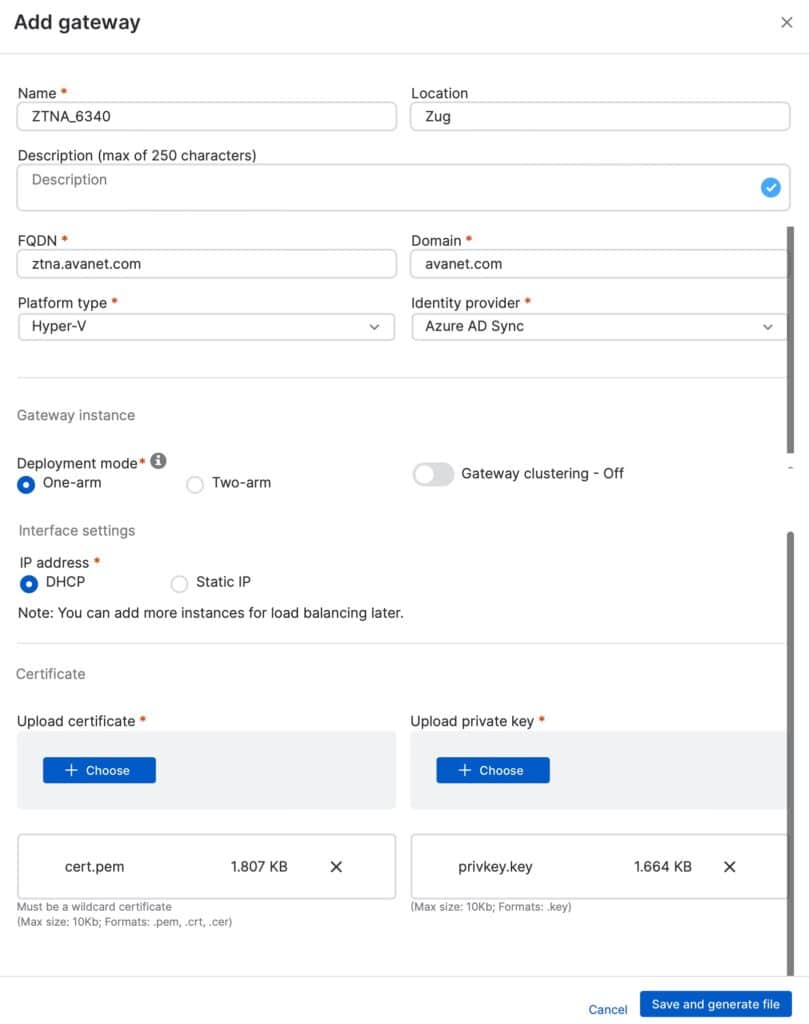

Mode: On-premise Gateway oder Cloud Gateway. In meinem Fall verwende ich den On-premise Gateway. Der ZTNA Cloud Gateway ist für ein ZTNA as a Service von Sophos gedacht. Hier wird keine DNAT Regel verwendet, um den Traffic auf das Gateway zu leiten, sondern das Cloud Gateway meldet sich bei Central.

Name: Einfach ein Name z. B. mit dem Standort oder Hostnamen des Gateways.

Location: Wenn man mehrere Standorte hat, kann man dies optinal hinterlegen.

FQDN: DNS Name, welcher auf die Public IP der Firewall zeigt, welche wiederum eine DNAT (https / 443) Regel auf den ZTNA Gateway bereitstellt.

Domain: Ergibt sich aus dem Domainnamen, welchen man verwendet.

Platform type: Hier wählt man zwischen VMware ESXi, Hyper-V den Amazon Web Services (AWS).

Identity provider: Man wählt den Zuvor hinzugefügten Provider in meinem Fall Azure AD.

Gateway Instance Deployment mode: One-arm verwendet man, wenn man im Nachgang eine DNAT Regel erstellt, Two-arm, sollte der ZTNA Gateway sowohl im LAN als auch im WAN ein Interface haben.

IP-Adresse: Dies sollte selbsterklärend sein. Ich verwende hier DHCP und reserviere auf dem DHCP für den ZTNA Gateway eine IP.

Zertifikat: Wildcard Zertifikat der oben angegebenen Domain.

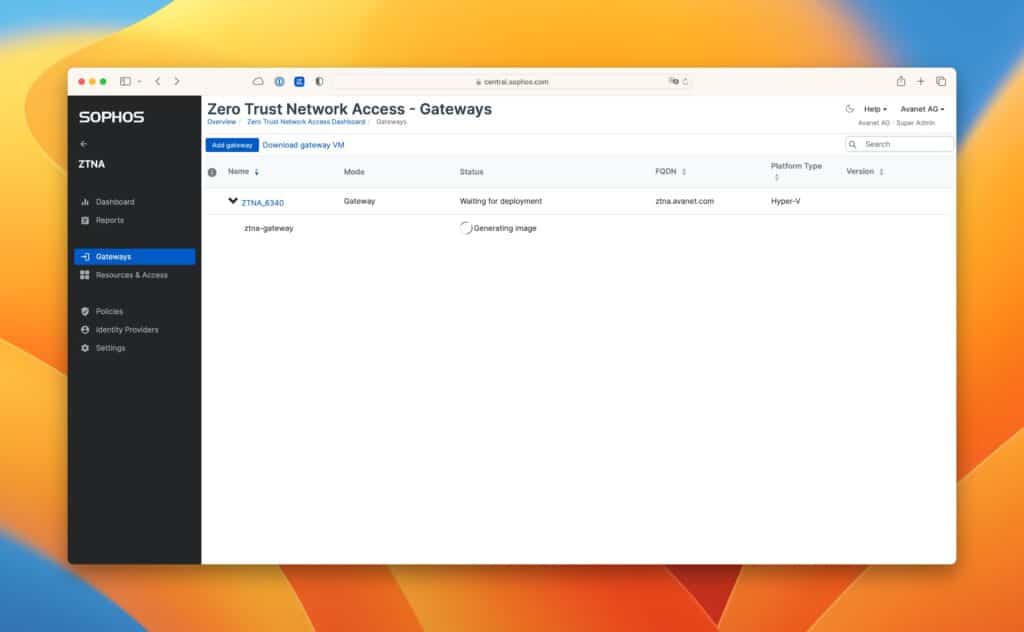

Nach dem Speichern wird ein ISO Image mit den hinterlegten Informationen erstellt, welches man wie in den Screenshots zu erkennen herunterladen kann. Dieses ISO Image verwendet man nun als Boot-ISO für die VM.

Je nach Leistung des Host benötigt der erste Start und die Registrierung bei Central bis zu 30 Minuten. Sobald sich das Gateway bei Central meldet, kann man diesen dann noch akzeptieren und dieser Schritt ist somit auch abgeschlossen.

Weitere Informationen in der Sophos KB: Set up a gateway