Créer une passerelle Sophos ZTNA

Ce guide explique comment faire fonctionner la passerelle ZTNA sur un hyperviseur.

Les différents modes de déploiement de Sophos ZTNA

Sophos propose deux modes de déploiement pour le Zero Trust Network Access (ZTNA) : la passerelle sur site et la passerelle cloud Sophos. Les deux modes ont leurs propres avantages et inconvénients et peuvent être choisis en fonction des besoins de l’entreprise.

Passerelle sur site

En cas d’utilisation d’une passerelle sur site, les passerelles sont installées dans le propre centre de données ou sur un hyperviseur mis à disposition dans l’entreprise même. Cela signifie qu’il faut gérer soi-même les passerelles qui sont connectées à l’Internet public. Il est donc nécessaire d’ouvrir des ports de pare-feu et de créer des règles NAT pour gérer le réseau. Ce mode offre un contrôle direct sur l’infrastructure, mais nécessite également une gestion plus lourde. La connexion de données est toutefois plus directe, plus rapide et sans restriction.

Passerelle Cloud Sophos

En revanche, la passerelle cloud Sophos permet d’accéder aux ressources internes via un cloud de plans de données protégé par Sophos. Ce mode isole les déploiements réseau de l’exposition directe à Internet et réduit la surface d’attaque. L’un des principaux avantages de cette méthode de déploiement est la possibilité de connecter facilement les utilisateurs aux applications sans avoir à ouvrir les ports du pare-feu ni à créer de règles NAT. La gestion des plans de données au sein de Sophos Cloud est sous la responsabilité de Sophos, ce qui permet à l’infrastructure de l’entreprise d’être cachée d’Internet. De même, le point d’accès le plus proche peut être sélectionné afin de minimiser les temps de latence, et la disponibilité est garantie à 99,999 %.

Limitation: il existe une limite de trafic de 15 Go par utilisateur et par mois pour le Cloud Gateway. Pour 10 utilisateurs, cela s’additionne à 150 Go pour tous les utilisateurs. Cela peut vite devenir une contrainte pour les entreprises qui souhaitent utiliser ZTNA pour les lecteurs réseau.

Les deux modes sont interchangeables et les entreprises peuvent facilement passer d’un mode passerelle à l’autre, en fonction de ce qui correspond le mieux à leurs besoins actuels. Cela offre une solution flexible qui peut s’adapter aux besoins changeants d’une entreprise.

Conditions préalables

Pour configurer la passerelle ZTNA, il faut disposer des éléments suivants.

- Hyperviseur, Cloud ou Sophos Firewall

- Accès au DNS public

- Certificat Wildcard

- Adresse IP fixe

- Accès au pare-feu pour créer une règle DNAT

Support de la plate-forme

Les plates-formes suivantes sont prises en charge :

- VMware ESXi

- Microsoft Hyper-V 2016 ou supérieur

- Amazon Cloud AWS

- Sophos Firewall (ZTNA Cloud Gateway)

Nous recommandons d’attribuer 2 cœurs et 4 Go de RAM à la VM. Cela suffit pour 10’000 clients. Si cela ne suffit pas à une entreprise, il est également possible de regrouper plusieurs passerelles afin d’augmenter le nombre de clients à 90’000 en créant un cluster de 9 passerelles.

Sous-réseau pour la passerelle

La passerelle ZTNA doit être exploitée dans son propre sous-réseau et ne doit pas être utilisée sur le réseau client ou serveur.

N’utilisez aucun de ces réseaux pour la passerelle :

- 10.42.0.0/16

- 10.43.0.0/16

- 10.108.0.0/16

Un nom DNS, par exemple ztna.domain.com, pointe vers l’adresse IP publique, qui est redirigée vers la passerelle ZTNA au moyen du port forwarding (port 443).

La passerelle ZTNA a besoin d’une part d’un accès à Internet et aux VLAN respectifs des applications qui sont mises à disposition, avec les ports correspondants.

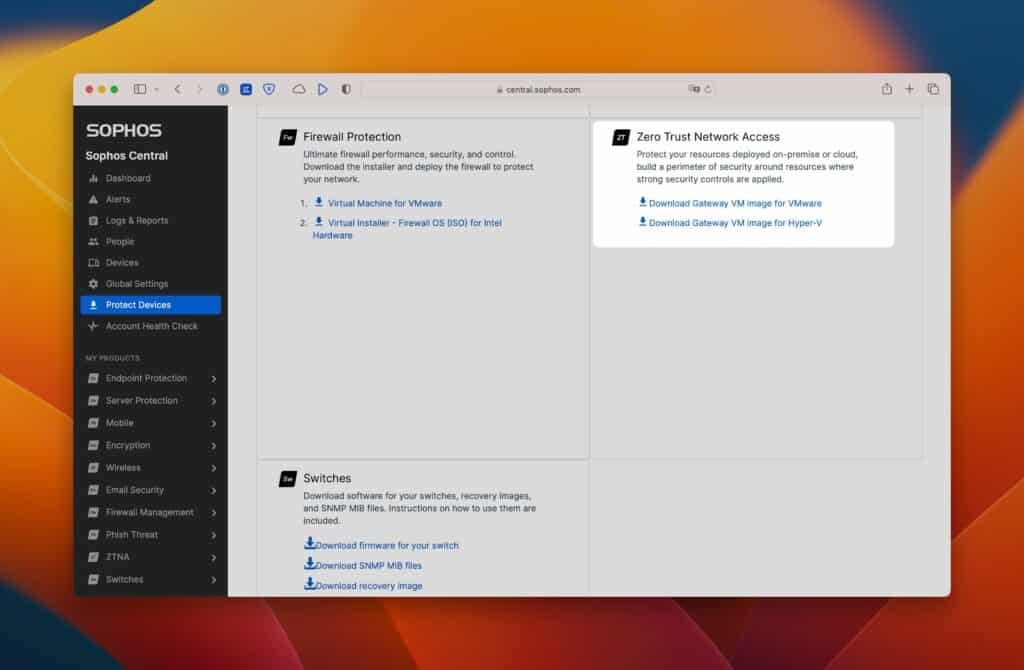

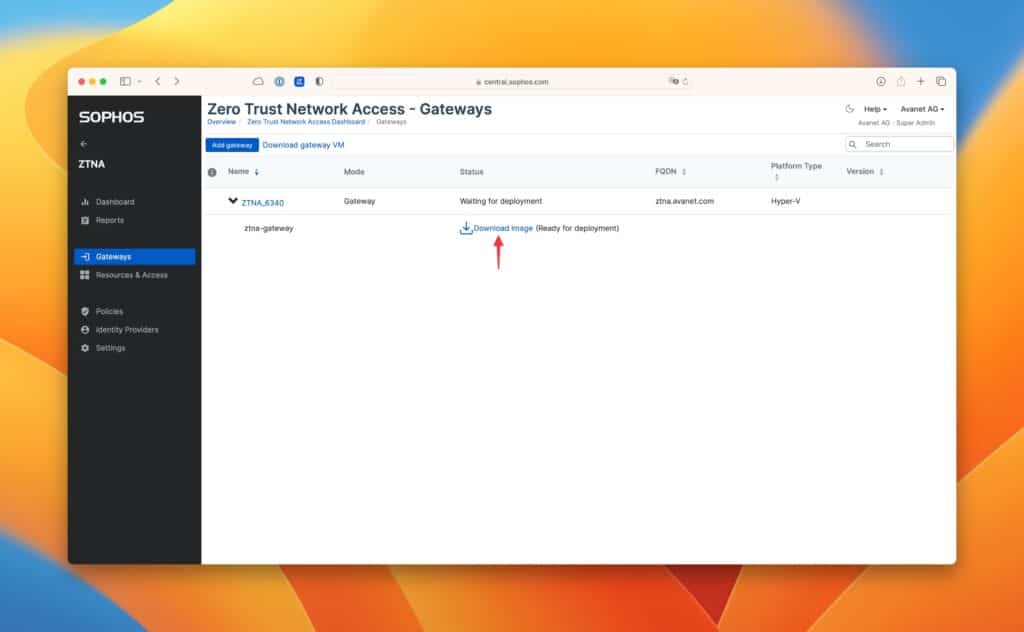

Télécharger la passerelle ZTNA

Sur Sophos Central, dans le menu principal, sous Protect Devices, vous pouvez télécharger les fichiers pour la machine virtuelle.

Déployer la VM sur Hyper-V ou ESXi

Crée une nouvelle machine virtuelle avec les paramètres suivants :

Génération 1 (pour Hyper-V)

Processeurs virtuels : 2

MÉMOIRE VIVE : 4 GO

Réseau : de préférence propre VLAN

Disque dur pour Hyper-V : fichiers .vhdx précédemment téléchargés.

ESXi : Utilise le fichier OVA.

Avant de démarrer la VM, il faut encore créer l’ISO avec les paramètres.

Paramètres de la passerelle

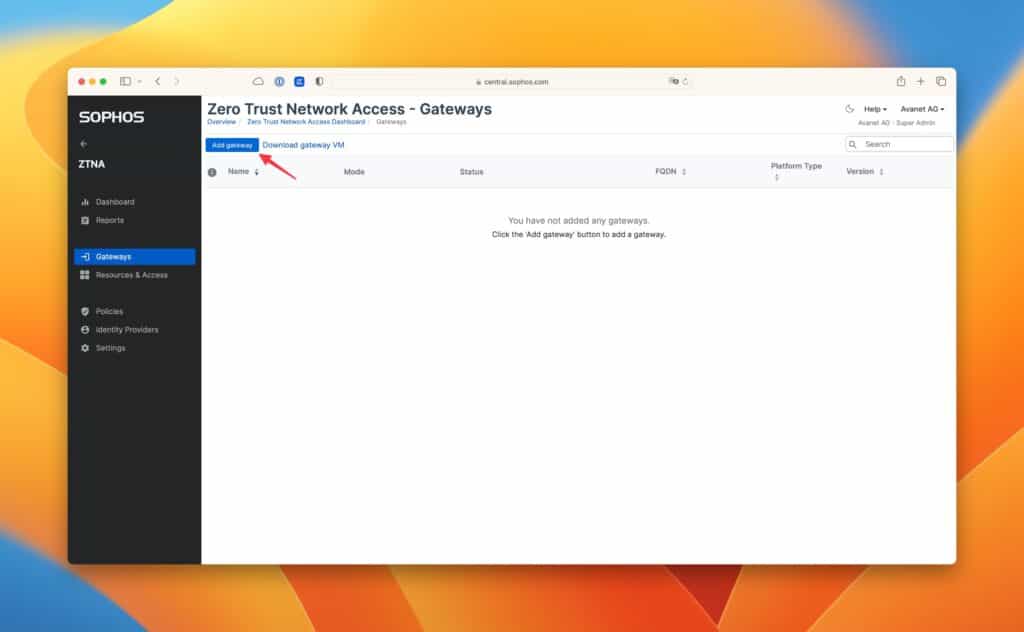

La VM a bien été créée, mais elle n’a pas encore de paramètres ni de référence au compte central.

Il suffit maintenant d’ajouter une passerelle et d’effectuer les réglages.

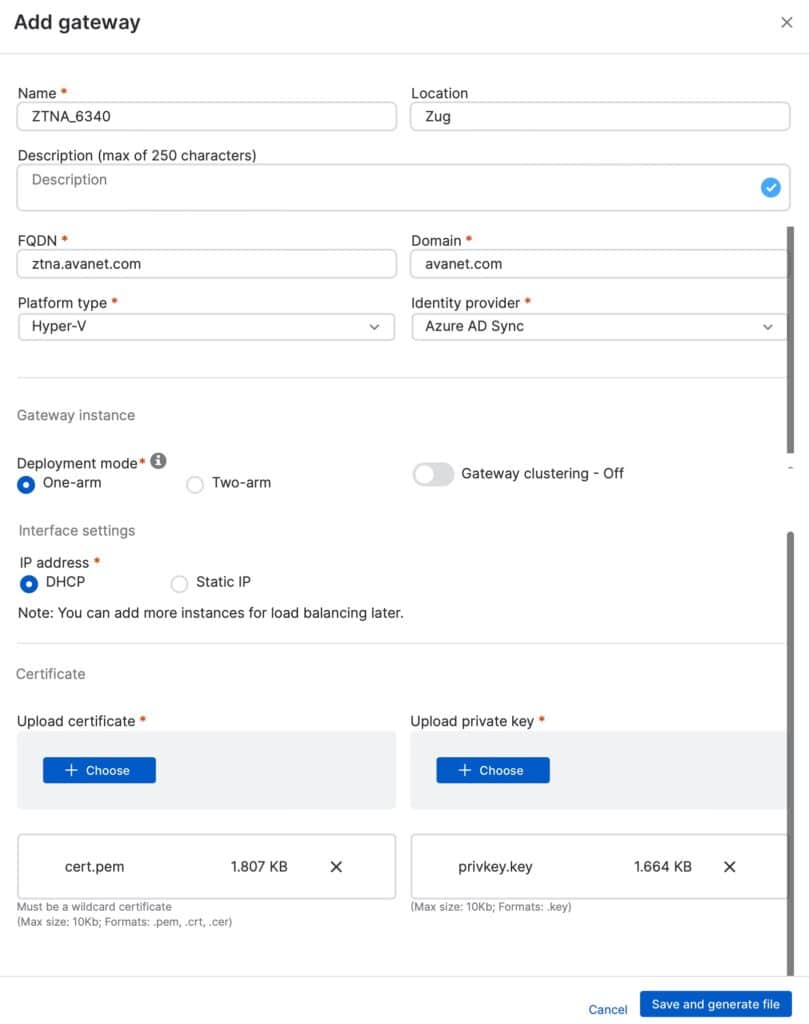

Mode: passerelle sur site ou passerelle dans le nuage. Dans mon cas, j’utilise la passerelle sur site. La passerelle ZTNA Cloud Gateway est destinée à un ZTNA as a Service de Sophos. Ici, aucune règle DNAT n’est utilisée pour diriger le trafic vers la passerelle, mais la passerelle cloud se connecte à Central.

Nom: simplement un nom, par exemple avec l’emplacement ou le nom d’hôte de la passerelle.

Lieu : si l’on a plusieurs lieux, il est possible de l’indiquer de manière optionnelle.

FQDN : nom DNS qui pointe sur l’IP publique du pare-feu, qui à son tour fournit une règle DNAT (https / 443) sur la passerelle ZTNA.

Le domaine : Découle du nom de domaine que l’on utilise.

Platform type : on choisit ici entre VMware ESXi, Hyper-V et Amazon Web Services (AWS).

Fournisseur d’identité : on choisit le fournisseur ajouté précédemment, dans mon cas Azure AD.

Mode de déploiement de l’instance de passerelle : un bras est utilisé si l’on crée une règle DNAT par la suite, deux bras si la passerelle ZTNA doit avoir une interface à la fois sur le LAN et le WAN.

l’adresse IP : Cela devrait être évident.

J’utilise ici DHCP et réserve une IP sur le DHCP pour la passerelle ZTNA.

Certificat : Certificat Wildcard du domaine indiqué ci-dessus.

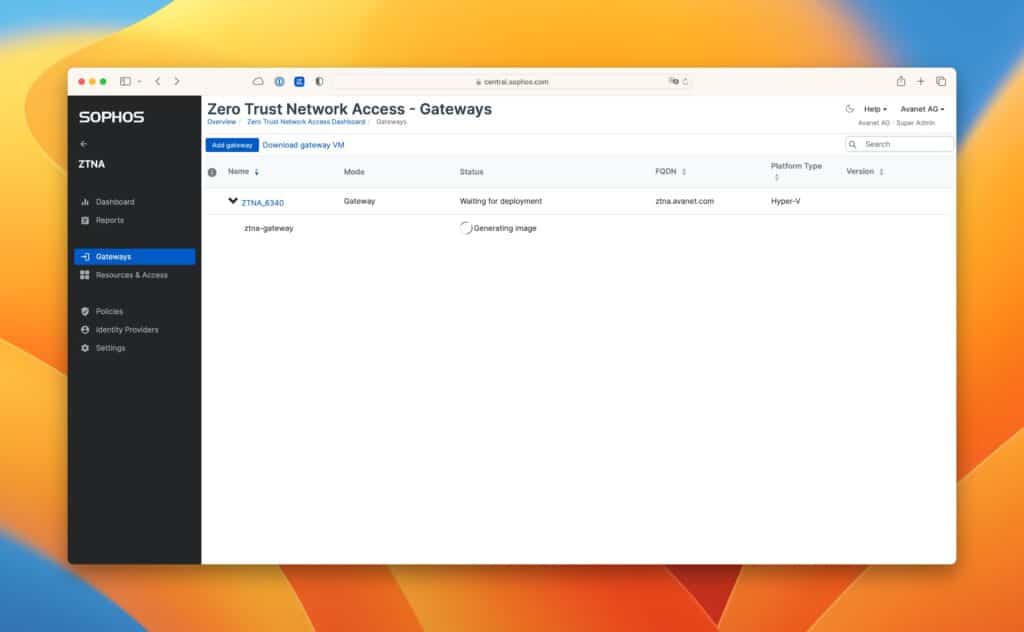

Après l’enregistrement, une image ISO est créée avec les informations déposées, que l’on peut télécharger comme on peut le voir sur les captures d’écran. On utilise maintenant cette image ISO comme ISO de démarrage pour la VM.

Selon les performances de l’hôte, le premier démarrage et l’enregistrement auprès de Central peuvent prendre jusqu’à 30 minutes. Dès que la passerelle s’annonce à Central, on peut alors encore l’accepter et cette étape est ainsi terminée.

Pour plus d’informations, consultez le KB de Sophos : Set up a gateway