7 motivi per cui il firewall XG (SFOS) è migliore dell’UTM

Per oltre due anni abbiamo utilizzato solo firewall XG con SFOS o installato SFOS su appliance SG. Certo, nelle prime versioni il firewall XG era un vero orrore e poteva essere utilizzato solo in pochi ambienti. Con la versione 16 è lentamente migliorato e abbiamo osato realizzare almeno piccoli progetti con esso. Dalla versione 16.5 in poi, ci siamo affidati completamente all’XG per i nuovi progetti e da allora non abbiamo più guardato indietro all’UTM.

Per chiarire subito le cose: quando parlo di XG Firewall, intendo la serie di appliance XG con Sophos Firewall OS (SFOS). Tuttavia, supportiamo anche le appliance SG su cui abbiamo semplicemente installato l’SFOS. Funziona perfettamente. 🙂

Dopo aver implementato diversi progetti con l’XG Firewall, volevo condividere i 7 motivi che rendono l’XG Firewall una scelta migliore ai miei occhi rispetto alla serie SG con il sistema operativo UTM. Con questo articolo vorrei quindi dare il mio contributo al dibattito UTM vs. XG. 🥊

01 – Sviluppo

Oggi, quando cerco una nuova applicazione per il mio smartphone o per il computer, presto particolare attenzione a quando l’applicazione è stata aggiornata l’ultima volta. Se non riesco a trovare un changelog, guardo l’account sociale, ad esempio Twitter. Tutte le attività più vecchie di un anno sono morte per me e l’app non arriva sicuramente sul mio smartphone o sul mio computer.

Certo, con il firewall UTM la situazione non è così grave. Ma i cicli di aggiornamento sono stati estremamente prolungati. In passato, l’UTM veniva aggiornato quasi ogni mese. Oggi, sono ancora 4 mesi buoni e non ci sono praticamente nuove funzioni.

Il motivo è il seguente: Sophos ha circa 300 sviluppatori che lavorano sul sistema operativo SFOS e UTM. Ma solo il 5% circa di questi sviluppatori sta ancora lavorando al sistema operativo UTM. Gli altri stanno lavorando sul Firewall XG. Anche in questo caso, quindi, è possibile capire dal produttore quali sono le priorità.

Di tanto in tanto, una nuova funzione ridà speranza agli utenti UTM. Ma in realtà è da tempo che stanno cercando una ricetta per rendere l’XG appetibile ai suoi fedeli seguaci senza perderli a favore di un altro produttore. Come ex utente di UTM, tuttavia, so che non si cambia un sistema così rapidamente a meno che non sia davvero necessario. Quindi, finché l’UTM non viene definitivamente dismesso, non c’è motivo per la maggioranza di cambiare.

Guardando la roadmap dei due sistemi operativi, la lista per SFOS è estremamente lunga e i piani vanno ben oltre i 18 mesi. Nel caso dell’UTM, le funzioni sono state rimosse dalla tabella di marcia in passato o allontanate sempre di più. Un esempio importante è IKEv2. La funzione era in programma da molto tempo ed è stata ripetutamente rinviata e infine rimossa del tutto dalla roadmap. Dopo una protesta da parte della comunità, è stato aggiunto di nuovo e ora dovrebbe comparire nella versione 9.8 del prossimo anno.

Il sistema operativo Sophos Firewall è completamente diverso e questo è il primo motivo per cui lo amiamo. Ogni sette settimane circa possiamo aspettarci nuove release di manutenzione di MR e da 1 a 2 volte all’anno c’è una release MINOR con molte nuove funzioni. Il sistema operativo Sophos Firewall è quindi passato da “buono” a “molto buono” negli ultimi mesi. Il sistema non è ancora al punto giusto e presenta ancora alcuni deficit. Ma per un sistema operativo così giovane, i progressi sono davvero notevoli!

02 – Hardware

L’hardware di Sophos XG Firewall e quello della serie SG sono identici in termini di CPU, RAM, memoria e porte. Una piccola eccezione è rappresentata dai Sophos XG 86 e XG 106, che non sono disponibili nella serie SG. I due modelli più piccoli sono l’SG 85 e l’SG 105, che tuttavia dispongono di meno RAM e memoria rispetto all’XG 86 e all’XG 106. In linea di principio, tuttavia, è possibile installare l’SFOS del Firewall XG sull’hardware SG senza alcun problema. La licenza può quindi essere migrata 1:1.

Abbiamo spiegato come installare SFOS su un’appliance Sophos SG in un post della KB: Installazione diSophos XG Firewall OS su un’appliance SG

L’anno prossimo è prevista una nuova serie hardware, attualmente denominata “XGS”. A questo punto non possiamo ancora dire se sostituirà immediatamente la serie XG. In ogni caso, solo lo SFOS è ancora citato come sistema operativo compatibile. Non sono previste nuove uscite per la serie SG.

Ciò che parla chiaramente di un firewall XG con SFOS, almeno al momento, è il supporto dei nuovi Access Points APX! Gli Access Points, già lanciati a luglio 2018 e dotati del nuovo standard Wave 2, sono ancora compatibili solo con i firewall XG e Central. Sophos ha sempre detto che non avrebbe mai reso gli Access Points APX compatibili con l’UTM. Per noi, anche questa fase ha sempre avuto un senso compiuto! Si tratta di hardware NextGen, sviluppato solo per i firewall NextGen.

Scuotendo la testa, però, possiamo ora annunciare che Sophos ha fatto marcia indietro su questo piano. Il supporto per Access Points APX è in arrivo per l’UTM! Il supporto è previsto per UTM 9.7, il cui rilascio è previsto per la fine dell’anno.

03 – Licenze

Le licenze del Firewall XG non sono completamente diverse da quelle dell’UTM. Tuttavia, ci sono alcuni vantaggi importanti.

Licenza base

La licenza di base per una XG Firewall Appliance è inclusa gratuitamente. Per sapere quali funzioni sono incluse, potete consultare un articolo separato sulla Licenza base. Ma ecco le funzioni più importanti di cui potete usufruire gratuitamente:

- Protezione wireless

- VPN SSL o client Sophos Connect

- Connessioni VPN IPsec

Pacchetto EnterpriseGuard

Probabilmente conoscete il FullGuard Bundle, che sblocca tutti i moduli del firewall tranne Sandstorm. Con il pacchetto FullGuard Plus si ottiene anche Sandstorm.

Per la serie XG è disponibile anche il famoso EnterpriseGuard Bundle. Questo pacchetto è una vera alternativa al FullGuard Bundle, perché copre già le esigenze della maggior parte dei clienti. Con il pacchetto EnterpriseGuard si ottiene la Web Protection della rete e del Web Protection, compresa l’assistenza Sophos Premium. Wireless Protection è già incluso gratuitamente nella licenza di base. Ciò significa che solo pochissimi clienti devono ancora ricorrere al più costoso FullGuard Bundle, se è effettivamente necessario proteggere e-mail e server web.

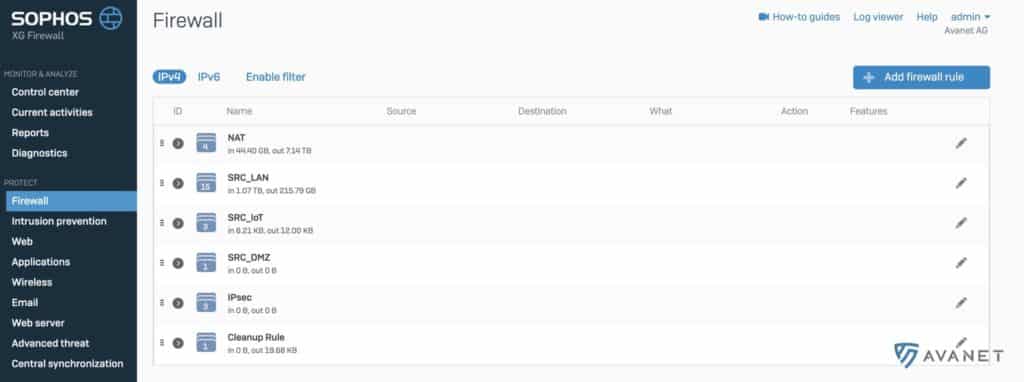

04 – Regole del firewall

Passiamo alla parte più tecnica, perché ai miei occhi SFOS è superiore al sistema operativo UTM.

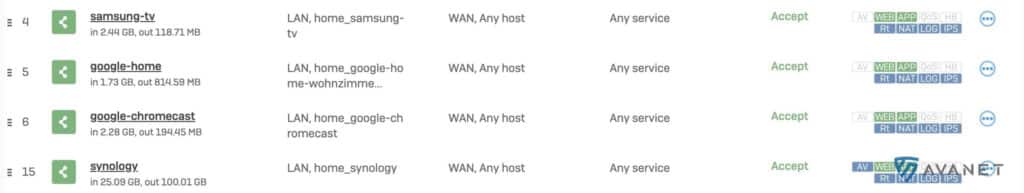

Le regole del firewall SFOS sono diventate molto più chiare. Se si dispone di più di 10 regole del firewall, come dovrebbe essere nella maggior parte degli ambienti, queste possono essere raggruppate in modo eccellente in SFOS. La seguente schermata del mio firewall XG a casa dovrebbe chiarire ancora una volta questo aspetto. In questo caso, tutti i dispositivi IoT hanno una propria rete e le regole del firewall per loro sono tutte riunite in un unico gruppo.

Se poi si esamina più da vicino un gruppo, si scopre rapidamente attraverso quali singole regole del firewall passa ancora il traffico e quali regole non sono più utilizzate. Questa rappresentazione aiuta a identificare e rimuovere le regole superflue.

A differenza dell’UTM, in SFOS posso assegnare a una regola del firewall un nome proprio. All’interno di una regola è possibile inserire anche commenti più lunghi, ad esempio per registrare chi ha creato la regola e per quale motivo è stata creata.

- Ogni regola riceve un ID con il quale posso controllare nel registro quale traffico passa attraverso questa regola.

- È possibile vedere a colpo d’occhio se, ad esempio, per una regola è attivo l’IPS o il filtro Web.

Per quanto riguarda le regole del firewall, potrei teoricamente fornire molti altri vantaggi che sottolineano il motivo per cui non tornerei mai a un UTM. Ma mi limiterò alle argomentazioni principali elencate sopra, che dovrebbero già convincere ogni amministratore di firewall. 🙂

Anche se SFOS è stato migliorato in termini di regole del firewall, presenta uno svantaggio molto fastidioso rispetto all’UTM. Il salvataggio di una regola del firewall richiede ben 4-10 secondi con i firewall da XG 86 a XG 135! Questa circostanza sarà migliorata prima nel v. 18 e poi completamente sanata nel v. 19.

05 – Visualizzatore di log

Anche dopo diversi anni di utilizzo del Firewall XG, il Log Viewer è ancora un punto di forza assoluto! In questo modo è facile e veloce controllare immediatamente i registri tramite l’interfaccia grafica. Ma prima di parlarne troppo, guardate il seguente video:

06 – Sophos Central

No, non abbiate paura! Non mi soffermerò sulla sicurezza sincronizzata di Sophos, che il reparto marketing di Sophos ha trasformato nello slogan del secolo. Ma se vi aiuterà a scambiare il vostro UTM con un XG, saremo ovviamente felici di salire sul carro dei vincitori. Sapevate che con Synchronised Security su XG Firewall potete vedere quali applicazioni sono in esecuzione sugli endpoint? Quindi sì, la Sicurezza Sincronizzata porterà anche altre ingegnose possibilità in futuro!

Per quanto riguarda la Centrale, si tratta di una funzione che è ancora agli inizi, ma che ha un enorme potenziale. Mi riferisco alla gestione centrale del firewall. In questo modo è possibile collegare il firewall a Central e gestirlo tramite quest’ultimo. Questo collegamento può essere fatto già ora, ma le funzioni veramente interessanti devono ancora arrivare! Purtroppo non posso ancora rivelare troppo, ma se Sophos riuscirà a fare bene, potrebbe finire nella gestione dell’SDN. Possiamo già aspettarci nuove funzioni alla fine di quest’anno.

07 – Aggiornamenti del firmware

Come ho detto, ci piacciono sempre gli aggiornamenti. Il detto ” mai cambiare un sistema in funzione ” è un’assurdità assoluta quando si tratta del firewall. Abbiamo anche ripreso questo aspetto in un precedente post sulla necessità di aggiornare il firewall.

Avete sicuramente capito che gli aggiornamenti sono importanti. Ma gli aggiornamenti sono anche molto pericolosi, perché può succedere che dopo non funzioni più tutto come prima. Gli amministratori che hanno paura di questa situazione dicono sempre quanto sopra. 😅

Per contrastare un po’ il pericolo degli aggiornamenti, il Firewall XG presenta alcuni miglioramenti:

- Gli aggiornamenti dei Access Points e dei RED sono staccati e non più integrati nell’aggiornamento del firewall. Ciò significa che i RED possono essere aggiornati anche senza riavviare il firewall.

- Se un aggiornamento del firewall non ha funzionato e si desidera tornare alla versione precedente, è possibile farlo con pochi clic.

Conclusione

Questo articolo è diventato un po’ più lungo di quanto avessi in mente all’inizio. Ho elencato qui sette motivi che, a mio parere, dovrebbero incoraggiare ogni amico di UTM a fare il passaggio. Anch’io un tempo adoravo l’UTM, ma soprattutto in termini di sicurezza futura, aggiornamenti e visione chiara, le nostre menti ci hanno suggerito di cambiare presto e finora non ce ne siamo mai pentiti! Per quanto riguarda il confronto tra l’UTM e l’XG, l’XG ha chiaramente il peso di combattimento più impressionante sulla bilancia. Quindi, siate coraggiosi o molto più ragionevoli (😅) e utilizzate un firewall XG per il vostro prossimo progetto. Una volta eseguito questo passaggio, è possibile iniziare la migrazione degli UTM a SFOS.

Svantaggi

Anche se lo SFOS offre davvero molte funzioni eccellenti, si potrebbe già avere la sensazione che questo articolo sia stato scritto con gli occhiali rosa. Per questo motivo aggiungerò un breve capitolo sugli svantaggi, perché, come ho detto, SFOS è ancora un sistema operativo molto giovane e ci sono ancora alcune cose che non funzionano in modo ottimale.

Velocità dall’interfaccia grafica

- Il caricamento o il salvataggio delle regole del firewall richiede ancora troppo tempo e non come si vorrebbe.

- La generazione di rapporti o anche di risorse di sistema ha sicuramente bisogno di un aumento di velocità.

* Come indicato nell’articolo, questi aspetti saranno migliorati con la versione 18 e risolti con la versione 18.5.

Rinominare gli oggetti

- Purtroppo, non è sempre possibile rinominare le voci create in seguito. Questi includono, ad esempio, zone, reti wireless, porte NAT attive del firewall, criteri di protezione IPS, criteri di Webserver Protection, criteri IPsec e altro ancora.

* Il motivo è che gli sviluppatori di Cyberoam Firewall, che è ancora la base di SFOS, utilizzavano il nome di questi oggetti nel database come chiave primaria. Naturalmente, questo rende piuttosto difficile rinominarlo in seguito. Ma si sta lavorando anche su questo aspetto e i primi miglioramenti sono attesi con la v18.

Regole NAT

- Le regole NAT create non possono più essere modificate se sono attive. Bisogna prima disattivarli, modificarli e poi riattivarli.

* Da sistemare con la versione 18.

Notifiche

- Le notifiche sono ancora migliori con il sistema UTM. Potete essere avvisati praticamente di tutto via e-mail. L’OSA non offre praticamente alcuna opzione a questo proposito. Con SFOS 17.5 MR4, si sono registrati alcuni miglioramenti in questo senso, ma si è ancora lontani dall’offrire le possibilità che si davano per scontate con l’UTM.

* Sarà ulteriormente migliorato con la versione 18.

Ulteriori informazioni

In questo articolo faccio spesso riferimento alla versione 18, che dovrebbe apportare molti miglioramenti. Secondo Sophos, la versione 18 dovrebbe essere rilasciata alla fine del 2019. Tuttavia, riteniamo che questa tempistica sia molto ottimistica e pensiamo che il primo trimestre del 2020 sia più preciso come data di rilascio. 😅