7 raisons pour lesquelles le pare-feu XG (SFOS) est meilleur que l’UTM

Depuis plus de deux ans, nous n’avons mis en service que des pare-feu XG avec le SFOS ou installé le SFOS sur des appliances SG. Il est vrai que dans les premières versions, le pare-feu XG était une horreur absolue et n’était utilisable que dans quelques environnements. Avec la version 16, les choses se sont peu à peu améliorées et nous avons osé réaliser au moins de petits projets avec. À partir de la version 16.5, nous avons complètement misé sur XG pour les nouveaux projets et depuis, nous ne sommes plus jamais revenus à l’UTM.

Pour commencer, quand je parle de XG Firewall, je parle de la série XG Appliance avec le Sophos Firewall OS (SFOS). Mais nous gérons également des SG Appliances sur lesquelles nous avons simplement installé le SFOS. Cela fonctionne parfaitement. 🙂

Après avoir réalisé plusieurs projets avec le pare-feu XG, je voulais partager avec vous les 7 raisons qui font que le pare-feu XG est à mon avis un meilleur choix que la série SG avec le système d’exploitation UTM. Avec cet article, je souhaite donc apporter ma contribution au débat UTM vs. XG. 🥊

01 – Développement

Aujourd’hui, lorsque je cherche une nouvelle application pour mon smartphone ou pour mon ordinateur, je prête une attention particulière à la date de la dernière mise à jour de l’application. Si je ne trouve pas de changelog, je consulte le compte social, par exemple Twitter. Toute activité de plus d’un an est morte pour moi et l’application n’arrive définitivement pas sur mon smartphone ou mon ordinateur.

Il est vrai qu’avec le pare-feu UTM, ce n’est pas aussi grave. Mais les cycles de mise à jour ont été extrêmement étendus. Auparavant, l’UTM faisait l’objet d’une mise à jour quasiment tous les mois. Aujourd’hui, c’est encore bien tous les quatre mois et il n’y a pratiquement plus de nouvelles fonctions.

La raison en est la suivante : Sophos compte environ 300 développeurs qui travaillent sur les systèmes d’exploitation SFOS et UTM. Mais seuls environ 5% de ces développeurs travaillent encore sur le système d’exploitation UTM. Les autres travaillent sur le pare-feu XG. On voit donc ici aussi du côté du fabricant où se situent les priorités.

De temps en temps, une nouvelle fonction redonne un peu d’espoir aux utilisateurs d’UTM. Mais en fait, cela fait longtemps que l’on cherche une recette pour faire aimer la XG aux fidèles sans les perdre au profit d’un autre fabricant. En tant qu’ancien utilisateur d’UTM, je sais toutefois qu’on ne change pas si vite de système si ce n’est pas vraiment nécessaire. Ainsi, tant que l’UTM n’est pas définitivement abandonné, la majorité n’a tout simplement aucune raison de changer.

Si l’on regarde la feuille de route des deux systèmes d’exploitation, la liste pour le SFOS est extrêmement longue et les plans vont bien au-delà de 18 mois. Dans le cas de l’UTM, des fonctions ont été retirées de la feuille de route par le passé ou ont été repoussées toujours plus loin. IKEv2 en est un exemple frappant. Cette fonctionnalité, qui figurait depuis longtemps sur la feuille de route, a été repoussée à plusieurs reprises et a même fini par en être totalement retirée. Après un tollé au sein de la communauté, il a été ajouté à nouveau et devrait maintenant être disponible dans la version 9.8 l’année prochaine.

Avec le système d’exploitation Sophos Firewall, la situation est complètement différente et c’est la première raison pour laquelle nous aimons ce système. Toutes les sept semaines environ, nous pouvons nous réjouir des nouvelles versions de maintenance MR et une à deux fois par an, nous avons droit à une version MINOR avec de nombreuses nouvelles fonctions. Le Sophos Firewall OS a donc évolué de « bon » à « très bon » au cours des derniers mois. Le système n’est pas encore tout à fait là où il devrait être et présente encore quelques lacunes. Mais pour un OS aussi jeune, les progrès sont tout de même très importants !

02 – Matériel informatique

Le matériel Sophos XG Firewall et celui de la série SG sont identiques en termes de CPU, de RAM, de mémoire et de connectivité. Une petite exception est ici la Sophos XG 86 et XG 106, qui n’existe pas ainsi dans la série SG. Les deux plus petits modèles seraient ici les SG 85 et SG 105, qui disposent toutefois de moins de RAM et de mémoire que les XG 86 et XG 106. Mais en principe, il est possible d’installer sans problème le SFOS du pare-feu XG sur un matériel SG. La licence peut alors être migrée 1:1.

Nous avons expliqué comment installer le SFOS sur une Sophos SG Appliance dans un KB Post : InstallerSophos XG Firewall OS sur une SG Appliance

L’année prochaine, une nouvelle série de matériel est attendue, qui répond actuellement au nom de « XGS ». Nous ne pouvons pas encore dire à ce stade si elle remplacera la série XG. En tout état de cause, seul le SFOS est encore cité comme système d’exploitation compatible. Aucune nouvelle version n’est prévue pour la série SG.

Ce qui parle aussi clairement en faveur d’un pare-feu XG avec SFOS, du moins pour le moment, c’est le support des nouveaux Access Points APX ! Les Access Points, qui ont déjà été lancés sur le marché en juillet 2018 et qui disposent de la nouvelle norme Wave 2, ne sont encore aujourd’hui compatibles qu’avec les pare-feux XG et Central. Sophos a toujours affirmé qu’il ne rendrait jamais les Access Points APX compatibles avec l’UTM. Pour nous, cette démarche a toujours été parfaitement logique ! Il s’agit de matériel NextGen qui n’a été conçu que pour les pare-feu NextGen.

En secouant la tête, nous pouvons cependant vous annoncer que Sophos a fait marche arrière sur ce plan. Le support des Access Points APX va arriver pour l’UTM ! Le support est prévu pour UTM 9.7, dont la sortie est prévue pour la fin de l’année.

03 – Licence

Le système de licence du pare-feu XG n’est pas complètement différent de celui de l’UTM. Néanmoins, il y a quelques avantages importants.

Licence de base

La licence de base pour une appliance pare-feu XG est incluse gratuitement. Vous découvrirez les fonctions qu’elle contient dans un article séparé sur la licence de base. Voici toutefois les principales fonctions dont vous pourrez profiter gratuitement :

- Protection sans fil

- VPN SSL ou client Sophos Connect

- Connexions VPN IPsec

EnterpriseGuard Bundle

Vous connaissez certainement le bundle FullGuard, qui débloque tous les modules sauf Sandstorm sur le pare-feu. Avec le bundle FullGuard Plus, vous recevez également Sandstorm.

Pour la série XG, il existe en outre le fameux bundle EnterpriseGuard. Ce bundle est une véritable alternative au bundle FullGuard, car il couvre déjà les besoins de la plupart des clients. Avec le bundle EnterpriseGuard, vous obtenez la Web Protection réseau et Web Protection, y compris le support Sophos Premium. La protection sans fil est en effet déjà incluse gratuitement dans la licence de base. Ainsi, seule une minorité de clients doit encore recourir au bundle FullGuard, plus onéreux, s’il existe encore un réel besoin de protection des e-mails et des serveurs web.

04 – Règles de pare-feu

Passons maintenant à la partie plus technique, qui explique pourquoi, à mes yeux, le SFOS a une longueur d’avance sur le système d’exploitation UTM.

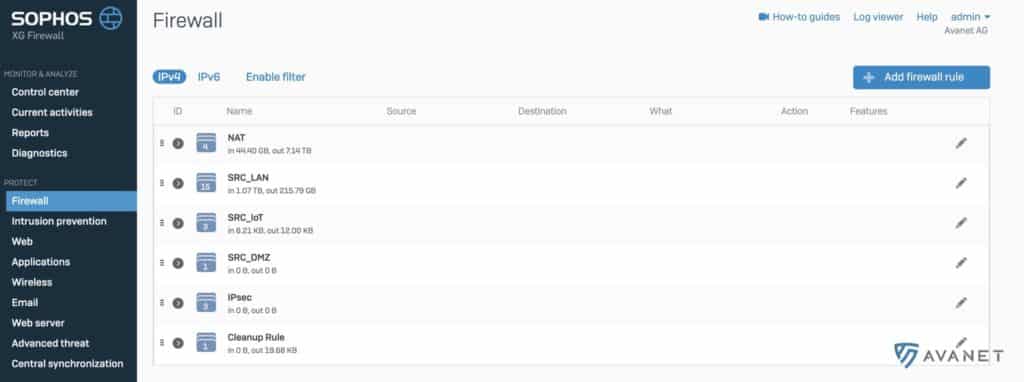

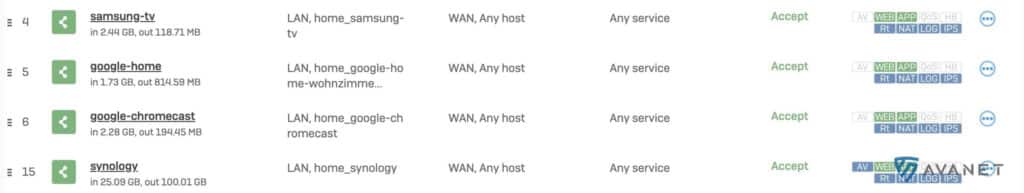

L’ensemble des règles relatives aux pare-feux est devenu beaucoup plus clair chez SFOS. Si l’on dispose de plus de 10 règles de pare-feu, ce qui devrait être le cas dans la plupart des environnements, il est possible de les regrouper de manière optimale dans le SFOS. La capture d’écran suivante de mon pare-feu XG à la maison devrait également illustrer ce point. Ici, tous les appareils IoT ont leur propre réseau et les règles de pare-feu correspondantes sont toutes rassemblées dans un groupe.

Si l’on examine ensuite un groupe de plus près, on découvre rapidement quelles règles de pare-feu individuelles laissent encore passer du trafic et quelles règles ne sont peut-être plus utilisées. Cette représentation permet d’identifier et de supprimer les règles superflues.

Contrairement à l’UTM, je peux donner un nom propre à une règle de pare-feu dans le SFOS. Il est également possible d’ajouter des commentaires plus longs à l’intérieur d’une règle, par exemple pour indiquer qui a créé cette règle et pourquoi elle a été créée à l’origine.

- Chaque règle reçoit un identifiant qui me permet de vérifier dans le journal le trafic qui passe par cette règle.

- On voit tout de suite si l’IPS ou le filtre web est actif pour une règle, par exemple.

En ce qui concerne les règles de pare-feu, je pourrais théoriquement vous citer encore bien d’autres avantages qui soulignent pourquoi je ne reviendrais plus jamais à un UTM. Mais je m’en tiendrai aux principaux arguments cités ci-dessus, qui devraient déjà convaincre tout administrateur de pare-feu. 🙂

Même si de nombreuses améliorations ont été apportées au SFOS en ce qui concerne les règles de pare-feu, le SFOS présente un inconvénient très gênant par rapport à l’UTM. L’enregistrement d’une règle de pare-feu prend 4 à 10 bonnes secondes sur les pare-feu XG 86 à XG 135 ! Cette situation devrait d’abord être améliorée dans la v18, puis complètement corrigée dans la v19.

05 – Visionneuse de journaux

Même après plusieurs années sur le pare-feu XG, la visionneuse de logs est toujours un must absolu ! Il est ainsi possible de vérifier rapidement et facilement les logs via l’interface graphique. Mais avant que je ne m’étende trop sur le sujet, regardez simplement la vidéo suivante :

06 – Sophos Central

Non, ne t’inquiète pas ! Je ne vais pas vous parler de Sophos Synchronized Security, dont le département marketing de Sophos a fait le slogan du siècle. Mais si cela vous aide à échanger votre UTM contre un XG, nous serons bien sûr ravis de prendre le train en marche. Saviez-vous qu’avec Synchronized Security sur le pare-feu XG, vous pouvez voir quelles applications sont en cours d’exécution sur les systèmes d’extrémité ? 😂 Alors oui, la sécurité synchronisée va aussi donner naissance à d’autres possibilités géniales à l’avenir !

Pour ce qui est de Central, passons maintenant à une fonction qui n’en est qu’à ses débuts, mais dont le potentiel est énorme. Je parle de la gestion centrale des pare-feux. Il est ainsi possible d’associer le pare-feu à Central et de le gérer par ce biais. Un tel lien peut déjà être fait, mais les fonctions vraiment intéressantes sont à venir ! Je ne peux malheureusement pas encore en dire trop ici, mais si Sophos s’y prend bien, cela pourrait aboutir à une gestion pour SDN. Nous pouvons nous attendre à de nouvelles fonctionnalités dès la fin de cette année.

07 – Mises à jour du micrologiciel

Comme nous l’avons déjà dit, nous trouvons toujours que les mises à jour sont une bonne chose. L’adage never change a running system est une absurdité absolue lorsqu’il s’agit du pare-feu. Nous avons déjà abordé ce sujet dans un précédent billet sur la nécessité de mettre à jour les pare-feu.

Vous avez certainement compris que les mises à jour sont importantes. Mais les mises à jour sont aussi très dangereuses, car il peut arriver que tout ne fonctionne plus aussi bien qu’avant. Les administrateurs qui ont peur de cela disent toujours la phrase citée plus haut. 😅

Pour contrer un peu le danger des mises à jour, il y a quelques améliorations sur le pare-feu XG :

- Les mises à jour des Access Points et des RED sont détachées et ne sont plus intégrées dans la mise à jour du pare-feu. Ainsi, les RED peuvent être mis à jour sans avoir à redémarrer le pare-feu.

- Si une mise à jour du pare-feu n’a pas fonctionné et que l’on souhaite revenir à la version précédente, c’est possible en quelques clics.

Conclusion

Cet article est devenu un peu plus long que je ne l’avais envisagé au départ. J’ai listé ici sept raisons qui, à mon avis, devraient inciter tout amateur d’UTM à changer. J’ai moi aussi adoré l’UTM à une époque, mais c’est justement sur les points de la pérennité, des mises à jour et d’une vision claire que notre raison nous a suggéré très tôt de changer et nous ne l’avons jamais regretté jusqu’à présent ! Lorsqu’il s’agit de comparer l ‘UTM à l’XG, l’XG a pour nous clairement le poids de combat le plus impressionnant sur la balance. Soyez donc courageux ou bien plus raisonnable (😅) et utilisez un pare-feu XG pour votre prochain projet. Une fois cette étape franchie, vous pouvez commencer à migrer vos UTM vers le SFOS.

Inconvénients

Même si le SFOS offre vraiment de nombreuses fonctions exceptionnelles, on pourrait peut-être déjà avoir l’impression que cet article a été écrit à travers des lunettes roses. Comme je l’ai dit, le SFOS est encore un système d’exploitation très jeune et il y a effectivement encore quelques choses qui ne fonctionnent pas de manière optimale.

Vitesse de l’interface utilisateur graphique

- Le chargement ou l’enregistrement des règles de pare-feu prend encore trop de temps et ne se fait pas comme on le souhaiterait.

- La génération de rapports ou de ressources système a absolument besoin d’un coup de pouce en termes de vitesse.

* Comme déjà mentionné dans l’article, ces choses seront améliorées avec la v18 et résolues avec la v18.5.

Renommer des objets

- Il n’est malheureusement pas possible partout de renommer ultérieurement les entrées créées. Il s’agit par exemple des zones, des réseaux sans fil, des ports NAT de pare-feu actifs, des politiques de protection IPS, des politiques Webserver Protection, des politiques IPsec et de quelques autres.

* La raison en est que les développeurs du pare-feu Cyberoam, qui reste la base du SFOS, ont utilisé le nom de ces objets dans la base de données comme clé primaire. Cela rend bien sûr un changement de nom par la suite plutôt difficile. Mais on y travaille aussi et les premières améliorations sont attendues avec la v18.

Règles NAT

- Les règles NAT créées ne peuvent plus être modifiées lorsqu’elles sont actives. Il faut d’abord les désactiver, les modifier et les réactiver.

* Doit être corrigé avec la v18

Notifications

- Les notifications sont encore bien meilleures avec le système UTM. On peut y être informé de pratiquement tout par e-mail. Le SFOS n’offre quasiment aucune option à cet égard. Avec SFOS 17.5 MR4, des améliorations ont été apportées à cet égard, mais on est encore loin d’offrir les possibilités que nous considérions comme allant de soi avec l’UTM.

* Doit être encore amélioré avec la v18

Plus d’informations

Dans cet article, je fais souvent référence à la v18, qui devrait apporter de nombreuses améliorations. Selon Sophos, la v18 devrait encore sortir fin 2019. Nous estimons toutefois que ce calendrier est très optimiste et que le premier trimestre 2020 est plus approprié comme période de sortie. 😅