Impostare Sophos Firewall come server NTP

Il titolo è in realtà errato, in quanto non esiste un servizio NTP in esecuzione su Sophos Firewall. Tuttavia, questo problema può essere risolto con una regola NAT, in modo che il Sophos Firewall si occupi di tutte le richieste NTP e l’IP del gateway possa ancora essere specificato come Server NTP sul client o sul Server.

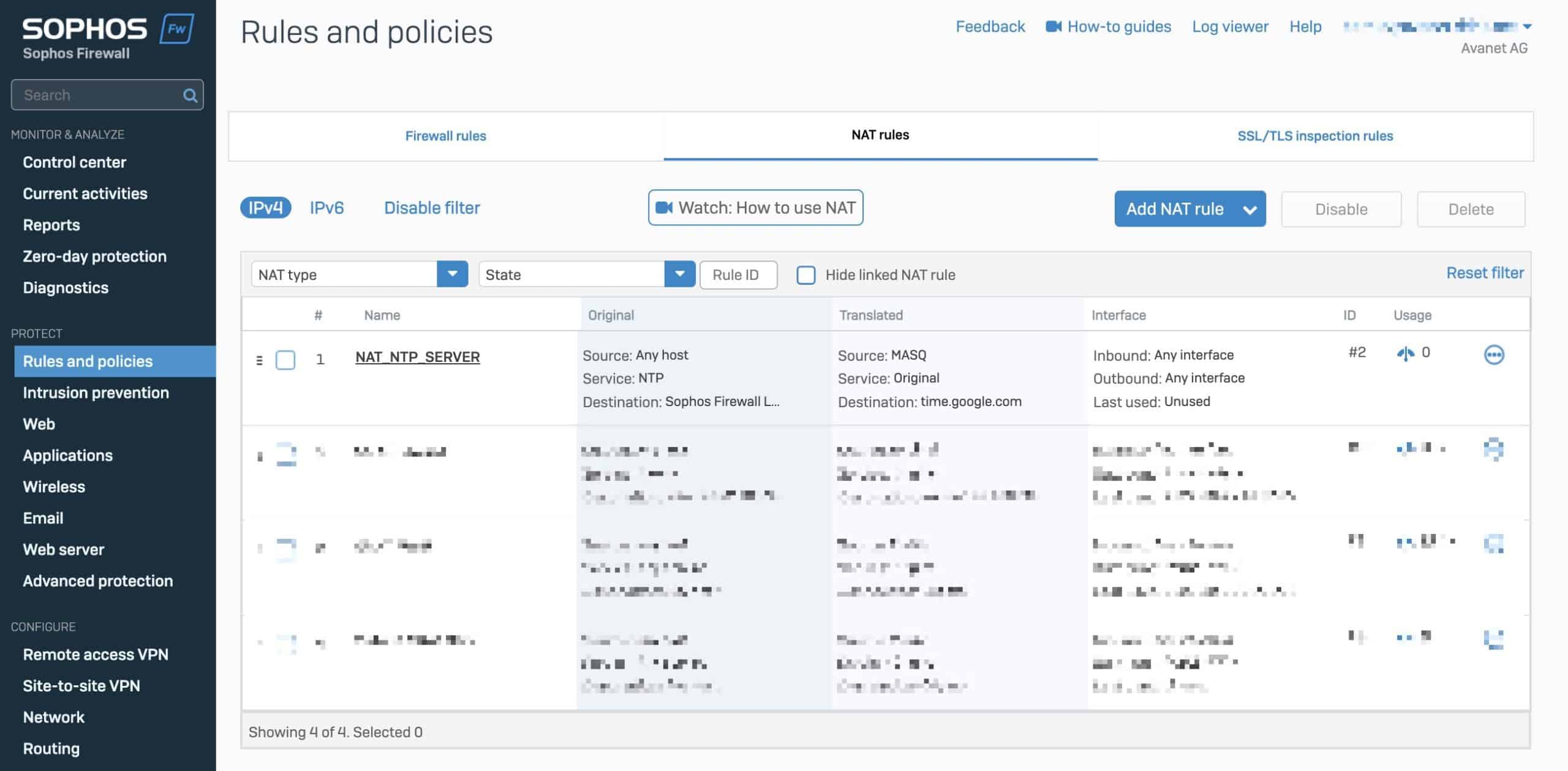

Creare una regola NAT NTP

Per prima cosa, creo una regola NAT che si occupa del protocollo NTP.

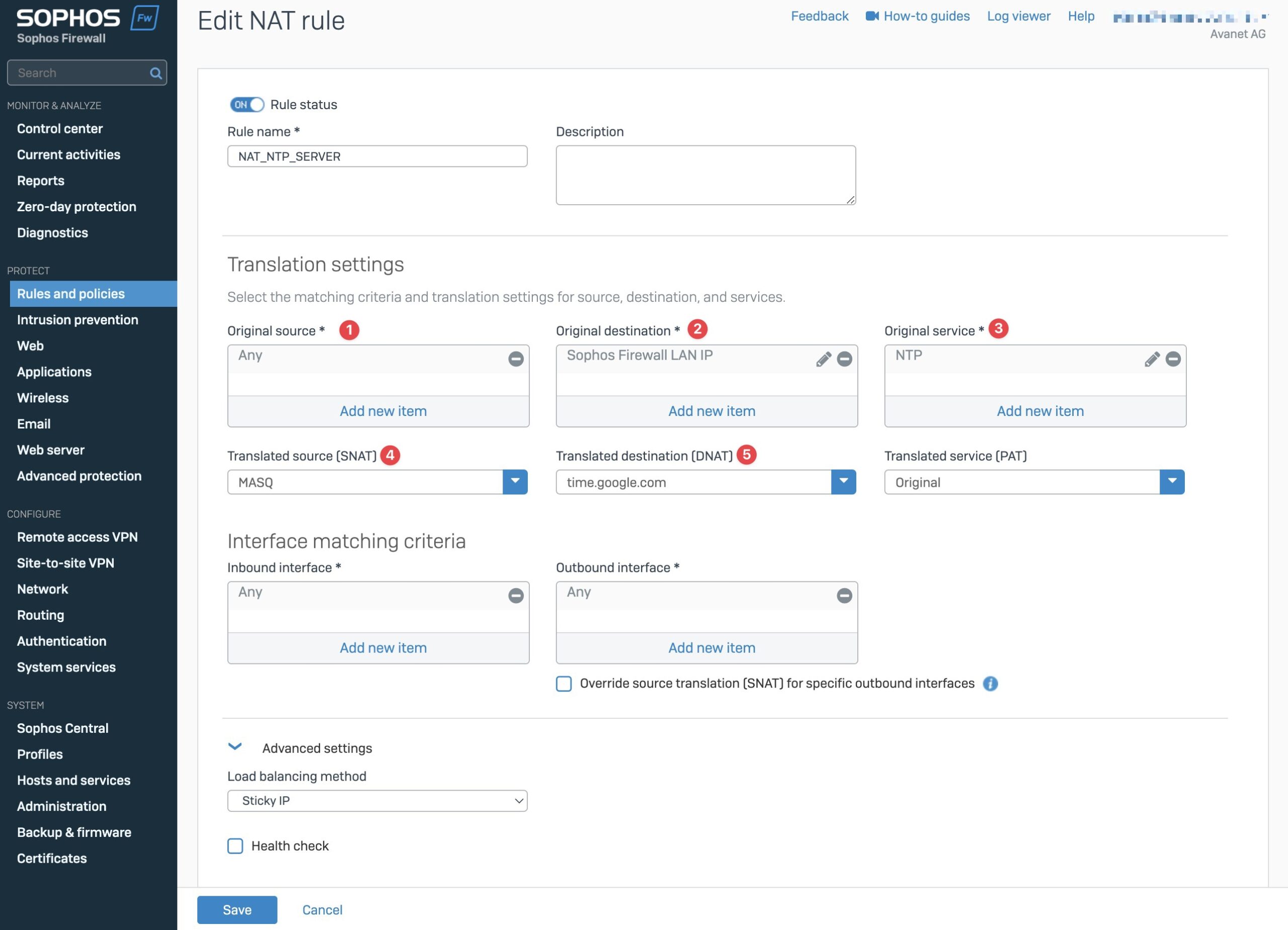

La regola NAT definisce ora per quali reti locali il Sophos Firewall deve rispondere alle richieste NTP.

1. Original Source

Qui si inseriscono le reti o i singoli indirizzi IP che devono utilizzare questa regola NAT. Ad esempio, 192.168.33.0/24 o ANY, se si vuole prendere in considerazione ogni richiesta.

2. Original Destination

Qui si elencano tutti gli indirizzi IP che il Sophos Firewall deve ascoltare. Ad esempio, l’indirizzo del gateway: 192.168.12.1 o ANY, se si vuole prendere in considerazione ogni richiesta.

3. Original Service

Come protocollo viene specificato NTP, che è già un servizio predefinito sul firewall.

4. Translated Source (SNAT)

Il firewall deve eseguire il masquerading IP e quindi selezioniamo MASQ come valore.

5. Translated destination (DNAT)

Qui si inserisce l’indirizzo del Server NTP a cui il firewall deve inviare tutte le richieste di orario. Io uso l’FQDN time.google.com, ma anche pool.ntp.org è molto diffuso.

Inbound Interface

Inoltre, è possibile memorizzare anche le interfacce locali, per esempio, in modo da essere sicuri di non rispondere a nessuna richiesta WAN. Lo lascio a QUALSIASI e risolvo il problema in seguito tramite la regola del firewall.

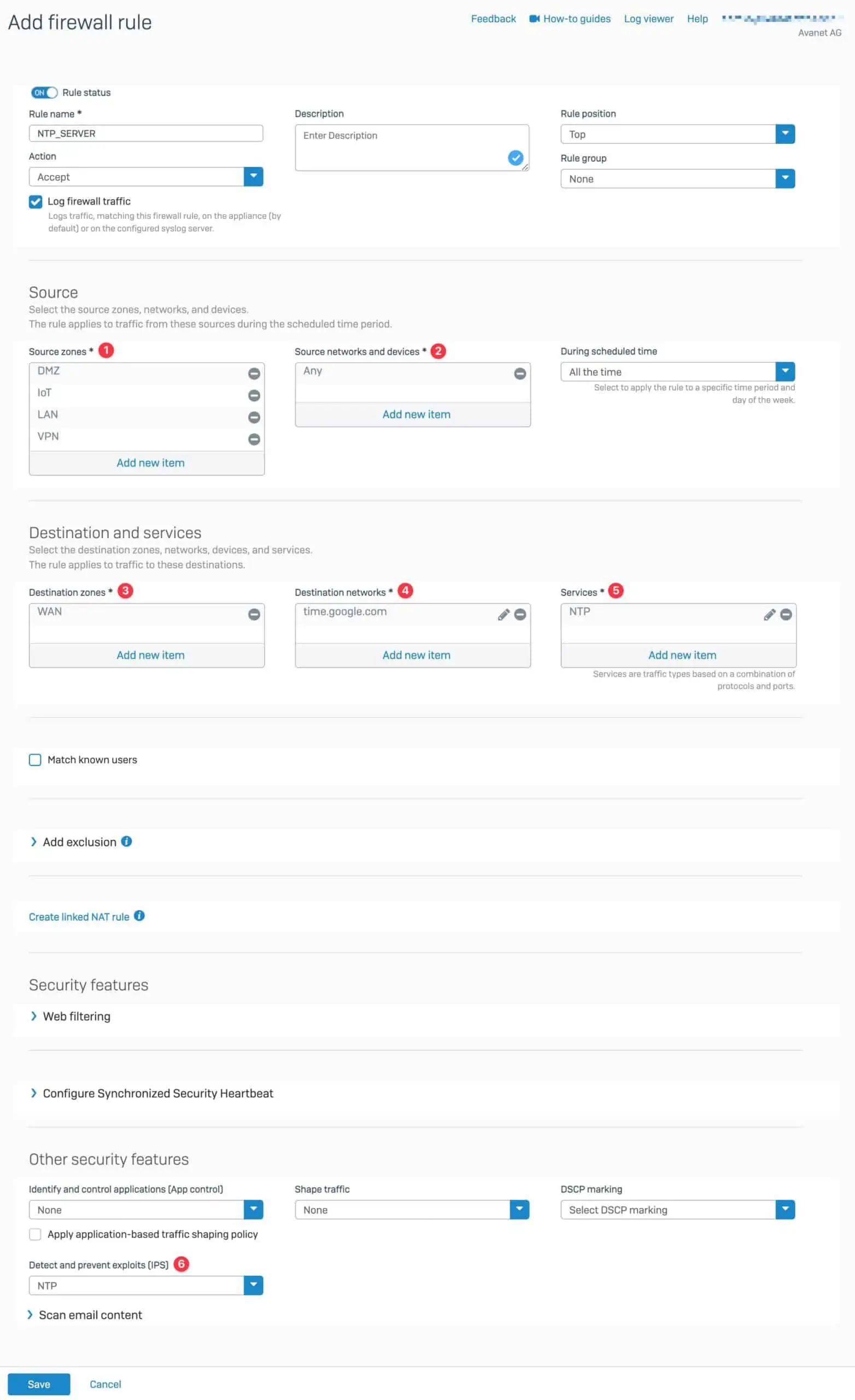

Regola del firewall per il servizio NTP

Per consentire il traffico della regola NAT, è necessaria una regola del firewall, che ora viene creata.

1. Source Zones

Qui vengono elencate tutte le zone di origine, come la LAN. Quello che non vogliamo vedere qui è la zona WAN, poiché non vogliamo fornire un Server NTP per Internet.

2. Source Networks and Devices

Qui si possono elencare le stesse reti della regola NAT al punto 1. sorgente originale. Poiché qui risolvo il problema tramite la zona, lo lascio a QUALSIASI, ma naturalmente è possibile memorizzare sia le reti di zona che quelle di origine.

3. Destination Zones

Poiché il nostro time server è su Internet, scelgo qui la zona WAN.

4. Destination Networks

Ho definito time.google.com come Server NTP nella regola NAT. Per questo motivo ho scelto questo FQDN, ma potrei lasciarlo a QUALSIASI, poiché è già definito nella regola NAT. Tuttavia, mi piace vedere immediatamente nella regola del firewall dove va il traffico.

5. Services

Come per la regola NAT, utilizziamo il protocollo predefinito NTP.

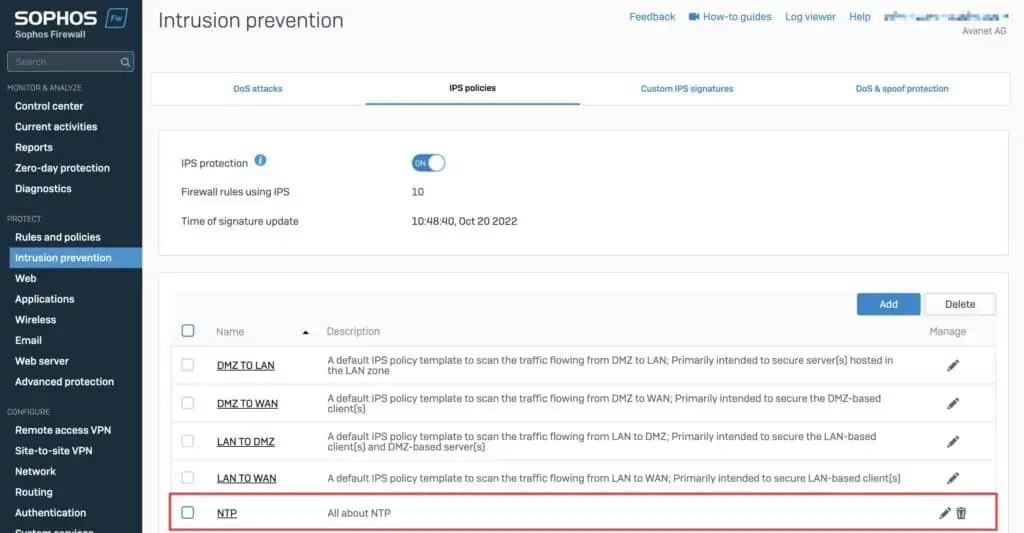

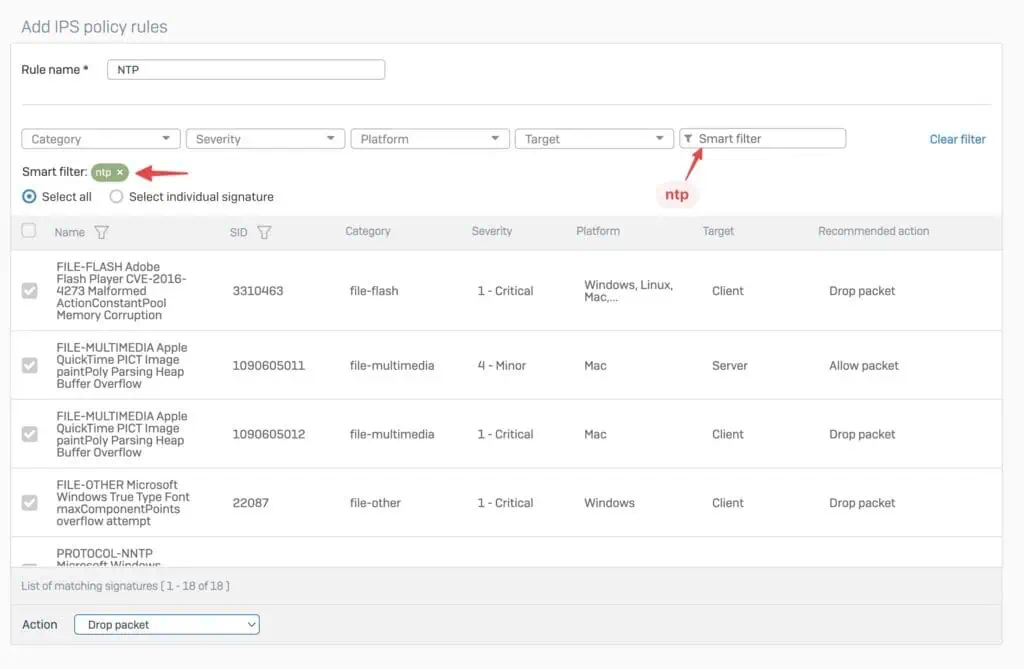

6. Detect and prevent exploits (IPS)

Avete il firewall perché volete anche garantire una certa sicurezza alla rete. Per questo motivo forniamo anche una regola IPS per il traffico NTP. A tale scopo, ho semplicemente creato una regola IPS con lo Smart Filter nat.

La funzione IPS (Intrusion Prevention) richiede una licenza Network Protection.