Configurer Sophos Firewall comme serveur NTP

Il est vrai que le titre est erroné, car la Sophos Firewall n’a pas de service NTP. Il est cependant possible de résoudre ce problème en créant une règle NAT de sorte que Sophos Firewall s’occupe de toutes les demandes NTP et que l’IP de la passerelle puisse être spécifiée comme serveur NTP sur le client ou le serveur.

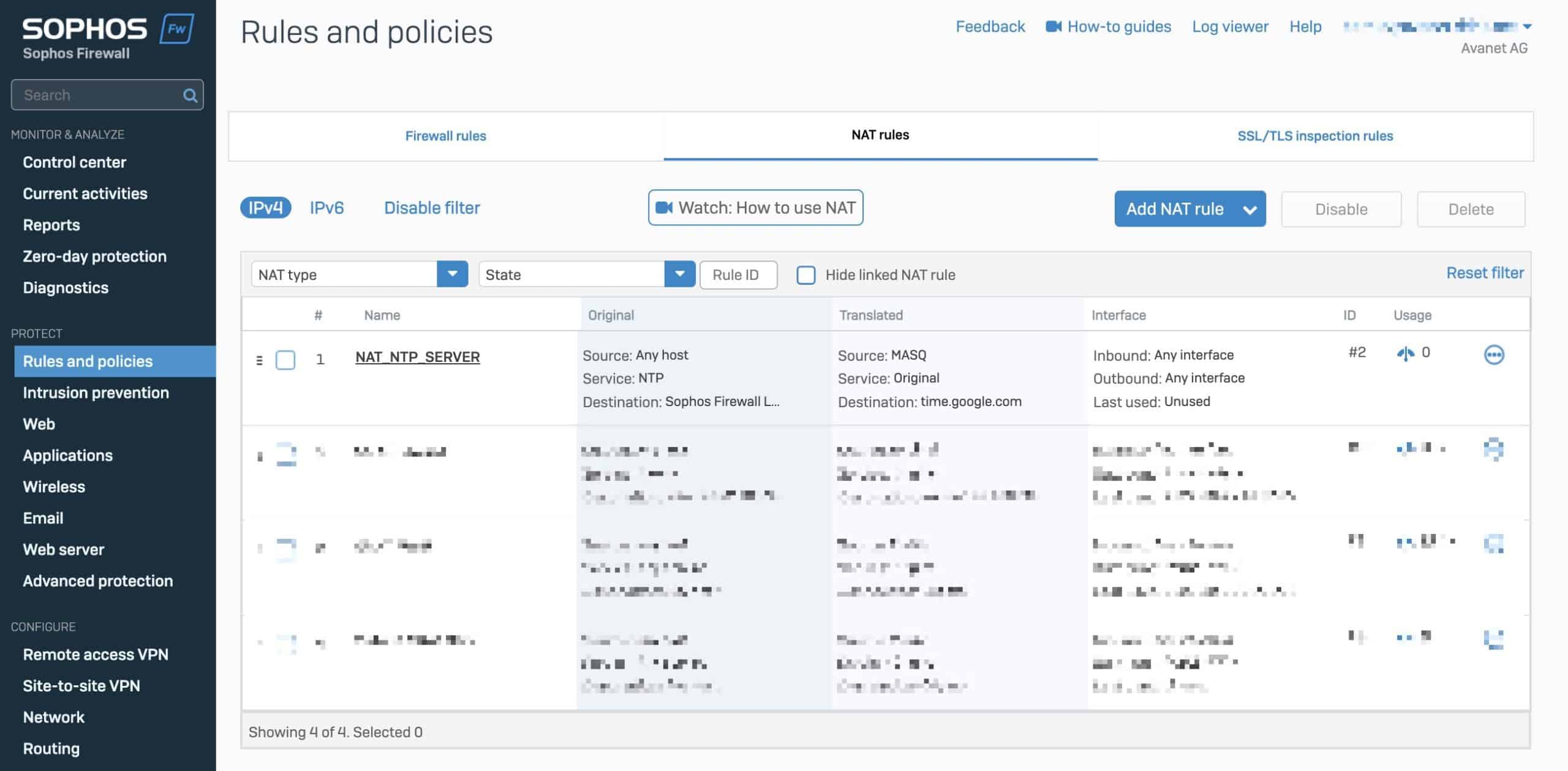

Créer une règle NAT NTP

Je commence par créer une règle NAT qui s’occupe du protocole NTP.

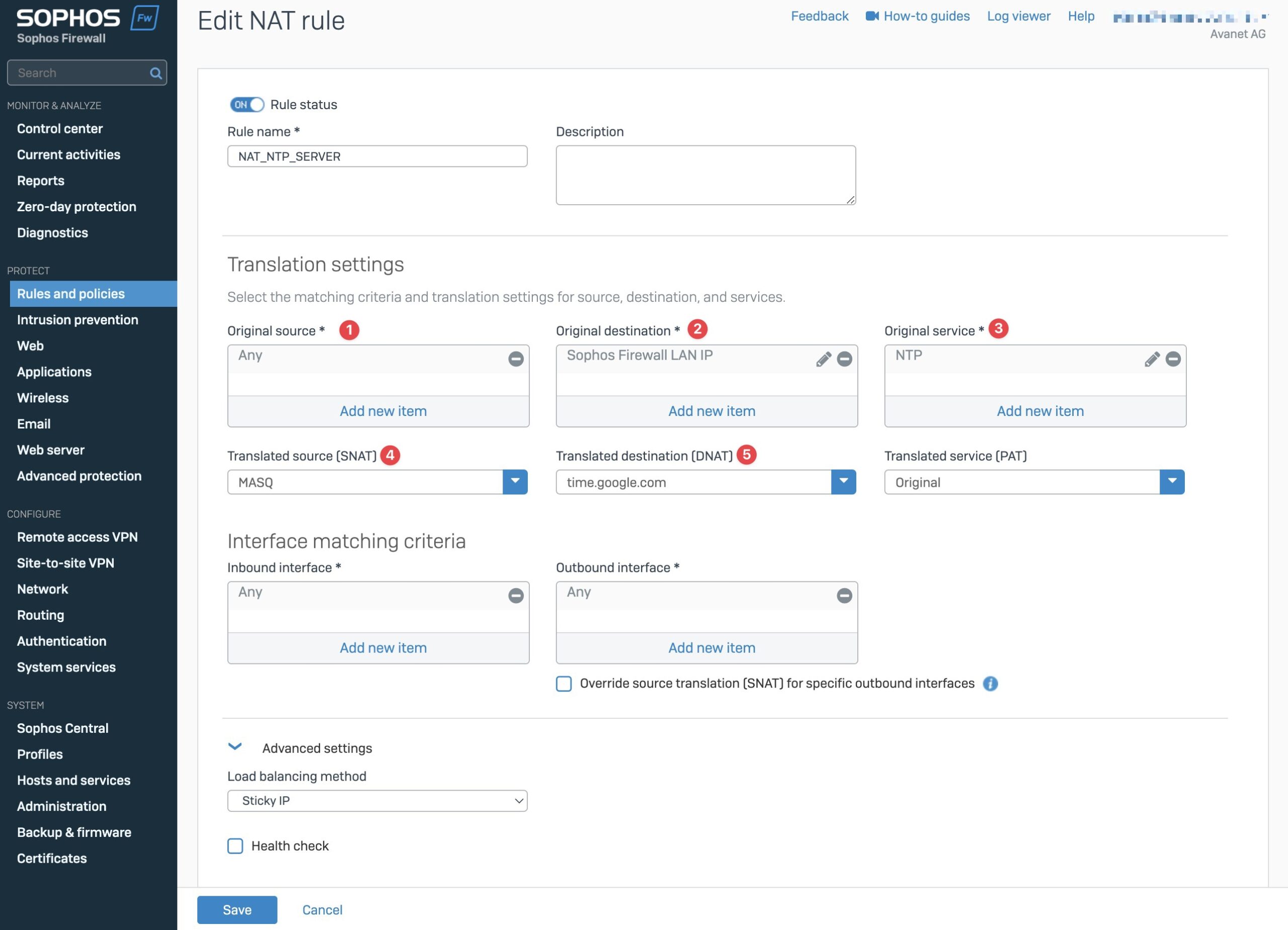

La règle NAT définit maintenant les réseaux locaux pour lesquels Sophos Firewall doit répondre aux requêtes NTP.

1. Original Source

Les réseaux ou les adresses IP individuelles qui doivent utiliser cette règle NAT sont saisis ici. Par exemple 192.168.33.0/24 ou ANY, si chaque demande doit être prise en compte.

2. Original Destination

Ici, on liste toutes les adresses IP auxquelles le Sophos Firewall doit écouter. Par exemple, l’adresse de la passerelle : 192.168.12.1 ou ANY, si chaque requête doit être prise en compte.

3. Original Service

Le protocole indiqué est NTP, qui est déjà un service prédéfini sur le pare-feu.

4. Translated Source (SNAT)

Le pare-feu doit effectuer un masquage d’IP, c’est pourquoi nous choisissons ici MASQ comme valeur.

5. Translated destination (DNAT)

Nous saisissons ici l’adresse du serveur NTP auquel le pare-feu doit envoyer toutes les demandes de temps. J’utilise ici le FQDN time.google.com ou, tout aussi populaire, pool.ntp.org.

Inbound Interface

En outre, il est possible de définir les interfaces locales afin d’être sûr de ne pas répondre aux demandes WAN. Je laisse ici la valeur ANY et je la résous ensuite via la règle de pare-feu.

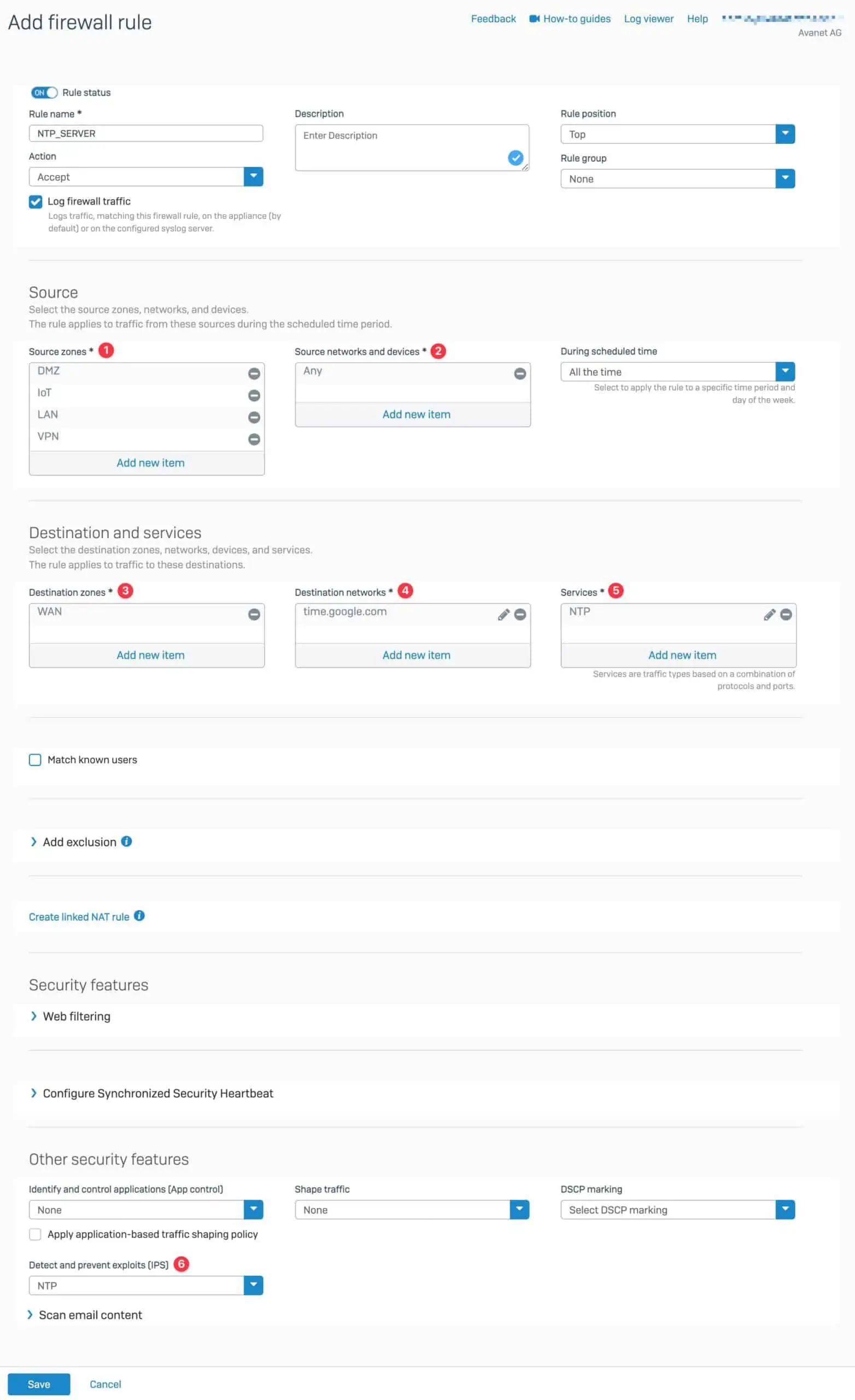

Règle de pare-feu pour le service NTP

Pour que le trafic de la règle NAT soit autorisé, il faut une règle de pare-feu que l’on crée maintenant.

1. Source Zones

Nous énumérons ici toutes les zones sources, comme par exemple le LAN. Ce que nous ne voulons pas voir ici, c’est la zone WAN, car nous ne voulons pas y mettre à disposition un serveur NTP pour Internet.

2. Source Networks and Devices

Ici, nous pouvons énumérer les mêmes réseaux que dans la règle NAT au point 1. Source originale. Comme je résous cette question par le biais de la zone, je laisse ici ANY, mais on peut bien sûr aussi définir les deux zones et les réseaux source.

3. Destination Zones

Comme notre serveur de temps se trouve sur Internet, je choisis ici la zone WAN.

4. Destination Networks

Dans la règle NAT, j’ai défini time.google.com comme serveur NTP. C’est pourquoi j’ai choisi ce FQDN, mais je pourrais le laisser sur ANY, car il est déjà défini dans la règle NAT. Mais j’aimerais voir directement dans la règle de pare-feu où va le trafic.

5. Services

Comme pour la règle NAT, nous utilisons le protocole prédéfini NTP.

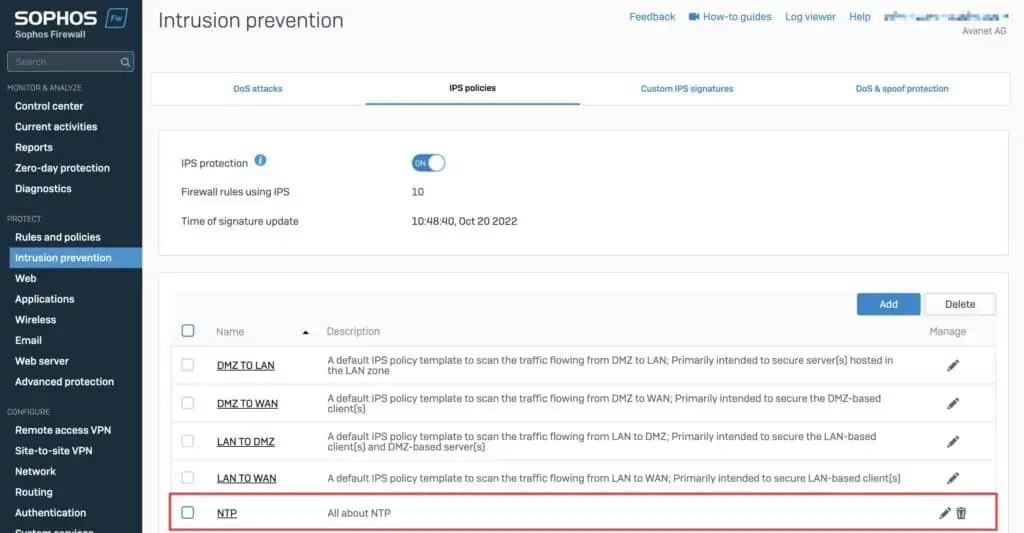

6. Detect and prevent exploits (IPS)

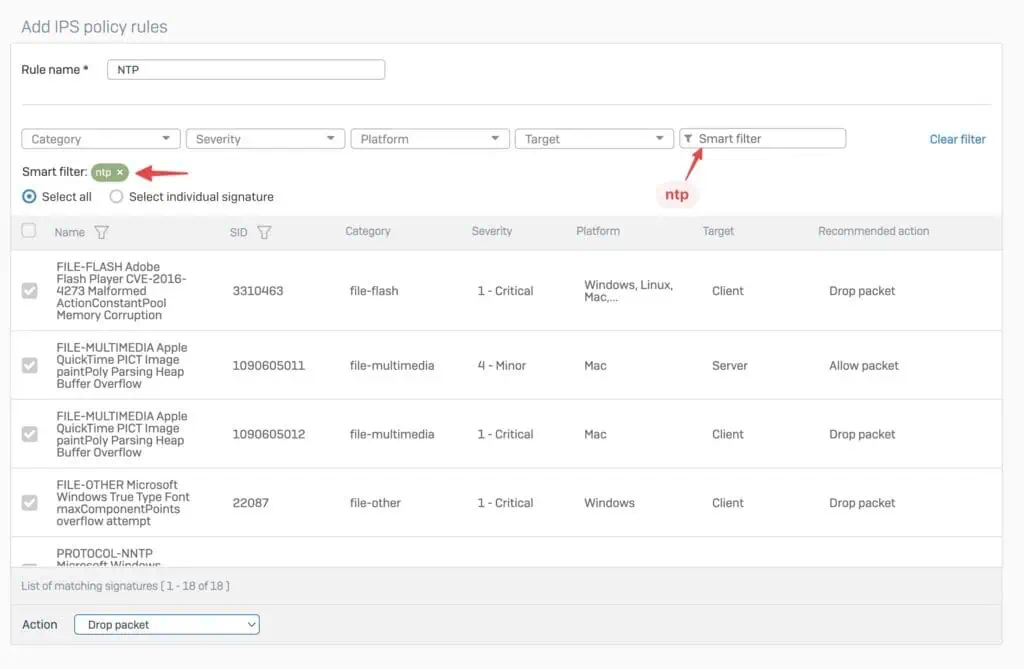

On a le pare-feu parce qu’on veut aussi apporter un peu de sécurité au réseau. C’est pourquoi nous fournissons également une règle IPS pour le trafic NTP. Pour cela, j’ai simplement créé une règle IPS avec le Smart Filter nat.

⚠️ La fonction IPS (Intrusion Prevention) nécessite une licence Network Protection.