Configurar Sophos Firewall como servidor NTP

Hay que admitir que el título es estrictamente erróneo, ya que no hay ningún servicio NTP funcionando en el Sophos Firewall. Sin embargo, esto puede resolverse con una regla de NAT para que el Sophos Firewall se encargue de todas las solicitudes de NTP y la IP de la puerta de enlace pueda seguir especificándose como servidor NTP en el cliente o servidor.

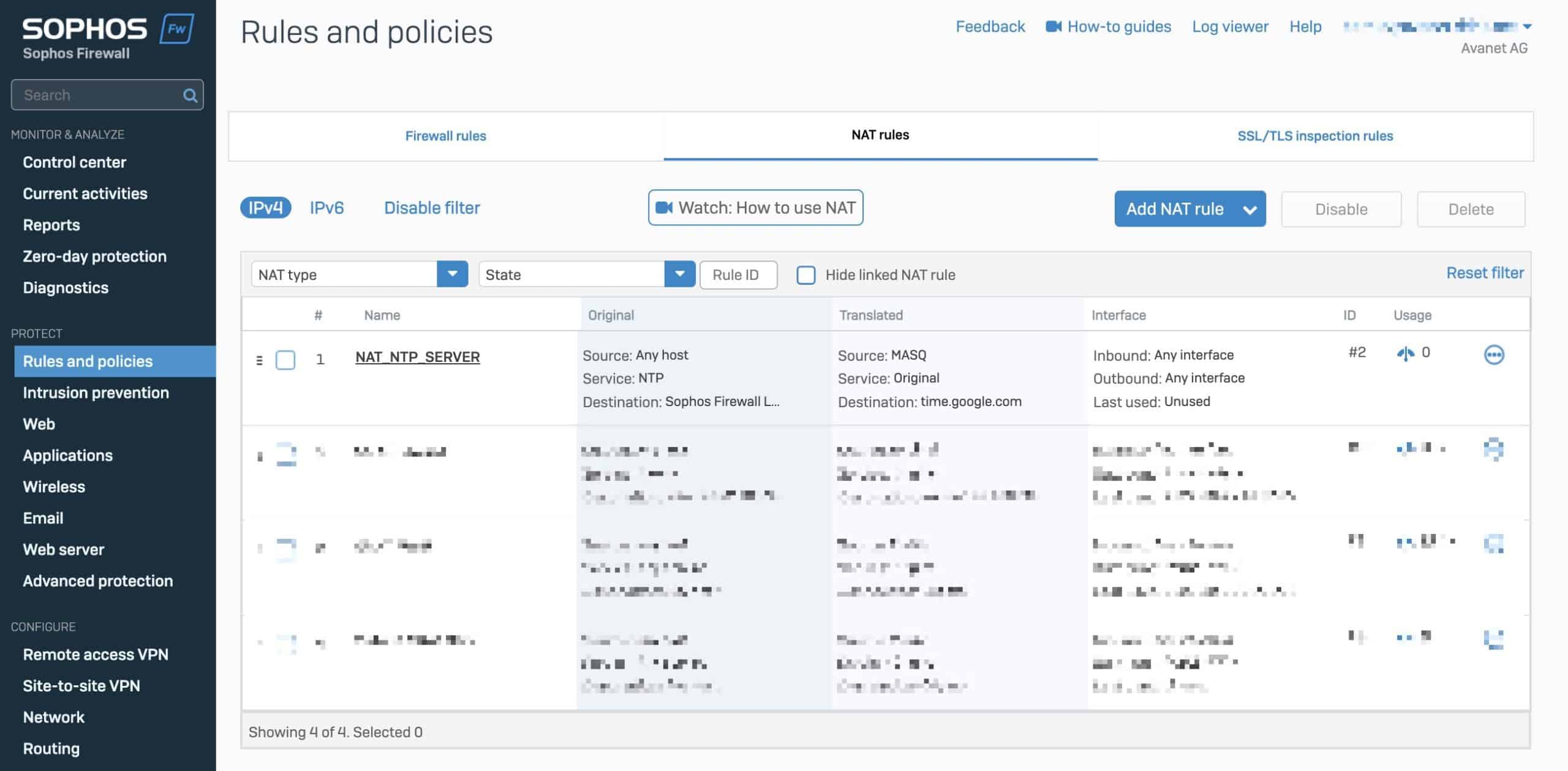

Crear regla NAT NTP

Primero, creo una regla NAT que se encarga del protocolo NTP.

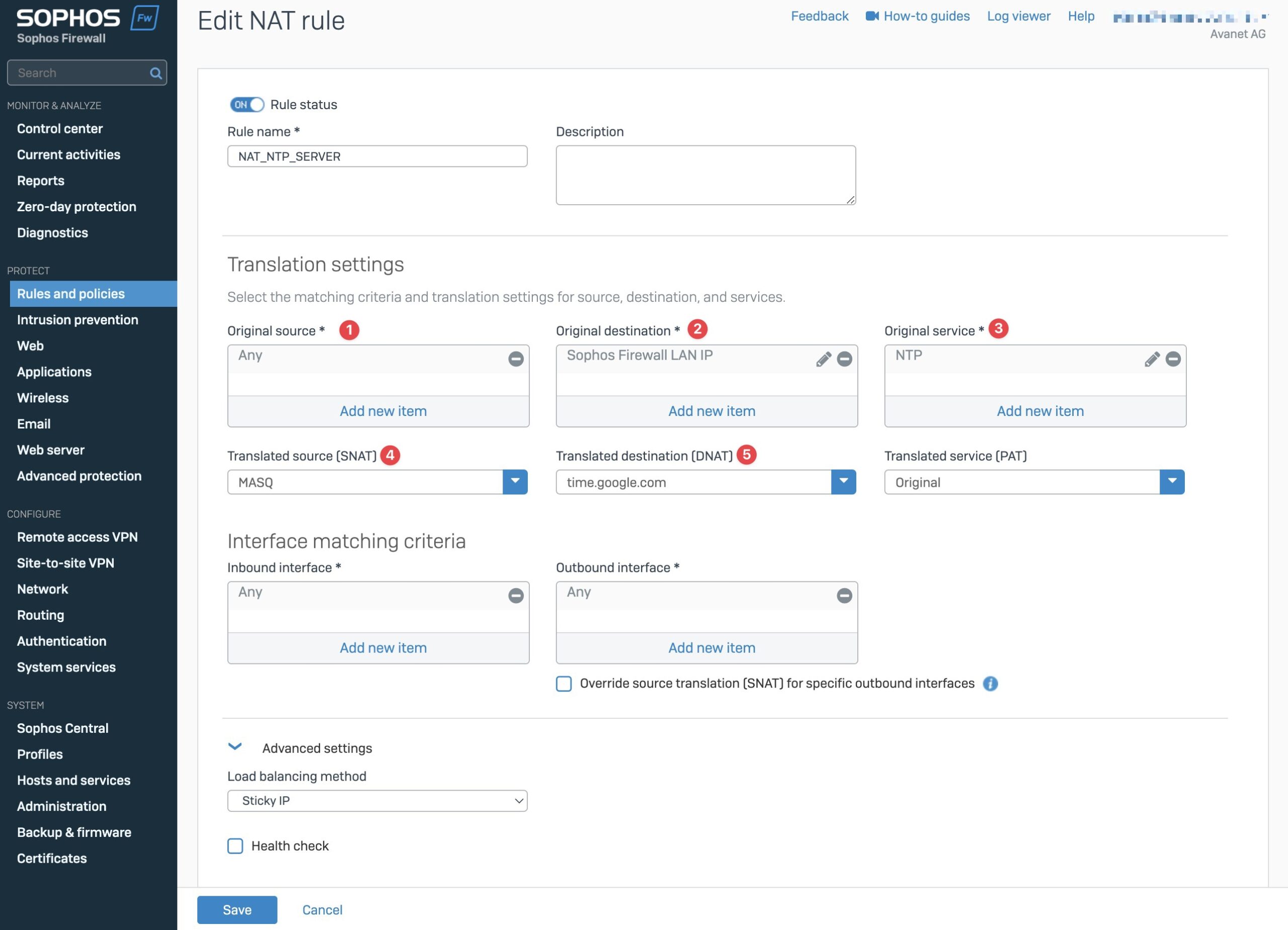

La regla NAT define ahora para qué redes locales debe responder el Sophos Firewall a las peticiones NTP.

1. Original Source

Aquí se introducen las redes o direcciones IP individuales que deben utilizar esta regla NAT. Por ejemplo, 192.168.33.0/24 o CUALQUIERA, si se deben considerar todas las solicitudes.

2. Original Destination

Aquí se enumeran todas las direcciones IP que el Sophos Firewall debe escuchar. Por ejemplo, la dirección de la puerta de enlace: 192.168.12.1 o CUALQUIERA, si se deben considerar todas las solicitudes.

3. Original Service

Se especifica NTP como protocolo, que ya es un servicio predefinido en el cortafuegos.

4. Translated Source (SNAT)

El cortafuegos debe realizar el enmascaramiento de IP y, por lo tanto, seleccionamos MASQ como valor aquí.

5. Translated destination (DNAT)

Aquí introducimos la dirección del servidor NTP al que el cortafuegos debe enviar todas las peticiones de hora. Yo uso el FQDN time.google.com aquí o pool.ntp.org también es popular.

Inbound Interface

Además, también puede almacenar las interfaces locales, por ejemplo, para estar seguro de no responder a ninguna solicitud de la WAN. Lo dejo en ANY y lo resuelvo después a través de la regla del firewall.

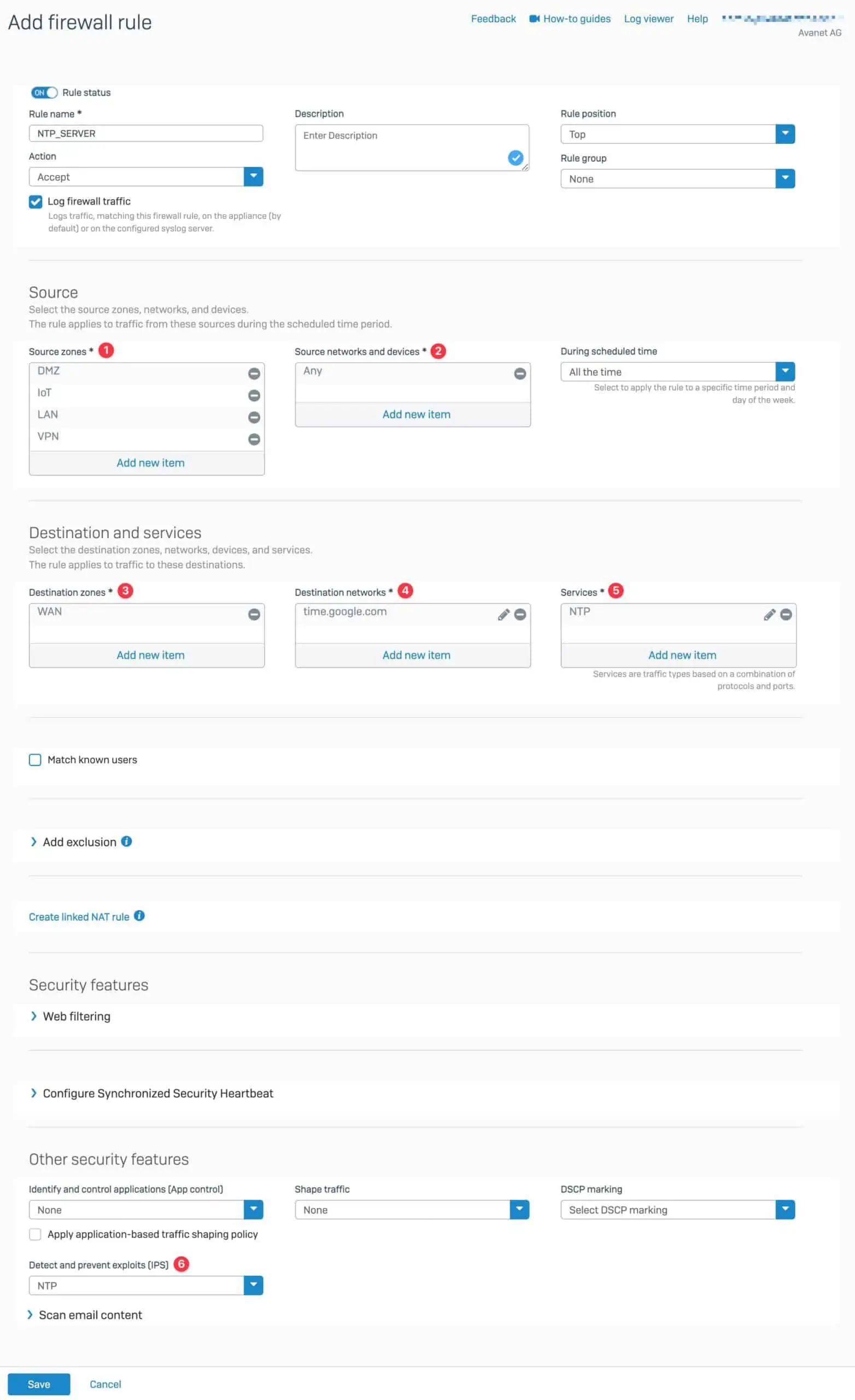

Regla del cortafuegos para el servicio NTP

Para permitir el tráfico de la regla NAT, se necesita una regla de firewall, que se crea ahora.

1. Source Zones

Aquí se enumeran todas las zonas de origen, como la LAN. Lo que no queremos ver aquí es la zona WAN, ya que no queremos proporcionar un servidor NTP para Internet aquí.

2. Source Networks and Devices

Aquí podemos enumerar las mismas redes que en la regla NAT del punto 1. fuente original. Como lo resuelvo aquí a través de la zona, lo dejo en CUALQUIER, pero, por supuesto, también puede almacenar tanto la zona como las redes de origen.

3. Destination Zones

Como nuestro servidor horario está en Internet, aquí elijo la zona WAN.

4. Destination Networks

He definido time.google.com como servidor NTP en la regla NAT. Por eso también selecciono este FQDN aquí, pero podría dejarlo en CUALQUIER, ya que está definido en la regla NAT. Sin embargo, me gusta ver inmediatamente en la regla del cortafuegos hacia dónde va el tráfico.

5. Services

Al igual que con la regla NAT, utilizamos el protocolo predefinido NTP.

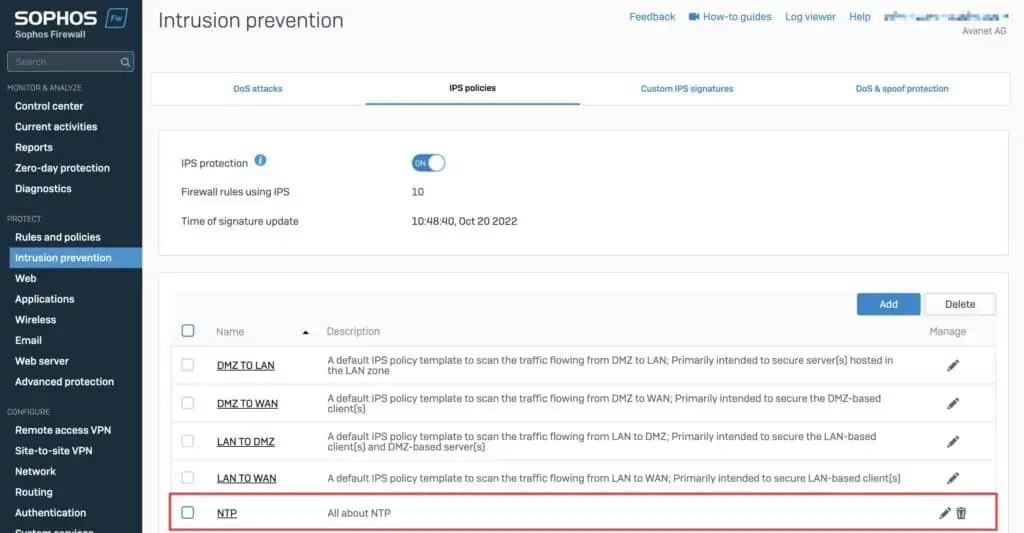

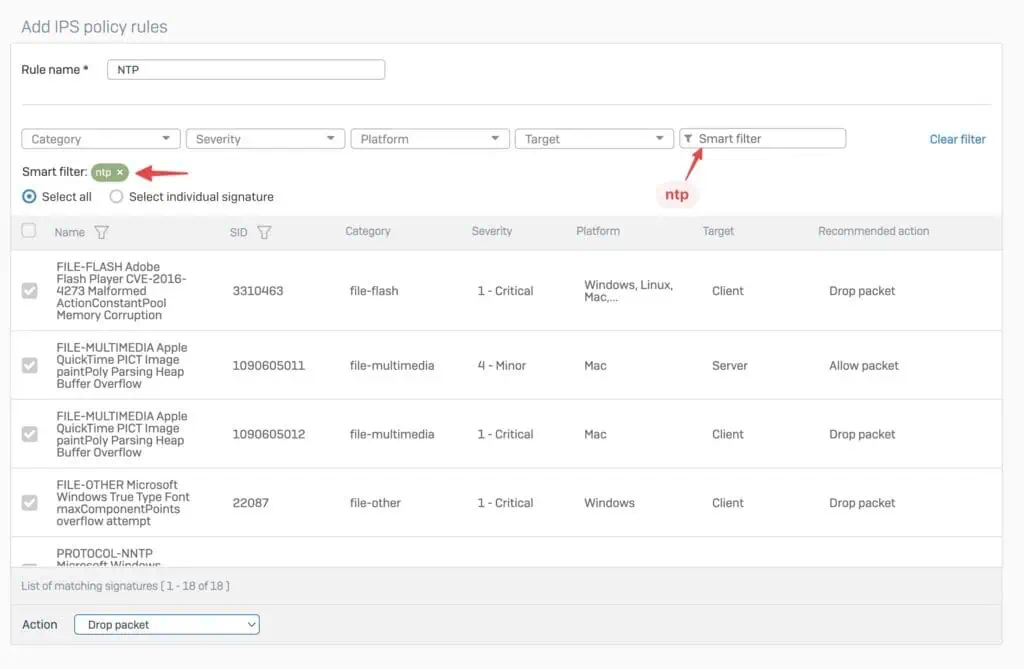

6. Detect and prevent exploits (IPS)

Tienes el cortafuegos porque también quieres aportar algo de seguridad a la red. Por eso también proporcionamos una regla IPS para el tráfico NTP. Para ello, simplemente he creado una regla IPS con el filtro inteligente nat.

La función IPS (Intrusion Prevention) requiere una licencia de Network Protection.