Sophos Firewall als NTP Server einrichten

Zugegeben der Titel ist streng genommen falsch, da auf der Sophos Firewall hat keinen NTP Dienst läuft. Durch eine NAT Regel kann man dies jedoch so lösen, dass sich die Sophos Firewall um alle NTP Anfragen kümmert und auf dem Client oder Server weiterhin als NTP Server die Gateway-IP angegeben werden kann.

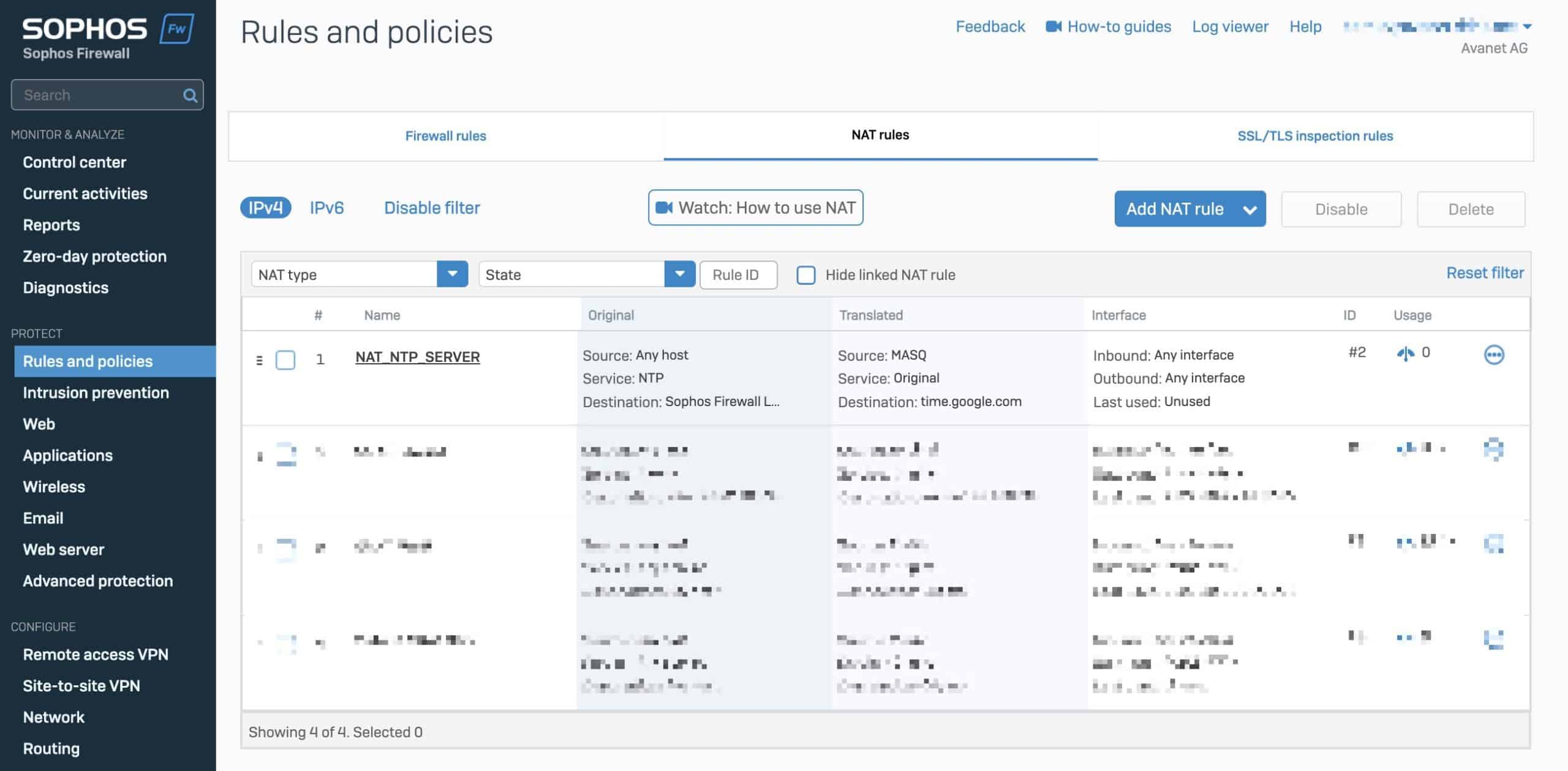

NAT NTP Regel erstellen

Zuerst erstelle ich nun eine NAT Regel, welche sich um das NTP Protokoll kümmert.

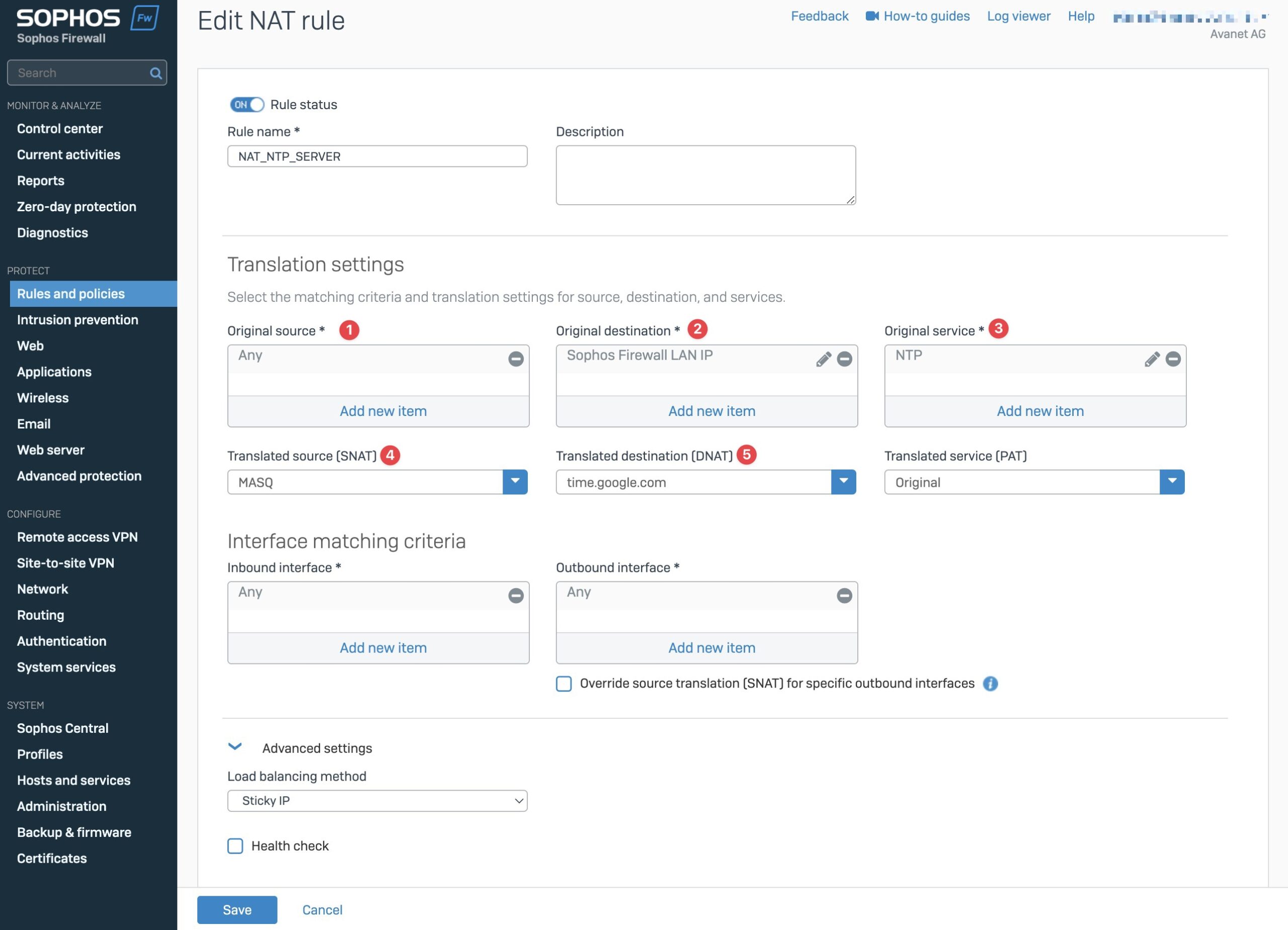

In der NAT Regel wird nun definiert, für welche lokalen Netzwerke die Sophos Firewall NTP Anfragen beantworten soll.

1. Original Source

Hier werden die Netzwerke oder auch einzelne IP-Adressen eingetragen, welche diese NAT Regel verwenden sollen. Also z.B. 192.168.33.0/24 oder auch ANY, wenn jede Anfrage berücksichtigt werden soll.

2. Original Destination

Hier listet man alle IP-Adressen auf, auf welche die Sophos Firewall hören soll. Also z.B. die Gateway Adresse: 192.168.12.1 oder auch ANY, wenn jede Anfrage berücksichtigt werden soll.

3. Original Service

Als Protokoll wird NTP angegeben, was auf der Firewall bereits ein vordefinierter Service ist.

4. Translated Source (SNAT)

Die Firewall soll ein IP Masquerading durchführen und darum wählen wir hier MASQ als Wert.

5. Translated destination (DNAT)

Hier tragen wir die NTP Server Adresse ein, an welche die Firewall alle Zeitanfragen senden soll. Ich verwende hier den FQDN time.google.com oder ebenfalls beliebt ist pool.ntp.org.

Inbound Interface

Zusätzlich kann man z.B. auch noch die lokalen Interfaces hinterlegen, damit man sich sicher ist, dass man keine WAN Anfragen beantwortet. Ich belasse es hier auf ANY und löse dies danach über die Firewall Regel.

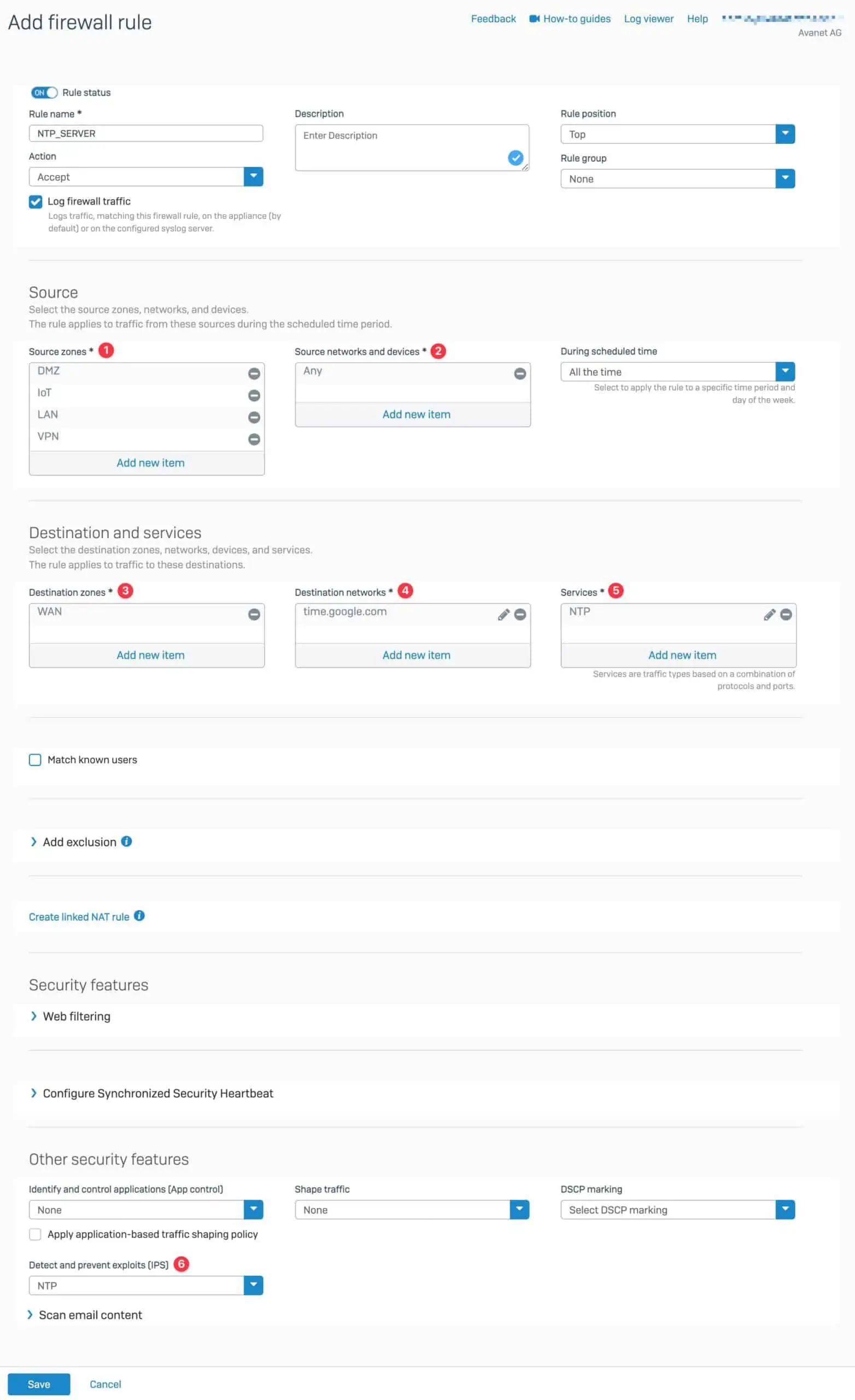

Firewall Regel für NTP Service

Damit der Traffic der NAT Regel nun auch erlaubt wird, benötigt man eine Firewall Regel, welche man nun erstellt.

1. Source Zones

Hier listen wir alle Source Zonen auf, wie z.B. LAN. Was wir hier nicht sehen wollen, ist die Zone WAN, da wir hier kein NTP Server fürs Internet bereitstellen wollen.

2. Source Networks and Devices

Hier können wir dieselben Netzwerke auflisten wie in der NAT Regel bei Punkt 1. Original Source. Da ich dies hier über die Zone löse, belasse ich es hier auf ANY, man kann aber natürlich auch beides hinterlegen Zone und Source Netzwerke.

3. Destination Zones

Da unser Zeitserver im Internet steht, wähle ich hier die WAN Zone.

4. Destination Networks

In der NAT Regel habe ich time.google.com als NTP Server definiert. Darum wähle ich hier auch diesen FQDN, könnte es aber auf ANY belassen, da dies bereits in der NAT Regel definiert ist. Doch sehe ich gerne gleich in der Firewall Regel, wohin der Traffic geht.

5. Services

Wie bei der NAT Regel verwenden wir das vordefinierte Protokoll NTP.

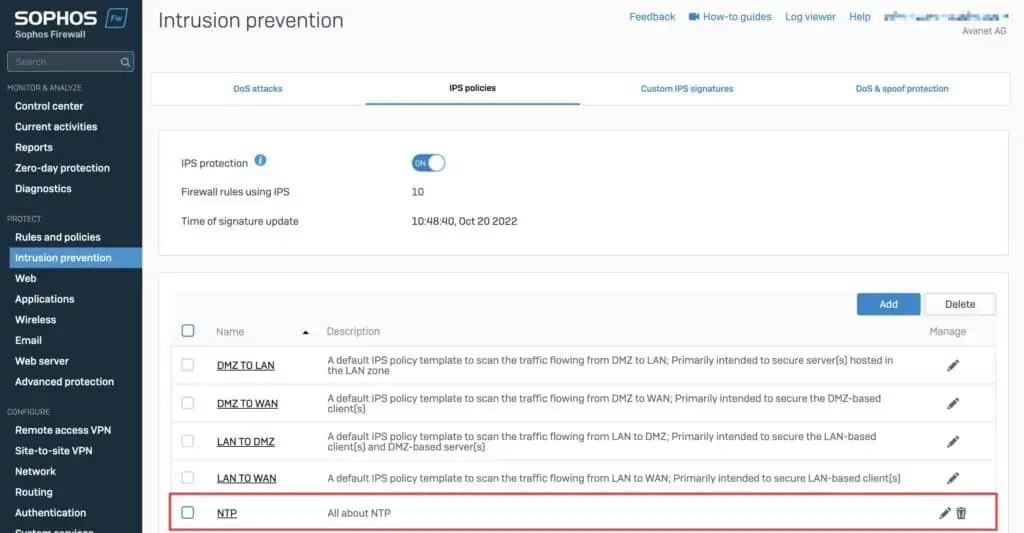

6. Detect and prevent exploits (IPS)

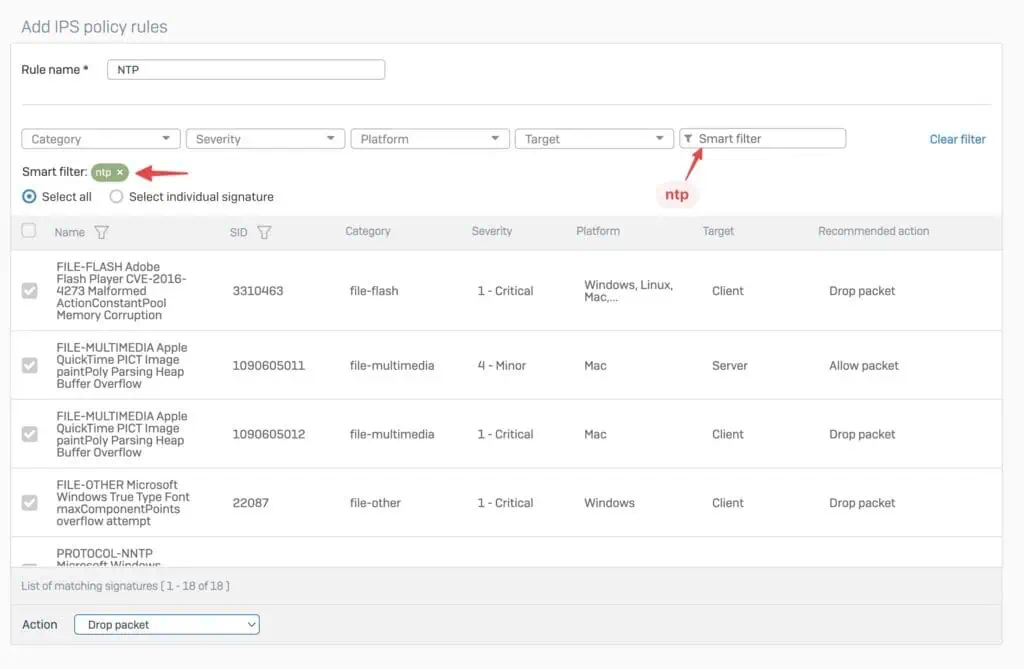

Man hat die Firewall, da man auch etwas Sicherheit ins Netzwerk bringen möchte. Ebendarum stellen wir auch eine IPS Regel für den NTP Traffic bereit. Hierfür habe ich einfach eine IPS Regel mit dem Smart Filter nat erstellt.

⚠️ Die Funktion IPS (Intrusion Prevention) benötigt eine Network Protection Lizenz.