Sophos Firewall – Timeout dell’accesso remoto IPsec dopo 4 ore

Questo articolo spiega perché il timeout dell’accesso remoto IPsec si verifica dopo 4 ore e come si può risolvere il problema.

Per l’accesso remoto IPsec, il firewall Sophos ha impostato per impostazione predefinita un timeout di 4 ore. In questo caso, il client Sophos Connect perde la connessione al firewall e l’utente deve ristabilire la connessione.

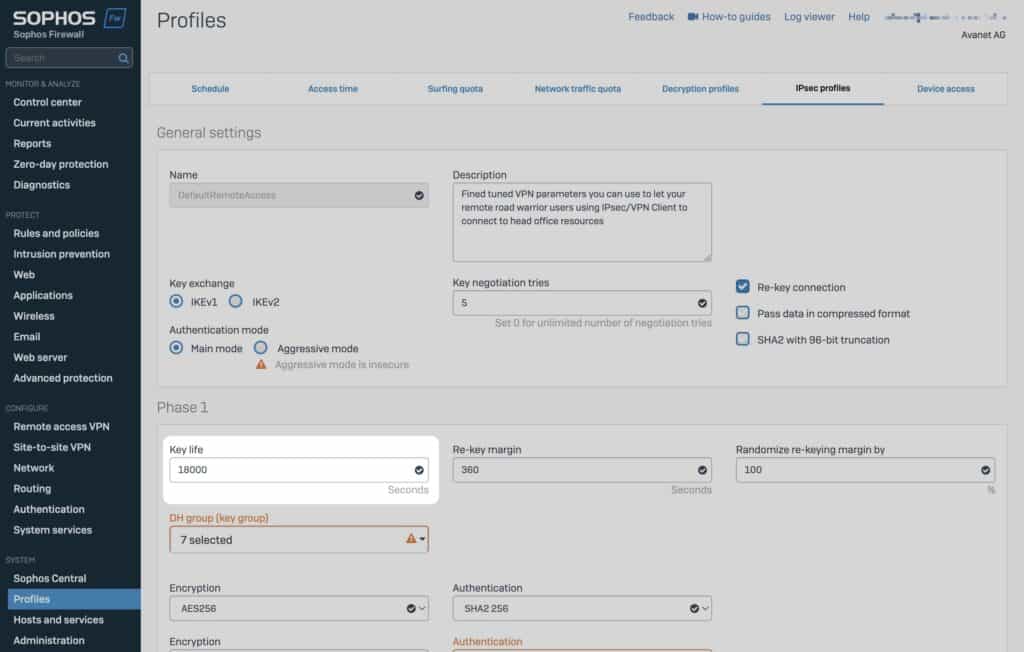

Se il client Sophos Connect ha configurato gli utenti con una password monouso (OTP), all’utente viene richiesto di inserire una nuova OTP ogni 4 ore per impostazione predefinita. Questo perché il client Sophos Connect utilizza il criterio DefaultRemoteAccess, che può essere modificato tramite l’interfaccia grafica. Il valore predefinito per ikekeylife è 18000.

Registro di Sophos Firewall

Questi errori nel registro VPN indicano che la connessione è stata interrotta a causa di una chiave IKE scaduta. L’SPI (Security Parameter Index) non valido si riferisce a una sessione IKE fase 1 scaduta o non valida.

VPN 2023-12-12 06:33:48 IPSec Deny Received IKE message with invalid SPI (421B67D8) from the remote gateway. 18050

VPN 2022-12-12 06:33:47 IPSec Deny Received IKE message with invalid SPI (13B56627) from the remote gateway.18050

VPN 2022-12-12 06:33:46 IPSec Deny Received IKE message with invalid SPI (EDA41714) from the remote gateway.18050Regola il timeout della VPN IPsec tramite la GUI di Sophos Firewall

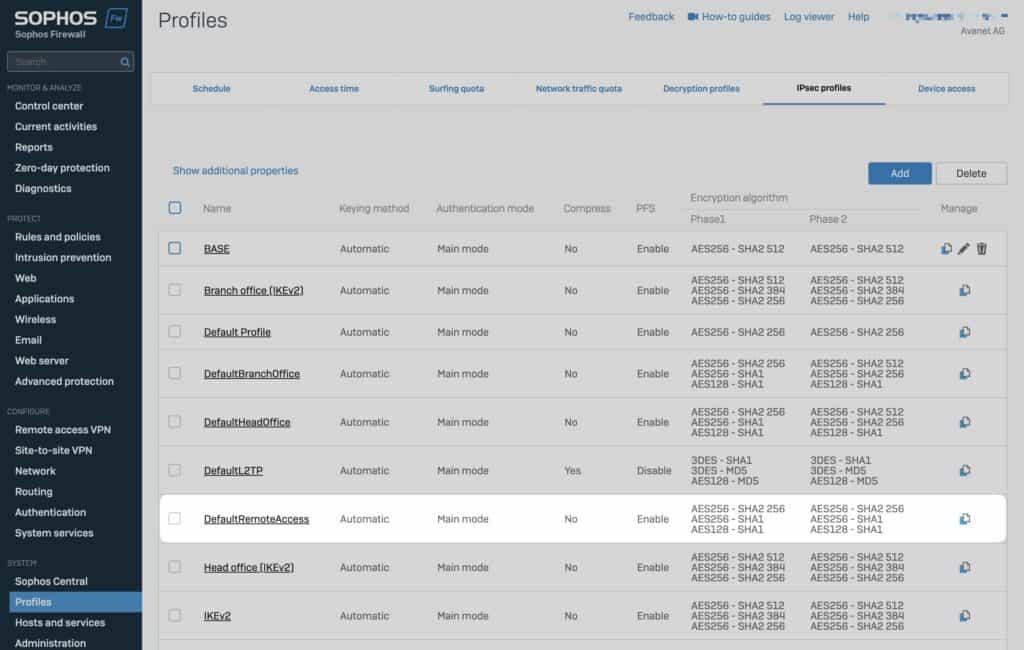

Il certificato DefautlRemoteAccess si trova nei profili VPN e può essere clonato e il valore modificato di conseguenza.

A questo punto non ti resta che selezionare il nuovo certificato nelle impostazioni IPsec dell’accesso remoto e distribuire la nuova configurazione agli utenti.

Regola il timeout della VPN IPsec tramite la console di Sophos Firewall

Con un valore di durata di IKE_SA pari a 18000, la ricodifica di IKE_SA avviene ogni 4 ore circa e la ri-autenticazione avviene insieme alla ricodifica di IKE_SA in modo che agli utenti venga richiesto di inserire un nuovo OTP.

Se l’esigenza del cliente è che all’utente venga richiesto di inserire un nuovo OTP ogni “n” ore, usa la seguente equazione per determinare il valore ikekeylife appropriato quando n=10 (cioè 10 ore)

ikekeylife = (n +1) * 3600

ikekeylife = (10 +1) * 3600 = 39600

ikekeylife = 39600Nota: il valore massimo di “n” non deve essere superiore a 23.

Collegati al Sophos Firewall via SSH, ad esempio tramite Putty, e digita 5 e poi 3 per accedere alla Advanced Shell.

psql -U nobody -d corporate -c "update tblvpnpolicy set ikekeylife=39600 where policyid=5;"In seguito, dovrai solo riavviare il servizio VPN IPsec sul firewall e ridistribuire il file di configurazione ai client.