Sophos Firewall – Délai d’expiration de l’accès distant IPsec au bout de 4 heures

Cet article explique pourquoi un délai d’attente d’accès à distance IPsec se produit après 4 heures et comment résoudre ce problème.

Pour l’accès distant IPsec, un délai d’attente de 4 heures est défini par défaut sur Sophos Firewall. Dans ce cas, le client Sophos Connect perd la connexion avec le pare-feu et l’utilisateur doit se reconnecter.

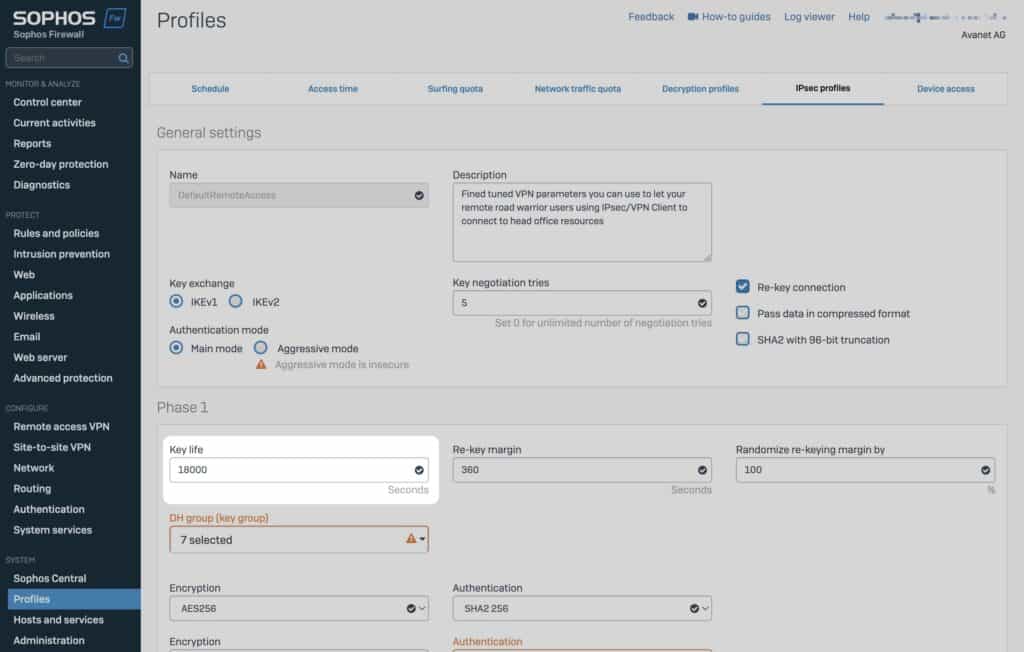

Si le client Sophos Connect a configuré les utilisateurs avec un mot de passe à usage unique (OTP), l’utilisateur est invité par défaut à saisir un nouvel OTP toutes les 4 heures. Cela est dû au fait que le client Sophos Connect utilise la stratégie DefaultRemoteAccess, qui peut être modifiée via l’interface graphique. La valeur par défaut de ikekeylife est 18000

Journal Sophos Firewall

Ces erreurs dans le journal VPN indiquent que la connexion a été interrompue en raison de l’expiration d’une clé IKE. Le SPI (Security Parameter Index) invalide fait référence à une session IKE phase 1 expirée ou invalide.

VPN 2023-12-12 06:33:48 IPSec Deny Received IKE message with invalid SPI (421B67D8) from the remote gateway. 18050

VPN 2022-12-12 06:33:47 IPSec Deny Received IKE message with invalid SPI (13B56627) from the remote gateway.18050

VPN 2022-12-12 06:33:46 IPSec Deny Received IKE message with invalid SPI (EDA41714) from the remote gateway.18050Réglage du délai d’expiration du VPN IPsec via l’interface utilisateur de Sophos Firewall

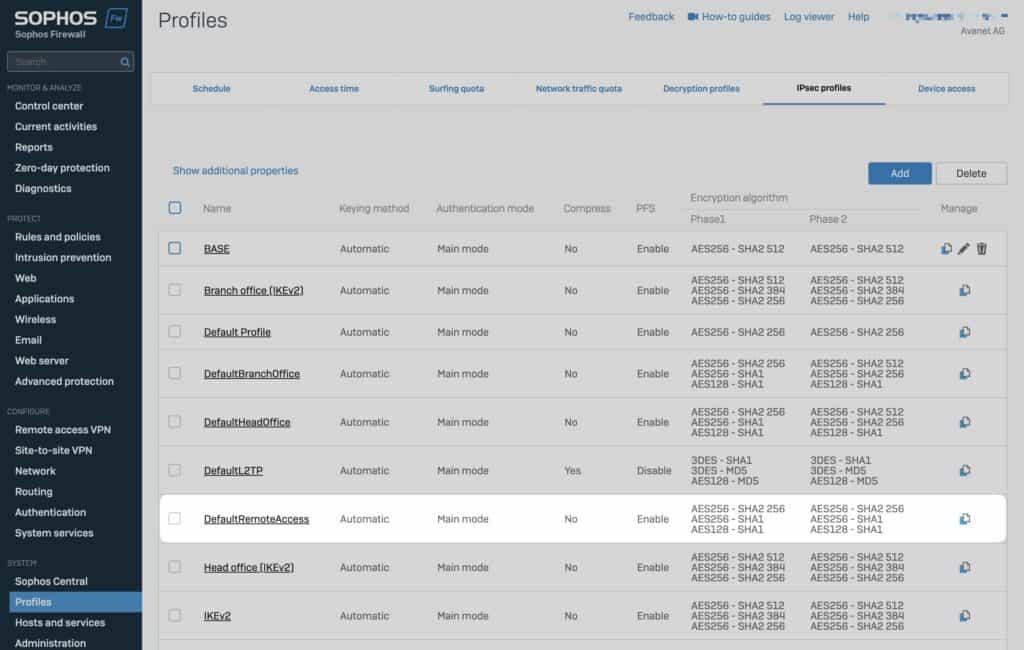

Dans les profils VPN, on trouve le certificat DefautlRemoteAccess et on peut le cloner et adapter la valeur en conséquence.

Il suffit ensuite de sélectionner le nouveau certificat dans les paramètres Remote Access IPsec et de distribuer la nouvelle config aux utilisateurs.

Réglage du délai d’attente VPN IPsec via la console Sophos Firewall

Avec une valeur de durée de vie IKE_SA de 18000, le réencodage de IKE_SA a lieu toutes les 4 heures environ et la réauthentification a également lieu en même temps que le réencodage de IKE_SA, de sorte que les utilisateurs sont invités à saisir un nouvel OTP.

Si la demande du client est que l’utilisateur soit invité à saisir un nouvel OTP toutes les « n » heures, utilisez l’équation suivante pour déterminer la valeur ikekeylife correspondante si n=10 (c’est-à-dire 10 heures)

ikekeylife = (n +1) * 3600

ikekeylife = (10 +1) * 3600 = 39600

ikekeylife = 39600Remarque : la valeur maximale de « n » ne doit pas être supérieure à 23.

Connectez-vous en SSH à Sophos Firewall, par exemple en utilisant Putty et en tapant 5 puis 3 pour accéder à Advanced Shell.

psql -U nobody -d corporate -c "update tblvpnpolicy set ikekeylife=39600 where policyid=5;"Il suffit ensuite de redémarrer le service VPN IPsec sur le pare-feu et de redistribuer le fichier de configuration aux clients.