Sophos Firewall – Tiempo de espera de acceso remoto IPsec después de 4 horas

Este artículo explica por qué se produce un tiempo de espera de acceso remoto IPsec después de 4 horas y cómo se puede solucionar este problema.

Para el Acceso Remoto IPsec, se establece por defecto un tiempo de espera de 4 horas en el Sophos Firewall. En este caso, el Cliente Sophos Connect pierde la conexión con el cortafuegos y el usuario debe restablecer la conexión.

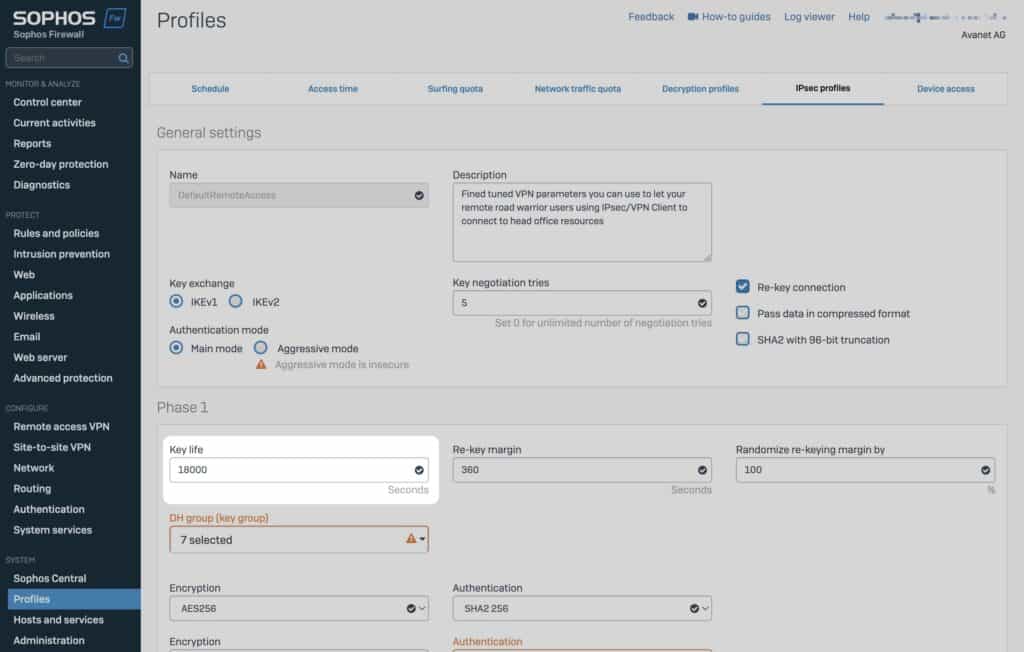

Si el Cliente de Sophos Connect ha configurado a los usuarios con una contraseña de un solo uso (OTP), se pedirá al usuario que introduzca una nueva OTP cada 4 horas por defecto. Esto se debe a que el Cliente de Sophos Connect utiliza la política DefaultRemoteAccess, que puede cambiarse mediante la interfaz gráfica de usuario. El valor por defecto de ikekeylife es 18000

Registro de Sophos Firewall

Estos errores en el registro VPN muestran que la conexión se interrumpió debido a una clave IKE caducada. El SPI (Índice de Parámetros de Seguridad) no válido se refiere a una sesión IKE fase 1 caducada o no válida.

VPN 2023-12-12 06:33:48 IPSec Deny Received IKE message with invalid SPI (421B67D8) from the remote gateway. 18050

VPN 2022-12-12 06:33:47 IPSec Deny Received IKE message with invalid SPI (13B56627) from the remote gateway.18050

VPN 2022-12-12 06:33:46 IPSec Deny Received IKE message with invalid SPI (EDA41714) from the remote gateway.18050Ajustar el tiempo de espera de IPsec VPN mediante la GUI de Sophos Firewall

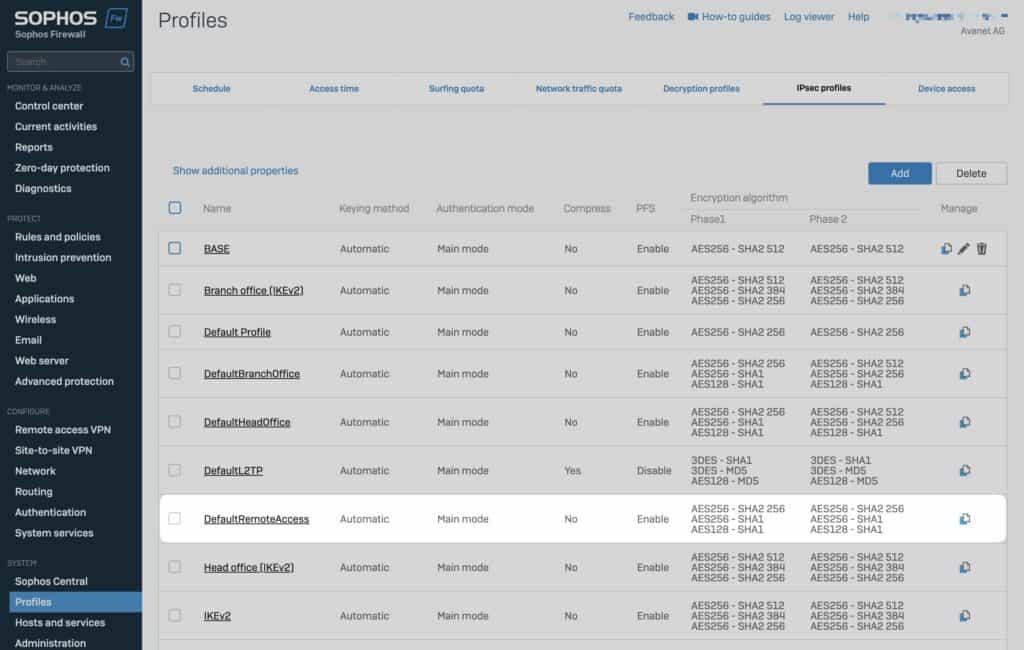

El certificado DefautlRemoteAccess se encuentra en los perfiles VPN y se puede clonar y ajustar el valor en consecuencia.

Luego sólo tienes que seleccionar el nuevo certificado en la configuración IPsec de Acceso Remoto y distribuir la nueva configuración a los usuarios.

Ajustar el tiempo de espera de IPsec VPN mediante la consola de Sophos Firewall

Con un valor de vida de IKE_SA de 18000, la recodificación de IKE_SA se produce aproximadamente cada 4 horas y la reautenticación también se produce junto con la recodificación de IKE_SA, de modo que se pide a los usuarios que introduzcan una nueva OTP.

Si el requisito del cliente es que se pida al usuario que introduzca una nueva OTP cada «n» horas, utiliza la siguiente ecuación para determinar el valor de ikekeylife adecuado cuando n=10 (es decir, 10 horas)

ikekeylife = (n +1) * 3600

ikekeylife = (10 +1) * 3600 = 39600

ikekeylife = 39600Nota: El valor máximo de «n» no debe ser superior a 23.

Conéctate al Sophos Firewall mediante SSH, por ejemplo a través de Putty, e introduce 5 y luego 3 para acceder a la Shell Avanzada.

psql -U nobody -d corporate -c "update tblvpnpolicy set ikekeylife=39600 where policyid=5;"Después, sólo tienes que reiniciar el servicio VPN IPsec en el cortafuegos y redistribuir el archivo de configuración a los clientes.