Sophos SFOS v18 – Neue Funktionen im Überblick

Die Sophos Firewalls (mit SFOS) erhalten demnächst mal wieder ein grösseres Update mit SFOS v18. Wir haben die Beta bereits bei uns installiert und ich zeige euch in diesem Artikel, welche Funktionen die neue Version mit sich bringt.

Tests im Livebetrieb

Tatsächlich ist es so, dass wir die Beta nicht auf irgendeinem Testdevice in einer Lab-Umgebung testen. Wir sammeln unsere Erfahrungen gleich im produktiven Betrieb. Doch damit nicht genug. Wir testen die Beta auch bei auserwählten Kunden mit über 650 Benutzern, um möglichst umfangreiche Erkenntnisse über die neue Version zu sammeln. Ich kopiere euch hier also nicht einfach die Texte des Infomaterials von Sophos rein, sondern berichte vom neuen SFOS v18 EAP1 und EAP2 mit mehreren Wochen Erfahrung. Das widerspiegelt sich natürlich auch in der Länge dieses Artikels, in dem ich auf viele Funktionen genauer eingehen werde. Legen wir also gleich los mit der Xstream-Architektur.

Xstream-Architektur

Ein besonderes Highlight der v18 ist die neue Paketverarbeitungsarchitektur. Diese bietet mehr Performance, Sicherheit und mehr Visibilität für verschlüsselten Traffic. Bei v18 hat sich nun aber echt extrem viel getan.

Info: Das „X“ in „Xstream“ steht für NextGerneation und das ‚Stream‘ für die neue DPI Engine, welche eine streaming-basierte Scanning-Lösung ist.

Xstream SSL/TLS Inspection

Über SSL Inspection oder oft sagt man auch „SSL Scanning“ oder „HTTPS Scanning“, haben wir bereits berichtet: HTTPS-Scanning: Warum es auf der Sophos aktiviert sein sollte

Kurz zusammengefasst: HTTP Traffic kann die Firewall problemlos prüfen, da dieser unverschlüsselt ist. Der HTTPS Traffic muss hingegen zuerst aufgebrochen werden. Erst dann kann die Firewall diesen scannen. Das Problem bis anhin war aber, dass der Web-Proxy nur HTTPS Datenverkehr, welcher über Port 443 ging, entschlüsseln konnte. Ging der Traffic über einen anderen Port, z. B. https://www.example.com:8000, war die Firewall wieder blind.

Mit v18 ist man gegen die aktuellsten Technologien wieder gewappnet und kann sowohl SSL, als auch TLS 1.3 Traffic prüfen. Dabei ist es egal, über welche Ports oder Protokolle der Traffic geht. 🤩 Unter der Haube (Architektur) musste sich dafür aber viel ändern, worunter der Firewall-Administrator zum Glück nicht leiden muss.

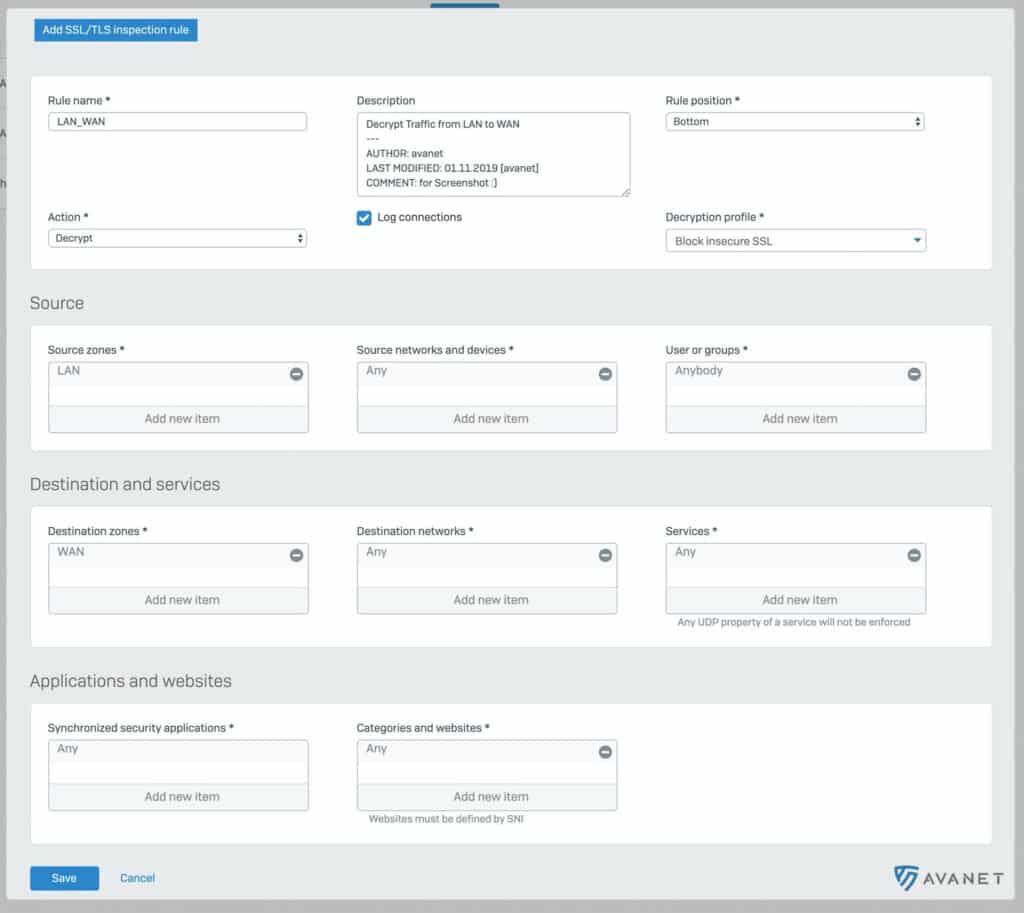

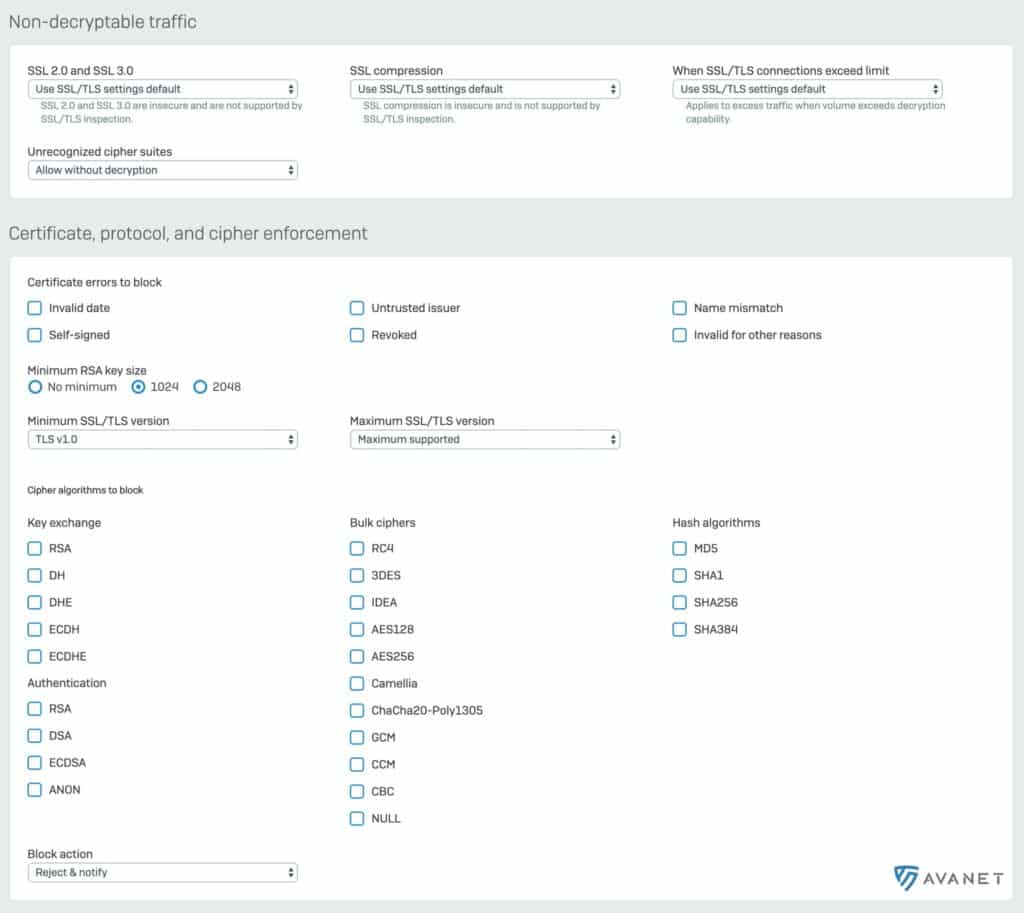

Einerseits braucht es ein Decryption Profile, welches wiederum an einer SSL/TLS Inspection Rule angehängt wird. Diese Regel definiert dann, welcher Traffic geprüft werden soll.

Somit können unabhängig von den Firewall-Regeln definiert werden, welcher Traffic geprüft werden soll.

An dieser Stelle gibt es auch bereits vordefinierte Decryption Profiles und SSL/TLS Inspection Ausnahmeregeln. In diesen Ausnahmeregeln befindet sich eine Liste, die von Sophos gepflegt wird, damit Webseiten und Applikationen, welche Probleme bereiten, nicht gescannt werden.

Das folgende Video von Sophos gibt euch eine kurze Einführung in die Xstream SSL Inspection Engine in der XG Firewall v18:

Xstream DPI Engine

Die DPI Engine ist der Teil, der sich um die SSL/TLS Inspection kümmert. Sobald der Traffic entschlüsselt wurde, scannt er diesen auch auf Web Policy Richtlinien, Content Scanning (AV), App Control und IPS.

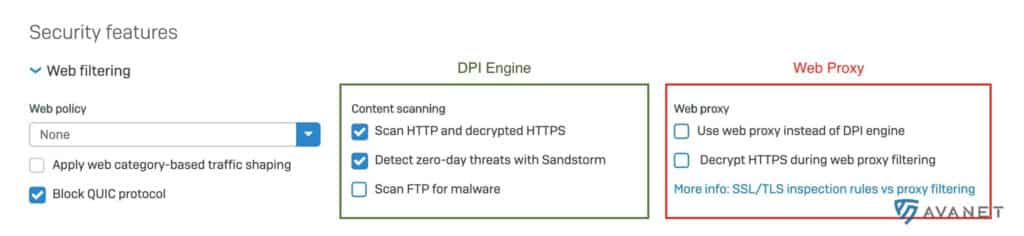

Hier ist wichtig zu verstehen, dass die neue DPI Engine in Konkurrenz zum bisher verwendeten Web Proxy steht. Es kümmert sich also der Web Proxy um den HTTP / HTTPS Traffic, Web Policy und Content Scanning oder die neue DPI Engine.

Wenn man von der Version 17.5 auf 18.0 aktualisiert, werden die Web Proxy Einstellungen natürlich übernommen. Möchte man nun aber die DPI Engine benutzen, muss man erst einmal etwas umbauen. Dafür legt ihr eine SSL/TLS Inspection Regel an und deaktiviert den Web Proxy in den Firewall-Einstellungen.

Es gibt nur wenige Gründe, wieso man nicht auf die neue DPI Engine setzen sollte. Dennoch gibt es Funktionen, die der Web Proxy bietet und die DPI Engine nicht. Darunter zählen z. B. SafeSearch für Suchmaschinen oder YouTube, sowie Caching oder die Pharming Protection. Bei allen Firewalls, die wir verwalten, können wir aber ohne Probleme auf diese Funktionen verzichten, weshalb die DPI Engine bei uns sicher zum Einsatz kommen wird.

Das folgende Video von Sophos gibt euch eine kurze Einführung in die Xstream DPI Engine und hilft euch bei der Entscheidung, wann man die DPI Engine im Vergleich zum veralteten Web Proxy einsetzen sollte:

Xstream Network Flow FastPath

Ihr kennt sicher das Problem, dass die Firewall den Traffic etwas ausbremst. Gewisse Prozesse fühlen sich dann einen Tick langsamer an. Durch die neue Architektur gibt es einen sogenannten FastPath. Dieser verhilft der Firewall, unbedenklichen Verkehr direkt auf den Kernel auszulagern und damit die Performance extrem hochzuhalten.

Der Traffic geht zu Beginn durch den Firewall Stack. Hier wird geprüft, ob eine entsprechende Firewall-Regel vorhanden ist und der Traffic überhaupt erlaubt ist. Wird der Traffic z. B. von der IPS geprüft, läuft dieser noch durch die DPI Engine. Entscheidet die IPS Engine, dass der Traffic unbedenklich ist, wird dieser auf den FastPath ausgelagert und direkt über den Kernel geleitet.

Als ich mir diese Grafik angeschaut habe, wollte ich auch in der Praxis einmal austesten, wie das genau funktioniert. Ob der Traffic erlaubt ist oder nicht, weiss man relativ schnell und dieser Prozess muss nicht mehr für jedes Paket von dieser Quelle und Port geprüft werden. Doch wie weiss das System in der DPI Engine, wann der Traffic auf den FastPath ausgelagert werden kann? Wenn z. B. SSL/TSL Scanning aktiviert ist, geht dies nicht. Sonst würde der Traffic nicht mehr geprüft werden. Bei der IPS oder Applikationskontrolle hingegen, wird mit bekannten Listen gearbeitet und so kann entschieden werden, ob der Traffic unbedenklich ist oder nicht.

Threat Intelligence Analysis

Wenn du das Modul Sophos Sandstrom für deine Firewall lizenziert hast, werden Dateien in einer Sandbox vor dem Herunterladen auf gewisse Kriterien überprüft. Wenn du mehr über Sophos Sandstorm erfahren möchtest, kannst du dir auch das Sophos Sandstorm PDF mit FAQs anschauen. Dank SSL/TLS Inspection sieht die Firewall mehr vom Datenverkehr und kann Web-Downloads noch genauer unter die Lupe nehmen. In letzter Instanz wäre aber immer noch der Endpoint-Schutz vorhanden, um eine Bedrohung doch noch aufzuhalten.

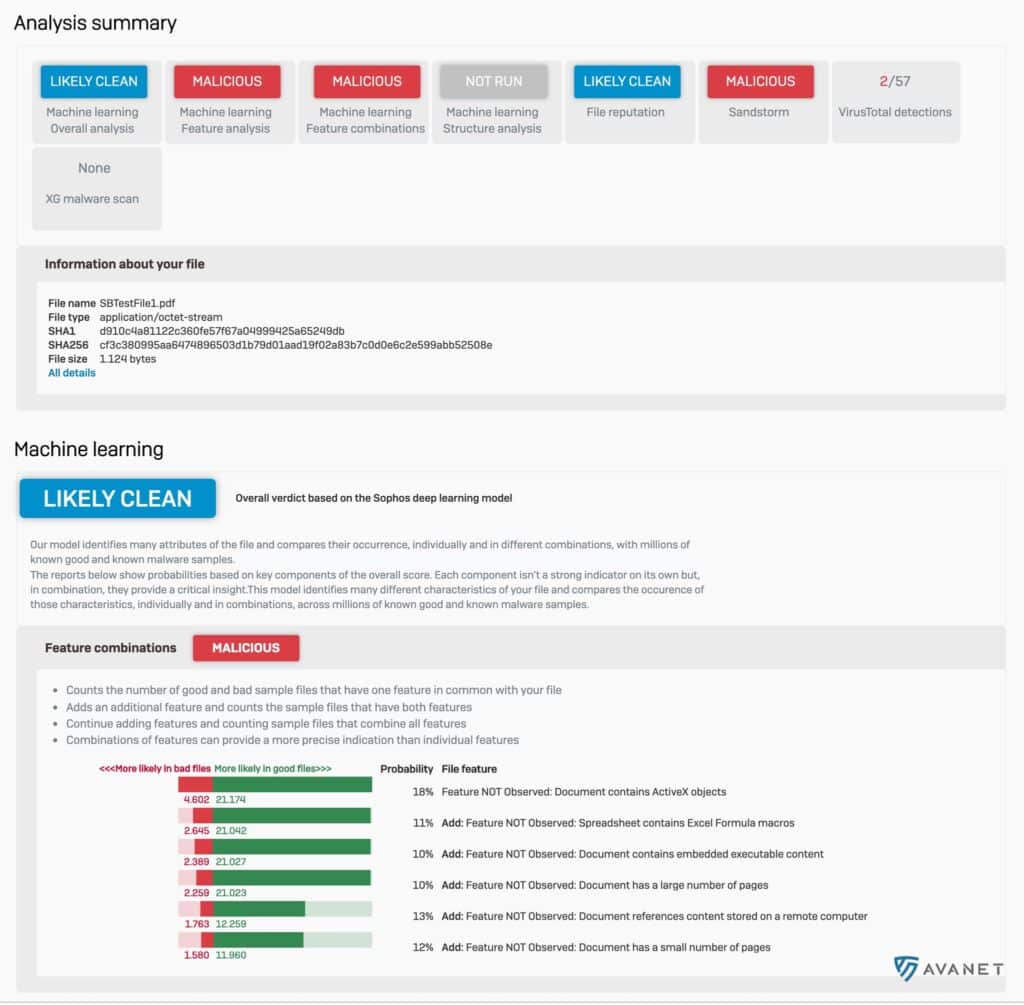

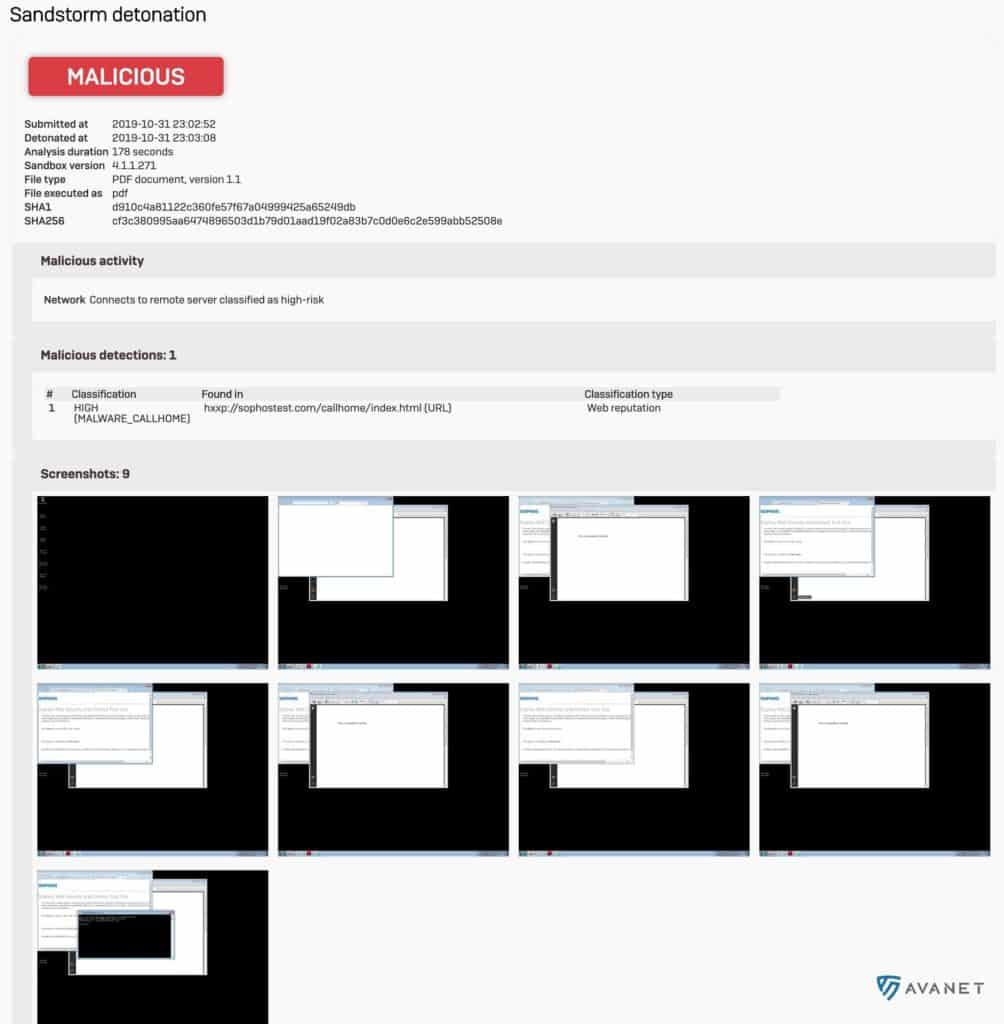

Mit v18 kommt zusätzlich zu Sandstorm noch die Threat Intelligence Analysis hinzu. Während auf Sophos Sandstorm Web-Downloads oder E-Mail-Anhang gescannt werden, prüft die Threat Intelligence die Dateien mit Machine Learning . Hier kommt auch die Analyse der SophosLabs zum Zuge, welche bei Sophos Intercept X mit EDR eingesetzt wird.

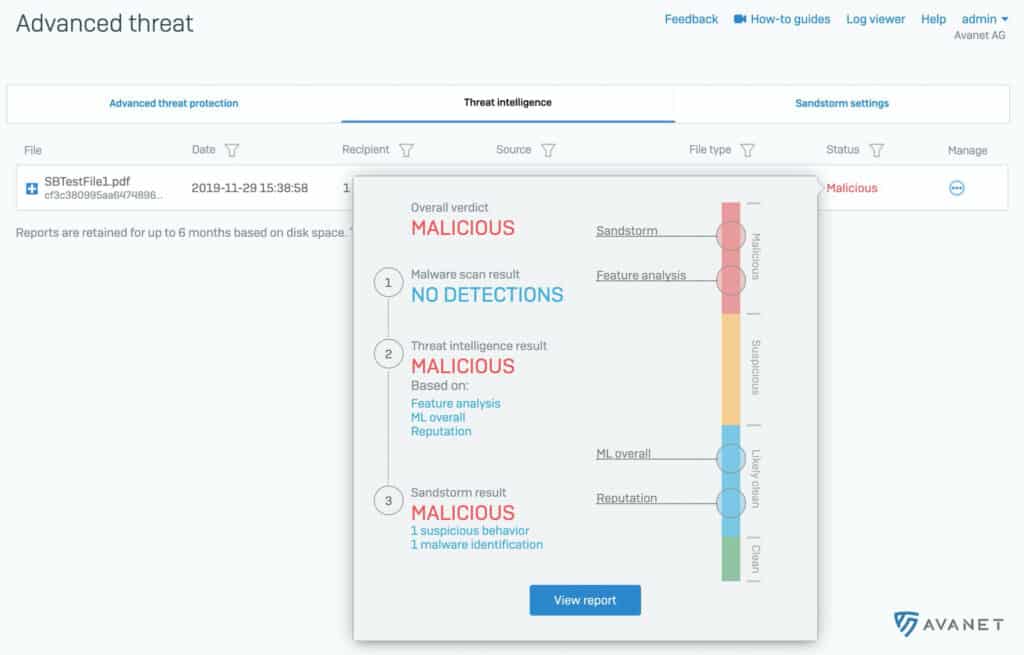

Wie von EDR bekannt, erstellt man dann einen detaillierten Bericht zur Analyse. Bei der Sophos Firewall mit SFOS v18 EAP2 sieht so ein Bericht wie folgt aus:

Der etwas hübschere Bericht steht erst ab EAP3 zur Verfügung.

Enterprise NAT

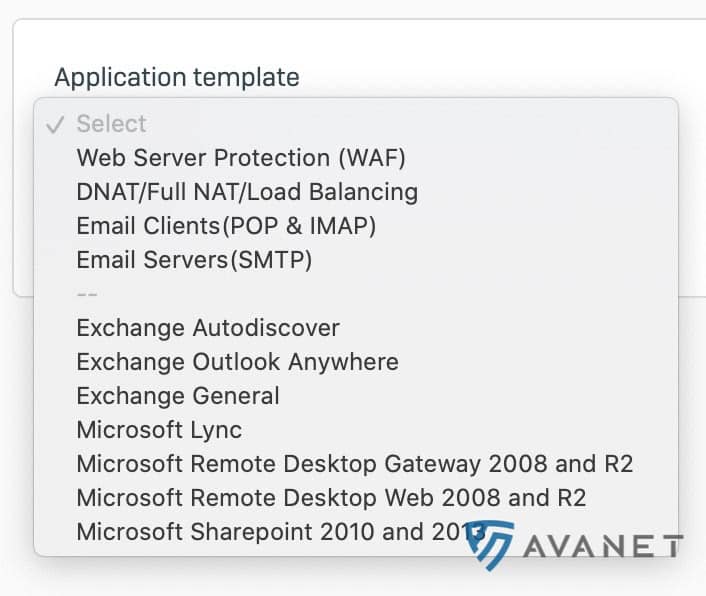

Abgesehen von der xStream Architektur wurden auch bei den NAT-Regeln ein grösserer Umbau vollzogen. Bis zur Version 17.5 gab es einen Menüpunkt „Firewall“ und hier waren alle Firewall-Regeln, NAT-Regeln und WAF-Regeln aufgelistet. In einer Firewall-Regel konnte man dann unter anderem auch das ausgehende Interface / IP für den Traffic definieren.

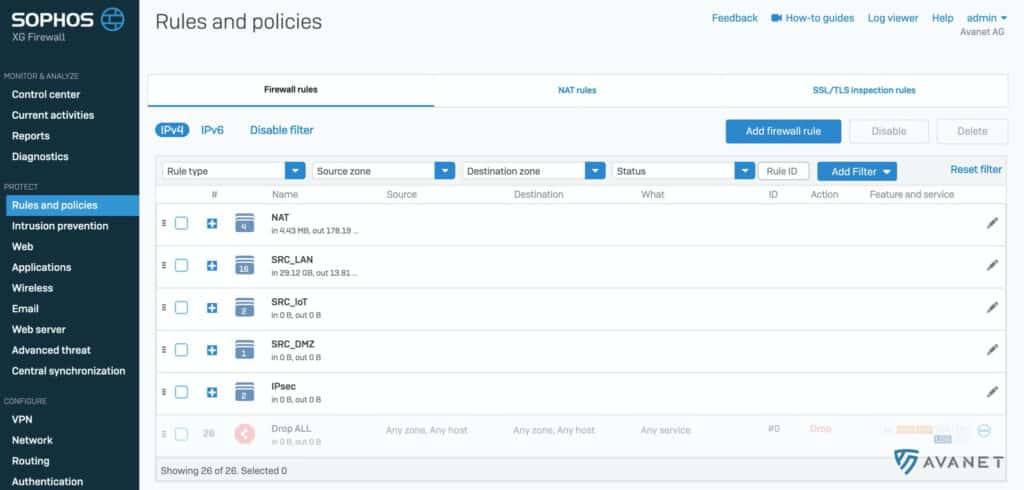

Neu mit v18 sind die NAT-Regeln in einem eigenen TAB gelistet.

Dies hat zur Folge, dass durch das Update von v17.5 auf v18, die NAT-Regeln migriert werden. Dies sieht dann zuerst etwas unschön aus, da für jede Firewall-Regel, bei welcher „NAT & routing“ aktiviert war, eine Regel „linked NAT Rule“ erstellt wird. Diese paar automatisch erstellten NAT-Regeln, kann man jedoch relativ schnell ersetzen.

Neu gibt es auch nicht mehr nur eine Firewall-Regel, welche auch NAT macht. Es gibt eine NAT-Regel und dazu benötigt man eine Firewall-Regel, welche den Traffic auch zulässt. Doch dieser Umbau war nötig, da nun NAT in SFOS (Network Address Translation) wesentlich flexibler geworden ist.

Worauf einige Kunden gewartet habe, ist z. B. die Möglichkeit, alle DNS oder NTP Anfragen auf Public Server zu unterbinden, beziehungsweise auf einen internen Server weiterzuleiten. Dies ist somit auch die Lösung für diejenigen, welche auf der XG noch den NTP-Server vermissen, welcher auf der UTM noch vorhanden war.

Das Thema NAT wird hier auch noch in einem Video erklärt:

Firewall Regel Management

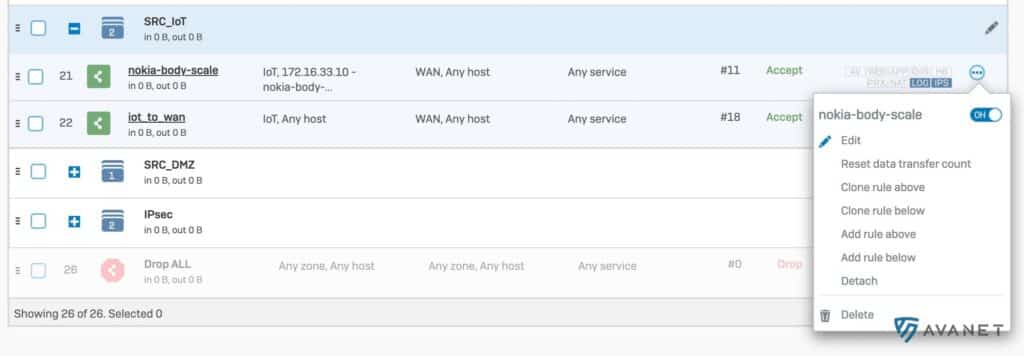

Von Major zu Major-Version wird der Umgang mit Firewall-Regeln etwas besser. Es können nun mehrere Firewall-Regeln ausgewählt werden, um diese zu löschen, zu aktivieren/deaktivieren oder zu einer Gruppe hinzuzufügen bzw. von einer Gruppe zu lösen. Zudem sind die Firewall-Regeln neuerdings nummeriert, damit man weiss, wie viele es überhaupt gibt. Die Rule-ID bleibt jedoch dieselbe. Im Übrigen wurde auch der Menüpunkt „Firewall“ in „Rules and policies“ umbenannt.

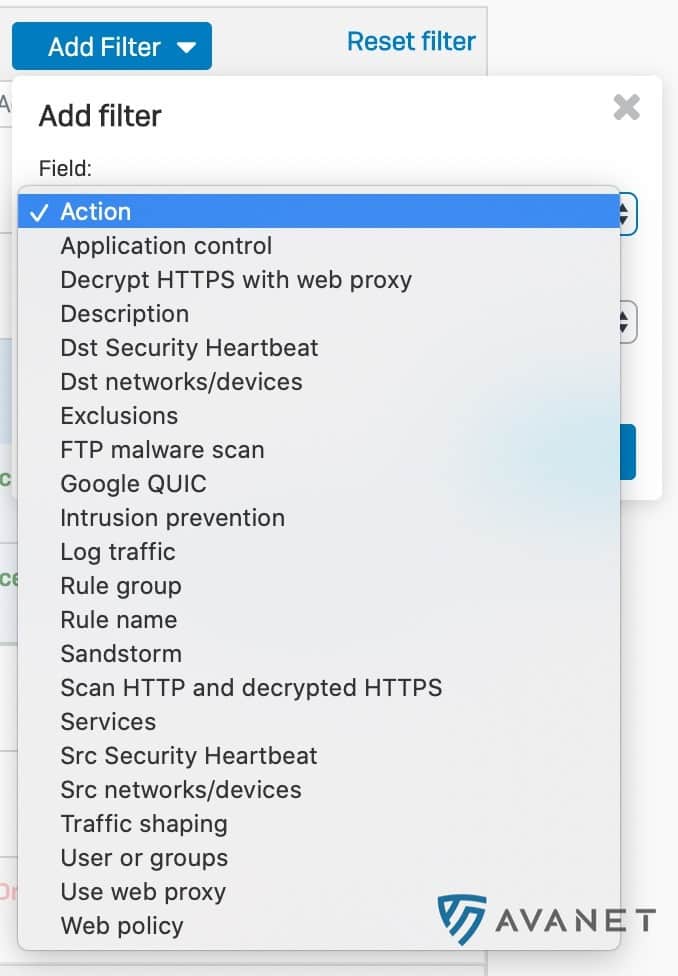

Es können jetzt Filter hinzugefügt werden, was das Suchen bestimmter Regeln massiv vereinfacht. Der Filter bleibt auch, wenn man zu einem anderen Menüpunkt und wieder zurückwechselt.

Diejenigen, die sich nun denken, dass Sophos eventuell nun auch Firewall-Gruppen geöffnet lässt, nachdem man eine Regel abspeichert, muss ich leider enttäuschen. Daran hat sich nichts geändert. 😖

Eine echt oft gewünschte Funktion ist endlich verfügbar. Der Zähler, wie viel Traffic durch eine Firewall-Regel verarbeitet wurde, kann wieder auf null gesetzt werden.

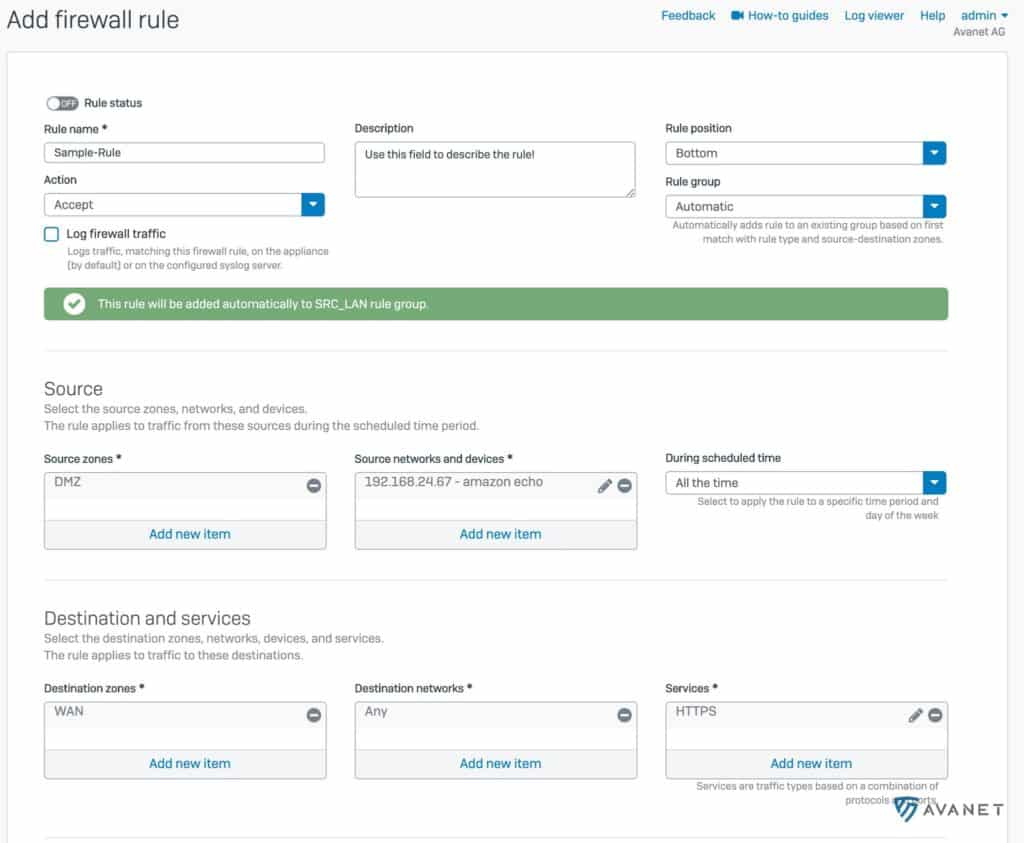

Wenn man eine neue Firewall-Regel erstellt, gibt es neu die Möglichkeit, die Regel gleich zu deaktivieren.

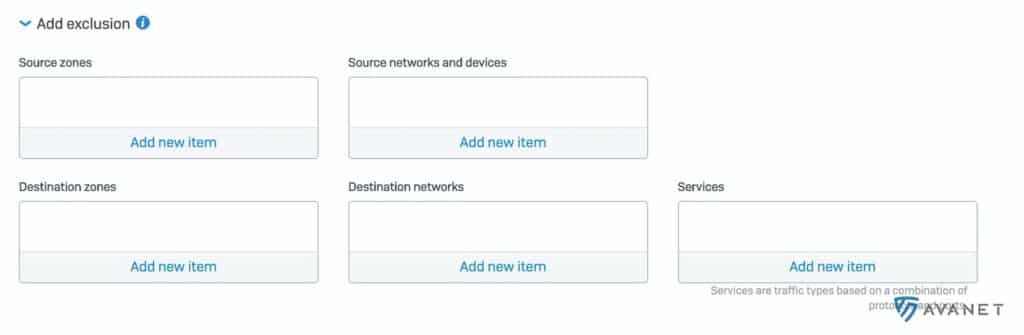

Es ist nun möglich, in einer Firewall-Regel Ausschlüsse zu definieren. Das hilft extrem, um das ganze Regel-Konstrukt nicht unnötig aufzublasen.

Log Viewer

Wer den Artikel 7 Gründe, warum die XG Firewall (SFOS) besser ist als die UTM gelesen hat, weiss, wie hilfreich der Log Viewer ist. Auch in der neuen Version erhält das Tool ein paar neue hilfreiche Funktionen.

Mit einem Klick auf einen Eintrag im Log Viewer, kann gleich ein Filter gesetzt, SSL/TSL Ausnahmen definiert oder auch IPS, Application Control oder Webfilter-Richtlinien geändert werden.

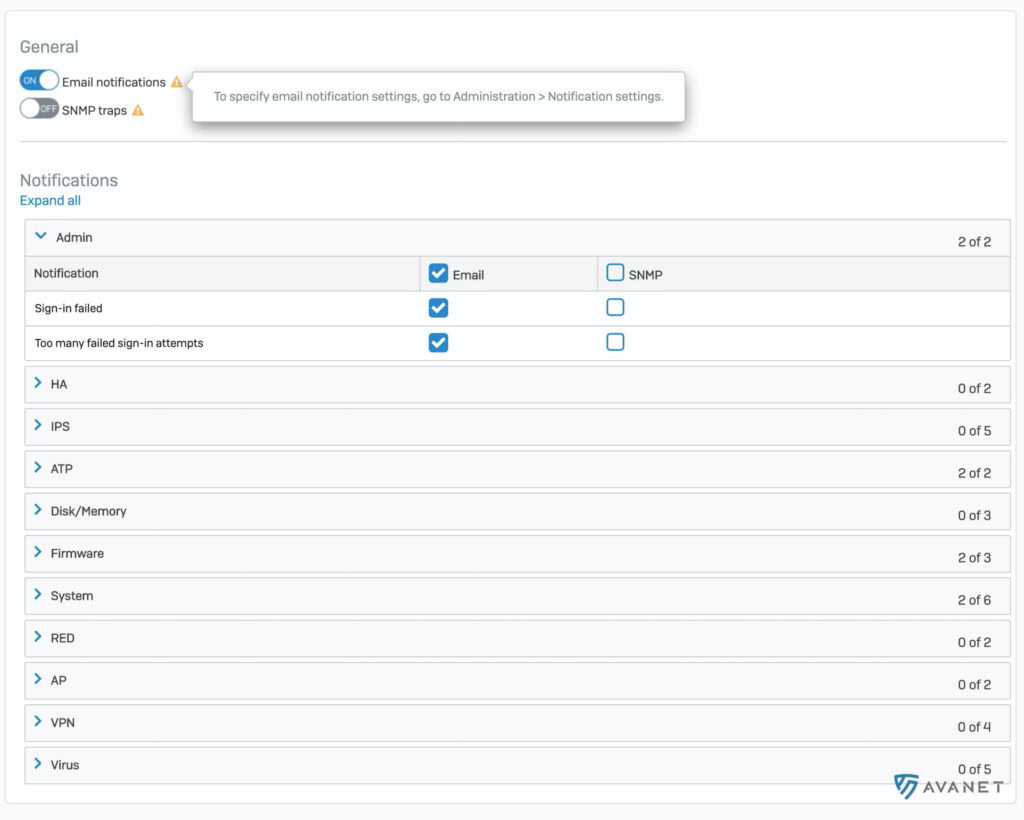

Alerts und Notifications

Unter „Administration“ > „Notifications settings“ konnte man gerade einmal zwei Optionen für eine E-Mail-Benachrichtung aktivieren:

- IPsec tunnel up/down

- Email alert notifications

War eine RED nicht erreichbar oder hat ein Benutzer zu oft das Passwort falsch eingegeben, gab es bisher keine Möglichkeit, darüber benachrichtigt zu werden.

Unter v18 findet man die Liste neu im Menü unter „System Services“ > „Notification list“. Hier gibt es ab sofort 36 Aktionen, über welche man sich per E-Mail oder SNMP benachrichtigen lassen kann.

Flow Monitoring

Aktuell sieht man auf der Firewall nicht wirklich viel, was die Live-Verbindungen betrifft und in Echtzeit sind die Daten auch nicht. Zudem ist es meiner Meinung nach nicht sehr ansprechend dargestellt. Mit v18 gibt es nun eine tolle Ansicht, welche die aktiven IPs, User und Applikationen anzeigt mit entsprechender Bandbreitennutzung in Echtzeit. Es lassen sich Verbindungen auch blockieren oder gleich priorisieren.

Diese Funktion kann ich nicht selber testen, da diese erst mit EAP3 fertig ist. Doch das, was ich bisher gesehen habe, ist sehr gut umgesetzt! 😍

SD-WAN Policy Routing

Bevor ich mehr über das SD-WAN Policy Routing erzähle, zuerst ein Hinweis, dass der Menüpunkt in v18 umbenannt wurde:

- v17.5: Routing > Policy routing

- v18.0: Routing > SD-WAN policy routing

Doch abgesehen davon, kann man ein Routing nun anhand mehr Kriterien erstellen. Wenn ihr z. B. einen User, eine Gruppe oder Applikation über ein anderes Interface Routen möchtet, könnt ihr dies nun tun. Viele Applikationen werden dank Synchronized Security und der Synchronized Application Control erkannt.

Email Protection – DKIM & BATV

Für den Kampf gegen Spam werden nun auch folgende zwei Spam-Protection-Lösungen unterstützt:

- DKIM (DomainKeys Identified Mail)

- BATV (Bounce Address Tag Validation)

DDNS Support

- Es muss nun nicht mehr definiert werde, wie oft ein Update der WAN IP stattfinden soll. Der Wert ist nun fix auf 5 Minuten eingestellt.

- Der Sophos Service, welcher in der Vergangenheit etwas Probleme machte, wurde durch eine OpenSource Lösung ersetzt.

- Die Anzahl der DDNS-Anbieter hat sich von 5 auf 10 verdoppelt. Neu hinzugekommen sind: DNS-O-Static, FreeDNS, Google DNS, Namecheap, No-IP

Kleine Erneuerungen / Verbesserungen

- High Availability (HA) Verbesserungen: Die Appliances können nun schneller und einfacher zu einem Cluster verbunden werden. Auch ist ein Rollback der Firmware möglich.

- SNMPv3 Support: Bessere Sicherheit gegenüber SNMPv1 und SNMPv2, wenn man überhaupt von „Sicherheit“ in den ersten beiden Versionen sprechen konnte. Das MIB File gibts natürlich zum Downoad

- Namensänderung von Interfaces: Die Schnittstellen waren bisher mit Port1, Port2 usw. benannt und dies konnte nicht geändert werden. In v18 ist dies nun möglich. IPsec, IPS, Wireless Netzwerke usw. lassen sich aber leider noch immer nicht anpassen.

- GeoIP Datenbank Updates: Die Länder IP Datenbank kann jetzt losgelöst von den Firmwareupdates aktualisiert werden.

- VMware Tools Upgrade: Die VMware Tools sind nun in der Version v10.3.10 vorinstalliert und auch der Site Recovery Manager (SRM) wird unterstützt.

Upgrade auf SFOS v18

Voraussetzungen

Du bist nun so richtig heiss und kannst es kaum erwarten, auf v18 zu aktualisieren? Wenn du bereits eine XG Firewall hast oder auch eine SG mit SFOS, musst du die Version v17.5 MR6 oder höher haben, um auf v18 aktualisieren zu können. Ein Rollback wird natürlich wie immer unterstützt. Sollte bei euch mit v18 etwas nicht funktionieren, könnt ihr auf die vorherige Version zurückgehen.

SG zu XG

Wenn du noch eine UTM Firewall hast, kannst du ebenfalls auf das SFOS wechseln. Wir haben hierzu eine Anleitung erstellt: Sophos XG Firewall OS auf einer SG Appliance installieren

Solltest du Hilfe bei der Migration benötigen, melde dich bei uns. Wir haben bereits massig UTMs aus dem Verkehr gezogen. 😎

XG 85 und XG 105

Damit die v18 überhaupt installiert werden kann, werden mindestens 4GB RAM vorausgesetzt. Daher wird die zukünftige SFOS-Version auch nicht auf einer XG 85 oder XG 105 Firewall ausgeführt werden können. Wer auf eigene Hardware setzt und dort noch 2GB RAM verbaut hat, steht vor dem gleichen Problem. Cyberoam wird übrigens auch nicht mehr unterstützt.

Besitzer einer XG 85 oder XG 105 sollten sich die Nachfolgemodelle anschauen: Sophos XG 86 und XG 106. Im Moment läuft noch bis am 30.09.2020 eine Promo von Sophos, wo ihr beim Renewal 50 % auf die neue Hardware sparen könnt.

Sophos Central Firewall Reporting and Management

Über dieses Thema habe ich einen separaten Blogpost verfasst: Sophos Central Firewall Management – Funktionen mit SFOS v18

FAQ

Wann ist die GA (Final Version) verfügbar?

Wenn alles nach Plan läuft und die Betaversionen keine grösseren Probleme verursachen, ist mit der v18 im Q1 2020 zu rechnen.

Wo bleibt die neue Hardware?

Wir haben im Blog bereits mehrfach über den Hardware-Nachfolger der XG-Firewall berichtet, was längst kein Geheimnis mehr ist. Aktuell ist jedoch noch kein Release Datum geplant und ich würde hier frühstens in der zweiten Jahreshälfte 2020 damit rechnen.

Kommt Let’s Encrypt?

Nein 😖, zumindest noch nicht in v18.