Sophos SFOS v18 – Nuove funzionalità in sintesi

I Sophos Firewall (con SFOS) riceveranno presto un importante aggiornamento con SFOS v18. Abbiamo già installato la versione beta e in questo articolo vi mostrerò quali funzioni offre la nuova versione.

Test in condizioni operative reali

In realtà, non stiamo testando la beta su alcun dispositivo di prova in un ambiente di laboratorio. Raccogliamo la nostra esperienza fin da subito in operazioni produttive. Ma non è tutto. Stiamo inoltre testando la beta con clienti selezionati che contano oltre 650 utenti, per raccogliere il maggior numero possibile di informazioni sulla nuova versione. Quindi non sto semplicemente copiando il testo del materiale informativo di Sophos, ma sto riferendo sul nuovo SFOS v18 EAP1 e EAP2 con diverse settimane di esperienza. Naturalmente, ciò si riflette anche nella lunghezza di questo articolo, in cui approfondirò molte funzioni. Quindi, mettiamoci subito al lavoro con l’architettura Xstream.

Architettura Xstream

Un punto di forza particolare della versione 18 è la nuova architettura di elaborazione dei pacchetti. Questo offre maggiori prestazioni, sicurezza e visibilità per il traffico crittografato. Con la versione 18, tuttavia, sono cambiate molte cose.

Info: La “X” di “Xstream” sta per NextGerneation e “Stream” per il nuovo motore DPI, che è una soluzione di scansione basata sullo streaming.

Ispezione Xstream SSL/TLS

Abbiamo già parlato dell’ispezione SSL, spesso chiamata “scansione SSL” o “scansione HTTPS”: Scansione HTTPS: perché dovrebbe essere abilitata in Sophos

In poche parole: Il traffico HTTP può essere controllato senza problemi dal firewall perché non è criptato. Il traffico HTTPS, invece, deve essere prima suddiviso. Solo allora il firewall può eseguire la scansione. Finora il problema era che il proxy Web poteva decifrare solo il traffico HTTPS che passava attraverso la porta 443. Se il traffico passava attraverso un’altra porta, ad esempio https://www.example.com:8000, il firewall era di nuovo cieco.

Con la versione 18, siete di nuovo armati contro le tecnologie più recenti e potete controllare sia il traffico SSL che TLS 1.3. Non importa quali porte o protocolli utilizza il traffico. Sotto il cofano (architettura), tuttavia, sono dovute cambiare molte cose, che fortunatamente non riguardano l’amministratore del firewall.

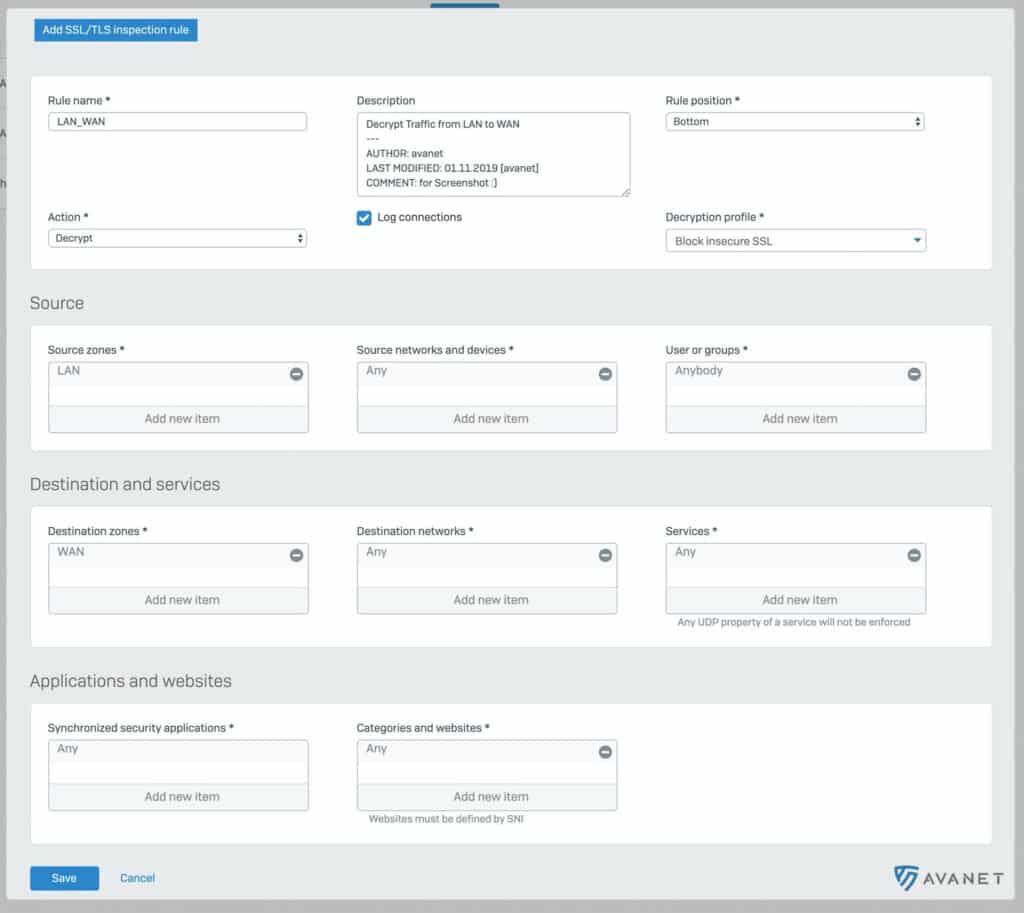

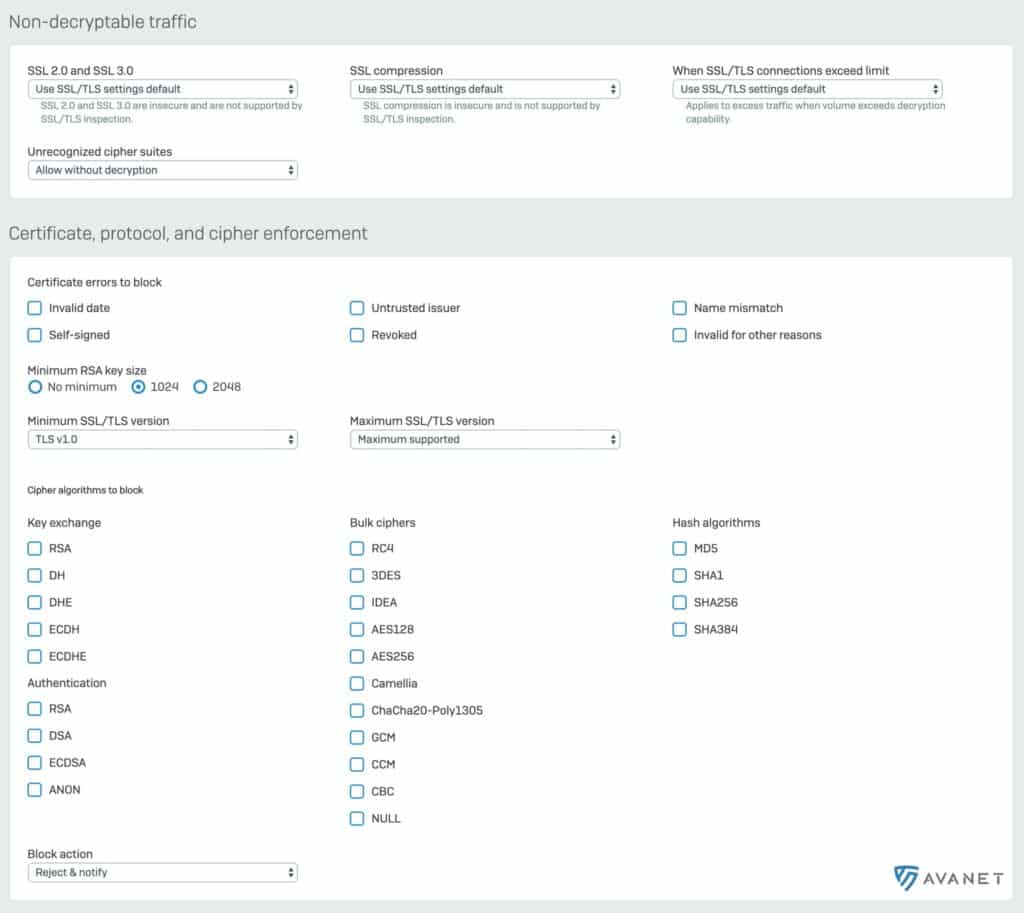

Da un lato, ha bisogno di un profilo di decodifica, che a sua volta è collegato a una regola di ispezione SSL/TLS. Questa regola definisce quindi il traffico da controllare.

In questo modo, è possibile definire quale traffico deve essere controllato indipendentemente dalle regole del firewall.

A questo punto sono disponibili anche profili di decodifica predefiniti e regole di eccezione per l’ispezione SSL/TLS. All’interno di queste regole di eccezione è presente un elenco gestito da Sophos per garantire che i siti web e le applicazioni che causano problemi non vengano scansionati.

Il seguente video di Sophos Firewall fornisce una breve introduzione al motore di ispezione Xstream SSL di XG Firewall v18:

Motore DPI Xstream

Il motore DPI è la parte che si occupa dell’ispezione SSL/TLS. Una volta decriptato il traffico, lo analizza anche in base alle linee guida dei criteri web, alla scansione dei contenuti (AV), al controllo delle app e all’IPS.

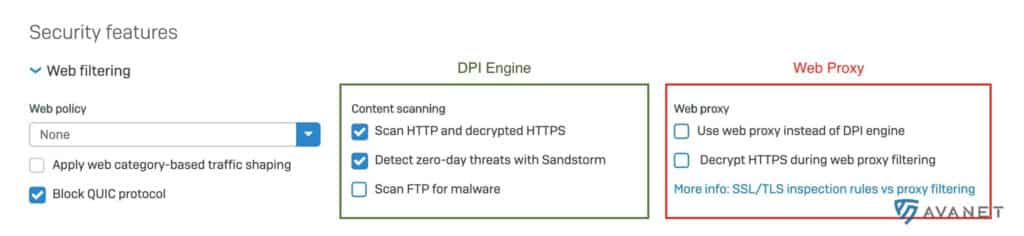

È importante capire che il nuovo motore DPI è in concorrenza con il proxy web utilizzato in precedenza. Il proxy web si occupa quindi del traffico HTTP / HTTPS, dei criteri web e della scansione dei contenuti o del nuovo motore DPI.

Se si esegue l’aggiornamento dalla versione 17.5 alla 18.0, le impostazioni del proxy web verranno ovviamente adottate. Ma se si desidera utilizzare il motore DPI, è necessario apportare alcune modifiche. A tal fine, creare una regola di ispezione SSL/TLS e disattivare il web proxy nelle impostazioni del firewall.

Ci sono solo pochi motivi per cui non si dovrebbe usare il nuovo motore DPI. Tuttavia, ci sono funzioni che il Web Proxy offre e il DPI Engine non offre. Questi includono, ad esempio, SafeSearch per i motori di ricerca o YouTube, nonché la protezione da caching o pharming. Con tutti i firewall che gestiamo, tuttavia, possiamo fare a meno di queste funzioni senza problemi, motivo per cui il motore DPI sarà sicuramente utilizzato nella nostra azienda.

Il seguente video di Sophos fornisce una breve introduzione al motore DPI Xstream e aiuta a decidere quando utilizzare il motore DPI rispetto al proxy web obsoleto:

Flusso di rete Xstream FastPath

Probabilmente conoscete il problema che il firewall rallenta un po’ il traffico. Alcuni processi risultano quindi un po’ più lenti. Grazie alla nuova architettura, esiste il cosiddetto FastPath. Questo aiuta il firewall a scaricare il traffico innocuo direttamente al kernel, mantenendo così le prestazioni estremamente elevate.

Il traffico passa attraverso lo stack del firewall all’inizio. Qui si controlla se esiste una regola firewall corrispondente e se il traffico è consentito. Se il traffico viene controllato dall’IPS, ad esempio, passa comunque attraverso il motore DPI. Se il motore IPS decide che il traffico è innocuo, viene esternalizzato al FastPath e instradato direttamente attraverso il kernel.

Quando ho guardato questo grafico, ho voluto anche verificare nella pratica come funziona esattamente. Il fatto che il traffico sia consentito o meno è noto in tempi relativamente brevi e questo processo non deve più essere controllato per ogni pacchetto proveniente da quella sorgente e da quella porta. Ma come fa il sistema del motore DPI a sapere quando il traffico può essere scaricato sul FastPath? Ad esempio, se la scansione SSL/TSL è abilitata, non funzionerà. Altrimenti, il traffico non verrebbe più controllato. L’IPS o controllo delle applicazioni, invece, lavora con elenchi noti e può quindi decidere se il traffico è innocuo o meno.

Analisi delle informazioni sulle minacce

Se avete concesso in licenza il modulo Sophos Firewall per il vostro firewall, i file vengono controllati secondo determinati criteri in una sandbox prima di essere scaricati. Per saperne di più su Sophos Sandstorm, è possibile consultare il PDF delle FAQ di Sophos Sandstorm. Grazie all’SSL/TLS Inspection, il firewall vede una parte maggiore del traffico dati e può controllare i download dal web ancora più da vicino. In quest’ultimo caso, tuttavia, la protezione degli endpoint sarebbe ancora disponibile per bloccare una minaccia.

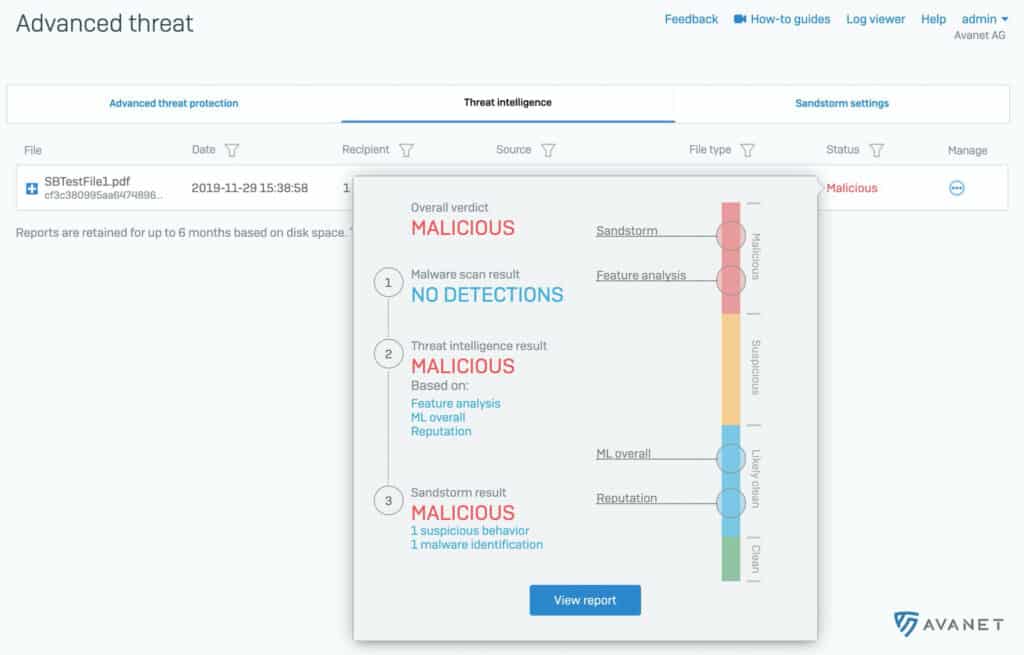

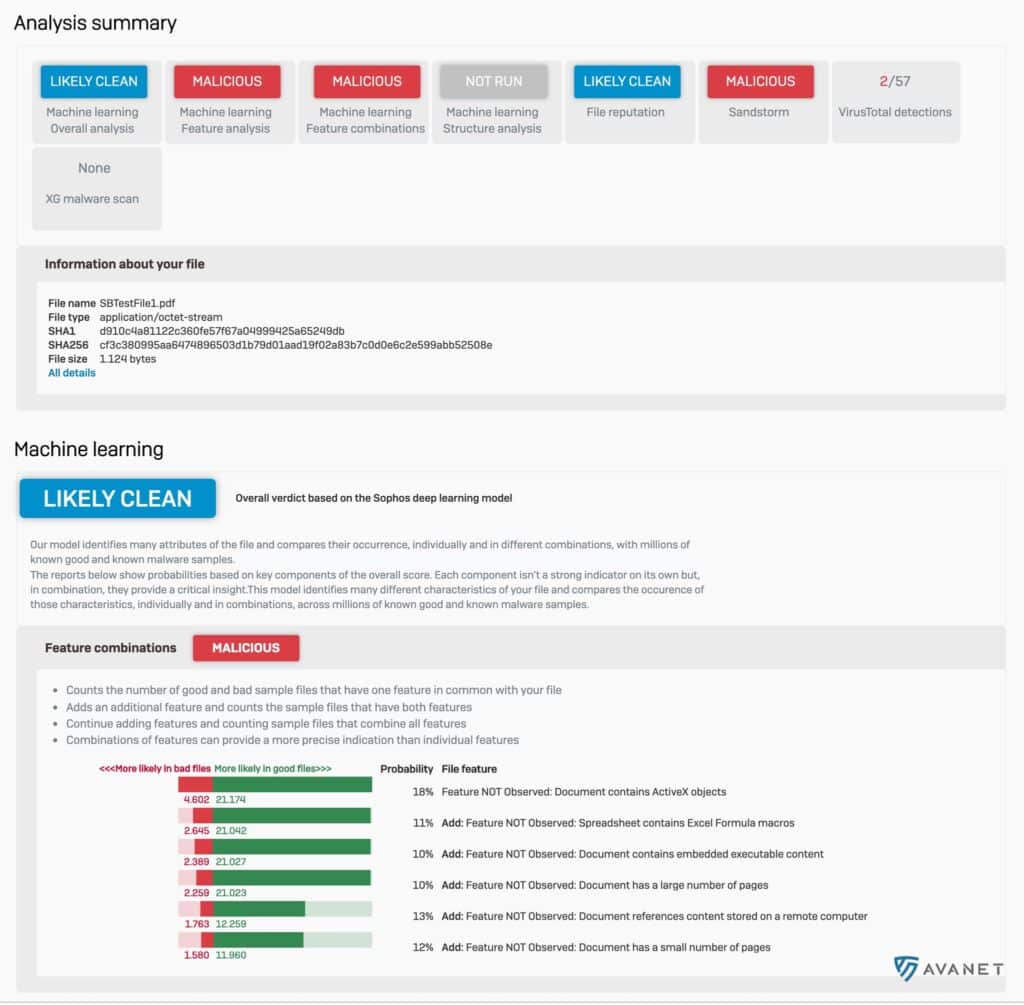

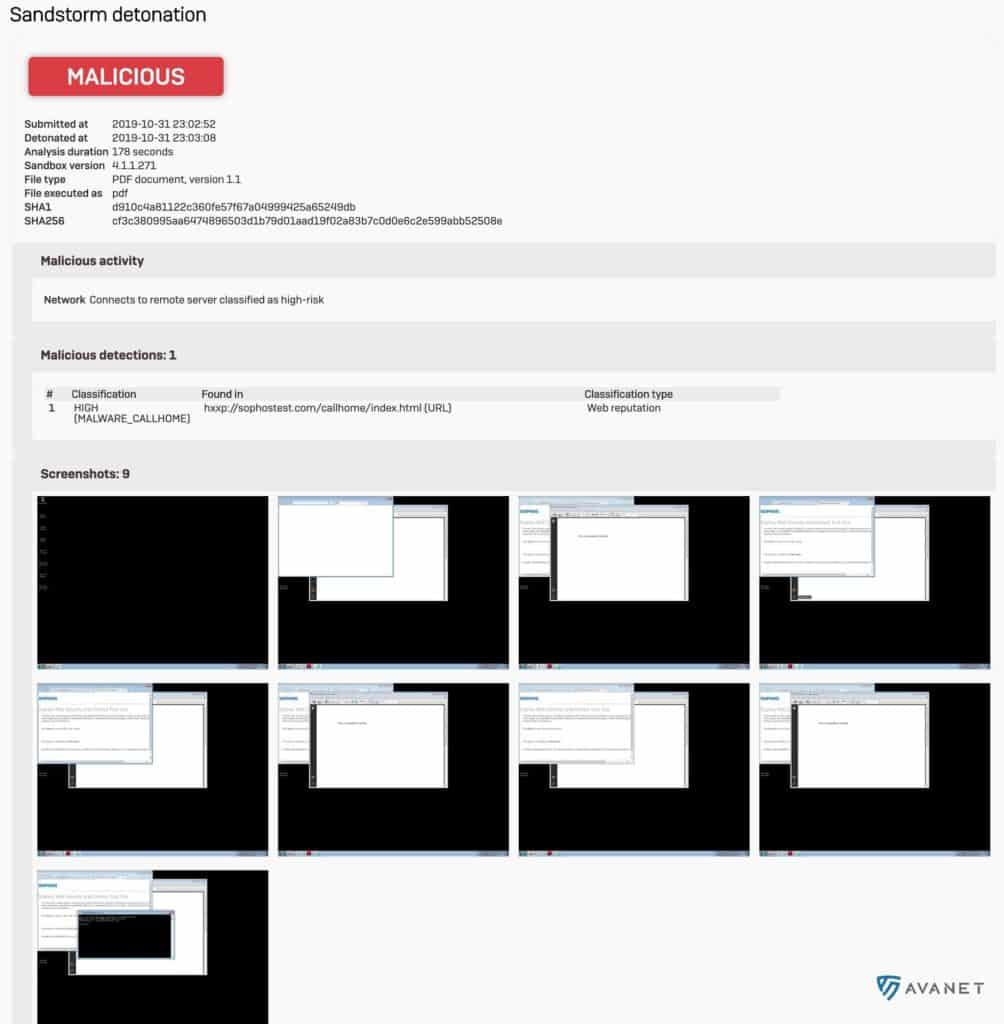

Con la versione 18, oltre a Sandstorm è stata aggiunta l’analisi delle informazioni sulle minacce. Mentre Sophos Sandstorm esegue la scansione dei download web o degli allegati e-mail, Threat Intelligence controlla i file con il Machine Learning. Qui entra in gioco anche l’analisi di SophosLabs, utilizzata in Sophos Intercept X con EDR.

Come è noto, l’EDR produce un rapporto dettagliato per l’analisi. Per il Sophos Firewall con SFOS v18 EAP2, tale rapporto si presenta come segue:

Il report, un po’ più bello, è disponibile solo a partire dall’EAP3.

NAT aziendale

Oltre all’architettura xStream, è stata apportata una modifica importante alle regole NAT. Fino alla versione 17.5 c’era una voce di menu “Firewall” e qui erano elencate tutte le regole del firewall, le regole NAT e le regole WAF. In una regola del firewall si potrebbe definire, tra le altre cose, anche l’interfaccia/IP in uscita per il traffico.

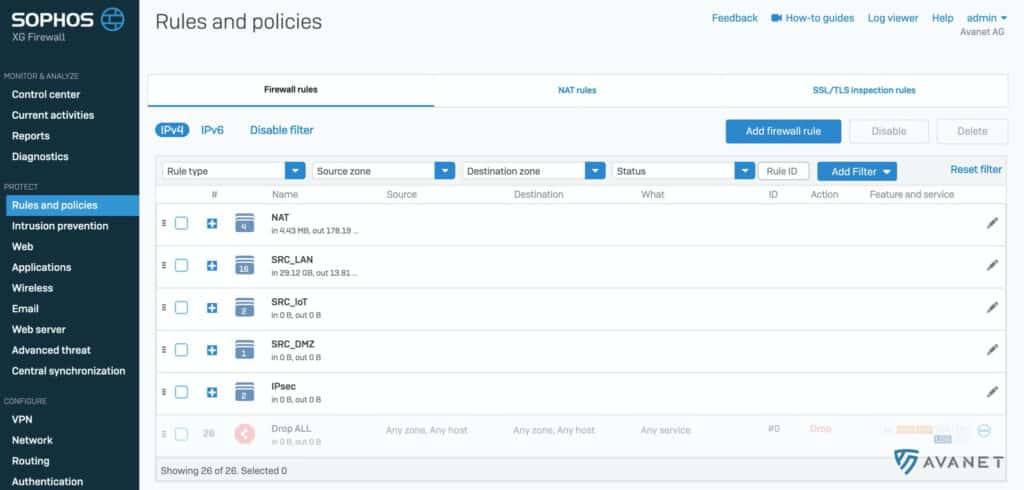

Novità della versione 18, le regole NAT sono elencate in un TAB separato.

Di conseguenza, l’aggiornamento dalla v17.5 alla v18 migra le regole NAT. In un primo momento, questo sembra poco attraente, poiché viene creata una “regola NAT collegata” per ogni regola del firewall per la quale è stata attivata l’opzione “NAT & routing”. Tuttavia, queste poche regole NAT create automaticamente possono essere sostituite in tempi relativamente brevi.

Ora non c’è più solo una regola del firewall che esegue anche il NAT. Esiste una regola NAT e per questo è necessaria una regola del firewall che consenta anche il traffico. Ma questa conversione era necessaria perché ora il NAT in SFOS (Network Address Translation) è diventato molto più flessibile.

Quello che alcuni clienti aspettavano è, ad esempio, la possibilità di impedire tutte le richieste DNS o NTP ai server pubblici o di inoltrarle a un server interno. Questa è quindi anche la soluzione per chi sente ancora la mancanza del server NTP sull’XG, che era comunque disponibile sull’UTM.

L’argomento NAT è spiegato anche in un video:

Gestione delle regole del firewall

Di versione in versione, la gestione delle regole del firewall migliora leggermente. È ora possibile selezionare diverse regole del firewall per eliminarle, attivarle/disattivarle, aggiungerle a un gruppo o rimuoverle da un gruppo. Inoltre, le regole del firewall sono ora numerate, in modo da sapere quante sono. Tuttavia, l’ID della regola rimane lo stesso. Per inciso, anche la voce di menu “Firewall” è stata rinominata “Regole e criteri”.

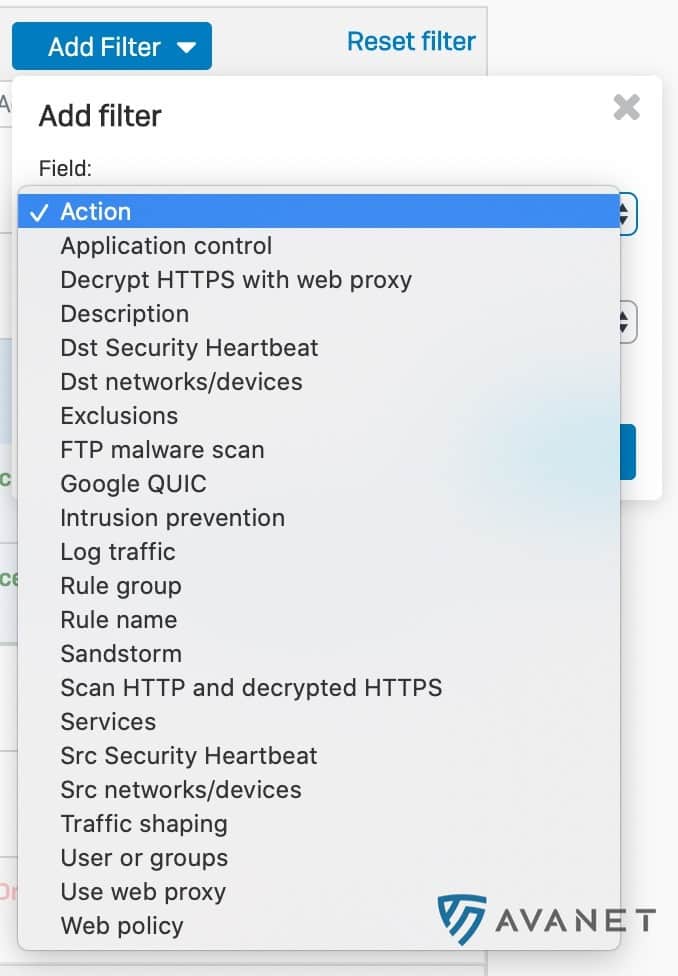

È ora possibile aggiungere filtri, il che semplifica enormemente la ricerca di determinate regole. Il filtro rimane anche se si passa a un’altra voce di menu e viceversa.

Per coloro che pensano che Sophos possa ora consentire l’apertura di gruppi di firewall dopo il salvataggio di una regola, mi dispiace deludervi. Non è cambiato nulla. 😖

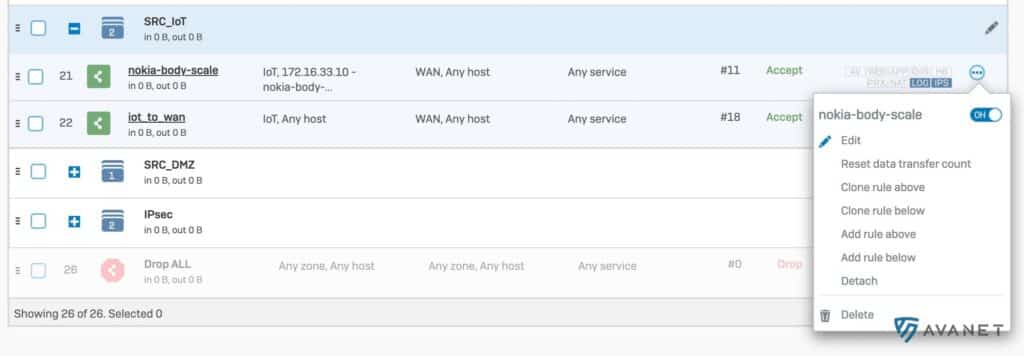

Una funzione spesso richiesta è finalmente disponibile. Il contatore del traffico elaborato da una regola del firewall può essere azzerato.

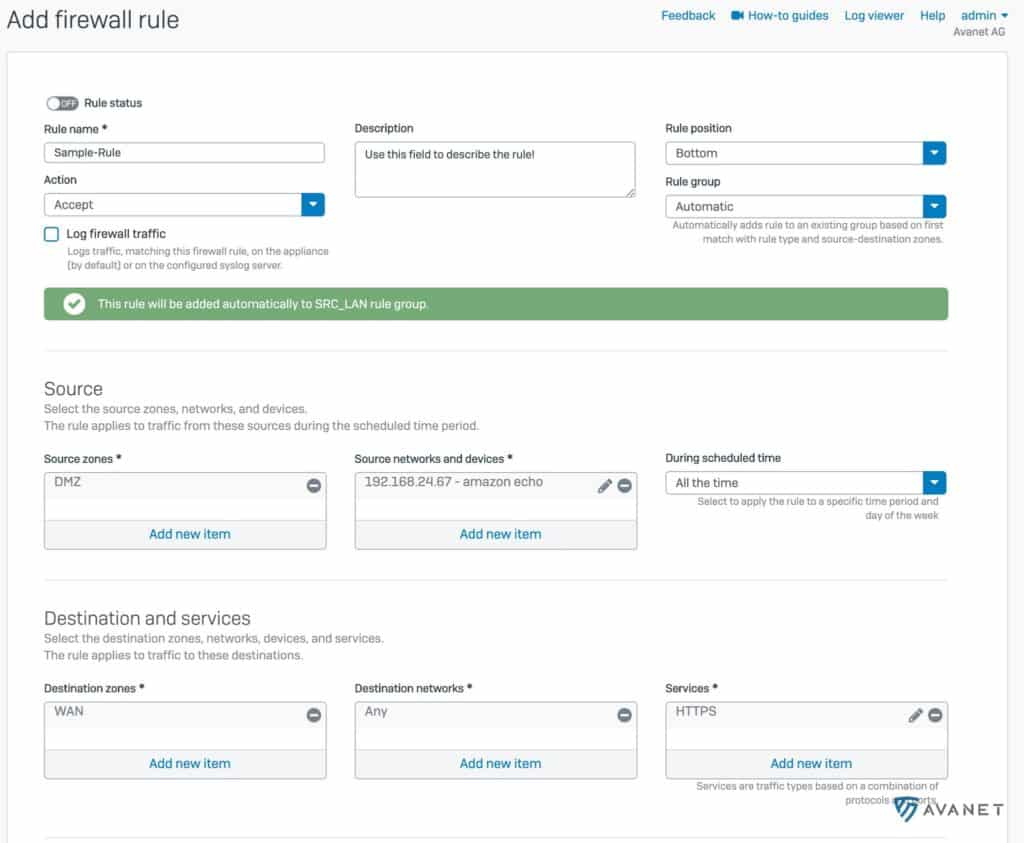

Quando si crea una nuova regola del firewall, è ora disponibile l’opzione per disattivare immediatamente la regola.

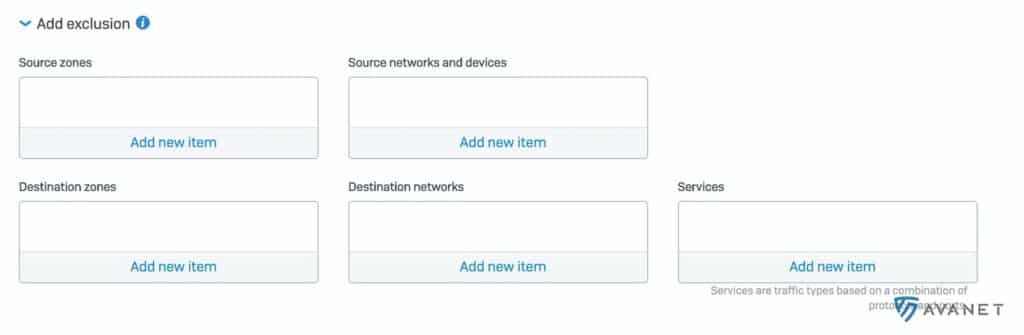

È ora possibile definire le esclusioni in una regola del firewall. Questo è estremamente utile per non gonfiare inutilmente l’intero costrutto di regole.

Visualizzatore di log

Chiunque abbia letto l’articolo 7 motivi per cui il firewall XG (SFOS) è migliore dell’UTM sa quanto sia utile il Log Viewer. Nella nuova versione, lo strumento riceve anche alcune nuove funzioni utili.

Con un solo clic su una voce del Log Viewer, è possibile impostare un filtro, definire eccezioni SSL/TSL o modificare i criteri IPS, di controllo delle applicazioni o di filtro Web.

Avvisi e notifiche

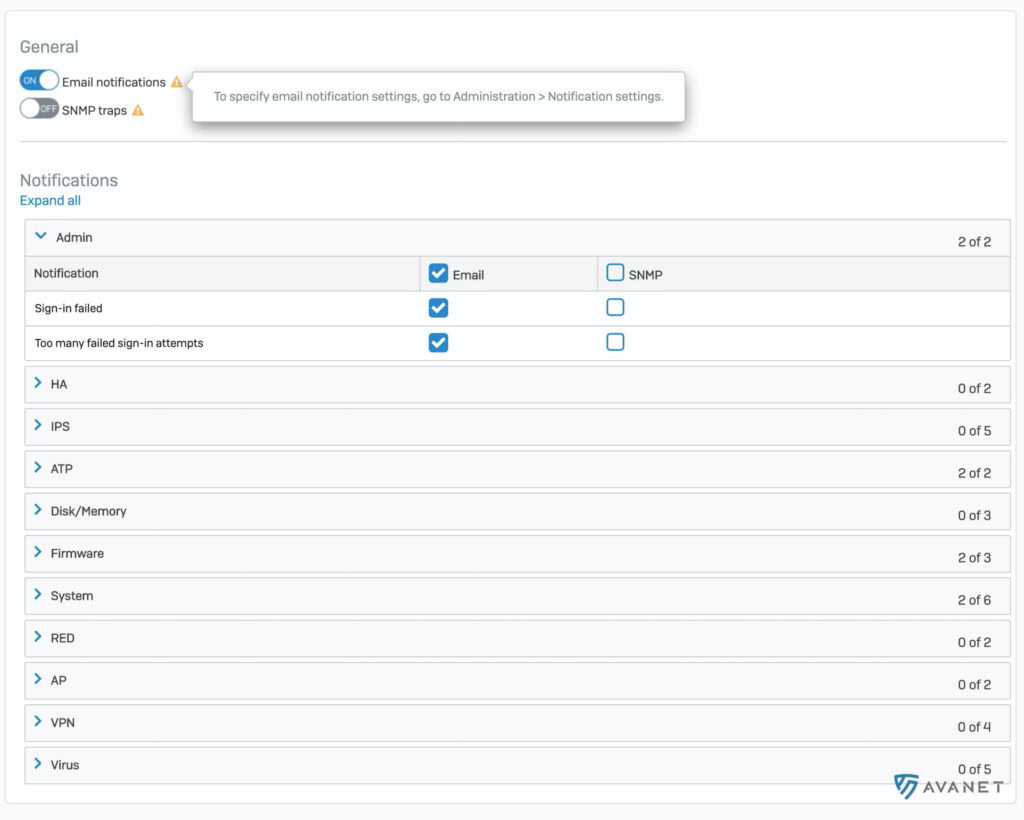

In “Amministrazione” > “Impostazioni di notifica”, si potevano attivare solo due opzioni per la notifica via e-mail:

- Tunnel IPsec su/giù

- Notifiche di avviso via e-mail

Se un RED non era accessibile o se un utente digitava la password in modo errato troppo spesso, in precedenza non c’era modo di essere avvisati.

Nella versione 18, l’elenco è ora disponibile nel menu in “Servizi di sistema” > “Elenco notifiche”. Attualmente sono disponibili 36 azioni che possono essere notificate via e-mail o SNMP.

Monitoraggio del flusso

Attualmente, non si vede molto sul firewall in termini di connessioni live e i dati non sono nemmeno in tempo reale. Inoltre, a mio parere, non è presentato in modo molto accattivante. Con la versione 18, è ora disponibile un’ottima visualizzazione che mostra gli IP, gli utenti e le applicazioni attive con il relativo utilizzo della larghezza di banda in tempo reale. È inoltre possibile bloccare o dare priorità alle connessioni.

Non posso testare personalmente questa funzione, poiché è pronta solo con EAP3. Ma quello che ho visto finora è molto ben implementato! 😍

Instradamento dei criteri SD-WAN

Prima di parlarvi di SD-WAN Policy Routing, vi ricordo che la voce di menu è stata rinominata v18:

- v17.5: Instradamento > Instradamento dei criteri

- v18.0: Instradamento > Instradamento dei criteri SD-WAN

Ma a parte questo, ora è possibile creare un instradamento basato su più criteri. Se, ad esempio, si desidera instradare un utente, un gruppo o un’applicazione attraverso un’interfaccia diversa, è ora possibile farlo. Molte applicazioni sono riconosciute grazie a Synchronized Security e Synchronised Application Control.

Email Protection – DKIM e BATV

Per la lotta contro lo spam, sono ora supportate anche le due seguenti soluzioni di protezione contro lo spam:

- DKIM (DomainKeys Identified Mail)

- BATV (Convalida tag indirizzo di rimbalzo)

Supporto DDNS

- Non è più necessario definire la frequenza di aggiornamento dell’IP WAN. Il valore è ora fissato a 5 minuti.

- Il servizio Sophos, che in passato aveva causato alcuni problemi, è stato sostituito da una soluzione open source.

- Il numero di provider DDNS è raddoppiato, passando da 5 a 10. Le nuove aggiunte sono: DNS-O-Static, FreeDNS, Google DNS, Namecheap, No-IP

Piccole ristrutturazioni/miglioramenti

- Miglioramenti per l’alta disponibilità (HA): Le appliance possono ora essere collegate più rapidamente e facilmente per formare un cluster. È anche possibile eseguire il rollback del firmware.

- Supporto SNMPv3: migliore sicurezza rispetto a SNMPv1 e SNMPv2, se si può parlare di “sicurezza” nelle prime due versioni. Il file MIB è ovviamente disponibile per il download

- Modifica dei nomi delle interfacce: le interfacce erano precedentemente denominate Port1, Port2 ecc. e non potevano essere modificate. Nella versione 18 questo è ora possibile. Tuttavia, IPsec, IPS, reti wireless ecc. purtroppo non possono ancora essere adattati.

- Aggiornamenti del database GeoIP: il database IP nazionale può ora essere aggiornato separatamente dagli aggiornamenti del firmware.

- Aggiornamento degli strumenti VMware: gli strumenti VMware sono ora preinstallati nella versione v10.3.10 ed è supportato anche Site Recovery Manager (SRM).

Aggiornamento a SFOS v18

Requisiti

Siete davvero eccitati e non vedete l’ora di aggiornare alla versione 18? Se si dispone già di un firewall XG o anche di un SG con SFOS, è necessario disporre della versione v17.5 MR6 o superiore per effettuare l’aggiornamento alla v18. Il rollback è ovviamente supportato come sempre. Se qualcosa non funziona con la versione 18, è possibile tornare alla versione precedente.

Da SG a XG

Se avete ancora un firewall UTM, potete anche passare a SFOS. Abbiamo creato una guida per questo: Installare il sistema operativo del firewall Sophos XG su una appliance SG

Se avete bisogno di aiuto per la migrazione, contattateci. Abbiamo già tolto dalla circolazione molti UTM. 😎

XG 85 e XG 105

Affinché la v18 possa essere installata, sono necessari almeno 4 GB di RAM. Pertanto, anche la futura versione di SFOS non sarà in grado di funzionare su un firewall XG 85 o XG 105. Chi si affida al proprio hardware e ha ancora 2 GB di RAM installata si trova di fronte allo stesso problema. Anche Cyberoam, tra l’altro, non è più supportato.

Chi possiede un XG 85 o XG 105 dovrebbe dare un’occhiata ai modelli successivi: Sophos XG 86 e XG 106. Sophos ha in corso una promozione fino al 30.09.2020 che consente di risparmiare il 50% sul nuovo hardware al momento del rinnovo.

Reporting e gestione di Sophos Central Firewall

Ho scritto un post separato su questo argomento: Gestione di Sophos Central Firewall – Caratteristiche con SFOS v18

FAQ

Quando sarà disponibile la GA (versione finale)?

Se tutto va secondo i piani e le versioni beta non causano grossi problemi, la v18 è prevista per il primo trimestre del 2020.

Dove si trova il nuovo hardware?

Abbiamo già riferito più volte nel blog del successore hardware del firewall XG, che non è più un segreto. Al momento, tuttavia, non è prevista alcuna data di uscita e mi aspetto che venga rilasciato non prima della seconda metà del 2020.

Let’s Encrypt è in arrivo?

No 😖, almeno non ancora nella v18.