Sophos Firewall v20 MR1 : Nouvelles fonctionnalités et améliorations

Sophos Firewall v20 MR1 apporte un grand nombre de nouvelles fonctionnalités et d’améliorations qui renforcent encore la sécurité et les performances du pare-feu. Voici en détail les principales nouveautés :

⚠️ Important pour tous les utilisateurs de RED 15 et RED 50 qui n’ont pas encore effectué la mise à niveau vers SD-RED 20 ou SD-RED 60. Le message indiquant que les RED sont End of Life s’affiche depuis un certain temps sur le pare-feu. Après cette mise à jour, les anciens modèles RED sont toujours visibles dans WebAdmin, mais ne se connectent plus au pare-feu.

Contenu

Reconnaissance automatique de la langue lors de la connexion

Juste après avoir démarré avec le nouveau firmware Sophos Firewall v20 MR1, vous pouvez voir le premier changement. Chacun peut décider s’il s’agit d’une bonne ou d’une mauvaise chose, en ce qui me concerne, plutôt la dernière.

La langue du portail d’administration est déterminée automatiquement en fonction des paramètres du navigateur. Ceci est ensuite enregistré sous forme de cookie.

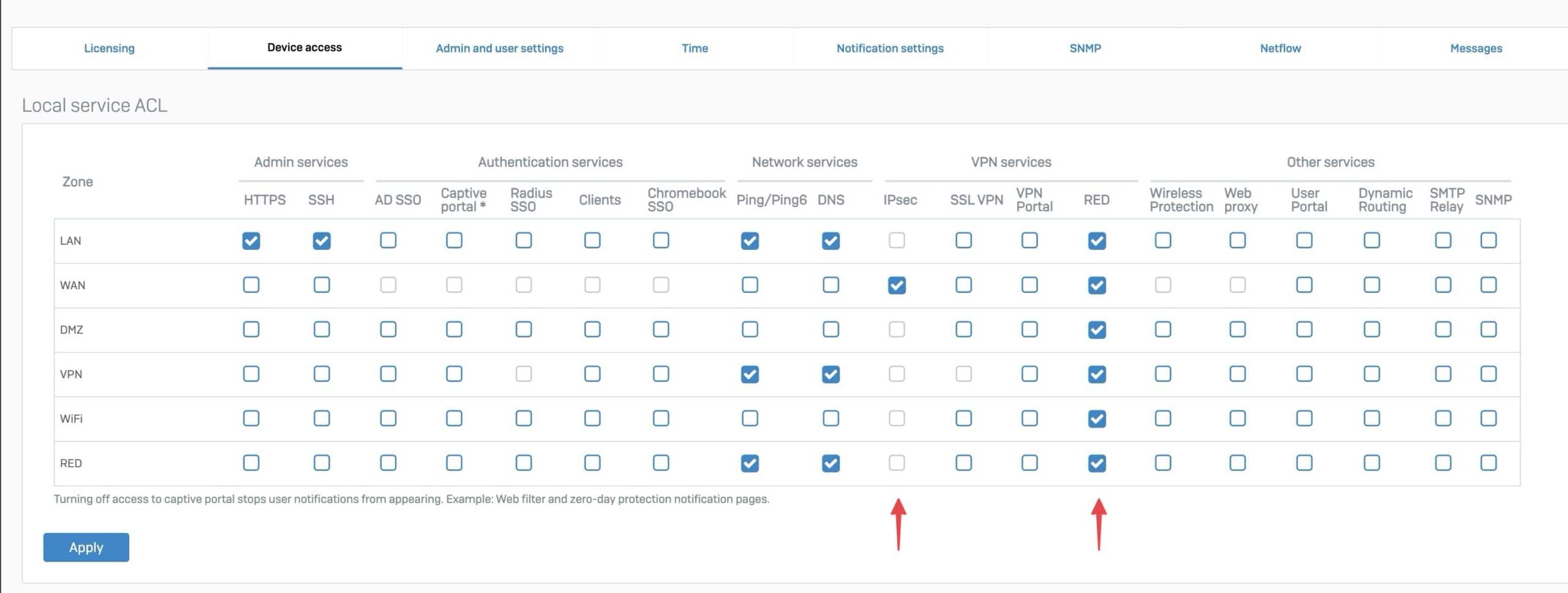

Amélioration de la sécurité du pare-feu et du contrôle d’accès

La nouvelle version offre un contrôle encore plus fin sur les services accessibles sur le WAN. Cela améliore considérablement la sécurité de votre pare-feu. Ce qui n’est pas visible ne peut pas être attaqué.

De nouvelles options de configuration ont été ajoutées pour le VPN IPsec et la RED :

Nouveaux services dans la liste d’exceptions Local ACL

Mais derrière une zone, il peut toujours y avoir beaucoup de surface d’attaque et c’est pourquoi il est conseillé de définir l’accès de manière plus précise dans la « Local service ACL exception rule ».

Les services suivants ont été ajoutés à la liste des exceptions : AD SSO, Captive Portal, RADIUS SSO, Client Authentication, Wireless, SMTP, RED, IPsec et enfin Chromebook, bien que je n’ai jamais vu de Chromebook à part sur YouTube 🤷♂️.

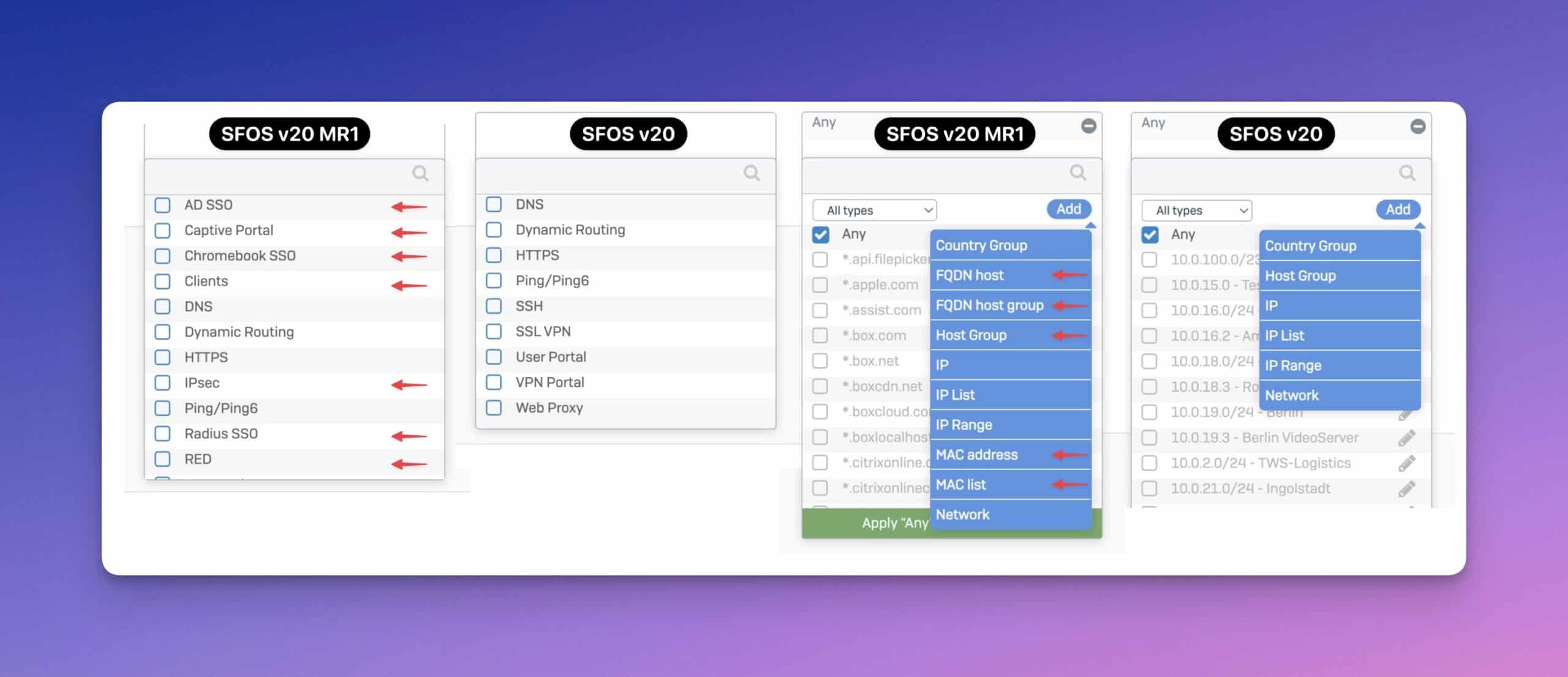

Des exceptions de contrôle d’accès plus souples

La nouvelle version de Sophos Firewall v20 MR1 améliore considérablement la flexibilité des exceptions de contrôle d’accès et ajoute trois objets principaux.

- Prise en charge des hôtes FQDN: vous pouvez désormais utiliser des noms de domaine entièrement qualifiés (FQDN) dans les règles d’exception. Cela permet un contrôle plus précis du trafic en contrôlant l’accès à des domaines spécifiques en fonction de leur nom plutôt que de leur seule adresse IP. J’attendais cette fonctionnalité (qui était présente sur l’UTM 🤐) avec impatience depuis longtemps.

- Groupes d’hôtes: La possibilité de définir et d’utiliser des groupes d’hôtes offre une flexibilité accrue dans la gestion des règles d’accès. Vous pouvez regrouper plusieurs hôtes en un seul groupe et utiliser ensuite ce groupe dans vos règles d’exception.

- Les adresses MAC: En plus des adresses IP, les adresses MAC peuvent désormais être incluses dans les exceptions de contrôle d’accès. Cela offre un niveau de contrôle supplémentaire, particulièrement utile dans les réseaux avec de nombreuses adresses IP dynamiques ou changeantes.

Déploiement sans contact

Le déploiement par touche zéro est une fonctionnalité avancée de Sophos Firewall v20 MR1.

Dans de nombreux cas, en tant qu’Avanet, nous remplaçons les pare-feux existants 1:1 par de nouveaux,et il est important que cela se fasse rapidement et avec un minimum d’interruptions. En général, nous pré-configurons l’appareil dans nos bureaux, puis nous l’envoyons au client, où il ne reste plus qu’à le remplacer.

Par le passé, Zero-Touch Deployment nécessitait une clé USB pour transférer le fichier de configuration sur le pare-feu. Cependant, avec la nouvelle version, cela n’est plus nécessaire car toute la configuration peut être effectuée via Sophos Central.

Voici les étapes et les améliorations en détail :

- Saisie du numéro de série: le numéro de série du nouveau pare-feu est saisi dans Sophos Central. Cela permet d’identifier et d’initialiser le pare-feu.

- Définir la configuration de base: il s’agit de définir une configuration de base qui sera appliquée au premier démarrage du pare-feu. Cela comprend des paramètres importants tels que le fuseau horaire, le nom d’hôte du pare-feu, et les configurations réseau pour le LAN et le WAN.

- Se connecter à Internet: Il suffit de connecter le pare-feu au réseau sur site, ce qui lui permet de se connecter automatiquement à Sophos Central et de télécharger la configuration prédéfinie.

- Activer la gestion du pare-feu: Une fois connecté à Sophos Central, le pare-feu est automatiquement configuré et prêt à être utilisé. Les administrateurs peuvent ensuite effectuer des réglages supplémentaires et affiner les paramètres directement depuis Sophos Central.

Cette méthode réduit considérablement le temps et la complexité de l’installation. De plus, le pare-feu peut être utilisé immédiatement dès qu’il est connecté à Internet, ce qui accélère l’ensemble du processus.

Avantages du déploiement « zero-touch

- Déploiement rapide: Idéal pour les sites où il n’y a pas de personnel informatique sur place. Le pare-feu peut être configuré et prêt à l’emploi dès qu’il est connecté au réseau.

- Administration centralisée: toutes les étapes de configuration sont effectuées via Sophos Central, ce qui permet une administration uniforme et cohérente.

- Les interruptions sont minimales: La configuration étant définie à l’avance et appliquée automatiquement, les temps d’arrêt sont minimes, ce qui est particulièrement avantageux dans les environnements critiques.

- Adaptation facile: après la configuration initiale, les adaptations et les réglages supplémentaires peuvent être effectués de manière centralisée, sans qu’il soit nécessaire qu’un technicien se rende sur place.

Avec Zero-Touch Deployment, Sophos propose une solution efficace de déploiement et de configuration des pare-feux qui permet de gagner du temps et d’optimiser la disponibilité du réseau.

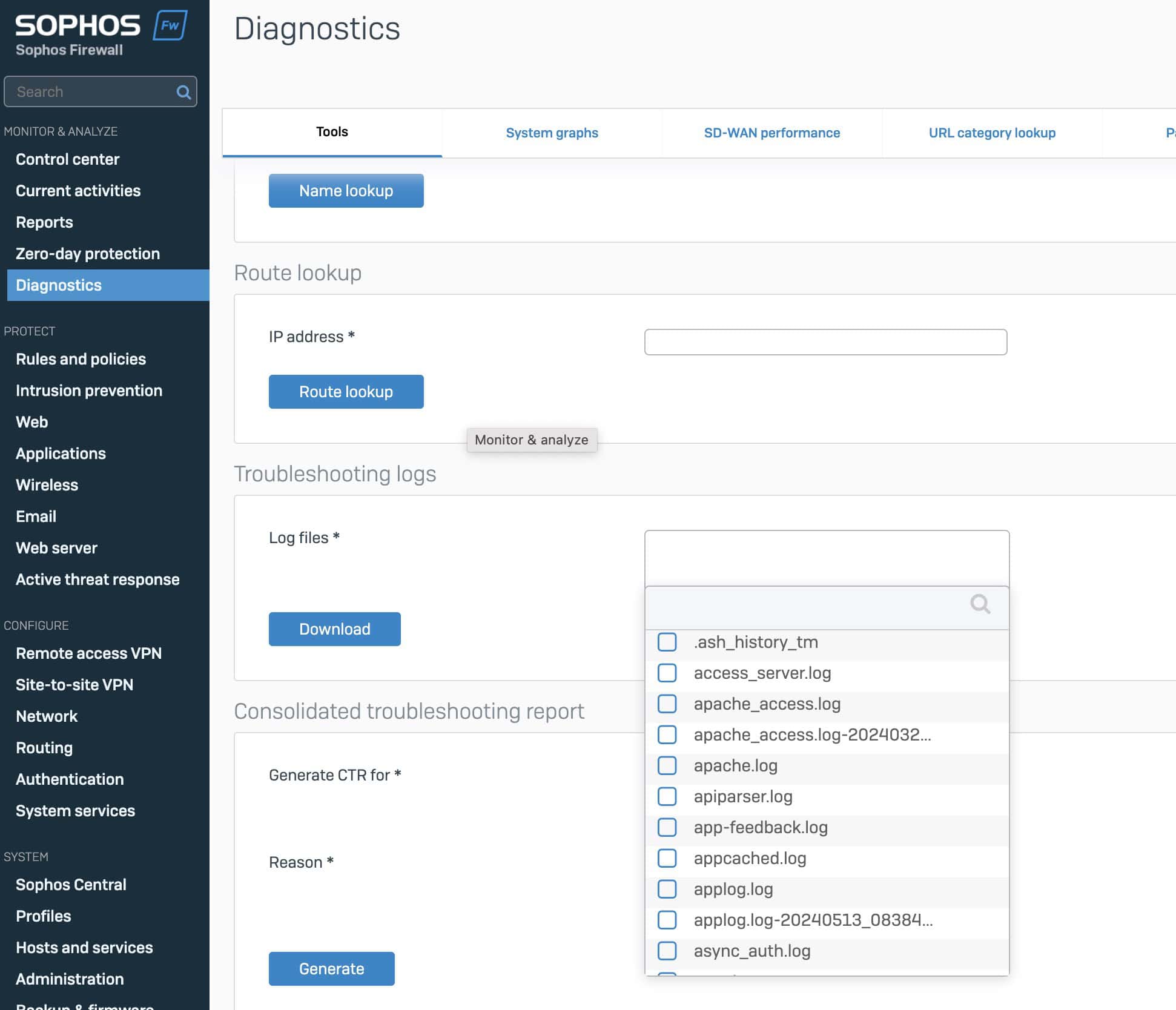

Télécharger les fichiers journaux pour le dépannage

Avec Sophos Firewall v20 MR1, il est désormais possible de télécharger des fichiers journaux individuels directement depuis le pare-feu. Cette fonction simplifie le dépannage, car il n’est plus nécessaire d’accéder au pare-feu via une connexion SSH pour obtenir les données nécessaires.

Sous l’option principale Diagnostics, vous trouverez l’option Troubleshooting Logs. Ici, les administrateurs peuvent rechercher des logs spécifiques et sélectionner plusieurs logs en même temps. Sophos Firewall vous propose alors de télécharger un fichier ZIP contenant tous les journaux sélectionnés. Ces fichiers peuvent être ouverts et analysés sur un client local.

Chaque connexion IPsec de site à site et chaque connexion RED individuelle reçoit son propre journal. Cela permet une analyse détaillée et spécifique sans devoir recourir à des méthodes compliquées. Cela rend la gestion et la maintenance du pare-feu plus efficaces et plus faciles à utiliser.

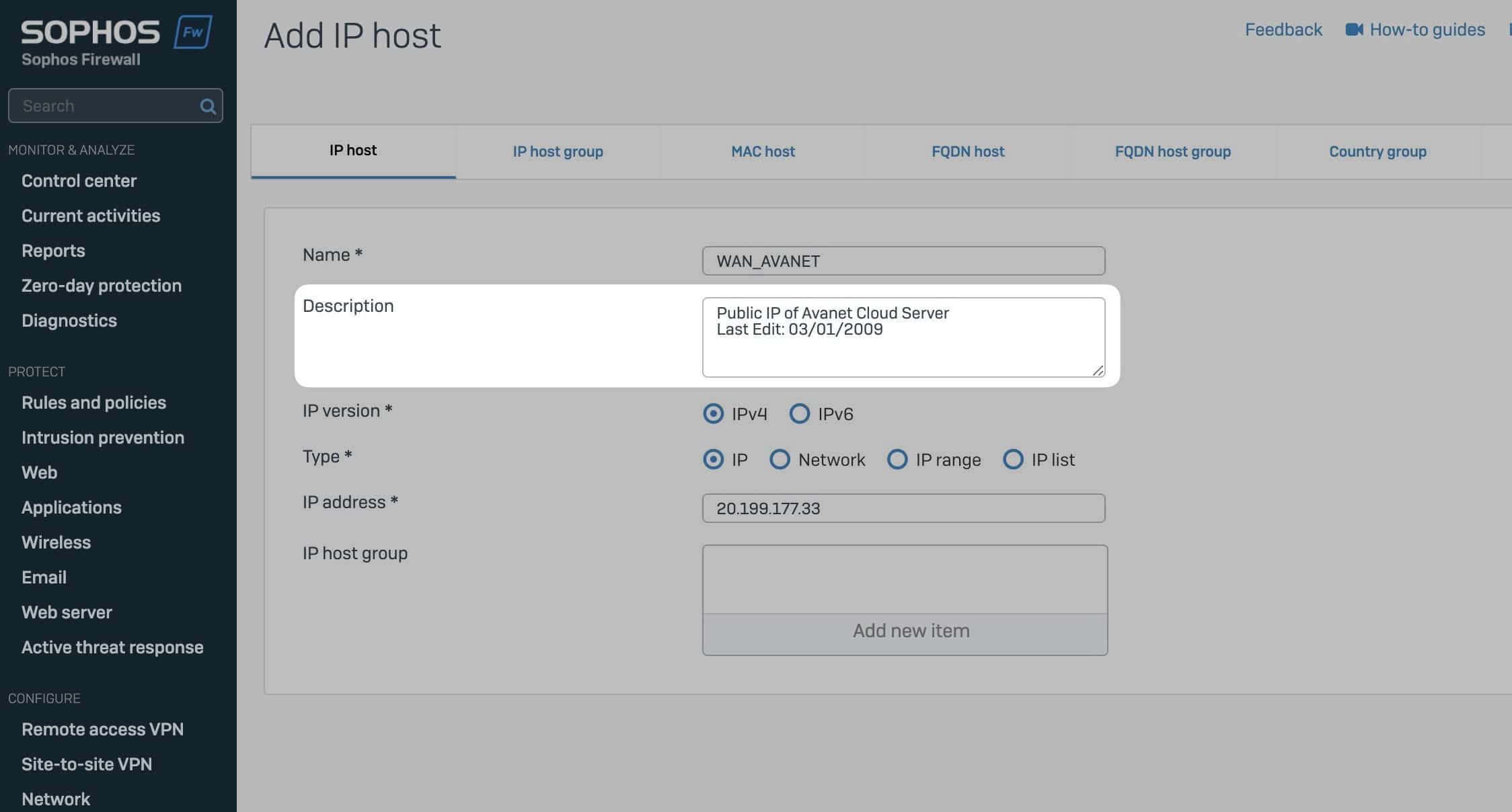

Champs de description pour les objets

Tous les objets sous « Hôte & Services » ont maintenant un champ de description. Cela inclut les hôtes IP, les groupes d’hôtes IP, les adresses MAC et d’autres objets réseau. La possibilité d’ajouter une description détaillée à chaque objet améliore considérablement la documentation.

Cette fonction permet d’enregistrer des informations importantes directement dans le pare-feu. Par exemple, lors de la création d’un nouvel hôte IP, vous pouvez immédiatement ajouter une description expliquant le but et l’utilisation de l’hôte. Cela est particulièrement utile si plusieurs administrateurs gèrent le pare-feu ou si une documentation précise est nécessaire.

Une description pourrait également contenir des liens vers des informations complémentaires, telles qu’une base de connaissances ou un document PDF fournissant des détails spécifiques sur l’objet en question. Cela augmente la traçabilité et facilite les tâches administratives futures. Ainsi, un port de service qui n’est utilisé que pour une application spécifique peut être directement doté d’informations et d’un contexte pertinents, ce qui améliore considérablement l’efficacité et la clarté de la gestion du réseau.

La description est également indexée pour permettre la recherche.

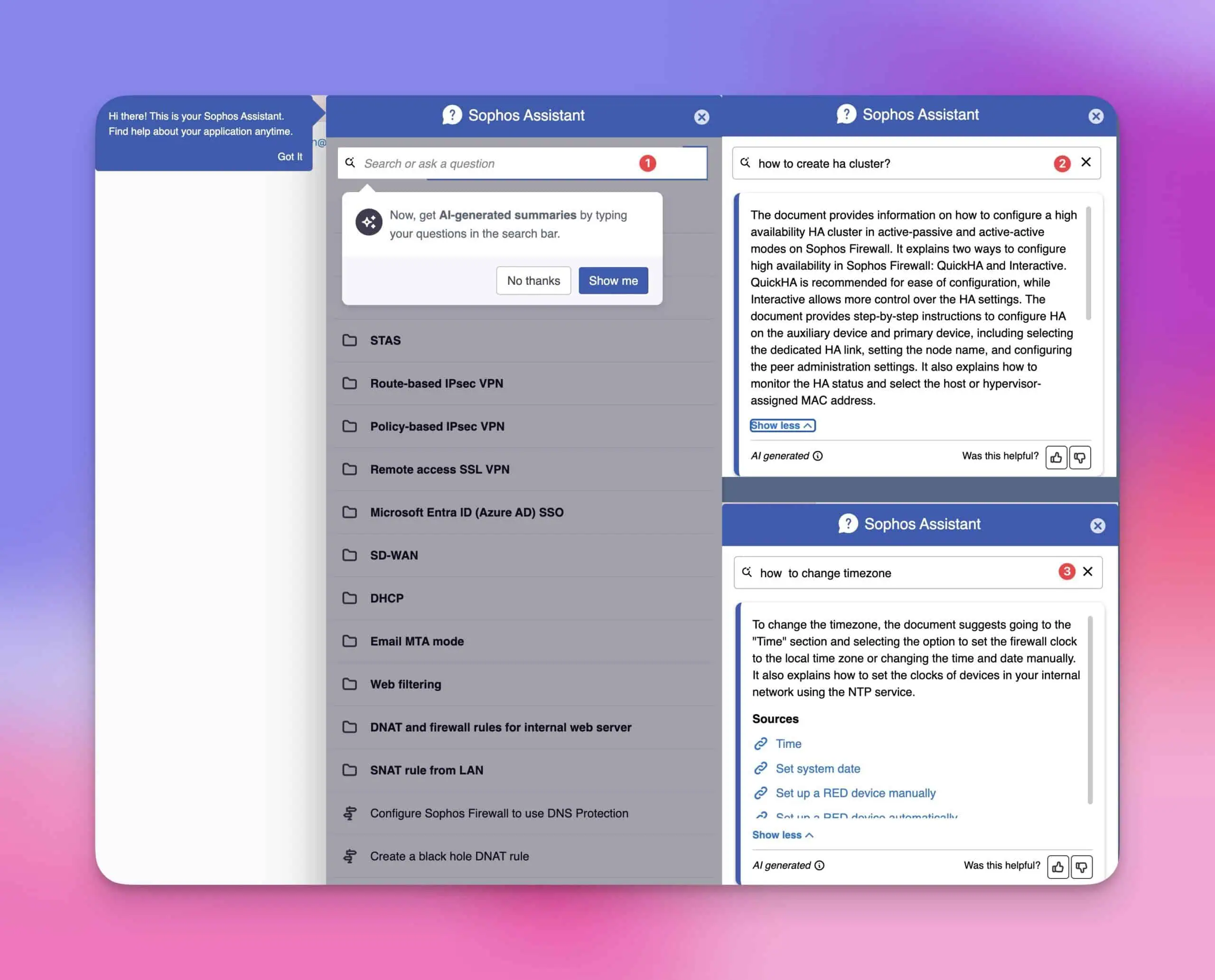

Assistant pare-feu IA génératif

Aujourd’hui, une entreprise n’est tout simplement pas cool si elle ne mentionne pas l’IA. Il y a quelques années, c’était la blockchain.

Un nouvel assistant Sophos basé sur l’IA générative est intégré pour vous aider à gérer votre pare-feu. Vous pouvez poser n’importe quelle question à l’assistant dans un langage simple et recevoir des instructions et des liens vers des ressources utiles.

Pas mal pour une première version, mais je pense que nous imaginons l’IA autrement que comme une recherche légèrement meilleure ?

Mise à niveau d’OpenVPN vers la v2.6.0

Le composant OpenVPN de Sophos Firewall a été mis à jour à la version 2.6.0. Cela améliore la sécurité et les performances pour le VPN SSL. Les VPN SSL site à site avec des versions antérieures ne sont plus pris en charge. Il est recommandé de mettre à niveau vers la v20.0 MR1 ou d’utiliser des solutions VPN alternatives comme IPsec.

De plus, la dernière version du client Sophos Connect (v2.3) peut être téléchargée via le VPN Portal :

- Installer le client VPN SSL Sophos Connect (Windows) – SFOS

- Communauté Sophos : sortie de la mise à jour Sophos Connect 2.3

- Sophos Commuinity : nouvelles et notes de version de Sophos Connect

Remarques importantes sur la compatibilité VPN SSL

La mise à niveau vers OpenVPN 2.6.0 dans cette version ne permettra plus d’établir des tunnels VPN SSL avec les clients et les versions de pare-feu suivants :

- SFOS v18.5 et versions antérieures: Impossible de créer des VPN SSL site à site. Il est recommandé de mettre à jour tous les pare-feux concernés à la v20.0 MR1 ou d’utiliser des tunnels IPsec ou RED de site à site.

- Client VPN SSL hérité: Les tunnels VPN SSL d’accès à distance ne sont plus établis avec le client VPN SSL obsolète. Utilisez le client Sophos Connect ou des clients tiers comme le client OpenVPN.

- UTM9 OS: les VPN SSL site à site ne peuvent plus être établis entre UTM9 OS et SFOS v20.0 MR1. Il est recommandé de migrer ces appareils vers la v20.0 MR1 ou d’utiliser des tunnels IPsec ou RED de site à site.

Améliorations du SD-WAN et du VPN

La nouvelle version de Sophos Firewall v20 MR1 apporte d’importantes améliorations au SD-WAN et au VPN qui augmentent considérablement la fiabilité et les performances.

- Interruptions de trafic minimales: La disponibilité des passerelles pendant les basculements HA et les redémarrages de périphériques a été multipliée par quatre. Cela signifie qu’en cas de défaillance d’une passerelle ou de redémarrage d’un périphérique, les interruptions de trafic sont considérablement réduites, ce qui se traduit par une connexion réseau plus stable.

- Nouveau client OpenVPN 3.0: Le nouveau client OpenVPN 3.0 pour VPN SSL d’accès à distance est désormais disponible au téléchargement via le VPN Portal. Ce client offre des fonctions de sécurité améliorées et une plus grande compatibilité avec différents systèmes d’exploitation, ce qui simplifie la mise en place et la gestion des connexions VPN et améliore l’expérience utilisateur.

- Support IPsec Phase-1 IKEv2: le support des chiffrement GCM et Suite B a été ajouté, ce qui améliore l’interopérabilité et le débit des connexions IPsec. Ces méthodes de cryptage modernes assurent un transfert de données plus sûr et plus efficace entre les périphériques réseau.

- Améliorations du DHCP Busybox: Le temps de bail par défaut pour DHCP a été fixé à 30 secondes afin d’éliminer les problèmes de connexion WAN. Des durées de bail plus courtes signifient que les adresses IP sont attribuées et renouvelées plus rapidement, ce qui se traduit par une connexion réseau plus stable et plus fiable, en particulier dans les environnements où les connexions changent fréquemment.

Installer Sophos Firewall v20 MR1

Pour installer la dernière version du firmware, une licence de support avancé est nécessaire, sauf si le pare-feu vient d’être acheté et dispose d’une licence d’évaluation : Les mises à jour de Sophos Firewall ne seront plus gratuites à l’avenir

Ce guide décrit comment installer la dernière version sur votre pare-feu et comment télécharger l’image : Mise à jour du firmware sur Sophos Firewall (mise à jour du firmware)

Pour plus d’informations sur cette version, consultez la communauté Sophos – Sophos Firewall OS v20 MR1 est maintenant disponible.