Sophos Firewall v20 MR1: Neue Funktionen und Verbesserungen

Die Sophos Firewall v20 MR1 bringt eine Vielzahl neuer Funktionen und Verbesserungen mit sich, die die Sicherheit und Leistung der Firewall weiter verbessern. Hier sind die wichtigsten Neuerungen im Detail:

⚠️ Wichtig für alle RED 15 und RED 50 Benutzer, die bisher nicht auf SD-RED 20 oder SD-RED 60 aktualisiert haben. Die Meldung, dass die REDs End of Life sind, wird seit einiger Zeit auf der Firewall angezeigt. Nach diesem Update sind die alten RED Modelle zwar noch im WebAdmin sichtbar, verbinden sich aber nicht mehr mit der Firewall.

Inhalt

Automatische Sprachenerkennung beim Login

Gleich nach dem Boot mit der neuen Sophos Firewall v20 MR1 Firmware sieht man die erste Änderung. Ob gut oder schlecht, kann jeder für sich entscheiden, was mich betrifft eher letzteres.

Die Sprache für das Admin-Portal wird automatisch anhand der Browsereinstellungen festgestellt. Dies wird dann auch als Cookie so gespeichert.

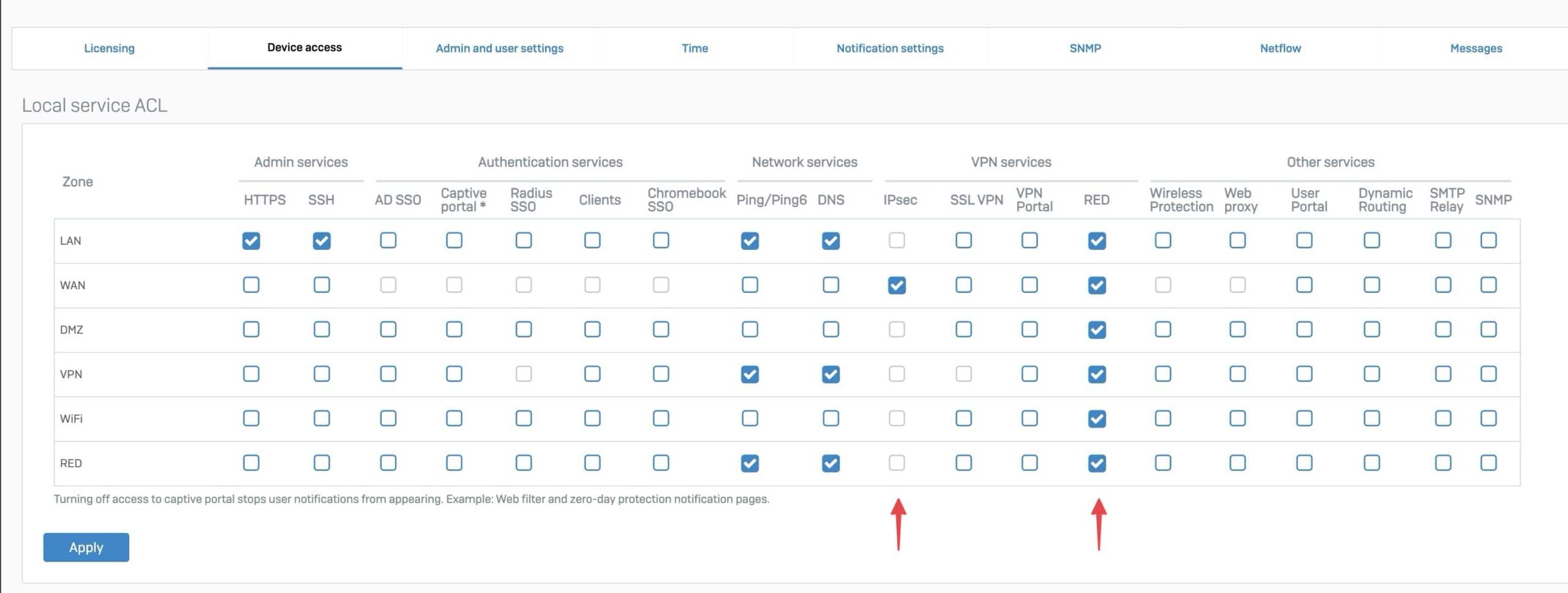

Verbesserte Firewall-Sicherheit und Zugriffskontrolle

Mit der neuen Version bekommt man eine noch feinere Kontrolle darüber, welche Dienste im WAN zugänglich sind. Dies verbessert die Sicherheitslage Ihrer Firewall erheblich. Was nicht sichtbar ist, kann auch nicht angegriffen werden.

Neu hinzugekommen sind die Einstellungsmöglichkeiten für IPsec VPN und die RED:

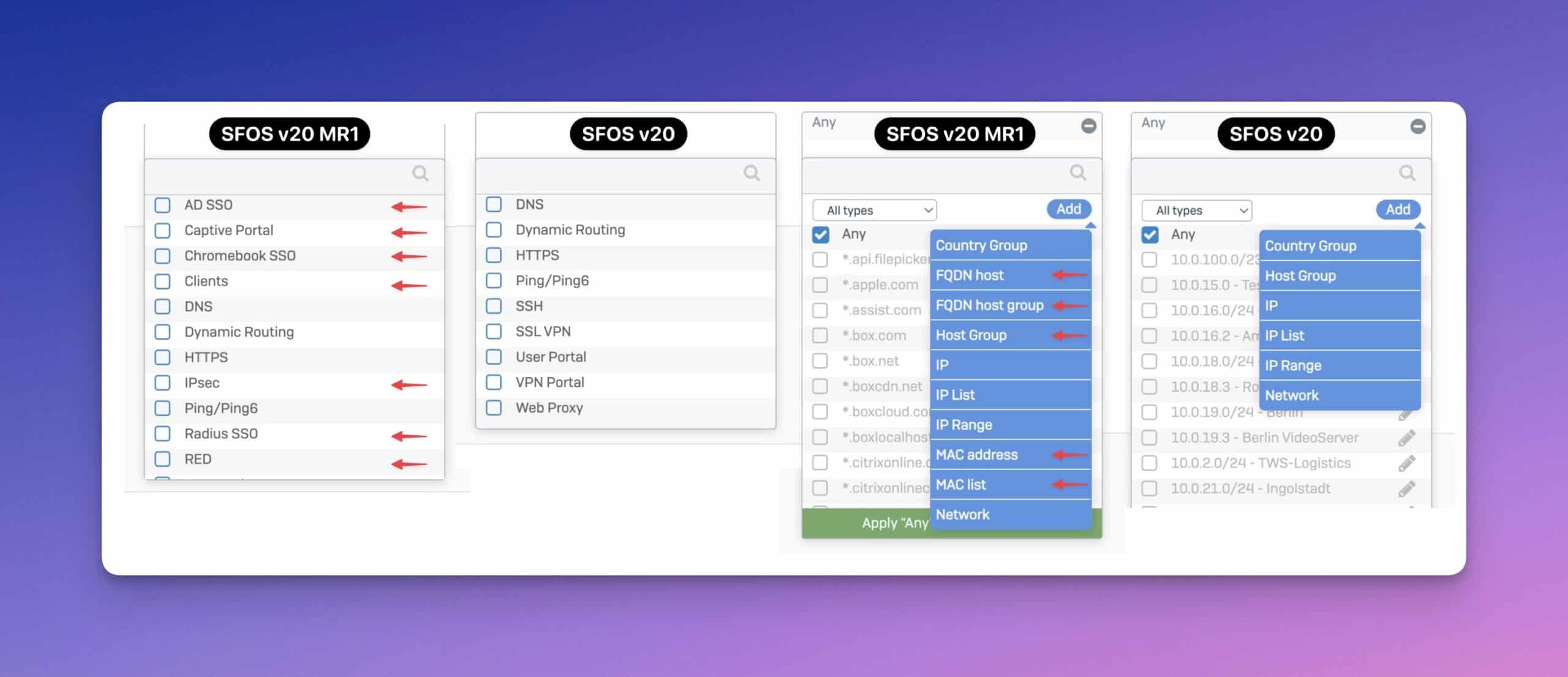

Neue Dienste in der Local ACL-Ausnahmeliste

Hinter einer Zone kann sich aber immer noch viel Angriffsfläche befinden und darum ist es ratsam, dass man den Zugriff noch genauer definiert in den „Local service ACL exception rule“.

Folgende Dienste wurden zur Ausnahmeliste hinzugefügt: AD SSO, Captive Portal, RADIUS SSO, Client Authentication, Wireless, SMTP, RED, IPsec und zu guter Letzt Chromebook, obschon ich ausser auf YouTube noch nie ein Chromebook gesehen habe 🤷♂️.

Flexiblere Zugriffskontrollausnahmen

Mit der neuen Version der Sophos Firewall v20 MR1 wird die Flexibilität der Zugriffskontrollausnahmen erheblich verbessert und um drei wichtigste Objekte erweitert.

- Unterstützung für FQDN-Hosts: Sie können jetzt vollständig qualifizierte Domainnamen (FQDNs) in den Ausnahmeregeln verwenden. Dies ermöglicht eine präzisere Kontrolle über den Datenverkehr, indem Sie den Zugriff auf bestimmte Domänen basierend auf deren Namen anstatt nur auf IP-Adressen steuern. Auf dieses Feature (welches auf der UTM vorhanden war 🤐) habe ich mich lange gefreut.

- Host-Gruppen: Die Möglichkeit, Host-Gruppen zu definieren und zu nutzen, bietet eine erweiterte Flexibilität bei der Verwaltung von Zugriffsregeln. Sie können mehrere Hosts zu einer Gruppe zusammenfassen und diese Gruppe dann in Ihren Ausnahmeregeln verwenden.

- MAC-Adressen: Neben IP-Adressen können nun auch MAC-Adressen in Zugriffskontrollausnahmen einbezogen werden. Dies bietet eine zusätzliche Ebene der Kontrolle, besonders nützlich in Netzwerken mit vielen dynamischen oder wechselnden IP-Adressen.

Zero-Touch Deployment

Zero-Touch Deployment ist eine erweiterte Funktion der Sophos Firewall v20 MR1.

In vielen Fällen ersetzen wir als Avanet die bestehenden Firewalls 1:1 durch neue,und es ist wichtig, dass dies schnell und mit minimalen Unterbrechungen geschieht. Normalerweise konfigurieren wir das Gerät in unserem Büro vor und senden es dann zum Kunden, wo es nur noch ersetzt werden muss.

In der Vergangenheit war für Zero-Touch Deployment ein USB-Stick erforderlich, um die Konfigurationsdatei auf die Firewall zu übertragen. Mit der neuen Version ist dies jedoch nicht mehr notwendig, da die gesamte Konfiguration über Sophos Central erfolgen kann.

Hier sind die Schritte und die Verbesserungen im Detail:

- Seriennummer eintragen: Die Seriennummer der neuen Firewall wird in Sophos Central eingetragen. Dies dient zur Identifikation und Initialisierung der Firewall.

- Grundkonfiguration festlegen: Es wird eine Grundkonfiguration definiert, die beim ersten Start der Firewall angewendet wird. Diese umfasst wichtige Einstellungen wie Zeitzone, Firewall-Hostname, und Netzwerkkonfigurationen für LAN und WAN.

- Internetverbindung herstellen: Die Firewall wird vor Ort einfach an das Netzwerk angeschlossen, wodurch sie automatisch eine Verbindung zu Sophos Central herstellt und die vordefinierte Konfiguration herunterlädt.

- Firewall Management aktivieren: Nach der Verbindung zu Sophos Central wird die Firewall automatisch konfiguriert und ist bereit für den Einsatz. Administratoren können dann weitere Einstellungen und Feinabstimmungen direkt über Sophos Central vornehmen.

Diese Methode reduziert den Zeitaufwand und die Komplexität der Installation erheblich. Zudem kann die Firewall sofort genutzt werden, sobald sie mit dem Internet verbunden ist, wodurch der gesamte Prozess beschleunigt wird.

Vorteile des Zero-Touch Deployments

- Schnelle Bereitstellung: Ideal für Standorte, an denen kein IT-Personal vor Ort ist. Die Firewall kann sofort nach dem Anschluss an das Netzwerk konfiguriert und einsatzbereit gemacht werden.

- Zentrale Verwaltung: Alle Konfigurationsschritte werden über Sophos Central durchgeführt, was eine einheitliche und konsistente Verwaltung ermöglicht.

- Minimale Unterbrechungen: Da die Konfiguration vorab definiert und automatisch angewendet wird, sind die Ausfallzeiten minimal, was besonders in geschäftskritischen Umgebungen von Vorteil ist.

- Einfache Anpassung: Nach der initialen Konfiguration können weitere Anpassungen und Einstellungen zentral vorgenommen werden, ohne dass ein Techniker vor Ort sein muss.

Mit Zero-Touch Deployment bietet Sophos eine effiziente Lösung für die Bereitstellung und Konfiguration von Firewalls, die Zeit spart und die Netzwerkverfügbarkeit maximiert.

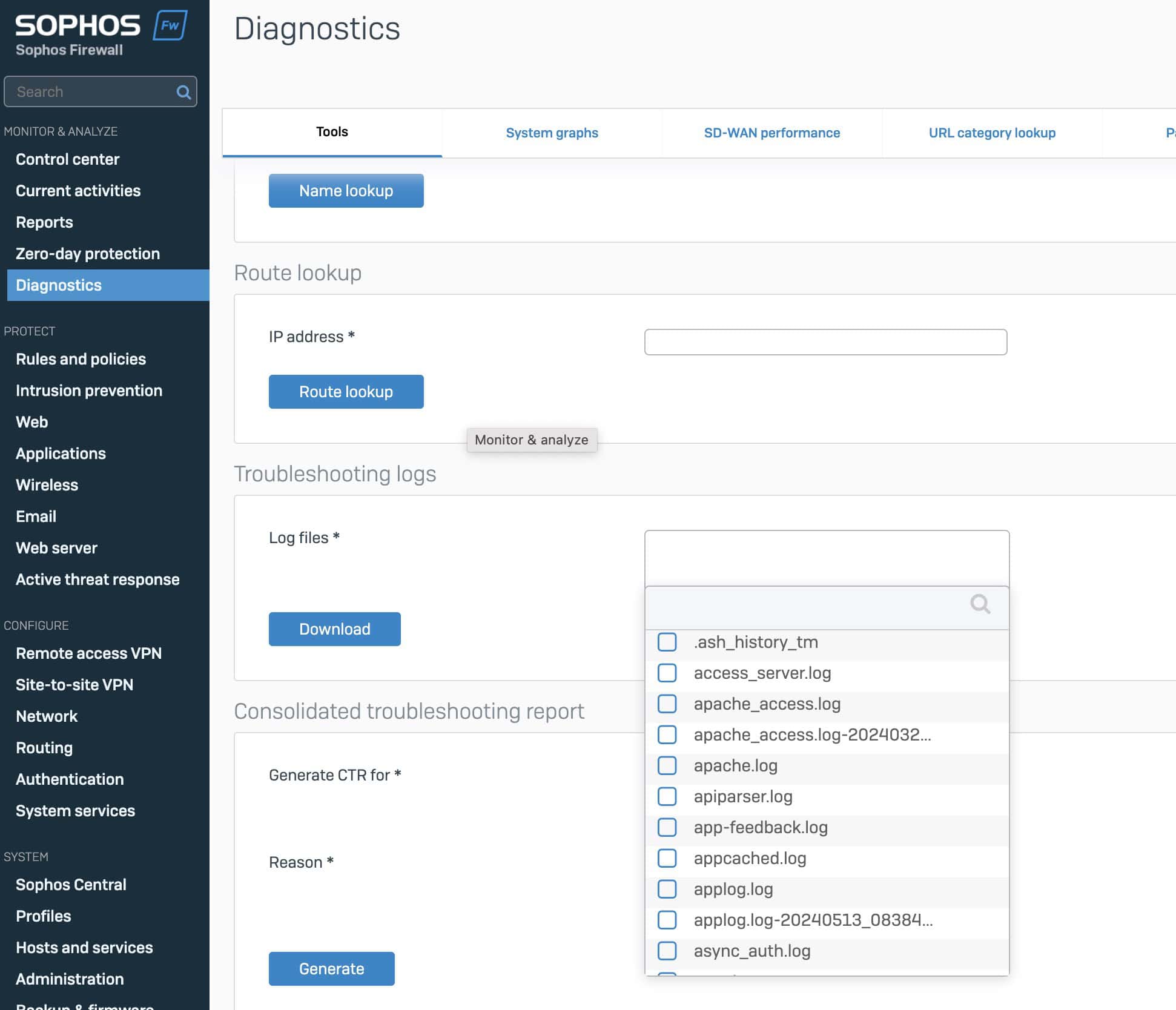

Logfiles herunterladen für Troubleshooting

Mit der Sophos Firewall v20 MR1 ist es nun möglich, einzelne Log-Files direkt von der Firewall herunterzuladen. Diese Funktion vereinfacht das Troubleshooting, da man nicht mehr über eine SSH-Verbindung auf die Firewall zugreifen muss, um die nötigen Daten zu erhalten.

Unter dem Hauptmenüpunkt Diagnostics findet man die Option Troubleshooting Logs. Hier können Administratoren gezielt nach bestimmten Logs suchen und mehrere Logs gleichzeitig auswählen. Die Sophos Firewall bietet dann eine ZIP-Datei zum Download an, die alle ausgewählten Logs enthält. Diese Dateien können auf einem lokalen Client geöffnet und analysiert werden.

Jede Site-to-Site IPsec-Verbindung und einzelne RED-Verbindung erhält ihr eigenes Log. Dies ermöglicht eine detaillierte und spezifische Analyse, ohne auf umständliche Methoden zurückgreifen zu müssen. Dadurch wird die Verwaltung und Wartung der Firewall effizienter und benutzerfreundlicher.

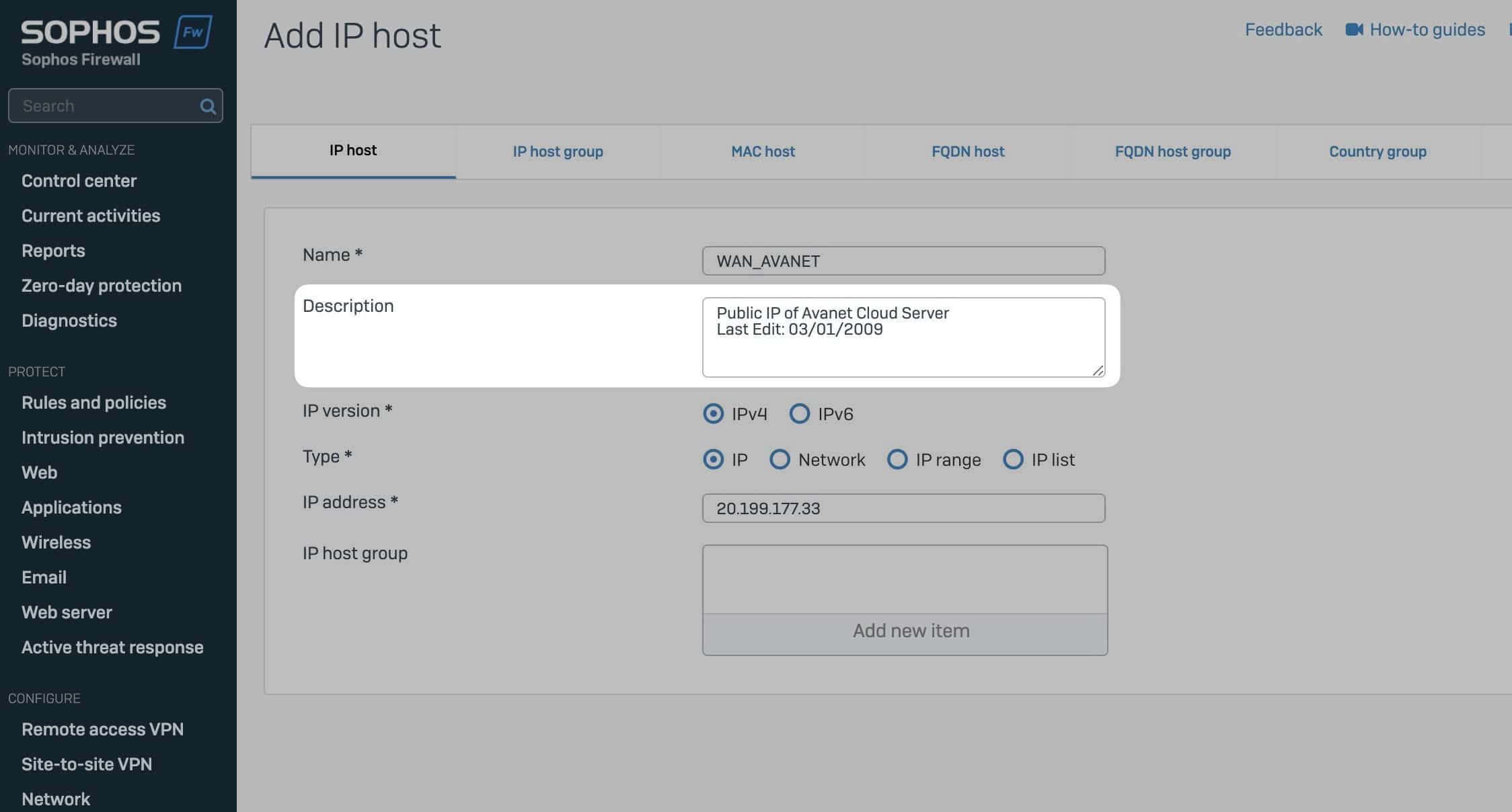

Beschreibungsfelder für Objekte

Es erhalten nun alle Objekte unter „Host & Services“ ein Beschreibungsfeld. Dies umfasst IP-Hosts, IP-Host-Gruppen, MAC-Adressen und andere Netzwerkobjekte. Die Möglichkeit, jedem Objekt eine detaillierte Beschreibung hinzuzufügen, verbessert die Dokumentation bedeutend.

Diese Funktion ermöglicht es, wichtige Informationen direkt in der Firewall zu hinterlegen. Beispielsweise kann man bei der Anlage eines neuen IP-Hosts gleich eine Beschreibung hinzufügen, die den Zweck und die Verwendung des Hosts erklärt. Dies ist besonders nützlich, wenn mehrere Administratoren die Firewall verwalten oder wenn eine genaue Dokumentation erforderlich ist.

Eine Beschreibung könnte auch Links zu weiterführenden Informationen enthalten, wie beispielsweise eine Knowledge Base oder ein PDF-Dokument, das spezifische Details zum betreffenden Objekt bereitstellt. Dies erhöht die Nachvollziehbarkeit und erleichtert zukünftige Verwaltungsaufgaben. So kann ein Service-Port, der nur für eine bestimmte Anwendung genutzt wird, direkt mit relevanten Informationen und Kontext versehen werden, was die Effizienz und Klarheit im Netzwerkmanagement deutlich steigert.

Die Beschreibung wird ebenfalls indexiert, um eine Suche zu ermöglichen.

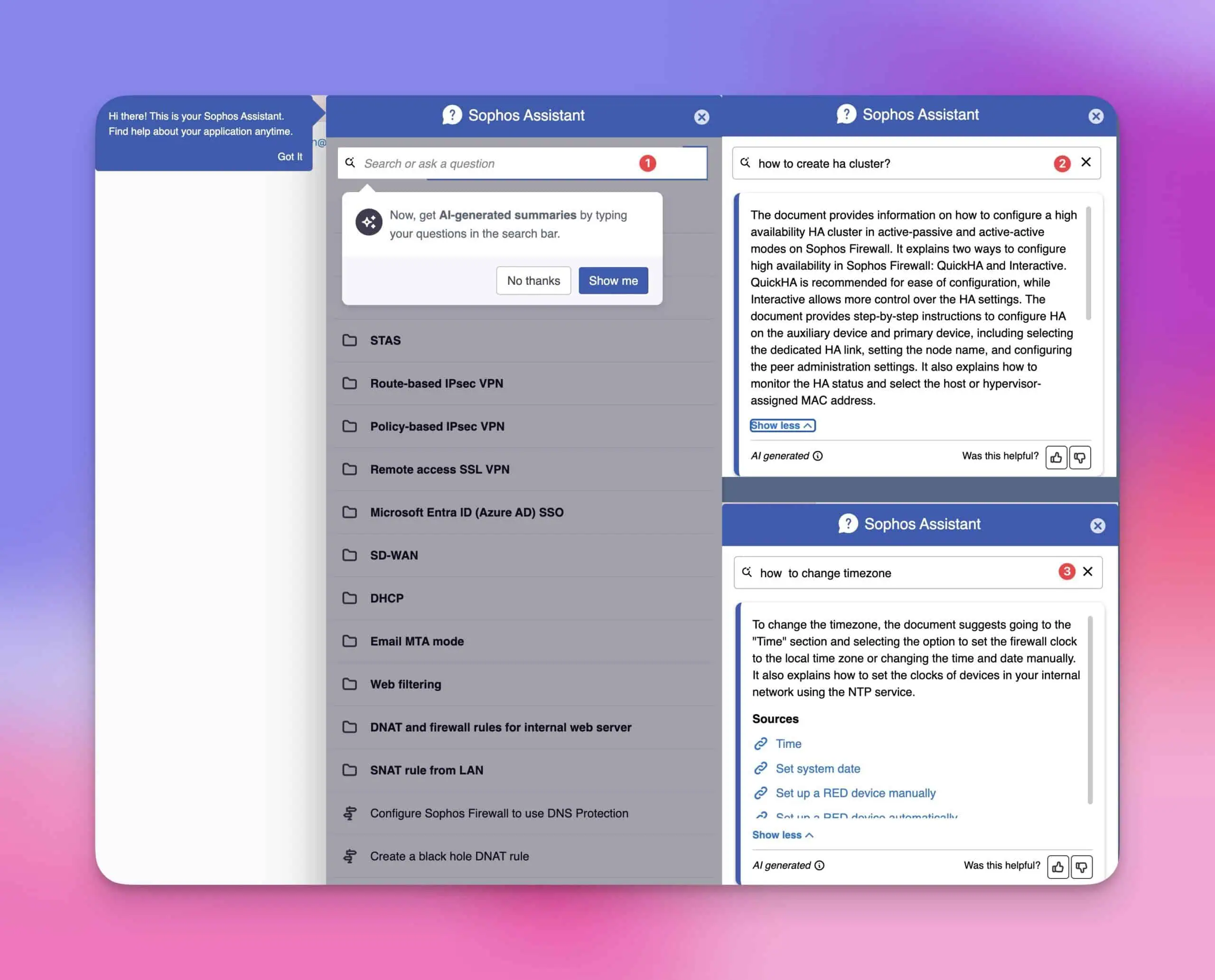

Generative AI Firewall Assistant

Heute ist man als Firma einfach nicht mehr cool, wenn man nicht AI erwähnt. Vor ein paar Jahren war es noch Blockchain.

Ein neuer generativer AI-gestützter Sophos Assistant ist integriert, um Ihnen bei der Verwaltung Ihrer Firewall zu helfen. Man kann dem Assistenten jede Frage in einfacher Sprache stellen und erhalten Anweisungen und Links zu hilfreichen Ressourcen.

Nicht schlecht für eine erste Version, aber ich denke, wir stellen uns KI anders vor als nur eine etwas bessere Suche?

OpenVPN Upgrade auf v2.6.0

Die OpenVPN-Komponente der Sophos Firewall wurde auf Version 2.6.0 aktualisiert. Dies verbessert die Sicherheit und Leistung für SSL VPN. Die Site-to-Site SSL VPNs mit älteren Versionen werden nicht mehr unterstützt. Es wird empfohlen, auf v20.0 MR1 zu aktualisieren oder alternative VPN-Lösungen wie IPsec zu verwenden.

Ausserdem kann die neueste Version des Sophos Connect Client (v2.3) über das VPN Portal heruntergeladen werden:

- Sophos Connect SSL VPN Client installieren (Windows) – SFOS

- Sophos Community: Sophos Connect 2.3 Update Released

- Sophos Commuinity: Sophos Connect News und Release Notes

Wichtige Hinweise zur SSL VPN Kompatibilität

Durch das Upgrade auf OpenVPN 2.6.0 in dieser Version werden SSL VPN-Tunnel mit den folgenden Clients und Firewall-Versionen nicht mehr hergestellt:

- SFOS v18.5 und frühere Versionen: Site-to-Site SSL VPNs können nicht mehr hergestellt werden. Es wird empfohlen, alle relevanten Firewalls auf v20.0 MR1 zu aktualisieren oder Site-to-Site IPsec oder RED-Tunnel zu verwenden.

- Legacy SSL VPN Client: Remote Access SSL VPN-Tunnel werden nicht mehr mit dem veralteten SSL VPN Client hergestellt. Nutzen Sie den Sophos Connect Client oder Drittanbieter-Clients wie den OpenVPN Client.

- UTM9 OS: Site-to-Site SSL VPNs können nicht mehr zwischen UTM9 OS und SFOS v20.0 MR1 hergestellt werden. Es wird empfohlen, diese Geräte auf v20.0 MR1 zu migrieren oder Site-to-Site IPsec oder RED-Tunnel zu verwenden.

Verbesserungen bei SD-WAN und VPN

Die neue Version der Sophos Firewall v20 MR1 bringt wichtige Verbesserungen im Bereich SD-WAN und VPN, die sowohl die Zuverlässigkeit als auch die Leistung erheblich steigern.

- Minimale Traffic-Unterbrechungen: Die Verfügbarkeit der Gateways während HA-Failover und Geräte-Neustarts wurde um das Vierfache verbessert. Dies bedeutet, dass bei einem Ausfall eines Gateways oder beim Neustart eines Geräts die Unterbrechungen im Datenverkehr deutlich minimiert werden, was zu einer stabileren Netzwerkverbindung führt.

- Neuer OpenVPN 3.0 Client: Der neue OpenVPN 3.0 Client für Remote Access SSL VPN steht nun zum Download über das VPN-Portal zur Verfügung. Dieser Client bietet verbesserte Sicherheitsfunktionen und eine höhere Kompatibilität mit verschiedenen Betriebssystemen, was die Einrichtung und Verwaltung von VPN-Verbindungen vereinfacht und die Nutzererfahrung verbessert.

- IPsec Phase-1 IKEv2 Unterstützung: Die Unterstützung für GCM- und Suite-B-Chiffren wurde hinzugefügt, was die Interoperabilität und den Datendurchsatz bei IPsec-Verbindungen verbessert. Diese modernen Verschlüsselungsmethoden sorgen für eine sicherere und effizientere Datenübertragung zwischen den Netzwerkgeräten.

- DHCP Busybox Verbesserungen: Die Standard-Lease-Zeit für DHCP wurde auf 30 Sekunden festgelegt, um WAN-Verbindungsprobleme zu eliminieren. Kürzere Lease-Zeiten bedeuten, dass IP-Adressen schneller zugewiesen und erneuert werden, was zu einer stabileren und zuverlässigeren Netzwerkverbindung führt, insbesondere in Umgebungen mit häufig wechselnden Verbindungen.

Sophos Firewall v20 MR1 installieren

Um jeweils die neueste Firmware-Version zu installieren, ist eine Enhanced Support Lizenz erforderlich, sofern die Firewall nicht gerade neu gekauft wurde und noch über eine Evaluierungslizenz verfügt: Sophos Firewall Updates zukünftig nicht mehr kostenlos

In dieser Anleitung wird beschrieben, wie Sie die neueste Version auf Ihrer Firewall installieren und das Image herunterladen können: Aktualisierung der Firmware auf der Sophos Firewall (Firmware Update)

Mehr Informationen zum Release findet man in der Sophos Community – Sophos Firewall OS v20 MR1 is Now Available