Sophos SFOS Update – Neue Funktionen in v18.0.3 MR3

Admins, welche Ihre XG Firewall bereits auf 17.5 MR13 und MR14 aktualisiert haben, warten auf dieses Update schon seit Längerem. Doch auch für alle anderen bringt v18 MR3 nebst 34 Bugfixes einige Erneuerungen mit.

Upgrade auf v18

Aktuell gibt es noch immer zwei verschiedene Versionen von SFOS, welche von Sophos aktualisiert werden. Da gibt es einmal v17.5 (MR6 – MR14.1) und Version 18 (MR1 und MR2).

Benutzer einer XG 85 oder XG 105 können wegen zu wenig RAM nicht auf v18 upgraden. Darum sind diese Firewall Appliances auch End of Sale und es gibt entsprechende Nachfolgemodelle. Für Kunden mit diesen älteren Geräten hält Sophos die v17.5 weiterhin auf dem aktuellsten Stand, zumindest was Bugfixes und Sicherheitsupdates betrifft.

Um von den neusten Funktionen zu profitieren, wäre es empfehlenswert, auf die neuen Modelle zu wechseln, welche v18 unterstützen. Um Kunden mit älteren Geräten diese Entscheidung etwas leichter zu machen, bietet Sophos noch bis Ende Jahr eine Renewal Promo an, womit man 50% der neuen Firewall Hardware geschenkt bekommt. Die andere Variante wäre, einfach bis 2021 Q2 zu warten… (SPOILER: Neue Hardware-Serie soll erscheinen. 🤫)

Für Firewalls, die v18 unterstützen, war ein Update bisher aber nicht so einfach. Es gab bis anhin nur für die Versionen 17.5 MR6 bis MR12 einen funktionierenden Migrationspfad auf die Version 18. Wer zwischenzeitlich bereits MR13 oder MR14 installiert hatte, sah sich bei einem manuellen Update auf v18 mit einem Factory Reset konfrontiert und verlor seine komplette Konfiguration.

Mit v18 MR3 gibt es wieder einen Update-Pfad. Auch sehen wir bei unseren v17.5 Kunden, dass das v18 Update auf der Firewall erstmals automatisch vorgeschlagen wird. Sophos ist sich also sicher und hat genügend Erfahrungswerte mit v18 gesammelt, um das Upgrade allen Kunden zur Verfügung zu stellen.

Auch unsere Erfahrungen mit v18 und v18 MR3 sind durchaus positiv. Wir empfehlen daher ein Upgrade auf v18. 🙌

Wieso v18 ein richtig guter Release ist?

- In SFOS v18 gibt es einige neue Funktionen

- Mit SFOS v18 gibt es neue Features für das Central Firewall Management

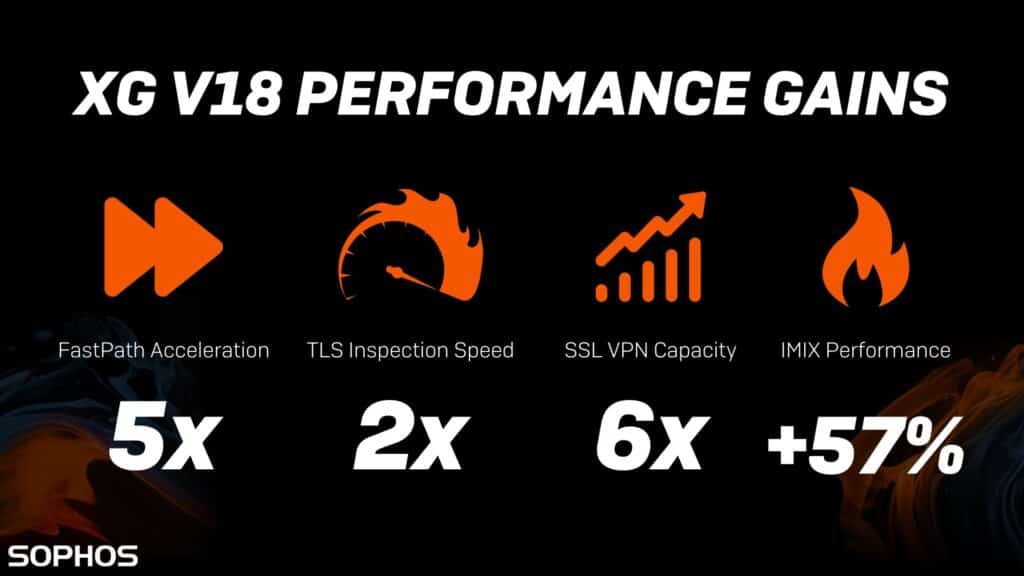

Dieselbe Firewall Appliance ist mit dem Softwareupgrade auf v18 auch noch um einiges schneller geworden! 🚀

Auf der 100er Serie (XG 86 – XG 135) ist das Webinterface ein ganz wenig schneller geworden, aber unterm Strich immer noch verdammt langsam! 🐌

VPN Performance Verbesserungen

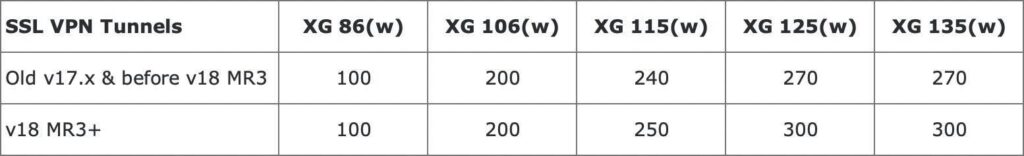

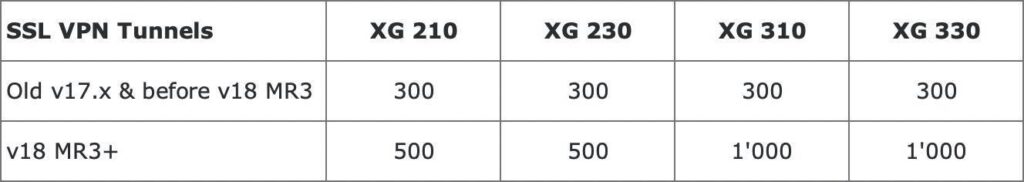

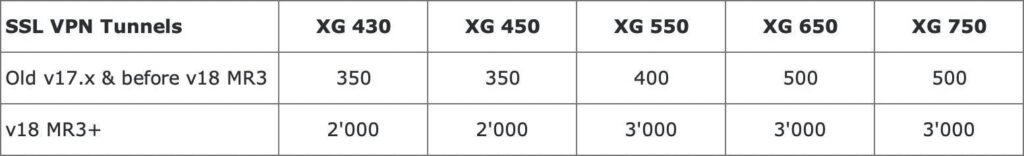

Bei v18 MR3 wurde die SSL VPN Leistung verbessert. Es werden nun bei den grösseren Hardwaremodellen wesentlich mehr parallele Verbindungen unterstützt, als bei der älteren SFOS Version.

Secure Storage Master Key (SSMK)

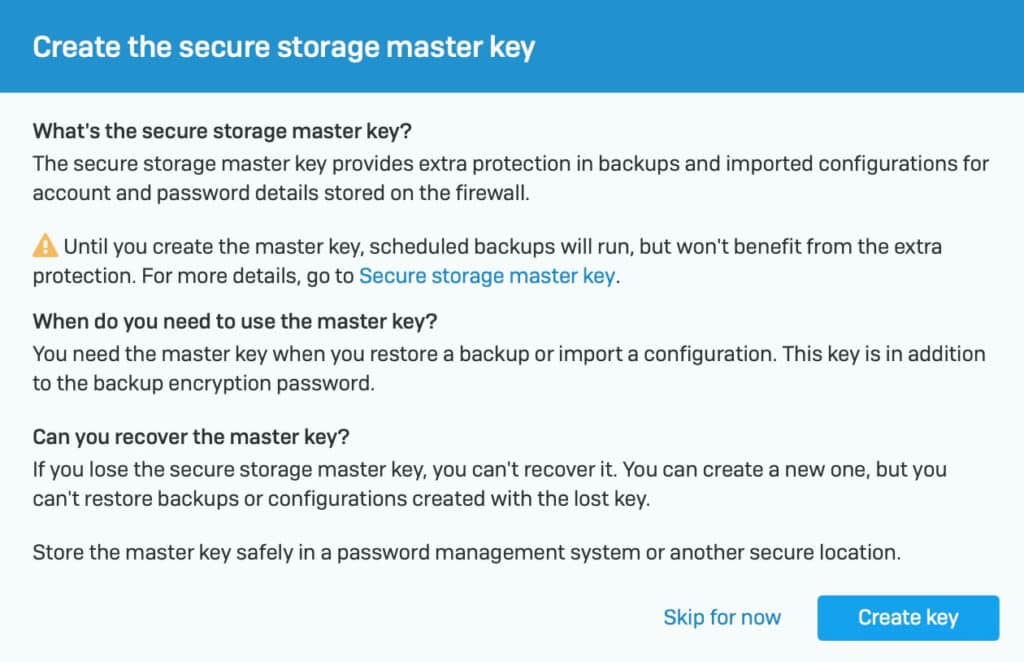

Wenn man das Update durchgeführt hat und sich danach als Admin anmeldet, erscheint folgende Anzeige:

Hintergrund zu diesen Änderungen

Sophos hatte vor einigen Monaten eine Sicherheitslücke im SFOS. Noch weiter zurück gab es das Problem, dass aus den Backup-Dateien mit etwas Aufwand das Administrator-Passwort ausgelesen werden konnte. Daraufhin wurde auch die Backup-Verschlüsselung eingeführt. Sophos nimmt diese Sache sehr ernst und hat darum auch einigen Aufwand betrieben, damit so etwas möglichst nicht mehr vorkommt. Die geplante Roadmap wurde um ein halbes Jahr verschoben und man kümmerte sich zuerst um die Sicherheit des eigenen Systems. Die Vorfälle haben gezeigt, dass selbst eine Firewall, welche vor Bedrohungen schützten soll, angreifbar ist.

Der Spruch „100-prozentige Sicherheit gibt es nicht“ existiert ja nicht ohne Grund. Viele Filme oder Serien wären dann ja auch sehr langweilig, wenn so eine 100-prozentige Sicherheit existieren würde. 😋

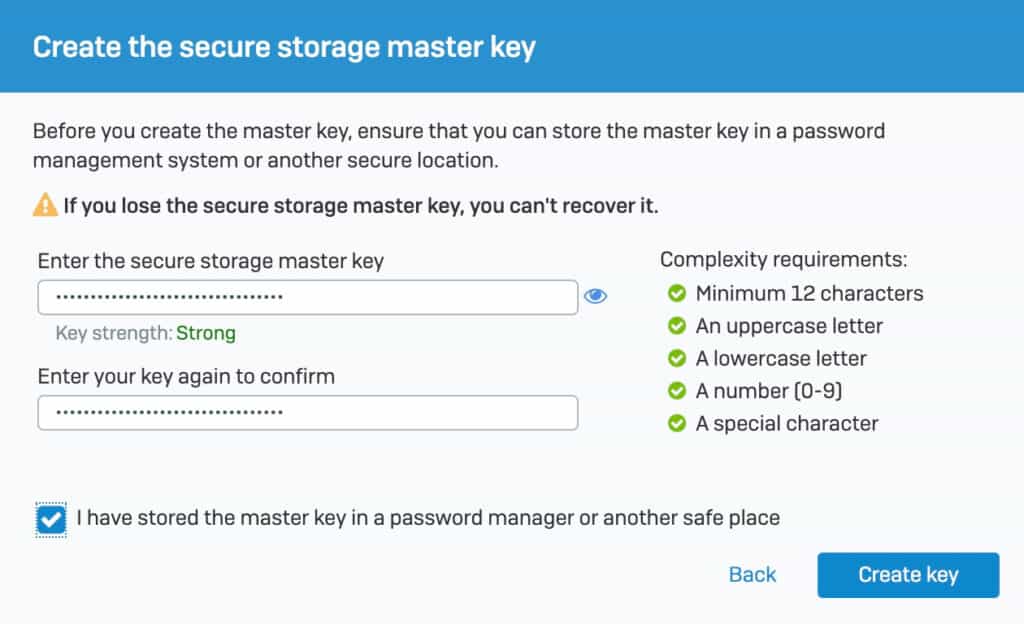

Nun gibt es neu mit v18 MR3 den Secure Storage Master Key. Diesen Key kann man nur mit dem Admin-Benutzer erstellen. Mit einem anderen Benutzer, welcher über Administratorrechte verfügt, funktioniert dies nicht. Mit dem Definieren dieses neuen Keys, werden wichtige Informationen nochmals zusätzlich verschlüsselt. Wer es technisch ganz genau wissen möchte was hier passiert, kann dies im Secure Storage Dokument nachlesen.

Erstellt euch also ein sicheres Passwort und speichert dies ebenfalls sicher ab.

Captcha deaktivieren

Das Anmeldefenster der Firewall wurde, seit der oben erwähnten Sicherheitslücke für das UserPortal und Admin-Login, mit einem Captcha ausgestattet.

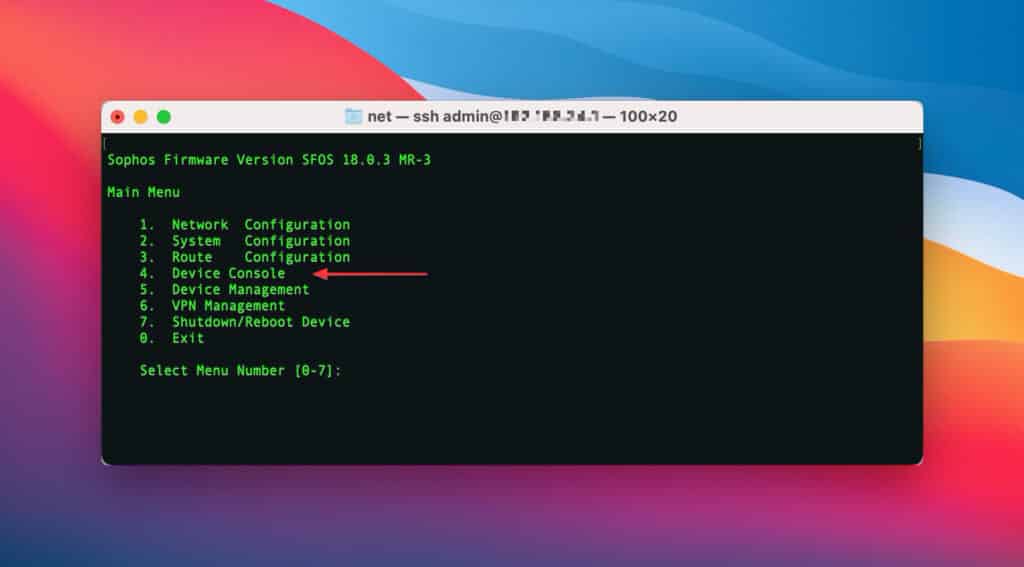

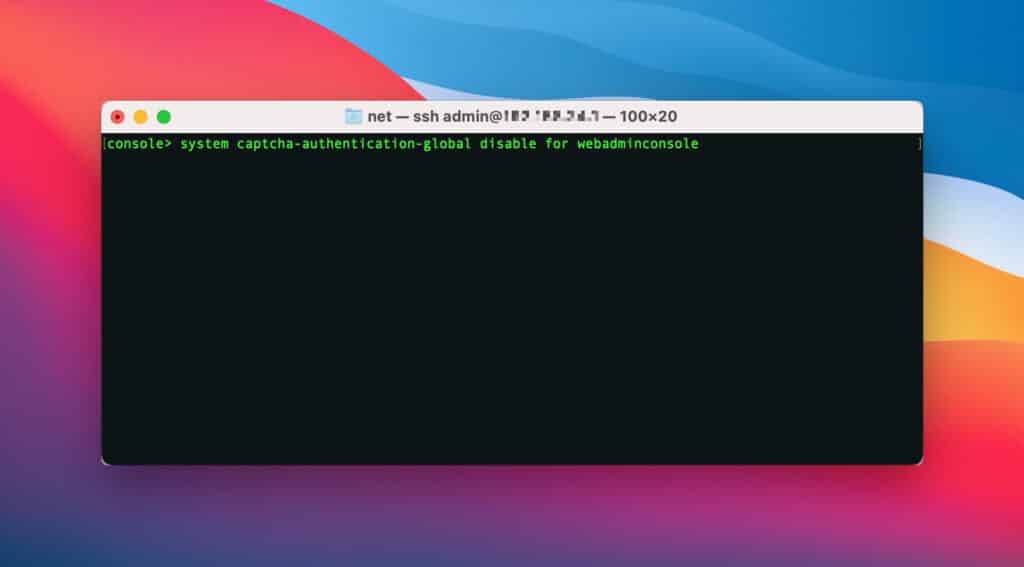

Mit MR3 kann dieser Bot-Schutz deaktivieren werden. Um dies zu tun, muss man sich auf der Firewall via SSH anmelden und mit der Tastatureingabe „4“ auf die Konsole wechseln.

Hier kann man mit folgendem Befehl die Captcha-Einstellung für die Anmeldefenster aktivieren, deaktivieren oder anzeigen lassen.

console> system captcha-authentication-global enable/disable/show for userportal/webadminconsole

Device Access Warnhinweise

Wie die oberen beiden Funktionen sollen auch die Device Access Warnhinweise für mehr Sicherheit sorgen.

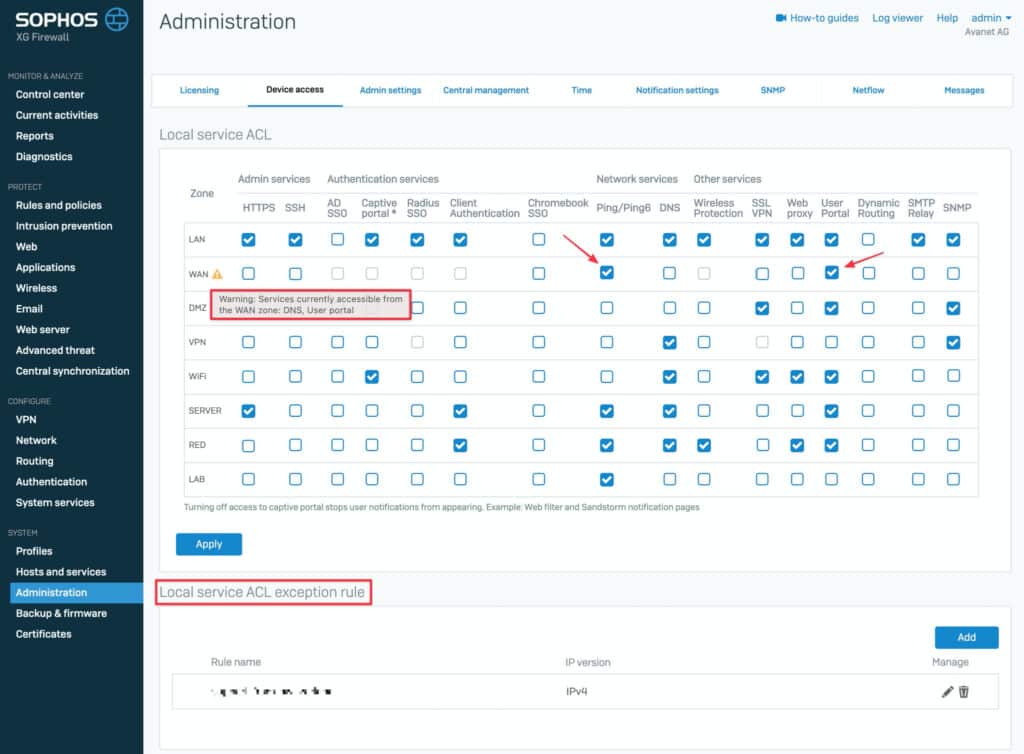

Unter dem Menüpunkt: „Administration > Device Access“ kann man den Zugriff auf die Firewall-Dienste definieren.

Hier sollte man nach dem folgenden Prinzip vorgehen: Alles schliessen und bewusst öffnen. Dadurch, dass z. B. die Checkbox bei „Ping“ oder „User Portal“ aktiviert ist, erlaubt ihr jedem Computer weltweit eure Firewall mittels ICMP oder User Portal zu erreichen.

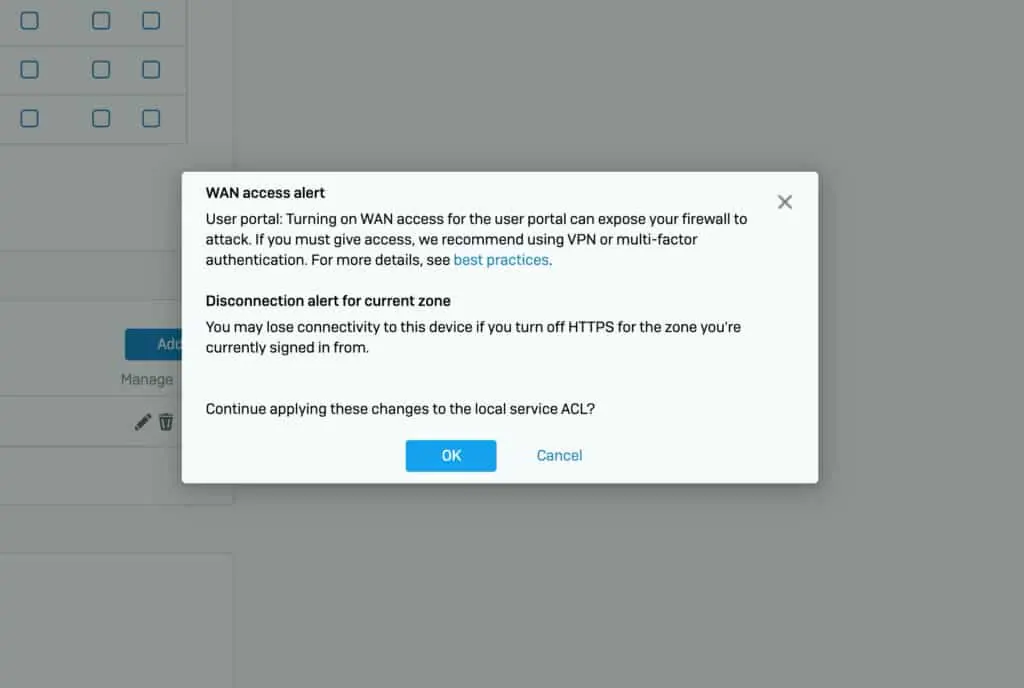

Die Einstellungen könnt ihr natürlich wie zuvor ändern. Neu gibt das System eine Warnmeldung aus. Dadurch soll einem bewusst werden, was man mit dem Aktivieren einer Checkbox in der WAN Zone gegen aussen alles öffnet.

Besser ist es, wenn ihr mit den „Local service ACL exeption rule“ genauer definiert, woher der Traffic erlaubt ist. Wählt z. B. für den Zugriff auf das User Portal nur euer Land aus oder beim Ping nur die IPs, welche die Firewall tatsächlich mittels ICMP erreichen dürfen, sollen, müssen.

Sophos Central Firewall Management

High Availability Cluster Ansicht

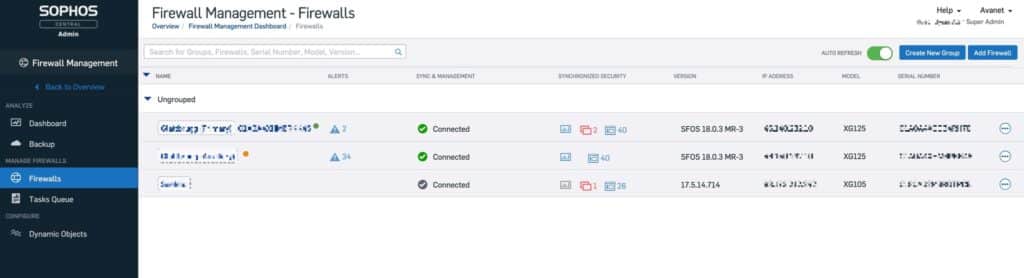

Alle Zuhörer(innen) unseres Podcasts wissen, dass der Central Firewall Manager ein Produkt ist, in welchem ich sehr viel Potenzial sehe. Man merkt noch immer, dass dieser in der Entwicklung steckt, aber mit v18 MR3 wird eine wirklich unschöne Sache behoben.

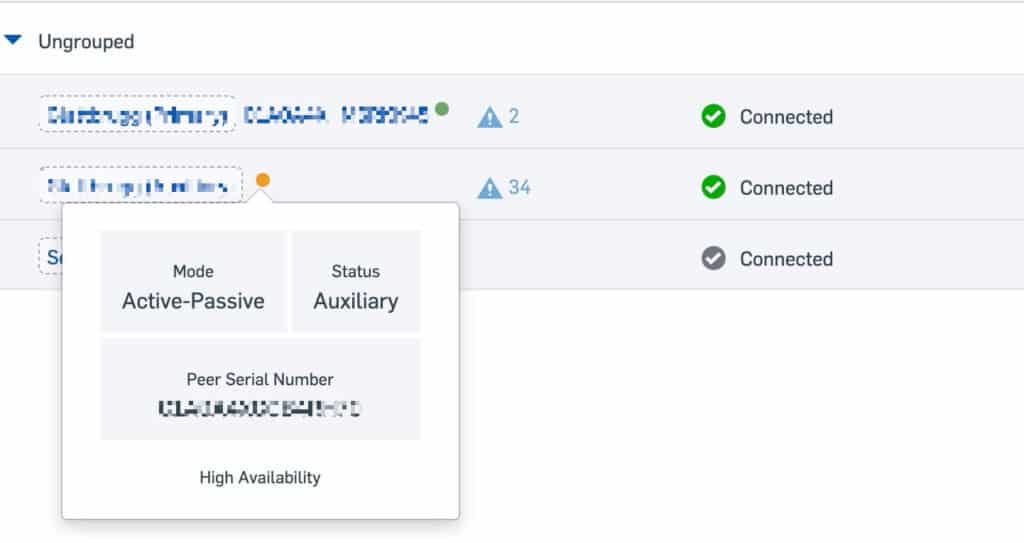

HA Cluster werden nun nicht mehr als Online- und Offline-Gerät angezeigt, sondern man kann nun gut erkennen, welche Firewalls zu einem Cluster konfiguriert wurden.

Wenn man mit der Maus auf die Statusanzeige klickt, werden einem noch mehr Informationen angezeigt. Dadurch wird ersichtlich, dass sich dieses Gerät in einem Aktiv-Passiv Cluster befindet und es sich um das Auxiliary Device handelt.

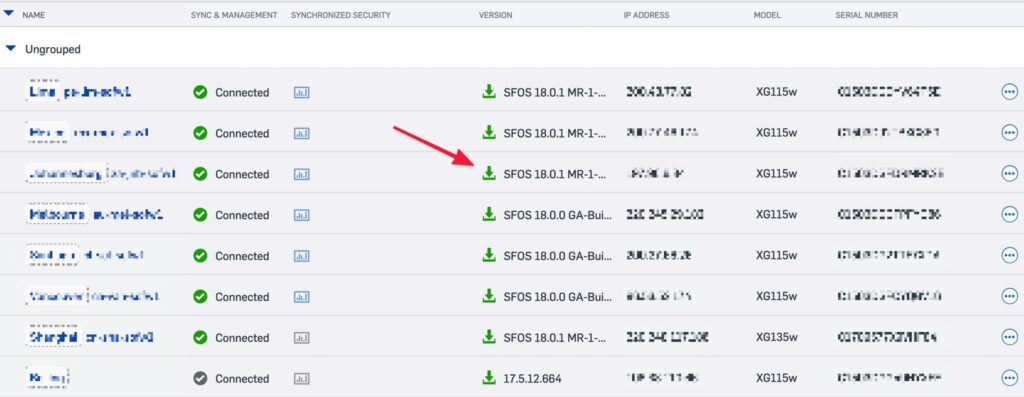

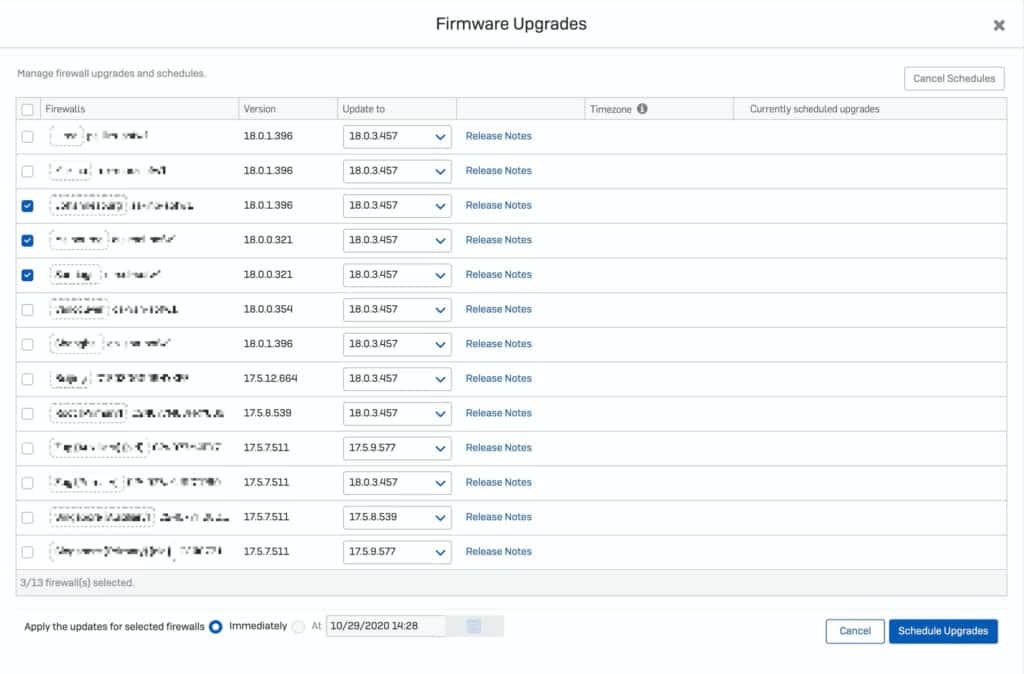

Geplante Updates

Es ist nun möglich, über den Central Firewall Manager die Firmware Updates zu planen. UTM Admins kennen dies von früher.

Für ein geplantes Update, kann man auch mehrere Firewalls gleichzeitig anwählen, was in grösseren Umgebungen eine enorme Erleichterung ist.

Dennoch ist dieses Feature mit Vorsicht zu geniessen. Ein Update kann auch mal Probleme machen.

Im oberen Screenshot ist zu erkennen, dass in dieser Umgebung noch einige Updates installiert werden müssen. 😅

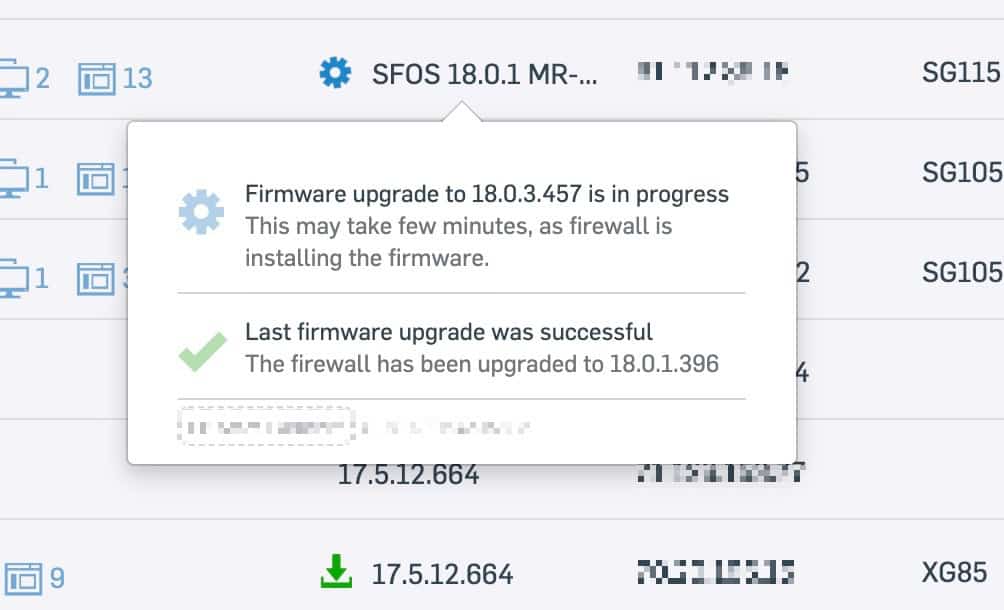

Wenn sich eine Firewall in einem Update Prozess befindet, wird dies anhand eines animierten Icons in der Übersicht signalisiert. Mit einem Klick darauf erhält man noch mehr Informationen.

Weitere Erneuerungen

Es gibt noch mehr Funktionen zu diesem Release, auf welche ich jedoch nicht genauer eingehe. Der vollständigkeitshalber, liste ich diese aber noch auf:

- Sophos Connect Client: Es können nun auch Gruppen hinzugefügt werden und nicht mehr nur einzelne Benutzer.

- SFOS unterstützt nun auch die Infrastruktur von Nutanix AHV und Nutanix Flow

- AWS: Support für neue Instanzen in der AWS Cloud (C5, M5 und T3)

- AWS: Support von CloudFormation Templates

- AWS: Support für Virtuelle WAN Zonen auf benutzerdefinierten Gateways