Sophos SFOS update – Nuevas funciones en v18.0.3 MR3

Los administradores que ya han actualizado su XG Firewall a 17.5 MR13 y MR14 llevan mucho tiempo esperando esta actualización. Pero la v18 MR3 también trae algunas novedades para todos los demás, junto con 34 correcciones de errores.

Actualizar a v18

Actualmente, siguen existiendo dos versiones diferentes de SFOS, que son actualizadas por Sophos. Existe la versión 17.5 (MR6 – MR14.1) y la versión 18 (MR1 y MR2).

Los usuarios de un XG 85 o XG 105 no pueden actualizar a v18 por falta de RAM. Por ello, estos cortafuegos también están End of Sale y existen los correspondientes modelos sucesores. Para los clientes con estos dispositivos más antiguos, Sophos sigue manteniendo al día la versión 17.5, al menos en lo que se refiere a correcciones de errores y actualizaciones de seguridad.

Para beneficiarse de las últimas funciones, sería aconsejable actualizarse a los nuevos modelos compatibles con v18. Para facilitar un poco esta decisión a los clientes con dispositivos más antiguos, Sophos ofrece una promoción de renovación hasta finales de año, con la que se obtiene gratis el 50% del nuevo hardware de cortafuegos. La otra opción sería simplemente esperar hasta 2021 Q2….(SPOILER: Se lanzará una nueva serie de hardware. 🤫)

Sin embargo, para los cortafuegos compatibles con v18, la actualización no ha sido tan fácil hasta ahora. Hasta ahora, sólo existía una ruta de migración a la versión 18 que funcionaba para las versiones 17.5 MR6 a MR12. Cualquiera que ya hubiera instalado MR13 o MR14 entretanto se encontraba con un restablecimiento de fábrica al actualizar manualmente a la v18 y perdía toda su configuración.

Con v18 MR3 hay de nuevo una ruta de actualización. Además, vemos con nuestros clientes v17.5 que la actualización v18 se sugiere automáticamente en el cortafuegos por primera vez. Así que Sophos confía y ha adquirido suficiente experiencia con v18 para poner la actualización a disposición de todos los clientes.

Nuestras experiencias con v18 y v18 MR3 también son bastante positivas. Por lo tanto, recomendamos una actualización a v18. 🙌

¿Por qué la v18 es una versión realmente buena?

- SFOS v18 incluye algunas novedades

- Con SFOS v18 hay nuevas funciones para la gestión central del cortafuegos

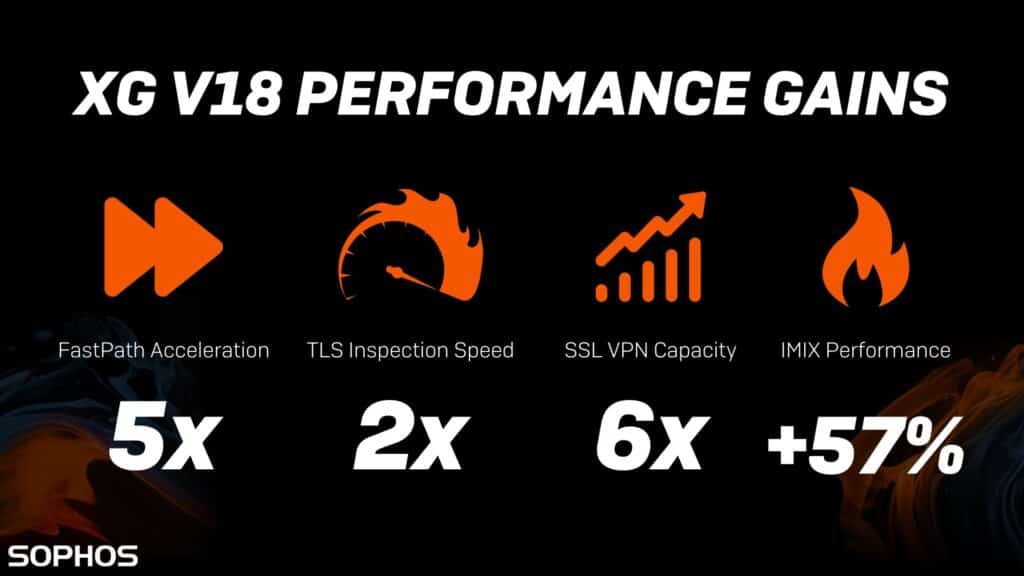

¡El mismo dispositivo de firewall también se ha vuelto mucho más rápido con la actualización de software a v18! 🚀

En la serie 100 (XG 86 – XG 135) la interfaz web se ha vuelto bastante más rápida, pero la línea de fondo sigue siendo condenadamente lenta. 🐌

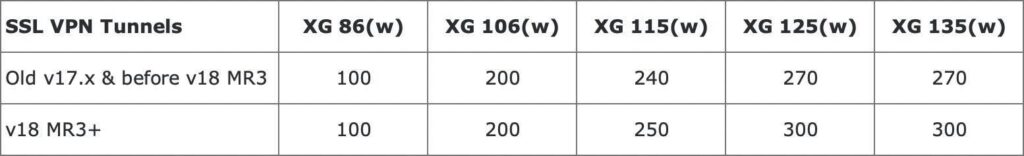

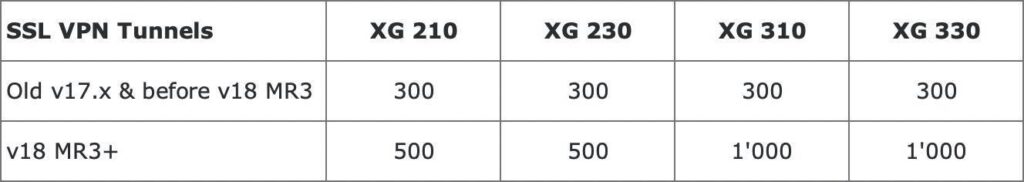

Mejoras en el rendimiento de la VPN

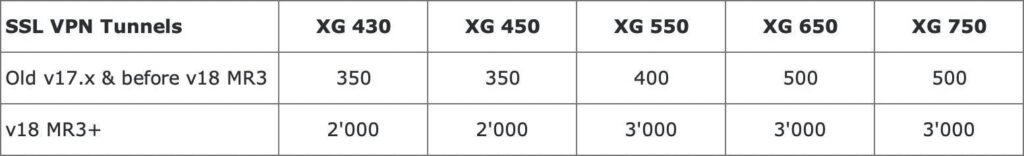

Se ha mejorado el rendimiento de SSL VPN en v18 MR3. Ahora se admiten muchas más conexiones paralelas en los modelos de hardware más grandes que con la versión anterior de SFOS.

Clave maestra de almacenamiento seguro (SSMK)

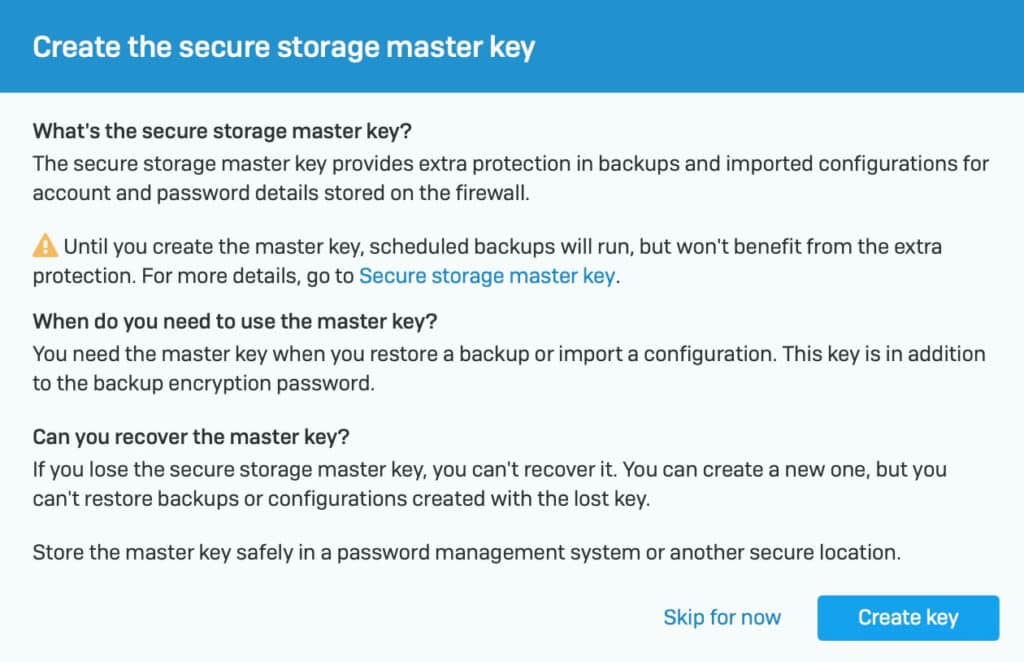

Si ha llevado a cabo la actualización y, a continuación, se conecta como Admin, aparecerá la siguiente pantalla:

Antecedentes de estos cambios

Sophos tenía una vulnerabilidad en SFOS hace unos meses. Incluso más atrás, existía el problema de que la contraseña de administrador se podía leer de los archivos de copia de seguridad con un poco de esfuerzo. Como resultado, también se introdujo el cifrado de las copias de seguridad. Sophos se toma este asunto muy en serio y por ello ha hecho todo lo posible para que no vuelva a ocurrir. La hoja de ruta prevista se pospuso medio año y se atendió primero a la seguridad del propio sistema. Los incidentes han demostrado que incluso un cortafuegos, que se supone que protege contra las amenazas, es vulnerable.

El dicho «el 100% de certeza no existe» no carece de razón. Muchas películas o series serían muy aburridas si existiera ese 100% de certeza. 😋

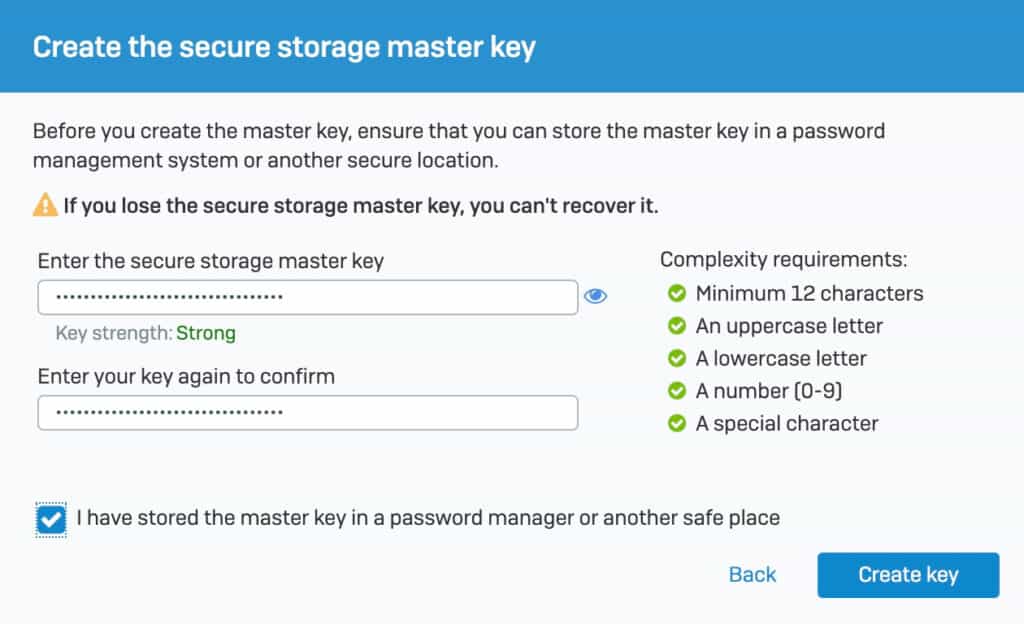

Ahora, con v18 MR3, hay una nueva Clave Maestra de Almacenamiento Seguro. Esta clave sólo puede crearse con el usuario admin. Esto no funciona con otro usuario que tenga derechos de administrador. Al definir esta nueva clave, la información importante se encripta adicionalmente. Si quieres saber exactamente qué ocurre aquí, puedes leerlo en el documento Almacenamiento seguro.

Así que crea una contraseña segura y guárdala también de forma segura.

Desactivar Captcha

La ventana de inicio de sesión del cortafuegos se ha equipado con un captcha desde la vulnerabilidad de seguridad mencionada anteriormente para el UserPortal y el Admin-Login.

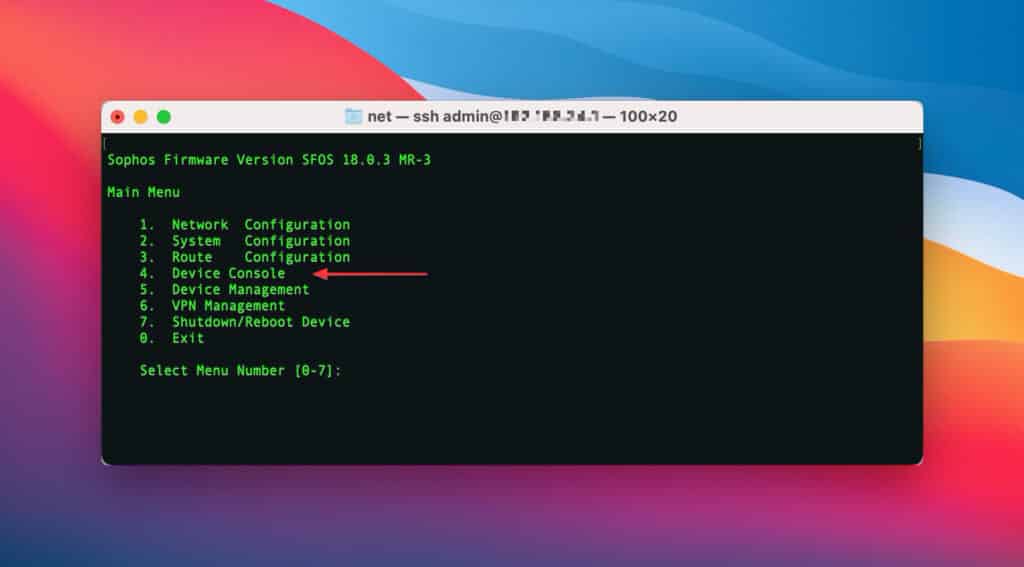

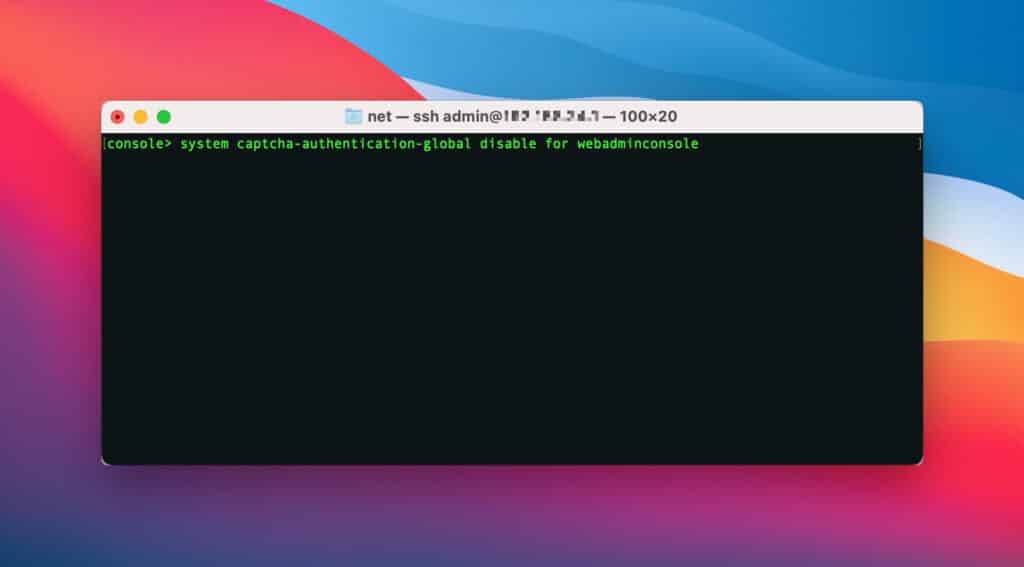

Con MR3, esta protección contra bots puede desactivarse. Para ello, hay que iniciar sesión en el cortafuegos a través de SSH y cambiar a la consola con la entrada de teclado «4».

Aquí puede activar, desactivar o mostrar la configuración de captcha para las ventanas de inicio de sesión con el siguiente comando.

console> system captcha-authentication-global enable/disable/show for userportal/webadminconsole

Advertencias sobre el acceso al dispositivo

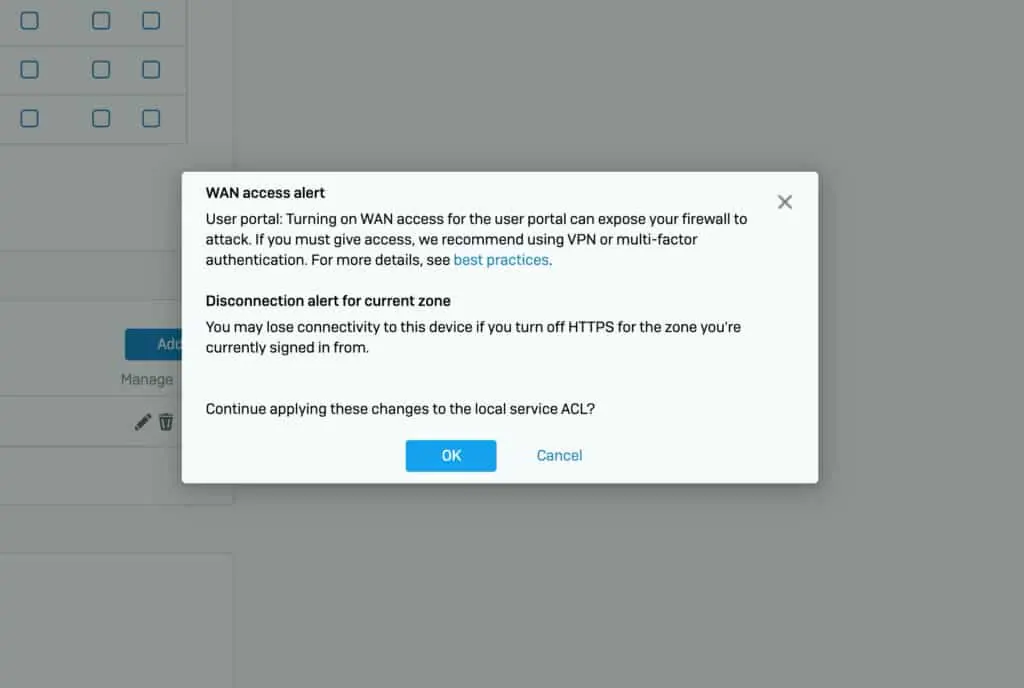

Al igual que las dos funciones superiores, los avisos de acceso a dispositivos también pretenden ofrecer más seguridad.

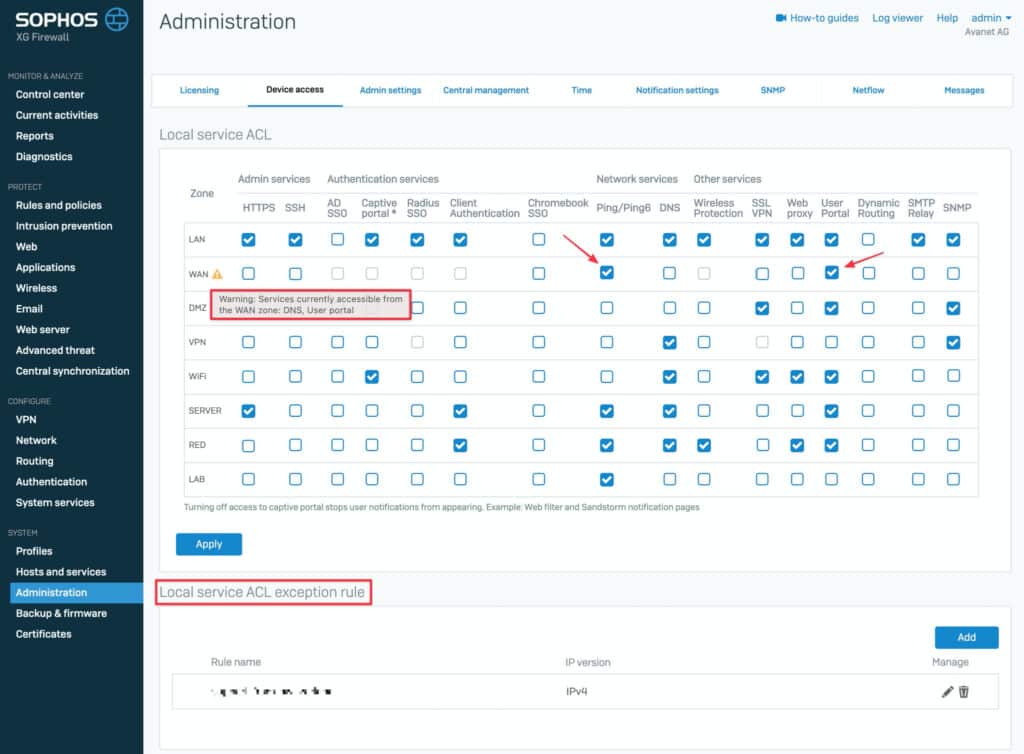

En la opción de menú «Administración > Acceso a dispositivos» puede definir el acceso a los servicios del cortafuegos.

Aquí se debe proceder según el siguiente principio: Cerrar todo y abrir conscientemente. Al activar la casilla de «Ping» o «Portal de usuario», por ejemplo, permite que cualquier ordenador del mundo llegue a su cortafuegos a través de ICMP o Portal de usuario.

Por supuesto, puedes cambiar los ajustes como antes. El sistema emite ahora un mensaje de advertencia. Esto debería hacerte consciente de lo que estás abriendo al mundo exterior activando una casilla en la zona WAN.

Es mejor que utilice la «Regla de excepción ACL de servicio local» para definir con mayor precisión desde dónde se permite el tráfico. Por ejemplo, seleccione sólo su país para el acceso al portal de usuario o sólo las IP que pueden, deben o deberían alcanzar realmente el cortafuegos a través de ICMP al hacer ping.

Gestión de Sophos Central Firewall

Vista de clúster de alta disponibilidad

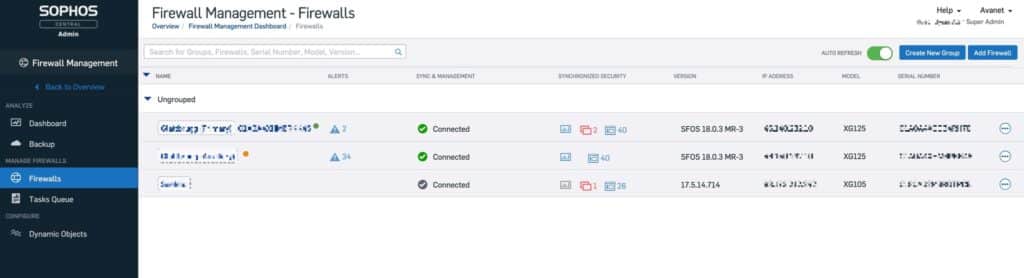

Todos los oyentes de nuestro podcast saben que Central Firewall Manager es un producto en el que veo mucho potencial. Todavía se nota que está en desarrollo, pero la v18 MR3 arregla una cosa muy complicada.

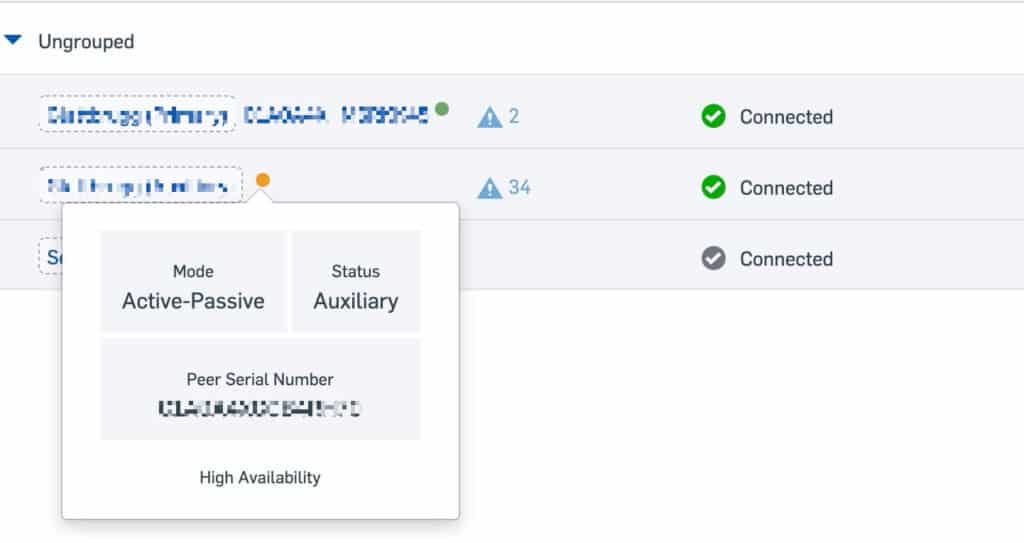

Los clústeres de HA ya no se muestran como en línea y fuera de línea, pero ahora es fácil ver qué cortafuegos se han configurado para formar un clúster.

Si haces clic con el ratón en la pantalla de estado, se muestra aún más información. Esto muestra que esta unidad está en un cluster activo-pasivo y que es el Dispositivo Auxiliar.

Actualizaciones previstas

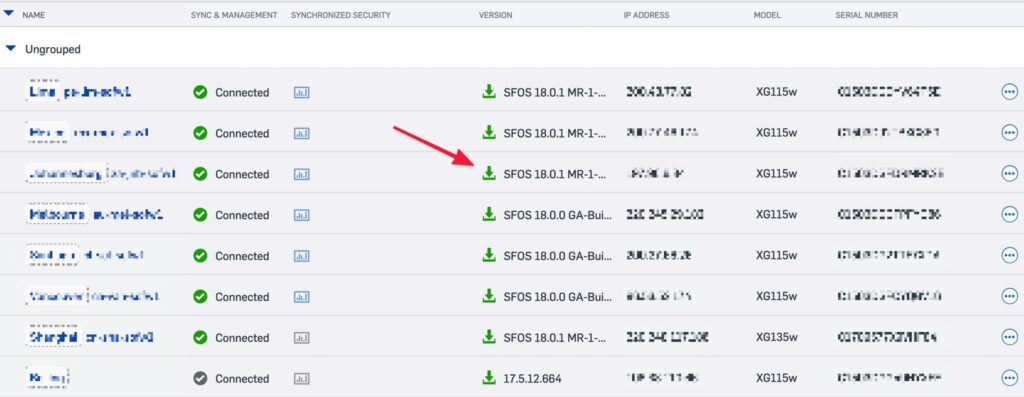

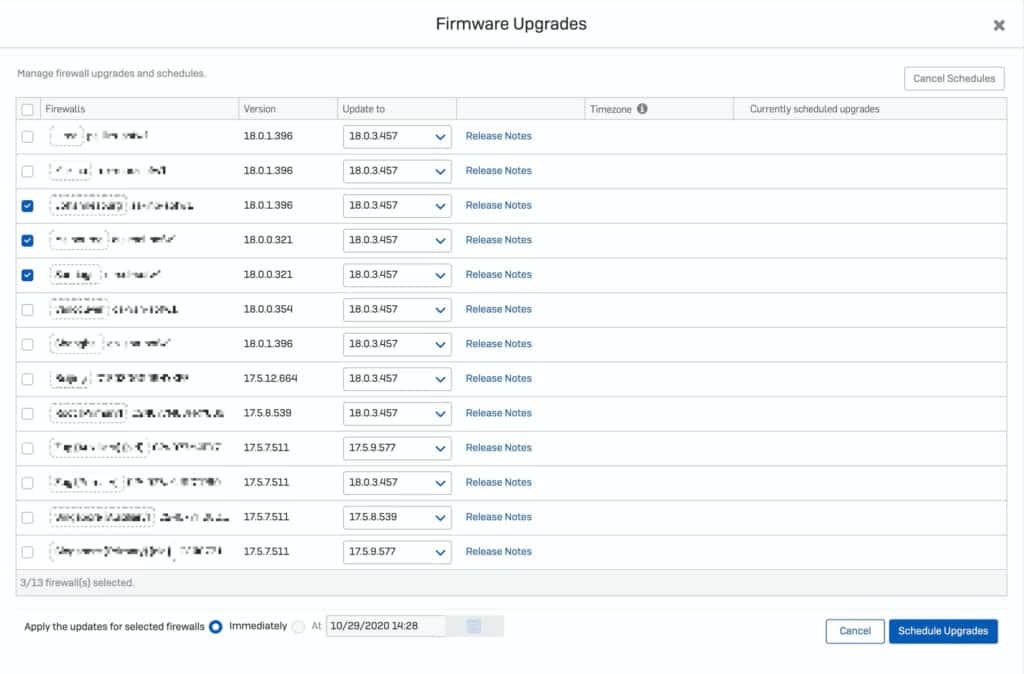

Ahora es posible programar actualizaciones de firmware a través del Administrador central de cortafuegos. Los administradores de UTM saben esto del pasado.

Para una actualización planificada, también puede seleccionar varios cortafuegos simultáneamente, lo que supone un enorme alivio en entornos más grandes.

No obstante, esta característica debe tomarse con cautela. Una actualización también puede causar problemas.

En la captura de pantalla anterior, se puede ver que algunas actualizaciones aún deben instalarse en este entorno. 😅

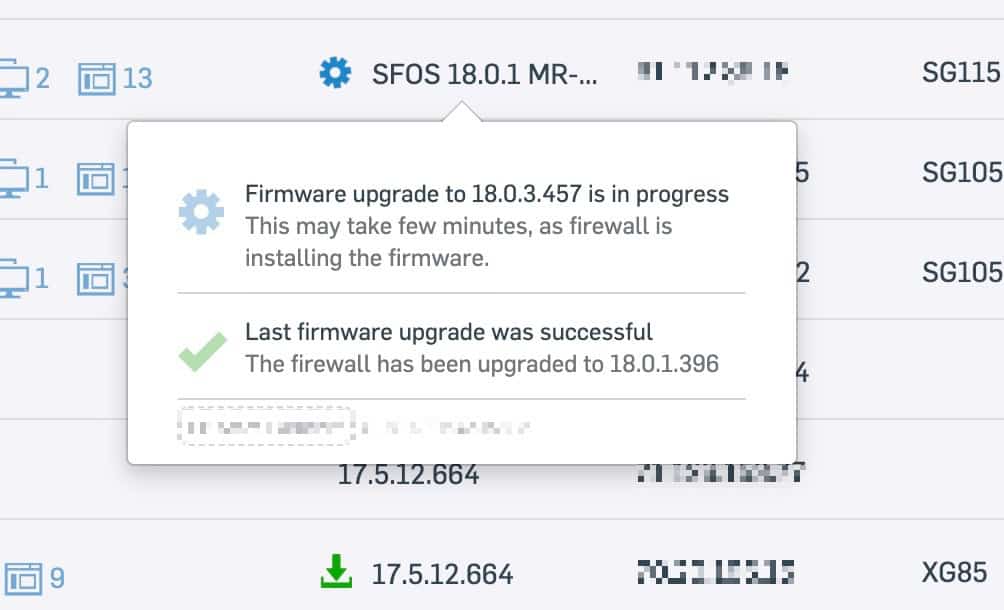

Si un cortafuegos está en proceso de actualización, se indica mediante un icono animado en la vista general. Haga clic en él para obtener más información.

Otras renovaciones

Hay más funciones en esta versión, pero no entraré en detalles. No obstante, en aras de la exhaustividad, los enumeraré:

- Sophos Connect Client: ahora también se pueden añadir grupos y ya no sólo usuarios individuales.

- SFOS ahora también es compatible con la infraestructura de Nutanix AHV y Nutanix Flow

- AWS: Soporte para nuevas instancias en la nube de AWS (C5, M5 y T3)

- AWS: Soporte para plantillas CloudFormation

- AWS: compatibilidad con zonas WAN virtuales en puertas de enlace personalizadas